逆向wechat

本篇博客园地址https://www.cnblogs.com/bbqzsl/p/18171552

计划来个wechat的逆向系列,包括主程序WeChat,以及小程序RadiumWMPF。

开篇,对WeChat入口进行分析。

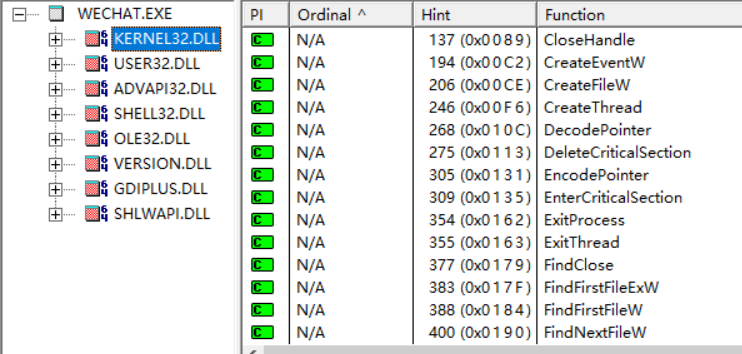

depends显示WeChat.exe并没有依赖CRT,入口地址也找到那个Startup函数的特征。初步猜想这个程序的作用是个loader。

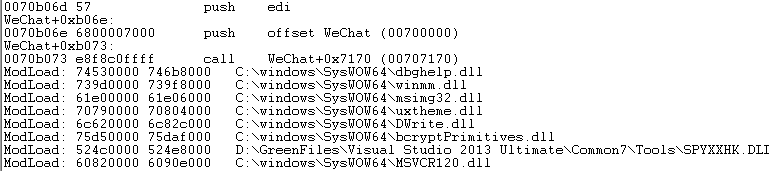

上WinDbg,good,不像TdxW君万般不让给,人家就大大方方欢迎您来调试。

先来 trace 一趟。

在WeChat+0x7170开始加载所有DLL,

然后打开主窗口,阻塞等待登入。

现在我们来trace这个主逻辑函数。

千呼万唤中,现在主角`WeChatWin!StartWechat`终于登场,位于WeChat+0x7a75。

现在Trace `WeChatWin!StartWechat`

本篇就跟踪到打开登陆窗口,下一期再见。

下期内容将使用我在逆向通达信系列开发的工具一同逆向。

逆向WeChat(七,查找sqlcipher的DBKey,查看protobuf文件)

逆向WeChat(六,通过嗅探mojo抓包小程序https,打开小程序devtool)

逆向通达信 x 逆向微信 x 逆向Qt (趣味逆向,你未曾见过的signal-slot用法)

逆向WeChat(三, EventCenter, 所有功能模块的事件中心)

逆向WeChat (二, WeUIEngine, UI引擎)

逆向通达信系列

逆向通达信Level-2 续十一 (无帐号登陆itrend研究版)

逆向通达信Level-2 续九 (无帐号打开itrend研究版)

逆向通达信Level-2 续八 (BackTrace, Trace任意TdxW.exe内部函数, Breakin)

逆向通达信Level-2 续四 (调试level2数据接口)

逆向通达信Level-2 续三 (KTL python控制台动态调试)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步