20222303 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

对网站进行 DNS 域名查询,包括注册人、IP 地址等信息,还通过相关命令查询 IP 地址注册人及地理位置。

尝试获取 QQ 好友 IP 地址并查询其地理位置。

使用 nmap 对靶机环境扫描,获取靶机 IP 活跃状态、开放端口、操作系统版本、安装服务等信息。

使用 Nessus 对靶机环境扫描,获取开放端口、安全漏洞,并探讨攻陷靶机方法。

通过搜索引擎搜索自身网上足迹以检查隐私和信息泄漏问题,并介绍 Google hack 搜集技能。

2.实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

选择baidu.com

2.1.1 DNS注册人及联系方式

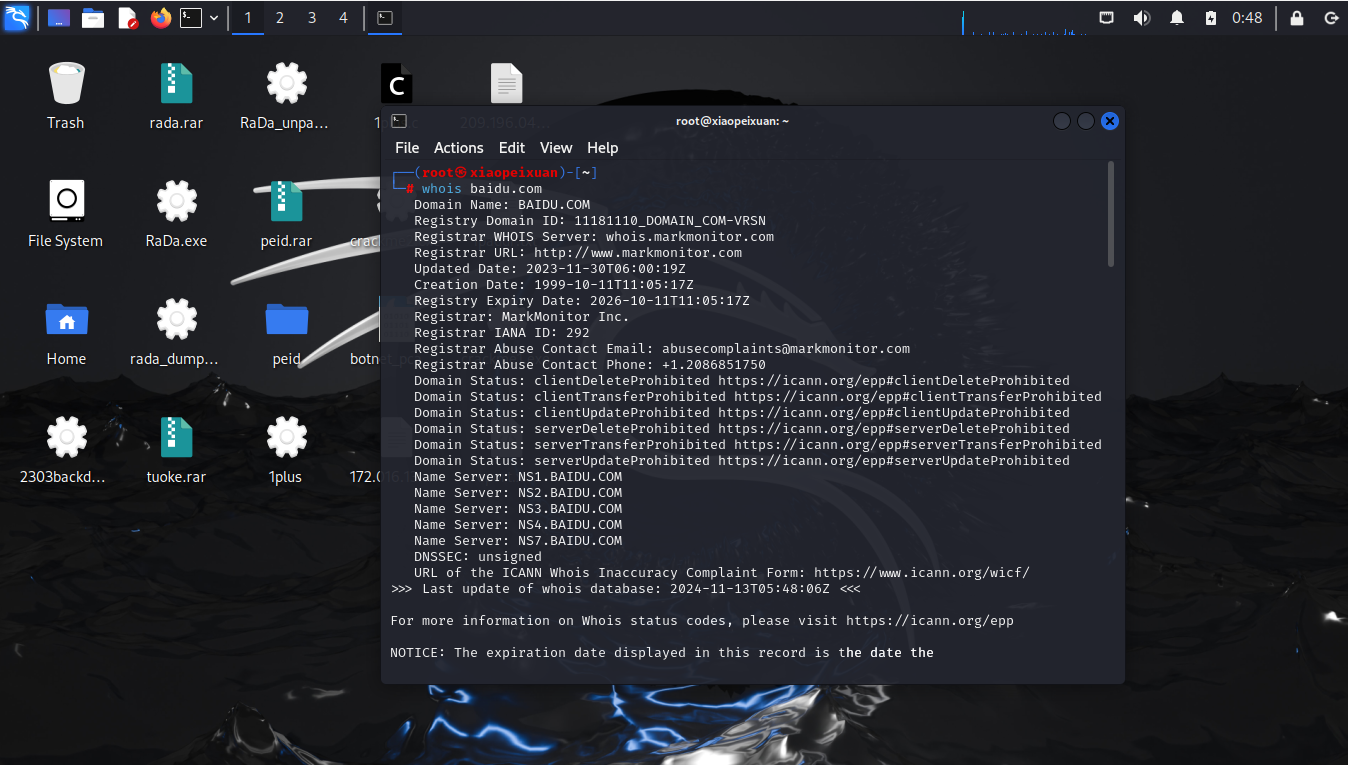

在虚拟机中输入命令whois baidu.com:

可以看到注册商MarkMonitor Inc,邮箱、电话,更新日期,创建日期和过期时间等信息。

这里我们可以看到注册商是一个名叫markmonitor inc.的机构,查询资料后知道了它是专门为大公司保护域名的品牌公司,同时也被认为是目前最安全的域名注册商。在世界500强网站中的22%域名都托管于markmonitor公司,包括apple、Google、Microsoft、Facebook、Alibaba、Baidu以及维基百科等世界知名企业

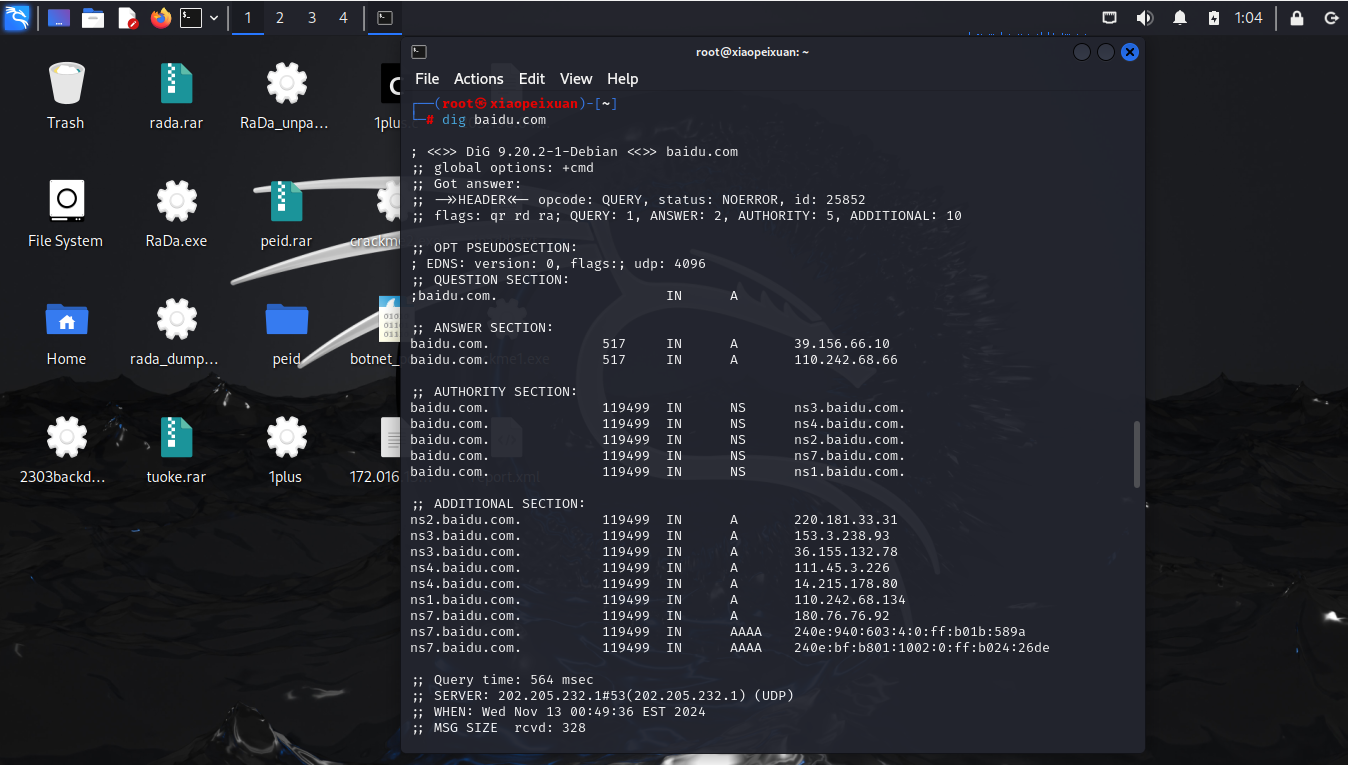

2.1.2 该域名对应IP地址

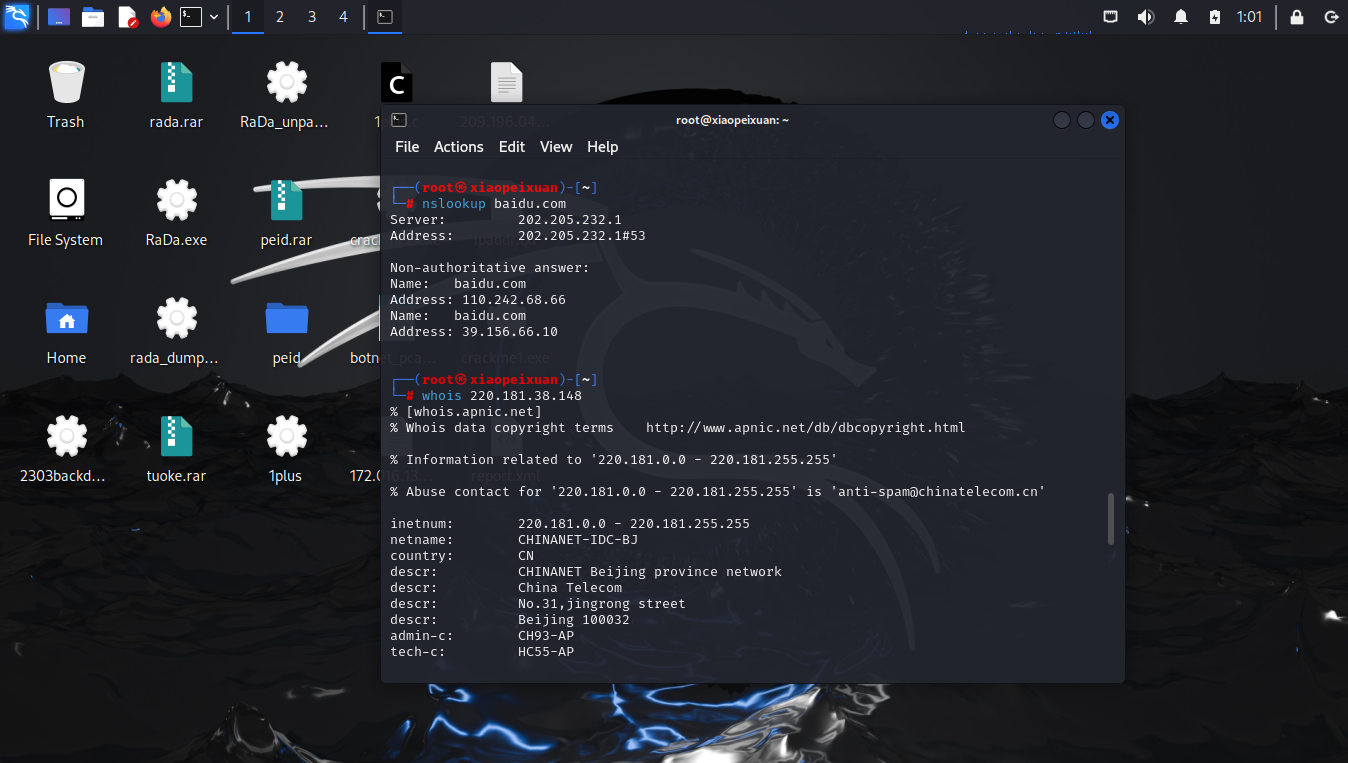

输入nslookup www.baidu.com查询IP地址,

其中nslookup是一个网络管理命令行工具,用于查询DNS域名解析服务,获取特定域名的IP地址或者执行反向DNS查询:

图中最上面的Server和Address是该域名查询下的DNS服务器(默认情况下DNS服务器的端口为53),下面的非权威应答(Non-authoritative answer)返回的两个IP地址即为我们想得到的结果,一个是 110.242.68.66 ,另一个是39.156.66.10

2.1.3 IP地址注册人及联系方式

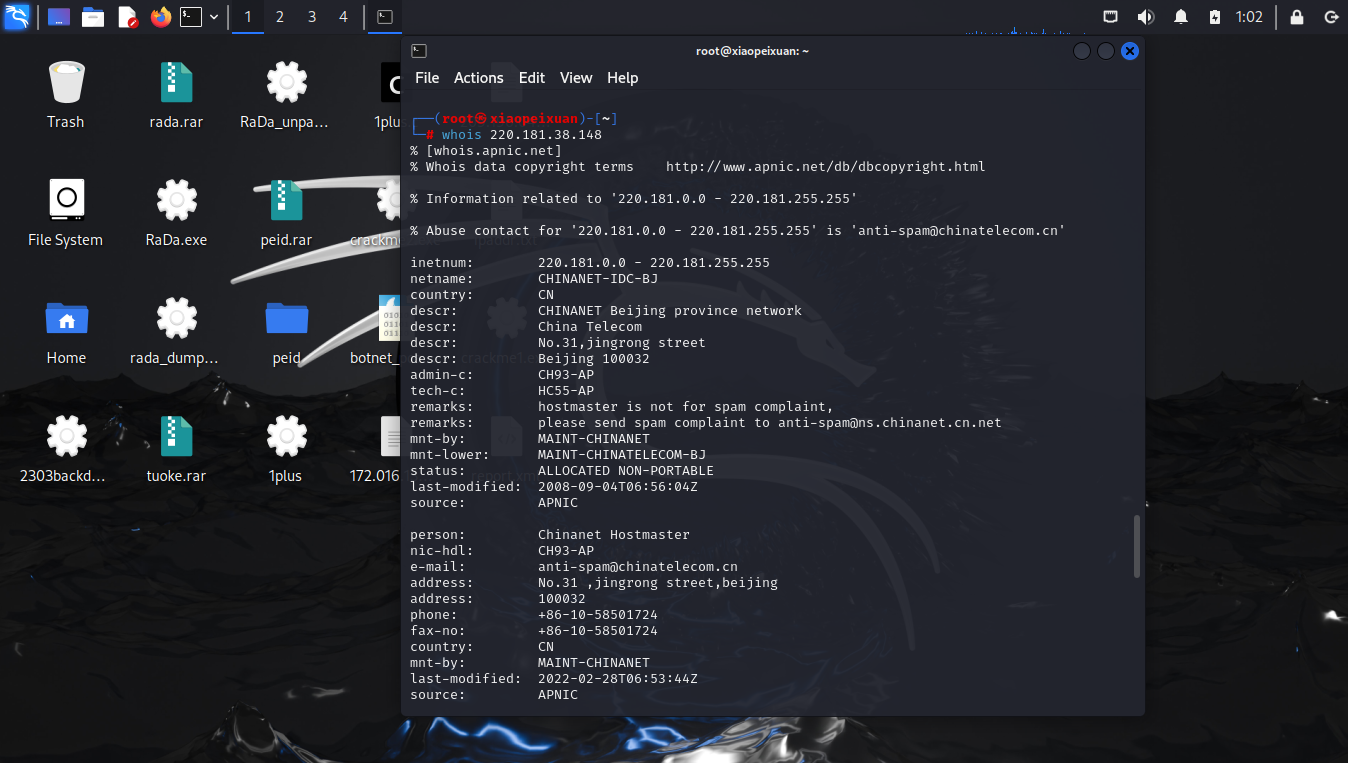

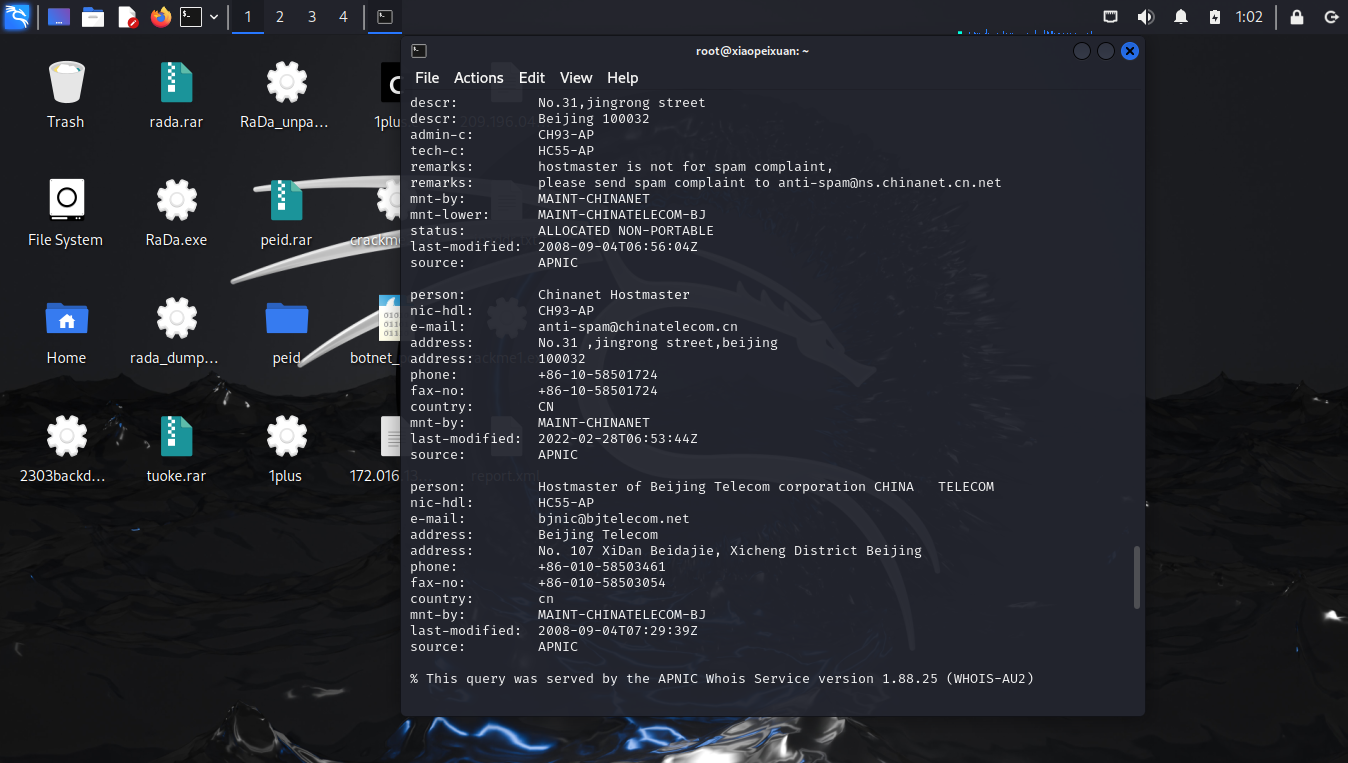

通过kali虚拟机使用命令行的形式进行获取(两个IP地址选择其中之一即可,这里我们选取的是 220.181.38.148 ),结果如下图所示,我们可以发现注册人有两位

2.1.4 IP地址所在国家、城市和具体地理位置

由2.1.3可得,该IP地址( 220.181.38.148 )所在国家为CN(中国),所在城市为北京,具体地理位置经查询发现一个在北京的金融街,另一个在北京西城区的西单北大街

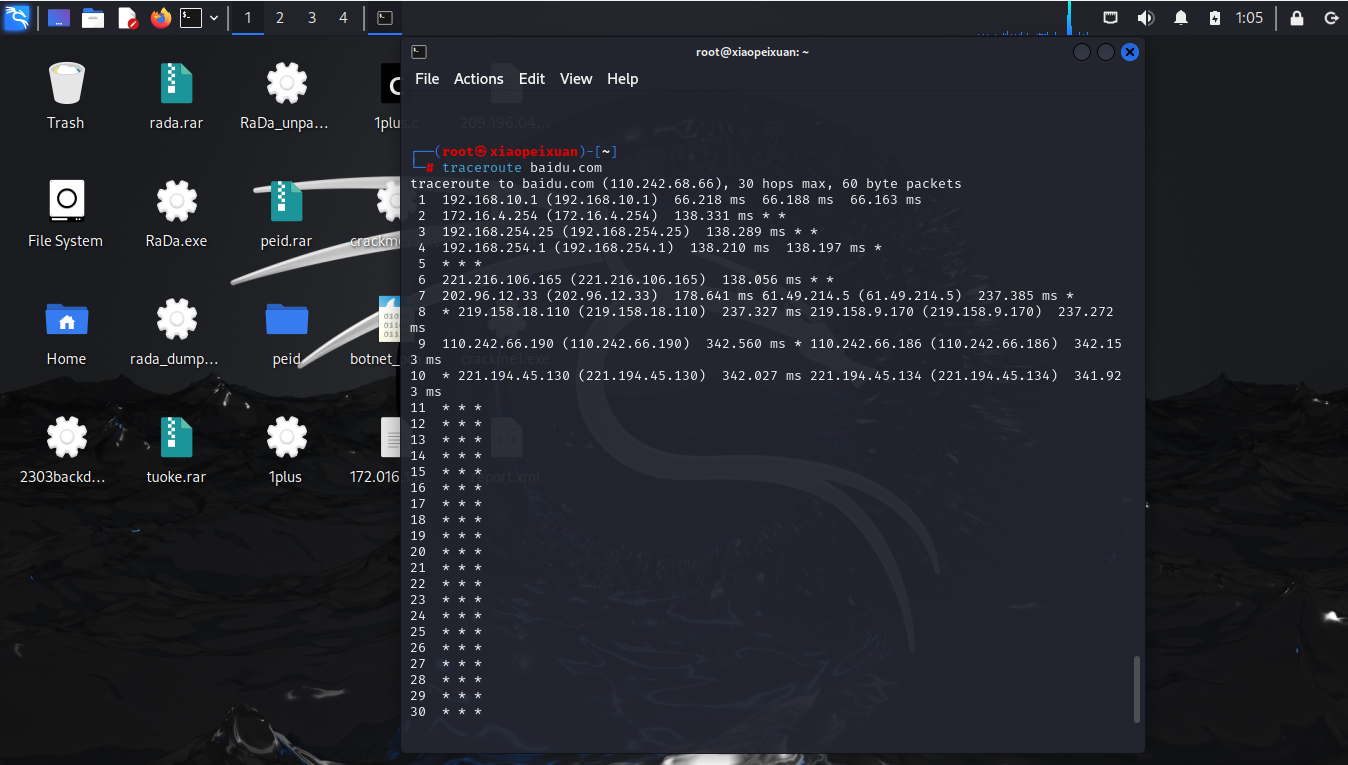

以下图示为使用dig命令和traceroute命令的获取结果

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

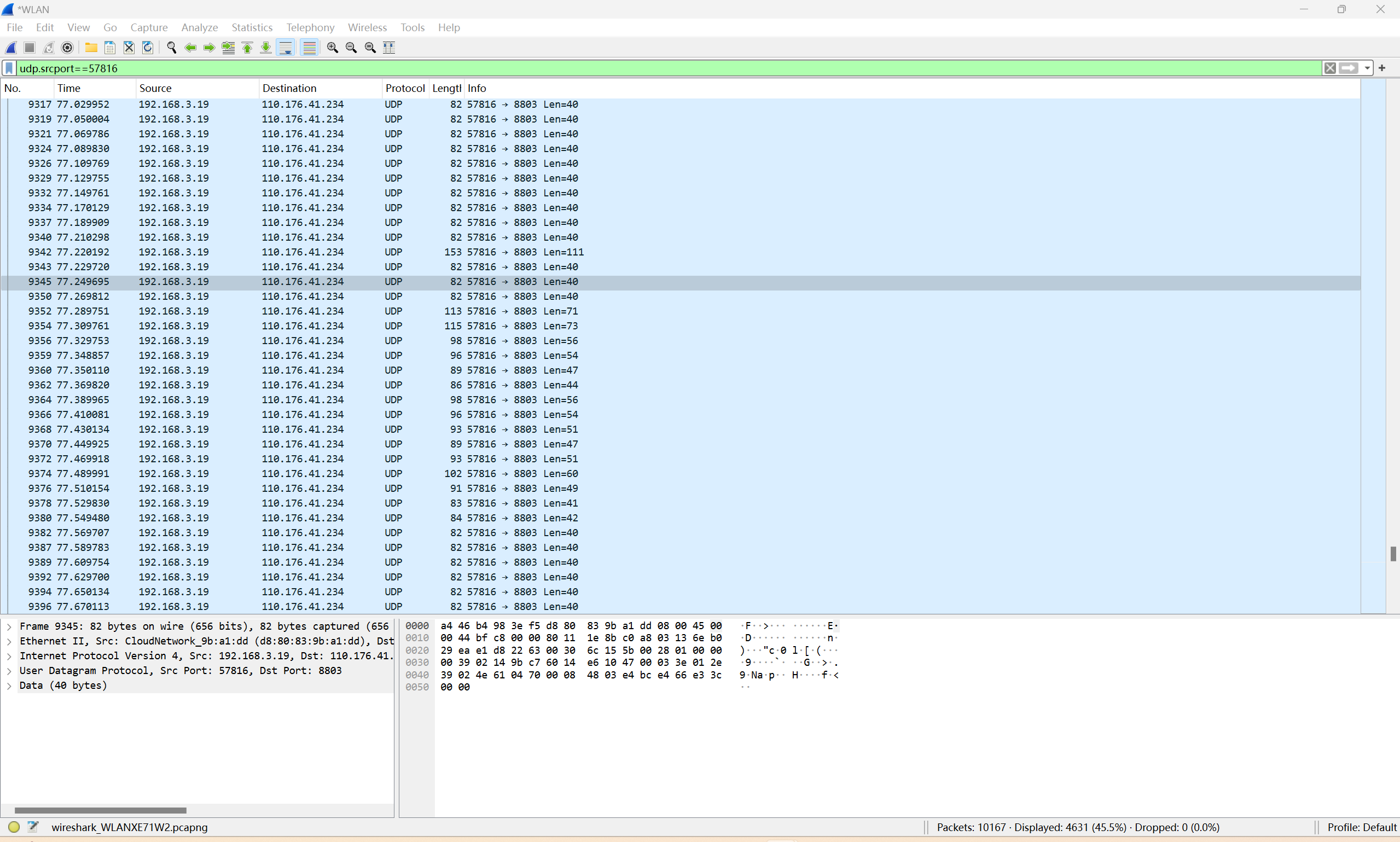

我给位于山西太原的同学使用QQ拨打了语音通话,使用资源监视器找到端口:

在拨打前我就已经开启wireshark进行抓包:

根据上面的抓包内容来分析可知,他的IP地址为110.176.41.234。

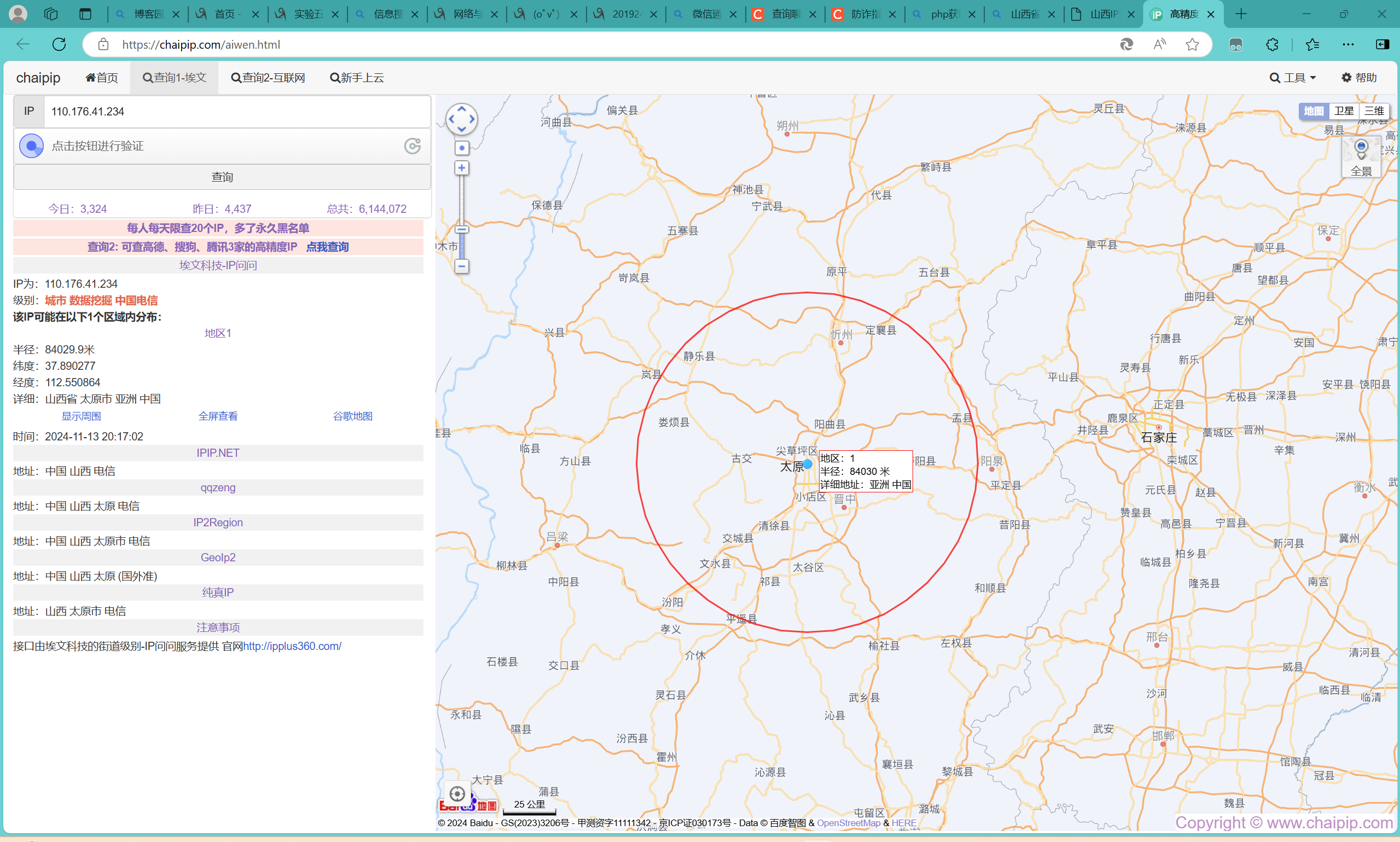

此时将他的IP地址使用进行处理:

发现成功获取该好友所在的具体地理位置

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.3.1查看靶机IP活跃状态

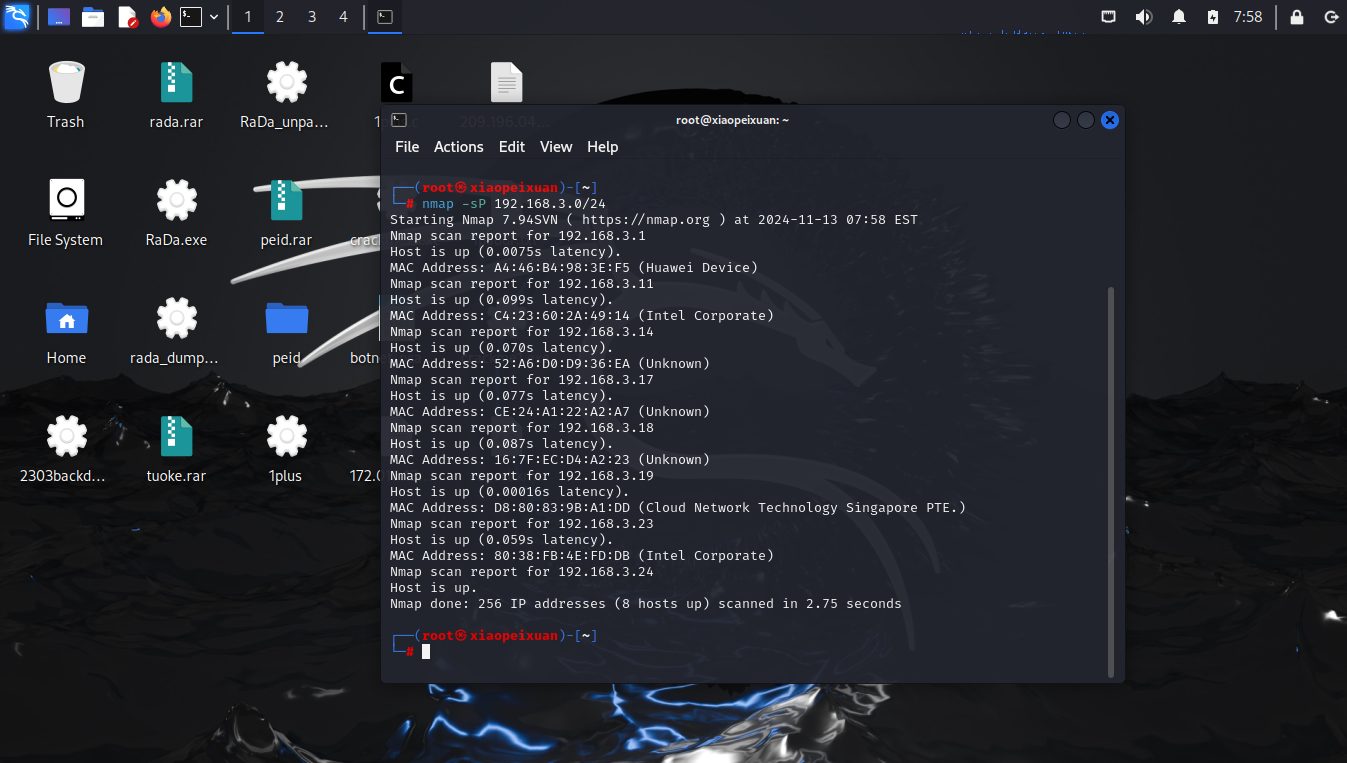

在kali虚拟机中我们可以使用命令 nmap -sP 192.168.3.0/24 对该网段进行Ping扫描,寻找活跃的主机,如下图所示,Host is up表示为活跃状态(使用参数 -sP 进行Ping扫描,该选项告诉Nmap仅仅进行ping扫描,然后打印出对扫描做出响应的那些主机)

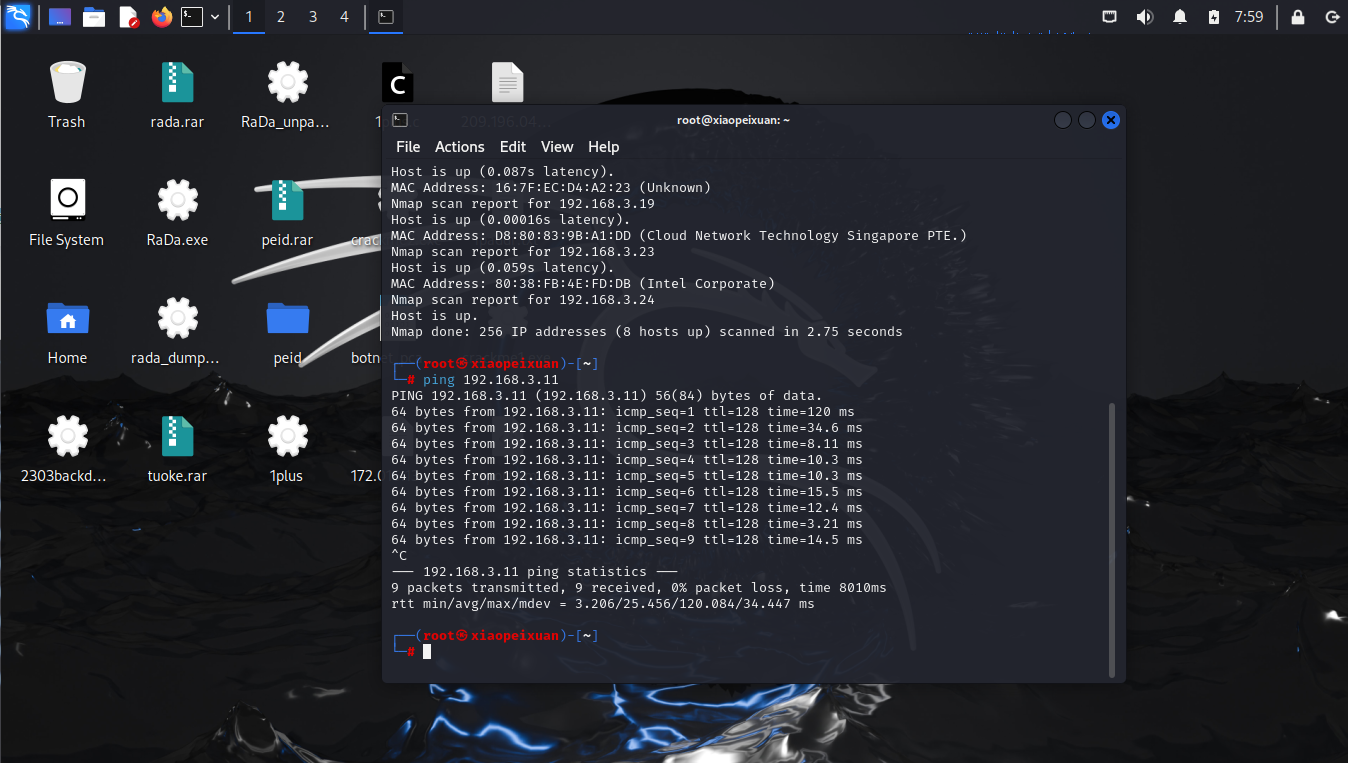

选取该网段活跃主机中的192.168.3.11,对该地址进行对该IP地址进行ICMP协议的ping操作,活跃的主机会收到数据包并反馈数据包,但不活跃的主机就做不到

2.3.2 查看靶机开放了哪些TCP和UDP端口

输入命令 nmap -sT 192.168.43.79 ,查看该靶机下开放了哪些TCP端口(TCP的扫描查询:使用参数 -sT 查询开放的UDP端口,该选项需要完成3次握手方式,扫描速度较慢),如下图所示

(由于当时忘记截图,此为重新实验截图,故ip变化)

输入命令 nmap -sU 192.168.3.11 ,查看该靶机下开放了哪些UDP端口(UDP的扫描查询:使用参数 -sU 查询开放的UDP端口,该选项扫描速度较慢,但可得到有价值的服务器程序),需要注意的是使用UDP扫描使需要kali的root权限,输入命令后可以按回车查看扫描进度,如下图所示

2.3.3 靶机安装了什么操作系统,版本是多少

输入命令 nmap -O 192.168.3.11 ,可以查看操作系统的版本,如下图所示(使用参数-O是对目标主机的操作系统进行扫描)

由上图可知,靶机安装的操作系统可能为Microsoft Windows Server 2019(91%),Microsoft windows 10 1909 (90%),Microsoft windows xp SP3(85%),Microsoft windows xp SP2(85%)。

2.3.4 靶机上安装了哪些服务

输入nmap -sV 192.168.3.11:

由上图可知,安装了135端口的msrpc、139端口的netbios-ssn、445端口的microsoft-ds等服务

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

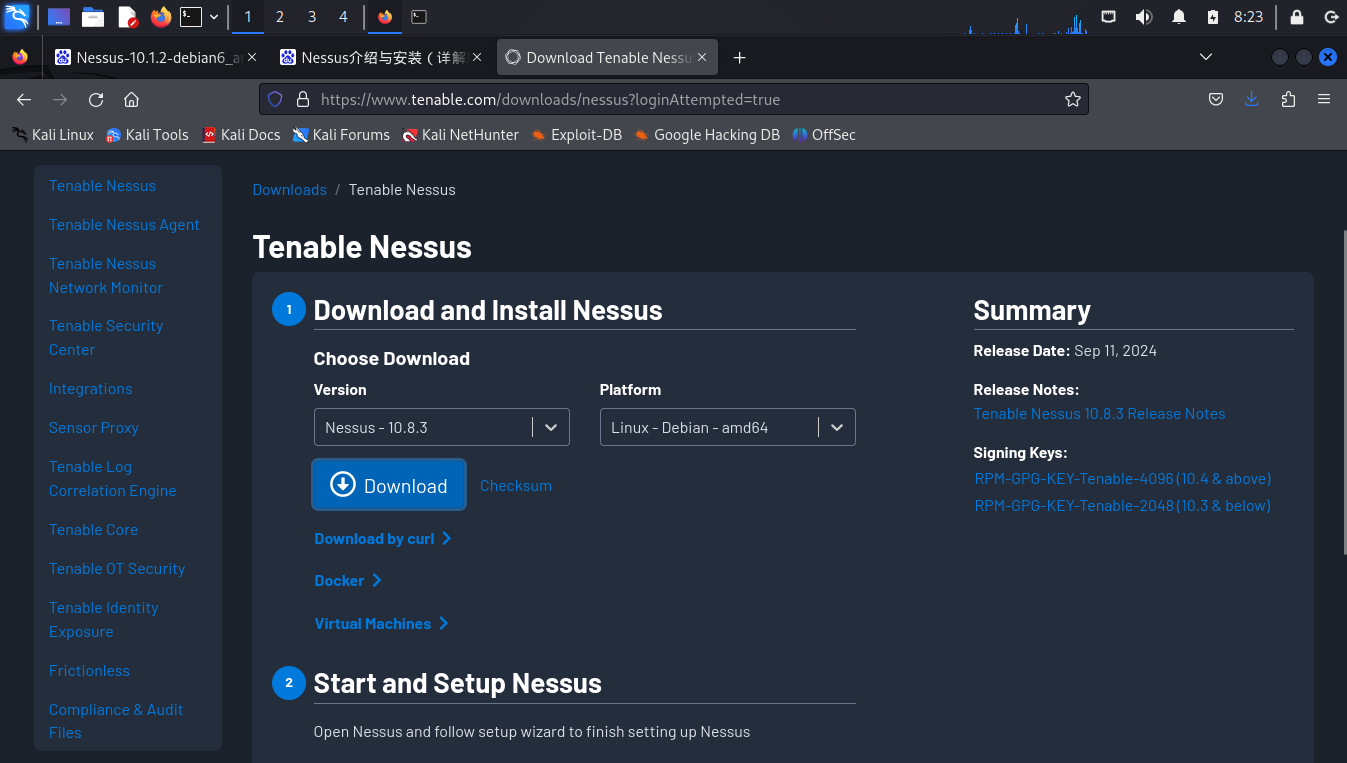

在kali虚拟机中打开Nessus官方网页,下载版本为Nessus-10.1.2-debian6_amd64.deb,如下图所示

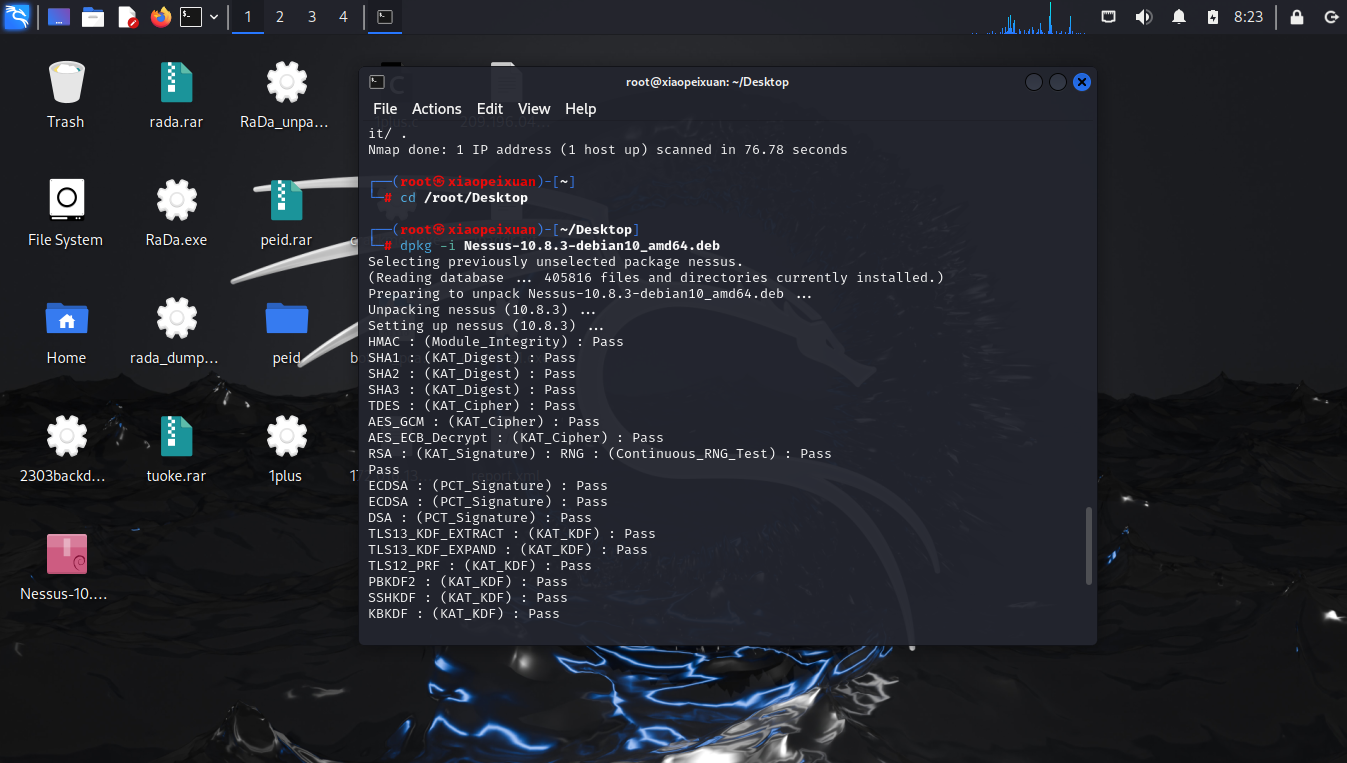

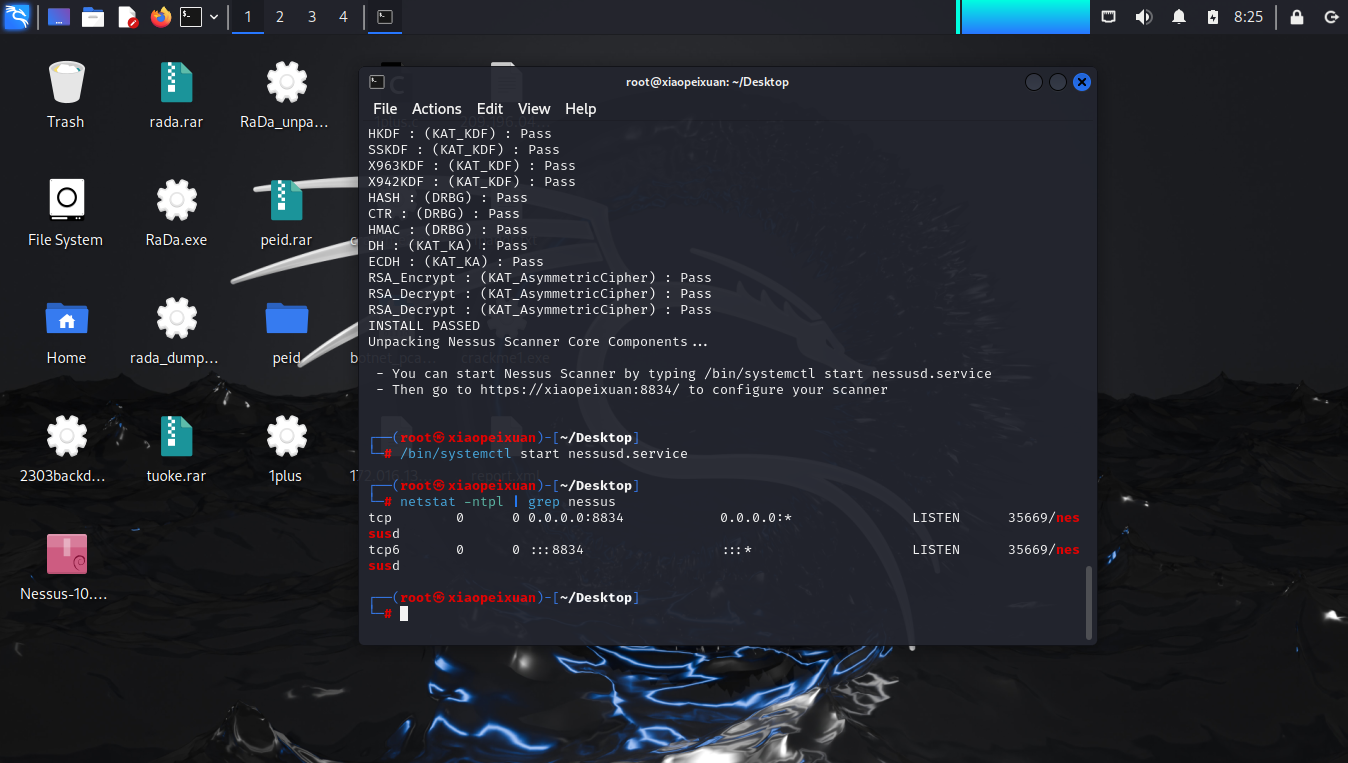

输入命令 dpkg -i Nessus-10.1.1-debian6_amd64.deb 即可对其进行安装,之后输入 /bin/systemctl start nessusd.service 启动Nessus服务

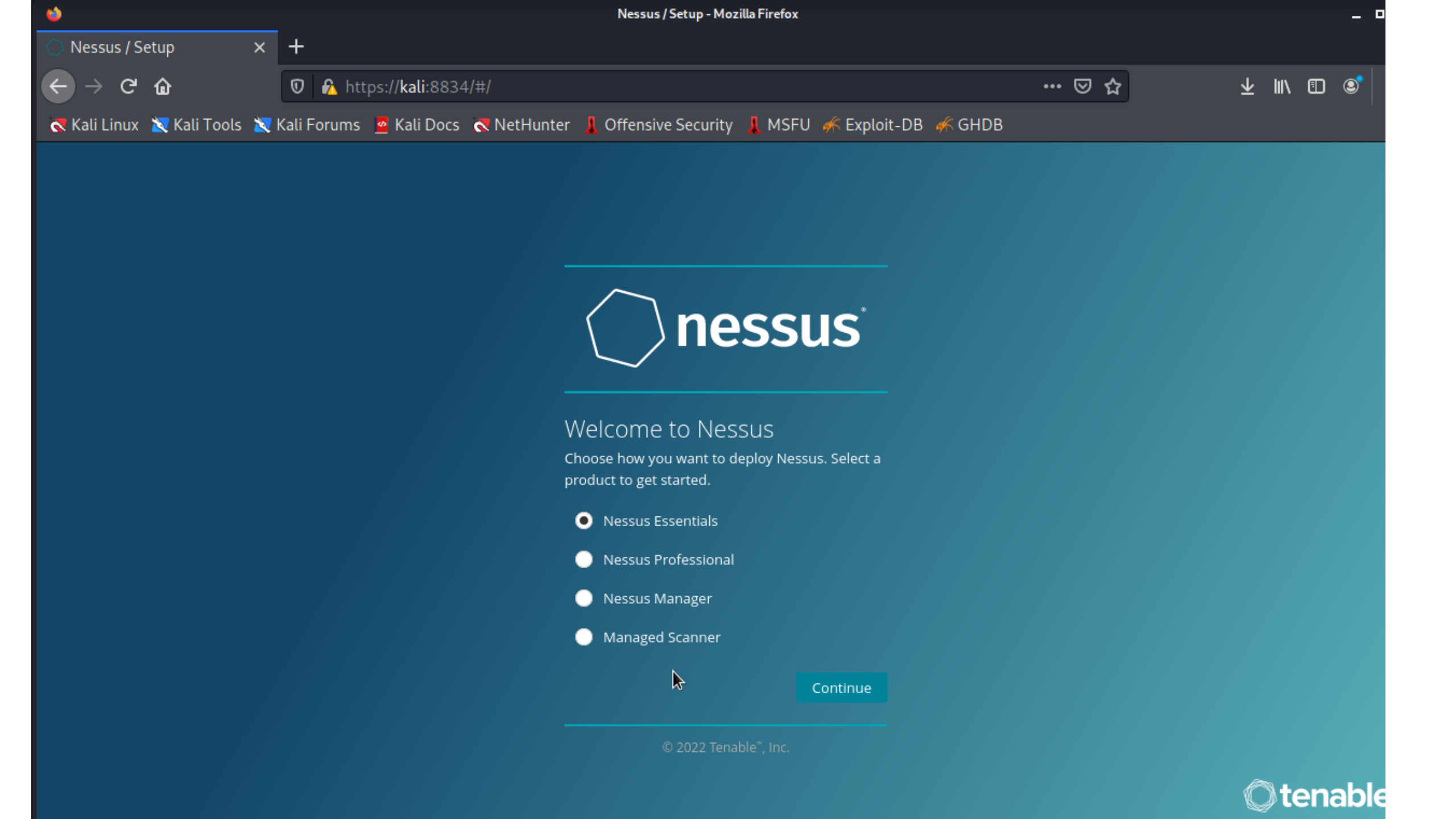

按照步骤二的提示命令,我们在kali虚拟机中的网页打开网址 https://kali:8834/(网站会报不安全连接的警告,不用管,点击信任并继续),接下来进入Nessus页面,我们选择第一个选项 Nessus Essentials,点击下一步(注册邮箱获取激活码),一直继续到设置账户名密码,登录完成后Nessus会下载相关插件,这个过程会很长,需要耐心等待

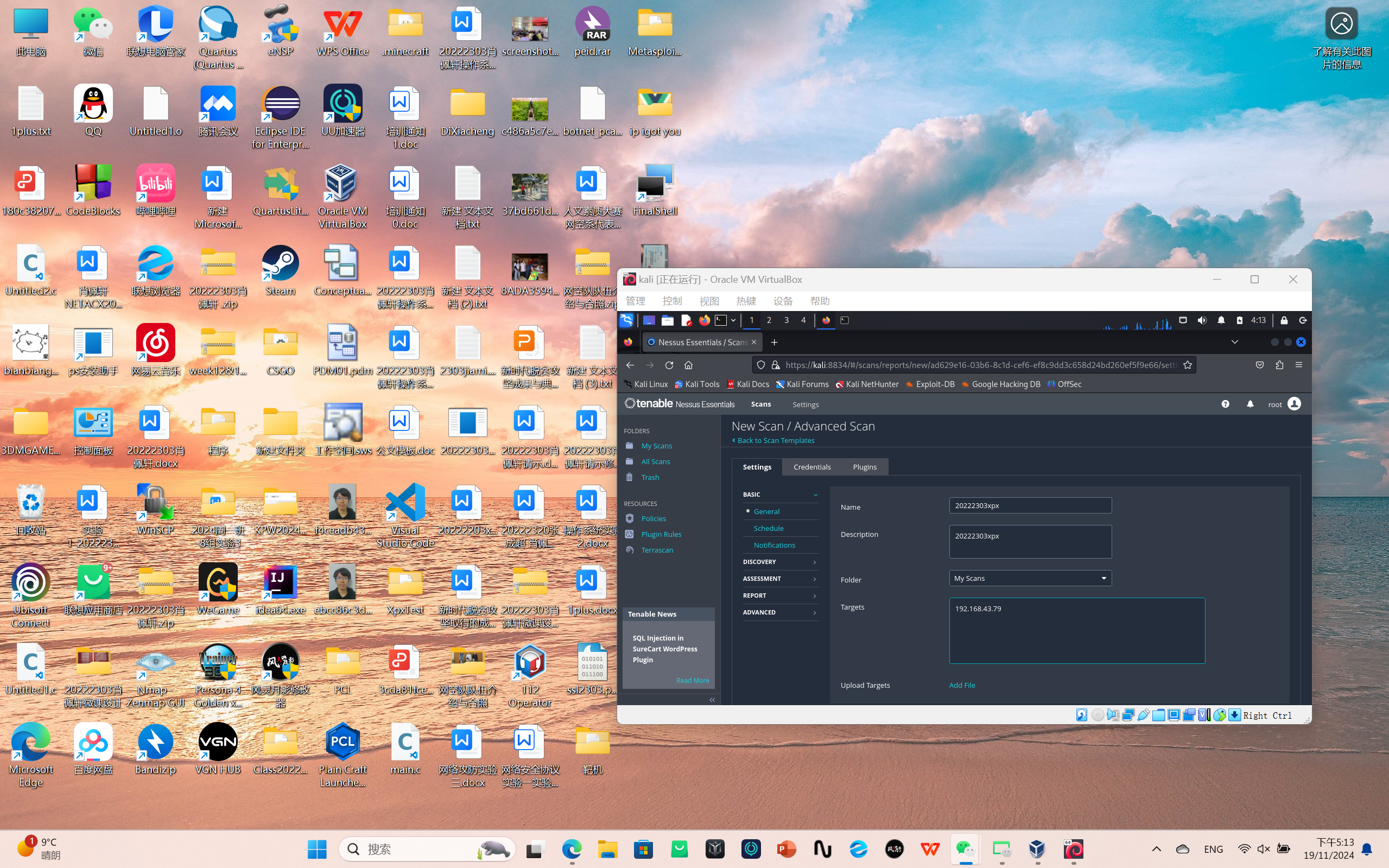

首先点击New Policy,选择Advanced Scan,选择具体的策略以及详细的描述信息,输入靶机IP,然后运行任务

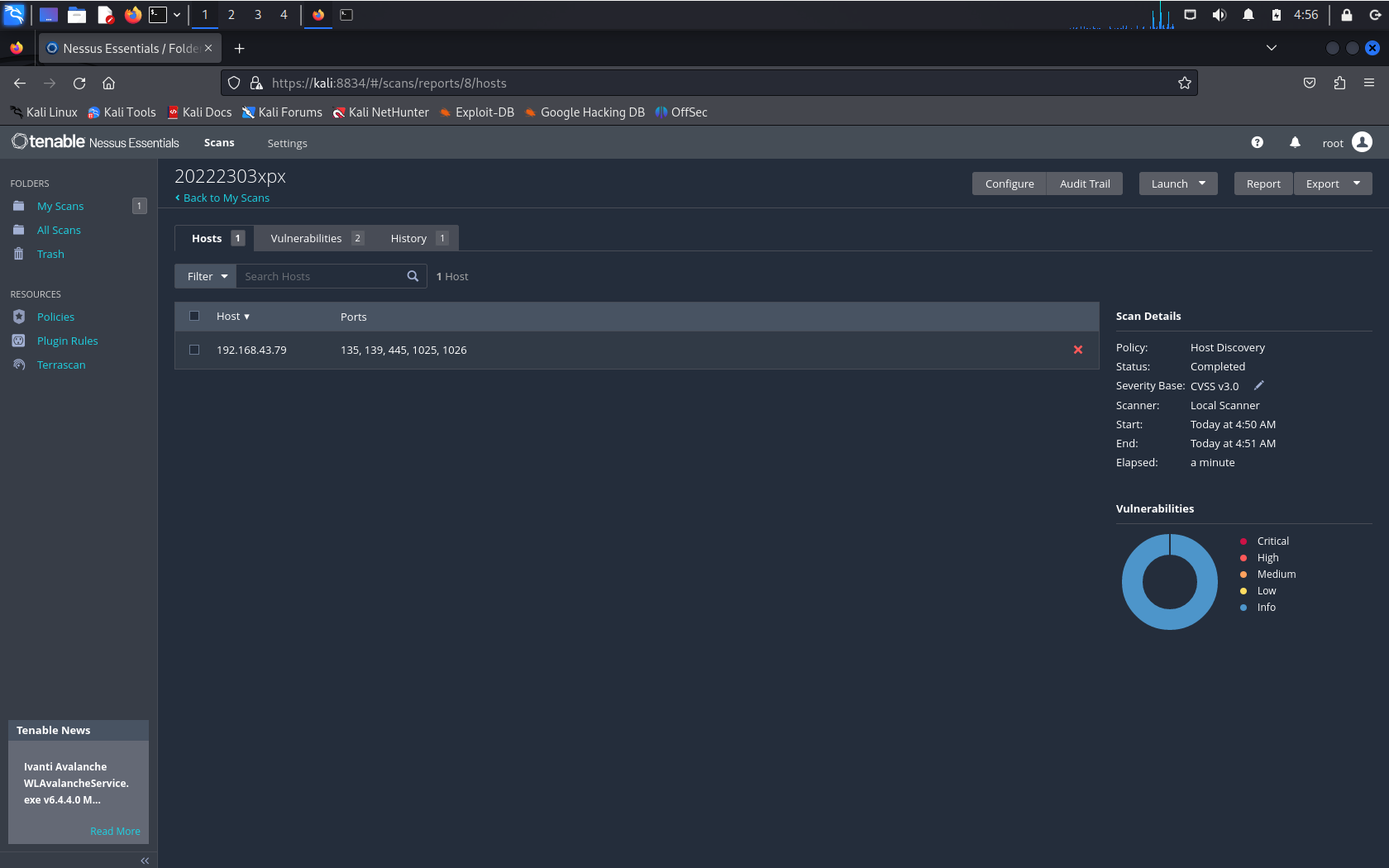

2.4.1 靶机上开放了哪些端口

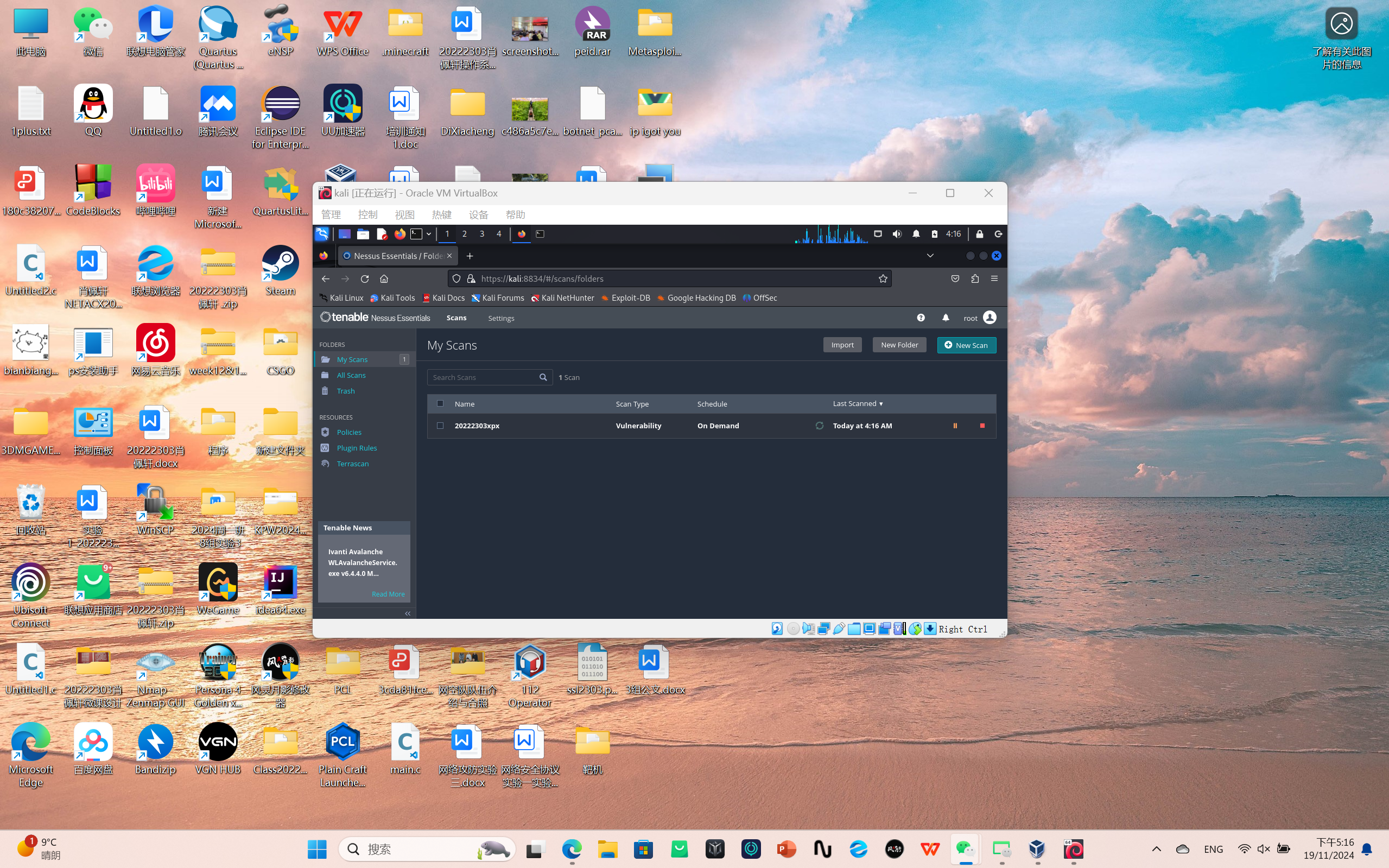

此处我选择的靶机是windowsXP虚拟机(ip为192.168.43.79),使用扫描。

此处可以发现开放的端口为135,139,445,1025,1026

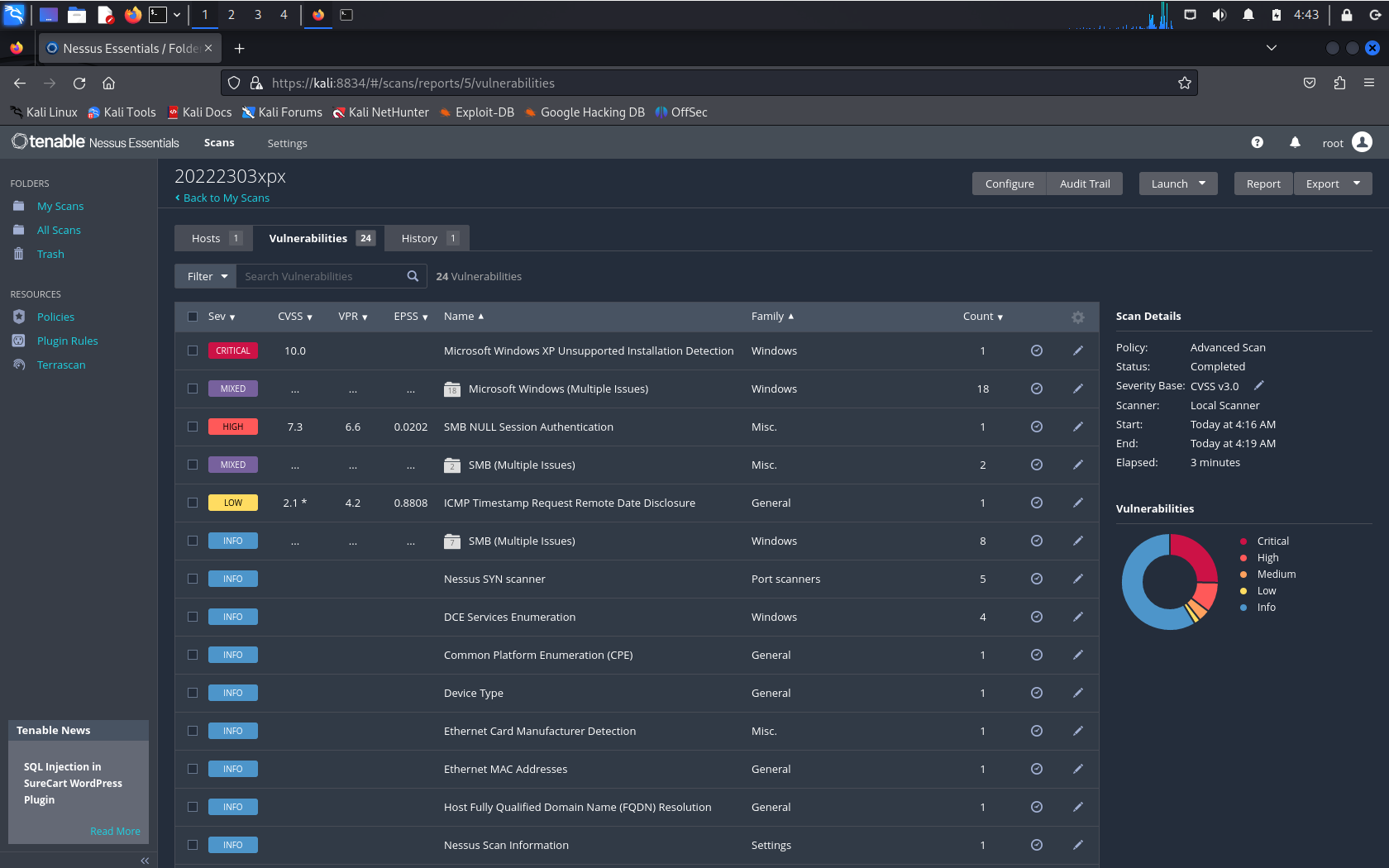

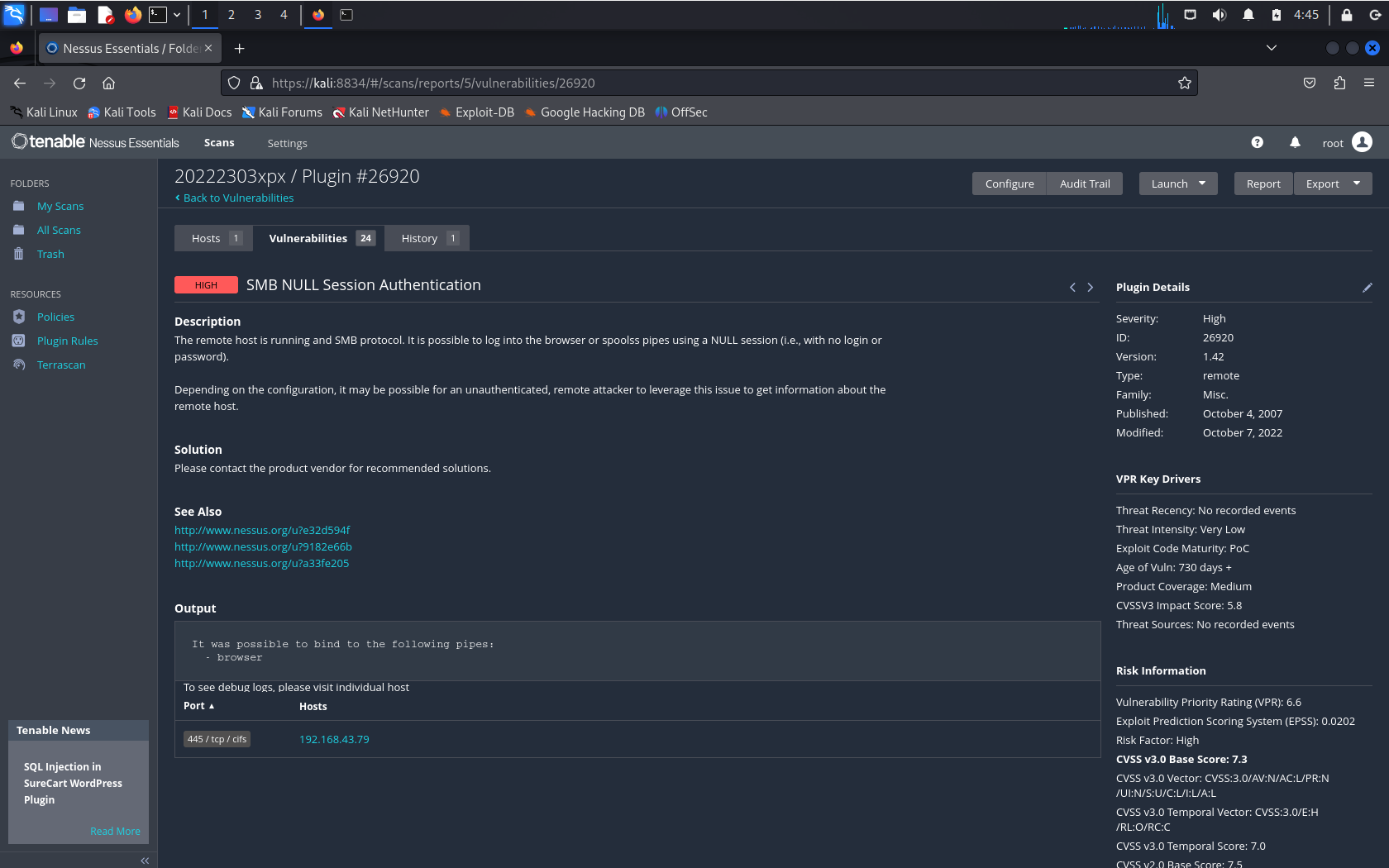

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

使用扫描:

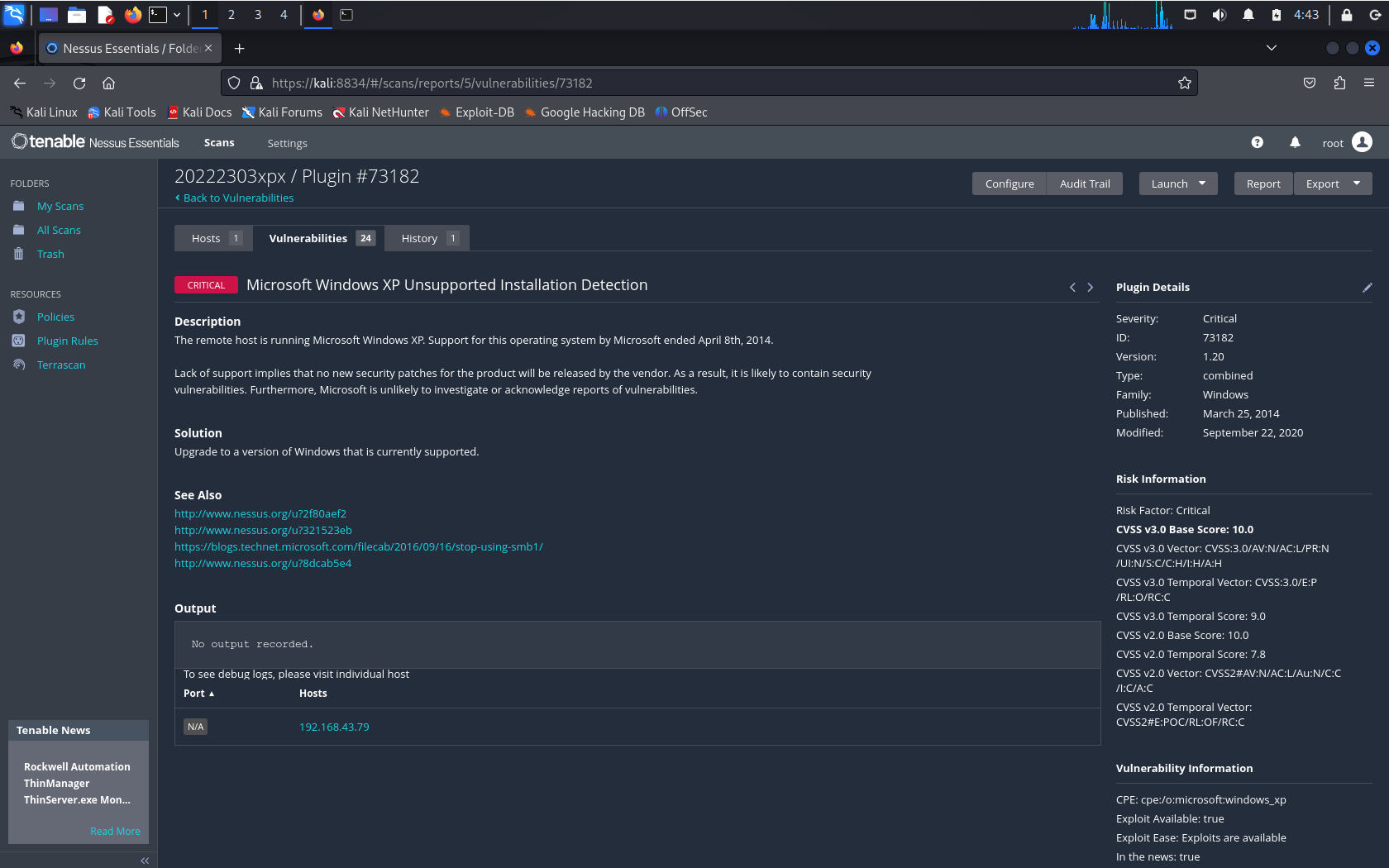

可见是有漏洞的,以下是个别展示

2.4.3 你认为如何攻陷靶机环境,以获得系统访问权

我可以使用MS08-067:这是一个著名的 Windows XP 漏洞,通过 SMB 协议利用,可以远程执行代码。这个漏洞可以通过Metasploit框架来利用。具体操作方式在测试中曾展示,此次不再赘述。

2.5

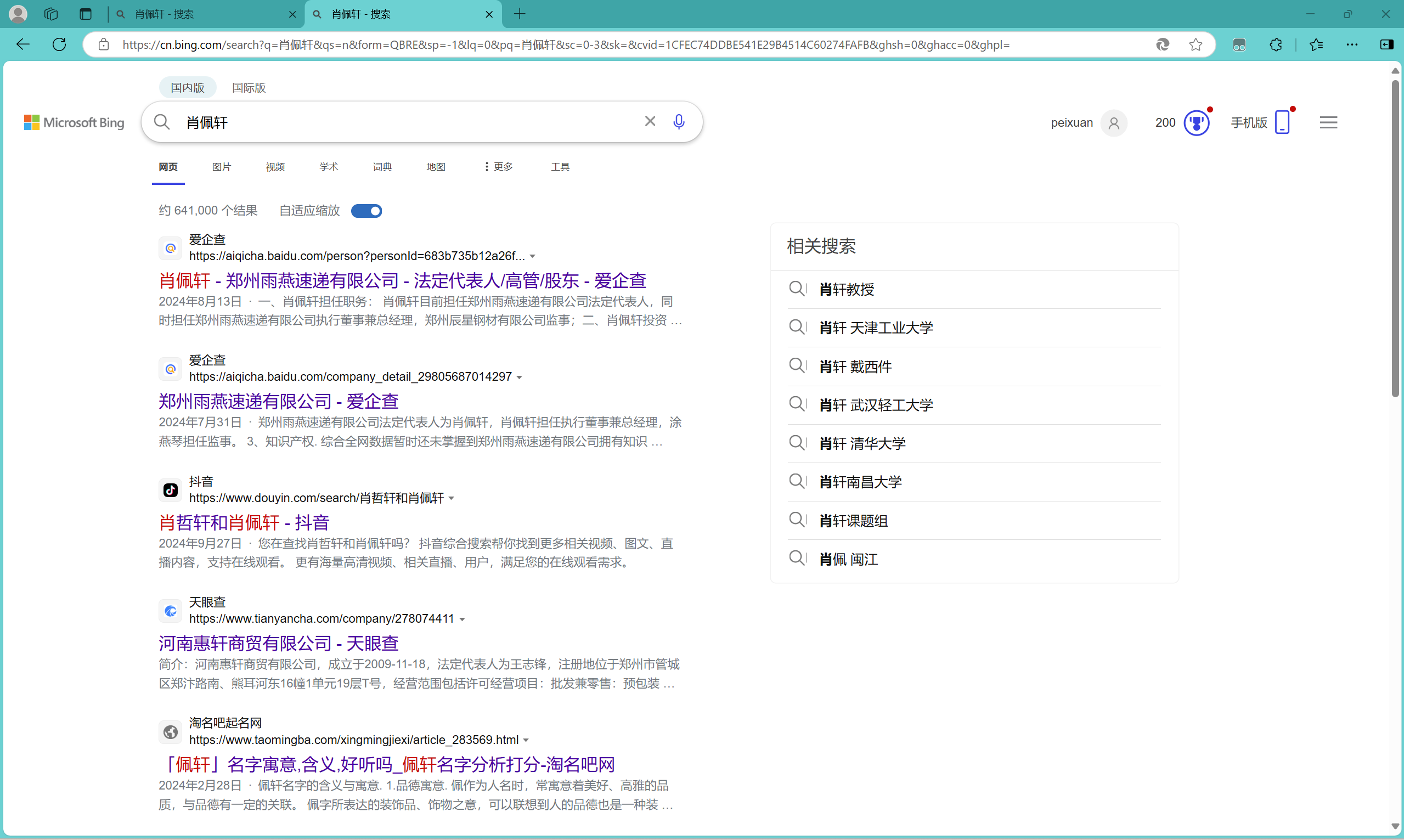

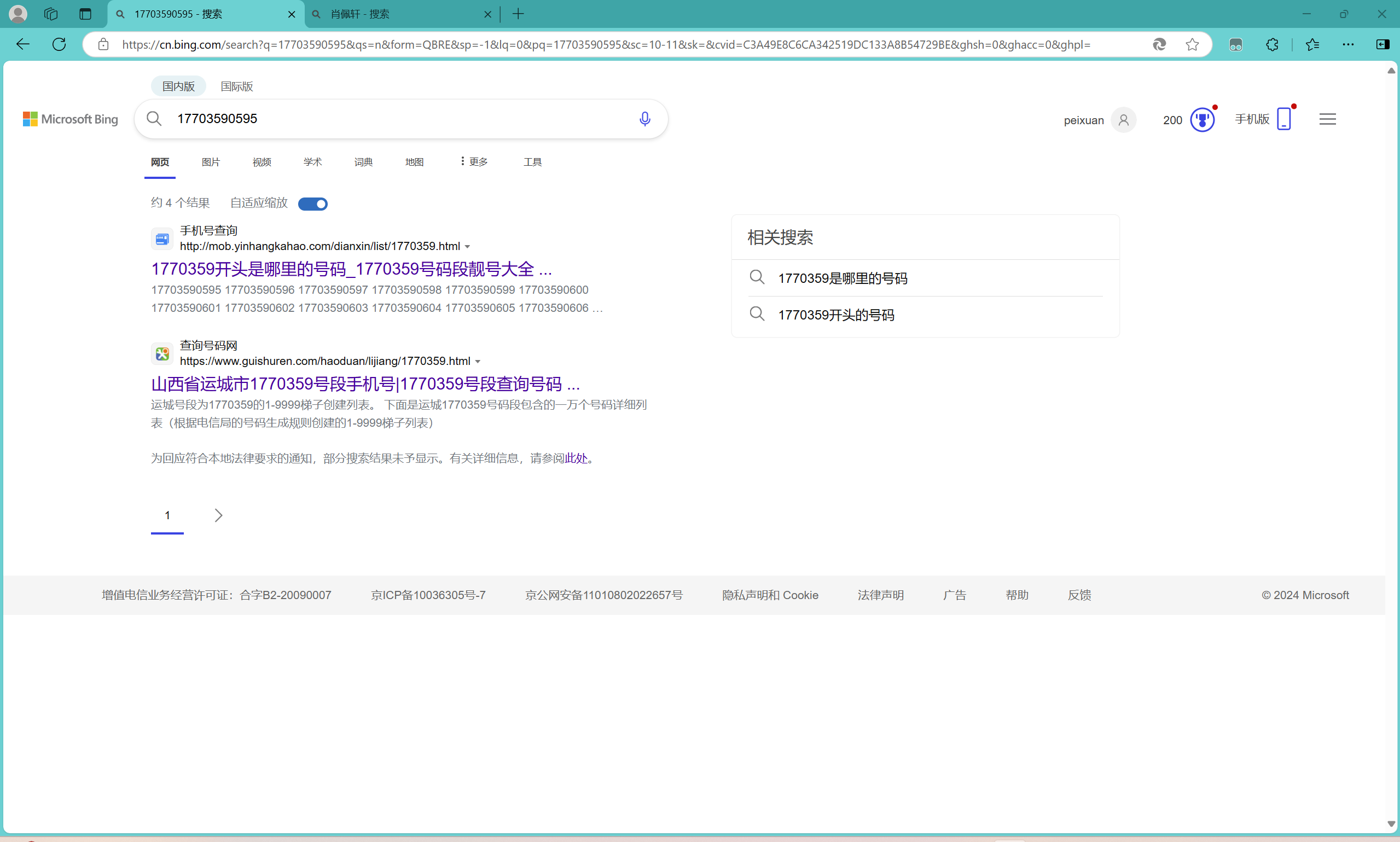

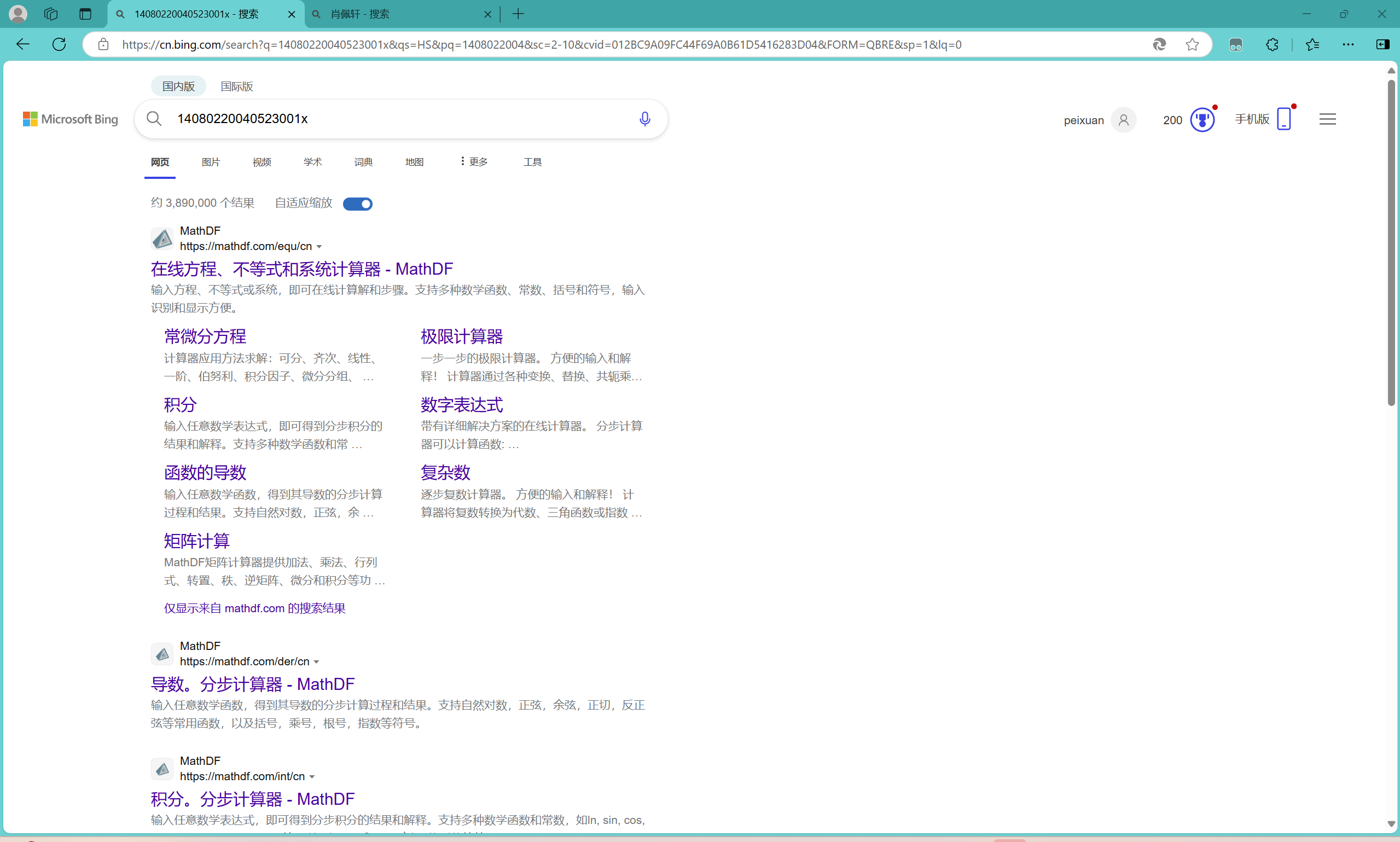

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

通过使用搜索引擎,我对自己的名字、手机号码以及身份证号进行了依次查询,没有发现自己的隐私和信息泄漏问题

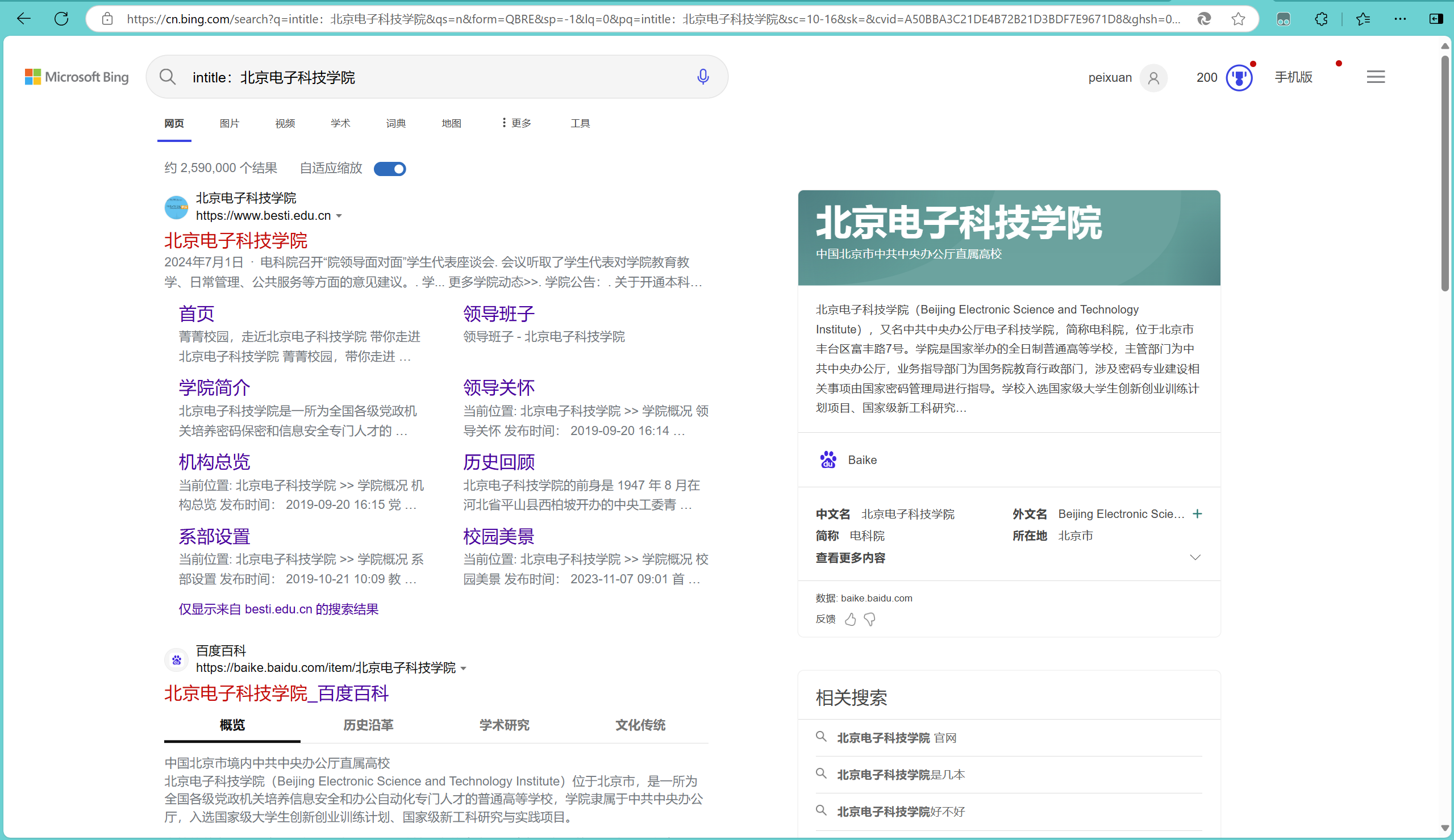

2.5.2 并练习使用Google hack搜集技能完成搜索

intitle:寻找标题中的关键字:

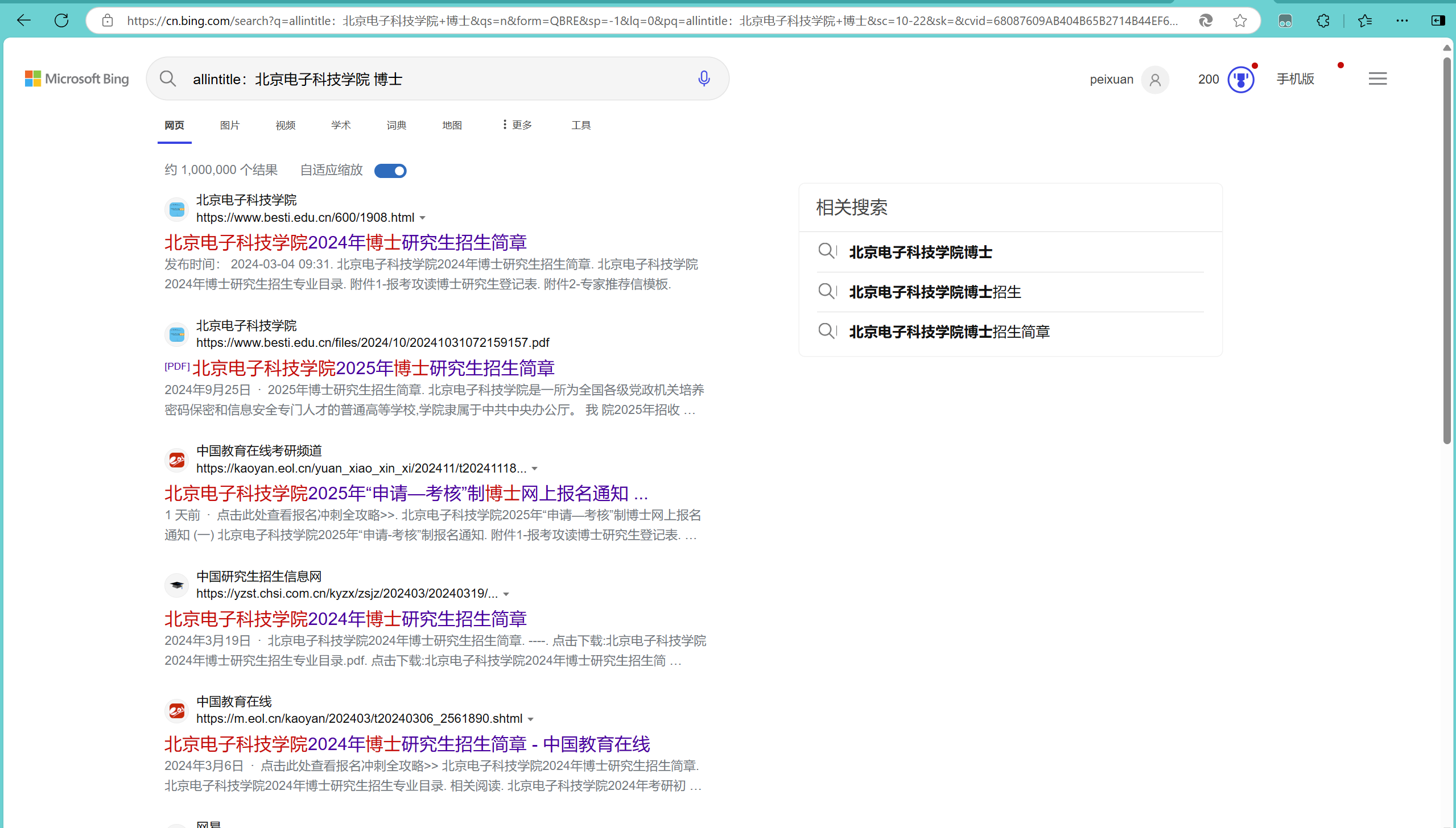

allintitle:标题中关键字搜索,但是可以多关键字搜索:

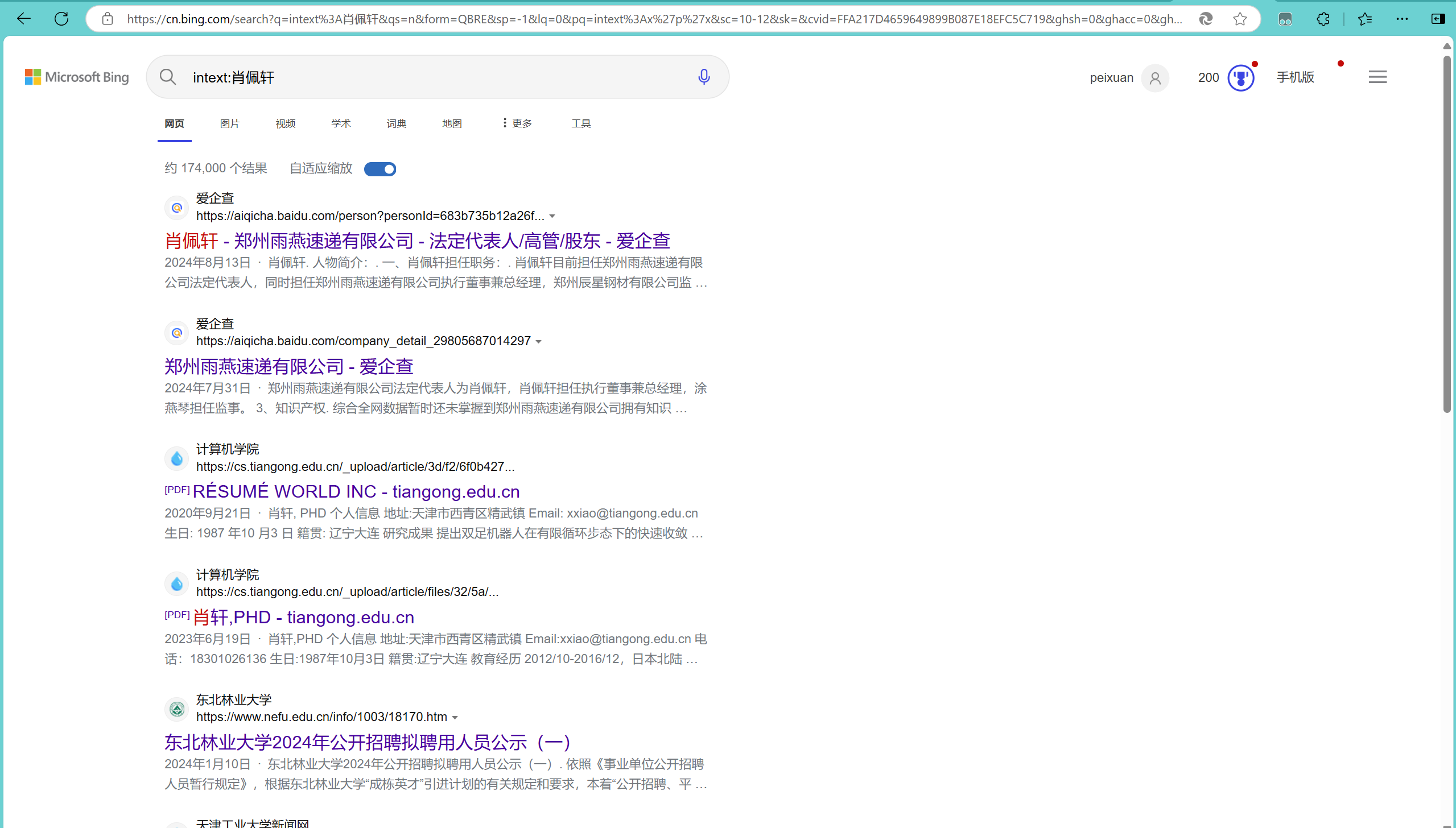

intext:用于查找网页中包含特定文本的内容

site:限定搜索结果只出现在指定的网站中

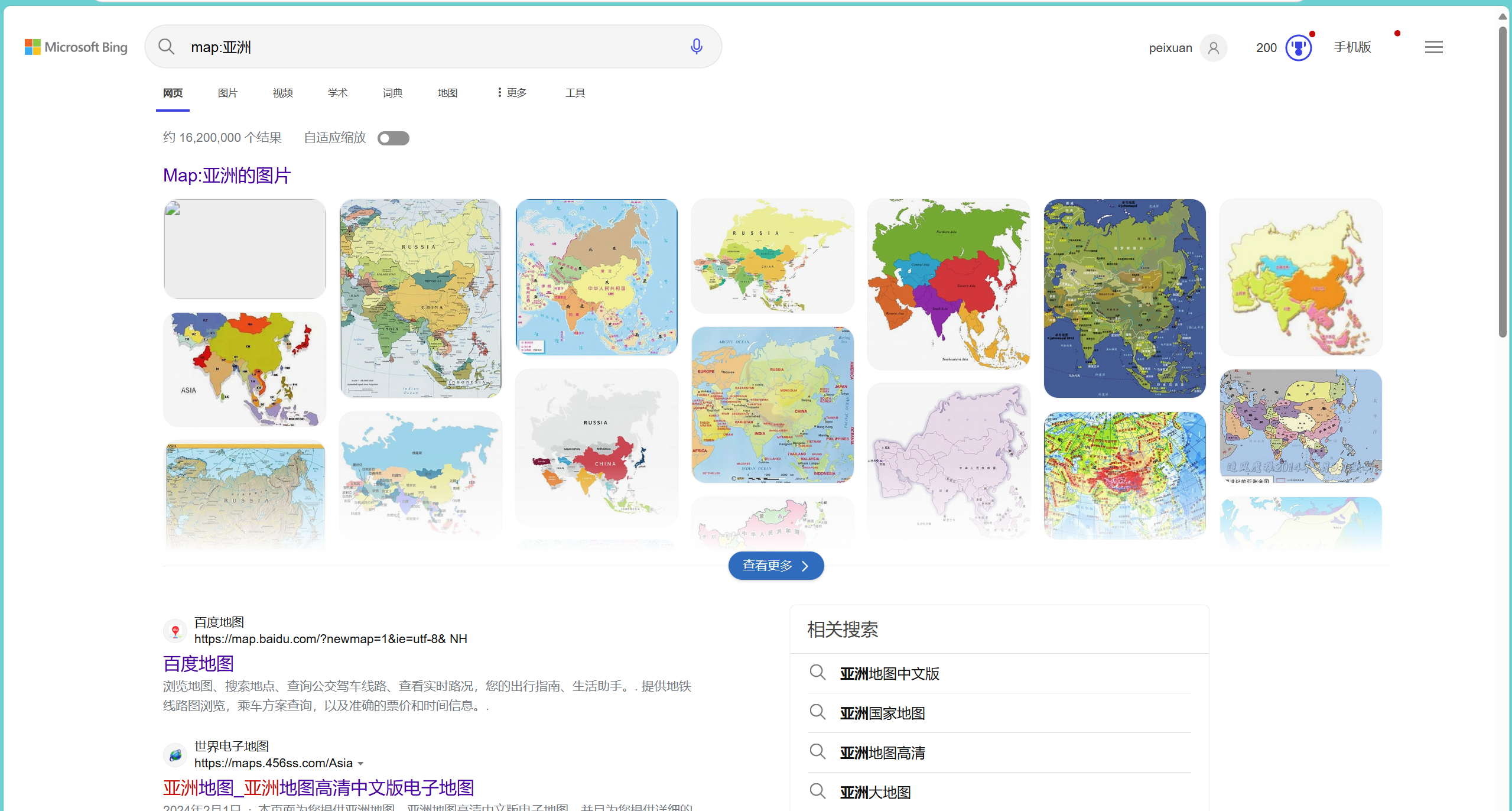

map:搜索地图信息:

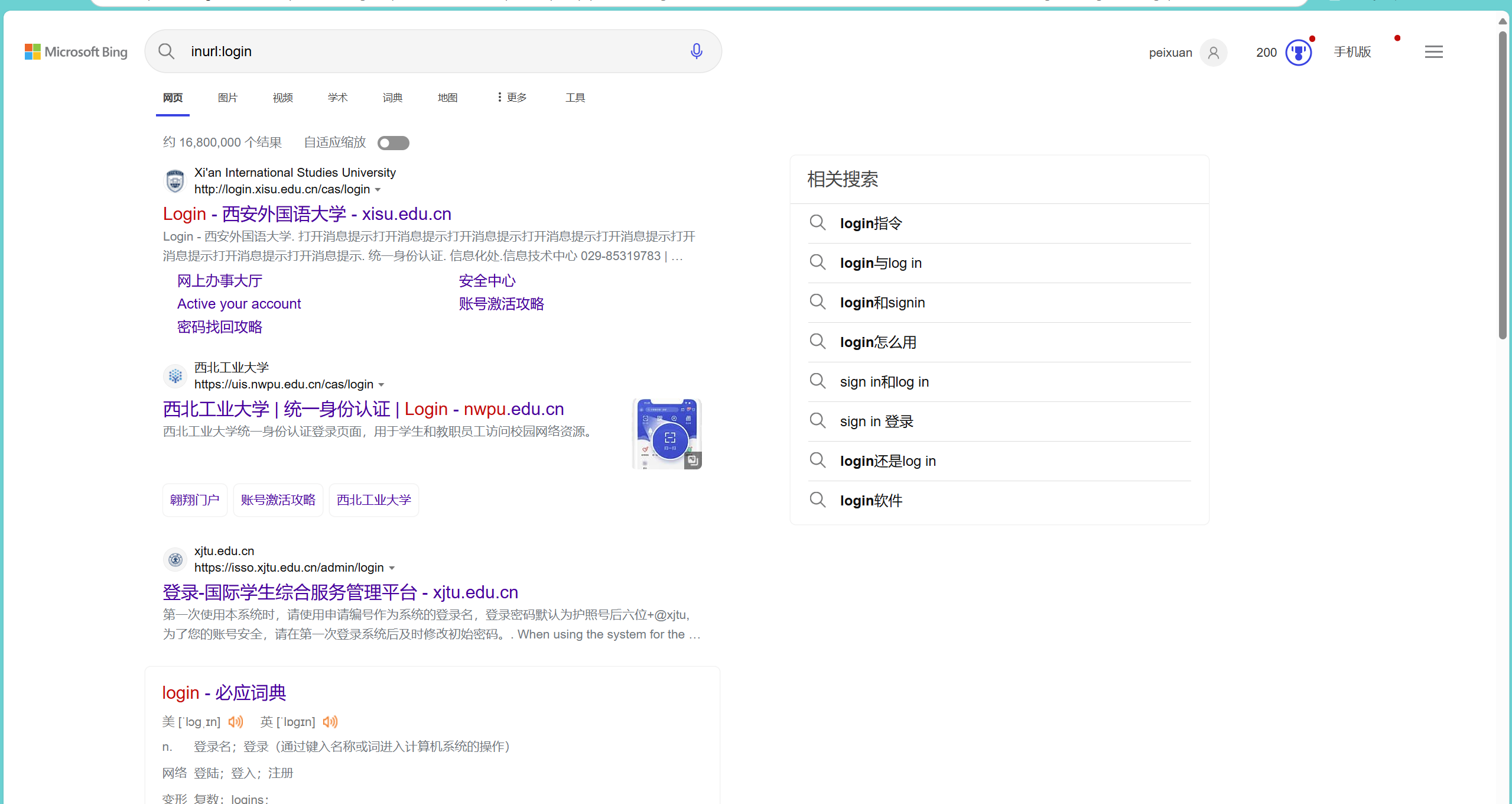

inurl:查找URL中包含特定内容的页面

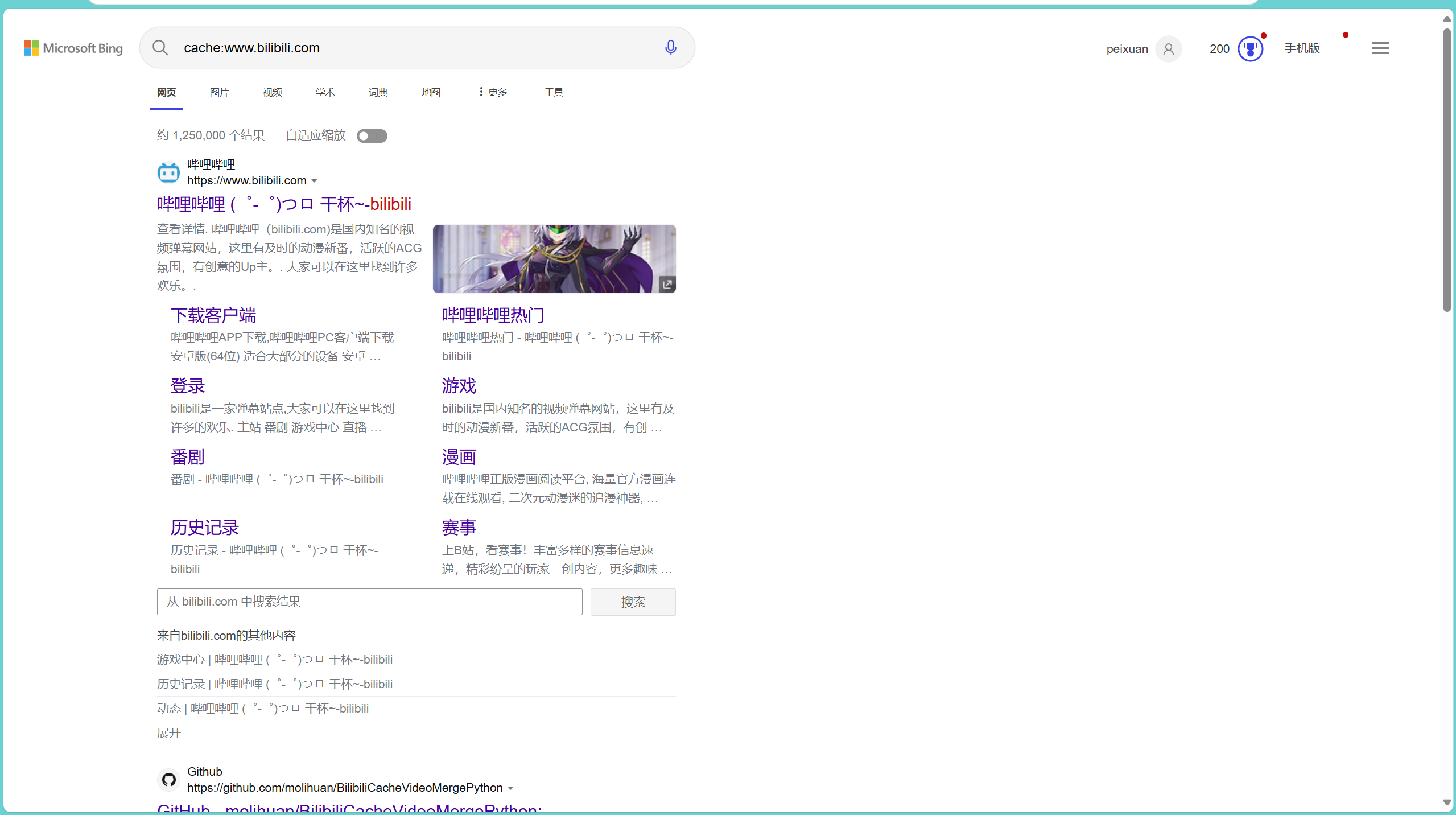

cache:查看Google缓存中的特定网页内容。

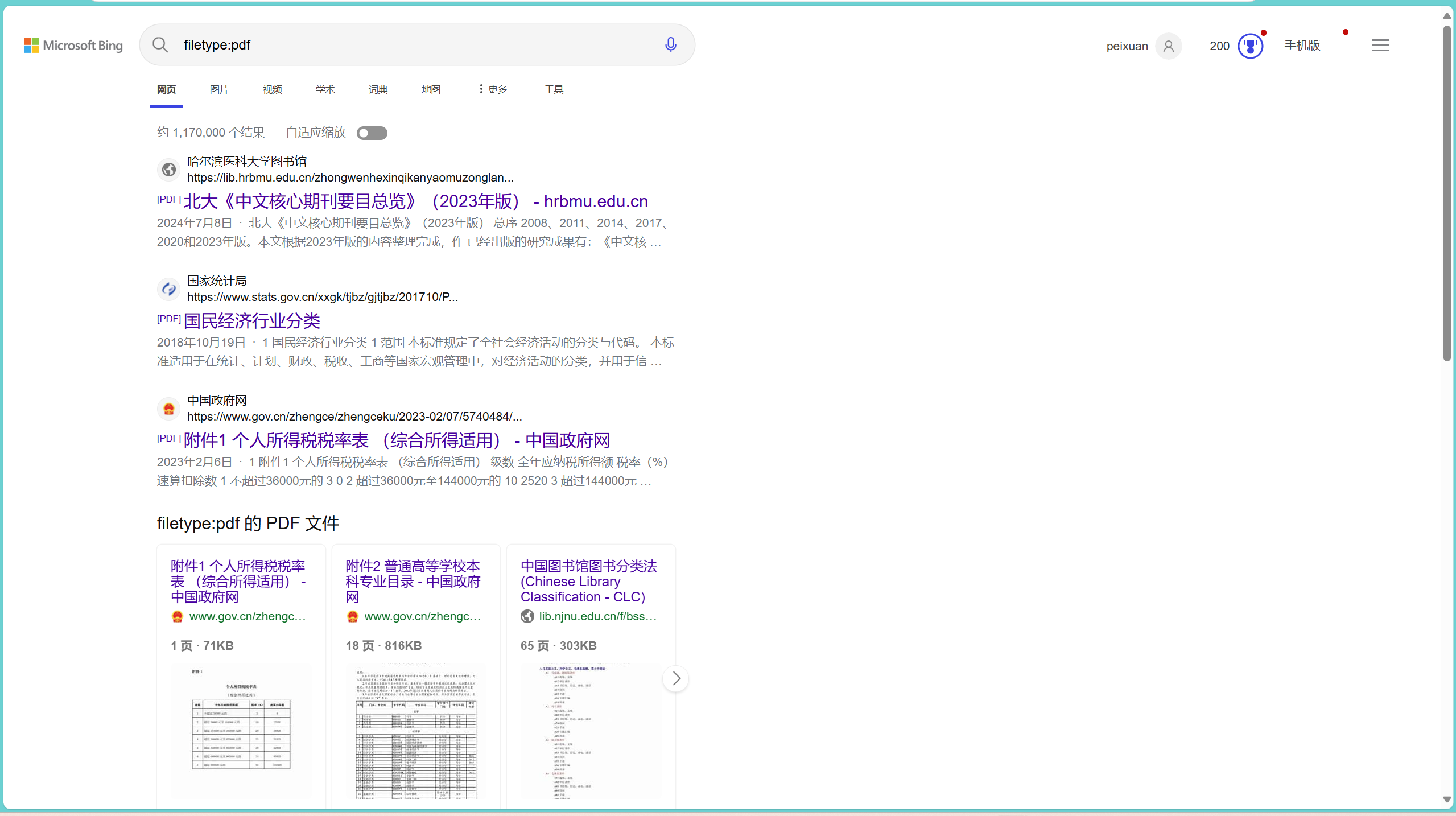

filetype:搜索特定文件类型的文件:

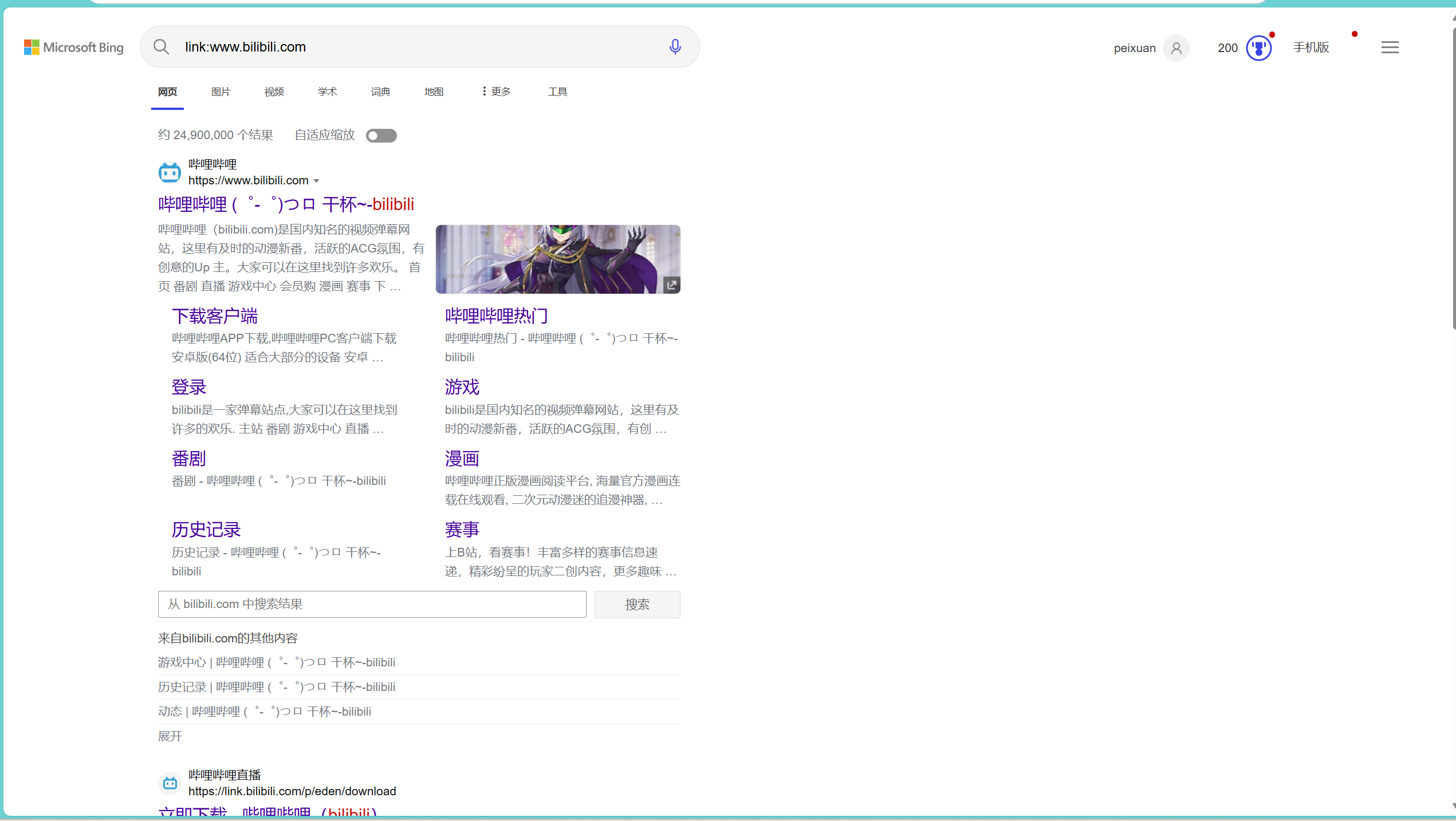

link:查找包含特定网址链接的页面:

related:查找与特定网址相关的网站:

还有很多,此次不再赘述。

3.问题及解决方案

问题1:Nessus的安装有些困难

问题1解决方案:在网上查了不少资料,也走了些弯路,最终成功。

4.学习感悟、思考等

这是本学期网络攻防课的第五次实验,本次实验的目的是实现信息搜集和漏洞扫描。本次实验相较于前几次实验来说更加简单,但简单归简单,我还是通过这次实验学到了很多知识。在这次实验中我能够灵活运用相关的Nmap命令进行扫描和使用google hacking的简单语法等。虽然在其中不免遇到了很多困难,但是在老师和同学的帮助下我还是一一解决了这些问题,还在信息搜集和漏洞扫描上实现了自我的进步。通过这次实验,我也意识到了学好网络攻防课的核心在于实践,虽然老师课上讲的东西很多,但是通过自己的实践将这些知识灵活运用,却是对知识的最好把握,相信在之后的实验课中能够学到更多的东西,提升自己的能力。

5.参考资料

信息收集 | 利用Google搜索语法进行Google Hacking https://blog.csdn.net/qq_24626721/article/details/121075369

kali-linux中安装Nessus详细教程

https://blog.csdn.net/weixin_47510592/article/details/118192982