【代码质量】静态代码检测pc-lint, visual lint, cpp-check(pclint、cppcheck、TscanCode)

目录

C/C++静态检测/静态分析|TscanCode|cppcheck

引言

静态代码分析是指无需运行被测代码,通过词法分析、语法分析、控制流、数据流分析等技术对程序代码进行扫描,找出代码隐藏的错误和缺陷。

如参数不匹配,有歧义的嵌套语句,错误的递归,非法计算,可能出现的空指针引用等等。统计证明,在整个软件开发生命周期中,30% 至 70% 的代码逻辑设计和编码缺陷是可以通过静态代码分析来发现和修复的。

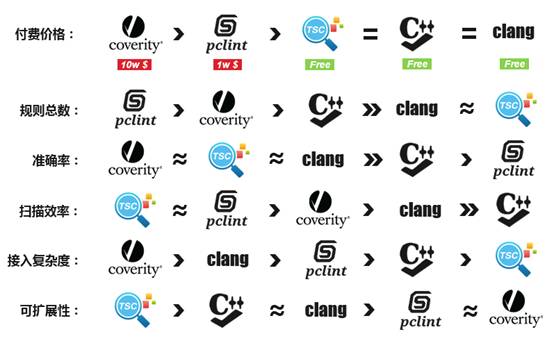

主流静态代码扫描工具概况

腾讯TSC团队自主研发的tscancode工具、cppcheck、coverity、clang、pclint

费用和活跃度

竞品分析的选择了3款游戏项目(约500万行代码)。

在可扩展性上,TSC有专人维护,定期根据用户需求扩展规则或新增功能特性,cppcheck和clang是开源工具,工具更新较慢,但如果用户有特殊需求可以自己扩展开发,pclint和coverity是商业软件,难以进行功能扩展。

同时,TSC有完整代码质量管理闭环平台QOC支持; coverity和clang可用web端的结果展示,但无法自行管理问题流,需要进行二次开发; cppcheck和pclint缺少web端结果展示。

准确性对比

摘自:【代码质量】C++代码质量扫描主流工具深度比较_腾讯WeTest的博客-CSDN博客_代码质量检查工具

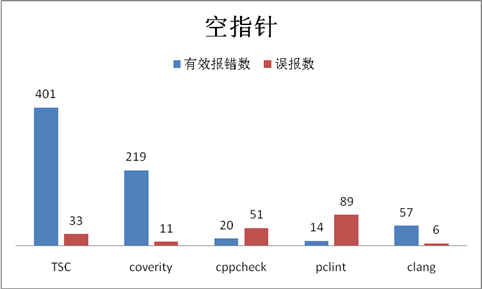

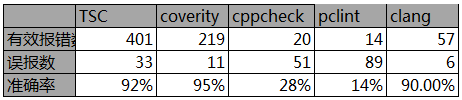

4.1空指针规则

空指针检查规则主要检查是否存在对赋值为空的指针解引用的情况,空指针是c/c++中最大的问题,经常造成程序崩溃的致命错误。因此,C++静态代码分析工具对空指针的检查能力显得尤为重要。

图为五个工具对样本代码扫描结果:

从报错数量和准确率来看:

有效报错数:TSC [401] >coverity[219]>>clang[57] >cppcheck[20]>pclint[14]

准确率: coverity[95%]≈TSC[92%] ≈clang[90%]>>cppcheck[28%]>pclint[14%]

综合评分: TSC[96分] >coverity[77分] >clang[56分]>cppcheck[18分]>pclint[8分]

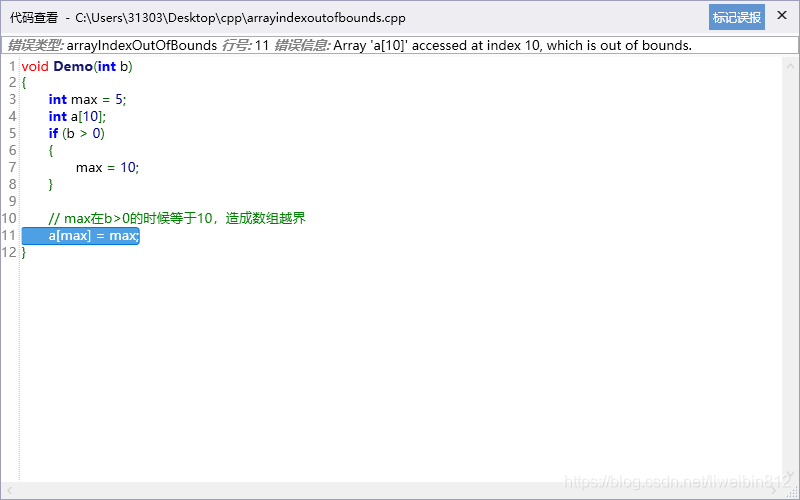

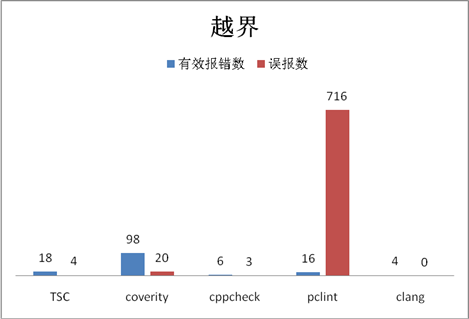

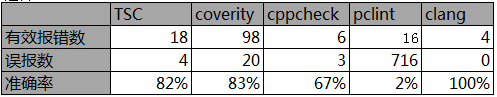

4.2越界规则

越界一般来讲是指数组下标越界,或者缓冲区读写越界。这类错误会导致非法内存的访问,引发程序崩溃或者错误。

下图是五个工具对样本代码扫描结果:

有效报错数:coverity[98]>>TSC [18]>pclint[16] >cppcheck[6]> clang[4]

准确率: clang[100%] >coverity[80%]>TSC[70%] >cppcheck[67%]>>pclint[2%]

综合评分:coverity[90分] >TSC[54分]≈clang[55分]>cppcheck[40分]>pclint[1分]

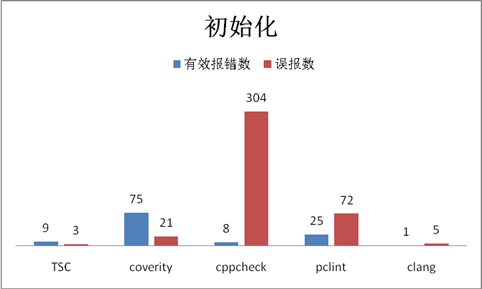

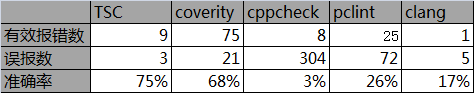

4.3变量未初始化规则

变量未初始化顾名思义:变量声明后没有赋初值,其分配的内存值是随机的。这也是代码中容易出现的问题,会导致不确定的程序行为,造成严重的后果。

下图是五个工具对样本代码扫描结果:

有效报错数:coverity[75]>>pclint[25] >TSC [9]>cppcheck[8]> clang[1]

准确率: TSC[75%] >coverity[68%]>pclint[26%] > clang[17%] >cppcheck[3%]

综合评分:coverity[82分] > TSC[47分] >pclint[30分] > clang[10分] >cppcheck[6分]

4.4内存/资源泄露规则

内存泄漏指由于疏忽或错误造成程序未能释放已经不再使用的内存,从而造成了内存浪费的情况。内存泄漏是静态下很难检测的一种错误,一般需要动态分析工具进行检测,如valgrind工具会捕获malloc()/free()/new/delete的调用,监控内存分配和释放,从动态上检测程序是否存在内存泄漏。因此,静态代码分析能检查的内存泄漏就非常有限了,当前各工具主要是从代码写法上检查内存分配和释放是否配对使用。比如:fopen打开文件后在退出函数前是否有执行fclose,new[]和delete[]是否配对使用等。

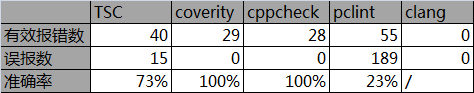

下图是五个工具对样本代码扫描结果:

注:以上数据排除了cppcheck35个低价值报错,这里排除的cppcheck35个报错都是基本数据类型的new和delete不匹配(如char* p=new char[100];delete p;)虽然这种写法不规范,但由于实际上不会造成内存泄漏,很多项目不会对此进行修复。

从报错数量和准确率来看:

有效报错数:pclint[55] >TSC[40]>coverity [29]>cppcheck[28]> clang[0]

准确率: coverity[100%]=cppcheck[100%] >TSC[73%]>pclint[23%] > clang[N/A]

综合评分:coverity[79分] ≈ TSC [73分]≈cppcheck[77分]>pclint[57分]>clang[0分]

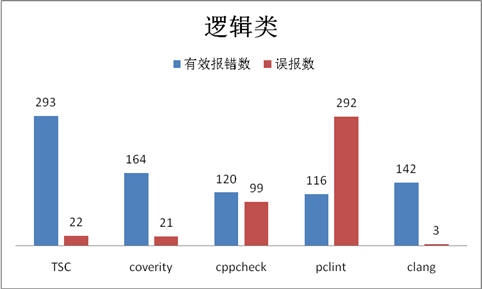

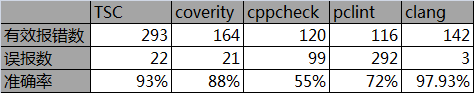

4.5逻辑错误规则

逻辑错误:指可能存在的逻辑问题,如if不同分支内容相同,在switch内缺少break等,对指针使用sizeof进行空间分配等问题。

下图是五个工具对样本代码扫描结果:

注:这些报错中剔除了一些无修改意义且结果数量很多规则:如:coverity扫描存在7484条Logically dead code(逻辑代码不可达)报错。cppcheck存在2246条unusedFunction(函数未被使用)报错。

从报错数量和准确率来看

有效数量:TSC[293]>coverity[164]>clang[142] >cppcheck [120]>pclint[116]

准确率:clang[97%] >TSC[93%]>coverity(88%)>pclint[72%] >cppcheck[55%]

综合评分:coverity[94分] > TSC[86分] > clang[80分] >cppcheck[63分] >pclint[27分]

CodeAnalyzer 收费

目录

C/C++静态检测/静态分析|TscanCode|cppcheck

不好用,不推荐。检查效果差,不如gcc的检测效果。

TscanCode

TscanCode支持以下类型规则扫描:

- 空指针检查,包含可疑的空指针,判空后解引用比如Crash等共3类subid检查。

- 数据越界,Sprintf_S越界共1类subid检查。

- 内存泄漏,分配和释放不匹配同1类subid检查。

- 逻辑错误,重复的代码分支,bool类型和INT进行比较,表达式永远True或者false等共18类检查。

- 可疑代码检查,if判断中含有可疑的=号,自由变量返回局部变量等共计15类检查。

- 运算错误,判断无符号数小于0,对bool类型进行++自增等,共计11类检查。

链接:https://www.jianshu.com/p/f99d9a5d25ac

Windows下的安装与使用

TscanCode是腾讯静态分析团队开发的一款开源免费的C/C++静态分析工具,由于其比较简单实用,准确率较高,并且扫描C/C++代码不需要进行编译,所以个人觉得对C/C++项目开发挺有帮助的,就简单介绍一下该工具的安装与使用。

1.Tscancode下载安装

https://github.com/Tencent/TscanCode

下载完成,点击下一步,一直到安装完成即可,因为Tscancode有腾讯团队维护,所以,建议使用TscanCode。安装完成后的界面如下图所示,简介明了。

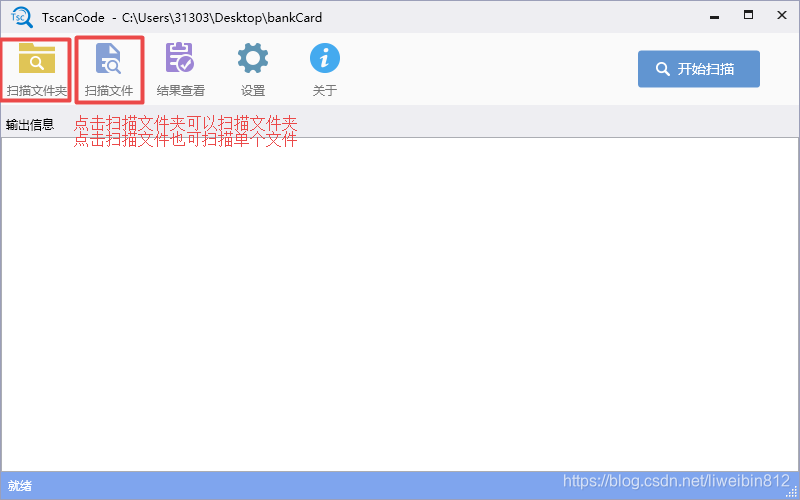

2.扫描项目,导入即可,即可以导入一个文件夹,也可以导入单个文件。

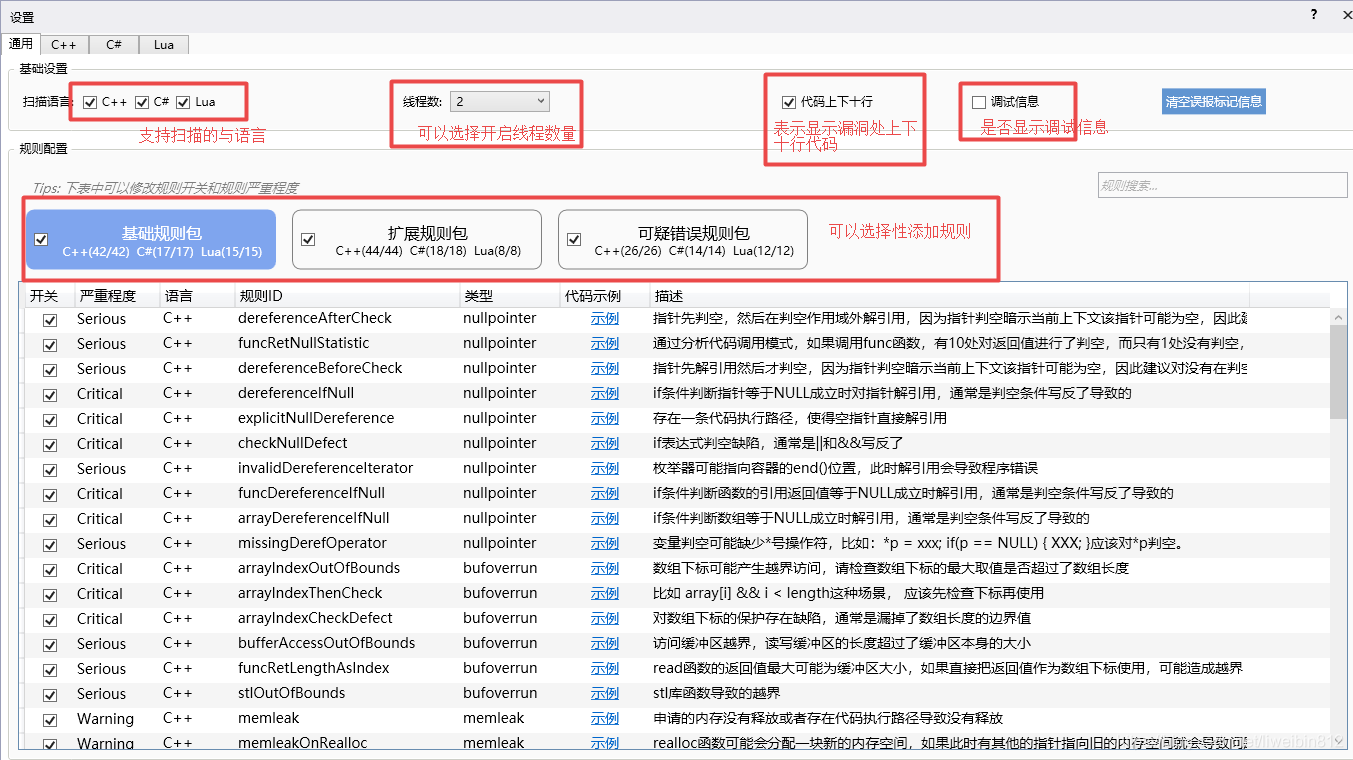

3.可以进行规则配置,点击设置,

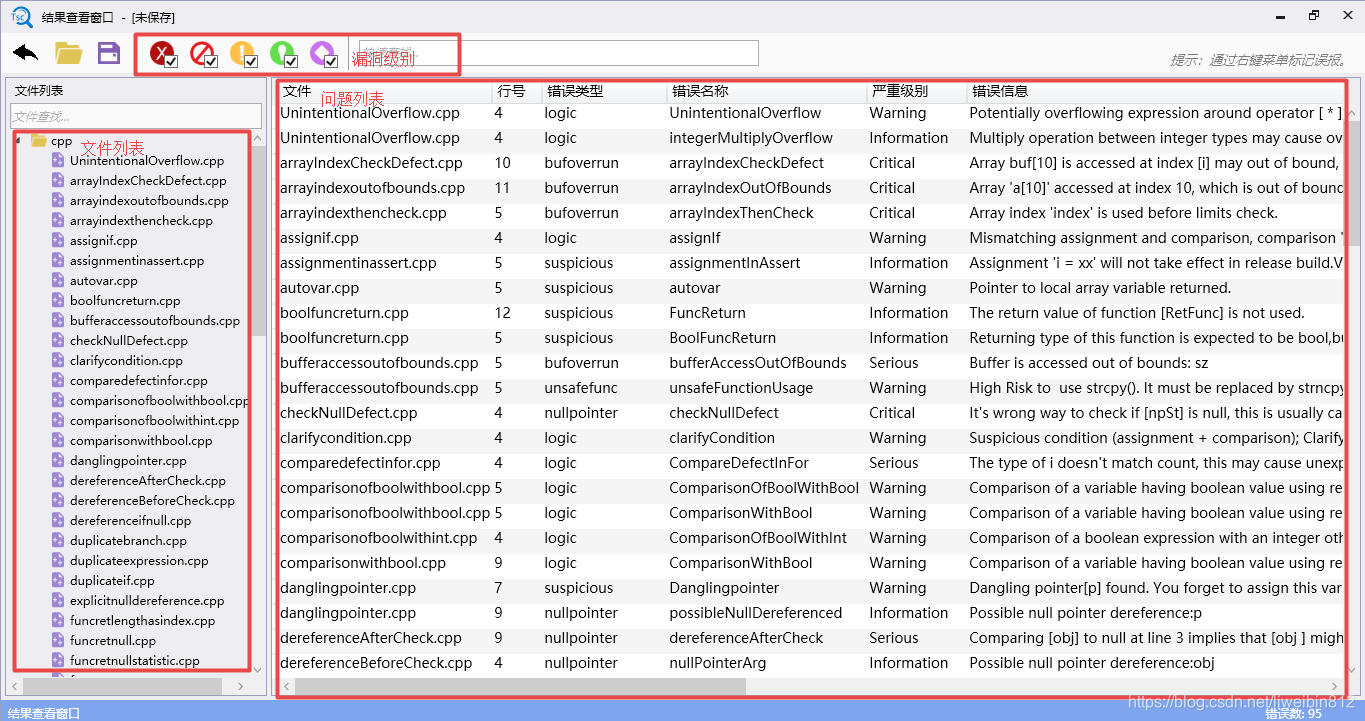

4.点击扫描,结果如图所示,关闭之前需要保存结果文件为xml,以便于下次查看。

5.点击具体某项列表,可以进行详细信息查看

TscanCode C/C++静态分析开源分析工具安装与使用_liweibin812的博客-CSDN博客_tscancode

Linux下的安装与使用

linux下不需要安装,下载tscancode 程序所在的目录,然后根据源码所在的地址,执行下面的命令即可

./tscancode /源码地址/

例如:

[root@lrw888 TscanCodeV2.14.2395.linux]# ./tscancode ../../../../samples/cpp/

[Preprocess] [1/94, 0%] [0] [Done] /usr/TscanCode/samples/cpp/UnintentionalOverflow.cpp

[Preprocess] [2/94, 2%] [0] [Done] /usr/TscanCode/samples/cpp/arrayIndexCheckDefect.cpp

[Preprocess] [3/94, 3%] [0] [Done] /usr/TscanCode/samples/cpp/arrayindexoutofbounds.cpp

[Preprocess] [4/94, 4%] [0] [Done] /usr/TscanCode/samples/cpp/arrayindexthencheck.cpp

[Preprocess] [5/94, 5%] [0] [Done] /usr/TscanCode/samples/cpp/assignif.cpp

[Preprocess] [6/94, 6%] [0] [Done] /usr/TscanCode/samples/cpp/assignmentinassert.cpp

[Preprocess] [7/94, 7%] [0] [Done] /usr/TscanCode/samples/cpp/autovar.cpp

[Preprocess] [8/94, 8%] [0] [Done] /usr/TscanCode/samples/cpp/bitwiseonboolean.cpp

[Preprocess] [9/94, 9%] [0] [Done] /usr/TscanCode/samples/cpp/boolfuncreturn.cpp

[Preprocess] [10/94, 10%] [0] [Done]

[/usr/TscanCode/samples/cpp/UnintentionalOverflow.cpp:4]: (Warning) Potentially overflowing expression around operator [ * ], which is evaluated using 4 byte arithmetic, and then used in a context that expects an expression of 8 bytes type.

[/usr/TscanCode/samples/cpp/arrayIndexCheckDefect.cpp:10]: (Critical) Array buf[10] is accessed at index [i] may out of bound, as the index range check defect at line 6 may be wrong, mind the boundary value.

[/usr/TscanCode/samples/cpp/arrayindexoutofbounds.cpp:11]: (Critical) Array 'a[10]' accessed at index 10, which is out of bounds.

[/usr/TscanCode/samples/cpp/arrayindexthencheck.cpp:5]: (Critical) Array index 'index' is used before limits check.

[/usr/TscanCode/samples/cpp/assignif.cpp:3] -> [/usr/TscanCode/samples/cpp/assignif.cpp:4]: (Warning) Mismatching assignment and comparison, comparison 'y==3' is always false.

[/usr/TscanCode/samples/cpp/autovar.cpp:5]: (Warning) Pointer to local array variable returned.

[/usr/TscanCode/samples/cpp/bufferaccessoutofbounds.cpp:5]: (Serious) Buffer is accessed out of bounds: sz

[/usr/TscanCode/samples/cpp/checkNullDefect.cpp:4]: (Critical) It's wrong way to check if [npSt] is null, this is usually caused by misusing && and ||, e.g. if(p != NULL || p->a == 42)

[/usr/TscanCode/samples/cpp/dereferenceAfterCheck.cpp:9]: (Serious) Comparing [obj] to null at line 3 implies that [obj ] might be null.Dereferencing null pointer [obj].

[/usr/TscanCode/samples/cpp/dereferenceBeforeCheck.cpp:6]: (Serious) Null - checking [obj] suggests that it may be null, but it has already been dereferenced at line 4.

[/usr/TscanCode/samples/cpp/dereferenceifnull.cpp:6]: (Critical) [npSt] is null dereferenced here, as codes at line 3 make it a null pointer.

[/usr/TscanCode/samples/cpp/duplicateif.cpp:8]: (Warning) Expression is always false because 'else if' condition matches previous condition at line 4.

[/usr/TscanCode/samples/cpp/explicitnulldereference.cpp:7]: (Critical) Dereferencing null pointer [npSt], [npSt] is assigned with null at line 3.

[/usr/TscanCode/samples/cpp/funcretlengthasindex.cpp:5]: (Serious) Index [length] which is returned form [read] may cause index out of bound.

[/usr/TscanCode/samples/cpp/funcretnullstatistic.cpp:54]: (Serious) return value of function [func_ret_null] [p] isn't checked-null, however [5] times checked-null elsewhere.

[/usr/TscanCode/samples/cpp/incorrectlogicoperator.cpp:3]: (Warning) Logical disjunction always evaluates to true: a != 1 || a != 3.

[/usr/TscanCode/samples/cpp/invaliddereferenceiterator.cpp:10]: (Serious) Iterator [iter] may be invalid here.

[root@lrw888 TscanCodeV2.14.2395.linux]# cppcheck

简介

cppcheck 是一个静态代码检查工具,支持c, c++ 代码;作为编译器的一种补充检查,cppcheck对产品的源代码执行严格的逻辑检查。 执行的检查包括:

1. 自动变量检查

2. 数组的边界检查

3. class类检查

4. 过期的函数,废弃函数调用检查

5. 异常内存使用,释放检查

6. 内存泄漏检查,主要是通过内存引用指针

7. 操作系统资源释放检查,中断,文件描述符等

8. 异常STL 函数使用检查

9. 代码格式错误,以及性能因素检查

Linux下的安装与使用

安装:

centos 下的

yum install cppcheck使用:

1默认用法

$cppcheck --enable=all test.cpp

$cppcheck --enable=all ./src 2使用选项–output-file将结果存储在report.txt中

$cppcheck --enable=all --output-file=report.txt test.cpp 也可以用输出重定向

$cppcheck --enable=all test.cpp 2> report.txt更多参数:

- 使能检查规则:

- 默认:--enable=error

- --enable=all

- --enable=unusedFuntion path

- --enable=style

- 规则定义:

- error:出现的错误

- warning:为了预防bug防御性编程建议信息

- style:编码格式问题(没有使用的函数、多余的代码等)

- portablity:移植性警告。该部分如果移植到其他平台上,可能出现兼容性问题

- performance:建议优化该部分代码的性能

- information:一些有趣的信息,可以忽略不看的。

- 保存结果到文件中:重定向“>”

- -j 3 使用3个线程,如果代码工程太大,可以使用15-20个,自己随意发挥,不过还是参考cpuinfo

运行cppcheck -h可以得到参数的提示,这里直介绍我用到的参数

cppcheck -j 3 --enable=all search/*

-j参数指定的是检查线程的个数,如果需要检查代码的量很大,-j参数还是很有用的

--enable指定当前指定的检查级别,可选的参数有all,style,information等

Windows下的安装与使用

如果是Windows的版本呢,就这样使用:

1、将Cppcheck绿色版cppcheck.rar解压;

2、打开cppcheckgui.exe;

3、菜单 check->directory;

4、选择源代码目录,确认;

5、Cppcheck自动开始走查;

cppcheck + jenkins

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· .NET周刊【3月第1期 2025-03-02】

· [AI/GPT/综述] AI Agent的设计模式综述