第86天:APP攻防-资产收集篇&Frida&HOOK&Xposed&证书提取&单向双向&检验抓包

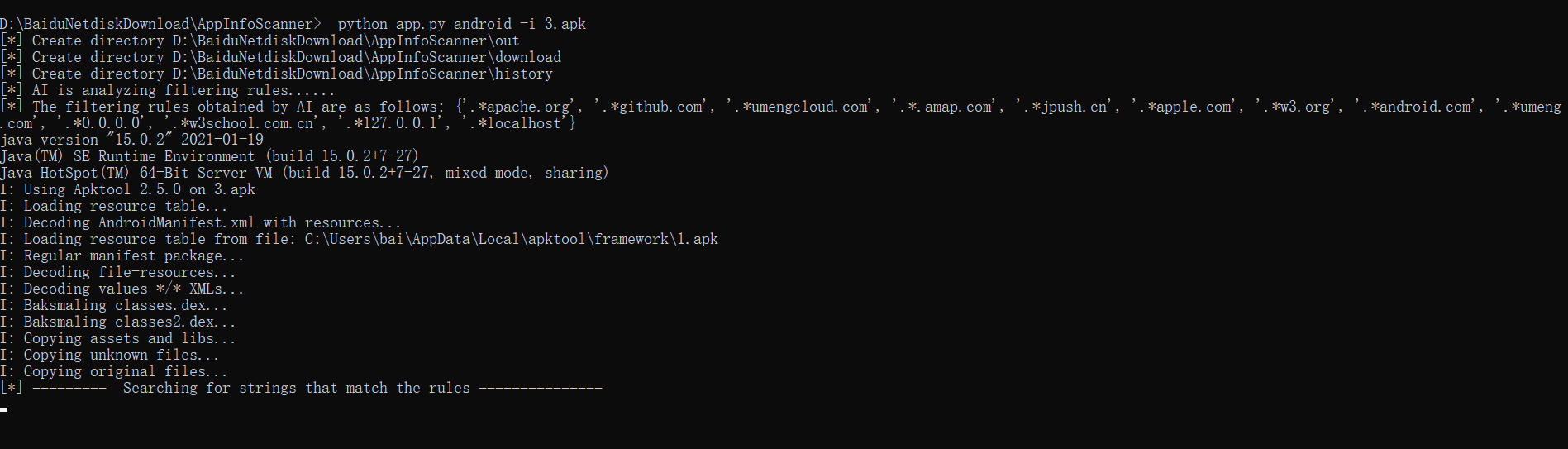

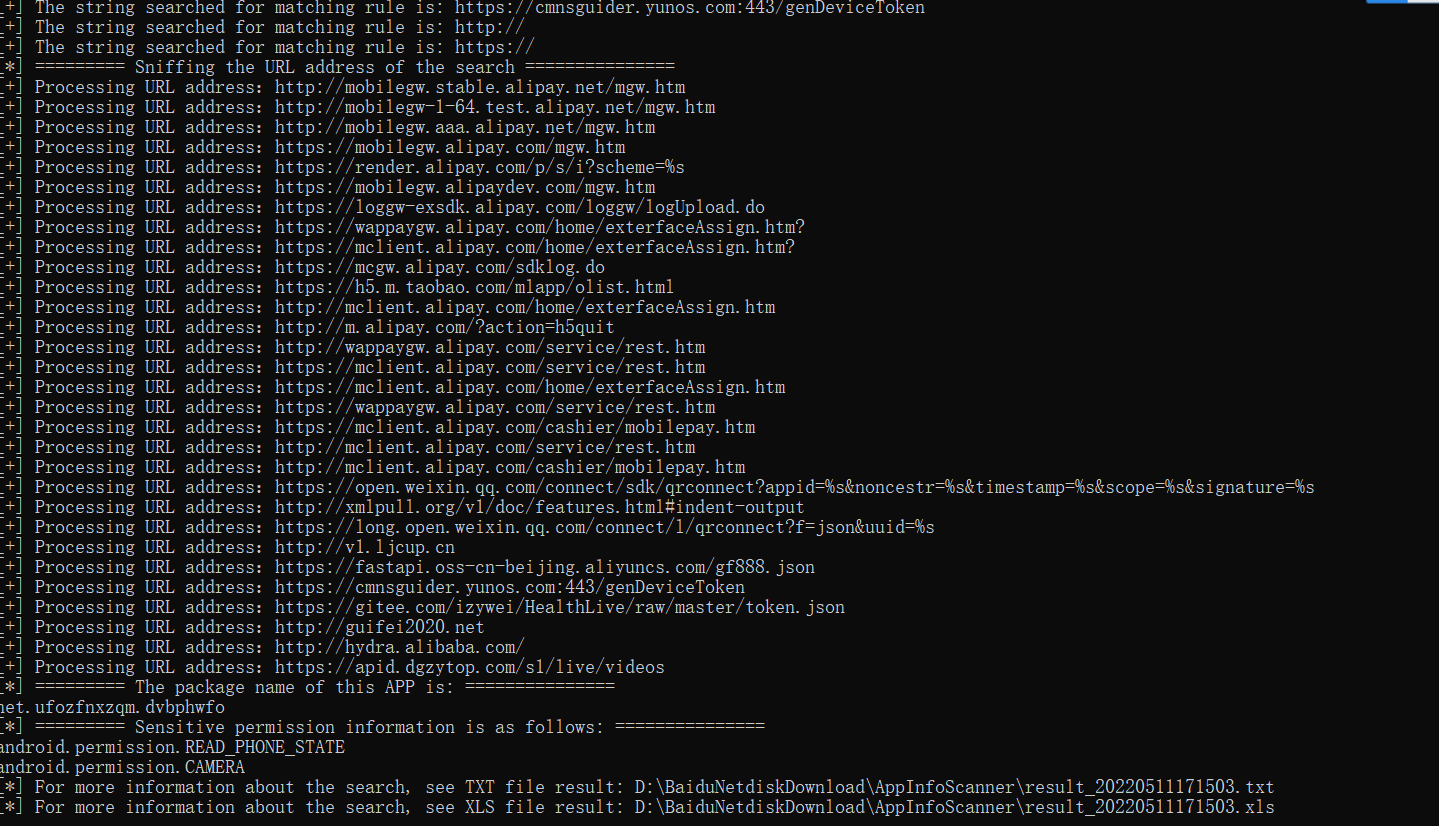

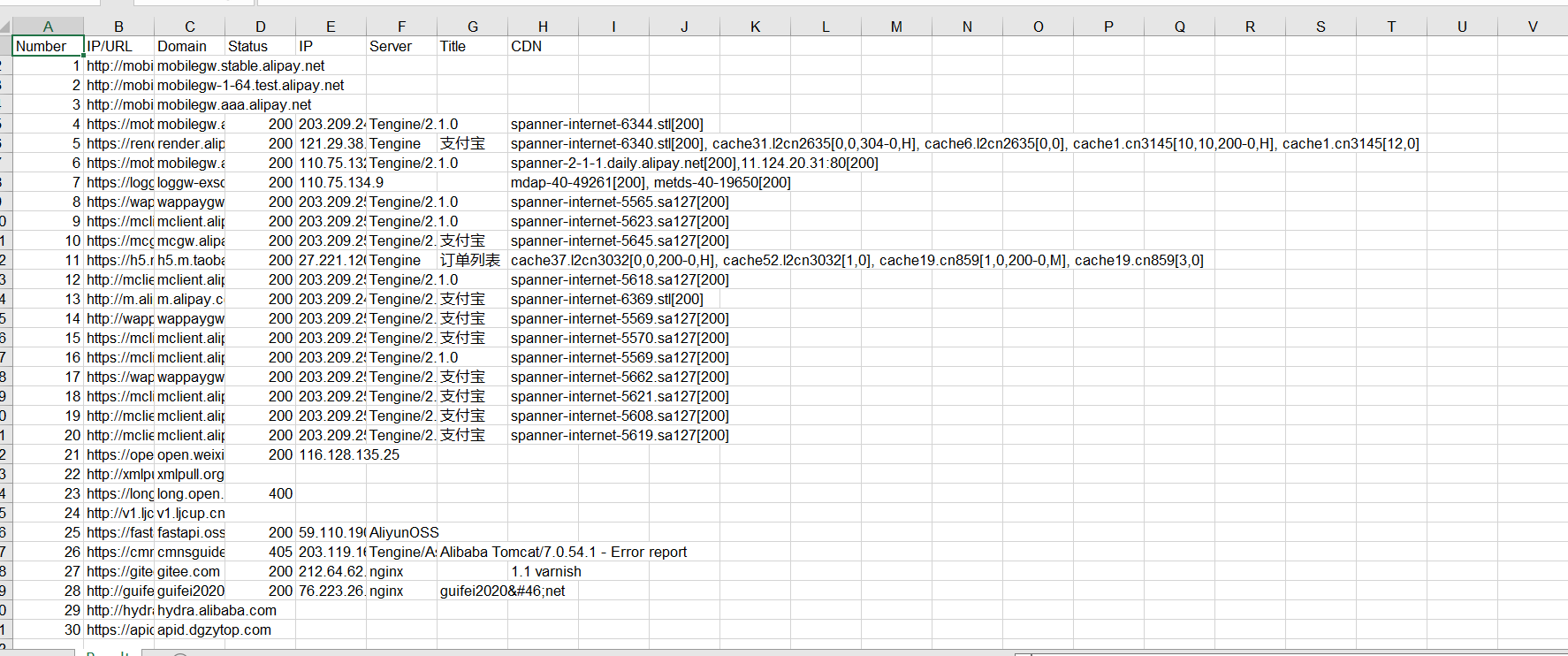

1.内在-资产提取-AppinfoScannerdfs

一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

https://github.com/kelvinBen/AppInfoScanner

python app.py android -i 3.apk

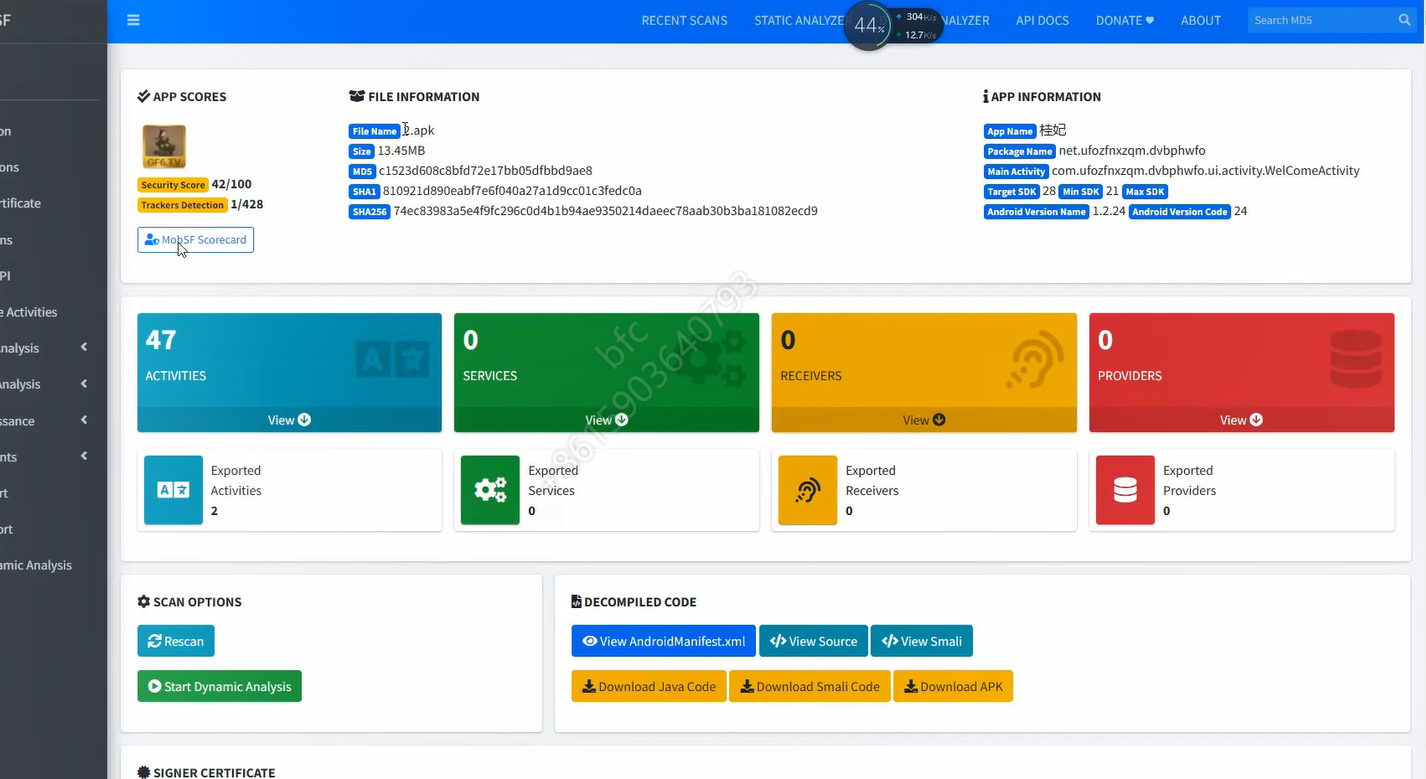

2.内在-安全评估-MobSF&mobexler

AppinfoScanner一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

https://github.com/kelvinBen/AppInfoScanner

3.外在-证书抓包-Frida-server&r0capture

模拟器去安装frida-server

本地也安装frida-tools

模拟器去启动frida-server 本地去连接frida

脚本抓包-解决证书

Firda 是一款易用的跨平 Hook 工具, Java 层到 Native 层的 Hook 无所不能,是一种 动态 的插桩工具,可以插入代码到原生 App 的内存空间中,动态的去监视和修改行为,原生平台包括 Win、Mac、Linux、Android、iOS 全平台。

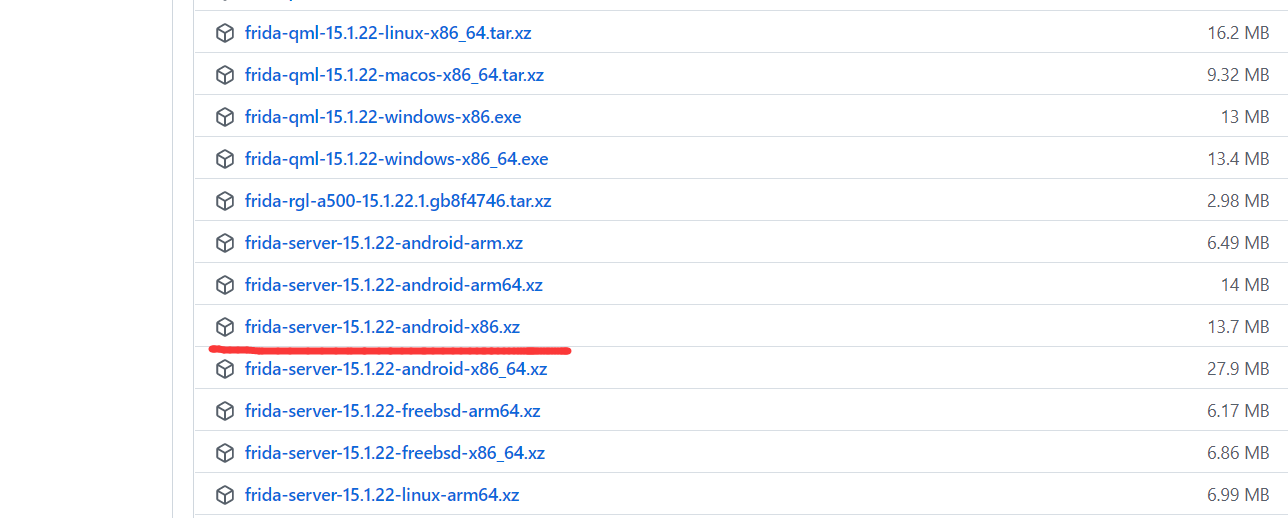

https://github.com/frida/frida/releases

1、本地安装Frida

pip install frida

pip install firda-tools

2、模拟器安装Frida

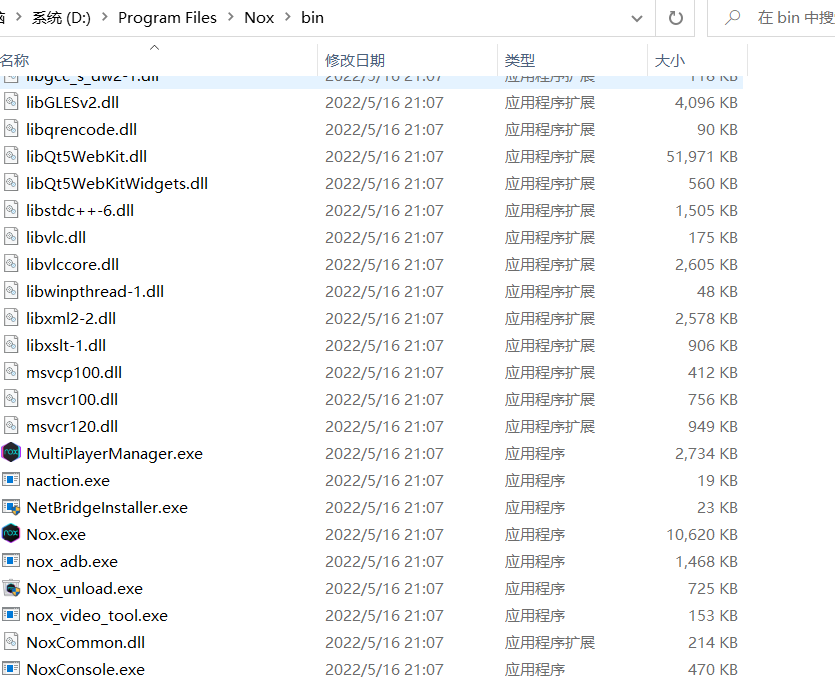

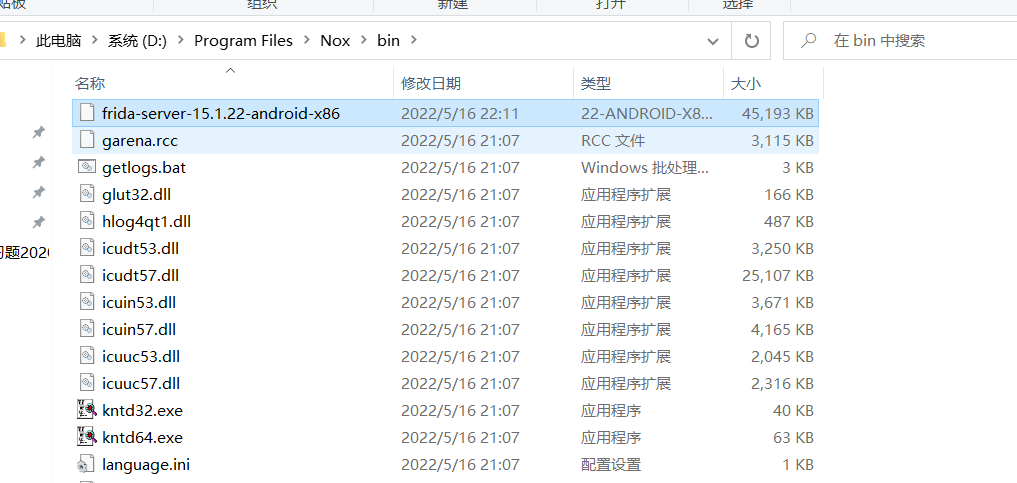

安装的adb的版本和夜神模拟器里的adb的版本一致,打开夜神模拟器安装目录,进入bin 在cmd

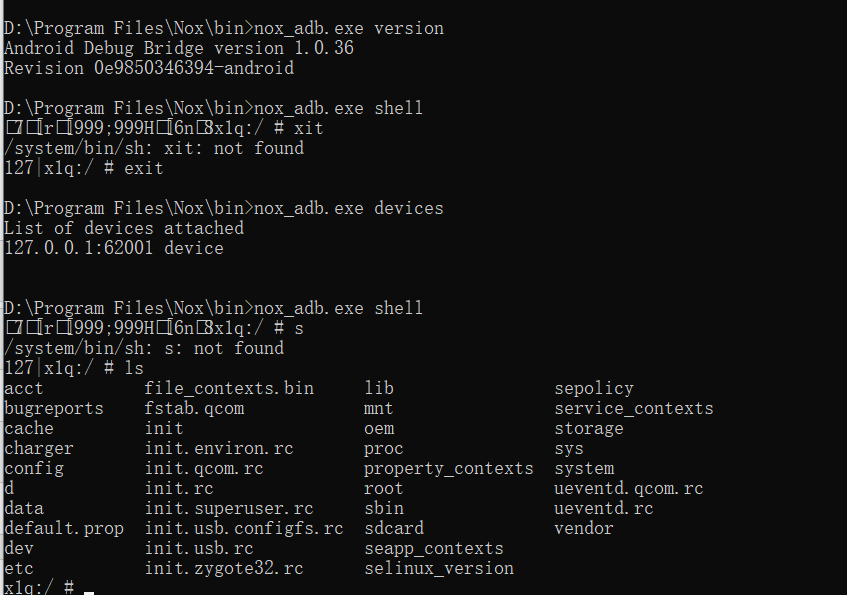

用adb连接夜神模拟器,用cmd查看nox_adb的版本号,

nox_adb version

nox_adb.exe devices

进入shell

nox_adb.exe shell

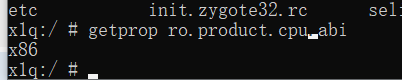

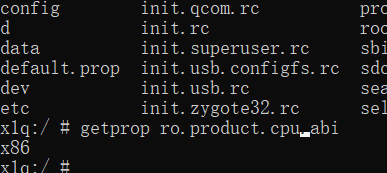

真机:ARM版本及位数 模拟器:无ARM的位数

getprop ro.product.cpu.abi

下载好放到模拟器里面

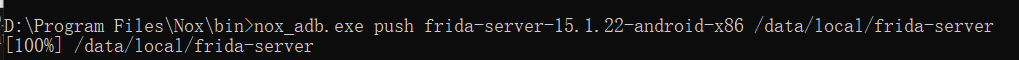

nox_adb.exe push frida-server-15.1.22-android-x86 /data/local/frida-server

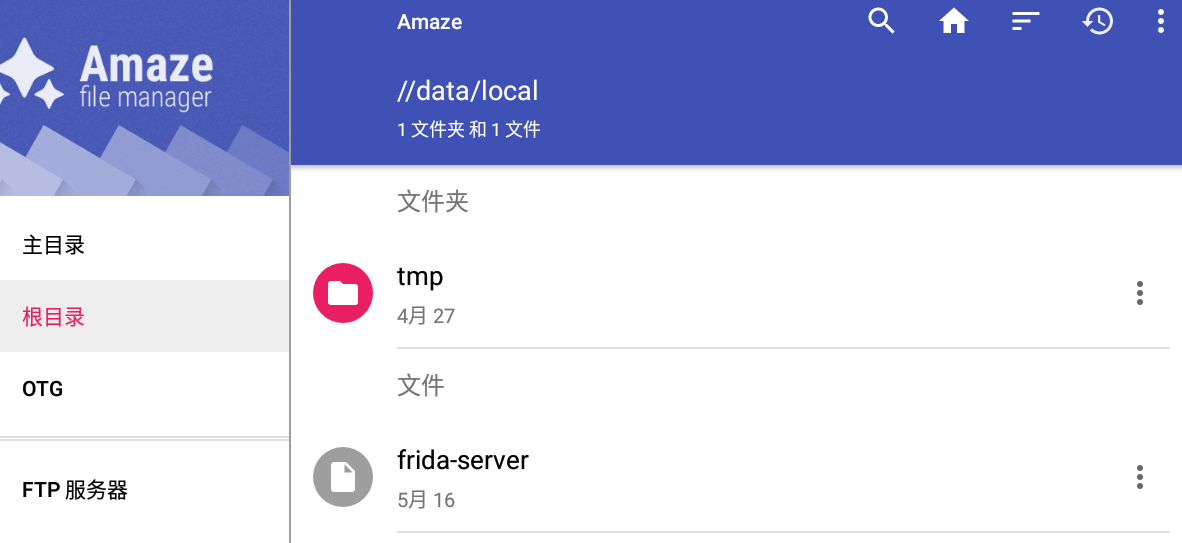

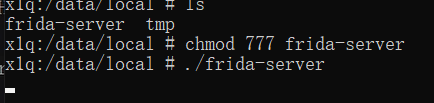

cd /data/local

加权限

chmod 777 frida-server

./frida-server

运行成功

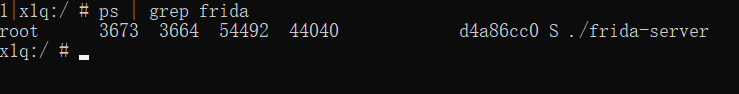

令起一个cmd

ps | grep frida

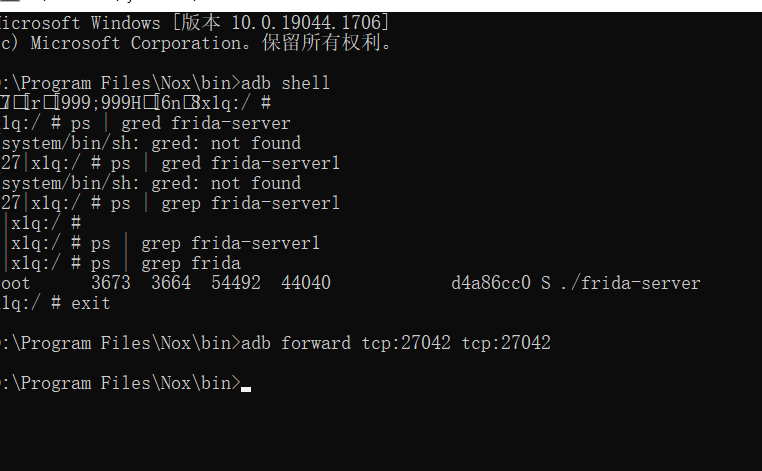

3、转发并启动Frida

adb forward tcp:27042 tcp:27042

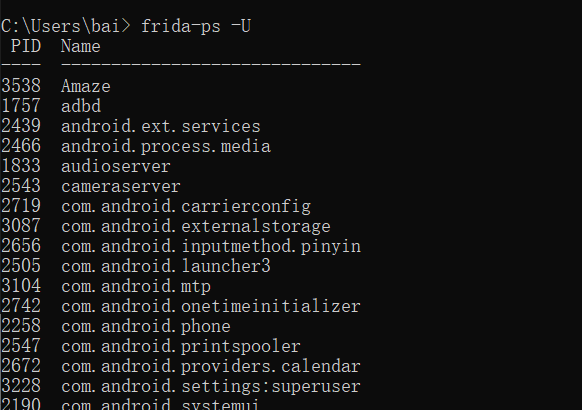

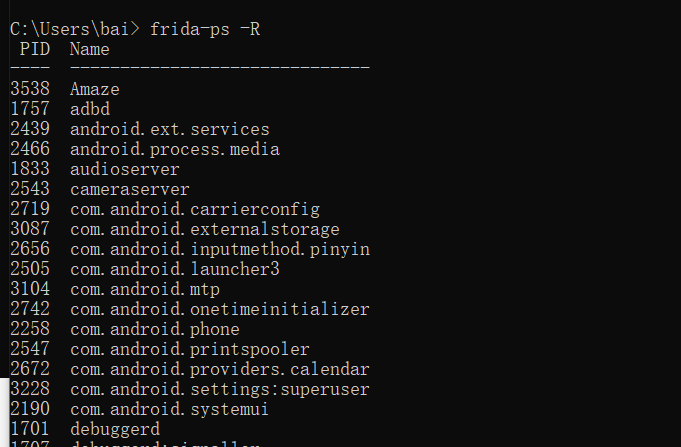

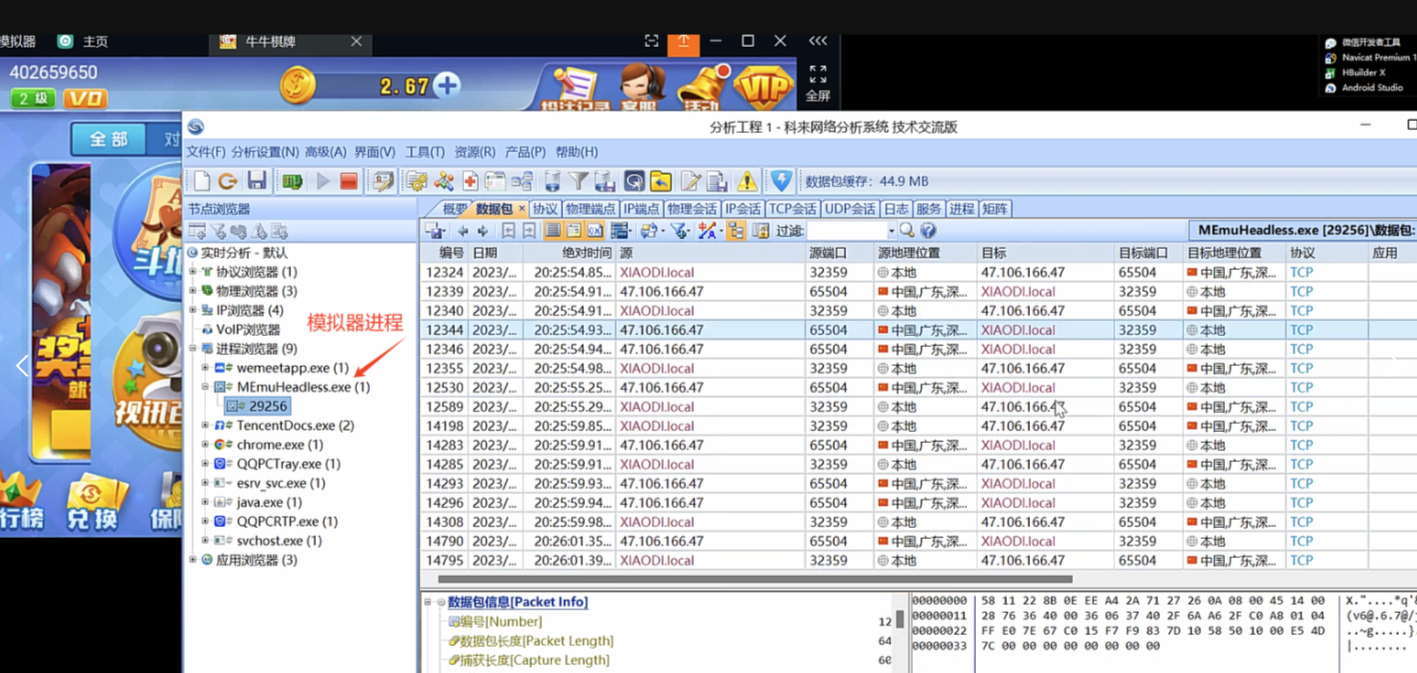

模拟器进程信息:

frida-ps -U

frida-ps -R

打开一个软件发现抓取到贵妃

4、获取包名并运行抓包

https://github.com/r0ysue/r0capture

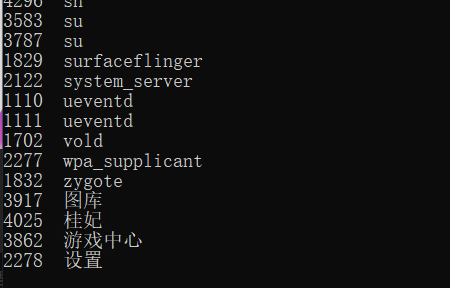

获取包名:ls /data/data 或 Apk Messenger

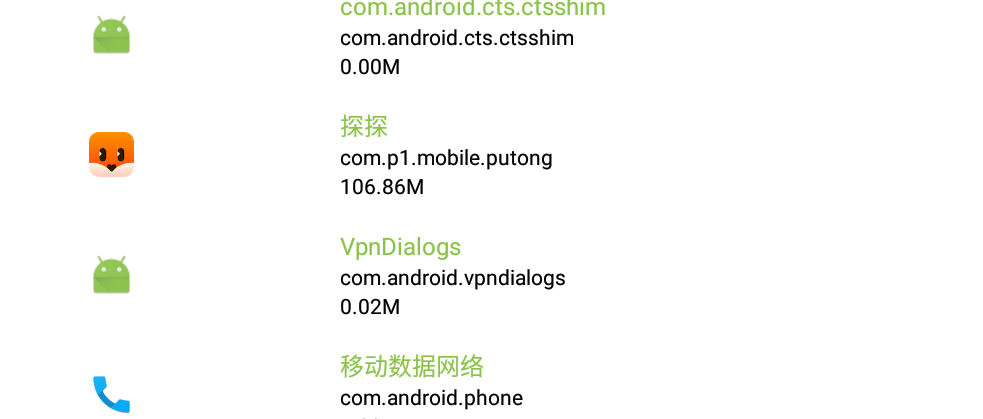

python r0capture.py -U -f 包名 -p xxxx.pcap

先使用apk资源提取器获取包名

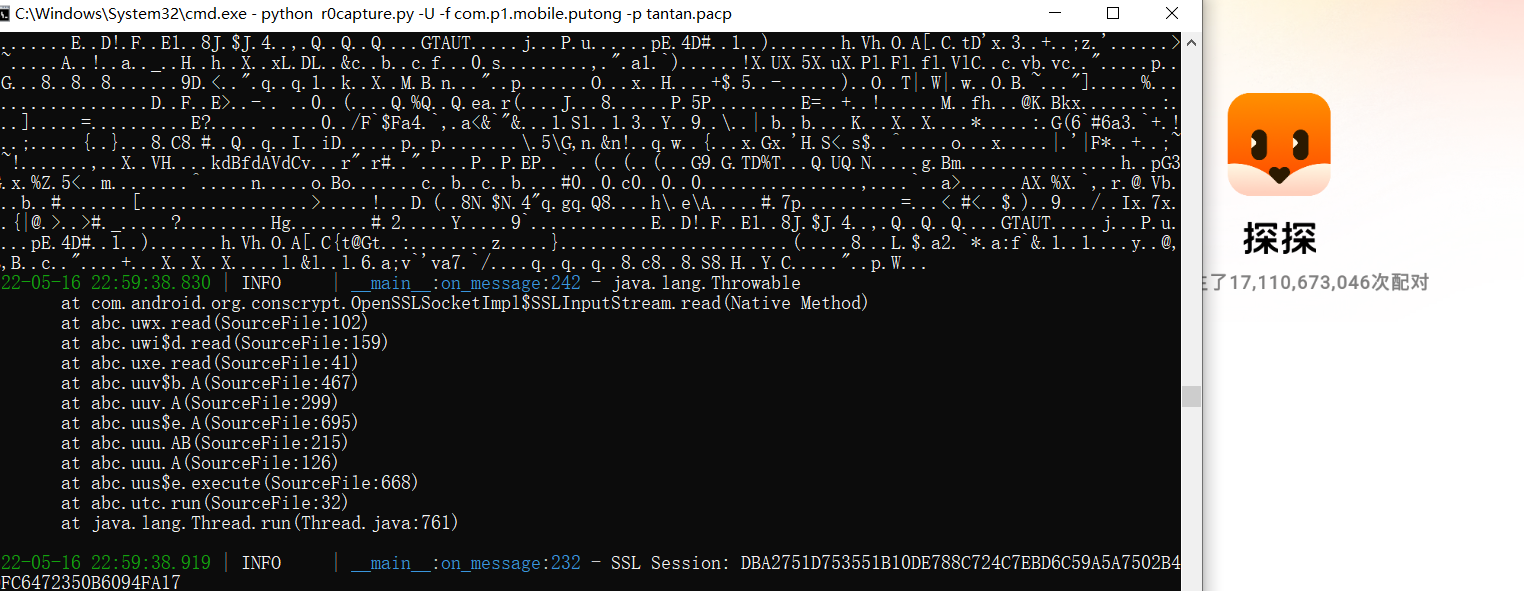

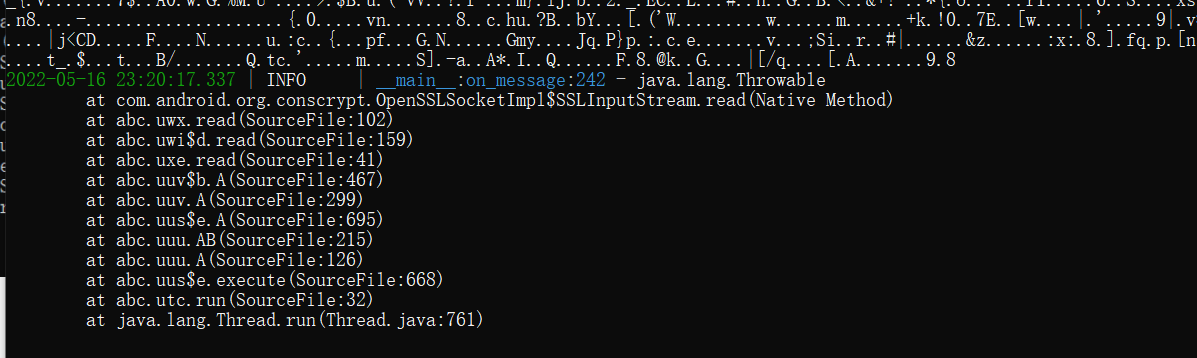

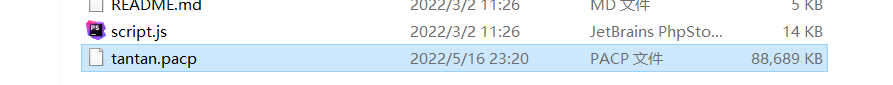

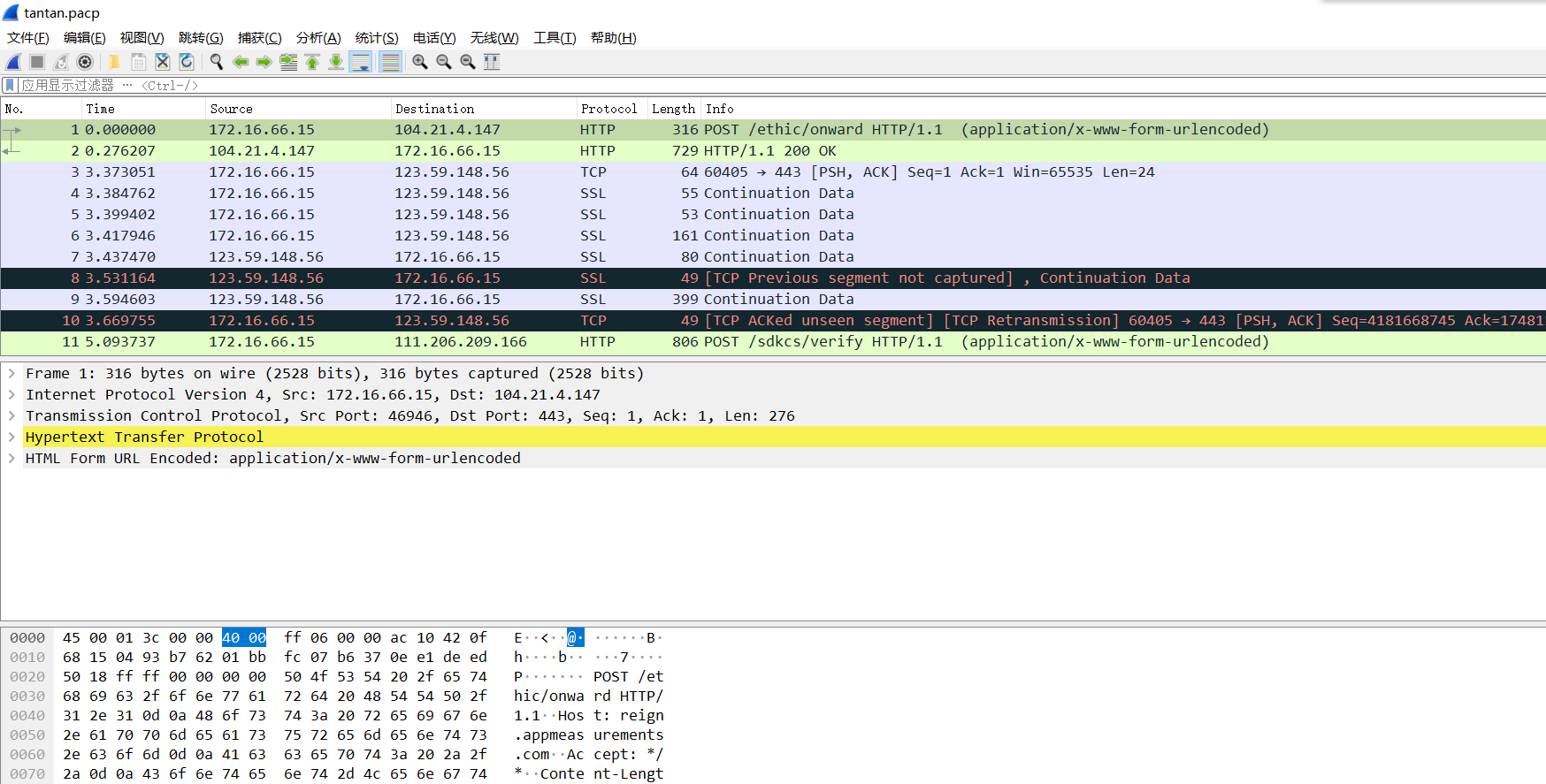

python r0capture.py -U -f com.p1.mobile.putong -p tantan.pacp

wireshark抓包

演示案例:

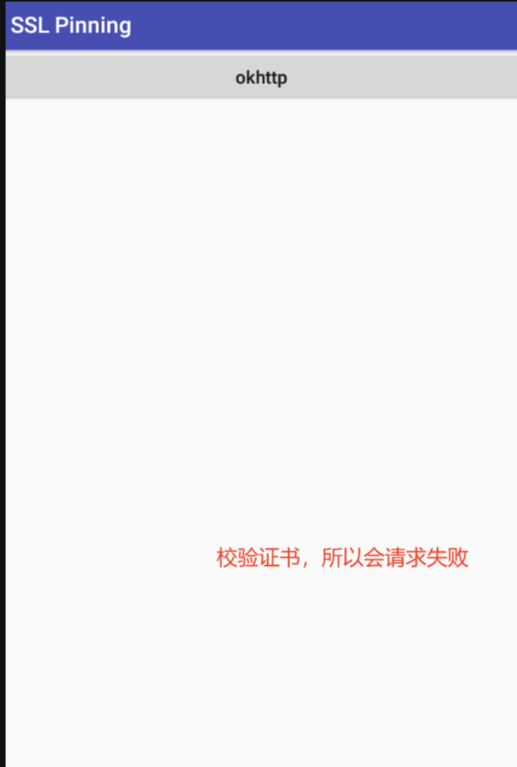

➢ APP-防护分析-判断识别

没有限制过滤的抓包问题:

1、抓不到-工具证书没配置好 2、抓不到-app走的不是http/s

有限制过滤的抓包问题:

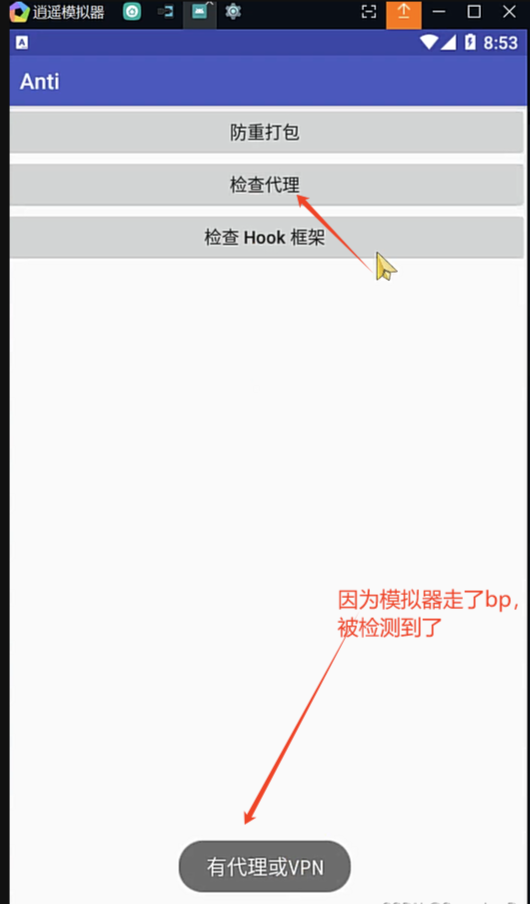

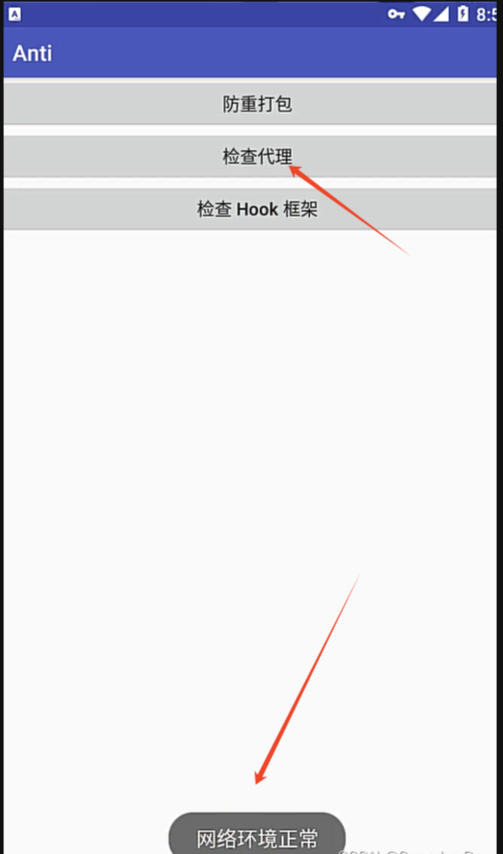

3、抓不到-反模拟器调试 4、抓不到-反代理VPN 5、抓不到-反证书检验

防护手段:

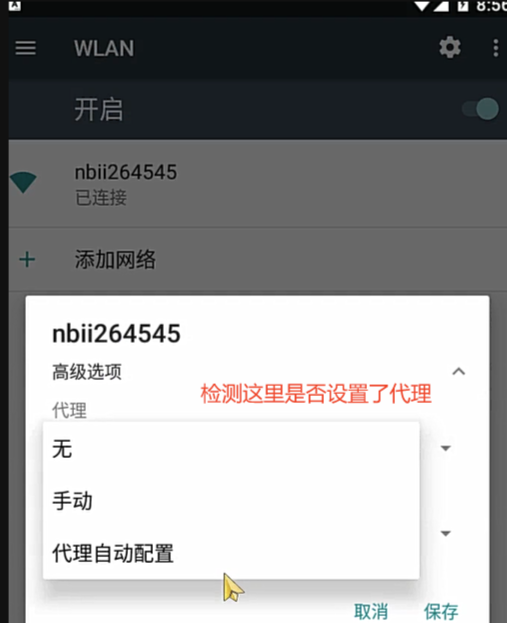

1、反模拟器:禁用模拟器进行调试访问 2、反证书检验:SSL证书绑定(单向校验和双向校验) 单项校验-客户端校验服务端的证书。 双向认证-客户端不仅仅要校验服务端的证书, 也会在app内放一张证书;服务端也会检验客户端里的证书。 3、反代理VPN:代理检测、VPN检测、发包框架强制不走代理 配置代理后无法访问,数据异常等 连接VPN节点后无法访问,数据异常等 配置代理后正常访问且无任何异常,但无数据包

反抓包DemoAPK:

https://github.com/AndroidAppSec/vuls

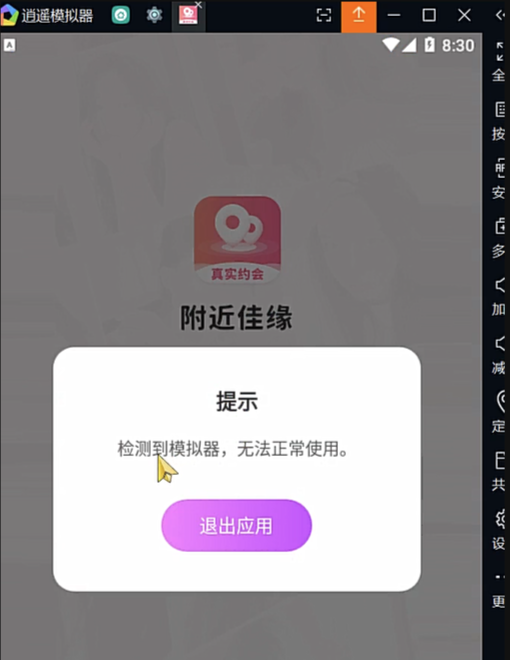

➢ APP-某社交-反模拟器绕过

绕过方

1、用真机

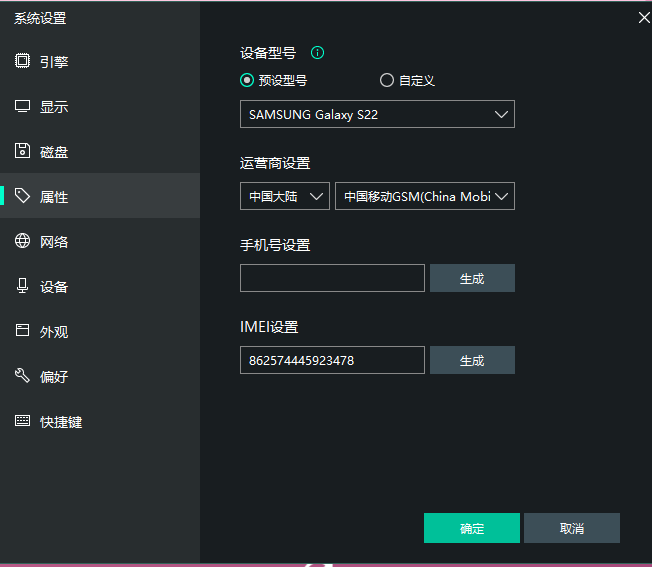

2、模拟器设置配置好来模拟真机

3、逆向删反代码重打包

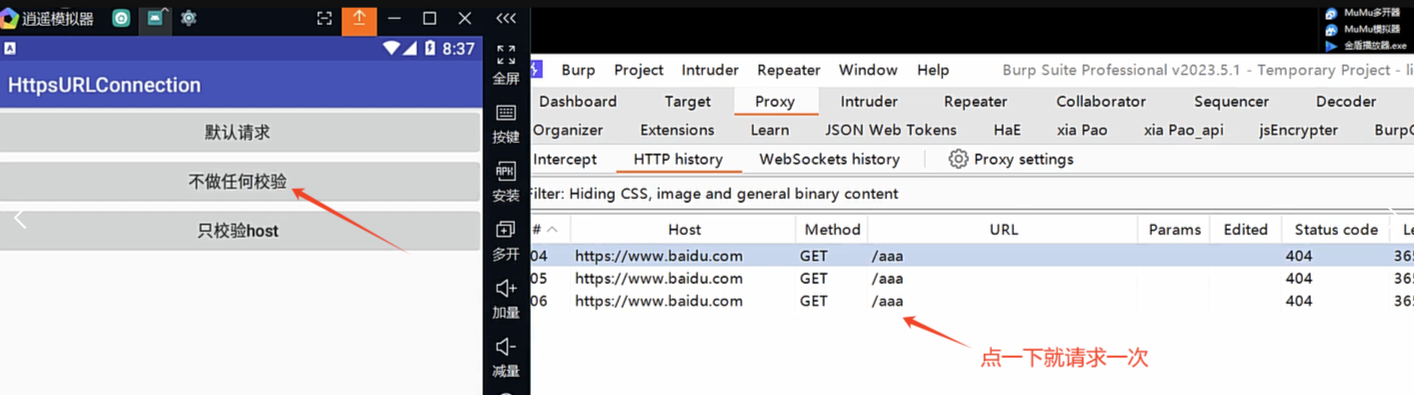

➢ APP-某游戏-反证书检验绕过

绕过方法:

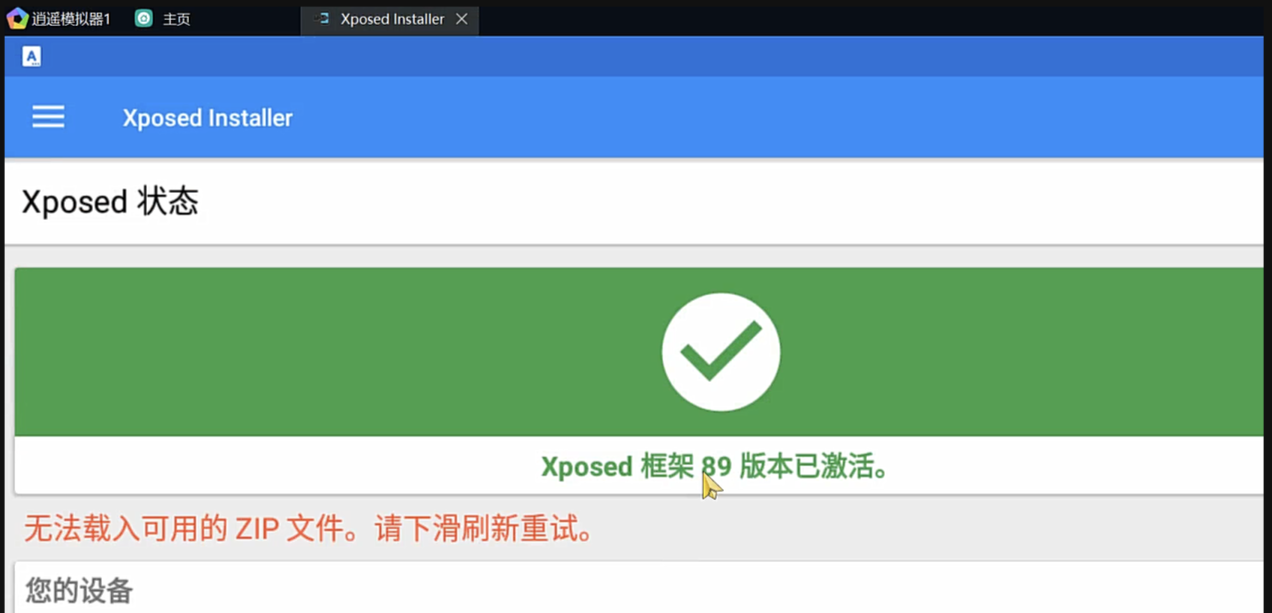

1、单向-XP框架

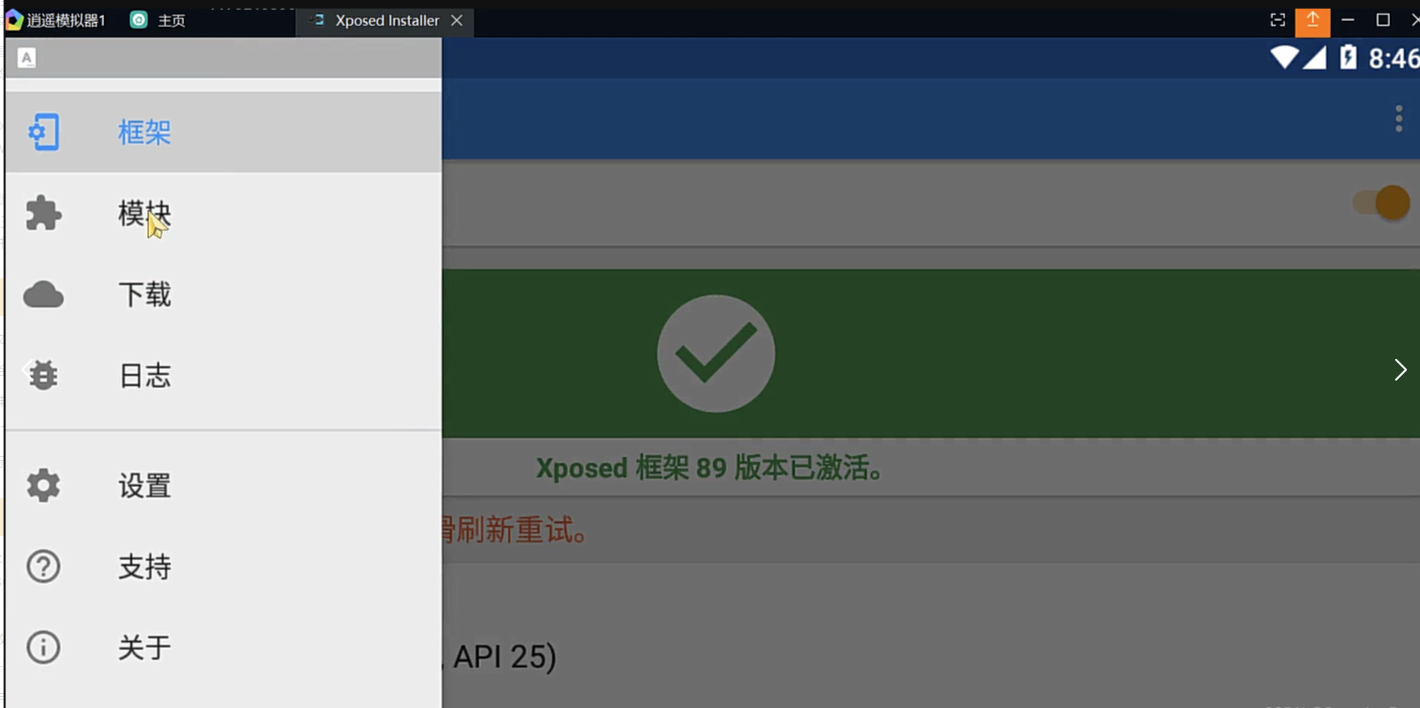

绕过方法-Xposed框架

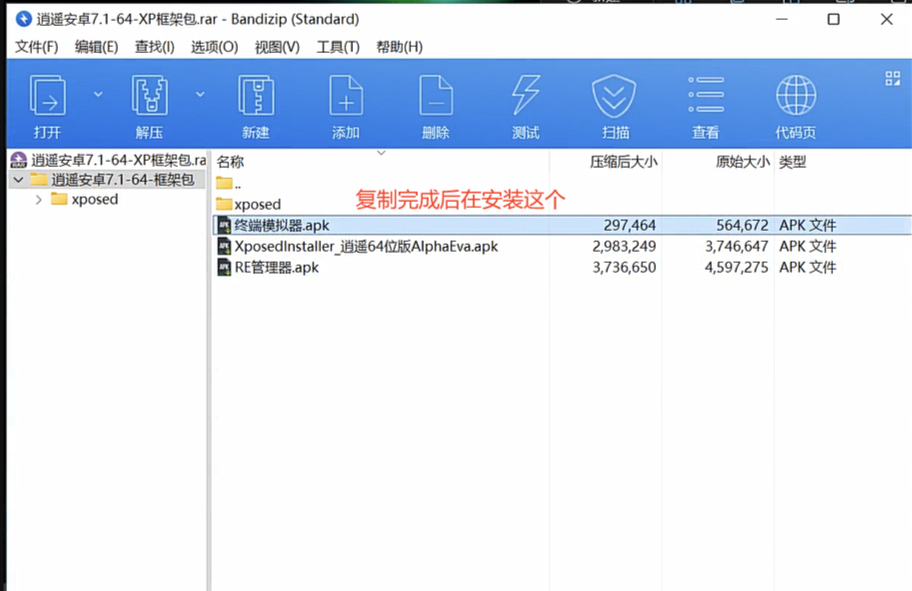

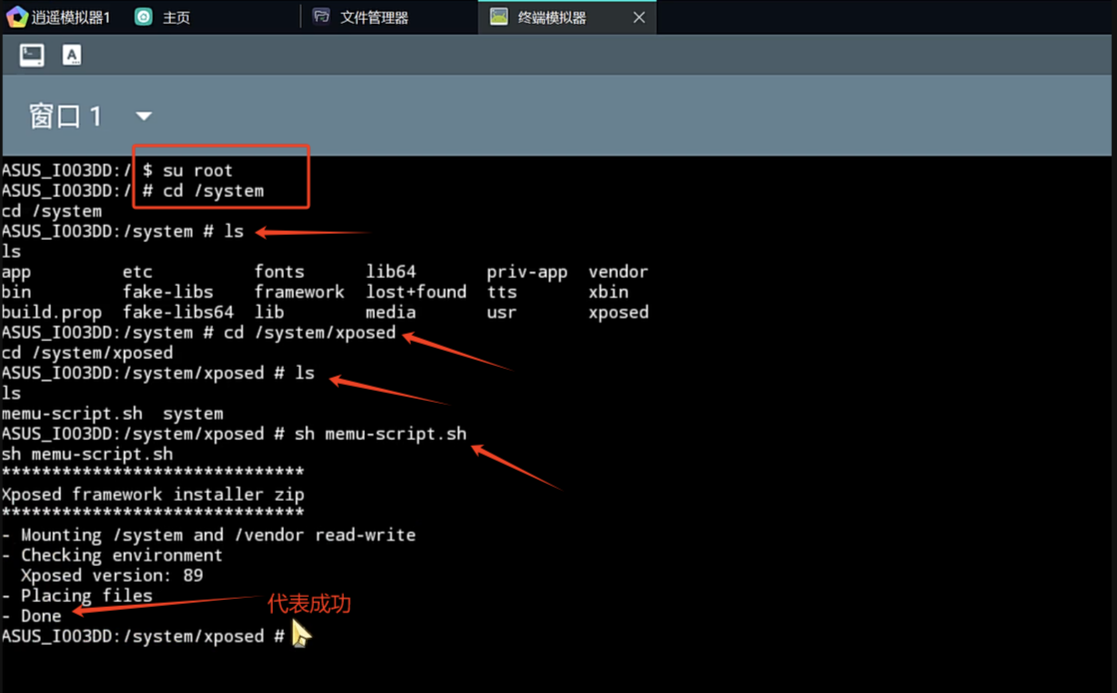

Xposed框架安装(逍遥模拟器)

主要用来屏蔽APP的一些功能,属于hook框架技术的其中一种

注:注意逍遥模拟器版本不要太高,否则安装会失败

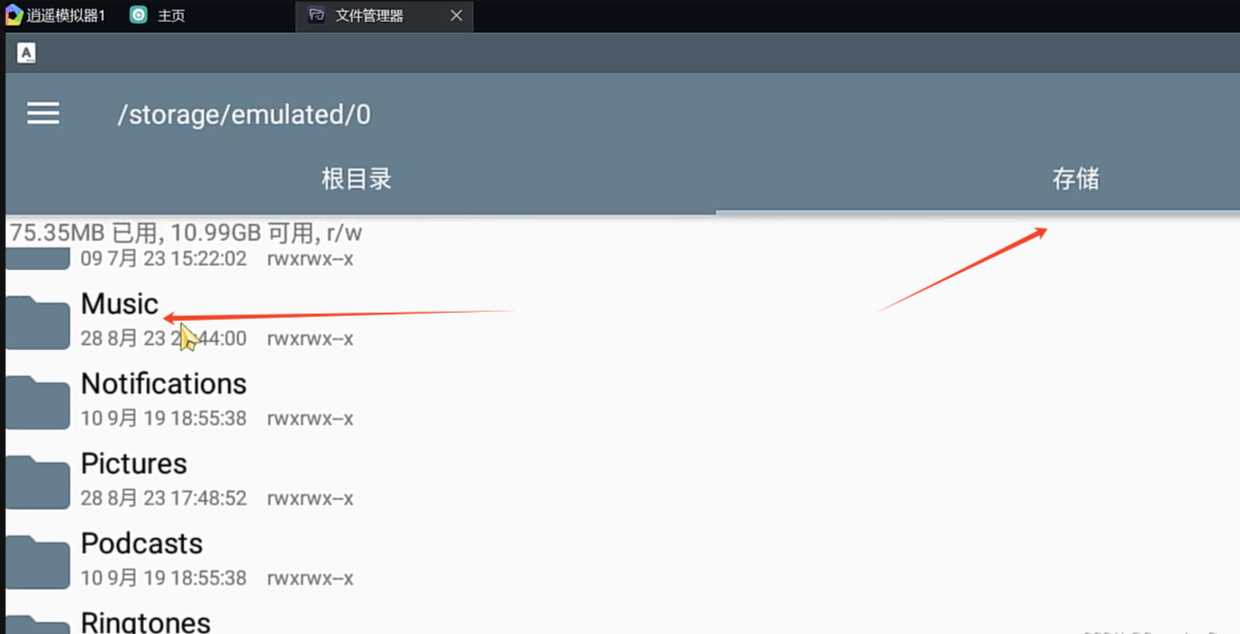

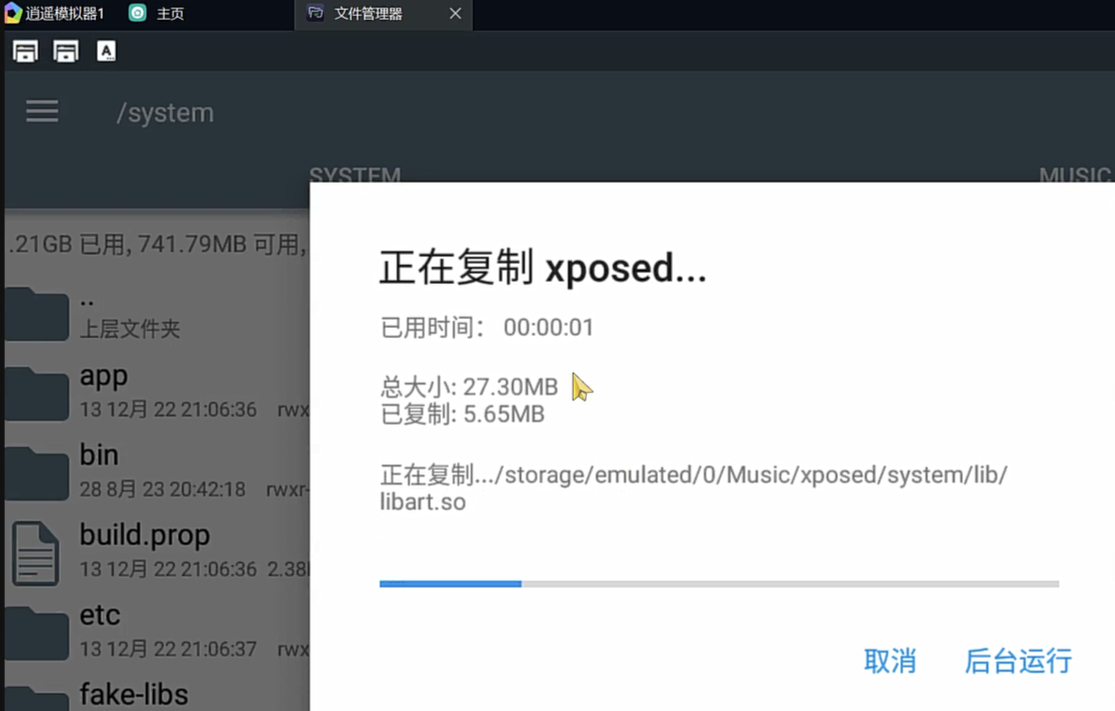

逍遥模拟器需要将xposed复制到手机里,逍遥模拟器里安不了

打开安装好的文件管理器(不要用APP自带的文件管理器)

成功之后,重启下模拟器在打开xp框架

➢ APP-某社交-反代理VPN绕过

绕过方法:

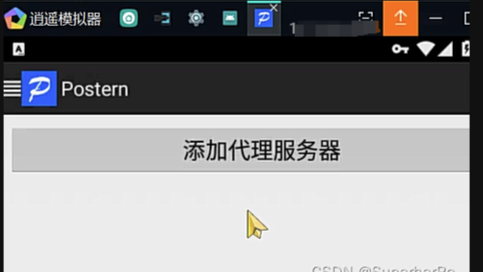

1、用APP工具设置-Postern

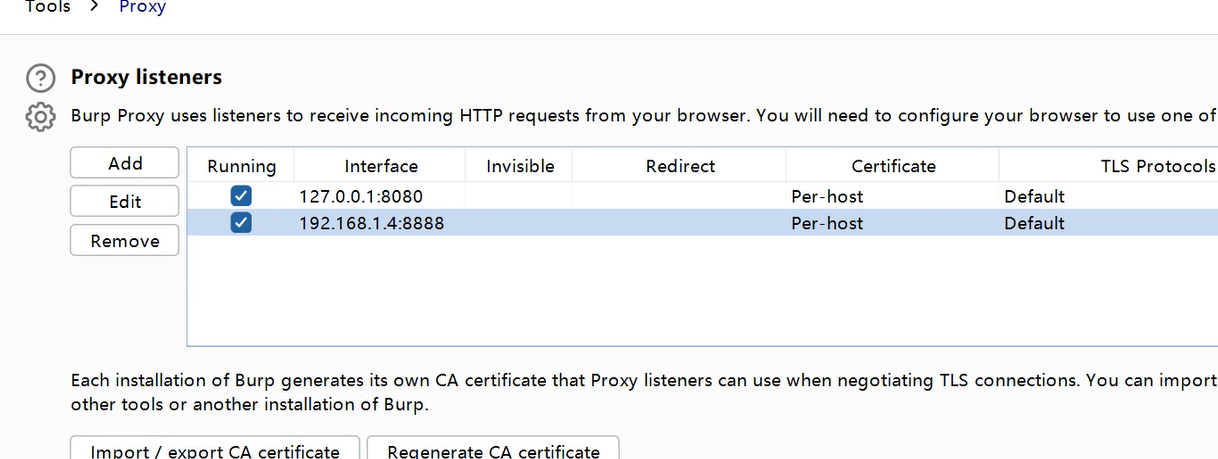

1、app流量-代理主机IP:8888 - burp监听主机IP:8888 app工具设置代理绕过原理∶借助其他app文件设置代理不用网络连接上设置代理找不到你设置代理的路径从而绕过

手机取消代理,使用app Postern

配置规则

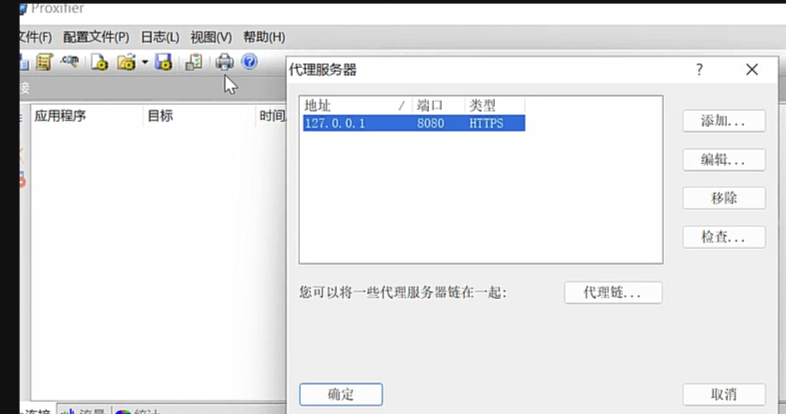

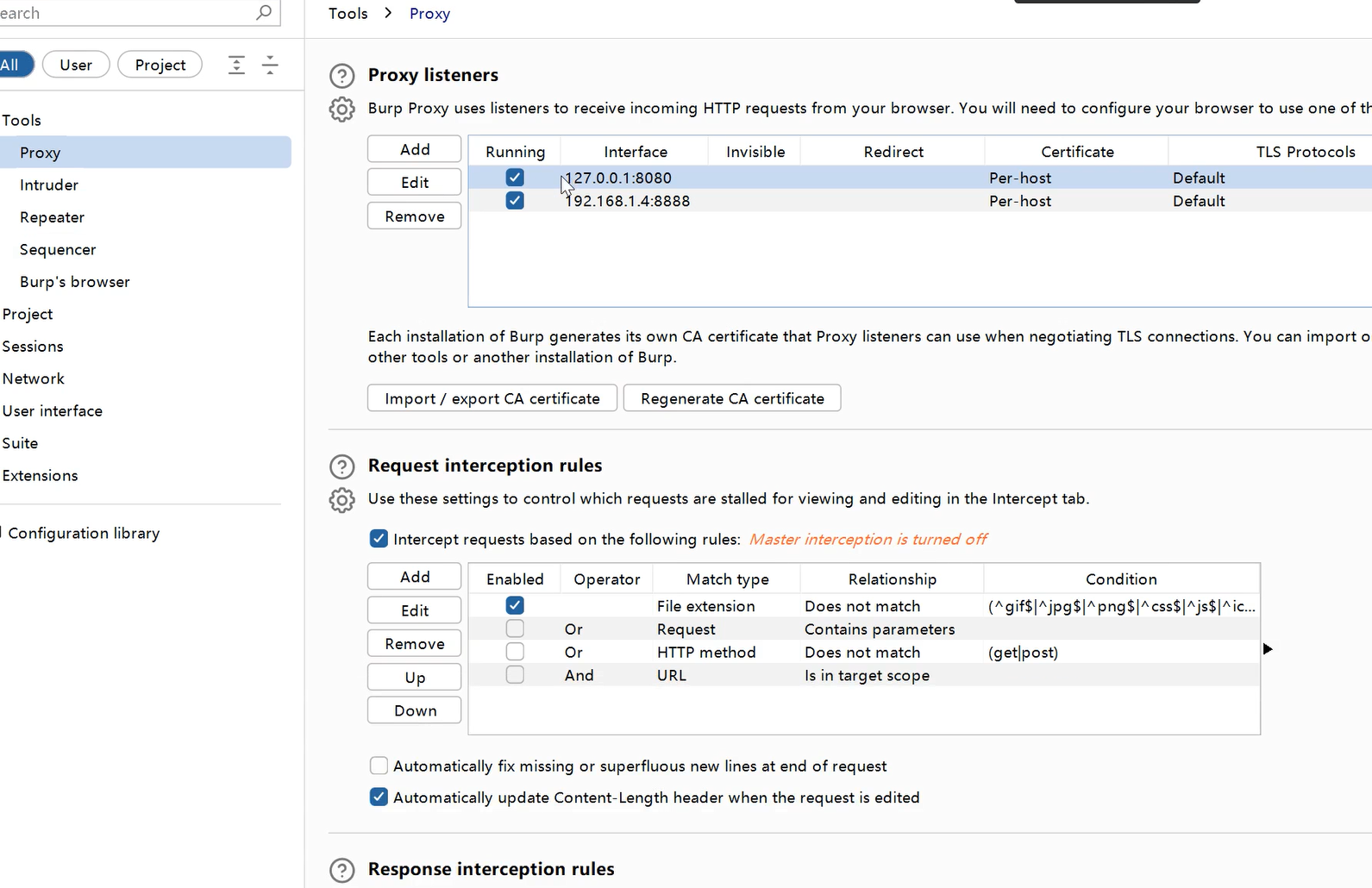

2、用PC工具设置-Proxifier

bp代理设置

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~