《你安全吗》涉及到的技术解读

本文仅对影视剧中涉及的技术进行分析,对剧情不做详细的说明。感兴趣的童鞋可以去看看。

PS: 技术分析按照剧情顺序进行(1~4)集

前言

电视开头,便给我展示了第一种攻击技术,恶意充电宝。看似利用充电宝给手机充电,但是在充电的过程中,便已经获取了用户的信息。

实现原理

这种方法,在我前面的文章中有所涉及《利用树莓派监控女盆友手机》,其实很简单,就是利用adb命令获取手机的信息,当然也可以利用adb命令安装shell。

实现难度

容易,只需要开启手机开发者先选即可。

但是在现实中,手机开发者选项是默认关闭的。像电视中的情形是不会实现的。

信息收集

基于朋友圈收集信息

通过对朋友圈非朋友可见十条 查看最近朋友圈的动态,获取对方的相关的信息。再加上推测,得知女主老公出轨的可能性。

表哥建议

非工作需要,还是尽量在微信中,将此功能关闭吧。

基于微信步数的信息收集

通过微信步数,可以获取当前在干嘛?如早上八点你刚睡醒,好友的步数已达到5000步,说明他很有可能在跑步锻炼身体。

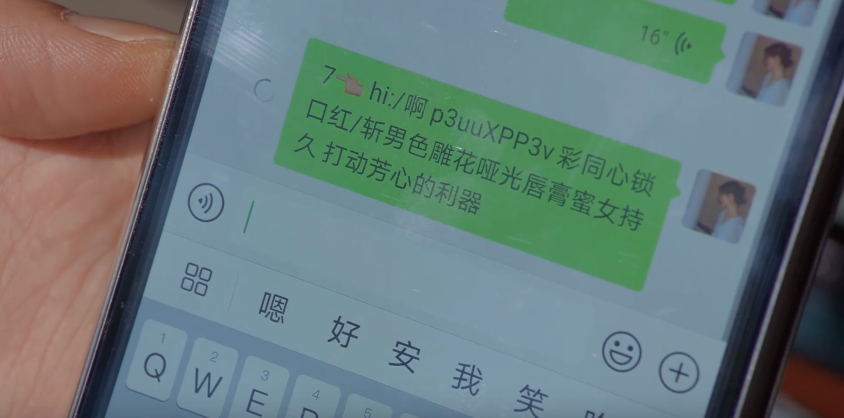

基于钓鱼链接的信息收集

在表哥前面的文章中,也写过类似的文章。通过探针可以简单的获取目标的IP地址,GPS信息,以及照片,录音等等。但是随着手机安全性能的提高,都会有弹窗提示。

利用百度网盘备份数据

这个在生活中,常常遇到。而且在安装百度网盘后,备份通讯录等信息是默认开启的。可以一试!(最好将头像也换掉,这样才真实)

利用滴滴分享行程

通过以上方案,主人公成功得到了对方的手机号码,并通过微信查找到了相关的账号。

对驱动盘符的破解

这里当然是导演给了密码,要是现实中,复杂的密码程度,估计等这剧结束了,都没破解成功。

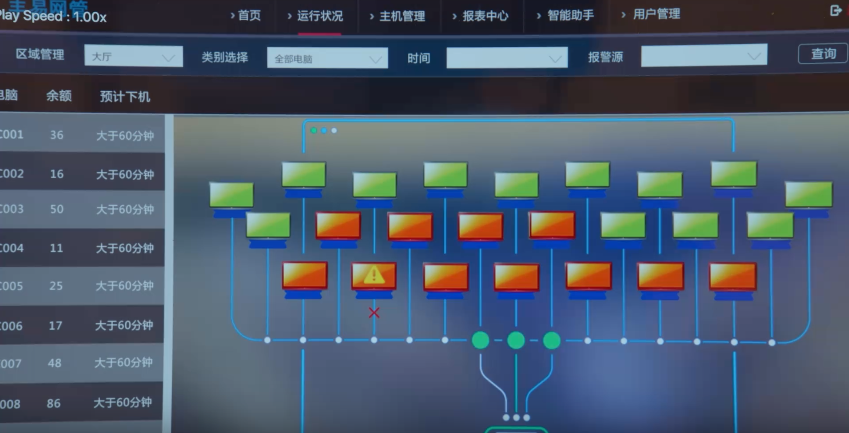

控制网吧网络

这个应该用的是,运维app或者小程序,进行管理。难度不大。

社会工程学应用

通过在捡垃圾,获取对方有用的信息。所以在日常生活中,快递、外卖等单子如果不处理,都会造成一定的信息泄露。

通过对方一个账号信息,枚举其他账号信息,如贴吧 微博 QQ空间,从而获取对方相关个人信息。

WiFi探针

早在之前,央视315就曝光了WiFi探针窃取用户信息的案例。原理是当用户手机无线局域网处于打开状态时,会向周围发出寻找无线网络的信号。一旦探针盒子发现这个信号后,就能迅速识别出用户手机的MAC地址,转换成IMEI号,再转换成手机号码。

因此,一些公司将这种小盒子放在商场、超市、便利店、写字楼等地,在用户毫不知情的情况下,搜集个人信息,甚至包括婚姻、教育程度、收入等大数据个人信息。

android shell

从视频可以看出,很基础的msf控制android命令。但是能直接操纵手机编辑,这个就有点夸张了。

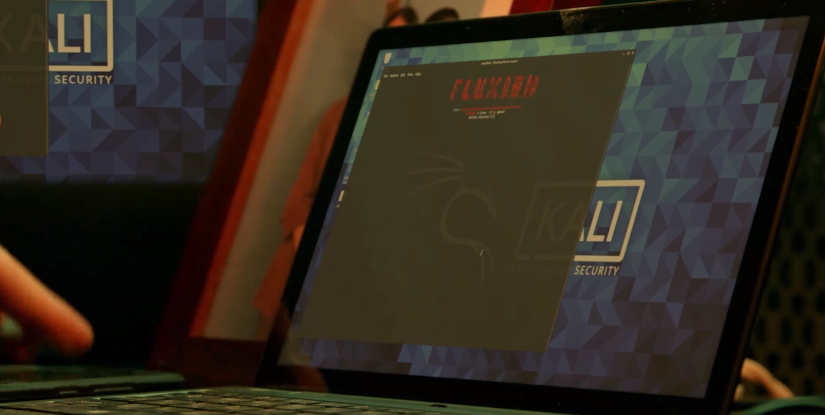

wifi钓鱼

利用fluxion进行WiFi钓鱼。

PS (4-8)集,仅对影视剧中的技术进行分析,剧情、人物不加以说明。

这里用到的软件应该用的是XFTP。这也算是物理攻击了吧!

物理攻击

所谓物理攻击,便是攻击者无法在软件层面或者系统方面找到相关的漏洞。一时无法拿下目标,会到实地考察,通过社会工程学等方法,偷偷潜入目标内部进行攻击。这种攻击,最为致命。

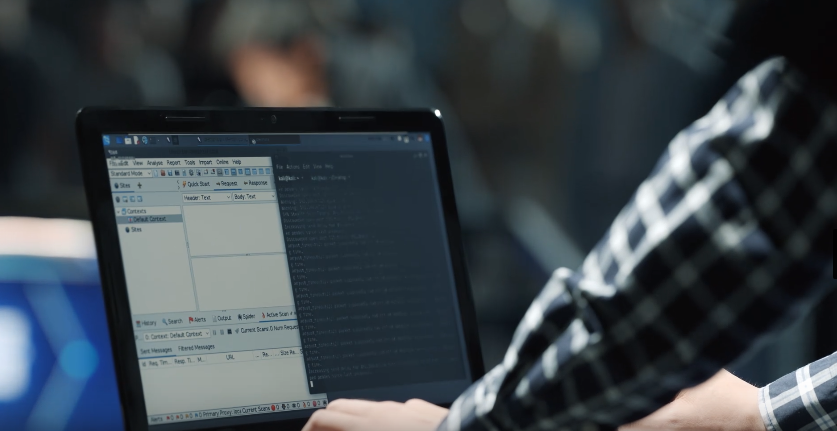

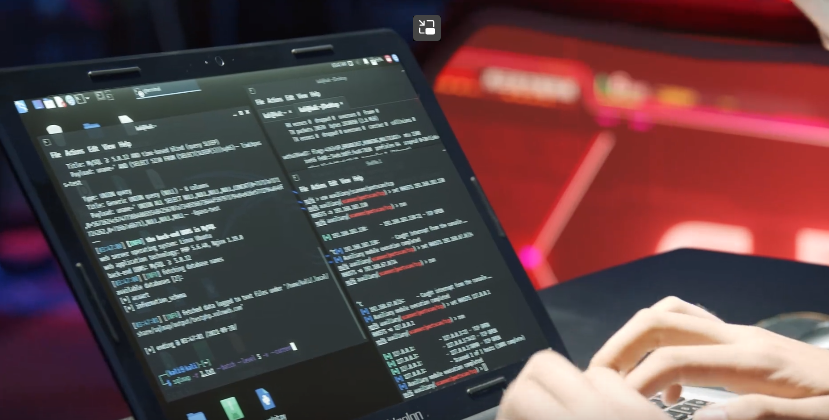

在网安大赛中,用到的工具。在前面的镜头中,应该是利用owasp扫描目标网站的漏洞。说实在的,页面一直没有动,不知道扫了个啥!

在攻入了二级防护后,第三局开始,应该还是msf的界面。设置的msf的配置参数,但一直没有exploit不知道在等什么。

倒计时三分钟的时候,应该是开始了sqlmap注入。

从视频可以看出,用到的命令为

sqlmap -r 1.txt --batch --level 5 -v current-user

sqlmap的使用,在之前的文章中提到的比较多。上面这条命令应该是通过post注入,获取当前系统的用户。

参数解读:

-r 1.txt txt中存放的便是目标的请求数据,一般用burp抓包,保存为txt即可。

-- batch 执行过程中不需要用户输入YES or NO,将会使用sqlmap提示的默认值YES一直运行下去。

--level 风险级别,默认为1,当level为5时会测试很多的payload,效率会降低。

–current-user 获取当前用户名。

总结

电视剧中涉及到的网络安全工具,都是我们平时常见的网络安全知识。影视剧中稍有扩大,但是从剧情方面来看,还是非常棒的,尤其在给大众普及网络安全知识的同时,将网络水军、网络诈骗、杀猪盘、网贷等和百姓有关的话题紧密联系在一起。在视频末尾都会对大家普及一些网络安全知识,值得推荐!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构