攻防世界 MISC 方向难度一全解 (挖坑待填)

删库跑路-

某星星在离职前给公司服务器来了一记rm -rf /*,真实演绎了什么叫"删库跑路",老板把恢复数据的希望寄托在刚刚入职的你身上。你能帮助公司恢复出硬盘里的重要数据吗

Hint1:通常来说删除文件只是把磁盘上对应的空间标记为未使用状态,数据本身还是存在于原本的位置

Hint2:有一款强大的工具可以识别或提取常见二进制文件内的数据

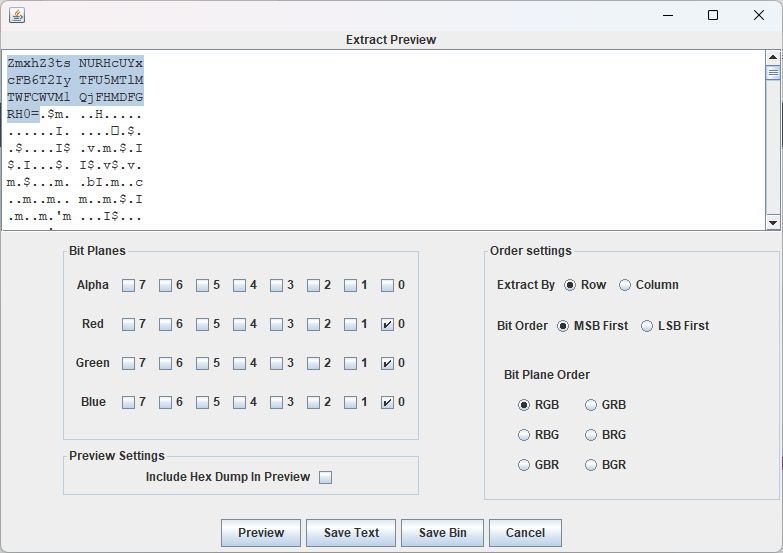

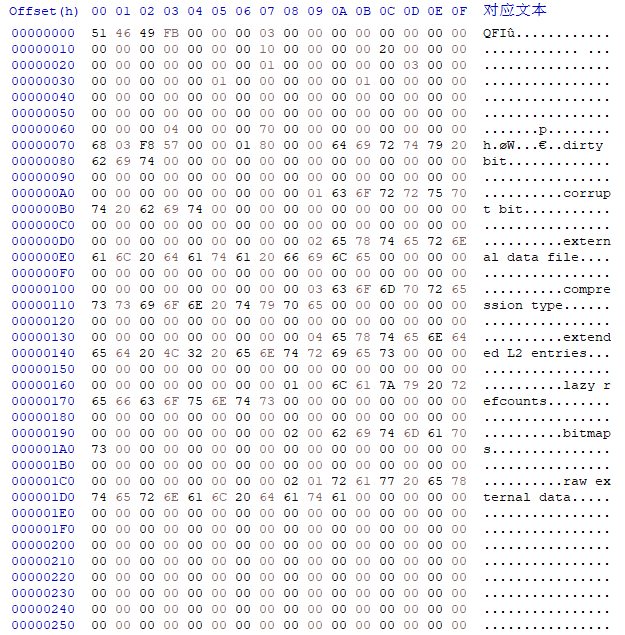

下载到一个 vm-106-disk-1.qcow2,QEMU 虚拟机的磁盘文件,用十六进制编辑器打开全是 00

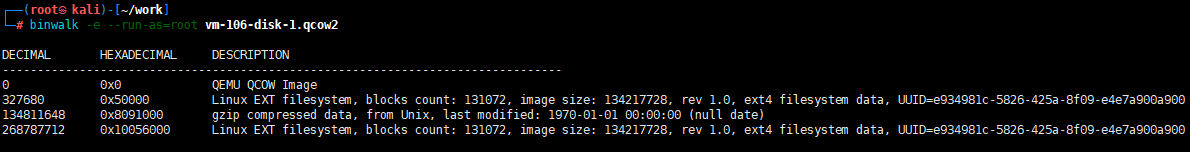

用 binwalk 分解

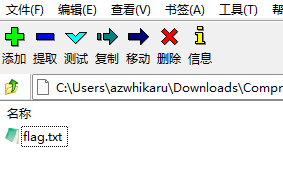

两个 EXT 分区文件都是空的,还有一个压缩包,用 7-Zip 打开,发现 flag.txt

凯撒大帝在培根里藏了什么

究极简单题(认真

格式为flag

得到一串字符串

ABBABAABBAAAAABABABAABABBAAAAABAABBAAABAABBBABBAABABBABABAAABABBBAABAABABABBBAABBABAA

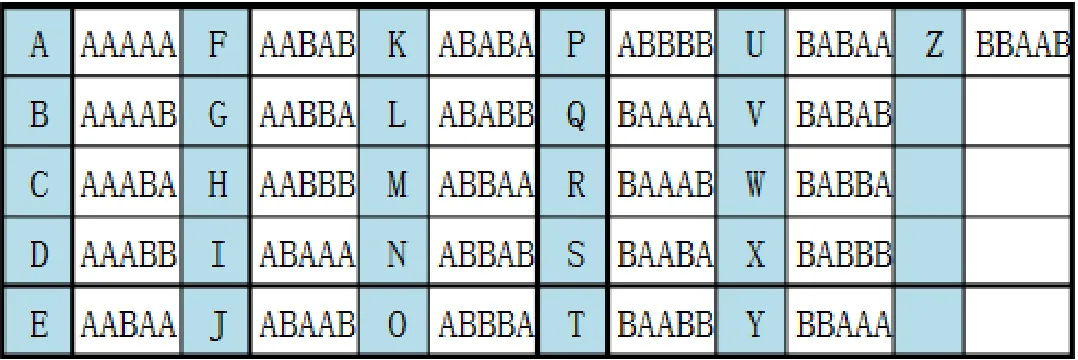

先用培根密码解密,得到

NGBKLATCOZNIXEVZU

再用凯撒密码解密,试到偏移 6 的时候出现

HAVEFUNWITHCRYPTO

简单的base编码

你懂base编码吗?

下载到很长一串编码,先用 BASE64 一直解码,直到解出 BASE92 编码,再解码 BASE92 即得 flag

Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base64 -> Base92

来自银河的信号

alien把秘密藏在了这段音频中。

SSTV,用 MMSSTV 软件接收,得到图片

f7liavga{1M_0105n_cC@okmei_nFge!s},用栅栏密码解密,栏目数 2,得到 flag{M00nc@ke_Fes7iva1_15_Coming!} 参考

stge没有py

挖坑待填

时间刺客!

挖坑待填

看雪看雪看雪

还记得仙三的长卿和紫萱吗?他们最后没有在一起,但是看了同一场雪

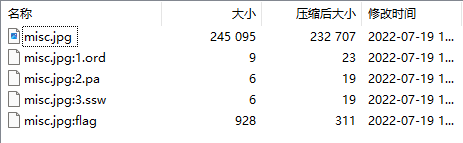

下载到一个压缩包,用 WinRAR 之类的软件解压会报错,并且看不见隐藏的文件,需要用 7-Zip 打开

把 misc.jpg:flag 里的内容全选复制出来,新建 flag.txt 并粘贴。用 SNOW 隐写工具 解密 flag.txt,密码依次是 pa、ssw、ord 里的内容 他朝若是同淋雪

流量分析2

挖坑待填

nice_bgm

挖坑待填

fakezip

无描述

ZIP 伪加密,用 binwalk 可以无视

Check

套娃?

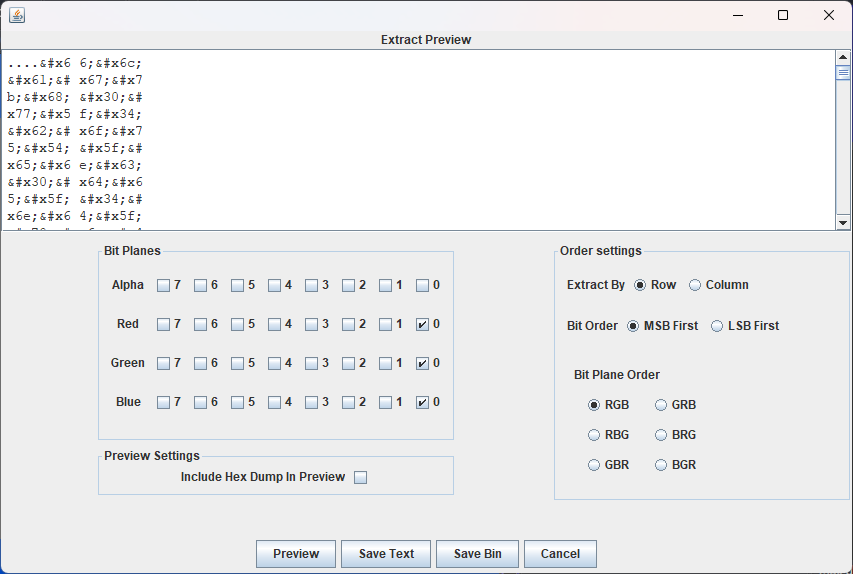

LSB 隐写,Stegsolve,得到一串 HTML 编码,解码得到 flag

Wire1

挖坑待填

Encode

套娃?

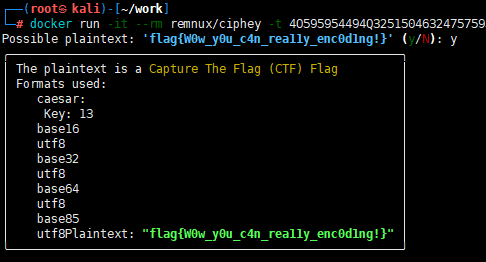

先把乱码 TXT 转为 ANSI 编码,得到

4O595954494Q32515046324757595N534R52415653334357474R4N575955544R4O5N4Q46434S4O59474253464Q5N444R4Q51334557524O5N4S424944473542554O595N44534O324R49565746515532464O49345649564O464R4R494543504N35

丢进 Ciphey 解密

1-misc

无描述

下载到一个压缩包,注释 偷偷告诉你,密码是出题人生日。用 ARCHPR 爆破,得到密码 20001228。将 fakeflag.jpg 解压后单独压缩,明文攻击 2.zip。最后得到 3.zip,注释没有密码 (伪加密),binwalk 无视伪加密解压

碎纸机11

我们从碎纸机里抢救回来了某个关键图片资料,你能帮我们修复它吗?

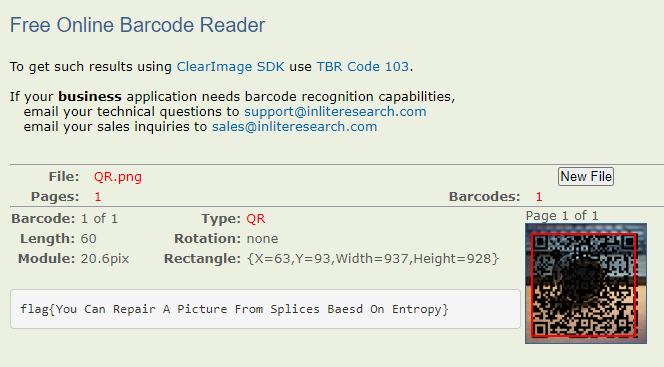

下载到一堆被切割的图片,按时间升序拼接成完整的二维码,然后用 Barcode Reader 扫码获得 flag

Let_god_knows

让苍天知道,你不认输?

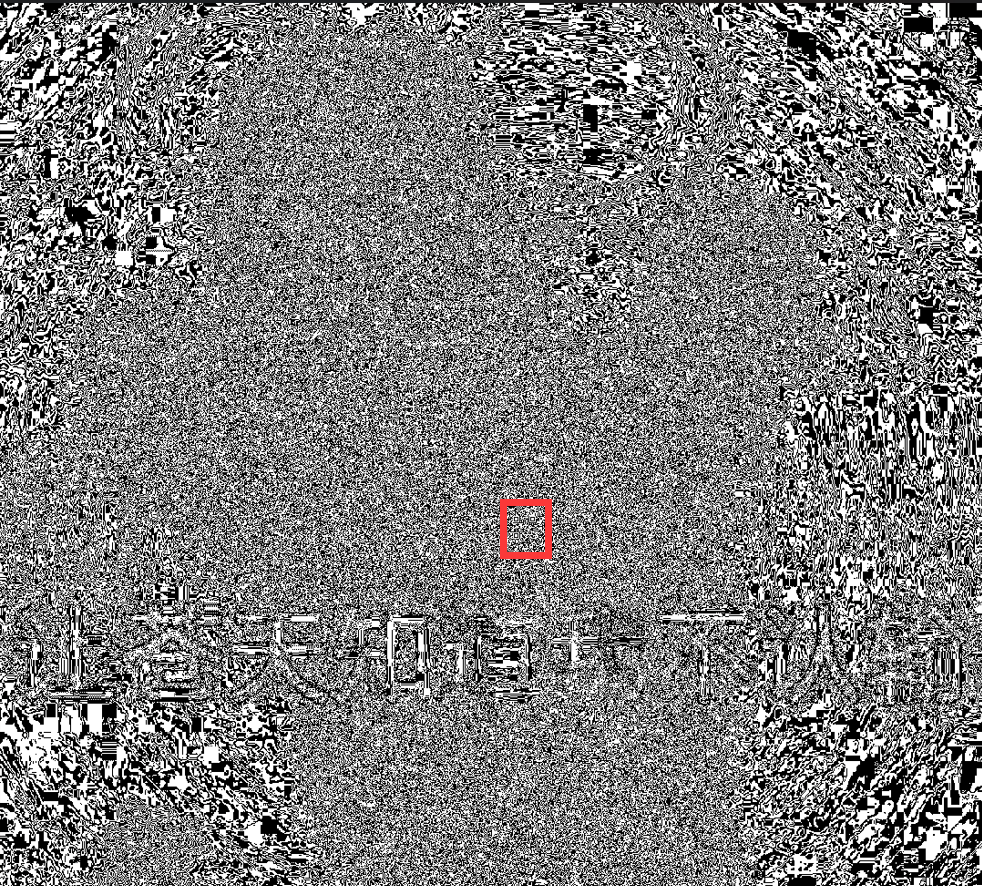

保存 Red plane 0 通道,放大如下位置得到二维码,扫码即得 flag

misc2-1

挖坑待填

pcap1

挖坑待填

running

挖坑待填

流量分析1

流量分析,你知道这堆流量做了什么事情吗,你能恢复出来flag吗?

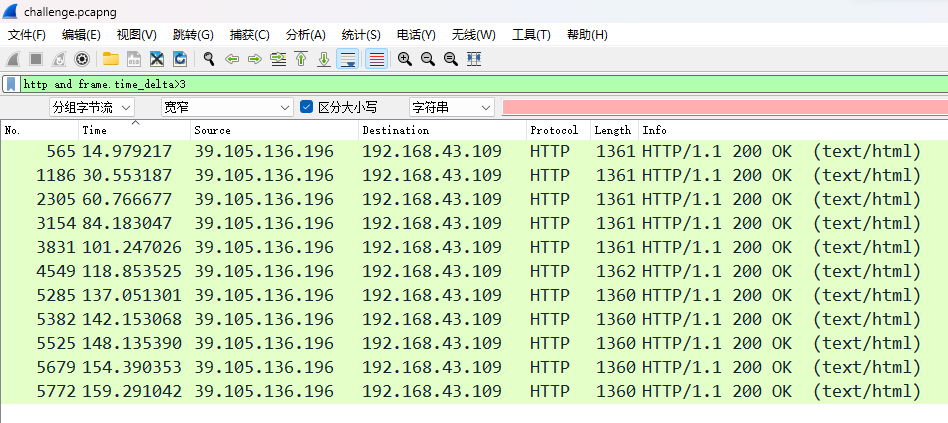

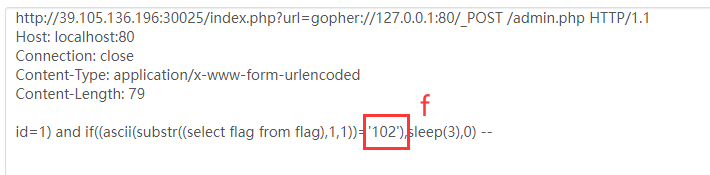

用 Wireshark 打开抓包数据,过滤 Destination 和 Source 之后发现流量是客户端在对服务器进行 SQL 注入,客户端提交的数据格式

id=1) and if((ascii(substr((select flag from flag),2,1))='XXXX'),sleep(3),0) --

通过 sleep 语句看出是在进行 SQL 延时注入。在 SQL 盲注 中,因为执行 SQL 语句后,信息并不能返回到前端页面,无法得到报错信息,因此需要特殊的延时函数。当发生错误时,程序会很快返回,而正常执行的时间比较长,对比服务器响应时间可以判断是否注入成功。因此过滤响应时间为 3 秒

http and frame.time_delta > 3

按顺序排列过滤到的信息,逐个将 XXXX 部分的 ASCII 码转为字母即得到 flag

津门杯2021-m1

津门杯2021-m1

LSB 隐写,BASE 64