安全攻击溯源-钓鱼邮件溯源

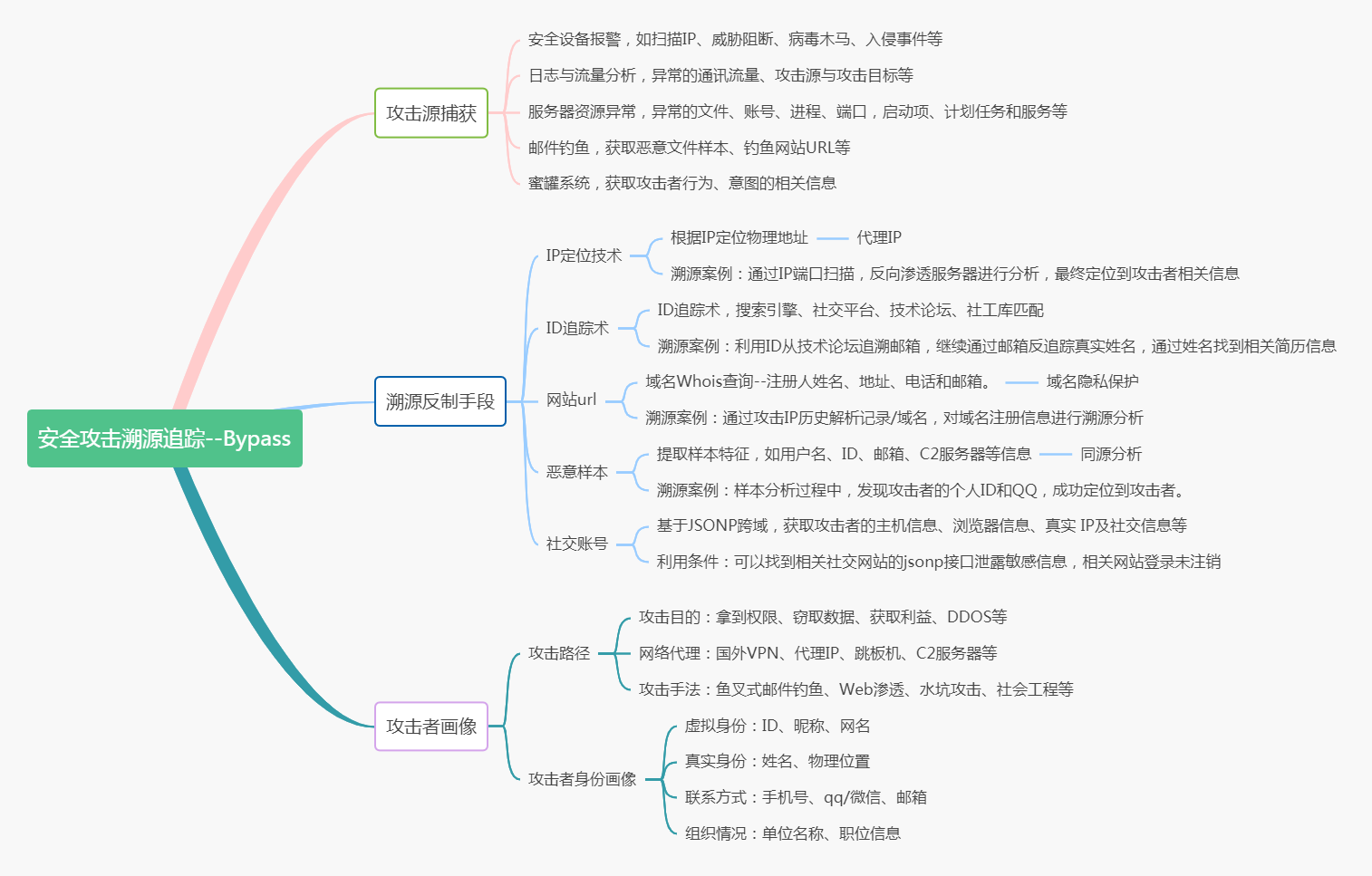

溯源

在攻防的视角里,进攻方会占据比较多的主动性,而防守方则略显被动,因为作为防守方,你永远也不知道攻击会在什么时候发生。你所能做的是,做好自己该做的一切,准备好自己该准备的一切,耐心等待对手犯错的机会。

在发现有入侵者后,快速由守转攻,进行精准地溯源反制,收集攻击路径和攻击者身份信息,勾勒出完整的攻击者画像。

1.IP定位技术

根据IP定位物理地址—代理IP

溯源案例:通过IP端口扫描,反向渗透服务器进行分析,最终定位到攻击者相关信息

2.ID追踪术

ID追踪术,搜索引擎、社交平台、技术论坛、社工库匹配

溯源案例:利用ID从技术论坛追溯邮箱,继续通过邮箱反追踪真实姓名,通过姓名找到相关简历信息

3.网站url

域名Whois查询—注册人姓名、地址、电话和邮箱。—域名隐私保护

溯源案例:通过攻击IP历史解析记录/域名,对域名注册信息进行溯源分析

4.恶意样本

提取样本特征、用户名、ID、邮箱、C2服务器等信息—同源分析

溯源案例:样本分析过程中,发现攻击者的个人ID和QQ,成功定位到攻击者。

5.社交账号

基于JSONP跨域,获取攻击者的主机信息、浏览器信息、真实 IP及社交信息等

利用条件:可以找到相关社交网站的jsonp接口泄露敏感信息,相关网站登录未注销

攻击者画像

1.攻击路径

攻击目的:拿到权限、窃取数据、获取利益、DDOS等

网络代理:代理IP、跳板机、C2服务器等

攻击手法:鱼叉式邮件钓鱼、Web渗透、水坑攻击、近源渗透、社会工程等

2.攻击者身份画像

虚拟身份:ID、昵称、网名

真实身份:姓名、物理位置

联系方式:手机号、qq/微信、邮箱

组织情况:单位名称、职位信息

钓鱼邮件

“钓鱼邮件”是一种特殊的垃圾邮件,一般是攻击者伪装成系统管理员、单位领导、合作伙伴、银行、政府部门等权威或用户信任的发件人,给用户邮箱发送电子邮件,诱导用户通过邮件中的链接、二维码、附件打开钓鱼网站,诱使用户输入邮箱或银行卡密码,进而窃取用户敏感数据、邮箱密码、银行密码等信息,或诱导用户直接给对方银行账号转账。

邮件格式分析

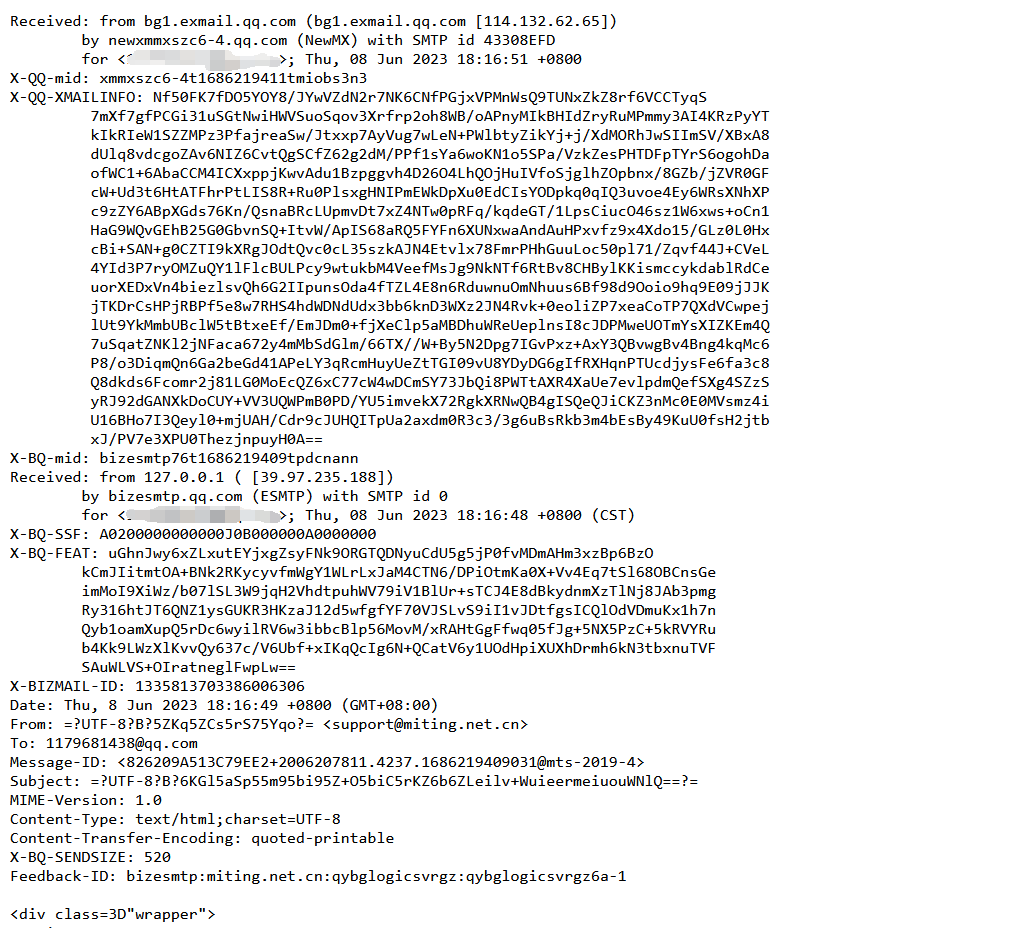

以之前报名补天白帽城市沙龙-西安站订单给我发的邮件为例(当然这不是一个钓鱼邮件),查看邮件原文

- 邮件头

邮件头与邮件体是以第一个空白行分割开来,本文只分析邮件头 - 邮件体

邮件头

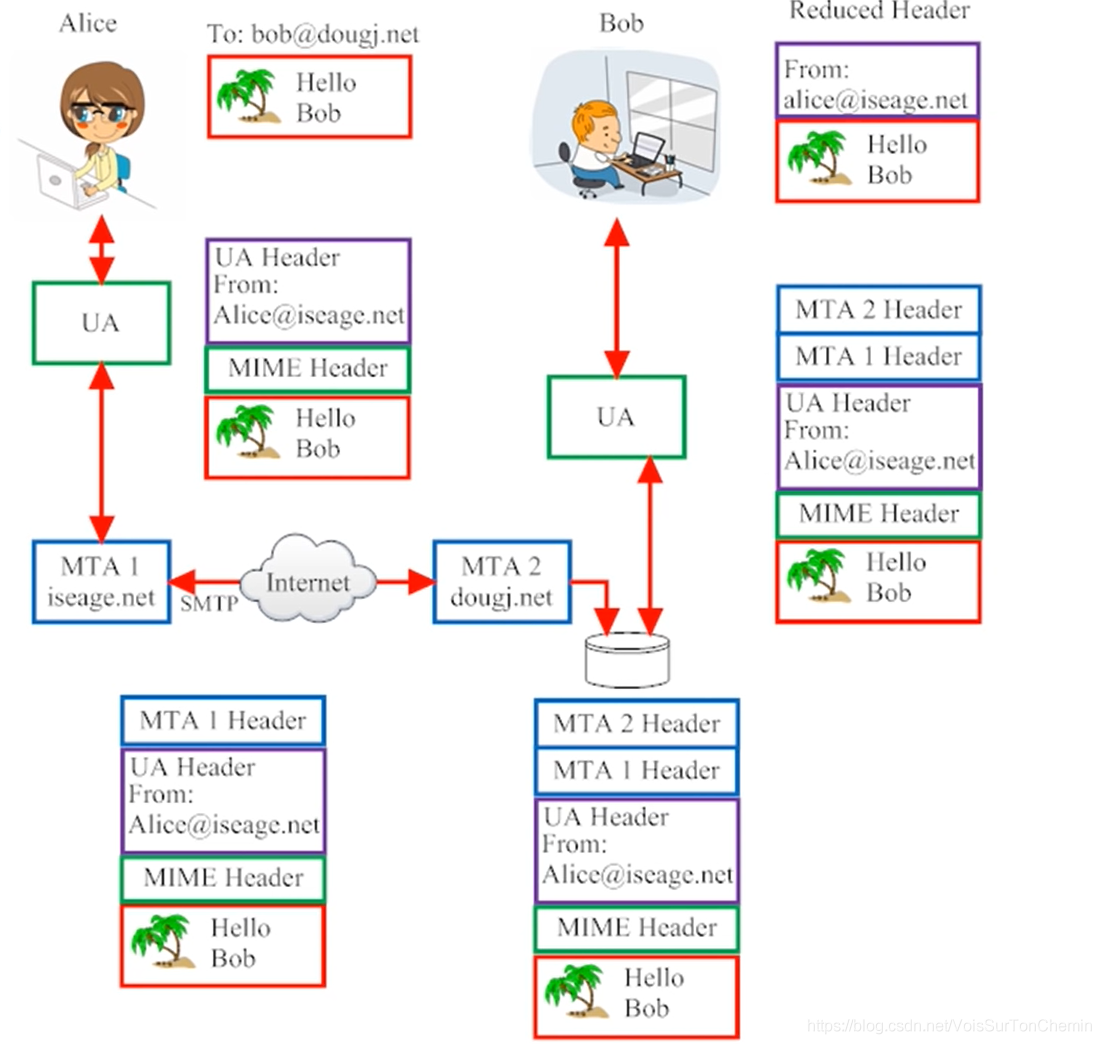

和数据包一样,邮件也不是直接从发件人那里发送到收件人那里的,而是在多个邮件传输代理(MTA,Mail Transfer Agent)中辗转数次,每一次都送到离收件人更近的 MTA 服务器上,最终送给收件人。

越靠下的部分越接近发件人,所以看的时候要从下往上依次看,弄清楚从发件人到收件人的链路。

本文只重点分析receive,详细参考

Receive段

路由信息,记录了邮件传递过程。

特点:

- 整个邮件原文中,只有Received段是不由发件方编辑的,是由接收方加载的

- 由所经过的路由在信头最顶部添加

- 每经过一个处理,必须在最上层添加一个Received,且不得改变其他Received的顺序

Received: from bg1.exmail.qq.com (bg1.exmail.qq.com [114.132.62.65]) by newxmmxszc6-4.qq.com (NewMX) with SMTP id 43308EFD for <xxx.xxx>; Thu, 08 Jun 2023 18:16:51 +0800

其中,from bg1.exmail.qq.com (bg1.exmail.qq.com [114.132.62.65]) 这行是说邮件在这一步是从这个 MTA 发出的。你可以根据域名、ip 等信息判断

by newxmmxszc6-4.qq.com 则说明,邮件被腾讯收到了

PS:

大部分网页邮箱都能通过点开邮件查找邮件头

客户端查看则打开邮件,然后在菜单中看是否有<查看邮件源码/查看信头>字样

钓鱼邮件分类

1.链接钓鱼

这类邮件的风险在于邮件中的网页链接,此链接往往是攻击者伪造的邮箱登录页面,诱导用户输入邮箱账号密码以盗用用户的邮箱;也可能是伪造的政府或银行等机构的网站,要求用户输入姓名、身份证号、银行卡号、银行卡密码等信息,从而盗取用户的银行账号;另一种链接指向网页暗藏木马程序,如果用户浏览器存在未修复的漏洞,那么点开即中招。

2.二维码钓鱼

邮件中不直接放过于明显、容易识别的网页链接,而是通过内含的二维码,引导用户扫描进入钓鱼网站。类似链接钓鱼网站,用户扫描二维码打开的网站往往会要求用户输入邮箱密码或银行卡密码以获取用户敏感信息。二维码也可能指向植入了病毒的App或者附件,并要求用户下载。

3.附件钓鱼

这类邮件的风险在于邮件附件,附件类型主要是shtml、html网页、带有木马病毒的可执行文件、压缩包,也可能是Office文件、PDF等。用户双击附件文件时,附件文件中的脚本、宏或者客户端软件CVE漏洞会自动执行,从而打开钓鱼网站或者给用户的电脑注入木马或病毒。

4.欺诈邮件

通过虚构的邮件内容欺诈用户,诱导用户给指定账号转账。常见的情况有:

-

邮件发送者声称自己是黑客,入侵了用户的电脑,要求用户使用比特币转账,否则将对用户电脑和隐私进行侵害;

-

冒充政府部门,要求用户加QQ群或微信群,以进一步进行欺诈;

-

发送者声称自己有遗产继承资格或资金获取渠道,但需找人付手续费等,答应与用户分享这笔遗产或资金;

-

声称用户可参加培训或会议,要求用户汇款培训费、会议费。

5.APT攻击

这类邮件通常不存在链接、二维码或恶意附件,而是伪造身份,通过多次邮件来往获取信任后实施进一步欺骗。常见的情况有:通过某些手段获取用户与合作伙伴的历史邮件后,伪造带有历史邮件内容的回信,冒充合作伙伴与用户进行邮件对话,并在邮件中要求转账,从而实施诈骗。

溯源与反制

溯源方式

-

通过相关联的域名/IP进行追踪

-

对钓鱼网站进行反向渗透获取权限,进一步收集攻击者信息

-

对邮件恶意附件进行分析,利用威胁情报数据平台寻找同源样本获取信息,也能进一步对攻击者的画像进行勾勒

具体来说,就是先对钓鱼邮件的附件或者网址进行分析,附件在010编辑器中分析,把可执行文件的静态动态分析,就直接扔到微步云沙箱上就行了,然后将得到的信息在进行溯源分析,如得到一个ip地址,就可以扫这个ip地址开放运行的端口,然后访问反向渗透尝试上传shell,如果是容器环境下的话,就试试社工

参考3

声明:本文只供参考学习,如有误导请纠正