Web安全-渗透测试-基础知识03

平台搭建

vulhub靶场搭建

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身

我是用kali上安装的,但是官方推荐用Ubuntu,具体看个人喜好吧

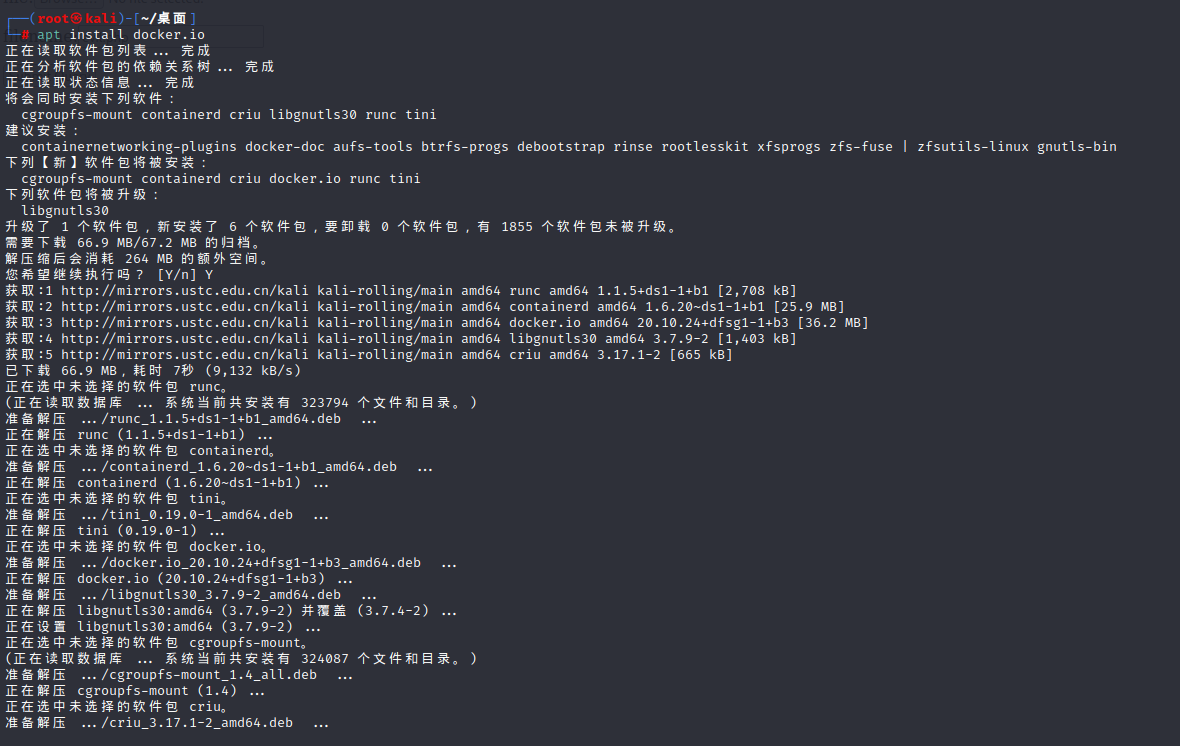

安装docker

- 下载docker

apt install docker.io

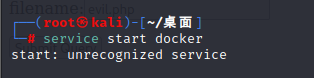

- 启动docker

service start docker

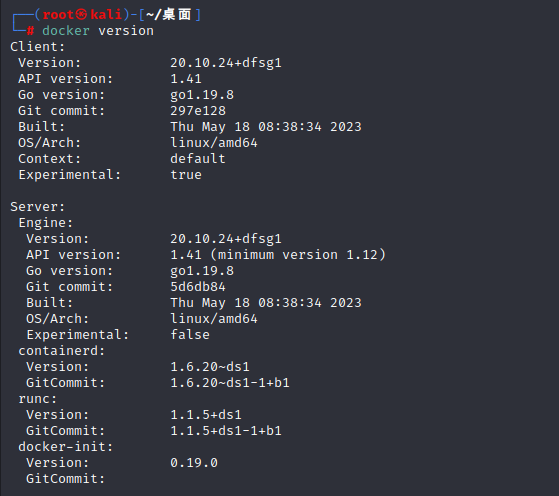

- 查看docker版本

docker version

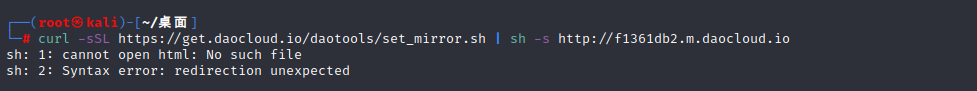

- 安装docker加速器

由于Vulhub所有的资源均来自于Dockerhub/Github/软件官网,而上述站点服务器在国内访问可能存在速度慢、丢包率高等问题,导致我们在启动Vulhub漏洞环境的时候太卡,影响正常体验

所以,我们首先推荐使用国外VPS进行漏洞环境的搭建,在这种情况下,平均启动一个环境只需要30秒

如果实在没有条件购买国外VPS,也可以Docker加速器对Dockerhub进行加速

我用的是docker加速器

curl -sSL https://get.daocloud.io/daotools/set_mirror.sh | sh -s http://f1361db2.m.daocloud.io

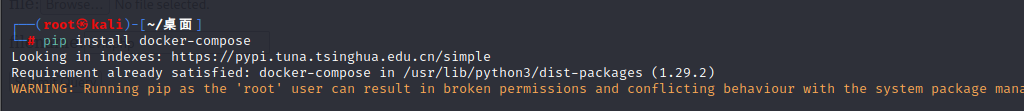

安装Docker-compose

- 安装docker-compose

Docker-compose用于组合服务与内网。有部分环境涉及到多个容器,且不同环境开启的端口、目录也不相同,所以Vulhub选择使用docker-compose做环境一键化管理工具

Docker-compose基于Python开发,所以我们可以使用pip进行安装,如果你的环境中没有pip,需要先安装pip

curl -s https://bootstrap.pypa.io/get-pip.py | python3

安装成功之后

pip install docker-compose

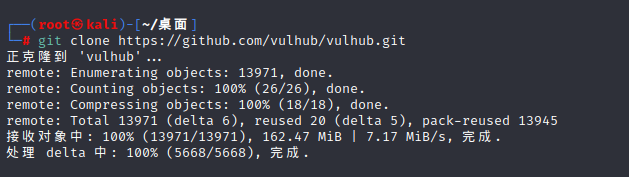

下载Vulhub

- 下载vulhub

git clone https://github.com/vulhub/vulhub.git

到这,靶场就搭建好了,现在我们可以进行漏洞复现了

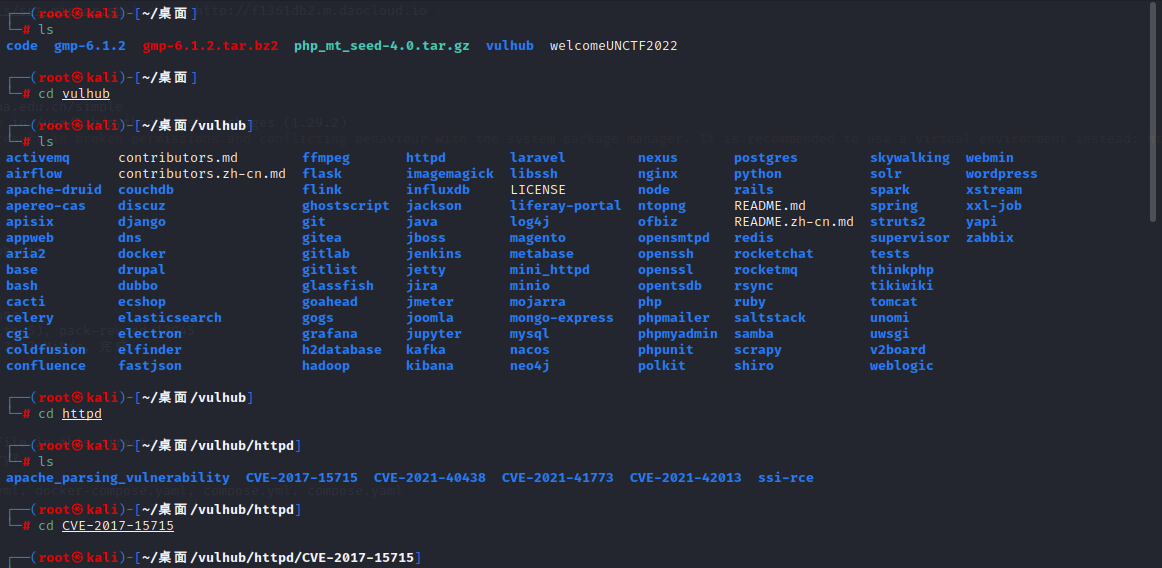

漏洞复现

- 启动环境

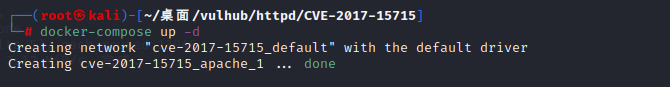

先进入进行漏洞复现的目录下,这儿我进行复现的是CVE-2017-15715

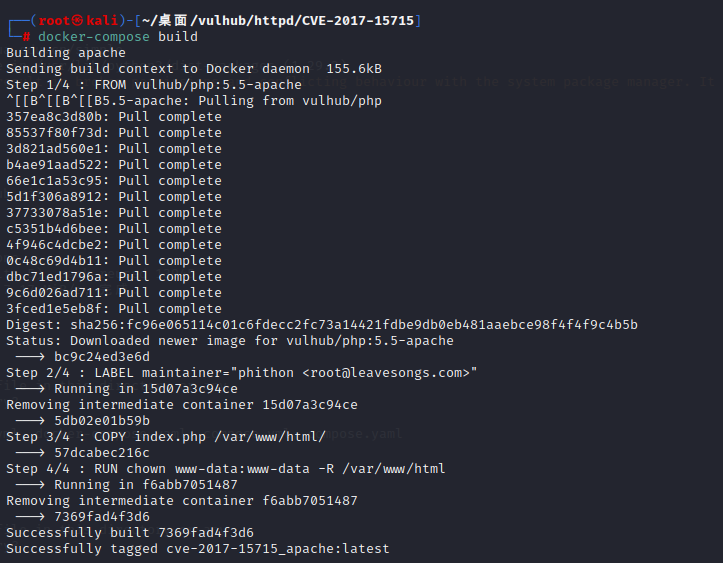

重新编译靶场环境

ocker-compose build

开启靶场

docker-compose up -d

查看端口

docker-compose ps

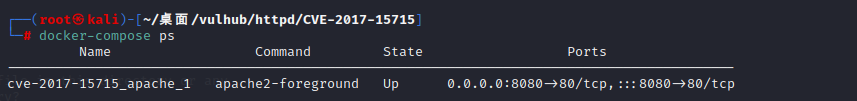

查看虚拟机ip

ifconfig

eth0这项对应的就是虚拟机的ip地址,然后在浏览器中访问这个地址即可

现在可以美美的复现啦! - 关闭环境

docker-compose up -d

涉及知识点

- 常见搭建平台脚本启用

- 域名或ip目录解析安全问题

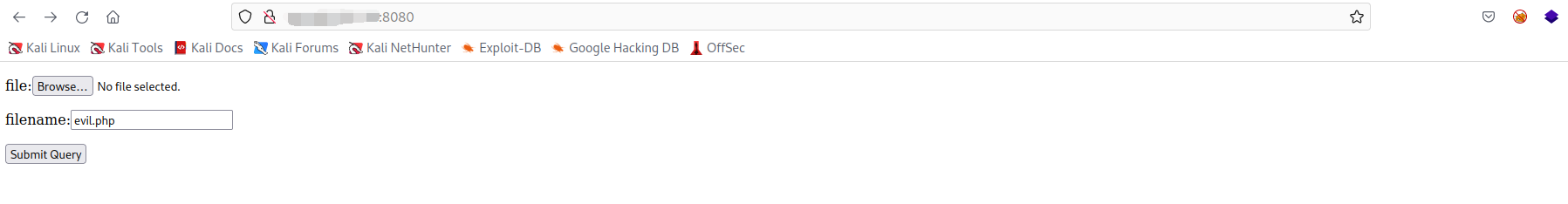

ip扫描是域名扫描结果的上一级目录,所以我们在渗透测试过程中,一般都是先ping一下域名,确定ip,之后扫描ip,一般会得到根目录下的文件

- 常见文件后缀解析对应安全

- 常见安全测试中的安全防护

- WEB后门与用户及文件权限

后门时候给予操作目录或文件权限,以及是否给予其他用户权限

其他的还没学懂,之后在补充

声明:本文只供参考学习,初次学习如有误导请纠正

浙公网安备 33010602011771号

浙公网安备 33010602011771号