Nmap(网络映射器)是由 Gordon Lyon设计,用来探测计算机网络上的主机和服务的一种安全扫描器,功能及其强大:

主机探测:探测网络上的主机,例如列出响应TCP和ICMP请求、icmp请求、开放特别端口的主机。

端口扫描:探测目标主机所开放的端口。

版本检测:探测目标主机的网络服务,判断其服务名称及版本号。

系统检测:探测目标主机的操作系统及网络设备的硬件特性。

支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和Lua编程语言。

nmap下载地址:

常用参数:

Nmap主机发现

-sP Ping扫描

-P0 无Ping扫描

-PS TCP SYN Ping扫描

-PA TCP ACK Ping扫描

-PU UDP ping扫描对http版本进行探测

nmap -sV -p 80 www.xxx.com

http头信息探测

nmap -p 80 –script=http-headers www.xxx.com

http目录结构探测

nmap -p 80 –script=http-sitemap-generator www.xxx.com时序选项:

-T0(偏执的):非常慢的扫描,用于IDS逃避

-T1(鬼祟的):缓慢的扫描,用于IDS逃避

-T2(文雅的):降低速度以降低对带宽的消耗,一般不同

-T3(普通的):默认,根据目标的反应自动调整时间

-T4(野蛮的):快速扫描,常用,需要在很好的网络环境下进行扫描,请求可能会淹没目标

-T5(疯狂的):极速扫描,以牺牲准确度来提升扫描速度

Nmap扫描常用命令:

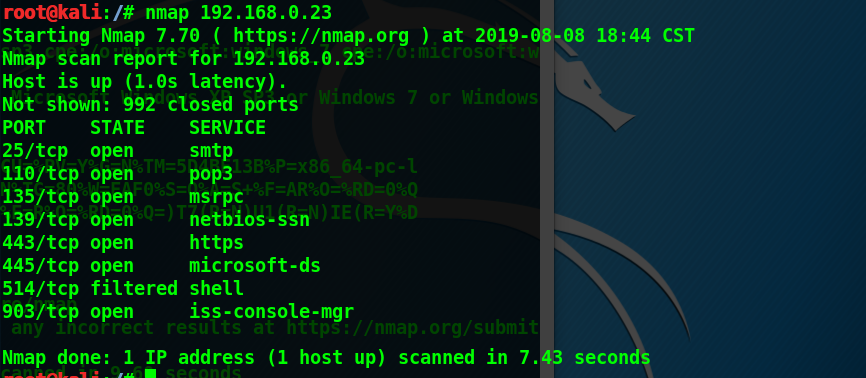

扫描单个目标:

nmap 192.168.0.2

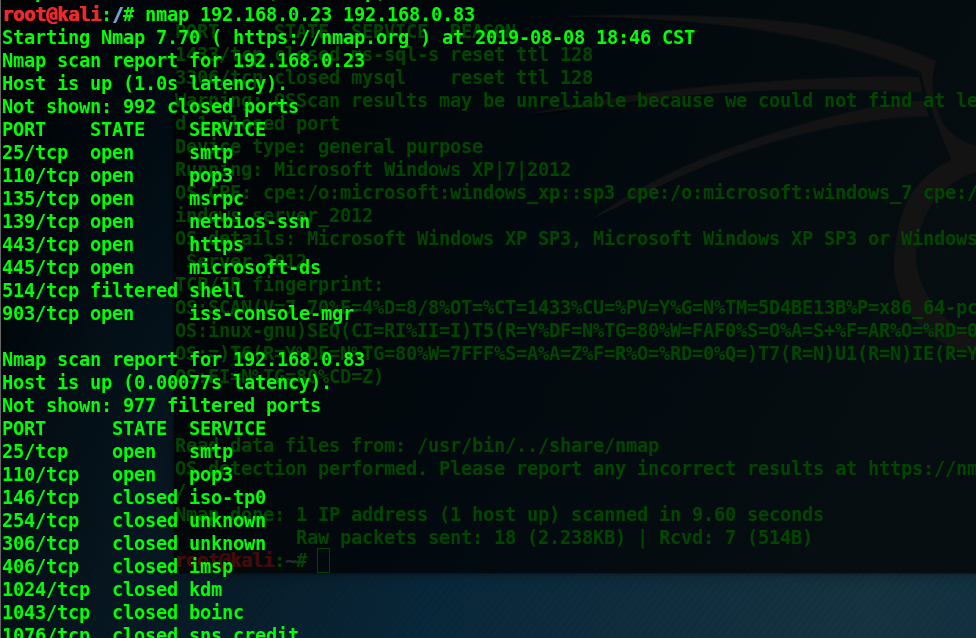

扫描多个目标:

nmap 192.168.0.2 192.168.0.3

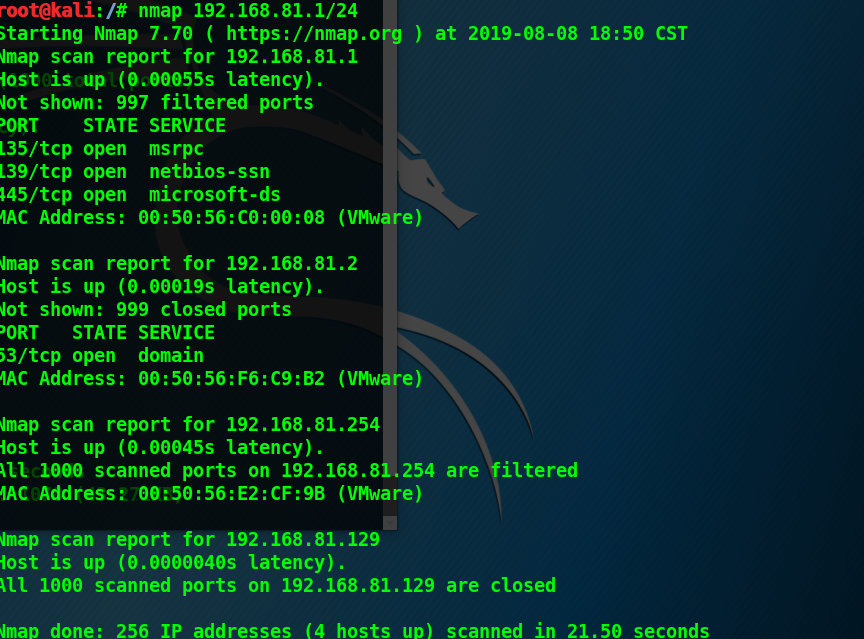

扫描一个网段:

nmap 192.168.0.1/24

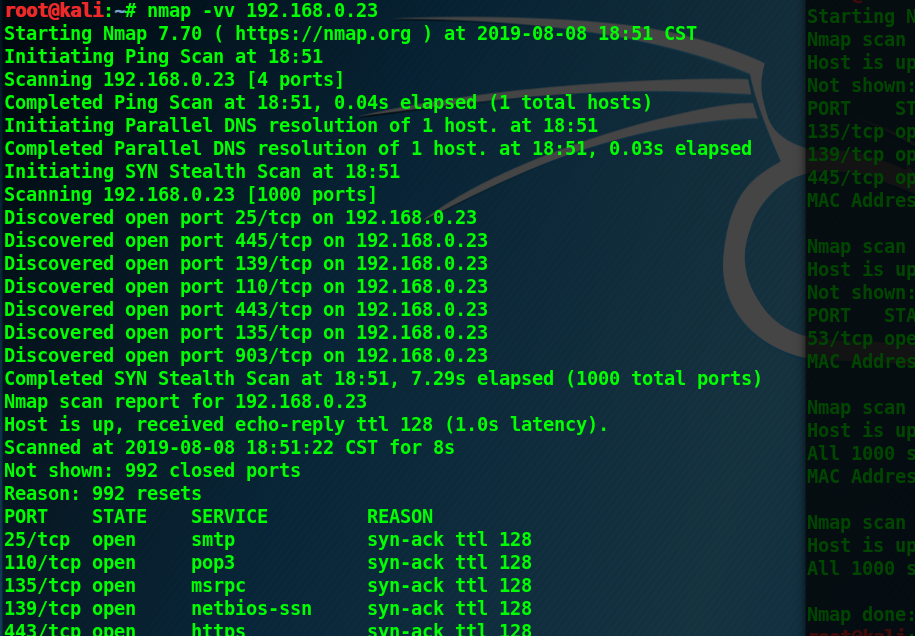

nmap简单扫描,并对结果返回详细的描述输出。

nmap -vv 192.168.0.2 -vv 返回结果的详细输出

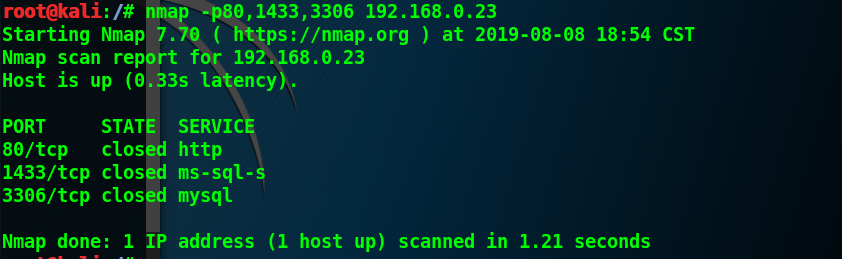

nmap指定端口扫描:

nmap -p80,1433,3306 192.168.0.23 -p 指定扫描端口

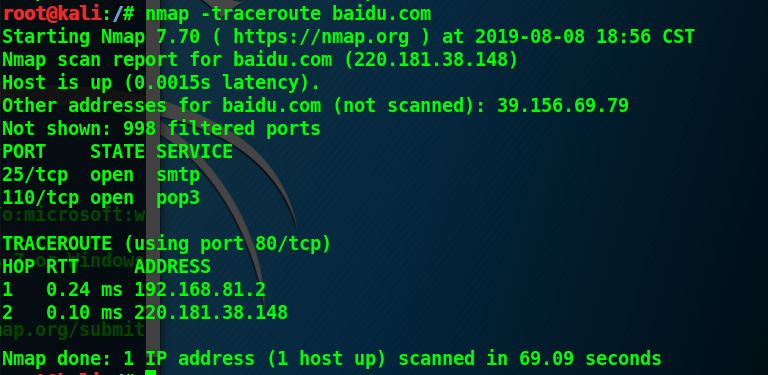

nmap路由跟踪:

nmap -traceroute 8.8.8.8 -traceroute 返回路由跟踪节点

操作系统判断:

nmap -O 192.168.0.2 -O 大写字母o 判断目标操作系统

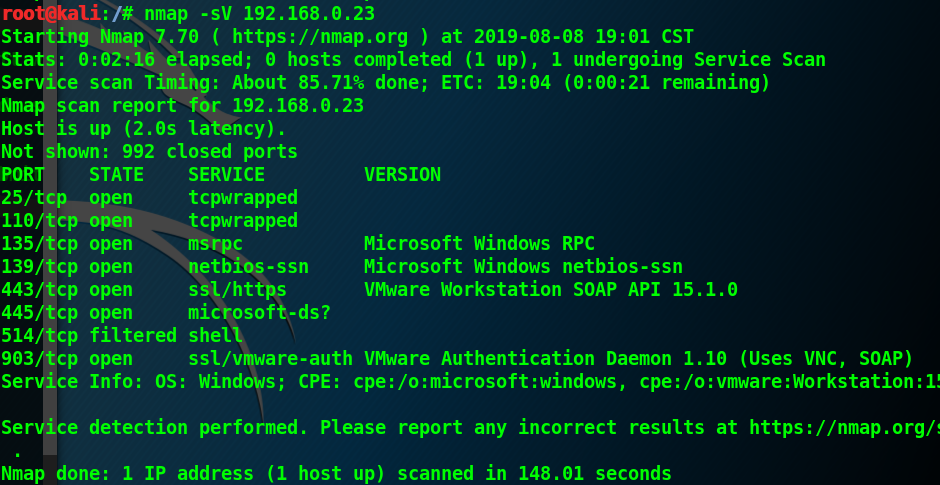

扫描目标地址开放服务(端口)版本:

nmap -sV 192.168.0.2 -sV 扫描开放服务版本

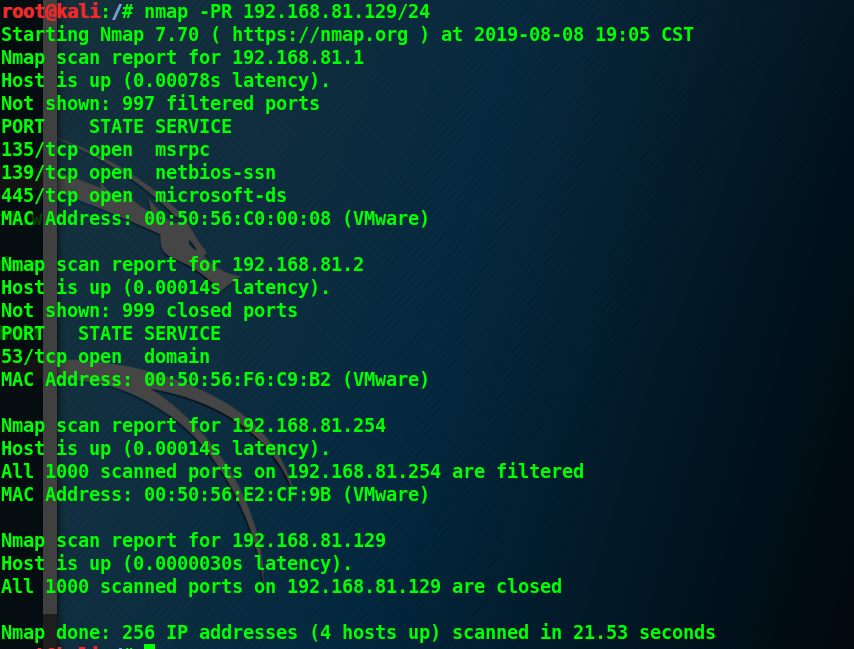

ARP Ping扫描(一般用于扫描局域网):

nmap -PR 192.168.0.2/24 -PR arp ping扫描

nmap基本常用命令基本就这些了,nmap进阶暂时.....不会~~~,这个工具很强!

浙公网安备 33010602011771号

浙公网安备 33010602011771号