MISC 高手进阶区 1-5

1.reverseME

- 题目描述

无 - 附件

一个 .jpg 的图片 是一个flag字符串的图片镜像。

reverse V-T If you reverse the order of a set of things, you arrange them in the opposite order, so that the first thing comes last. 颠倒 (顺序)

reverse engineering [计] 逆向工程 ; 反向工程 ; 反求工程

reverse osmosis 逆渗透 ; 反相渗透 ; 反渗 ; 反渗透膜

reverse transcriptase [生化] 逆转录酶 ; [分子生物] 反转录酶 ; 逆转录

工具SkechBook(windows自带) 变换+扭曲 即可。但是要注意 L 1

L小写的时候比1高。

2 base64÷4

- 题目描述

无 - 附件

一个 .txt 的文件 。

666C61677B45333342374644384133423834314341393639394544444241323442363041417D

64 / 4 = 16,用base 16解码一下即可。

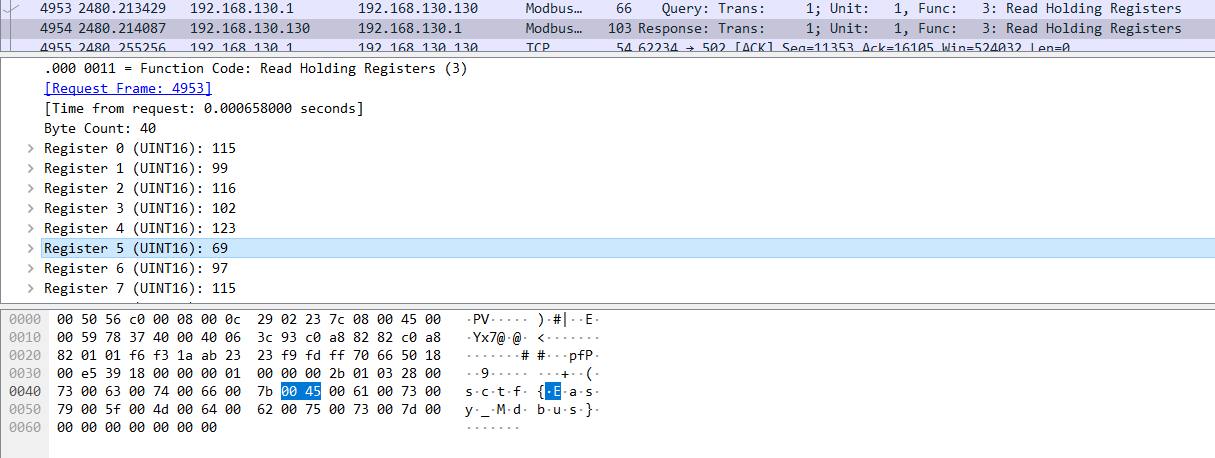

3 神奇的Modbus

- 题目描述

无 - 附件

一个 .pacpng的包

Modbus是一种串行通信协议,是Modicon公司(现在的施耐德电气 Schneider Electric)于1979年为使用可编程逻辑控制器(PLC)通信而发表。Modbus已经成为工业领域通信协议的业界标准(De facto),并且现在是工业电子设备之间常用的连接方式。

搜flag没搜到,但是sctf搜到了. 报文中有 Register 0-15

sctf{Easy_Modbus}

4 wireshark-1

- 题目描述

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)。 flag提交形式为flag - 附件

一个 .pacpng的包

搜了pw没有找到,但是搜password在一处get请求中找到了密码。

在wireshak winex 010Eidtor 里复制东西可不是一个简单的 Ctrl+C 就能解决的❗

5 pure_color

- 题目描述

格式为flag - 附件

一个 .png的包

用stegslove切换信道即可找到falg.

6 Aesop_secret12

- 题目描述

格式为flag - 附件

一个 .gif的包

试错:

以为是什么隐写,藏在gif的每一帧里。顺着这个思路。用stegoslove弄了半天发现不太行。

根本没有信息。

方法是 frame browser帧查看 分别保存 然后用拼接 9张都拼起来

最后才知道AES加密

用 notepad++打开,winhex也行 在最末尾找到一串密文

;U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

解码需要密码 根据题目来源 2019_ISCC 输入 ISCC 即可

大模型时代,文字创作已死。2025年全面停更了,世界不需要知识分享。

如果我的工作对您有帮助,您想回馈一些东西,你可以考虑通过分享这篇文章来支持我。我非常感谢您的支持,真的。谢谢!

作者:Dba_sys (Jarmony)

转载以及引用请注明原文链接:https://www.cnblogs.com/asmurmur/p/14799349.html

本博客所有文章除特别声明外,均采用CC 署名-非商业使用-相同方式共享 许可协议。

浙公网安备 33010602011771号

浙公网安备 33010602011771号