XCTF.MISC 新手篇

泪目

总觉得创造比破坏重要.但还是要学习一些必要的知识.

就当这是个游戏玩吧, 也记录一下解题过程.

1.this_is_flag

- 题目描述

Most flags are in the form flag{xxx}, for example:flag

- 其实xctf的题目就是要解决问题,并找到藏在题目中的 flag{xxxxx} 本题作为MISC的第一题,将这种思想带给大家。

- 所以答案就是 :flag{th1s_!s_a_d4m0_4la9}

2.pdf

- 题目描述

菜猫给了菜狗一张图,说图下面什么都没有

- 图片下什么都没有?我可不信! 右键附件,点击在新标签页打开链接,出现一个图片,在上面点一点,发现在图片中部出现了文本的蓝色区块,盲选并且右键复制,得到 flag

3.如来十三掌

- 题目描述 :

菜狗为了打败菜猫,学了一套如来十三掌。

附件给了一个word文档, 是佛家的一些不太常用的字

- 佛曰:夜哆悉諳多苦奢陀奢諦冥神哆盧穆皤三侄三即諸諳即冥迦冥隸數顛耶迦奢若吉怯陀諳怖奢智侄諸若奢數菩奢集遠俱老竟寫明奢若梵等盧皤豆蒙密離怯婆皤礙他哆提哆多缽以南哆心曰姪罰蒙呐神。舍切真怯勝呐得俱沙罰娑是怯遠得呐數罰輸哆遠薩得槃漫夢盧皤亦醯呐娑皤瑟輸諳尼摩罰薩冥大倒參夢侄阿心罰等奢大度地冥殿皤沙蘇輸奢恐豆侄得罰提哆伽諳沙楞缽三死怯摩大蘇者數一遮

- 网上有 “”与佛论禅“” 这个网站,功能就是把内容加密成佛语形式(任何内容 数字 字母 链接),亦可把佛语解密成原来的格式。得到一个字符串 MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

- rot13 码的意思是 将字母左移13位 例如 A-N B-O 但是对 数字不起作用 (似乎与如来十三掌呼应)

ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9

- base64编码 :因为早期的一些邮件服务器只支持文本信息,不支持二进制信息和文件信息。而base64编码后的结果都是字母加数字,也就是纯文本的,适合用电子邮件传输二进制文件。 出现这种长字符串 只能base64解码了

4.give_you_flag

- 题目描述

菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包- 附件:一个 gif 图片

- 仔细看有一条二维码扫过通过, 利用工具 GIF动态图片分解

|

|

- 侧面那张是标准的二维码图片(一首顾城的诗!),有三个定位点,一个正方形定位好了再直接识别就比没定位就识别要方便。没有定位点的二维码不可以识别。所以利用这两张图片利用用PS,或者用画图(win10图片的打开方式 有SketchBook P定位点有一手,选中crtl C +crtl v),把定位点P给动画片二维码。 高技术含量,我是没太成功。

拼好后,直接识别就是了。得到 flag

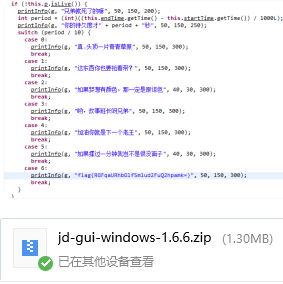

5.坚持60s

- 题目描述

菜狗发现最近菜猫不爱理他,反而迷上了菜鸡- 附件:一个 .jar 的包(是一个游戏)

- 说到jar包,就不得不提 java。1995年5月java正式发布,由于公司之间的矛盾 windows下默认不能运行 .jar 文件,所以我们要去下载Java文件的运行环境 JDK (java development kit)(160MB) ,去oracle官网下载JDK,因为oracle收购了SUN公司,也就是JAVA的父亲。JDK里面包含了JRE JVM. 安装好之后。点击 .jar 包运行即可 (像点击一只 exe 一样 ),是一个给广大网络安全学习者带绿帽子的小游戏,坚持60S,按上下左右键就行 泪目。但是我们就这么忍气吞声嘛?可以下载反编译工具 jd_gui (200 KB),打开Jar包,搜索flag得到一串乱码,遇到乱码怎么办, 找 base64解码 呗。

- 心得

在看WP时,有一个同志给出了另一种解法,正常解压工具,解压 Jar 包,找到游戏中用到的绿帽子图片,缩小尺寸,再压缩文件,并改文件后缀为 .jar。 绿帽子变小了,我们真的能坚持60s了 泪目

6.gif

- 题目描述

菜狗截获了一张菜鸡发给菜猫的动态图,却发现另有玄机- 附件:一个 .zip 的包

- 好~嘛!直接就是一堆黑白方框图片,由于打开时,界面正好一行八个,以白为0黑为1, 鬼使神差就想到了ASCII码,网上找了个转换器,二进制到ASCII码。ASCII在线转换器,您猜怎么着?

01100110---f

01101100---l

01000001---a

得到flag

- WP里好多都是用python写的,加载图片,得出结果,有时间可以自己写一下!

7.掀桌子

- 题目来源

DDCTF2018

2018年的由滴滴出行举办的安全大赛,2人一队,第一名给定制黄金MVP戒指

- 题目描述

菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻- 附件:无

- 查了很多资料,什么是http,但都是讲报文的头怎么整。之前也看了很多,真不太懂。但传输的数据是怎么传还不太知道。数据应该是做好之后加http头(http信息)再加tcp(协议)头再加ip头(ip地址),之后是链路层的头(MAC地址)。但文本数据就是直接传嘛根据ASCII码?那utf-8怎么传,还有压缩的传。这似乎是网络通信的知识。再看吧。

超文本传输协议http

- 理解为一段16进制传送的ASCII编码信息。因为0-9,a-f。两个一组,用c++写一个小程序,将报文写入一个文件夹,c++读入string buf中,两个一组得到十进制的数字,赋值给char类型,就自动转换成ASCII了。 pathon Java都很短。

#include<iostream>

#include<fstream>

using namespace std;

void httpData();

int main(int argc, char** argv)

{

cout << "Hello world!\n";

httpData();

return 1;

}

void httpData()

{

ifstream ifile;

ifile.open("C:\\Users\\admin\\Desktop\\A.txt",ios::in);

if(!ifile.is_open())

{

cout<<"文件打开失败\n";

return;

}

string buf;

char flag[100];

while(getline(ifile,buf))

{

cout<<buf<<endl;

cout<<buf.length()<<endl;

}

int i=0,j=0,k=0;

int dex=0; //十进制数字暂存

for(i=0;buf[i]!='\0';i+=2)

{

for(k=0;k<2;k++) //转换成10进制

{

dex*=16;

if(buf[i+k]>='a'&&buf[i+k]<='z')

dex=dex+buf[i+k]-'a'+10;

else

dex=dex+buf[i+k]-'0';

}

flag[j++]=dex-128; //转换出来的十进制都太大了,超过了ASCII限制,减128

dex=0;

}

cout<<flag<<endl;

}

- 心得

有关网络传输的知识还得深入的学

8.ext3

- 题目来源

bugku

一个做题网站,和xctf类似,网上可搜bugku的官网

- 题目描述

今天是菜狗的生日,他收到了一个linux系统光盘- 附件:一个 没有后缀的东西

- 菜鸟教程:Linux教程

Linux mount命令是经常会使用到的命令,它用于挂载Linux系统外的文件。

- 打开虚拟机 kali。桌面新建一个文件夹mirrot,把文件复制进去。

- 挂载文件

# mount /root/Desktop/mirrot/f1fc23f5c743425d9e0073887c846d23\ \(1\) /mnt/ (1)是因为多下载了一次

2.切换到 /mnt/目录 这时里面已经有了77个文件了 之前是空的

# cd /mnt/

# find|grep flag

# vim ./O7avZhikgKgbF/flag.txt

- base64解码即可获得flag,得到flag

- WP 中提到了winhex winhex在ctf中简单的使用

Winhex是 X-Ways公司出品的一款 十六进制编辑、 磁盘编辑软件.

1. 可以对硬盘、软盘、CD-ROM、DVD、ZIP及各种存储卡进行编辑

2. 修复数据 .etc

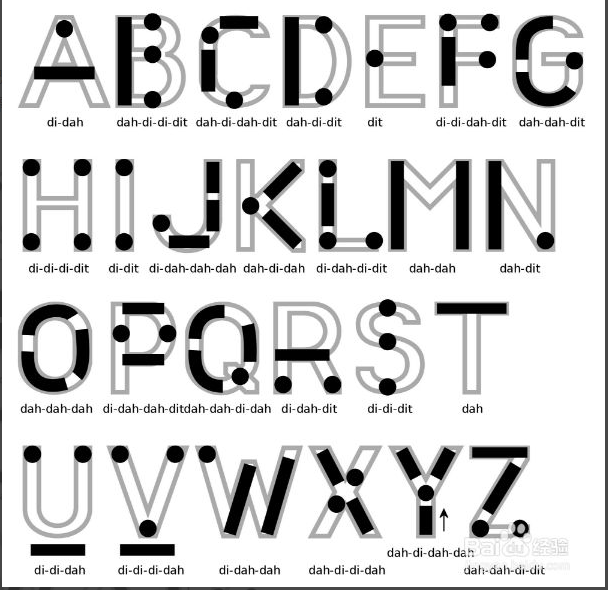

9.stegano

- 题目描述

菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx},解密字符需小写- 附件:一个 .pdf 的包

- 还是老办法,右键附件。新窗口打开,得到一个pdf网页。这里没有flag.... 很直白的此地无银三百两。检查页面元素,把页面的整个区块看了一下,都没什么问题。PDF的文字是用span标签包起来的,同时发现一个竖着的span,里面的文字没有在页面上显示,内容是 xxxxxxxxxxxxxxxxxxxx。还就无解,好吧,在页面 ctrl+A 粘贴到word文档里。

|

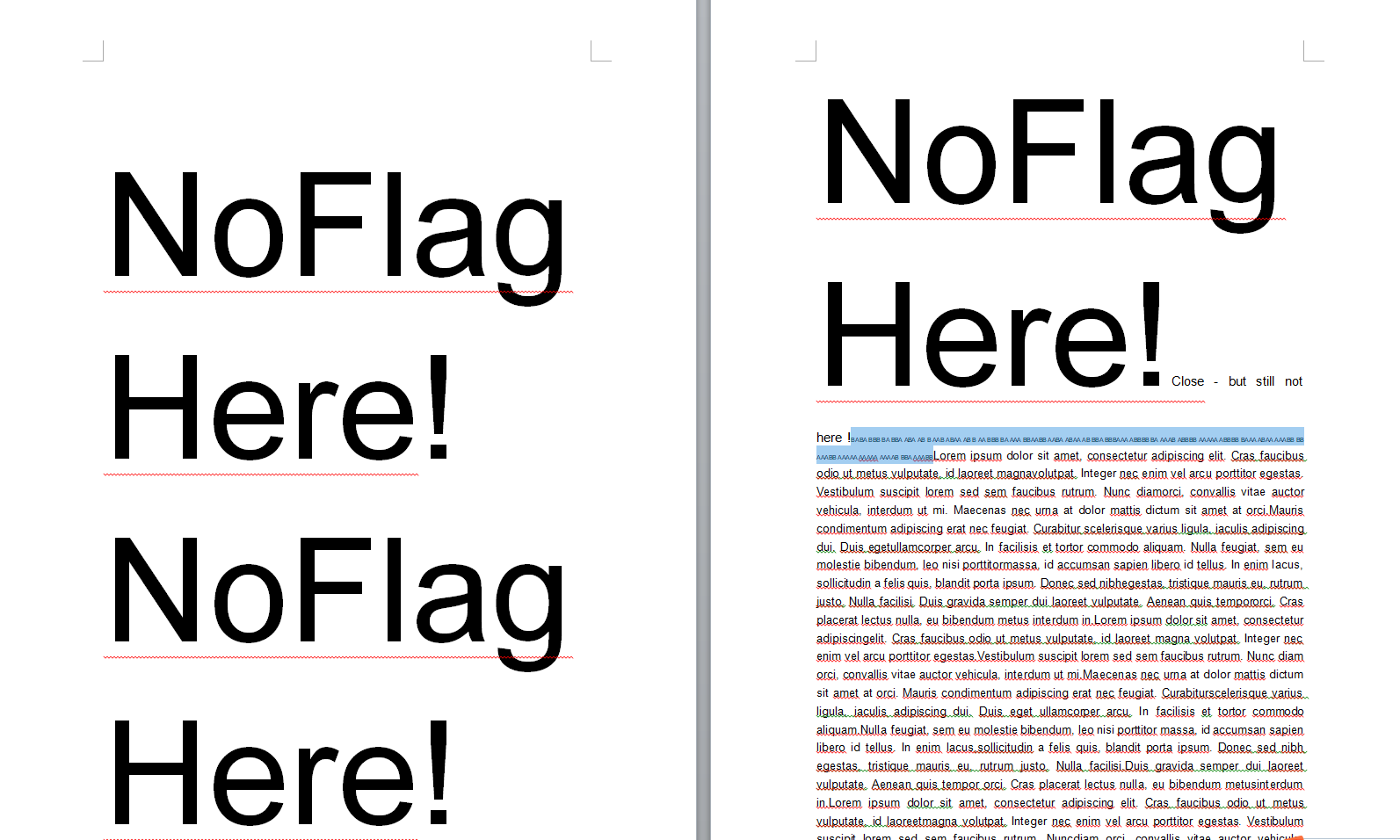

|

- 真就word无敌.......... 给了一串ABAB。有两个一组的,三个一组的,四个,五个。好吧,蒙圈了,百度一下,得到WP。人家说,这是摩斯密码,A为. B为-,转换后得到.

-.-. --- -. --. .-. .- - ..- .-.. .- - .. --- -. ... --..-- ..-. .-.. .- --. ---... .---- -. ...- .---- ..... .---- -... .-.. ...-- -- ...-- ..... ..... ....- --. ...--

- 得到 flag

- 心得

呃呃,有很多东西都想不到,附上一个莫斯密码的辅助记忆表。点与划竟然和字母结构有关系。

10.SimpleRAR

- 题目描述

菜狗最近学会了拼图,这是他刚拼好的,可是却搞错了一块(ps:双图层)- 附件:一个 .rar 的包

- 最难的一题,利用了winhex(3-4 Mb),StegSolve(1-2 Mb),网上自行下载就是。这题如果是新手,不看wp根本无解!泪目子。首先打开这个文件,就只有一个 .txt 文件。没有图片哪里来的双层图?原来是 .rar 文件的编码被篡改了,一个 .png 的文件编码的头部出现问题,网上好多博客也写了怎么改。但你不会懂,如果真的可以搞懂的话,或许咱也可以写一篇论文也!这里推荐 CSDN Simple Rar by LovelyLucy。7A 改为 74,得到 secret.png。按步骤改后缀为.gif。但是打开还是白的,然后很多博主直接就得到了两张图片,这里说明一下,这张gif 总共有两帧,就同4题一样用gif动态图片分解就可以了。但是得到的还是两张白色图片......

- stegslove是个图片隐写查看工具,将上面的两张图片保存,用 StegSolve 打开其中一张,下面有左右切换的按钮,每点一下是一种图片的状态,到你切换到可以看到二维码时,正是 Red 0. 点击 analyse image combiner,选中另一张图片,保存即可,然后再打开保存的图片,切换状态得到一张缺定位符的图片 Red 0,此时再点击保存(后缀改为 .png)即可得到正常可见的图片了,P图用win10自带的SketchBook,补上定位点,微信扫码即可。

难难子

11.base64stego

- 题目描述

菜狗经过几天的学习,终于发现了如来十三掌最后一步的精髓- 附件:一个 .zip 的包

- Steganography is the art and science of writing hidden messages in such a way that no one

- 强烈推荐!写在这篇文章里了

12.功夫再高也怕菜刀

- 题目描述

菜狗决定用菜刀和菜鸡决一死战- 附件:一个 .pcapng 的包

pacp时流量包的后缀,这里出现 pacpng可能是,几个文件放到了一起。

用winhex打开一下,文件头那里写了 linux-kali,wireshark

打开wireshark,这么多的包实在是不知道怎么找。那我们就搜, .txt .jpg .png .zip 等文件后缀.

同时盲搜一下flag。

WireShark在搜索后,再搜索会在已经搜索出来的流中搜索,而不是全局搜索。

找到了好几个,flag的文件包.但在1150里同时发现了一个 6666.jpg图片,追踪流.

并把流文件保存,格式为所有格式.

打开010Editor. 导入文件

把 ffd8 到 ffd9(文件最后一个末尾),之前和之后的文本全部删除.

wireshark HEX 转储:7a 32 3d 46 46 44 38 46 46 45 30 30 30 31 30 34 z2=FFD8F FE000104

winhex ASCII HEX

因为这是ascii的表示方法,我们选中整片数据,复制一下.

打开新文件,以 HEX TEXT方式粘贴,具体在 eidt栏下有 paste form

若是以winhex 则粘贴为 ASCII HEX.

但是winhex的试用版无法保存超过200KB的文件.

转存为.jpg,打开.

Th1s_1s_p4sswd_!!! 这是密码*

这时候也没办法了.

打开kali,用文件分离工具 foremost

把文件放到桌面上,将工作目录放到桌面上.

foremost a.pacpng

桌面上出现 output文件夹,打开取出压缩包即可,用密码解压.

over,很多题逻辑不能自洽,也就是说没有一个推理主线,只能当wp大侠了.工具的使用要多用,不是那么简单.

😱 害怕?

害怕就对了!

大模型时代,文字创作已死。2025年全面停更了,世界不需要知识分享。

如果我的工作对您有帮助,您想回馈一些东西,你可以考虑通过分享这篇文章来支持我。我非常感谢您的支持,真的。谢谢!

作者:Dba_sys (Jarmony)

转载以及引用请注明原文链接:https://www.cnblogs.com/asmurmur/p/14678620.html

本博客所有文章除特别声明外,均采用CC 署名-非商业使用-相同方式共享 许可协议。

浙公网安备 33010602011771号

浙公网安备 33010602011771号