Cyber Security-Day21(靶场练习之CSRF)

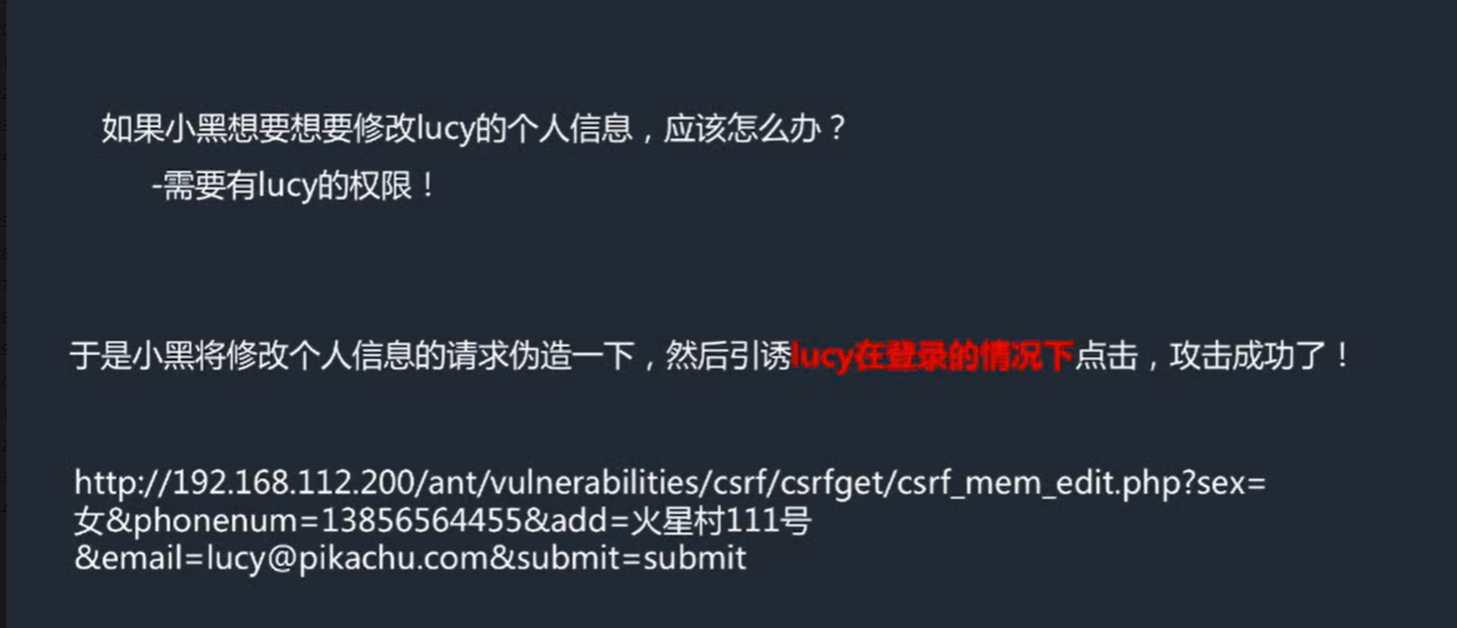

Cross-site request forgery简称为“CSRF"。 在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接)然后欺骗目标用户进行点击,用户旦点击了这个请求,整个攻击也就完成了。 所以CSRF攻击也被称为为"one click"攻击。

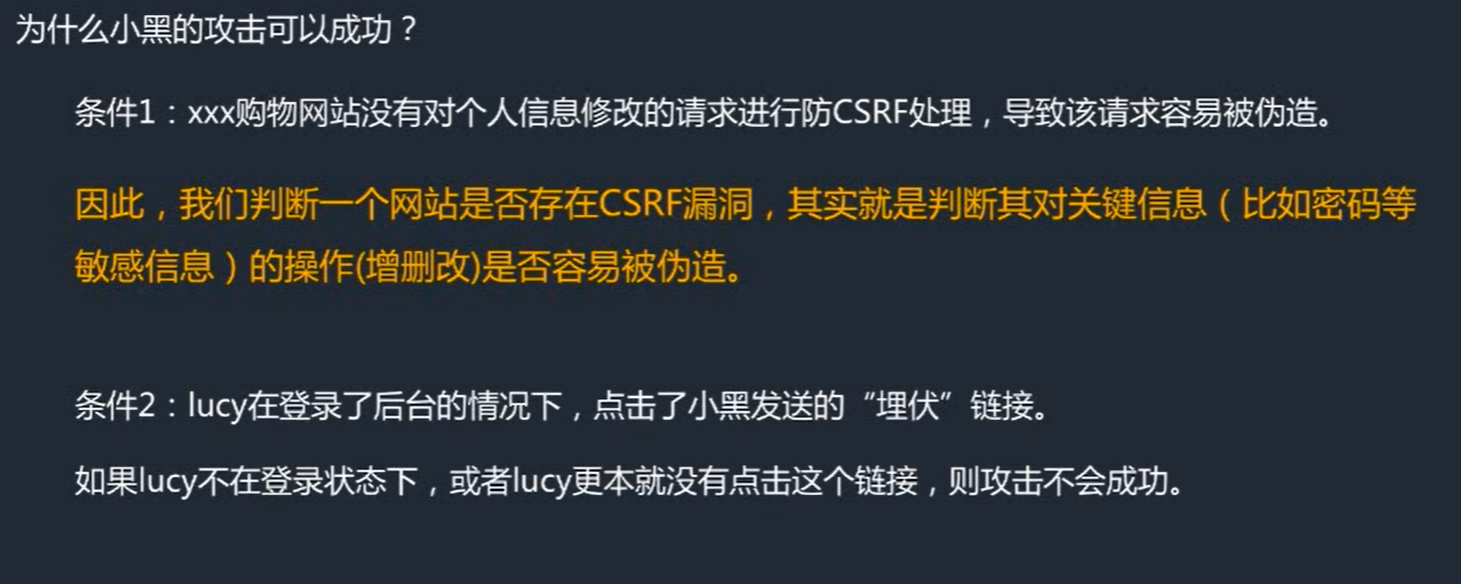

如何确认一个web系统仔住CSR漏洞 1,对目标网站增删改的地方进行标记,并观察其逻辑,判断请求是否可以被伪造 ---比如修改管理员账号时,并不需要验证旧密码,导致请求容易被伪造; ---比如对于敏感信息的修改并没有使用安全的token验证,导致请求容易被伪造; 2.确认凭证的有效期(这个问题会提高CSRF被利用的概率) --虽然退出或者关闭了浏览器,但cookie仍然有效,或者session并没有及时过期,导致CSRF攻击变的简单

Token是如何防止CSRF的?

CSRF的主要问题是敏感操作的链接容易被伪造,那么如何让这个链接不容易被伪造? -每次请求,都增加一个随机码(需要够随机,不容易伪造),后台每次对这个随机码进行验证!

防范措施 增加token验证(常用的做法): 1,对关键操作增加token参数,token值必须随机,每次都不一样;关于安全的会话管理(避免会话被利用): 1,不要在客户端端保存敏感信息(比如身份认证信息); 2,测试直接关闭,退出时的会话过期机制; 3,设置会话过期机制,比如15分钟内无操作,则自动登录超时;

访问控制安全管理: 1,敏感信息的修改时需要对身份进行二次认证,比如修改账号时,需要判断旧密码; 2,敏感信息的修改使用post,而不是get; 3,通过http头部中的referer来限制原页面增加验证码: 一般用在登录(防暴力破解),也可以用在其他重要信息操作的表单中(需要考虑可用性)

浙公网安备 33010602011771号

浙公网安备 33010602011771号