XSS平台实操——下局

我们继续闯关---------http://test.ctf8.com/level9.php

9.分析第九关,我们一样的思路,从input输入框,href,img下手,首先直接使用<script>alert(1)</script>看看会不会过滤,没什么反应,直接从href下手,加入javascript:alert(1),直接pass!

10.分析第十关,我们发现,这里没有能操作href的地方了,但是有img标签,那我们尝试操作img 使用"><img src=a onerror=alert(1)>,闭合之后发现成功;

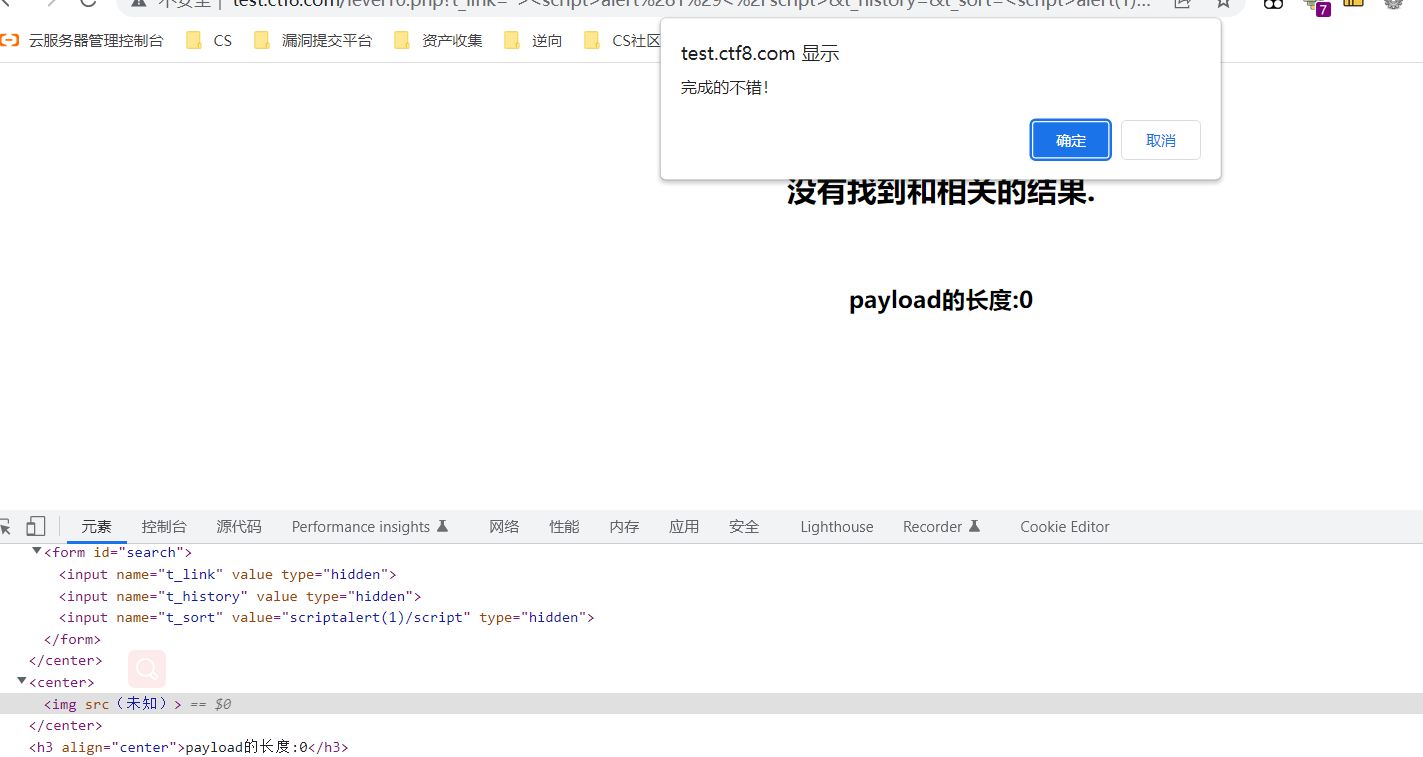

这里我们换个思路,我们发现上边的URL也会改变,而且分析网站源码发现,是有form表单的,而且value type为hidden,就是隐藏的意思,那么我们让他显示,并且输入值<script>alert(1)</script>,会发现上边的url会把form表单的数据表示为querry参数的形式带入,那么我们就在三个input里闭合尝试,最后我们发现在第三个input输入框有操作空间,那么我们尝试闭合,但是发现会过滤掉尖括号,那么我们就用函数方法,onclick事件,最后尝试在F12里边或者URL操作,pass!

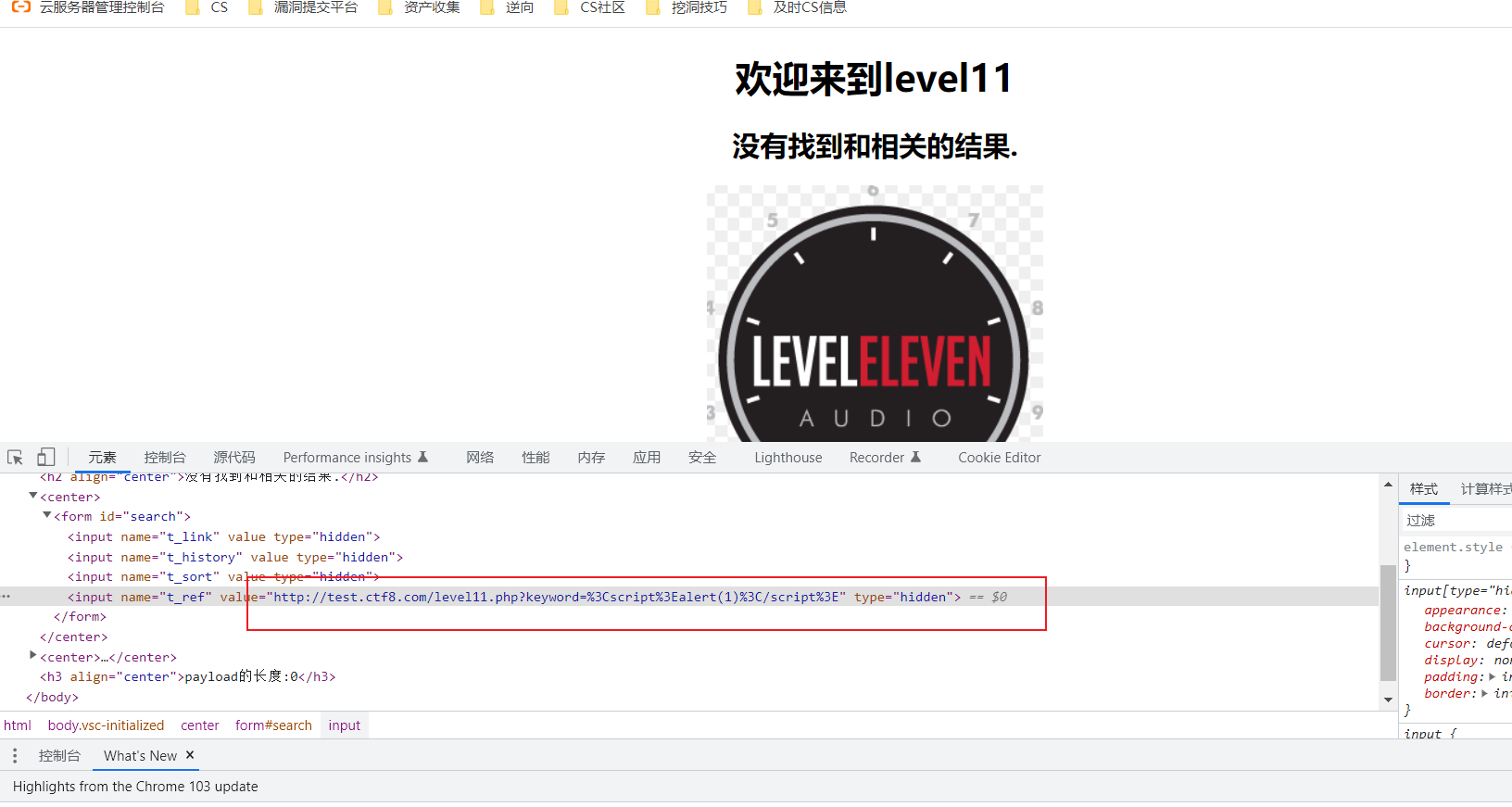

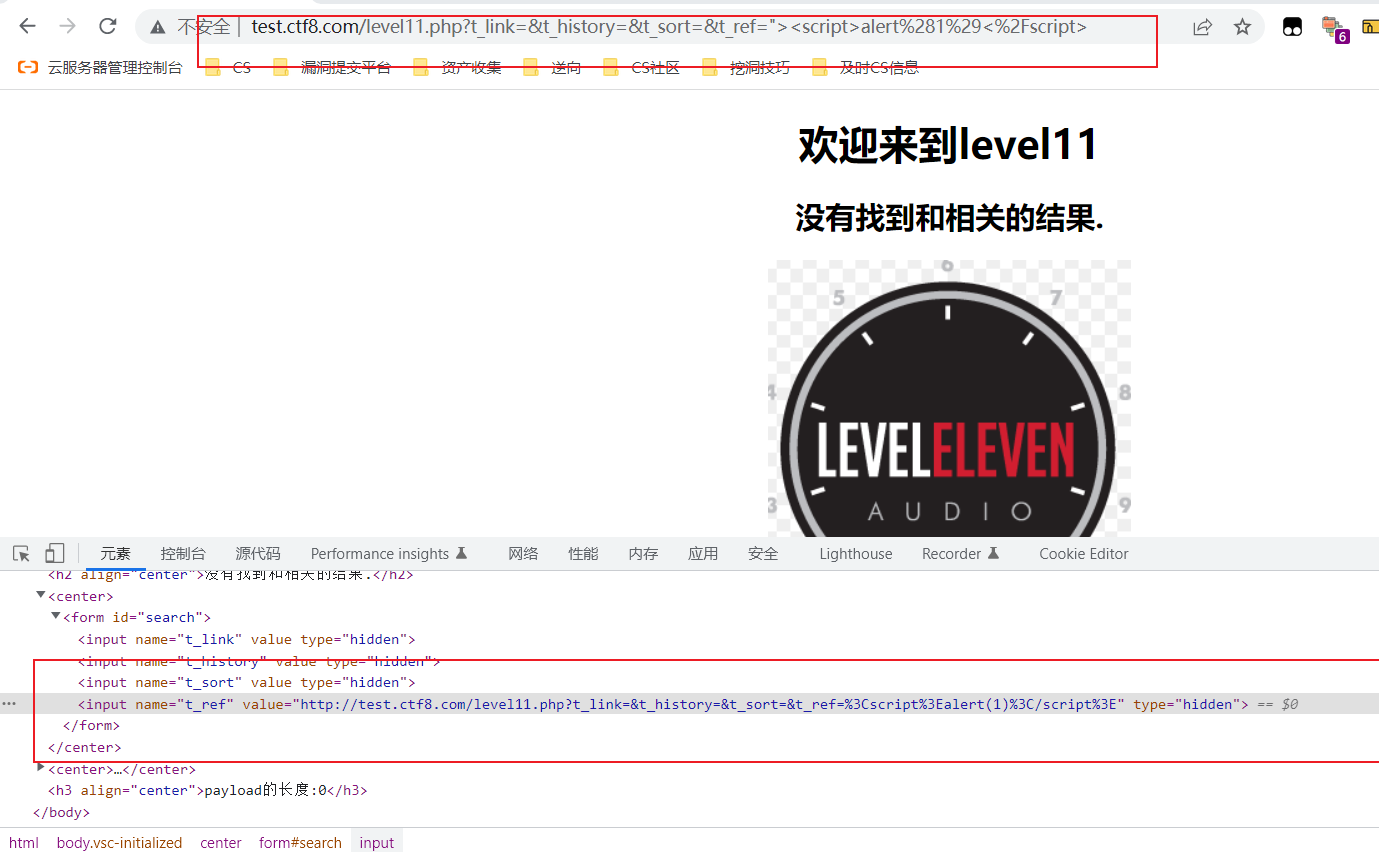

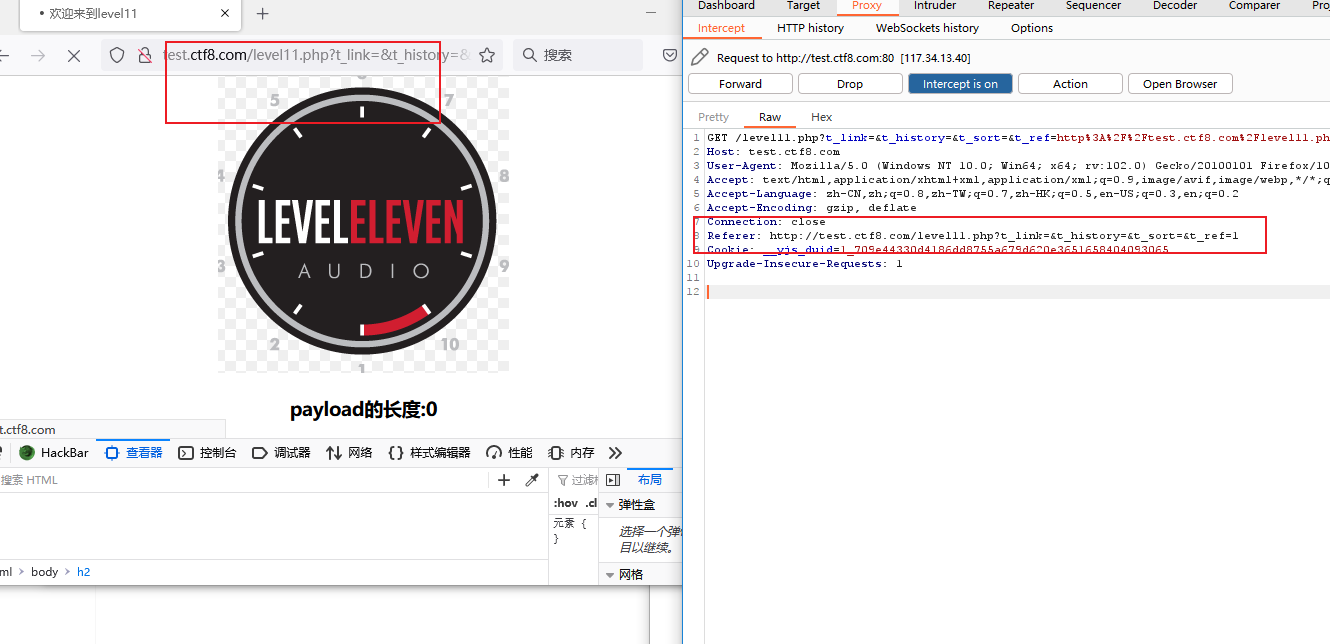

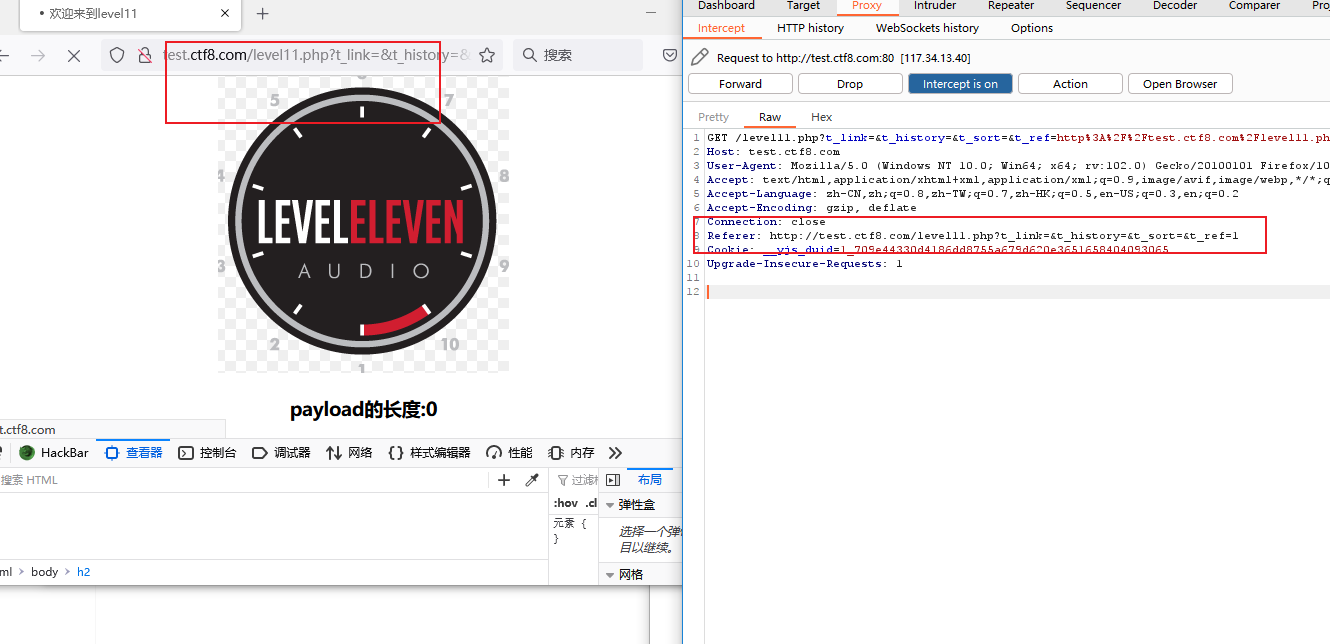

11.分析11关,URL很明显,和第十关大同小异,但是加了混淆,我们同样的思路去尝试,发现,这个value加了很多东西,下边或者上边都不行,那么我们我们尝试用bp抓包,看看到底有什么,

通过抓包分析,我们分析Referer源,这里我们直接改成<script>alert(1)</script>,发现还是不行,过滤了尖括号,那么我们闭合标签改value类型,使用"type='text' onclick="alert(1)测试发现pass!

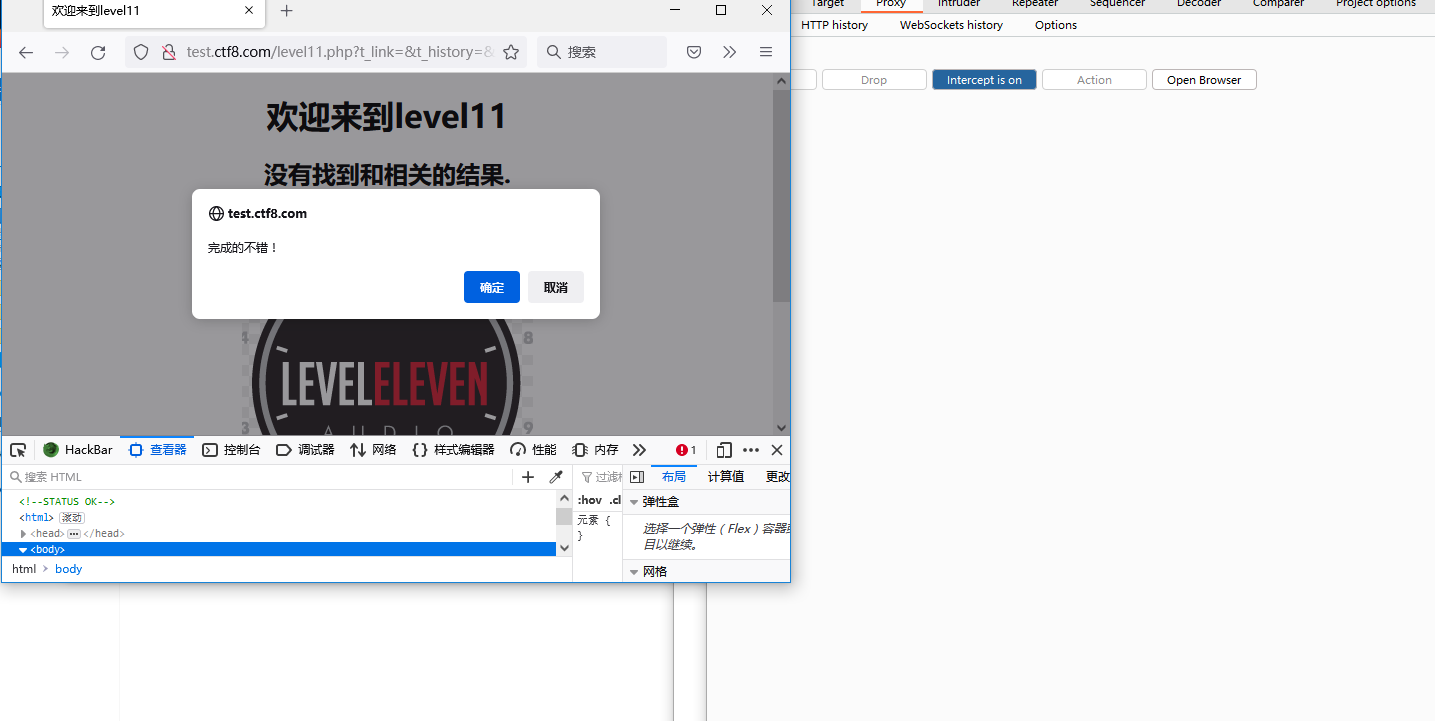

12.分析12关,一样有form表单,而且URL也有操作空间,并且在form里我们明显查看到多了UA,就是浏览器的特性特征一类的东西,那么我们抓包查看一下,直接再UA试试 <script>alert(1)</script>,发现同样尖括号被过滤,使用函数方法" type="text" onclick="alert('abc') pass!

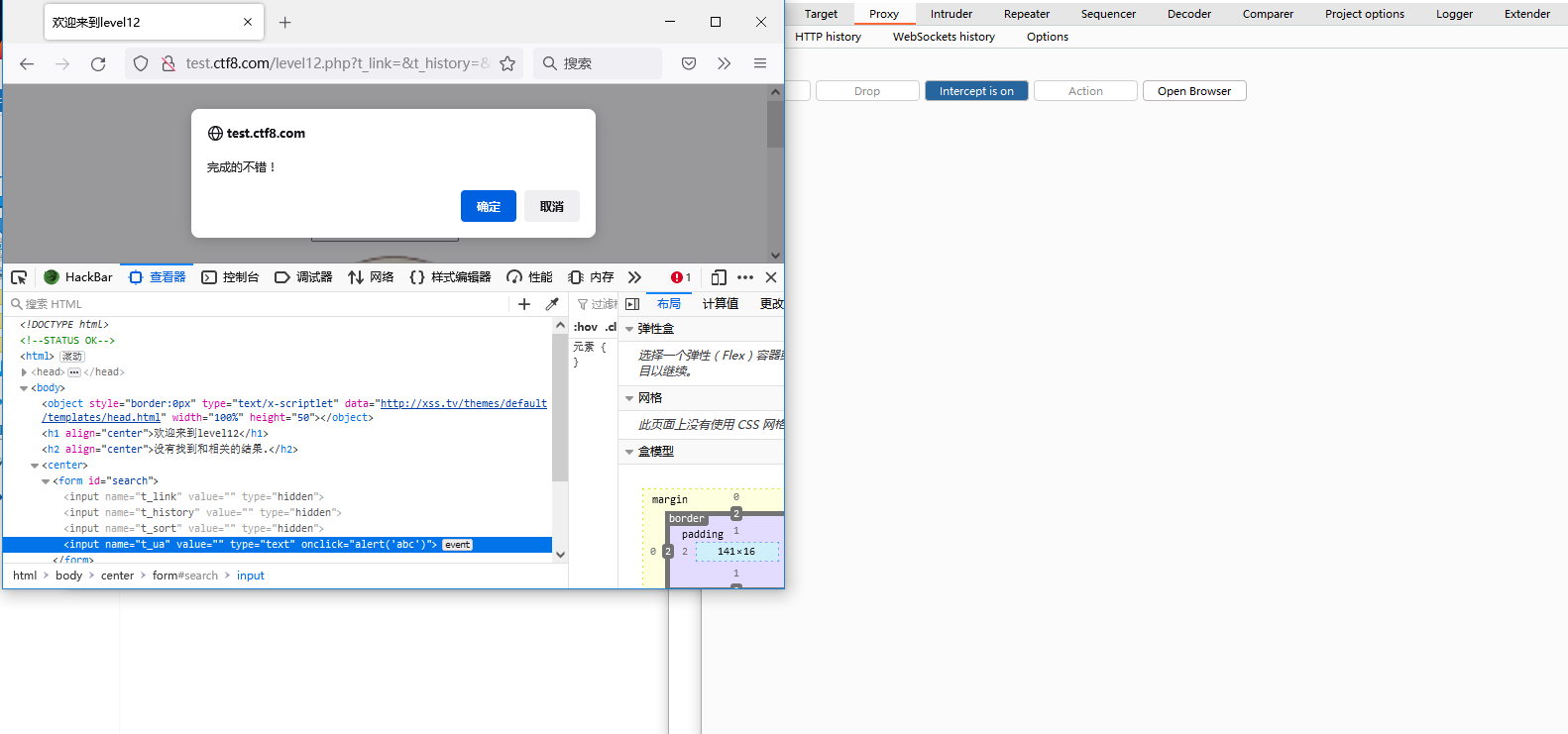

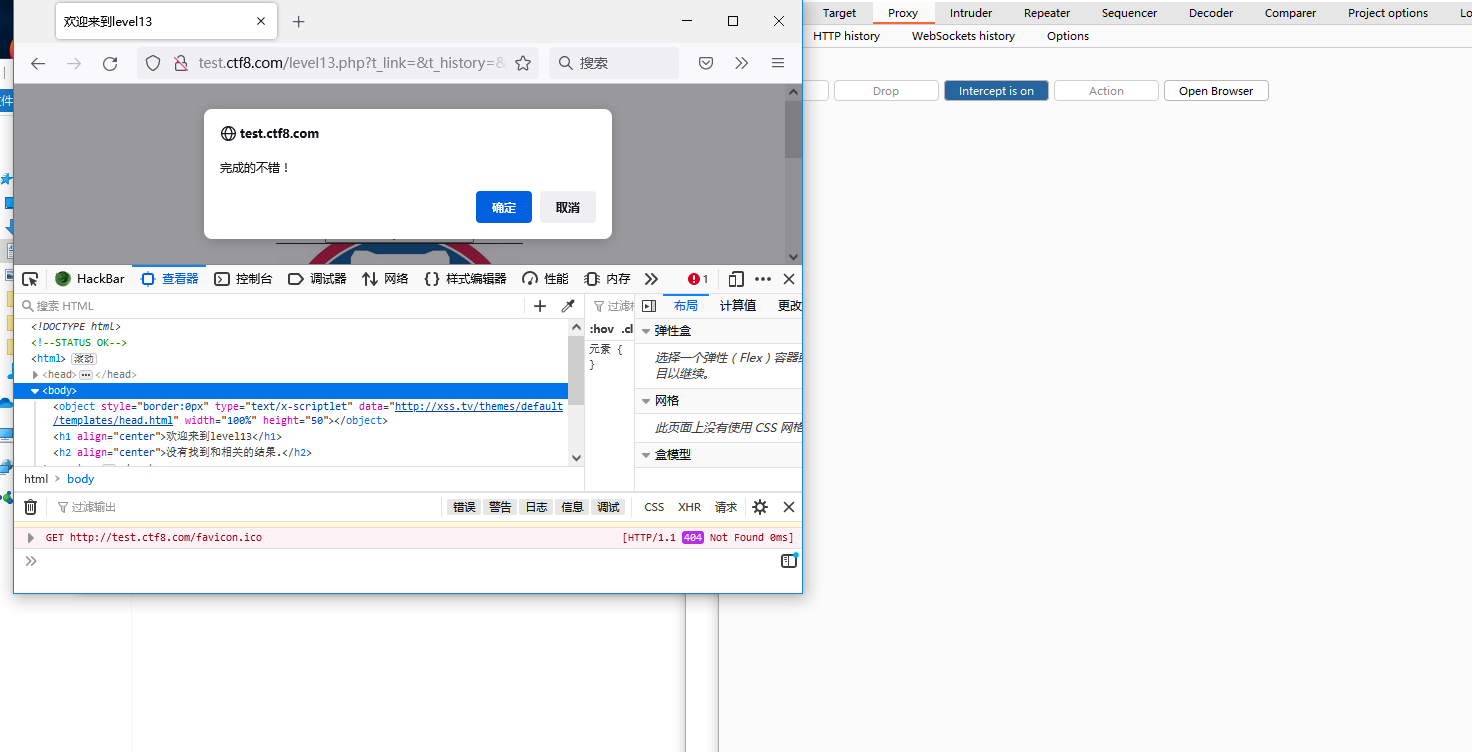

13.分析13关,同理,查看源码的form表单,淡了一个t_cook,怀疑和cookie有关,大家这里注意,程序员开发(因为自己也是开发转行),起名,自定义函数名,一般不会起无意义的名称,那么我们就可以猜,包括一些接口,但是cookie一般包含好几部分,这里我们抓包看到分为user和_yjs_duid,挨个尝试改或者直接加,改cookie payload:" type="text" onclick="alert('abc'),最终pass!

14.14关------------------------题目损坏

15.15关------------------------题目损坏

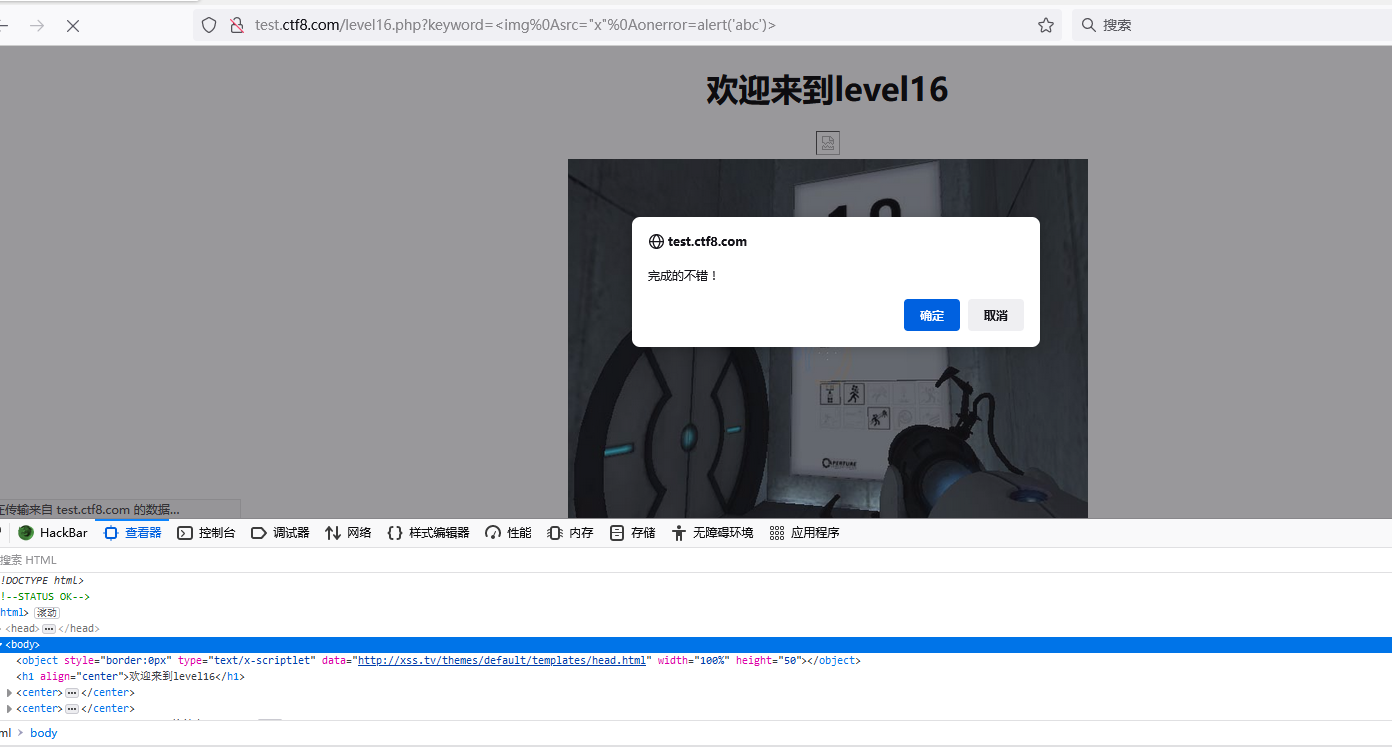

16.分析16关,只有img,而且URL也很正常,那么只能从img入手,<img src=a onerror=alert(1)>,无反应,那么我们可以尝试上局的思路,使用HTML编码,unicode编码,或者ascll编码,payload为<img%0asrc="x"%0aonerror=alert('abc')>,pass!

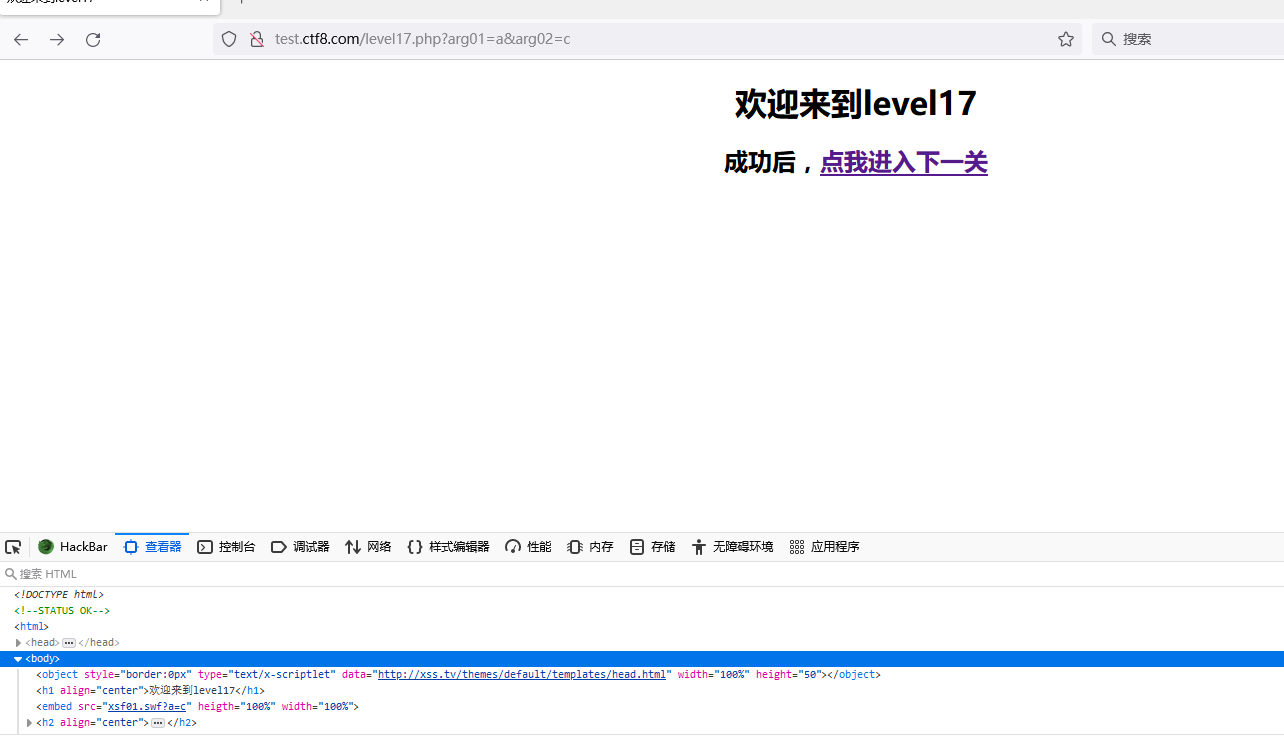

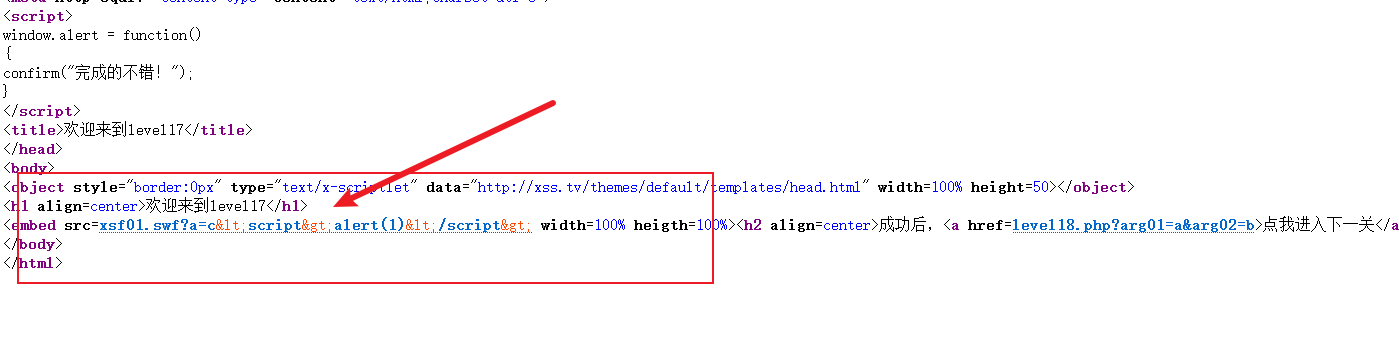

17.分析17关,URL有些不一样,尝试<script>alert(1)</script>,不行,分析网页源码,对尖括号进行了过滤,那么尝试使用onfocus=alert('abc'),还是不行,查查embed的用法,试试img还是不行,最后使用onmouseover=alert('abc'),这里为什么用这个呢,这是当鼠标移动上去的事件,因为我们没有很好的能点击事件,最后发现这个版本应该只能再ie8一下浏览器实现,现在主流的都不太使用embed标签了,思路都是一样的~~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号