XSS平台实操——上局

1.首先我们进入到XSS平台==>http://test.ctf8.com/

对于我们搞web安全或者一些开发者来讲,我们打开开发者调试工具F12

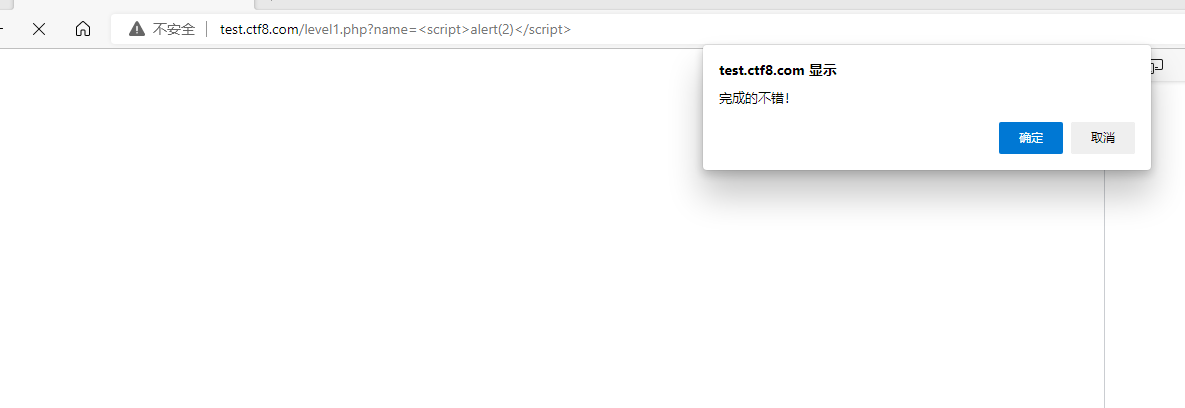

分析这个网站,首先我们可以从网站的URL入手,看到提示为payload的长度为4,XSS是跨站脚本攻击,就是我们通常会在请求体,请求参数进行一些脚本植入,或者调用DOM,BOM,来获取相关信息,我们分析name=test,这时候我们尝试去使用<script>alert(2)</script>,发现pass!

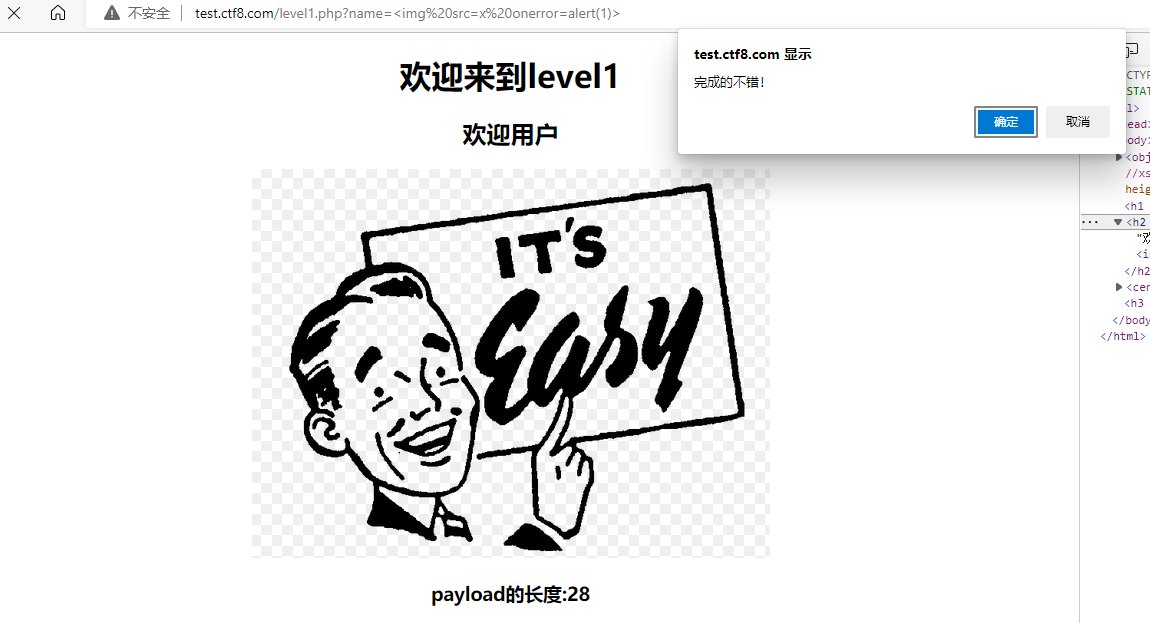

当然使用img标签同样可以搞定

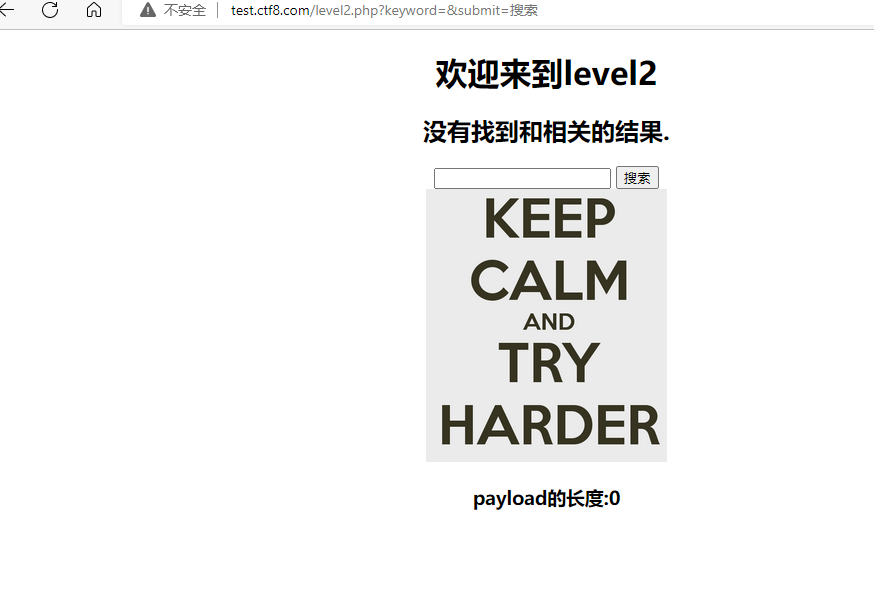

2.分析第二关,我们可以发现,这里我们最少有两个切入点,一个是URL,另一个是输入框

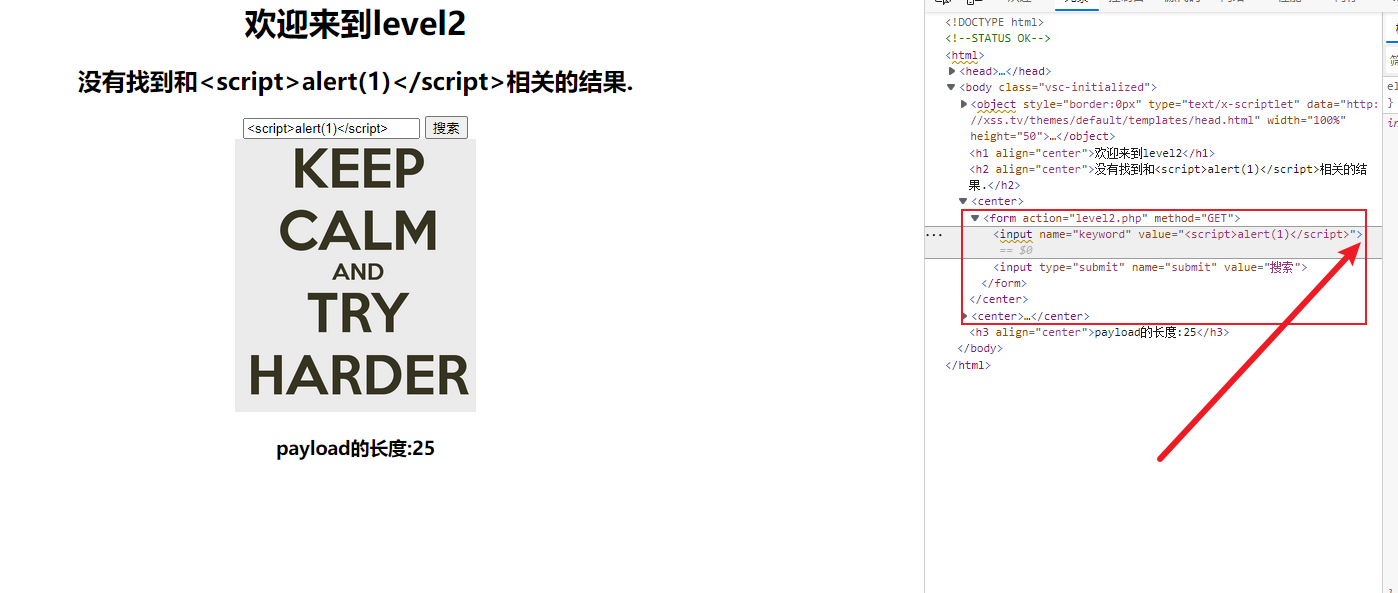

但是输入以后发现并没有反应,这个时候我们通过开发者调试工具来分析,发现我们需要闭合一下标签"><script>alert(1)</script>就可以pass

3.分析第三关,同理最少在URL,输入框以及开发者调试里有操作空间,但是尝试输入<script>alert(1)</script>并没反应,这个时候查看源代码,发现对< 进行了过滤,那么常规操作没法使用,我们可以使用onclick事件进行操作,或者使用聚焦' onfocus=alert('abc'),然后就pass!

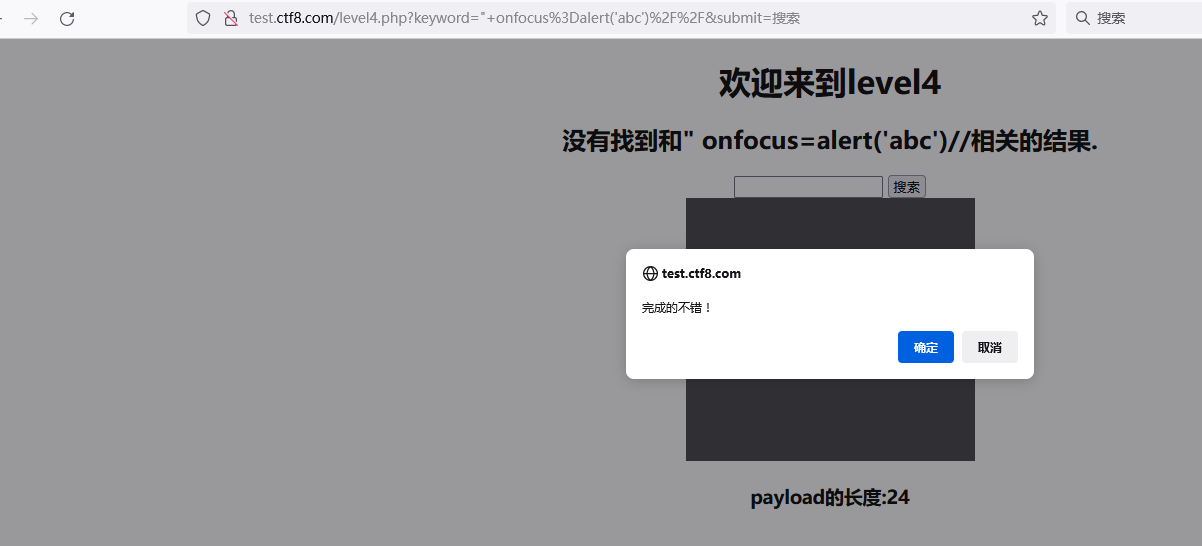

4.分析第四关,一样的道理,发现对尖括号进行了过滤,那我们就换方法,查看它的过滤规则,然后“onfocus=alert('abc'),使用双引号闭合即可~

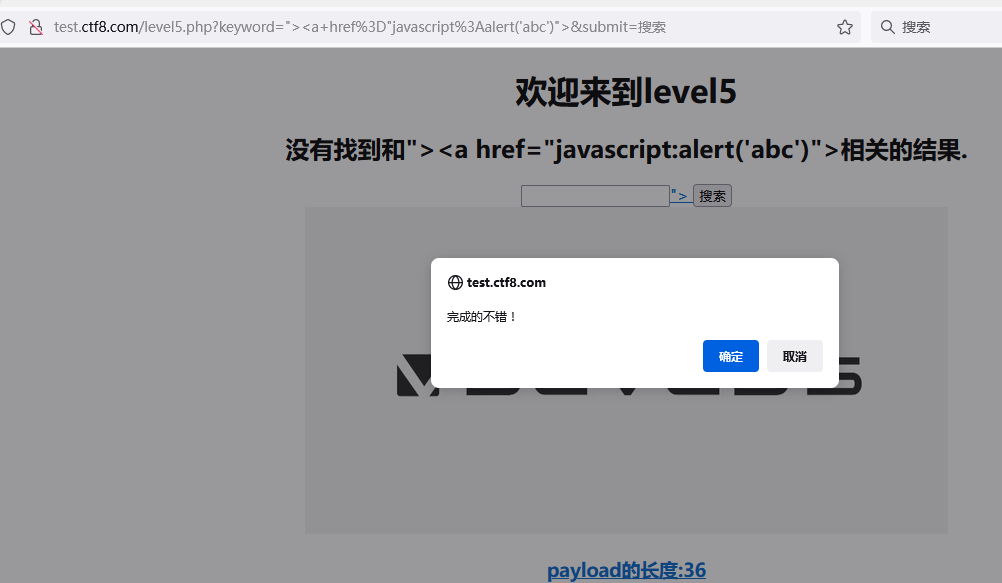

5.分析第五关,一样的我们去尝试<script>alert(1)</script> "><script>alert(1)</script> “onfocus=alert('abc') 发现都不行,那么还可以使用image标签,herf标签,然后pass!

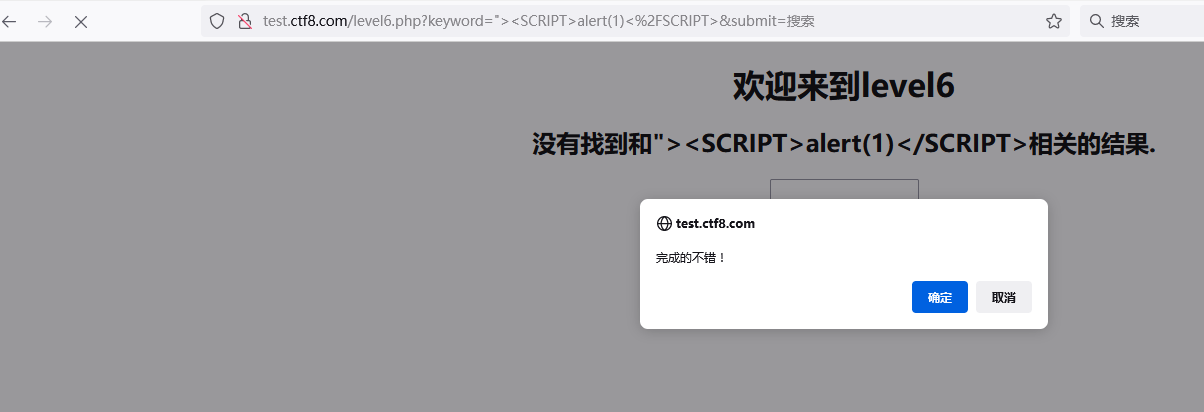

6.分析第六关,一样的思路,我们看到input输入框的值是value的,那么我们肯定是需要闭合的,尝试输入"><script>alert(1)</script>,发现不行,那么我们尝试URL编码,HTML编码,或者unicode编码插入进去发现并不理想,那么我们尝试大小写转换,"><SCRIPT>alert(1)</SCRIPT>,发现pass!因为html如果不专门约束,大小写没有很严格!

7.分析第七关,开头<script>alert(1)</script>测试,发现被过滤掉了,那么使用“onfocus=alert('abc') <img src=a onerror=alert(1)> 测试发现不行,这里我们思考下,既然对script过滤掉了,那么我们在叠加一个script,这样就可以成功植入了,这里我们引入堆叠法的概念,就是套,在script里边加script "><scscriptript>alert(1)</scscriptript> 发现pass!

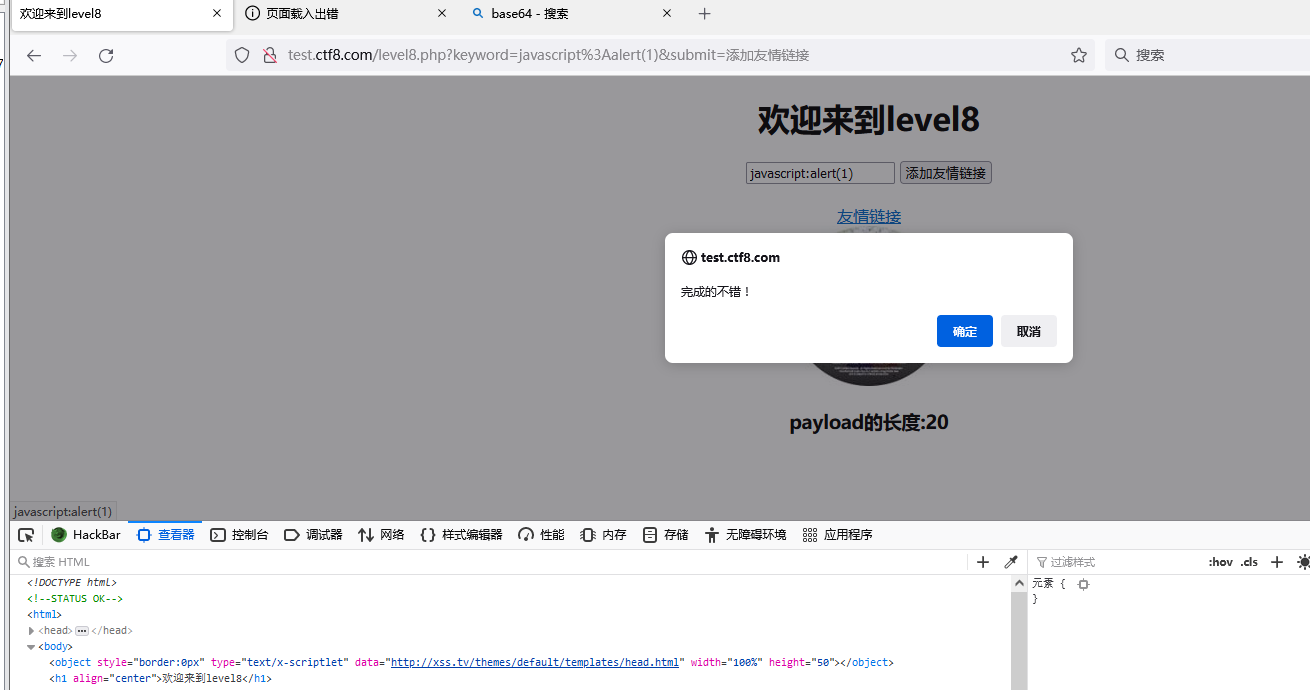

8.分析第八关,道理一样的,但是多了href标签,那么我们可以下手的地方变多了,这个时候简单问候下<script>alert(1)</script>没反应,使用这个试试,<a href="javascript:alert(1)”>,这里烦了点小错误,因为我们已经知道这是个a标签嵌套超链接href了,所以直接javascript:alert(1),下图发现网站对script加了空格(下划线),所以我们直接F12删掉,然后点击超链接,pass!

9.分析第九关,先简单用<script>alert(1)</script>测试下,但是提示我们输入链接不合法,这里我们直接在href里加入弹窗,pass!

浙公网安备 33010602011771号

浙公网安备 33010602011771号