H3CNE学习---vlan、vlan间路由、NAT

一、VLAN配置

1、简介

VLAN(Virtual Local Area Network,虚拟局域网)技术把一个物理LAN划分成多个逻辑的LAN——VLAN,处于同一VLAN的主机能直接互通,而处于不同VLAN的主机则不能

直接互通,从而增强了局域网的安全性。划分VLAN后,广播报文被限制在同一个VLAN内,即每个VLAN是一个广播域,有效地限制了广播域的范围。通过VLAN可以将不同的主机

划分到不同的工作组,同一工作组的主机可以位于不同的物理位置,网络构建和维护更方便灵活。

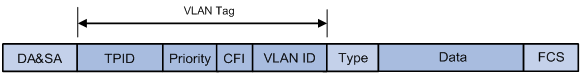

2、VLAN报文封装

要使网络设备能够分辨不同VLAN的报文,需要在报文中添加标识VLAN的字段。IEEE 802.1Q协议规定,在以太网报文的目的MAC地址和源MAC地址字段之后、协议类型字段之

前加入4个字节的VLAN Tag,用以标识VLAN的相关信息。

3、VLAN的划分

VLAN根据划分方式不同可以分为不同类型,下面列出了几种最常见的VLAN类型:

1)基于端口的VLAN

2)基于MAC地址的VLAN

3)基于IP子网的VLAN

4)基于协议的VLAN

如果某个接口下同时使能以上四种VLAN,则缺省情况下VLAN的匹配将按照MAC VLAN、IP子网VLAN、协议VLAN、端口VLAN的先后顺序进行。

基于端口划分VLAN是最简单、最有效的VLAN划分方法。它按照设备端口来定义VLAN成员,将指定端口加入到指定VLAN中之后,该端口就可以转发该VLAN的报文。

4、不同VLAN间的三层互通

vlan间路由:通过三层设置路由,使得不同vlan间可以相互通信。但是仅仅允许单薄通信。

1)单臂路由

2)SVI(交换虚接口)

5、配置vlan基本命令

[SW1]undo info-center enable 关闭信息中心 [SW1]vlan 10 [SW1-vlan10]name gongchengbu [SW1-vlan10]description gongchengbu [SW1]int g1/0/1 [SW1-GigabitEthernet1/0/1]port link-type trunk [SW1-GigabitEthernet1/0/1]port trunk permit vlan all

二、端口模式

1、以太网端口有 3种链路类型:access、trunk、hybird

1)Access类型端口:只能属于1个VLAN,一般用于连接计算机端口;

2)Trunk类型端口:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文, 一般用于交换机与交换机相关的接口。

3)Hybrid类型端口:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,可以用于交换机的间连接也可以用于连接用户计算机。

首先,将交换机的类型进行划分,交换机分为低端(SOHO级)和高端(企业级)。

其两者的重要区别就是低端的交换机每一个物理端口为一个逻辑端口,而高端交换机则是将多个物理端口捆绑成一个逻辑端口再进行的配置的。

2、链路类型

vlan的链路类型可以分为接入链路和干道链路。

1、接入链路(access link)指的交换机到用户设备的链路,即是接入到户,可以理解为由交换机向用户的链路。由于大多数电脑不能发送带vlan tag的帧,所以这段链路可以理解为不带vlan tag的链路。

2、干道链路(trunk link)指的交换机到上层设备如路由器的链路,可以理解为向广域网走的链路。这段链路由于要靠vlan来区分用户或者服务,所以一般都带有vlan tag。

3、access,trunk,hybid是三种端口属性

1)具有access性质的端口只能属于一个vlan,且该端口不打tag;

2)具有trunk性质的端口可以属于多个vlan,且该端口都是打tag的;

3)具有hybid性质的端口可以属于多个vlan,至于该端口在vlan中是否打tag由用户根据具体情况而定;

4、配置基本命令

[H3C]int g1/0/1 [H3C-GigabitEthernet1/0/1]port link-type ? access Set the link type to access hybrid Set the link type to hybrid trunk Set the link type to trunk

三、Vlan间路由

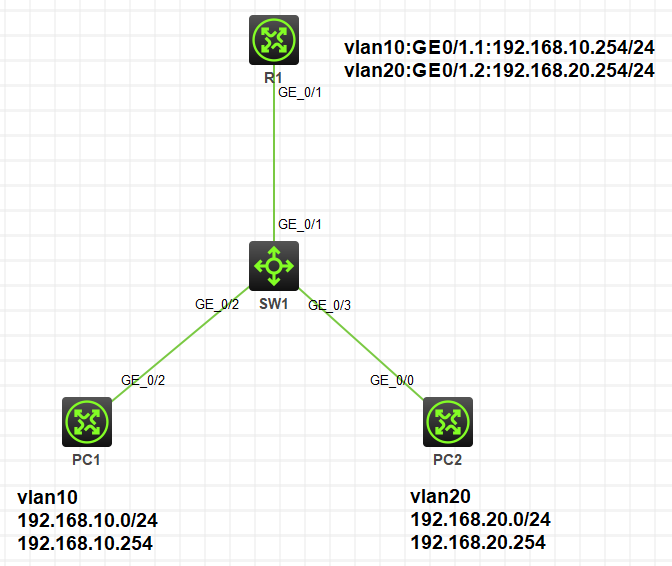

1、单臂路由

R1配置命令:

[R1]int GE0/1.1 进入子接口 [R1-GigabitEthernet0/1.1]ip address 192.168.10.254 255.255.255.0 配置IP地址 [R1-GigabitEthernet0/1.1]vlan-type dot1q vid 10 关联vlan [R1]int GE0/1.2 [R1-GigabitEthernet0/1.2]ip address 192.168.20.254 255.255.255.0 [R1-GigabitEthernet0/1.2]vlan-type dot1q vid 20

SW1配置命令:

[H3C]int GE1/0/1 [H3C-GigabitEthernet1/0/1]port link-type trunk 上行链路设置为trunk [H3C-GigabitEthernet1/0/1]port trunk permit vlan 1 10 20 放行valn10 vlan20 [H3C]int GE1/0/2 [H3C-GigabitEthernet1/0/2]port link-type access 下行连接PC设置为access口 [H3C-GigabitEthernet1/0/2]port access vlan 10 划分为vlan10 [H3C]int GE1/0/3 [H3C-GigabitEthernet1/0/2]port link-type access [H3C-GigabitEthernet1/0/2]port access vlan 20

PC1、PC2配置命令:

[H3C]int GE0/1 [H3C-GigabitEthernet0/1]ip address 192.168.10.2 24 配置IP地址 [H3C]ip route-static 0.0.0.0 0 192.168.10.254 添加一条默认路由指向网关(设置网关)

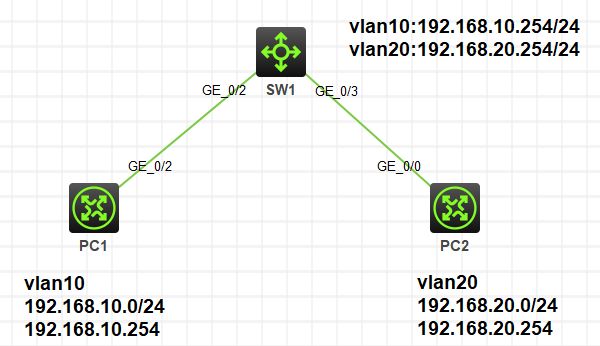

2、SVI交换虚接口

SW1配置命令:

[H3C]int vlan 10 [H3C-Vlan-interface10]ip address 192.168.10.254 24 [H3C]int vlan 20 [H3C-Vlan-interface20]ip address 192.168.20.254 24

[H3C]int GE1/0/2

[H3C-GigabitEthernet1/0/2]port link-type access 下行连接PC设置为access口

[H3C-GigabitEthernet1/0/2]port access vlan 10 划分为vlan10

[H3C]int GE1/0/3

[H3C-GigabitEthernet1/0/2]port link-type access

[H3C-GigabitEthernet1/0/2]port access vlan 20

PC1、PC2配置命令:

[H3C]int GE0/1 [H3C-GigabitEthernet0/1]ip address 192.168.10.2 24 配置IP地址 [H3C]ip route-static 0.0.0.0 0 192.168.10.254 添加一条默认路由指向网关(设置网关)

四、NAT技术

1、技术优点

作为一种过渡方案,NAT通过地址重用的方法来满足IP地址的需要,可以在一定程度上缓解IP地址空间枯竭的压力。它具备以下优点:

1) 对于内部通讯可以利用私网地址,如果需要与外部通讯或访问外部资源,则可通过将私网地址转换成公网地址来实现。

2)通过公网地址与端口的结合,可使多个私网用户共用一个公网地址。

3)通过静态映射,不同的内部服务器可以映射到同一个公网地址。外部用户可通过公网地址和端口访问不同的内部服务器,同时还隐藏了内部服务器的真实IP地址,从而防止外部对内部服务器乃至内部网络的攻击行为。

4)方便网络管理,如通过改变映射表就可实现私网服务器的迁移,内部网络的改变也很容易。

2、NAT技术实现

NAT的基本原理是仅在私网主机需要访问Internet时才会分配到合法的公网地址,而在内部互联时则使用私网地址。当访问Internet的报文经过NAT网关时,NAT网关会用一个合法的公网地址替换原报文中的源IP地址,并对这种转换

进行记录;之后,当报文从Internet侧返回时,NAT网关查找原有的记录,将报文的目的地址再替换回原来的私网地址,并送回发出请求的主机。这样,在私网侧或公网侧设备看来,这个过程与普通的网络访问并没有任何的区别。

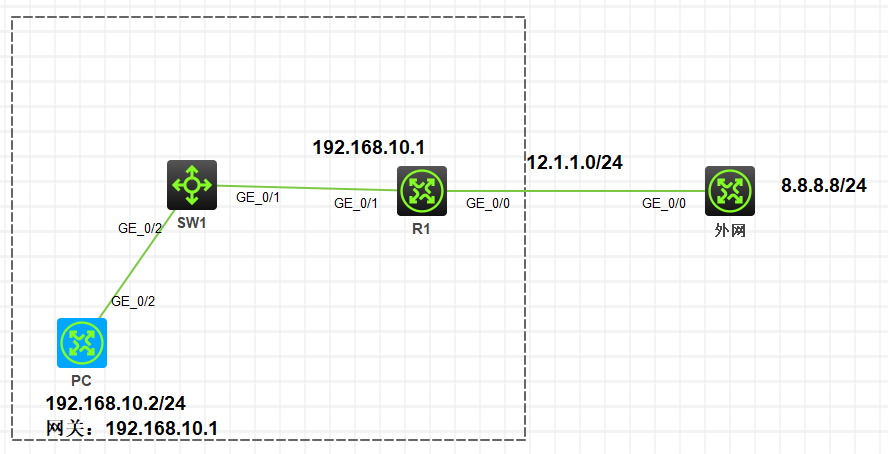

3、实验拓扑

R1配置命令

第一种配置方法:

[R1]int g0/1 [R1-GigabitEthernet0/1]ip address 192.168.10.1 255.255.255.0

[R1]int g0/0

[R1-GigabitEthernet0/0]ip address 12.1.1.1 255.255.255.0

[R1-GigabitEthernet0/0]

[R1-GigabitEthernet0/0]nat outbound 出接口做nat

[R1]ip route-static 0.0.0.0 0 12.1.1.2

第二种配置方法:

[R1]nat address-group 1 配置nat地址池

[R1-address-group-1]address 12.1.1.3 12.1.1.4 划分地址池IP断

[R1]acl basic 2000 基本的acl2000

[R1-acl-ipv4-basic-2000]rule permit source 192.168.10.0 0.0.0.255 精确匹配源

[R1]int g0/0

[R1-GigabitEthernet0/0]nat outbound 2000 address-group 1 出接口调用

外网配置命令

[ww]int g0/0 [ww-GigabitEthernet0/0]ip add 12.1.1.2 24 [ww]int LoopBack 0 [ww-LoopBack0]ip address 8.8.8.8 24

PC配置命令

[PC]int g0/2 [PC-GigabitEthernet0/2]ip address 192.168.10.2 255.255.255.0 [PC]ip route-static 0.0.0.0 0 192.168.10.1

R1开启调试命令

<R1>terminal debugging <R1>terminal monitor <R1>debugging nat packet <R1>debugging nat event <R1>*Oct 23 21:14:30:072 2020 R1 NAT/7/COMMON: PACKET: (GigabitEthernet0/0-out) Protocol: ICMP 192.168.10.2: 0 - 8.8.8.8: 0(VPN: 0) ------> 12.1.1.1: 0 - 8.8.8.8: 0(VPN: 0) *Oct 23 21:14:30:073 2020 R1 NAT/7/COMMON: PACKET: (GigabitEthernet0/0-in) Protocol: ICMP 8.8.8.8: 0 - 12.1.1.1: 0(VPN: 0) ------> 8.8.8.8: 0 - 192.168.10.2: 0(VPN: 0) <R1>display nat session Slot 0: Initiator: Source IP/port: 192.168.10.2/219 Destination IP/port: 8.8.8.8/2048 DS-Lite tunnel peer: - VPN instance/VLAN ID/Inline ID: -/-/- Protocol: ICMP(1) Inbound interface: GigabitEthernet0/1 Initiator: Source IP/port: 192.168.10.2/218 Destination IP/port: 8.8.8.8/2048 DS-Lite tunnel peer: - VPN instance/VLAN ID/Inline ID: -/-/- Protocol: ICMP(1) Inbound interface: GigabitEthernet0/1 Total sessions found: 2

4、将内部PC的端口映射出去

[R1]int g0/0 [R1-GigabitEthernet0/0]nat server protocol tcp global 12.1.1.4 inside 192.168.10.2 23 PC配置: [PC]telnet server enable [PC]user-interface vty 0 4 [PC-line-vty0-4]authentication-mode scheme [PC]local-user hcnp [PC-luser-manage-hcnp]password simple 123 [PC]local-user hcnp [PC-luser-manage-hcnp]service-type telnet