20211916 2021-2022-2 《网络攻防实践》第一周作业

1.学习总结

我学习了一个基础的网络攻防实验环境需要如下组成部分:

●靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。基础环境为Windows XP和Linux操作系统主机。

●攻击机:安装一些专用的攻击软件,用于发起网络攻击的主机。

●攻击检测、分析与防御平台(本此实验使用蜜罐网关):通过集成各种软件使其具备网络攻击检测、分析与防御的功能;蜜罐网关是隐藏在防火墙后面的,所有进出的资料都受到监控、捕获及控制。

●网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接,使用ping命令。

2.攻防环境搭建详细过程

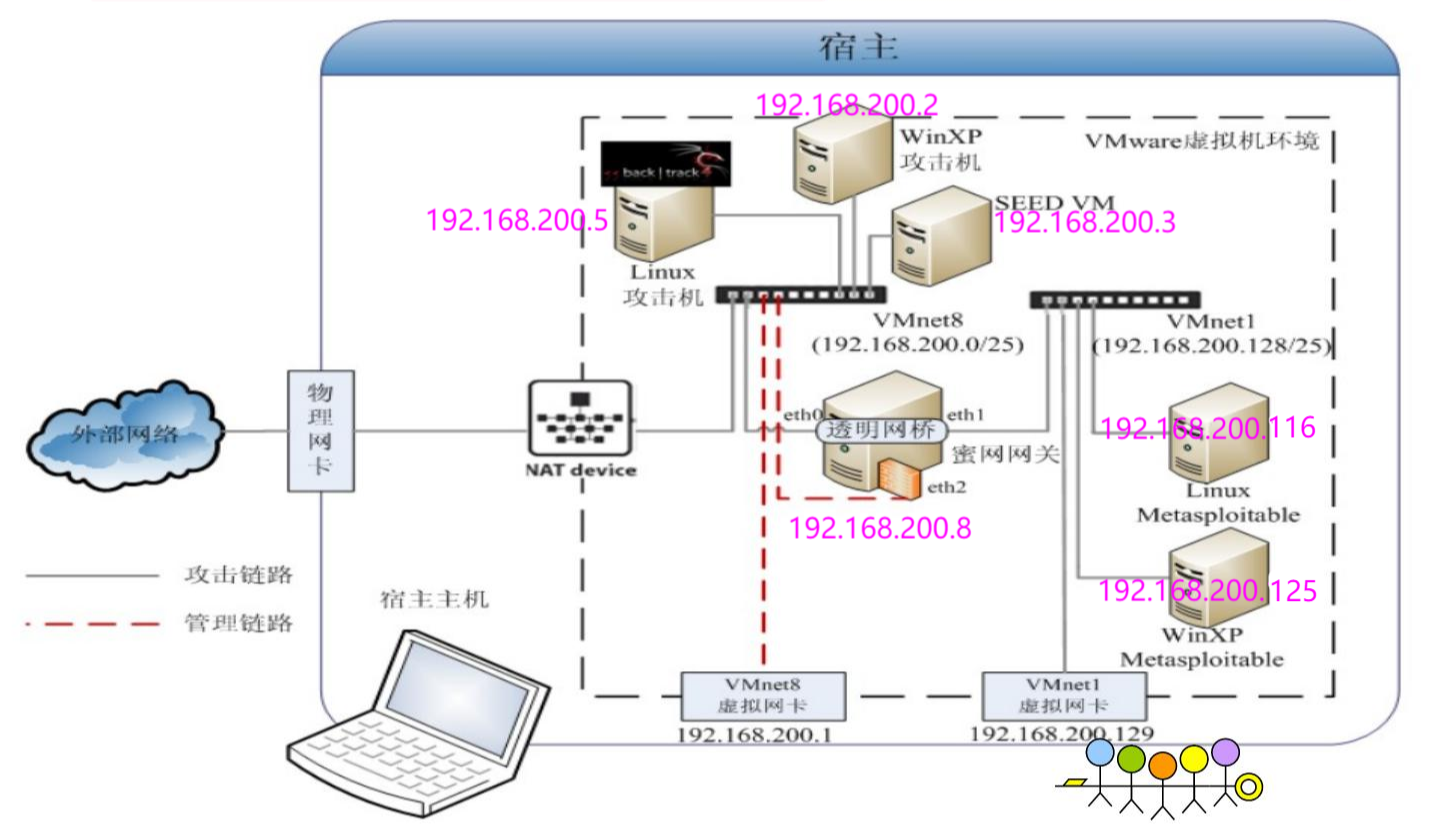

2.1 VM整体网络架构

2.2 VM网络设置

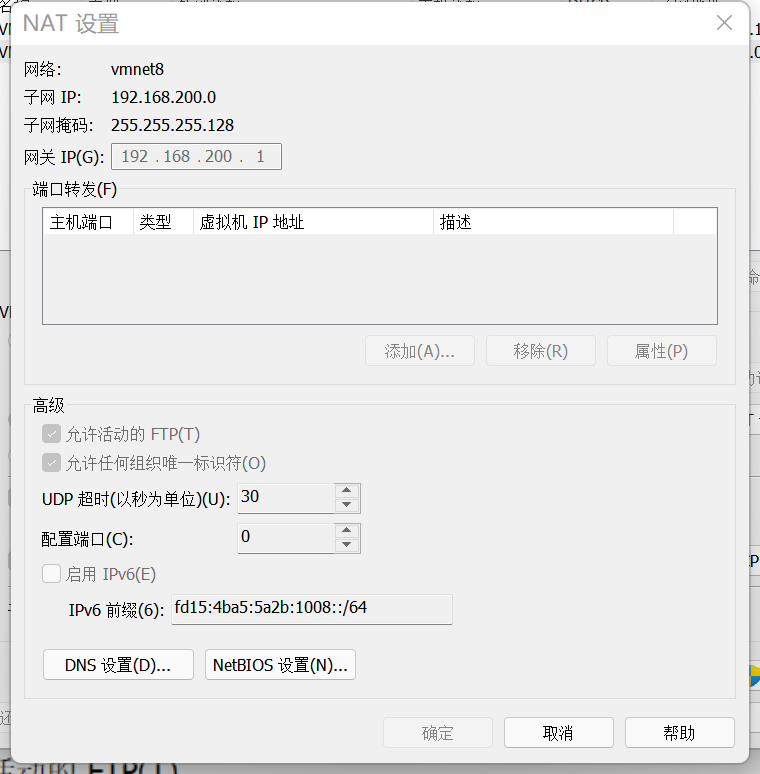

VMnet1与VMnet8设置如下

其中VMnet8的NAT和DHCP采用如下设置。

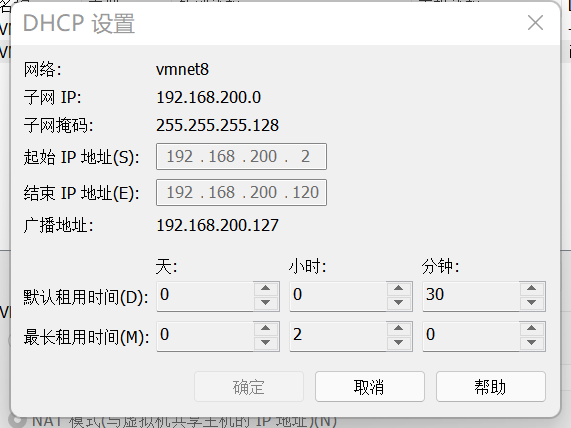

2.3 windows靶机-win2kServer安装(ip地址:192.168.200.116)

win2kServer通过虚拟机镜像给予VM虚拟机vmx文件的形式提供,通过扫描虚拟机可以直接导入,如下图。

安装之后通过VM的快捷键ALT+CTRL+DEL进入系统(直接发送会被主机拦截),账号administrator,密码mima1234。

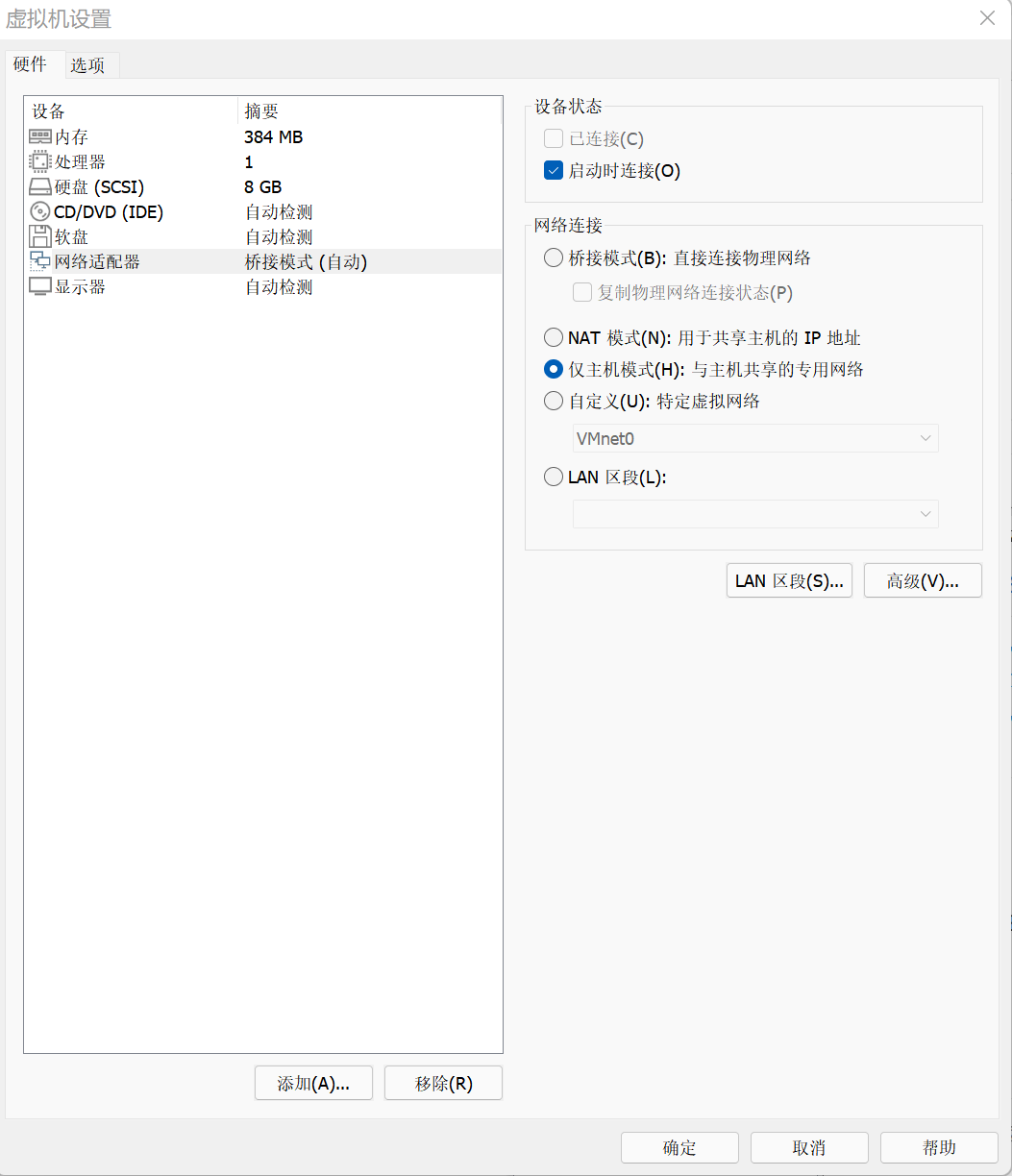

网卡设置如下

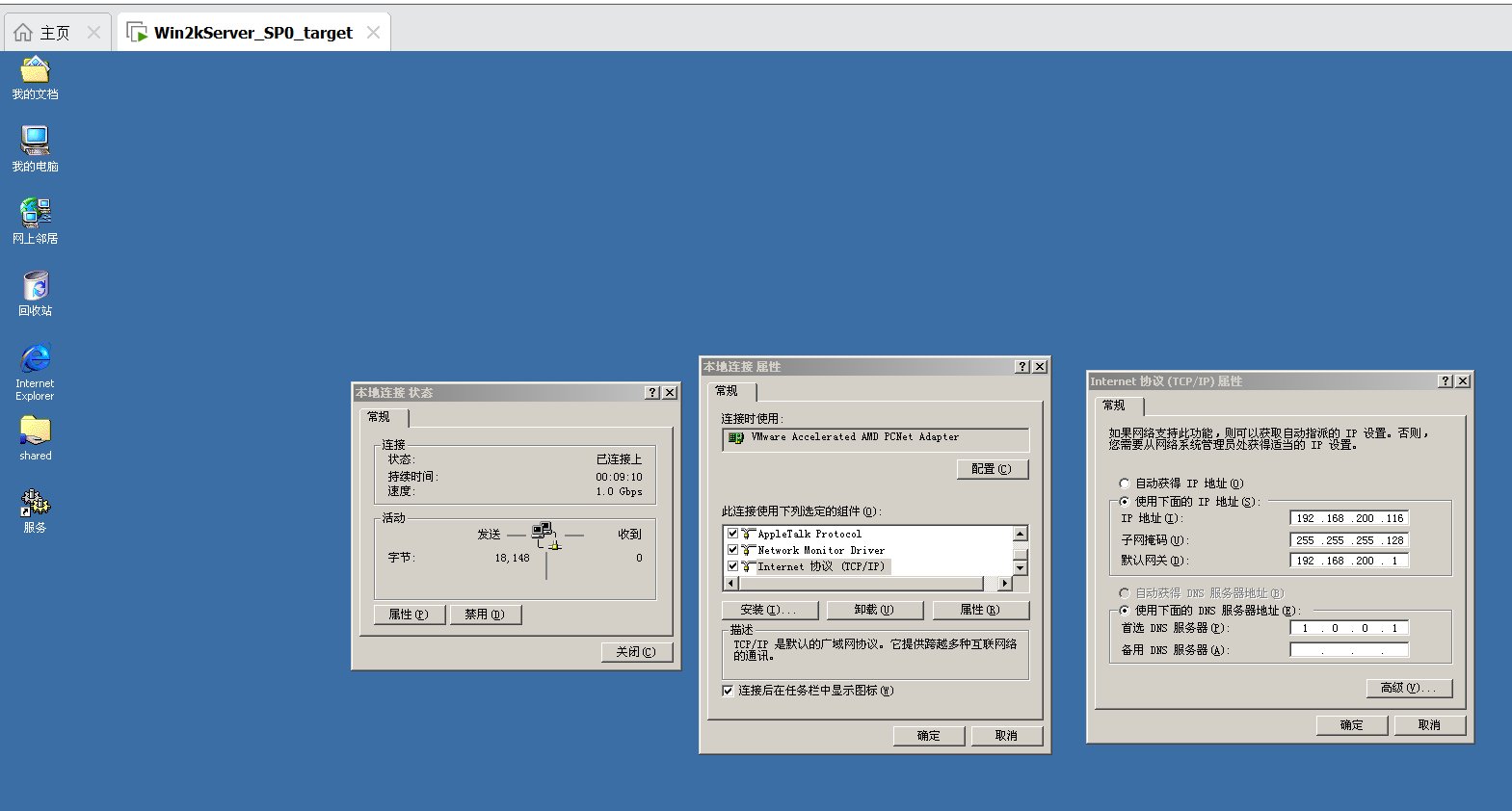

系统内网络设置参数如下

至此,windows靶机安装完成。

2.4 Linux攻击机--kali安装(ip地址:192.168.200.5)

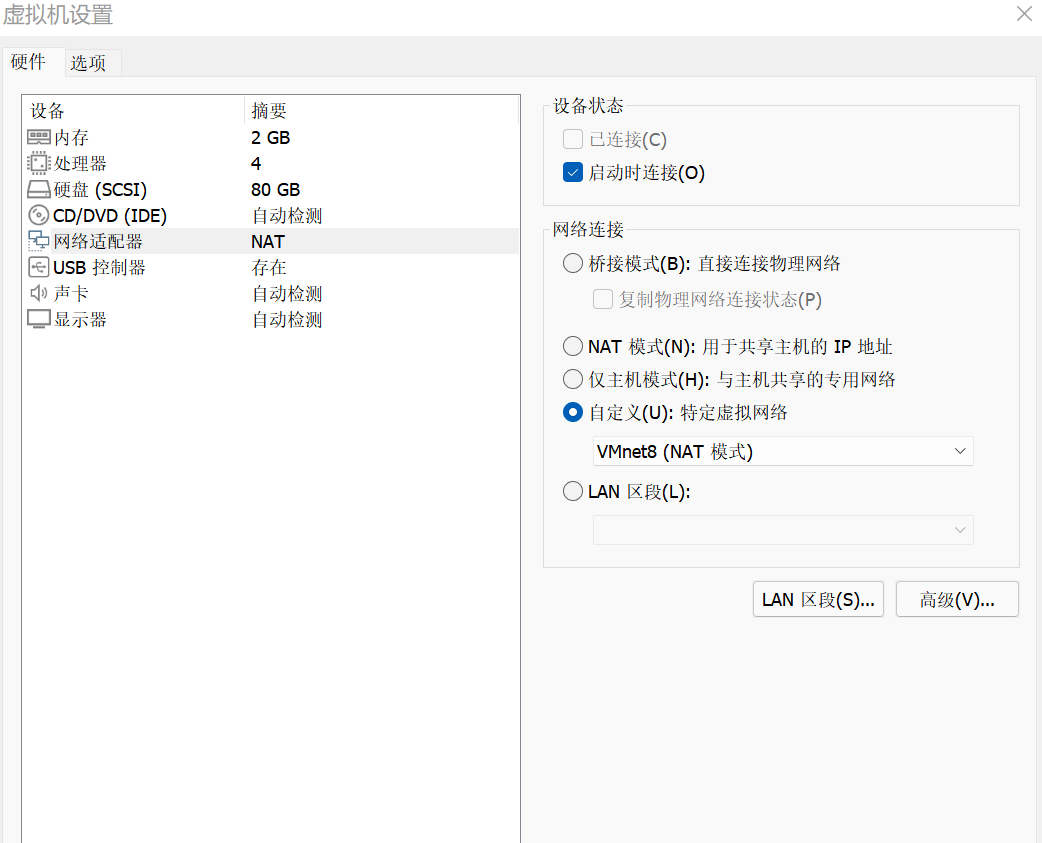

kail以VM虚拟机vmx文件的形式提供,导入方式与windows靶机相同。kali的网卡设置如下

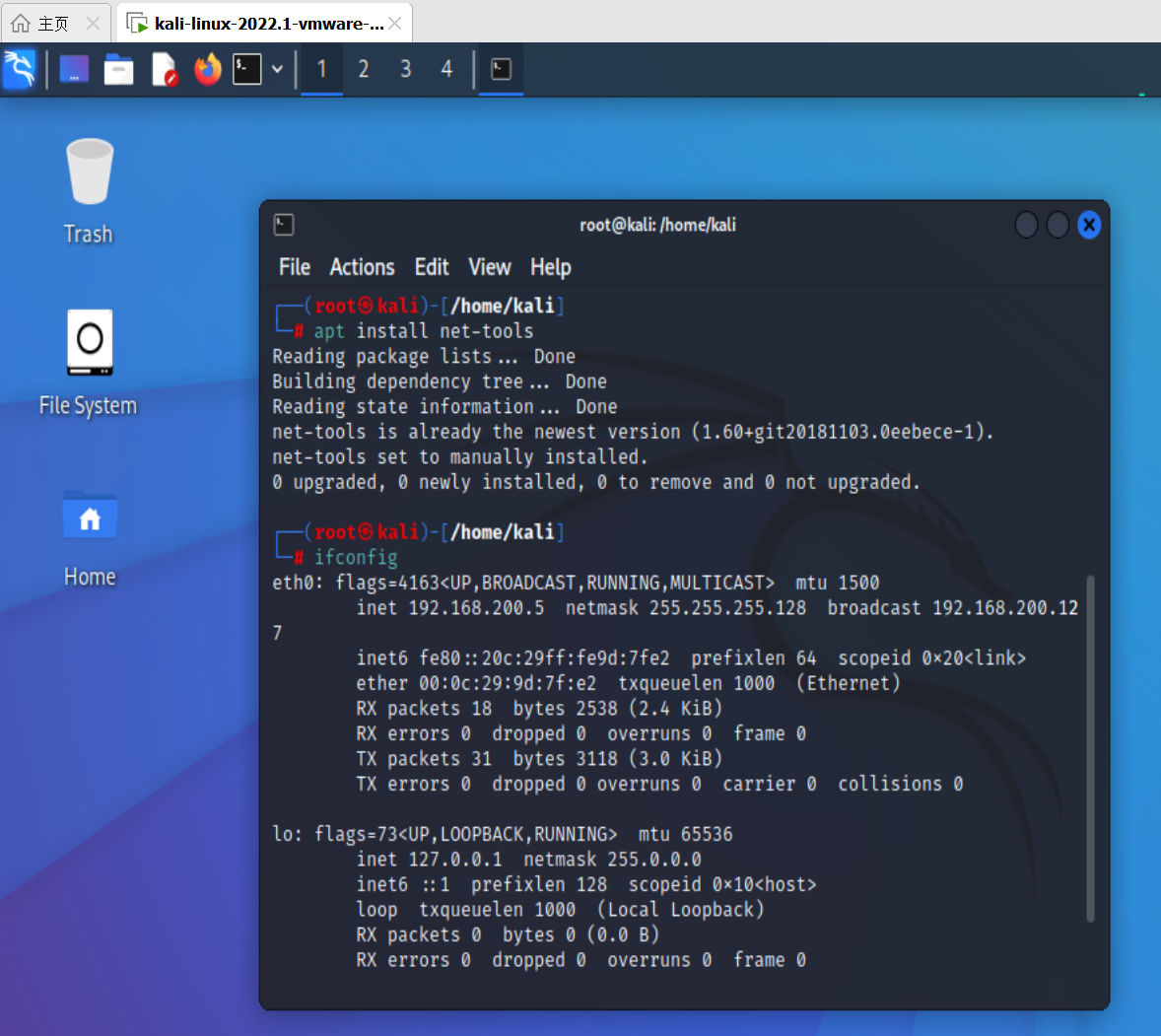

开机进入系统,进行软件设置。Kali的默认用户名为kali,密码kali, root密码kali,然后进行sudo su -->apt install net-tools--> ifconfig 三步操作。

2.5 windows攻击机-windows Attacker安装(ip地址:192.168.200.2)

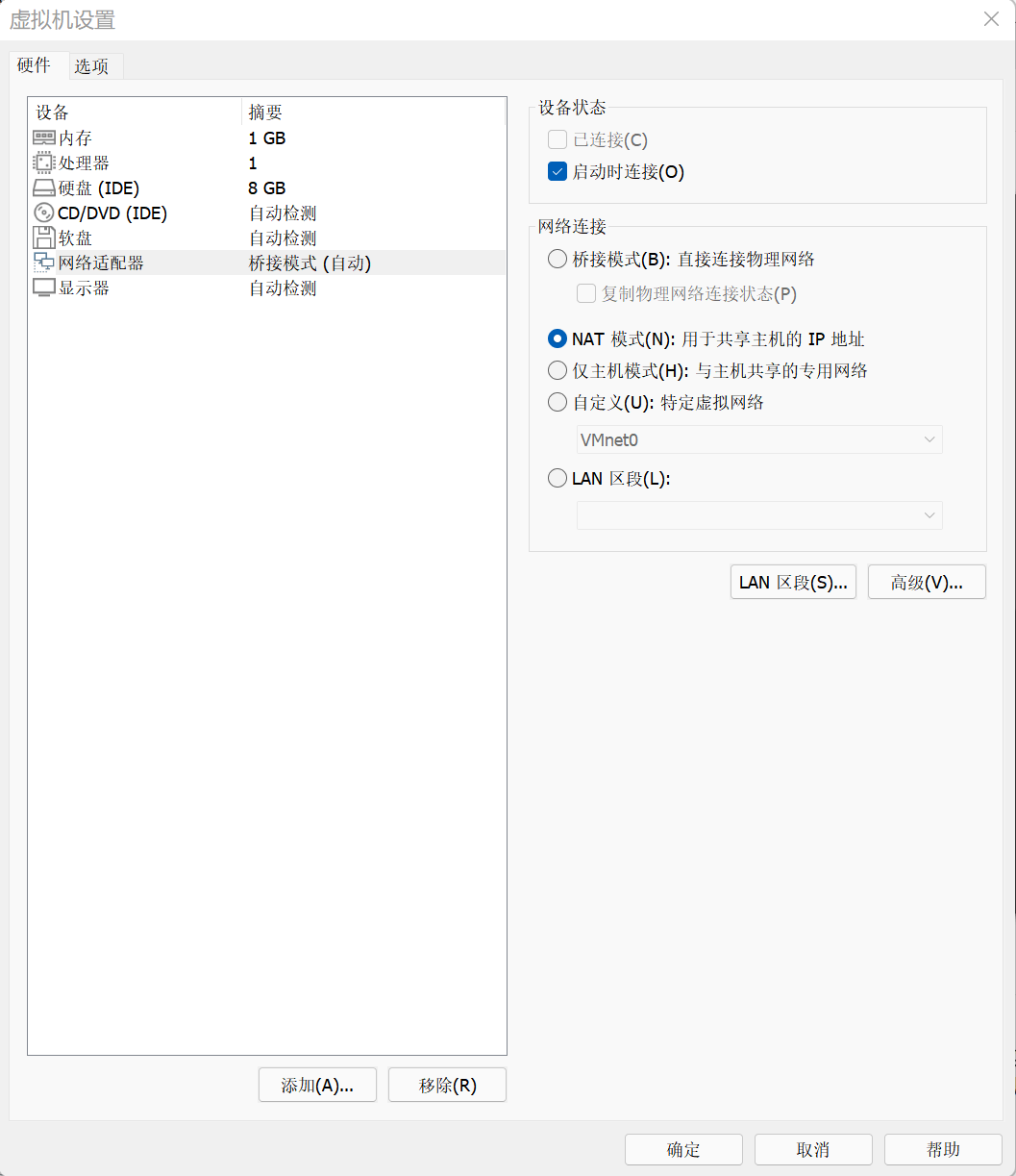

WinXPattacker通过VM虚拟机镜像给定,导入方式与windows靶机相同。WinXPattacker的网卡设置如下

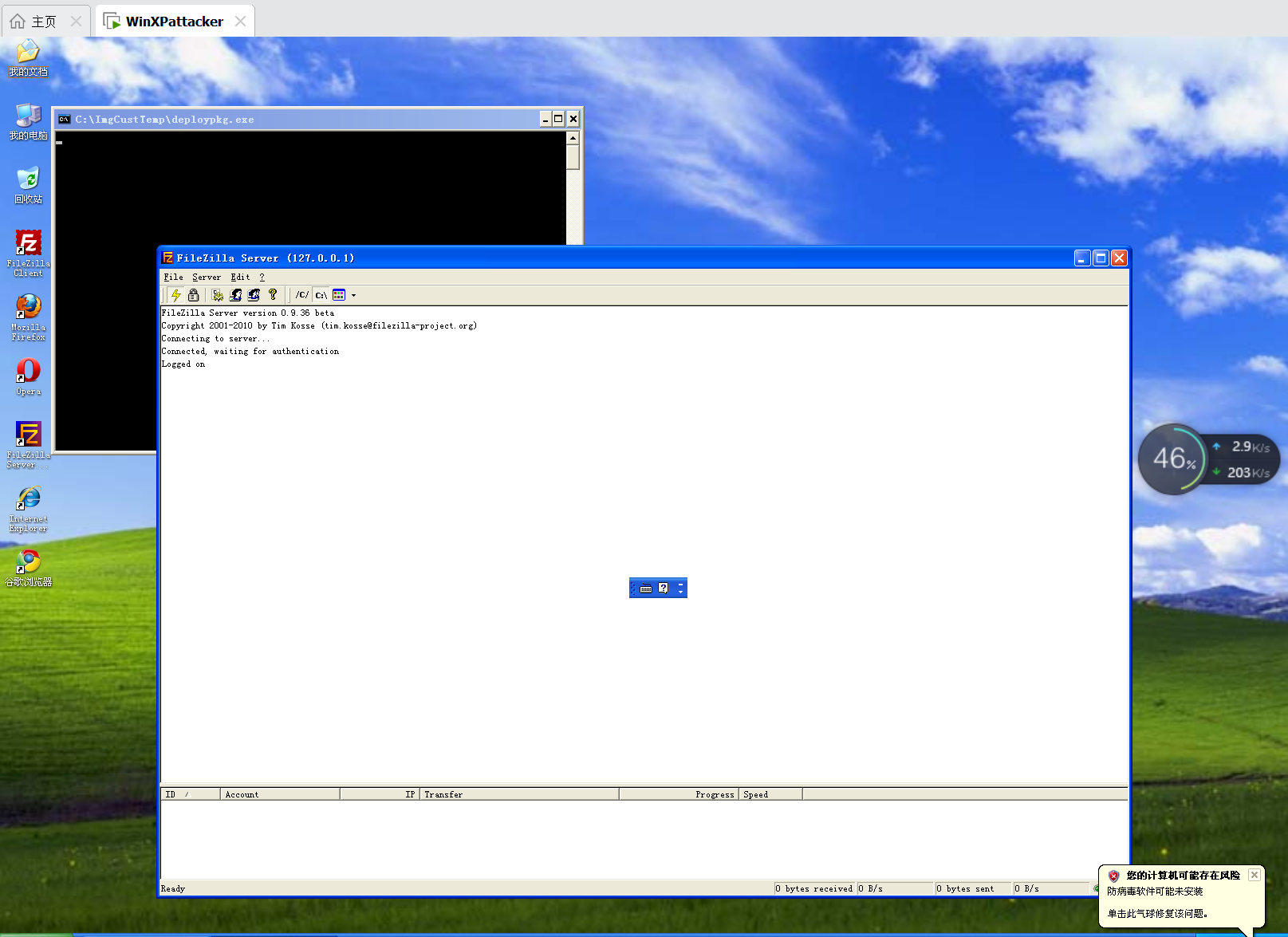

进入系统,截图如下

此时系统已经通过DHCP获得IP地址,不需要手动配置,但需要找到具体IP。

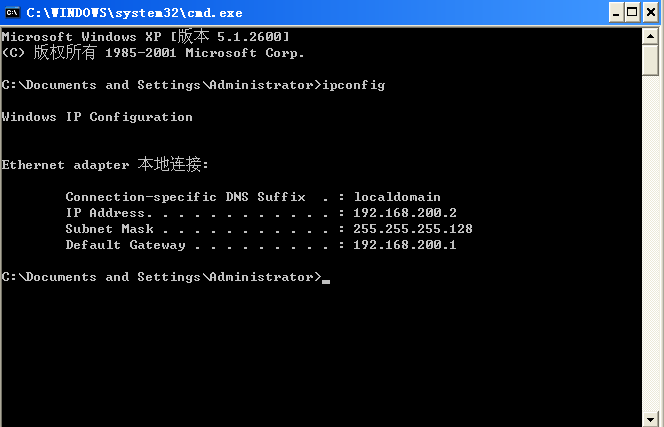

通过ipconfig获得windowsattacker的ip地址。

至此,windowsAttacker配置完成。

2.6 Metasploitable2-Ubuntu安装(ip地址:192.168.200.125)

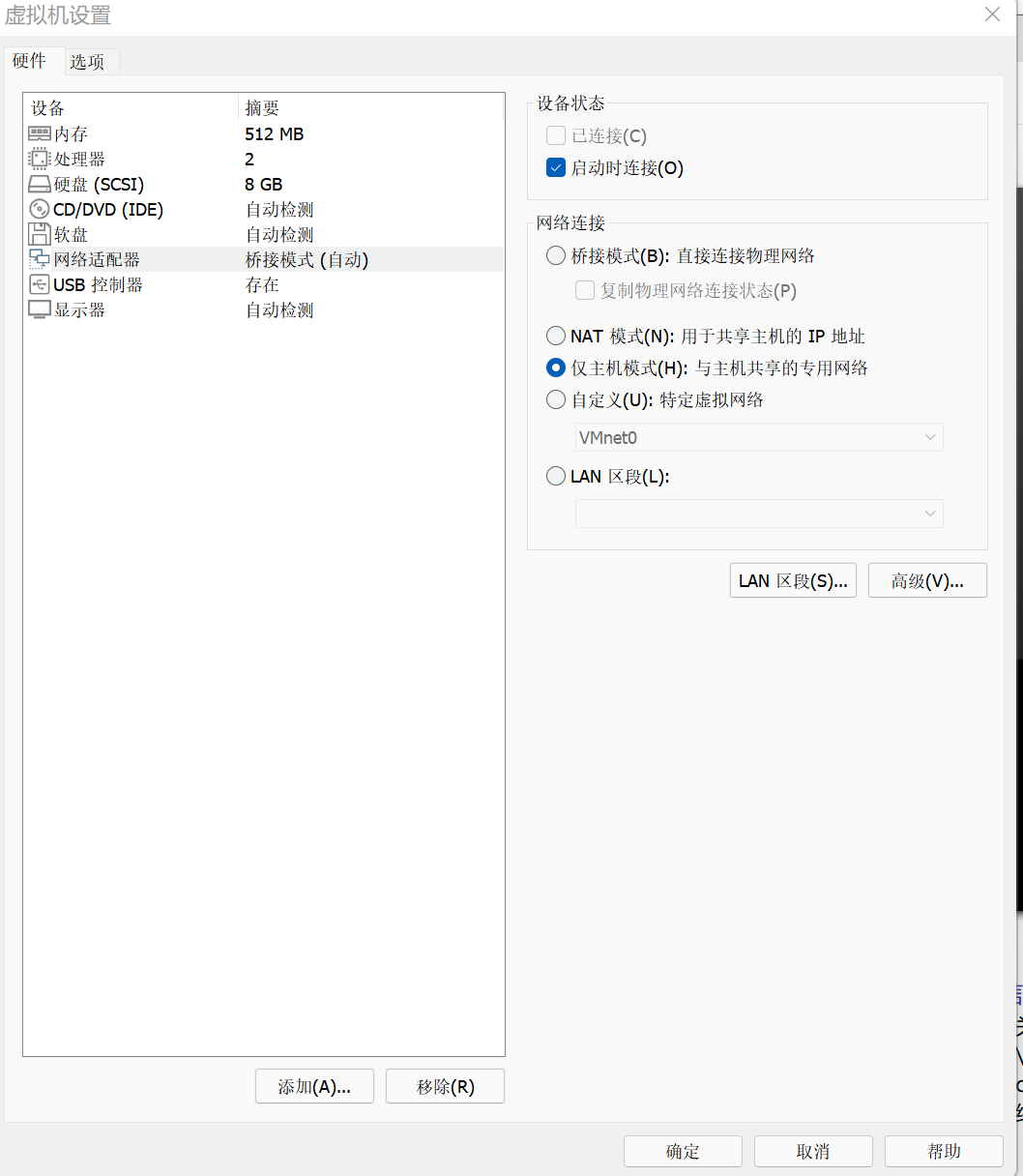

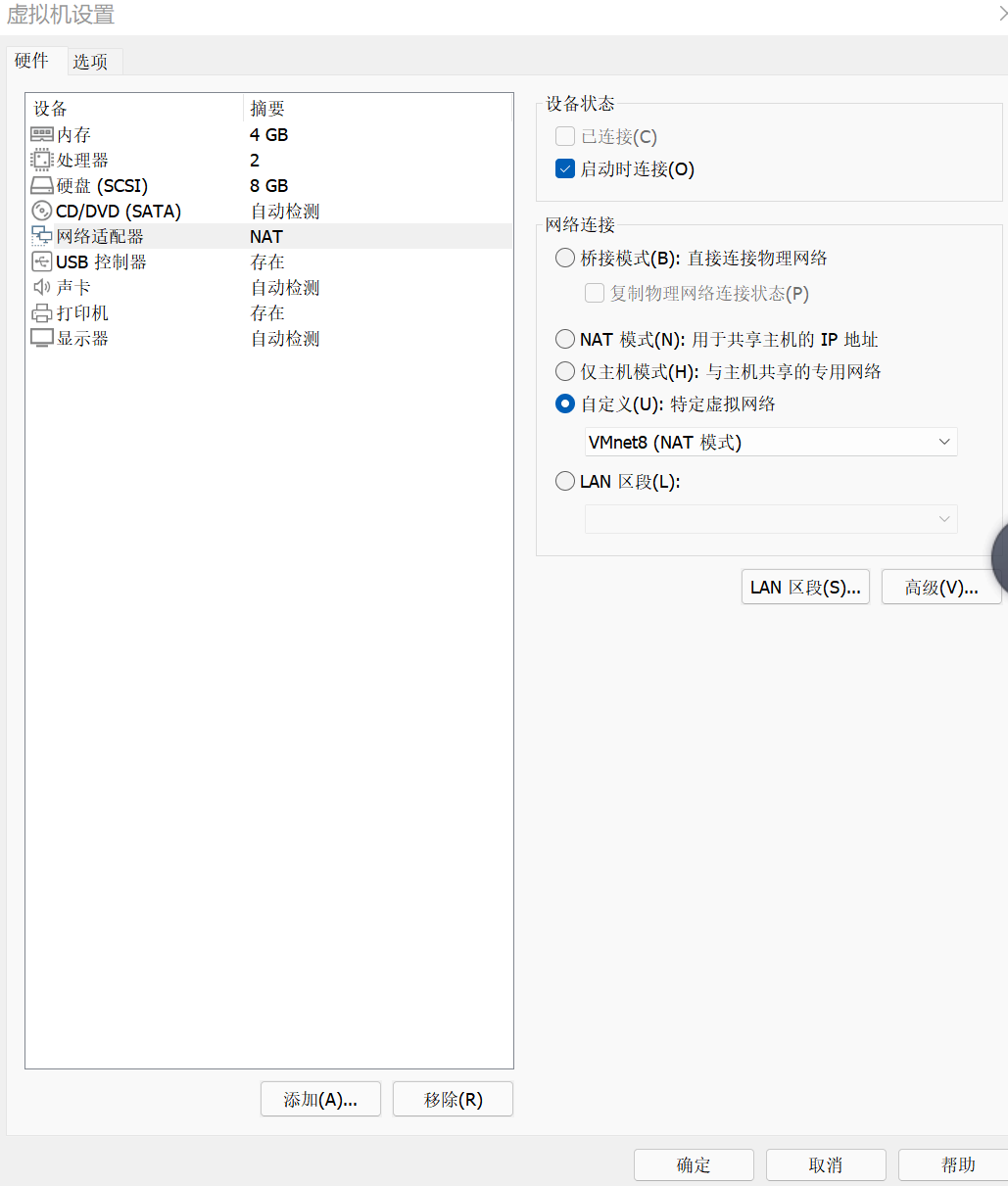

Metasploitable2-Linux通过VM虚拟机镜像给定,导入方式与windows靶机相同。Metasploitable2-Linux的网卡设置如下

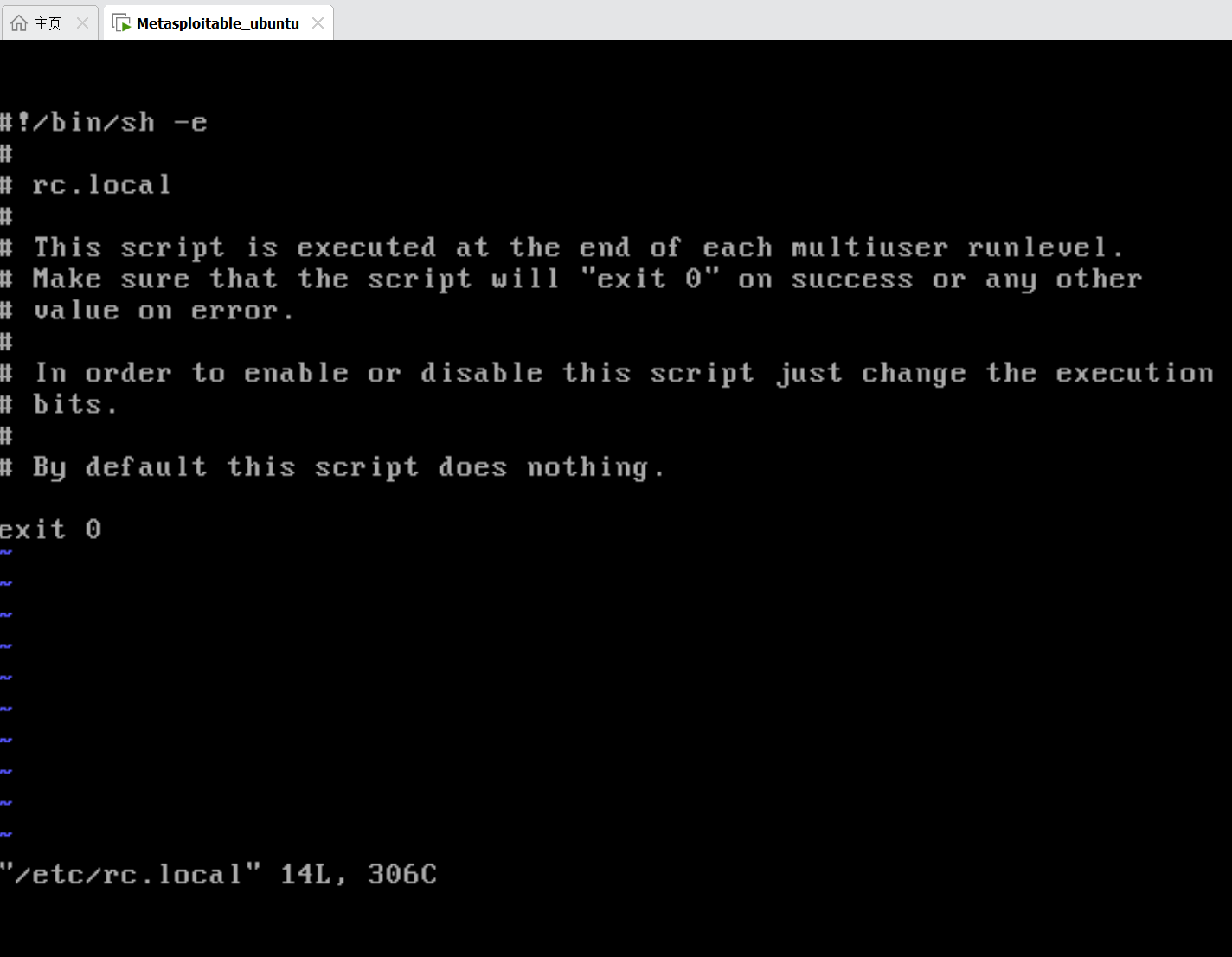

进入系统,账号msfadmin,密码msfadmin。此处需要手动设置IP地址,具体命令如下:

sudo su

vim etc/tc.local

按i键进入编辑模式,方向键控制光标方向,在文件倒数第二行exit0之前, 插入以下两句

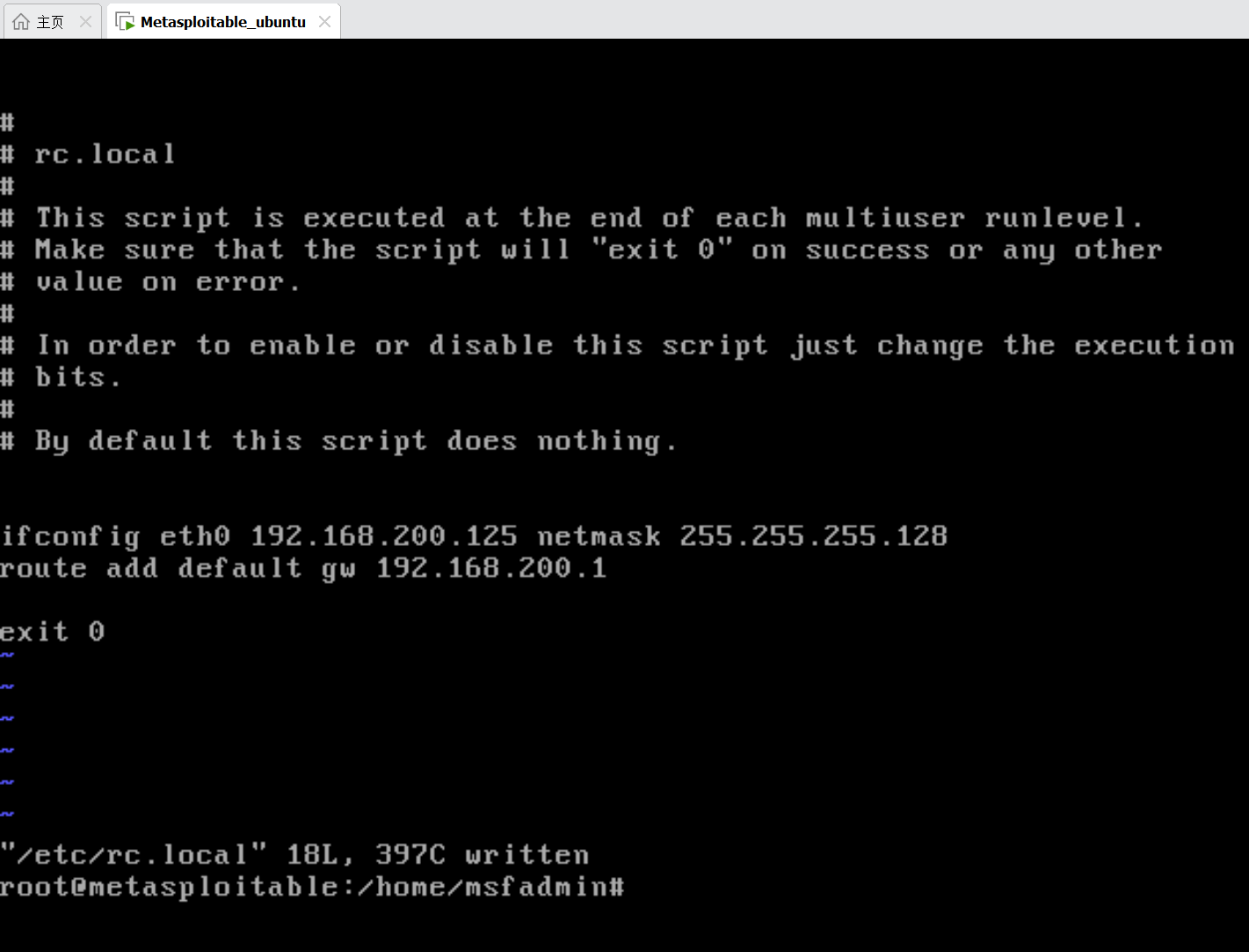

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

现在按ESC键, 再按:wq然后回车。

之后reboot重启

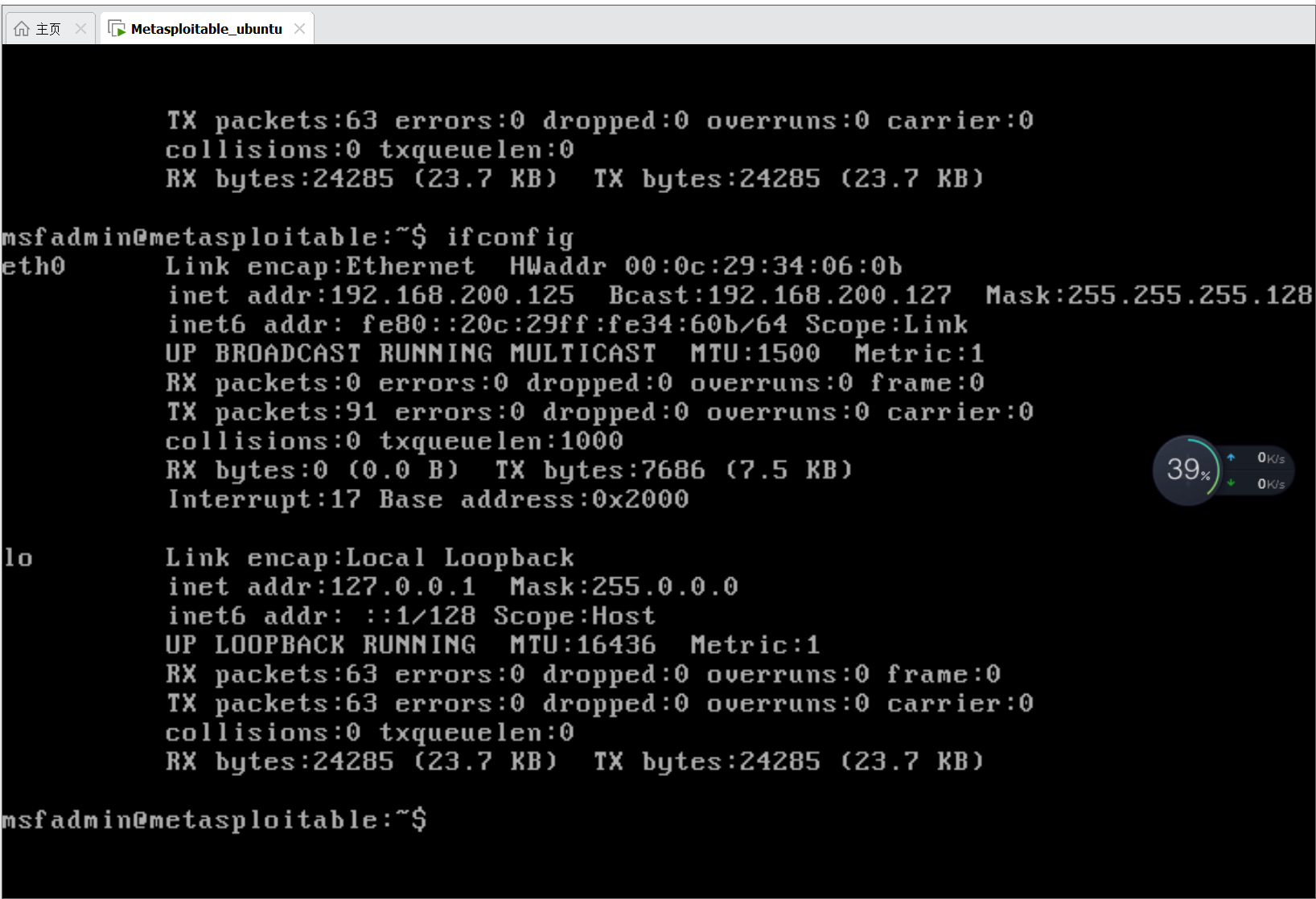

执行上述命令后, 通过ifconfig查看结果

至此,Metasploitable2-Linux配置完成。

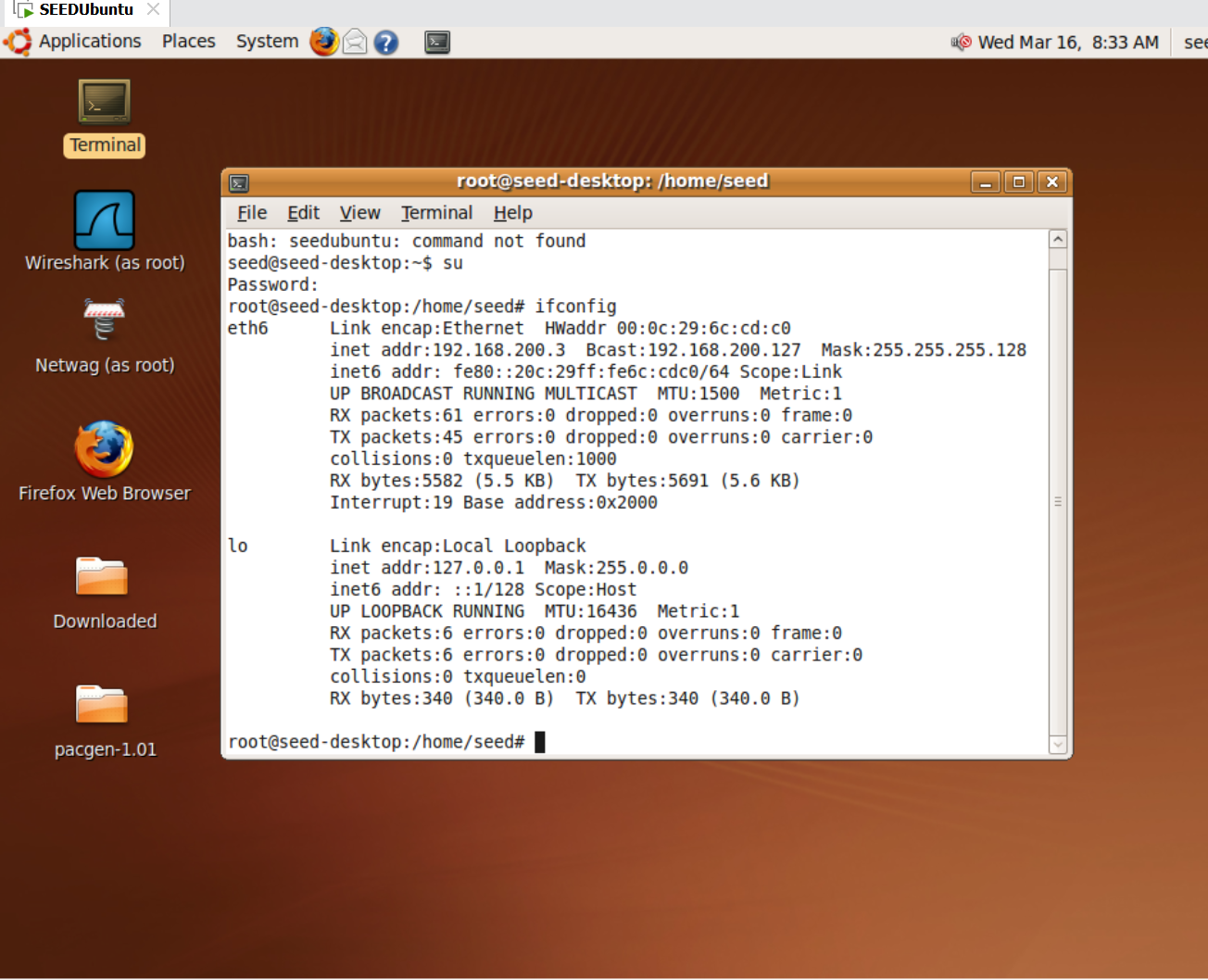

2.7 SEEDUbuntu安装配置 (ip地址:192.168.200.3)

SEEDUbuntu通过VM虚拟机vmdk磁盘镜像给定,选择按照文件 --> 新建虚拟机 --> 自定义安装 --> 兼容XX随便选 --> 稍后安装系统 --> 选择linux、版本ubuntu --> 名称位置(默认或自选位置) --> 连续6个下一步 --> 使用现有虚拟磁盘 --> 选择seedubuntu的vmdk文件 --> 下一步的步骤进行SEEDUbuntu的安装。

SEEDUbuntu的网卡设置如下

开机,账户为seed 密码为dees。进入terminal,通过su命令提权,密码为seedubuntu,输入ifconfig查看相关网络信息:

至此,SEEDUbuntu安装完成。

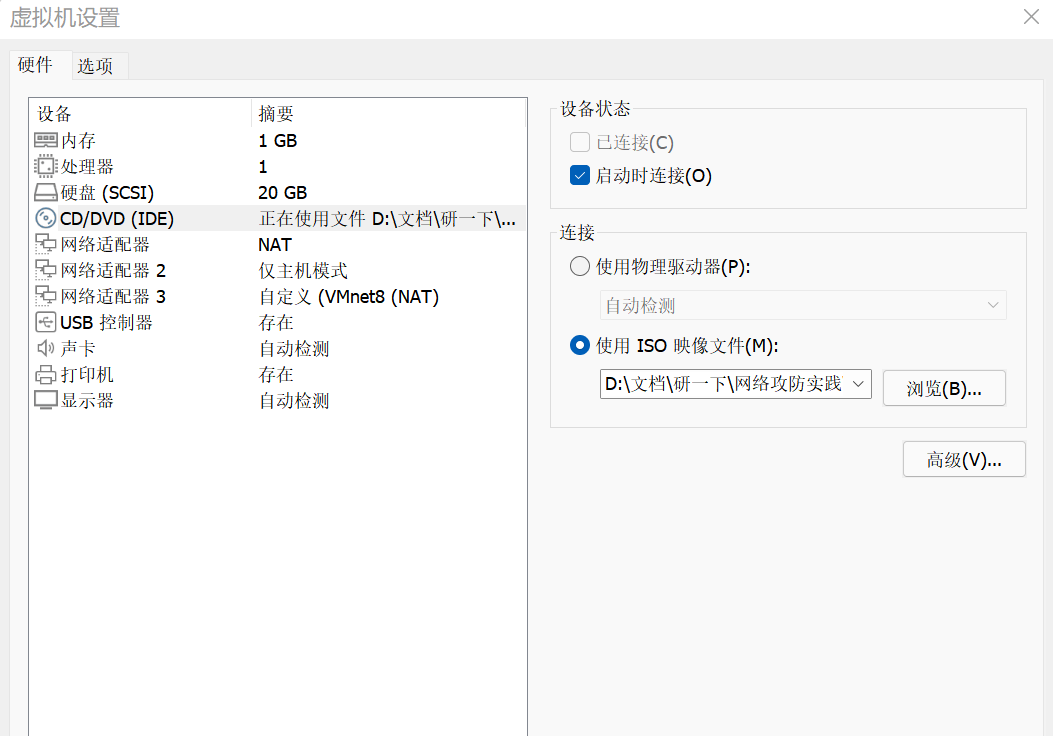

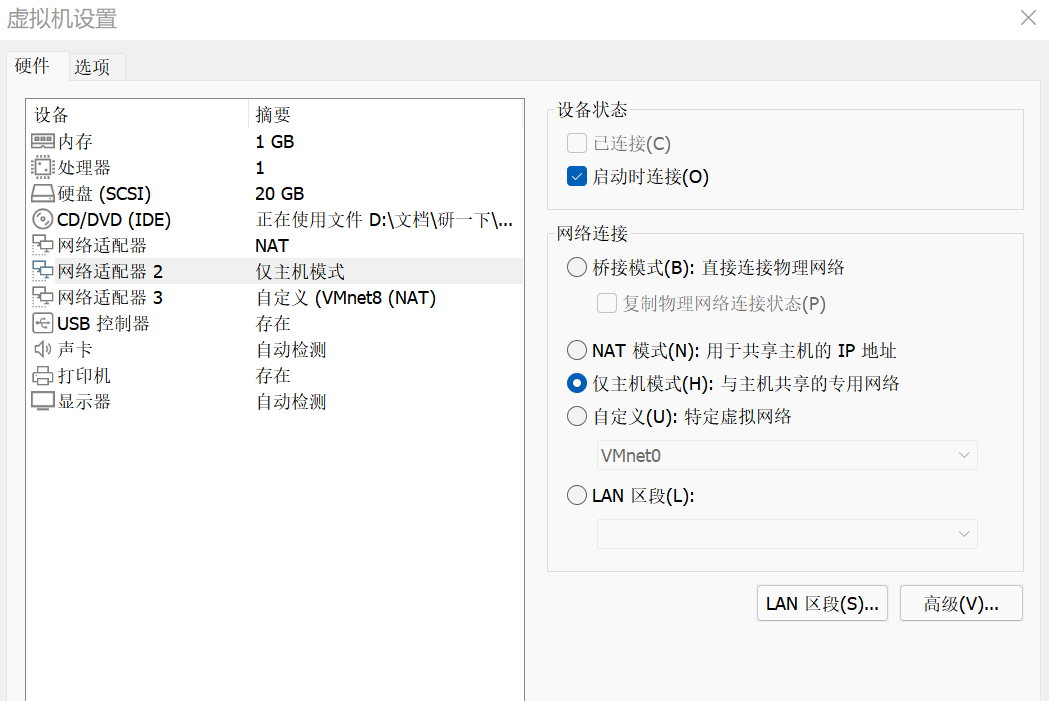

2.8 蜜罐网关安装

选择按照文件 --> 新建虚拟机 --> 自定义安装 --> 兼容workstation 6.5-7x --> 稍后安装系统 --> 选择linux、版本cent OS5和更早版本 --> 名称位置(默认或自选位置) --> 处理器 各数量 填3个1 --> 填512MB内存 --> 使用网络地址转换 --> LSI Logic(L) --> SCSI(S) --> 完成。

先别开机,第一步先添加开机安装使用的镜像:roo-1.4给定的是ISO镜像,需要自己安装。

添加两个新网卡:网络适配器2和网络适配器3( --> 添加 --> 网络适配器 -->),三个网卡的设置方式如下, 务必保证顺序相同。这三个网卡不能颠倒顺序:

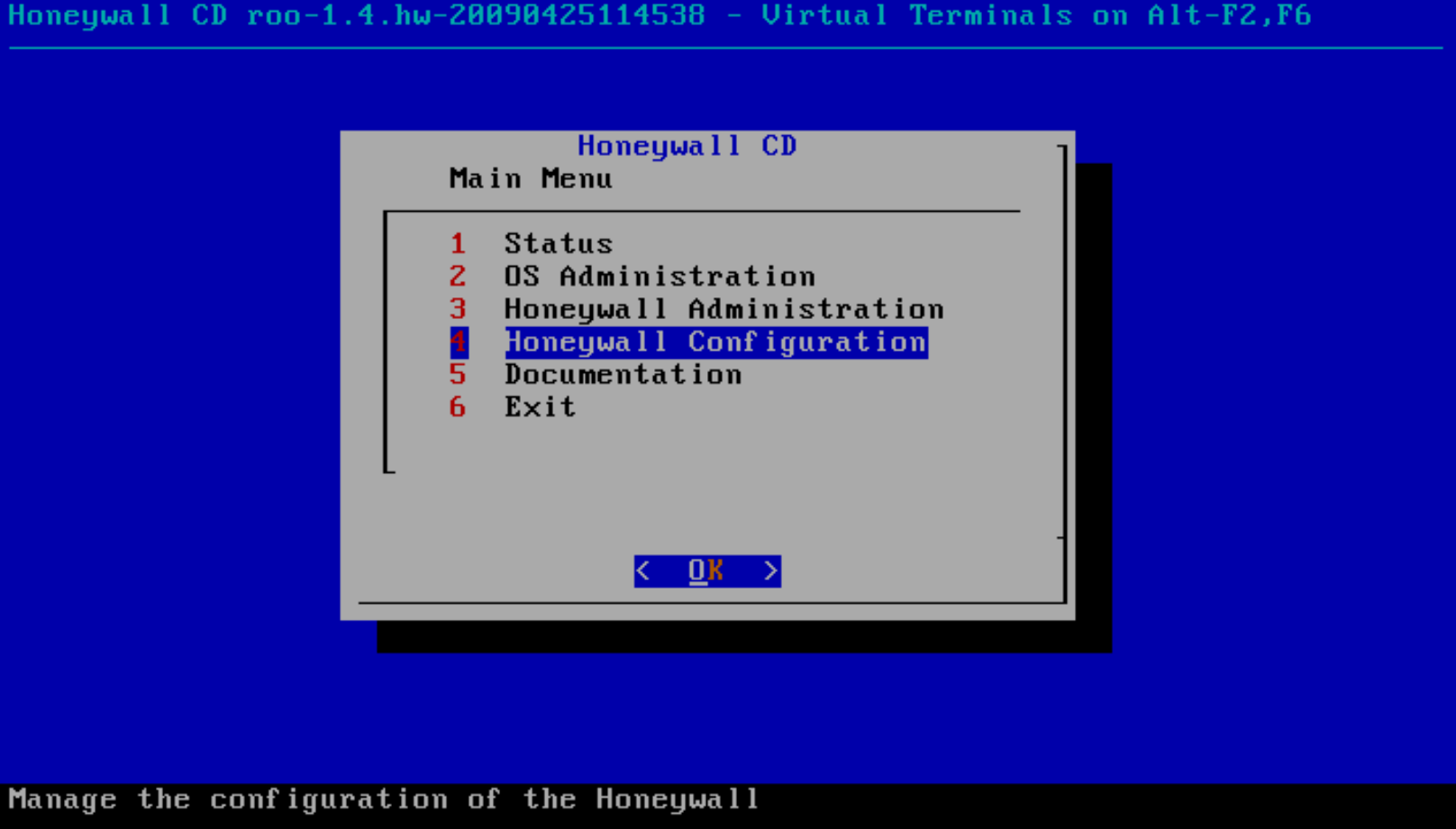

开机进入系统

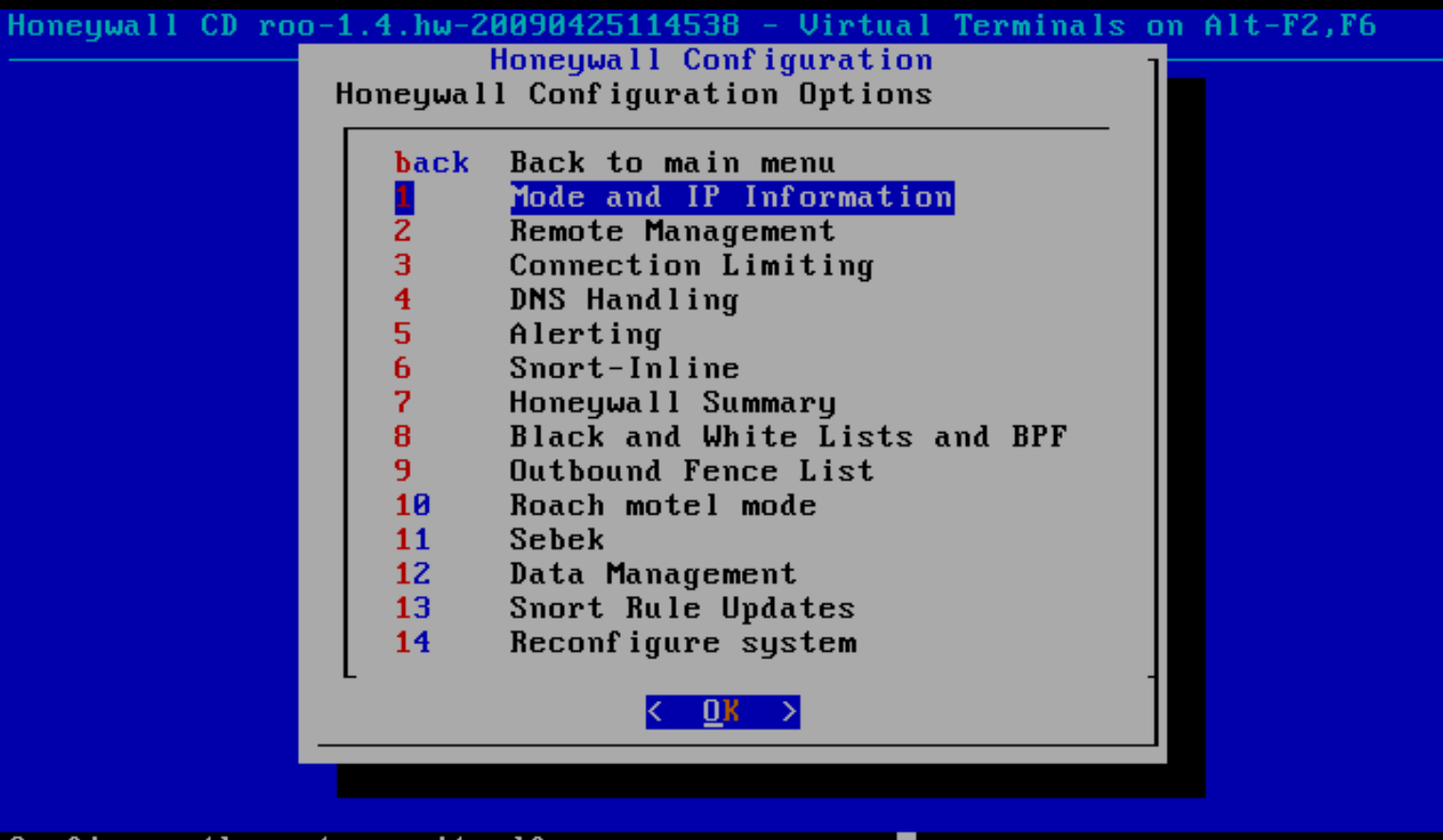

登录账号roo ,密码honey,使用su -提权(注意,有个-)密码honey,此时进入配置界面。

第一次进入honeywall config的时候,进行初始化设置选择default就行。

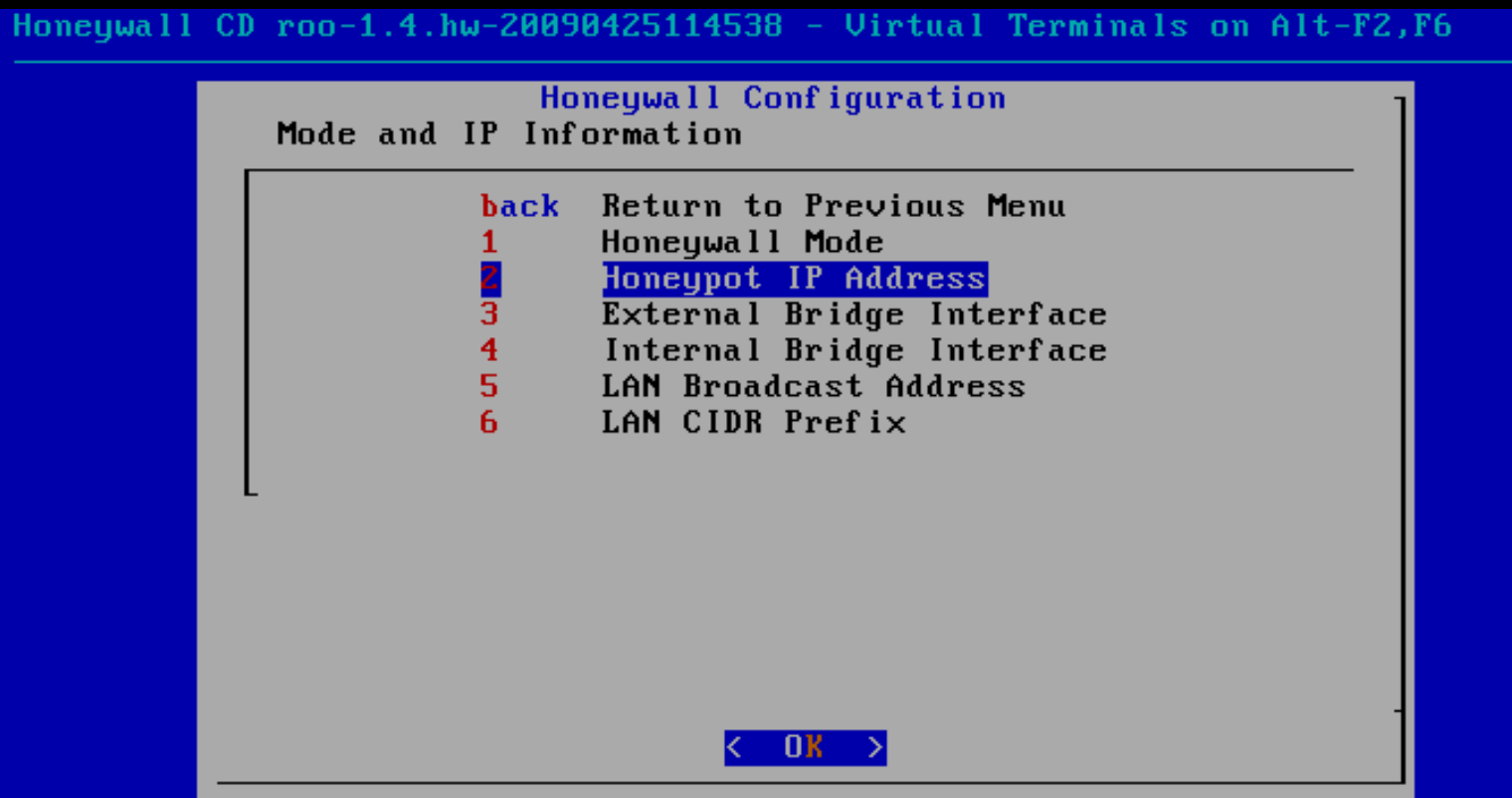

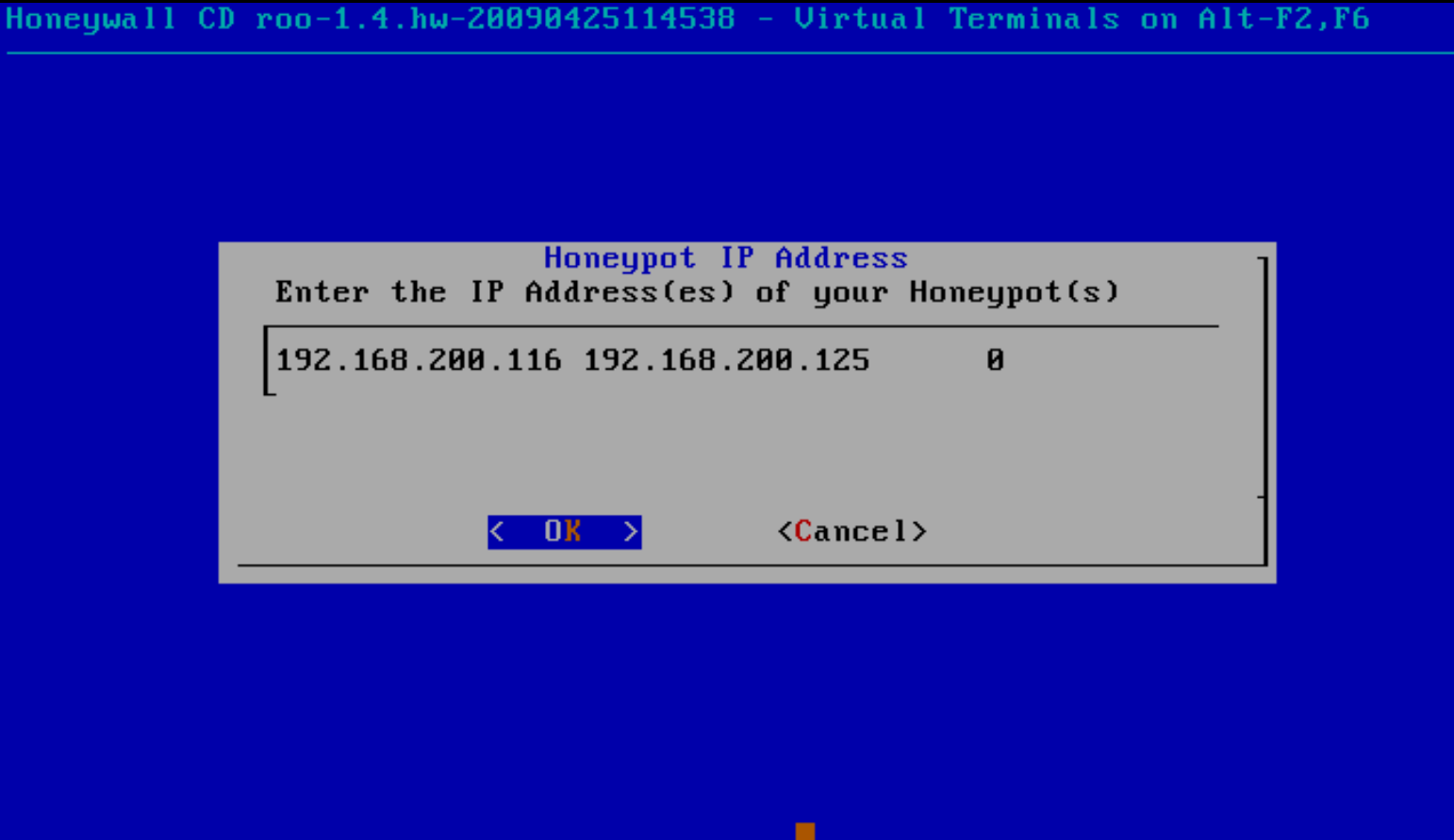

进入2 Honeypot IP Adress,然后设置如下:

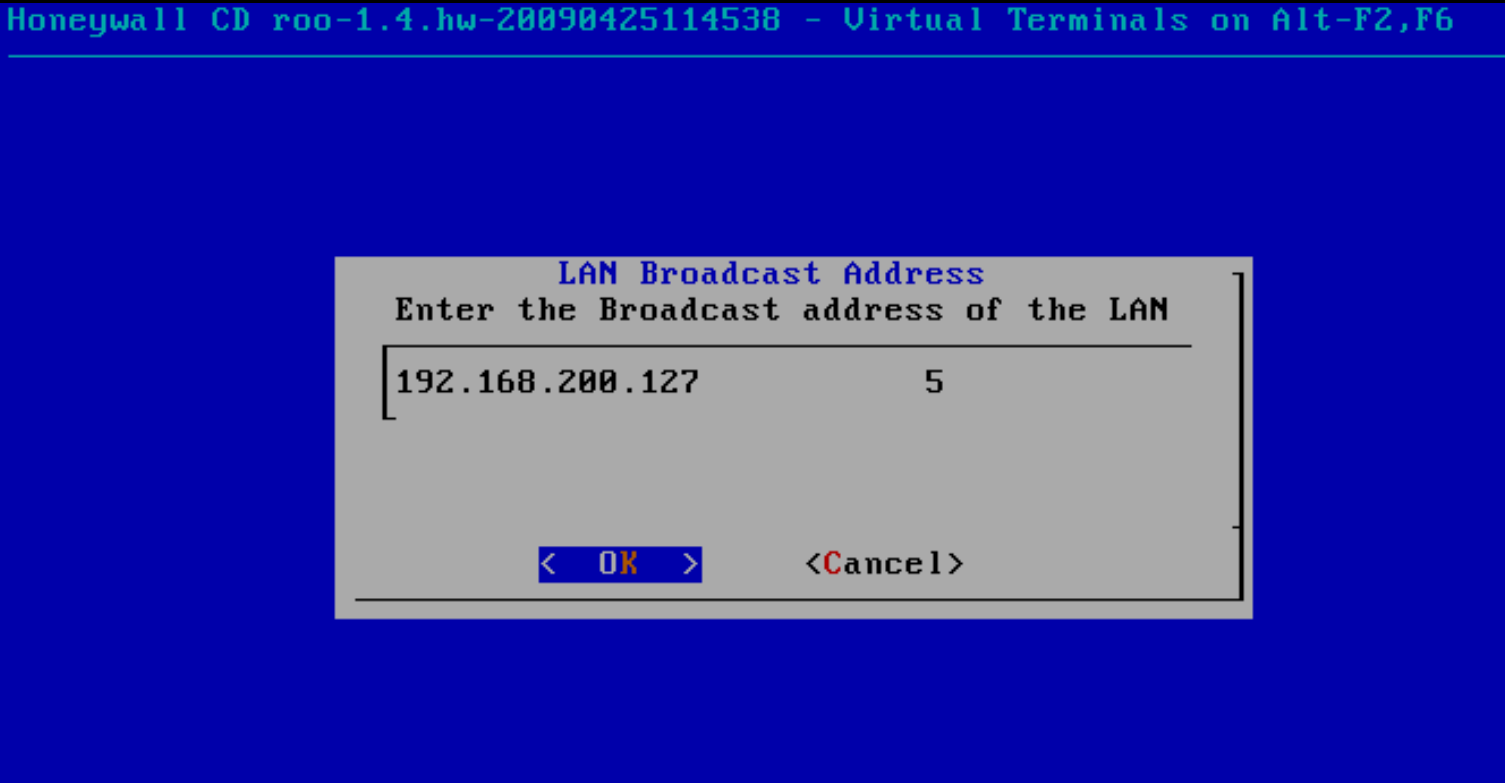

进入5 LAN Broadcast Address,设置如下:

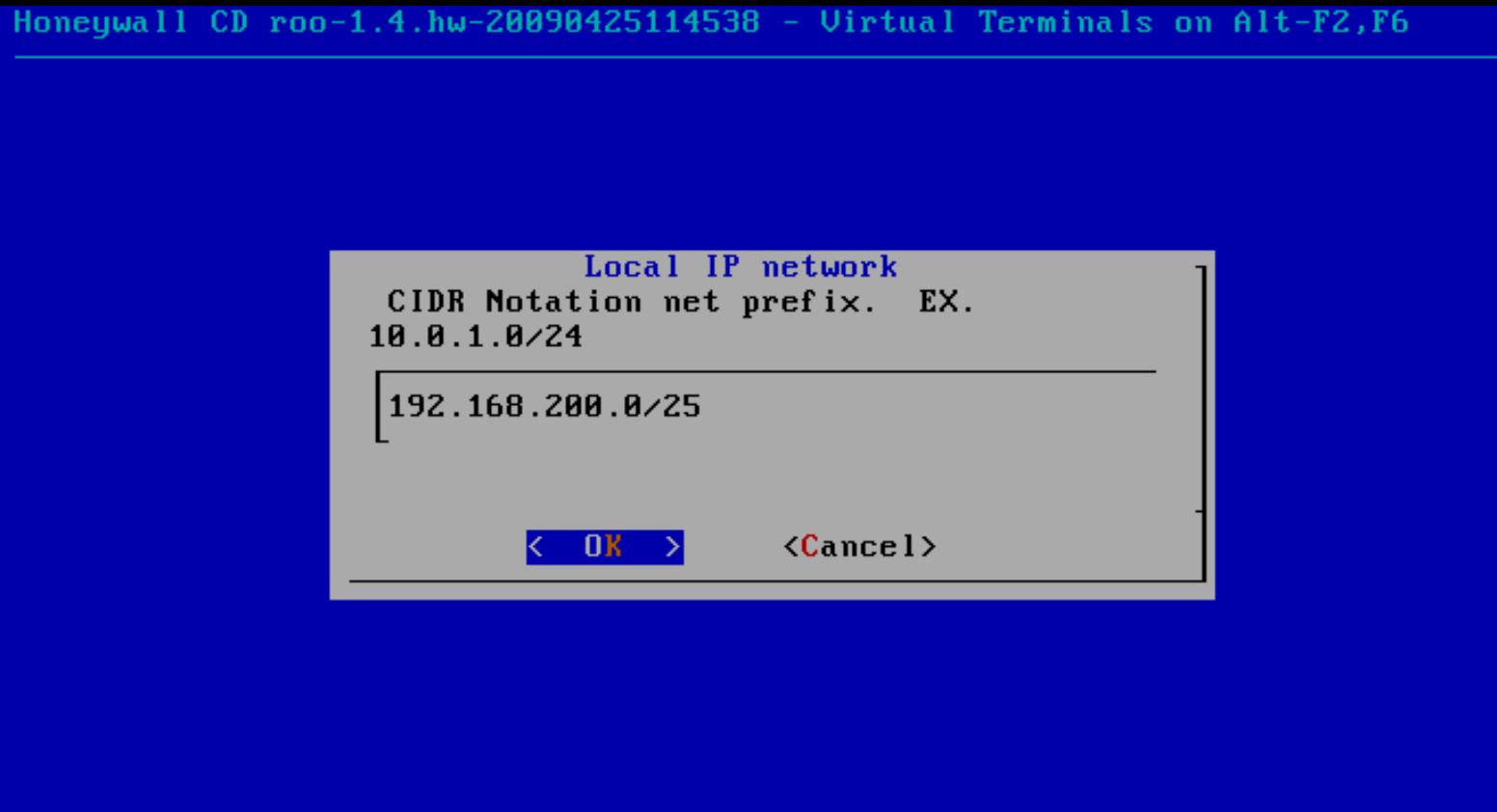

进入6 LAN CIDR Prefix,设置如下:

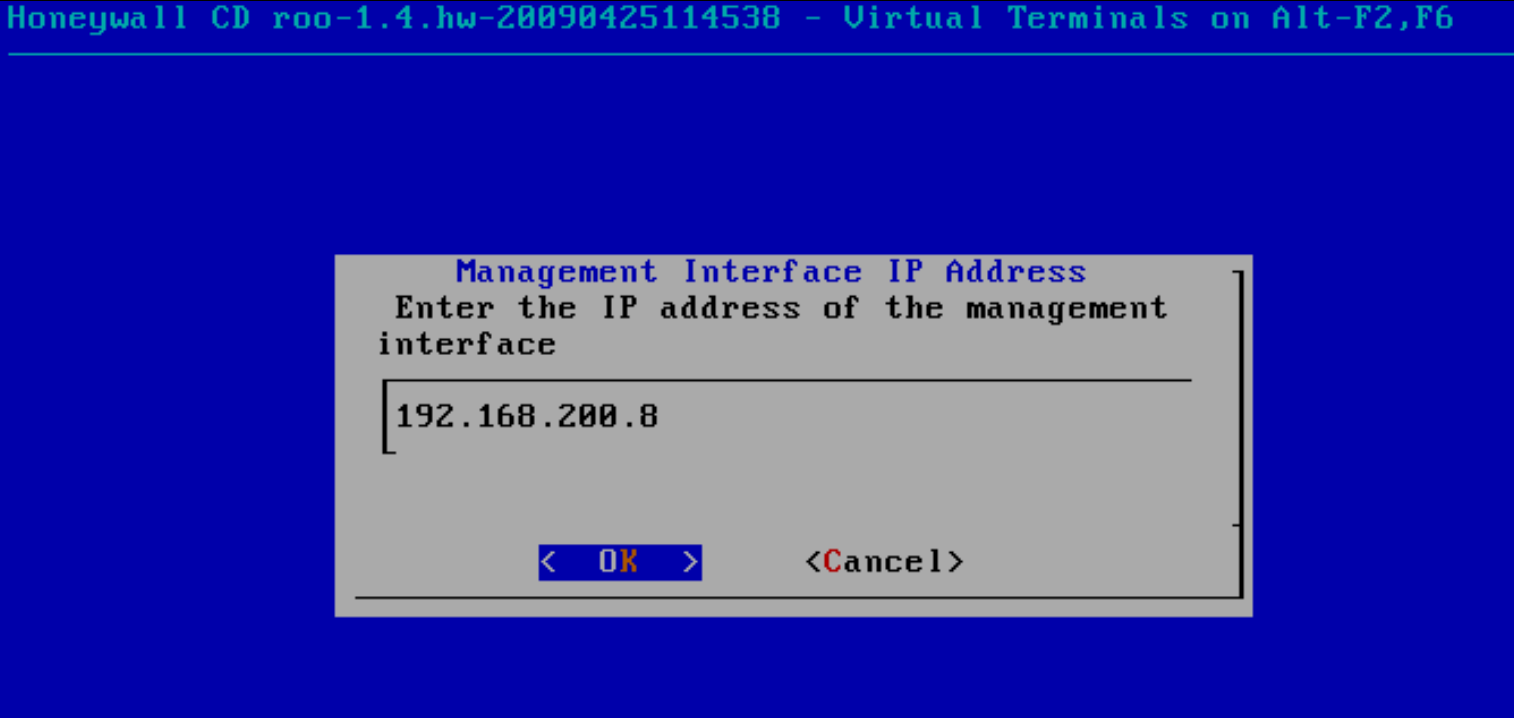

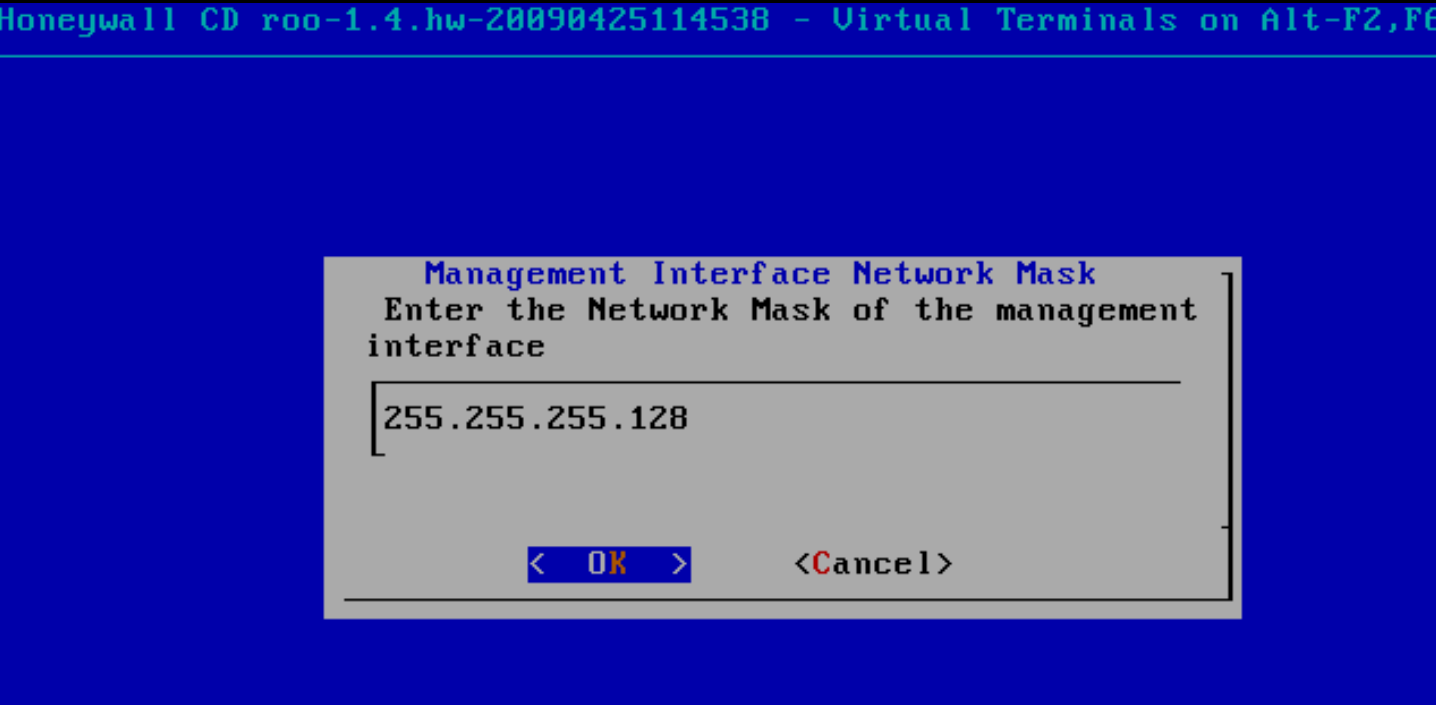

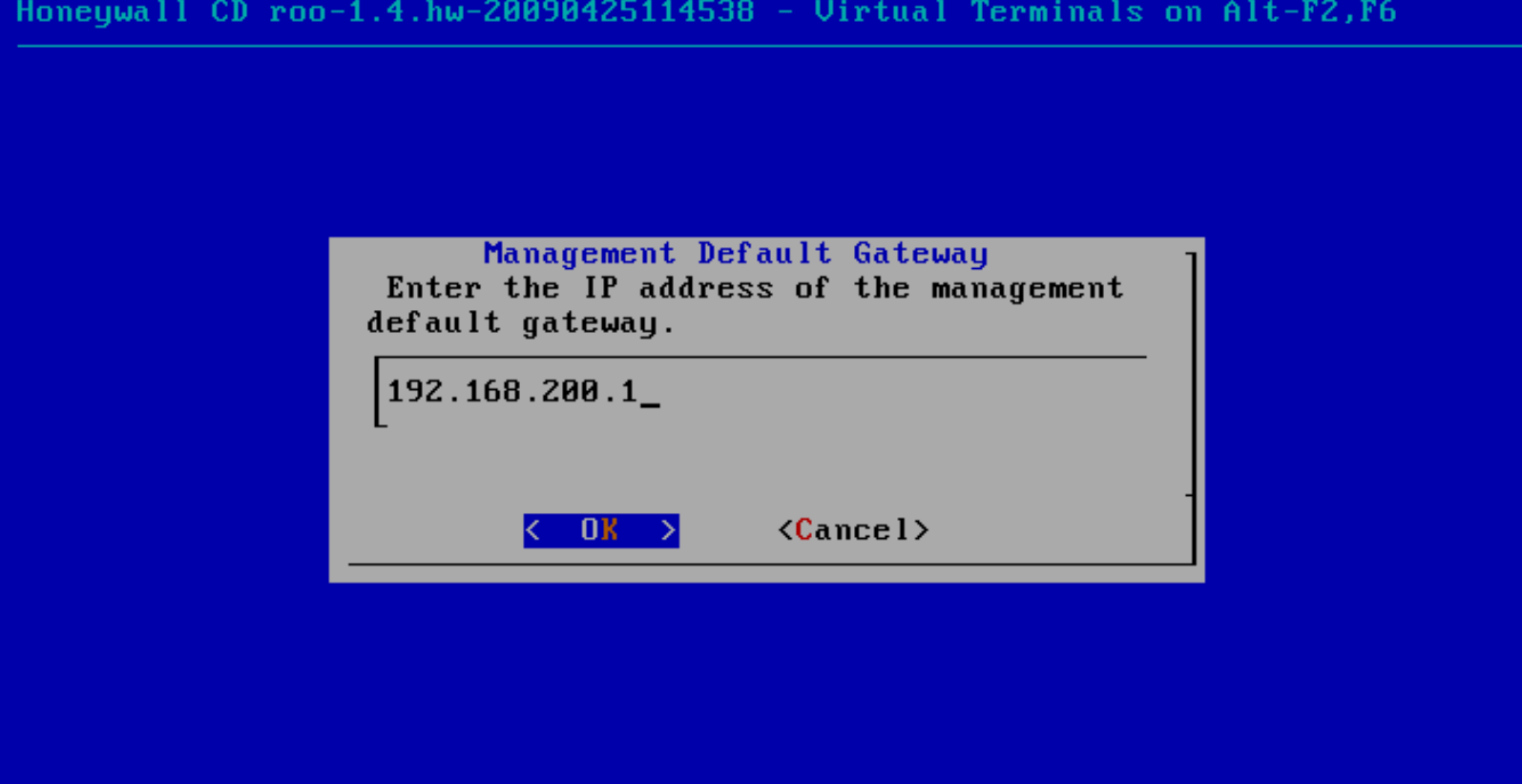

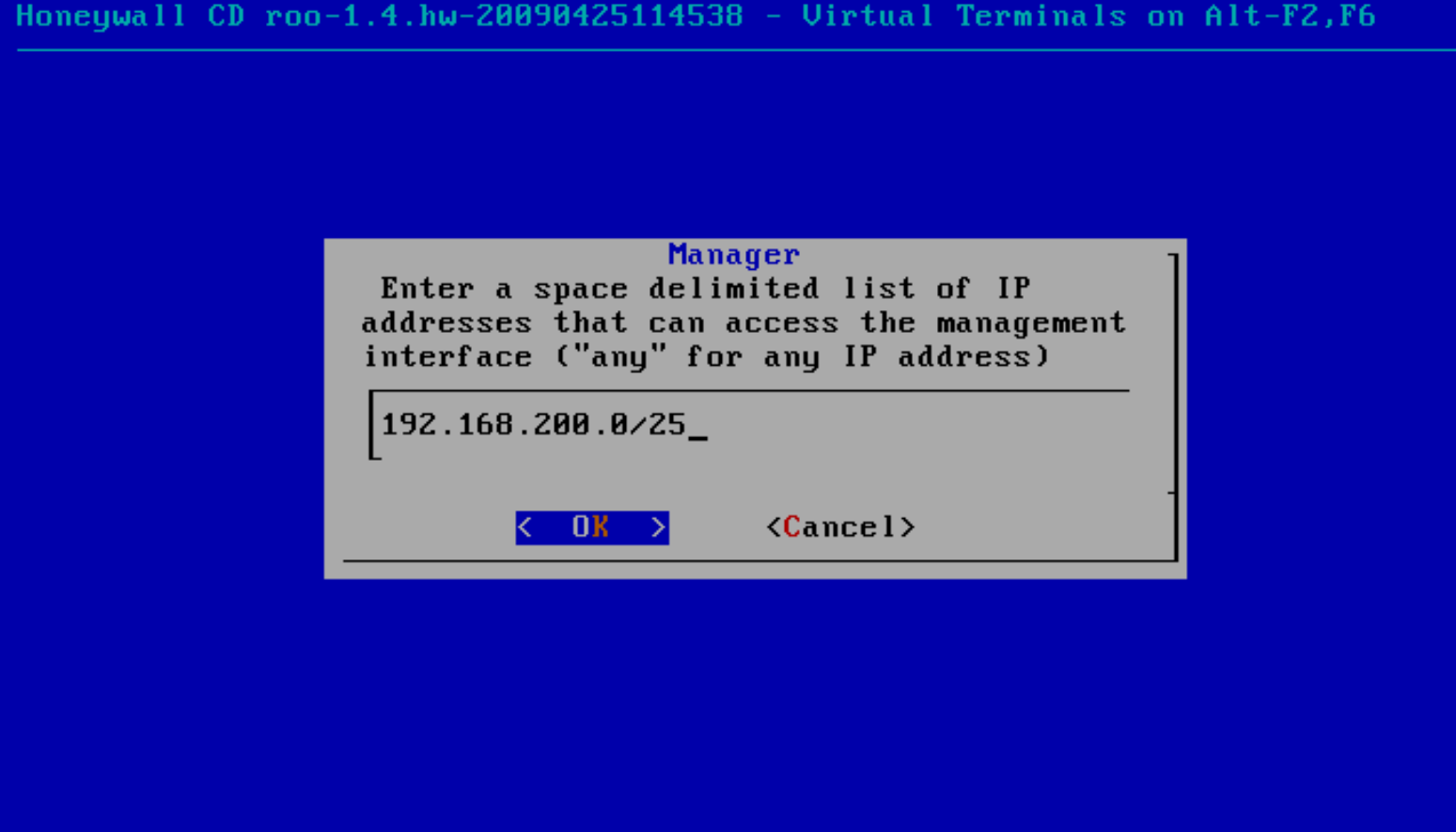

一路back至有Mode and IP Information界面,选择2 Remote Management,接着依次设置如下:

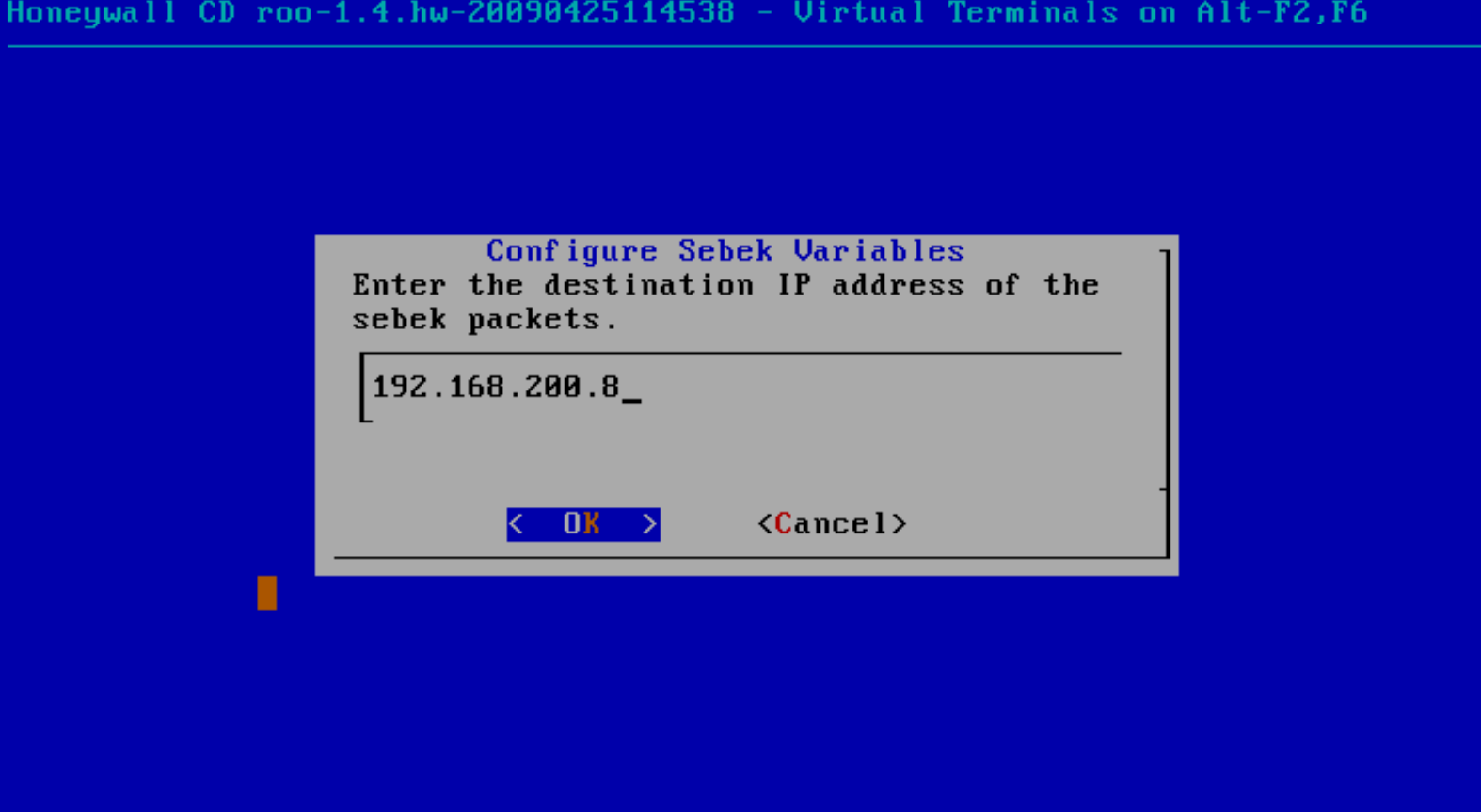

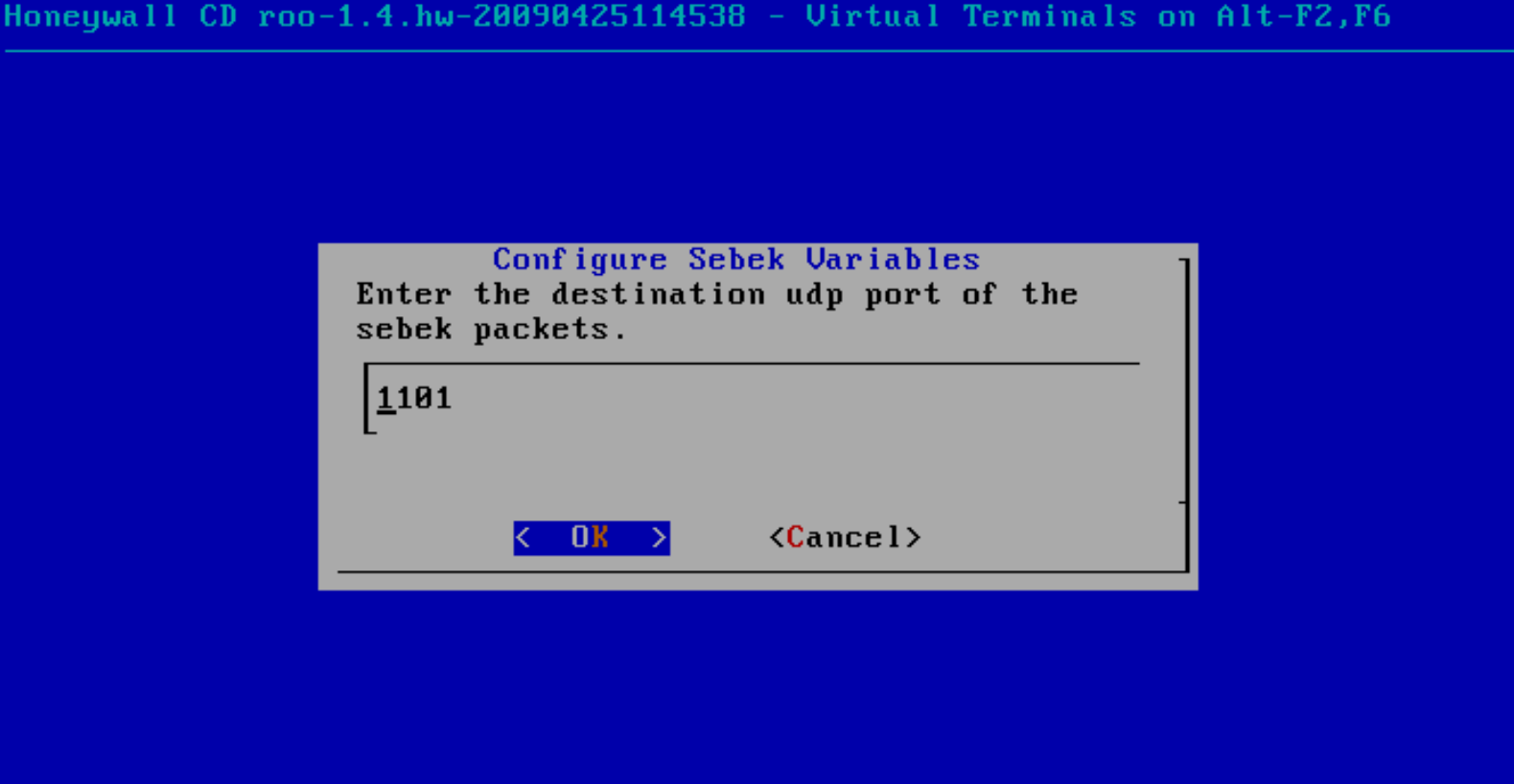

一路back至有Mode and IP Information界面,选择11 Sebek,接着依次设置如下:

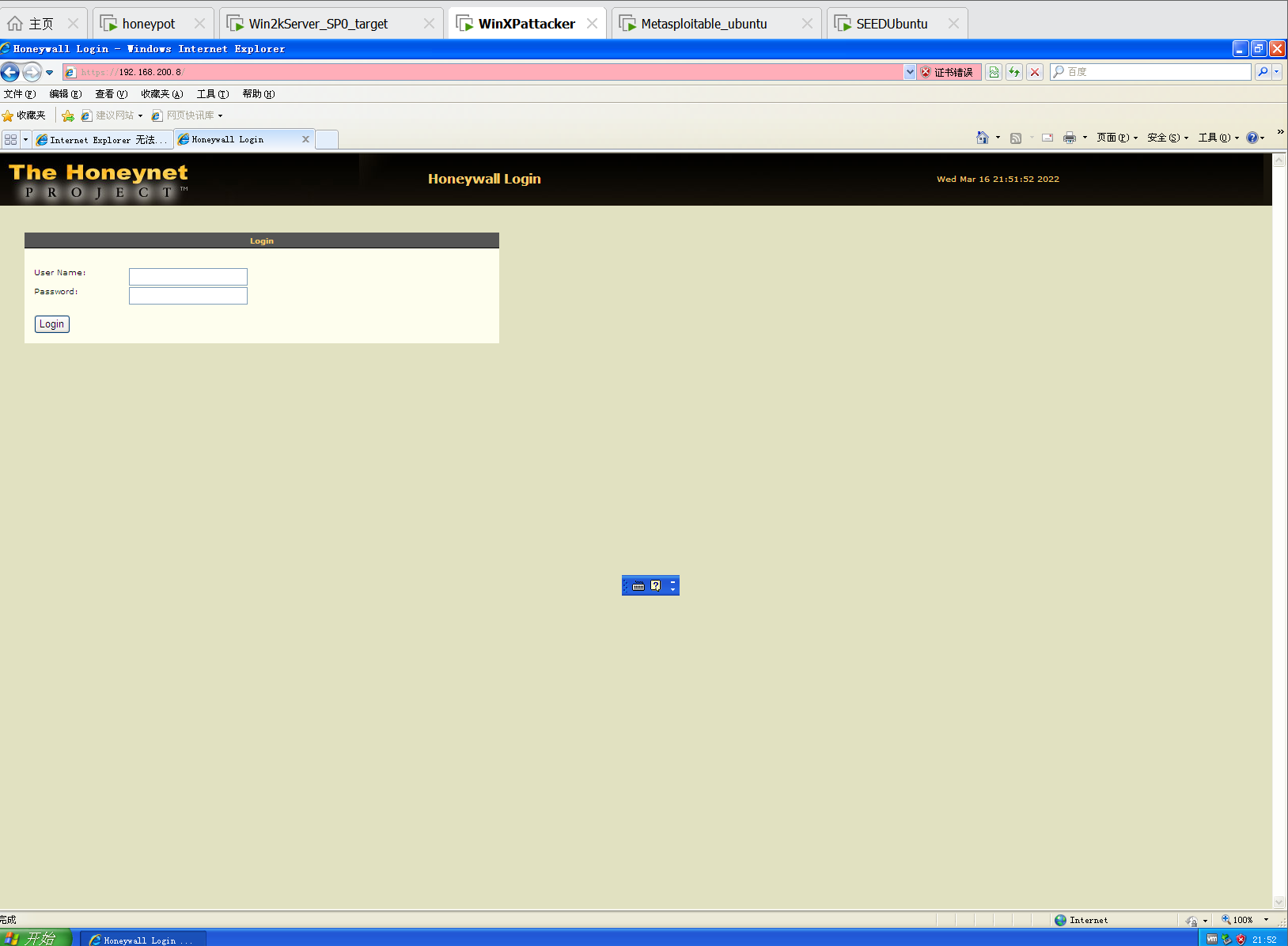

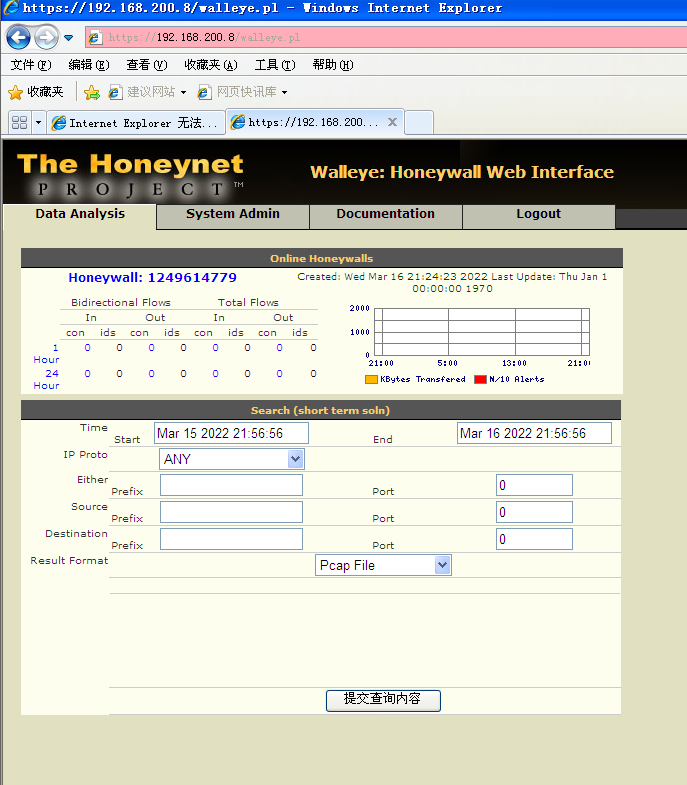

对蜜网网关进行简单测试,进入WinXPattacker系统,打开任一浏览器,输入https://192.168.200.8。进入网页如下所示,初始账号为roo,密码为honey

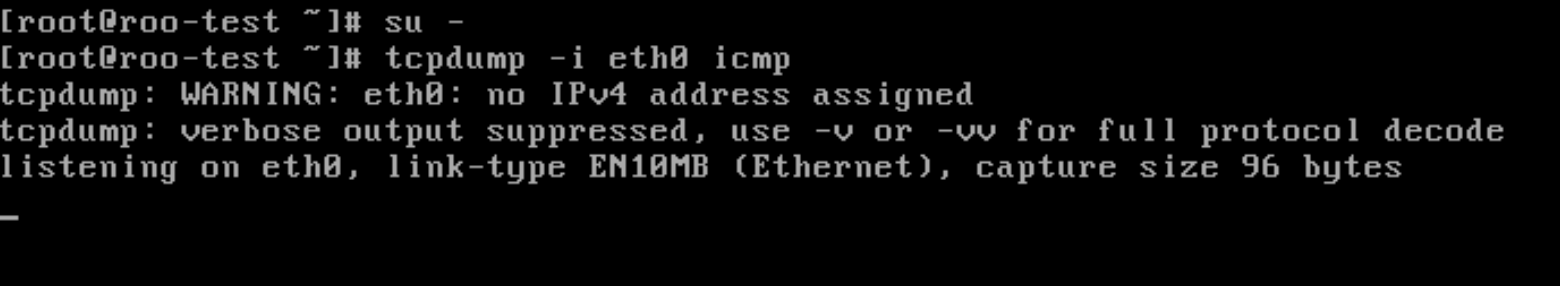

在使用蜜罐进行监听时,先通过su -提权,然后运行命令tcpdump -i eth0 icmp即可查看监听内容。

2.9 攻击测试

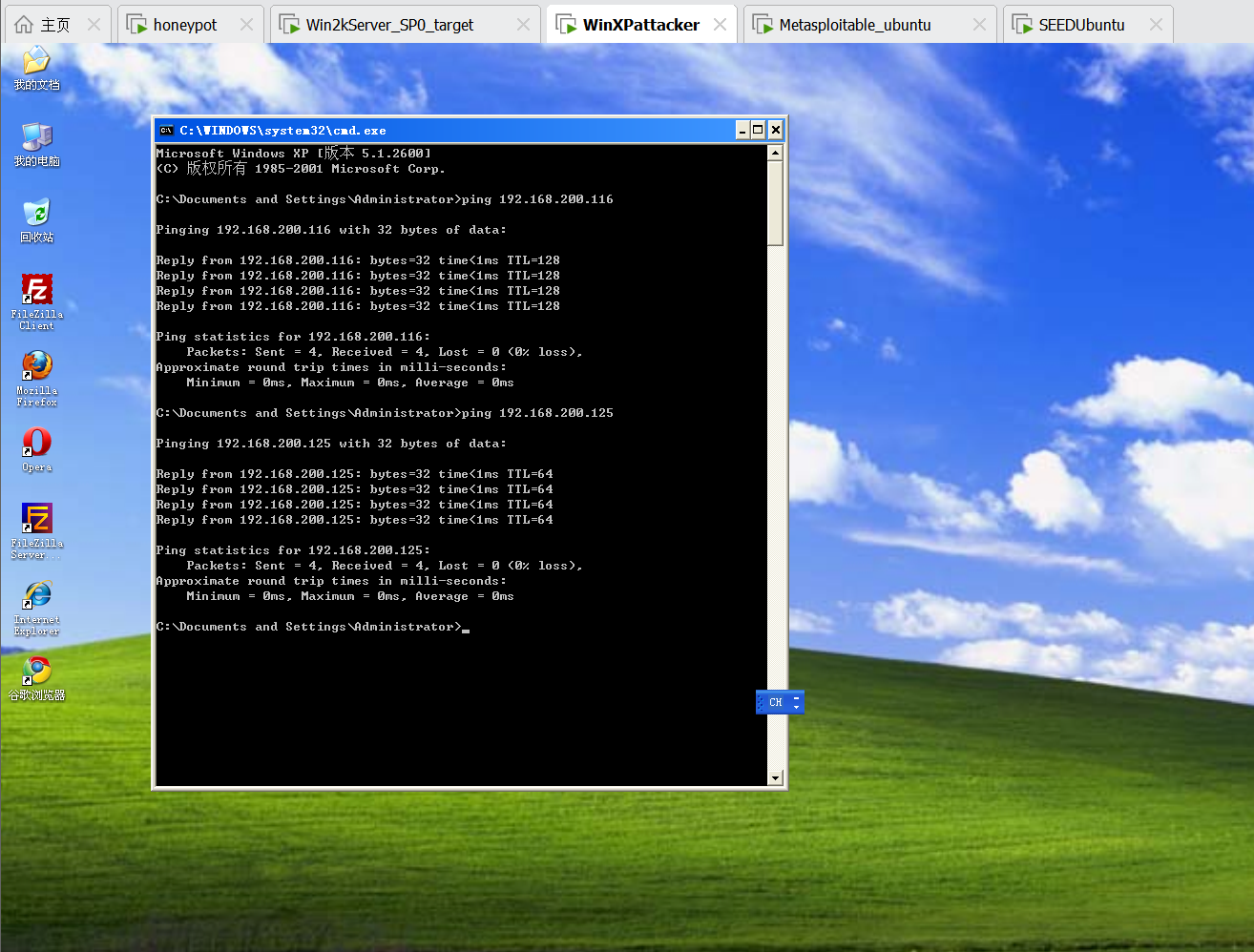

Windows攻击机 ping Windows靶机-win2kServer (192.168.200.116)

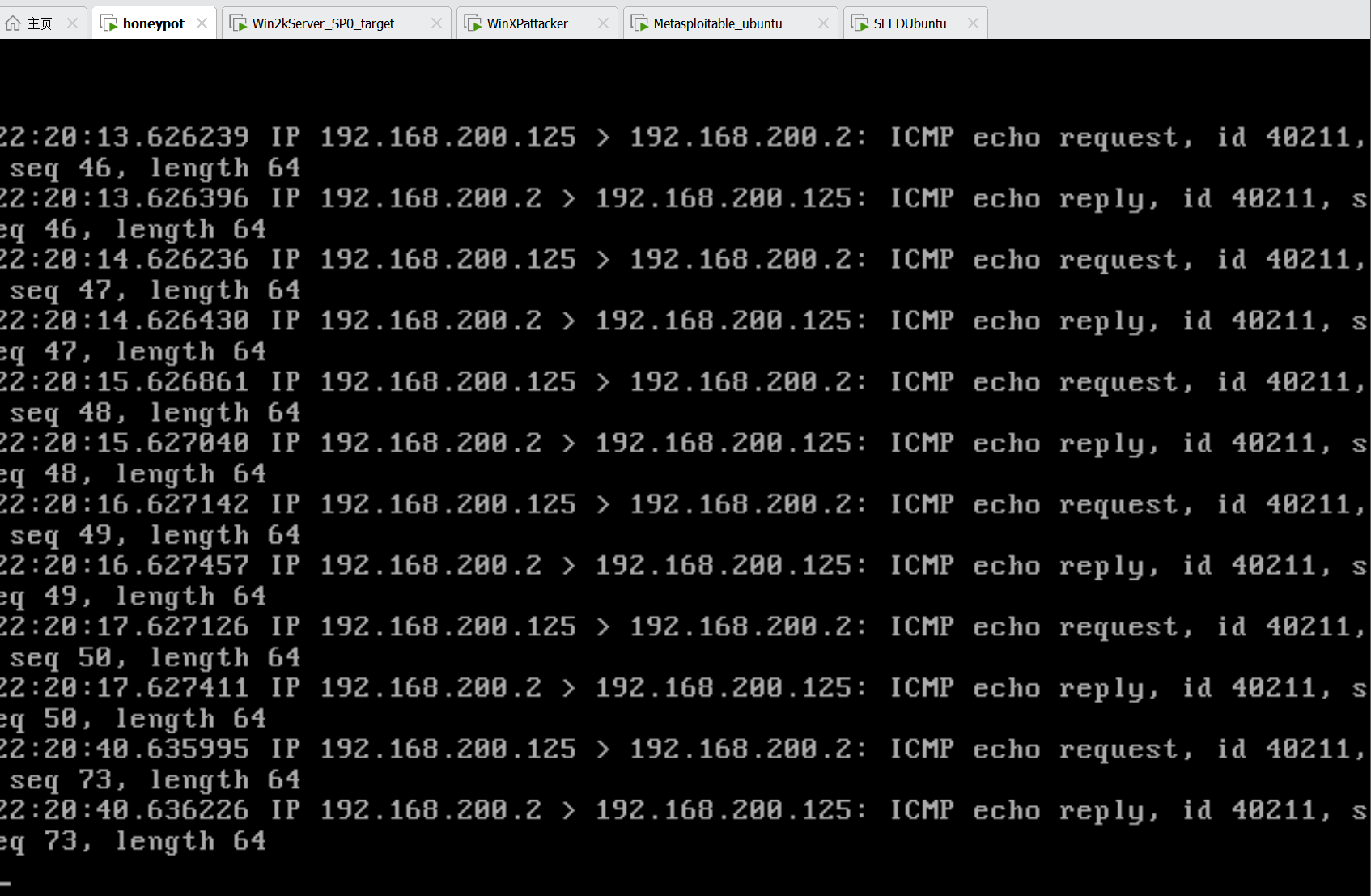

Windows攻击机 ping Metasploitable2-Ubuntu (192.168.200.125)

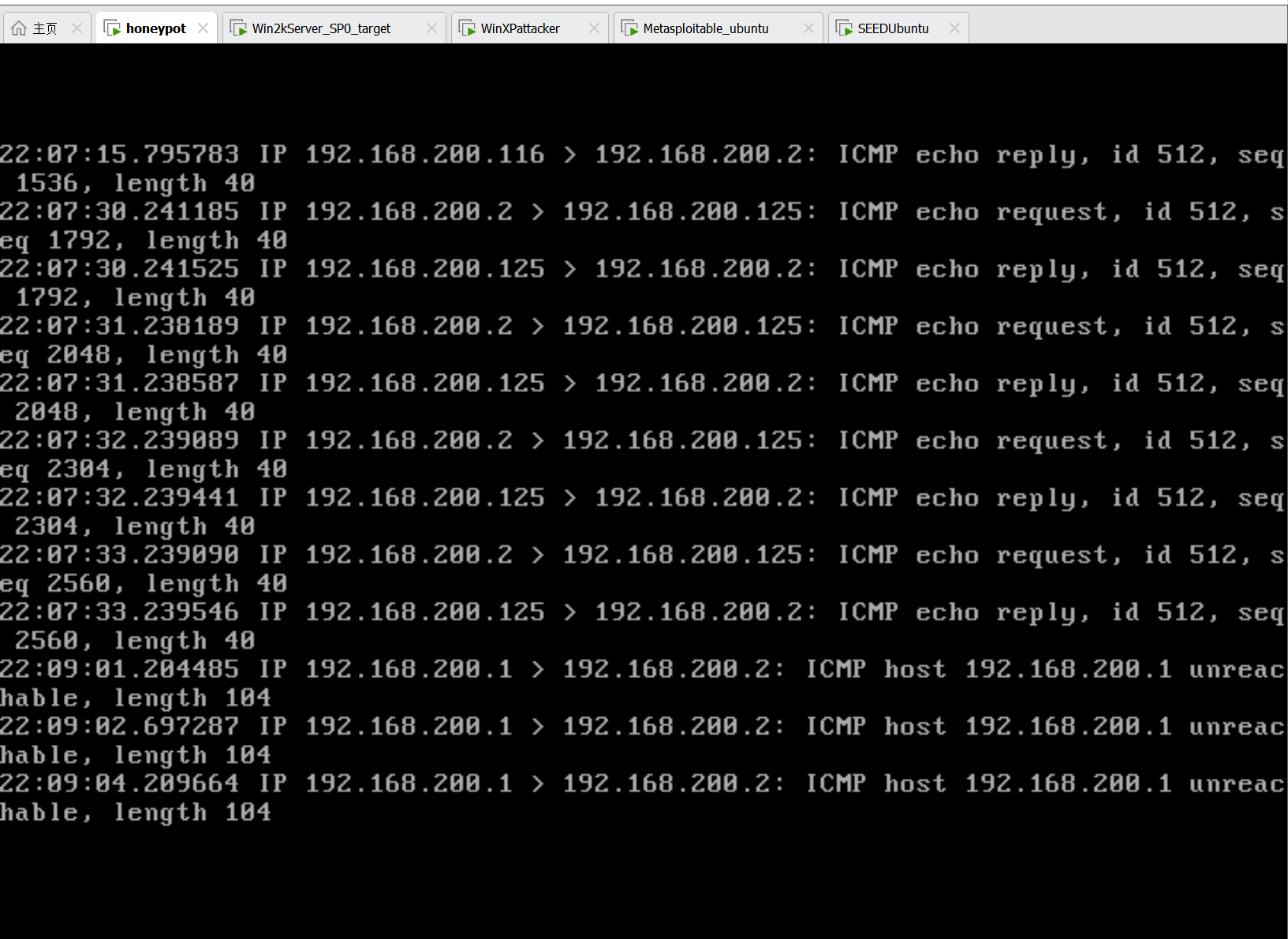

下图为蜜罐监听状态:

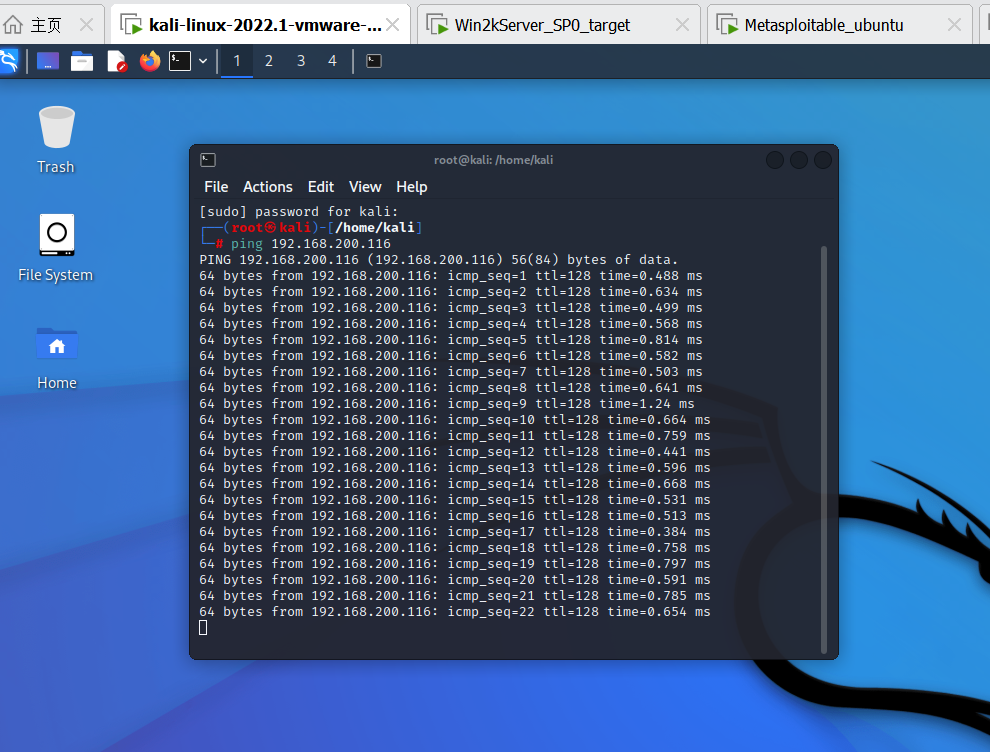

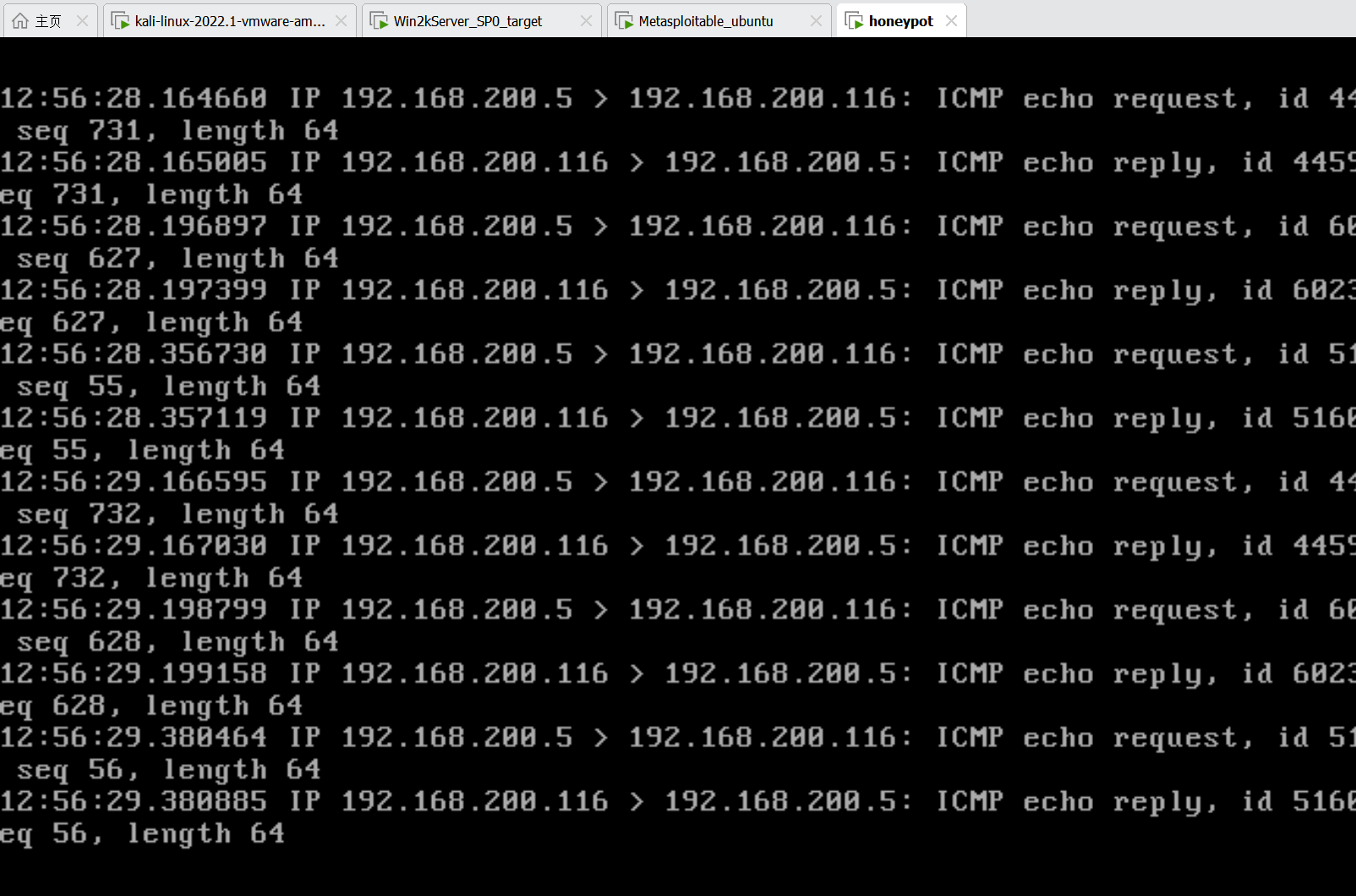

kali攻击机 ping Windows靶机-win2kServer (192.168.200.116)

下图为蜜罐监听状态:

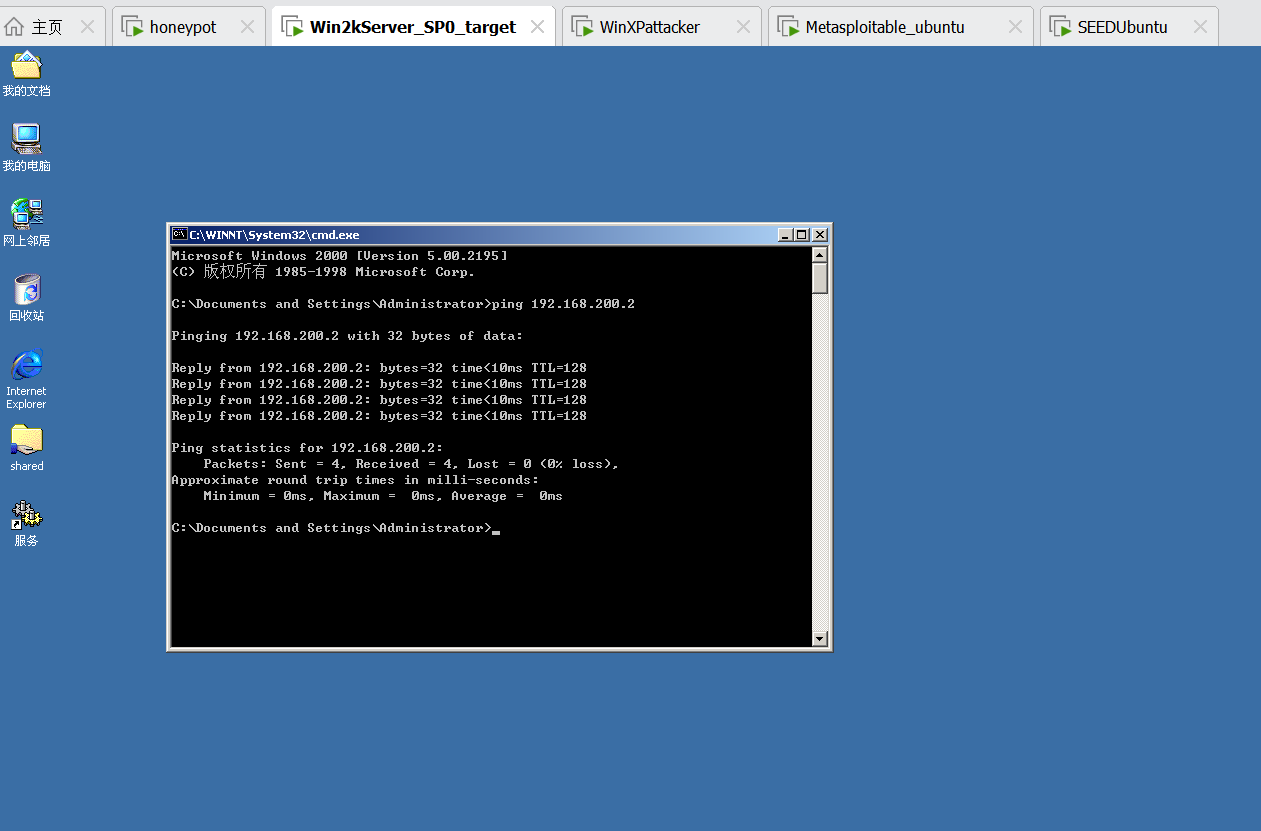

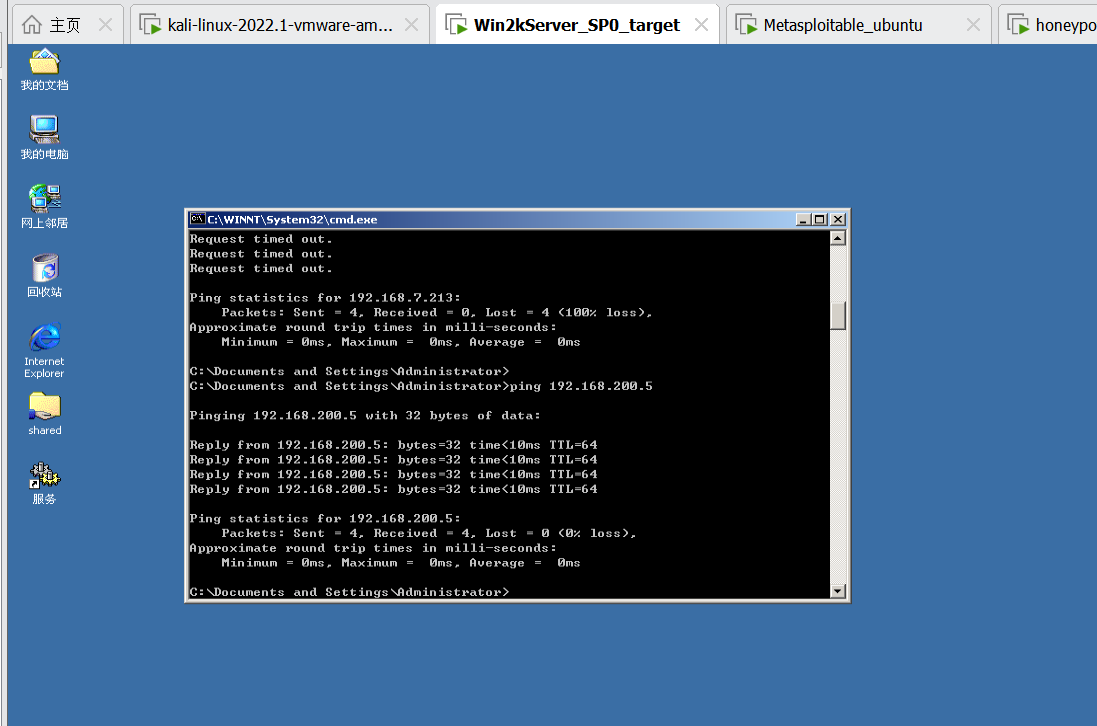

Windows靶机-win2kServer ping Windows攻击机 (192.168.200.2)

下图为蜜罐监听状态:

Windows靶机-win2kServer ping kali攻击机 (192.168.200.5)

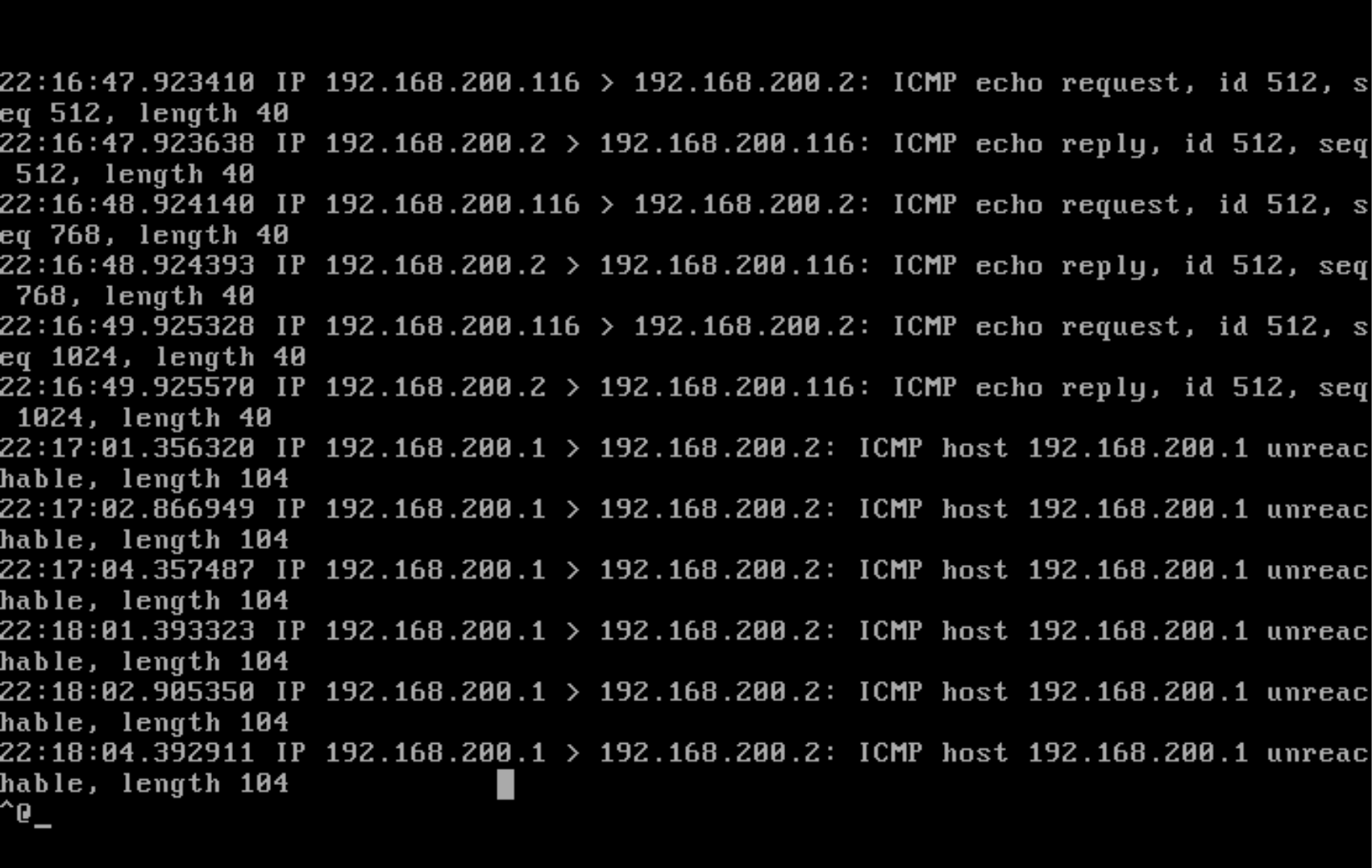

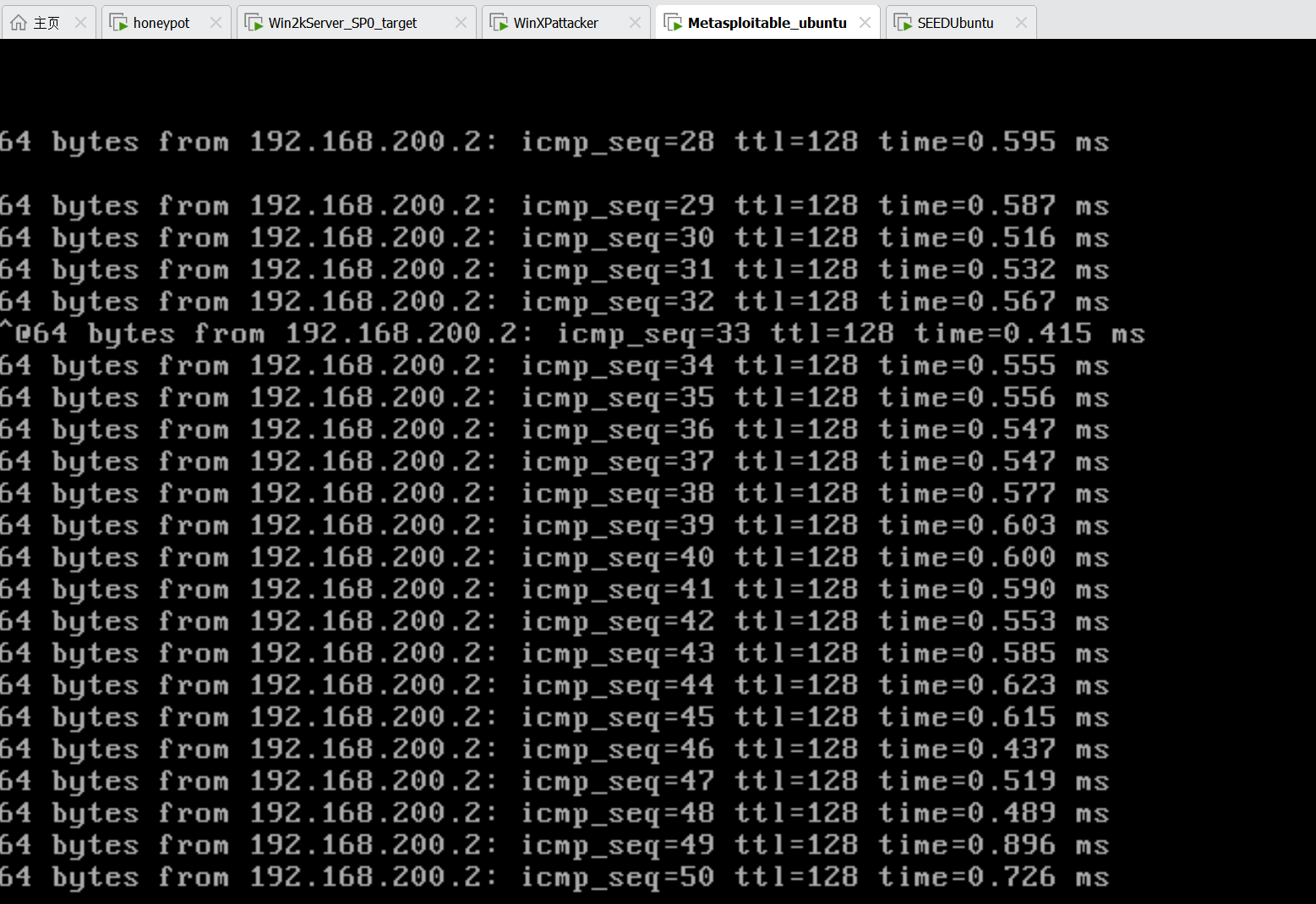

Metasploitable2-Ubuntu ping Windows攻击机 (192.168.200.2)

下图为蜜罐监听状态:

3.学习中遇到的问题及解决

问题1:kali和靶机无法正常ping通

问题1解决方案:需要打开蜜网网关的虚拟机,就能正常ping通了。

4.学习感想和体会

观看了老师分享的视频,在博客园中找到了前几届学长学姐的博客,很多遇到的坑和问题,发现学长、学姐也踩过,所以我的问题也迎刃而解了。

其实科研也是如此,在前人的基础上不断完善,一个项目也会做的越来越顺利。总之,这次攻防环境的搭建很成功,没有遇到什么大问题。

最后,非常感谢老师的引路和前辈的分享!

5.参考资料