【Wechall.net挑战】Anderson Application Auditing

Wechall.net是一个国外用于练习CTF和攻防的网站,国内资料writeup不多,只有个别几篇。作为小白,近日玩了几道有意思的题目,在此分享

题目地址:http://www.wechall.net/challenge/Z/aaa/index.php

题目大意是要入侵一个网络,给了一些已知的信息

在源码中找到www.wechall.net/challenge/Z/aaa/partners.html

然后找到技术文档:http://www.wechall.net/challenge/Z/aaa/tech_spec.txt

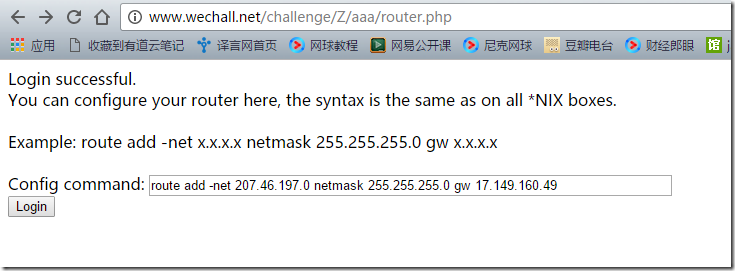

提示了管理员账号密码和几个页面,发现只有router_config.html可以用默认密码登陆

http://www.wechall.net/challenge/Z/aaa/router_config.html

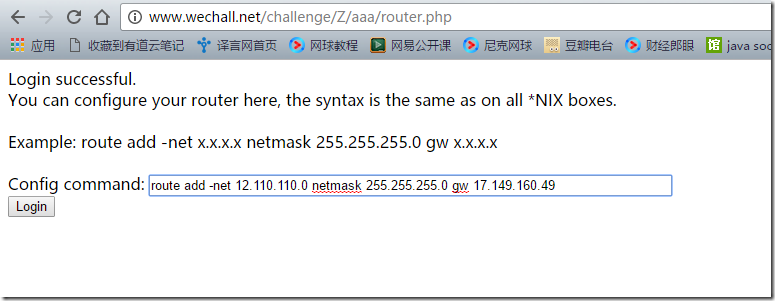

根据题目提示,设置路由策略劫持通信:

Here is the information you have already gathered:

The SoftMicro's network is 207.46.197.0

Your public IP is 17.149.160.49

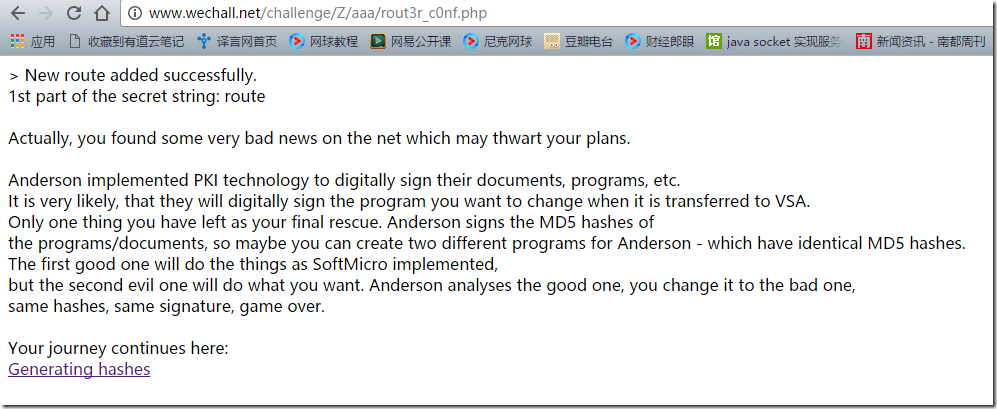

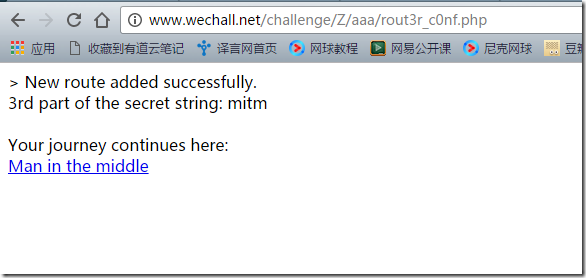

成功执行命令后,提示如下

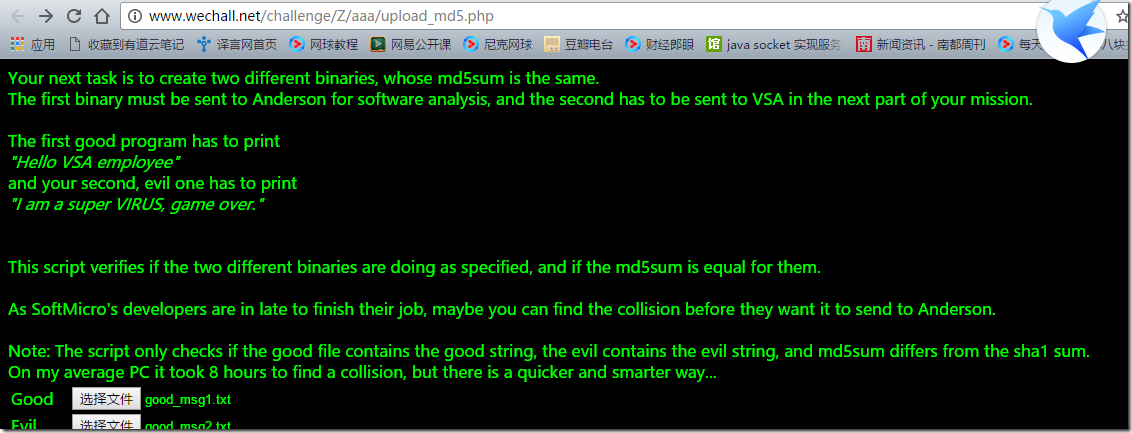

http://www.wechall.net/challenge/Z/aaa/upload_md5.php

要求传入两个文件,包含两个字符串,md5要相等,内容要不等

页面中有Hidden hint: search for md5 collision.

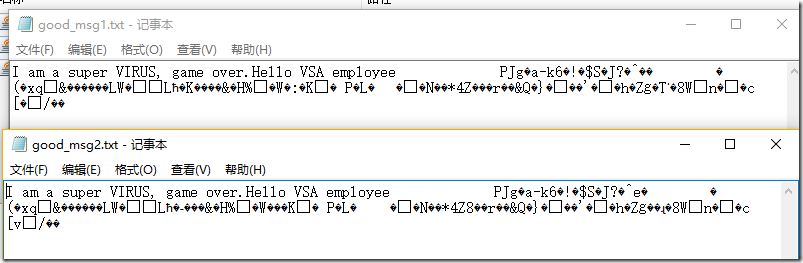

搜索得到用fastcoll,其中good.txt就包含两个字符串作为前缀

fastcoll_v1.0.0.5.exe -p good.txt

两个文件都有目标字符串,上传

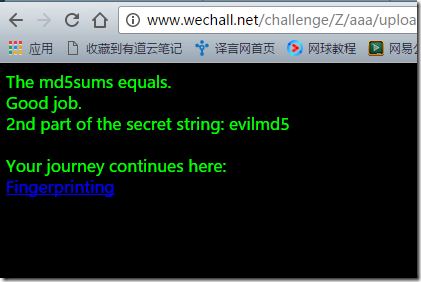

结果得到第二部分的秘钥

然后有了新提示

回去router界面设置

http://www.wechall.net/challenge/Z/aaa/upload_ssh.php

这里的fingerprint检查是只检查前2位和最后1位

hidden hint: Search for fuzzy fingerprinting. You can find the tool with other search words, but thats the tool you really need.

用ssh-keygen查看指纹信息

E:\Program Files\Git\usr\bin>ssh-keygen -l -E md5 -f f:\vsa_public.pub

1024 MD5:03:88:9c:36:41:50:39:15:04:95:89:a4:15:84:fb:b3 f:\vsa_public.pub (RSA)

https://www.thc.org/papers/ffp.html

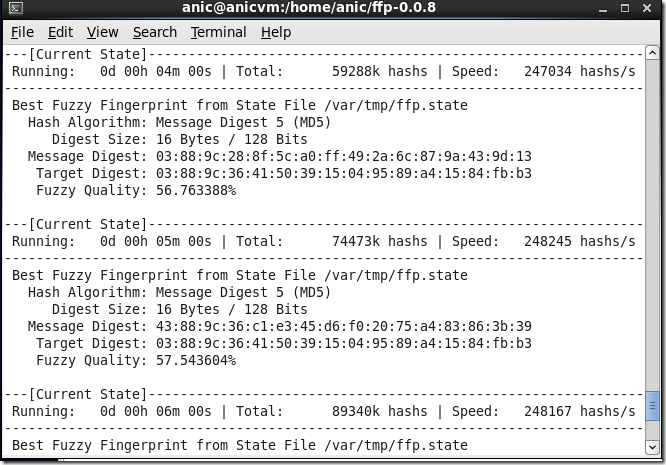

用THC-FuzzyFingerprint工具来构造与上述指纹一致的私钥

注意1:这是一个linux工具

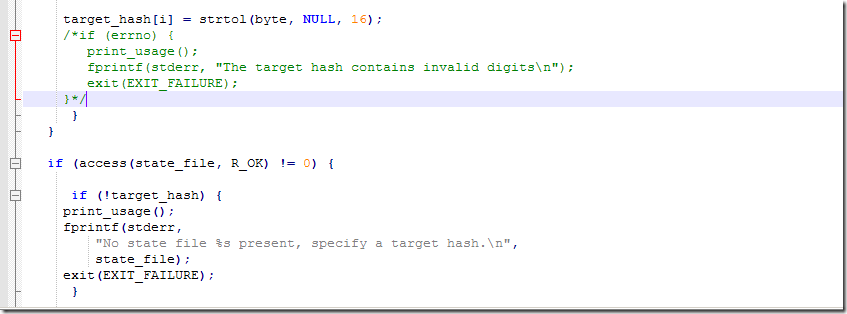

注意2:需要将main.c中这部分注释掉,重新./configure->make->make install

注意3:要看看有没有/var/tmp/ffp.state这个文件,如果有要删除,否则下面可能报错

用指令进行fuzz fingerprint(-l是保存好指纹的数目)

ffp -f md5 -k rsa -b 1024 -l 1000 -t 03:88:9c:36:41:50:39:15:04:95:89:a4:15:84:fb:b3

运行久了就看到符合前2位校验,后1位校验的key,Ctrl+c打断后,用ffp就可以继续执行

需要用指令将查到的key输出到tmp目录

ffp -e -d /tmp

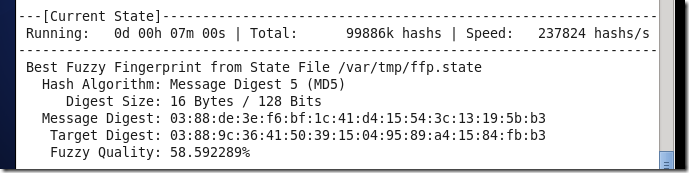

在/tmp目录下用命令列出key

[root@anicvm tmp]# for i in /tmp/ssh-rsa??.pub ; do ssh-keygen -f $i -l ; done

太多的话,grep一下找到b3的

[root@anicvm tmp]# for i in /tmp/ssh-rsa??.pub ; do ssh-keygen -f $i -l ; done | grep 'b3'

然后ssh-rsa00.pub是公钥,ssh-rsa00是私钥(还以为要3个)结果一个就过了

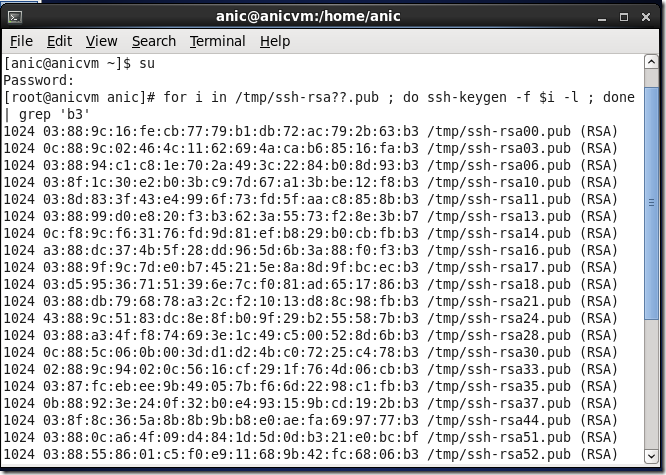

www.wechall.net/challenge/Z/aaa/ssh_private_key_fingerprint.html

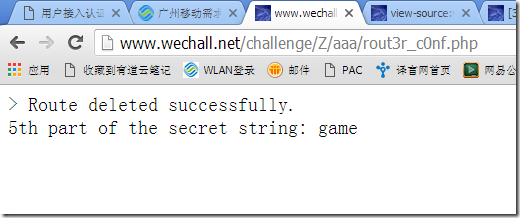

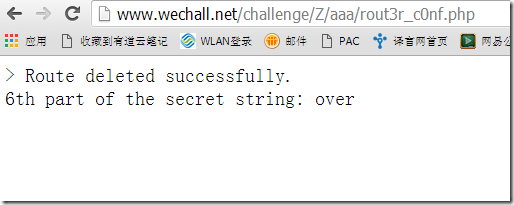

提示要回去配置路由,清理痕迹

route del -net 12.110.110.0 netmask 255.255.255.0 gw 17.149.160.49

route del -net 207.46.197.0 netmask 255.255.255.0 gw 17.149.160.49

然后将各个阶段获得的secret string提交,DONE!

routeevilmd5mitmfingerprintgameover

浙公网安备 33010602011771号

浙公网安备 33010602011771号