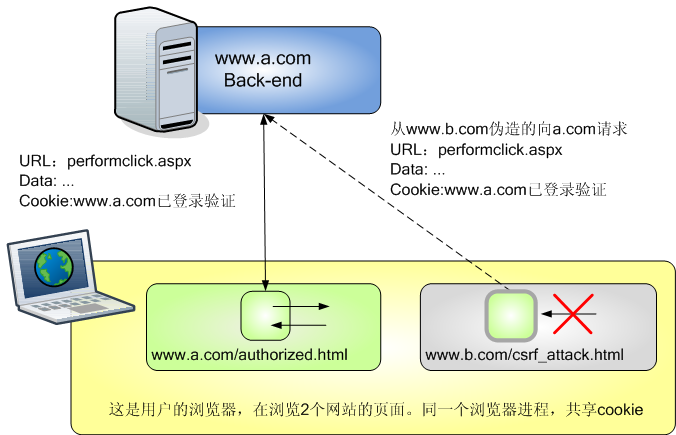

【图解漏洞】图解跨站请求伪造(CSRF)原理(之二)

继【图解漏洞】图解跨站请求伪造(CSRF)原理,再整理了一幅图说明CSRF的原理。

CSRF

CS=Cross Site,跨站,从b.com发起

RF=Request Forgery,利用已经验证的a.com的cookie,从b.com向a.com中的某个页面performclick.aspx发起页面的请求,由于在同一个浏览器中共享cookie,因此这个请求看起来像a.com自己发出的,因此是请求伪造。

CSRF有一些特点:

1 b.com是从前端攻击,即从用户的浏览器发起的,因为其他地方(例如b.com的后端)就无法通过共享cookie来伪造请求

2 可以伪造的请求,与a.com存在CSRF漏洞的页面有关。b.com可以通过GET方式和POST方式,伪造请求给a.com站点;但无法通过Ajax进行请求伪造,这是因为浏览器遵循的Ajax的跨域限制。

3 CSRF危害更多是针对可以进行业务动作(增删改)的页面,通过伪造请求欺骗站点进行业务办理。对于查询页面存在CSRF漏洞,由于浏览器跨域限制,即使请求返回数据,B.com的页面是无法对数据进行分析或处理,因此查询页面的CSRF危害会小很多,或者没有危害。

参考材料

http://www.cnblogs.com/hyddd/archive/2009/04/09/1432744.html

本文原创,转载请写明出处。