六,DRF 认证-权限-频率

为了方便接下来的学习,我们创建一个新的子应用 opt

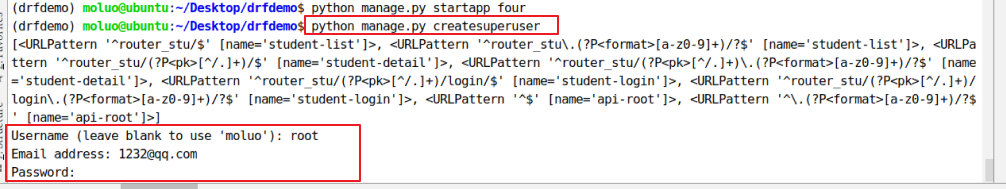

因为接下来的功能中需要使用到登陆功能,所以我们使用django内置admin站点并创建一个管理员.

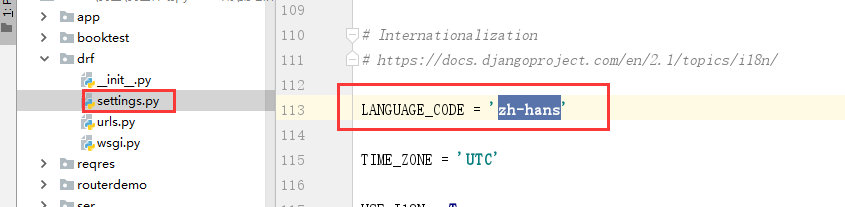

创建管理员以后,访问admin站点,先修改站点的语言配置

settings.py

访问admin 站点效果:

一 认证Authentication

1.1 自定义认证方案

1.1.1 编写models

1.1.2 新建认证类

1.1.3 编写视图

1.1.4 全局使用

1.1.5 局部使用

1.2 内置认证方案(需要配合权限使用)

可以在配置文件中配置全局默认的认证方案

也可以在每个视图中通过设置authentication_classess属性来设置

认证失败会有两种可能的返回值:

- 401 Unauthorized 未认证

- 403 Permission Denied 权限被禁止

二 权限Permissions

权限控制可以限制用户对于视图的访问和对于具体数据对象的访问。

- 在执行视图的dispatch()方法前,会先进行视图访问权限的判断

- 在通过get_object()获取具体对象时,会进行模型对象访问权限的判断

2.1 自定义权限

2.1.1 编写权限类

2.1.2 全局使用

2.1.3 局部使用

2.1.4 说明

2.2 内置权限

2.2.1 内置权限类

2.2.2 全局使用

可以在配置文件中全局设置默认的权限管理类,如

如果未指明,则采用如下默认配置

2.2.3 局部使用

也可以在具体的视图中通过permission_classes属性来设置,如

2.2.4 实际操作

三 限流Throttling

可以对接口访问的频次进行限制,以减轻服务器压力。

一般用于付费购买次数,投票等场景使用.

3.1 自定义频率类

3.1.1 编写频率类

3.1.2 全局使用

3.1.3 局部使用

3.2 内置频率类

3.2.1 根据用户ip限制

了解:错误信息中文显示

3.2.2 限制匿名用户每分钟访问3次

3.2.3 限制登陆用户每分钟访问10次

3.2.4 其他

1) AnonRateThrottle

限制所有匿名未认证用户,使用IP区分用户。

使用DEFAULT_THROTTLE_RATES['anon'] 来设置频次

2)UserRateThrottle

限制认证用户,使用User id 来区分。

使用DEFAULT_THROTTLE_RATES['user'] 来设置频次

3)ScopedRateThrottle

限制用户对于每个视图的访问频次,使用ip或user id。

例如:

实例

全局配置中设置访问频率

__EOF__

本文作者:amgulen

本文链接:https://www.cnblogs.com/amgulen/p/16620265.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/amgulen/p/16620265.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY