使用Bind提供域名解析服务-DNS

使用Bind提供域名解析服务

简述:本章我们将学习正向解析与反向解析实验,首先我们先了解一下什么是域名以及域名解析服务!

域名:

DNS域名解析服务(Domain Name System)是用于解析域名与IP地址对应关系的服务,功能上可以实现正向解析与反向解析:

正向解析:根据主机名(域名)查找对应的IP地址。

反向解析:根据IP地址查找对应的主机名(域名)。

互联网DNS访问模型——采用分布式数据结构保存海量区域数据信息,用户从互联网中查询过程大致流程为:DNS查询流程图

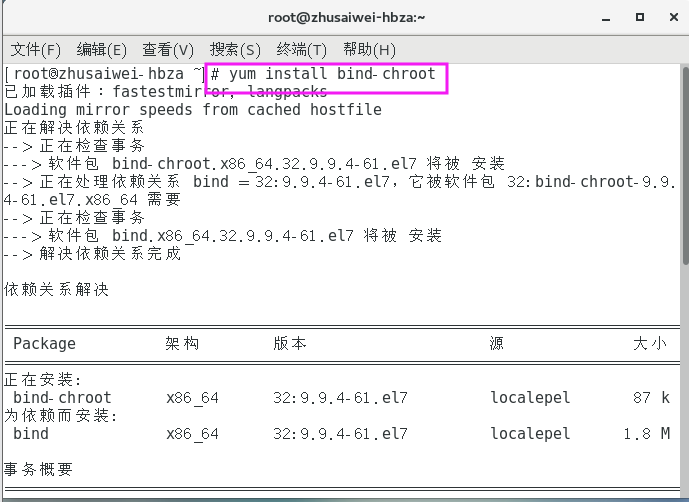

一、安装Bind服务程序

伯克利互联网域名服务BIND是一款域名解析服务程序。并且Bind服务程序还支持chroot(change root)监牢安全机制,chroot机制会限制bind服务程序仅能对自身配置文件进行操作,从而保证了整个服务器的安全,让既然如此,那么我们也就选择安装bind-chroot吧:

# yum install bind-chroot

域名解析服务Bind的程序名称叫做named,服务程序的配置文件如下:

|

主程序 |

/usr/sbin/named |

|

主配置文件 |

/etc/named.conf |

|

区域配置文件 |

/etc/named.rfc1912.zones |

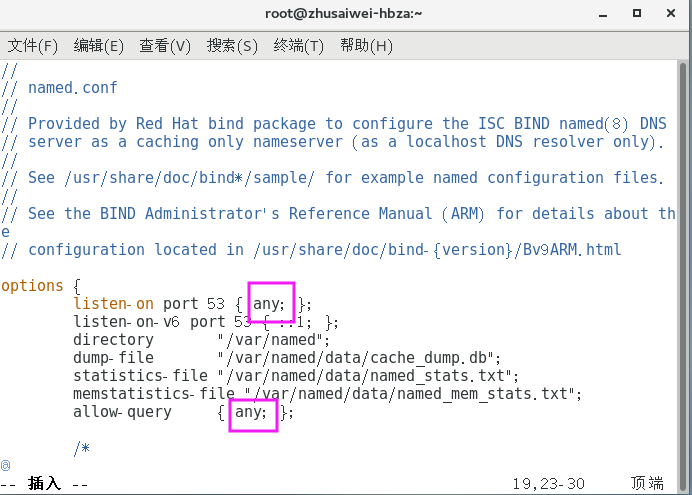

那么先来分析下主配置文件吧(有两处需要修改,请跟着一起操作.):

# vim /etc/named.conf

//将下行中的127.0.0.1修改为any,代表允许监听任何IP地址。

//将下行中的localhost修改为any,代表允许任何主机查询。

//此文件内定义了全球13台根DNS服务器的IP地址

zone "." IN {

type hint;

file "named.ca";

};

//此文件保存着正向与反向解析的区域信息,非常的重要。

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

二、DNS服务的解析实验

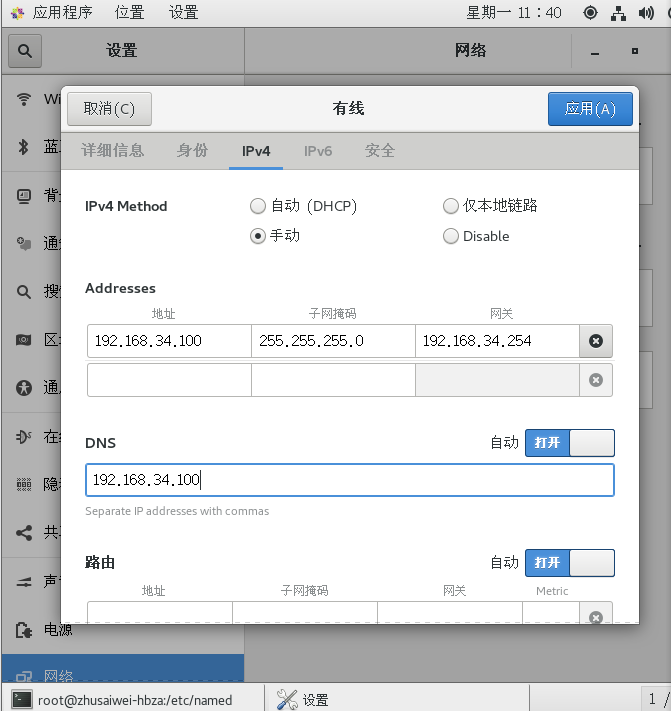

既然要开始搭建使用DNS服务程序啦,那么请将系统的DNS地址修改为本机,这样才能看到实验效果哦。

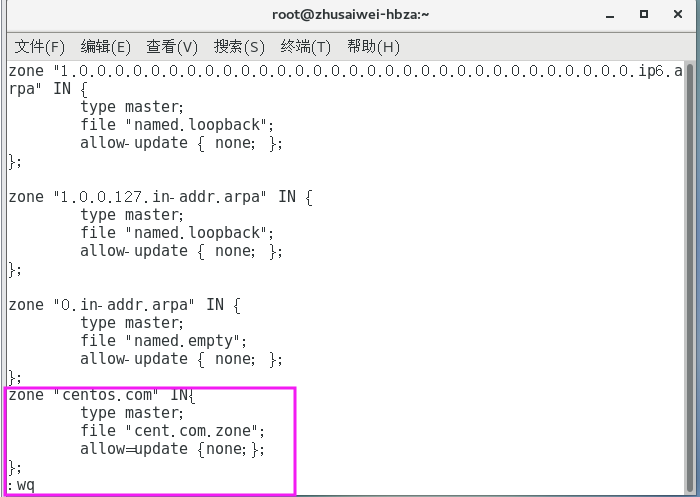

为了避免经常修改主配置文件named.conf而导致DNS服务出错,所以规则的区域信息保存在了”/etc/named.rfc1912.zones“文件中,这个文件用于定义域名与IP地址解析规则保存的文件位置以及区域服务类型等内容,一定要谨慎修改。

正向解析实验

第1步:配置区域数据信息。

正向解析的作用是根据主机名(域名)查找到对应的IP地址

# vim /etc/named.rfc1912.zones

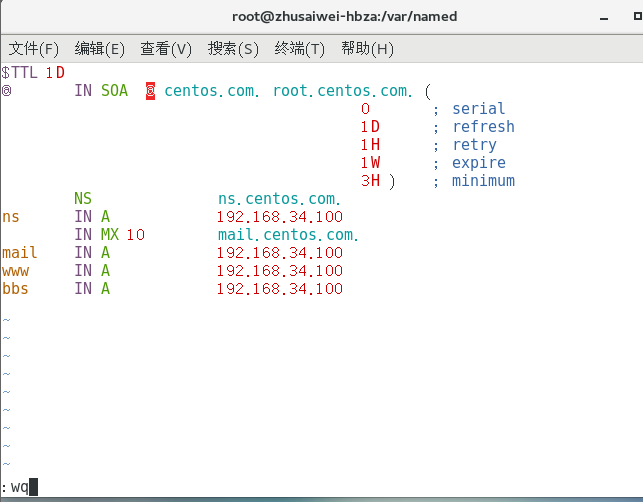

第2步:配置解析数据信息:

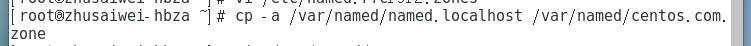

执行cp命令时加入-a,代表连通复制原来文件的属性、所有者、组等信息:

编辑centos.com域名的区域数据文件:

# vim centos.com.zone

|

$TTL 1D |

#生存周期为1天 |

|

|

|

|

|

@ |

IN SOA |

linuxprobe.com. |

root.linuxprobe.com. |

( |

|

|

|

#授权信息开始: |

#DNS区域的地址 |

#域名管理员的邮箱(不要用@符号) |

|

|

|

|

|

|

|

0;serial |

#更新序列号 |

|

|

|

|

|

1D;refresh |

#更新时间 |

|

|

|

|

|

1H;retry |

#重试延时 |

|

|

|

|

|

1W;expire |

#失效时间 |

|

|

|

|

|

3H;minimum |

#无效解析记录的缓存时间 |

|

|

NS |

ns.linuxprobe.com. |

#域名服务器记录 |

||

|

ns |

IN A |

JOU192.168.10.10 |

#地址记录(ns.linuxprobe.com.) |

||

|

|

IN MX 10 |

mail.linuxprobe.com. |

#邮箱交换记录 |

||

|

|

IN A |

192.168.10.10 |

#地址记录(mail.linuxprobe.com.) |

||

|

www |

IN A |

192.168.10.10 |

#地址记录(www.linuxprobe.com.) |

||

|

bbs |

IN A |

192.168.10.20 |

#地址记录(bbs.linuxprobe.com.) |

||

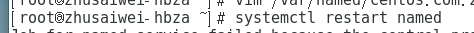

重启named服务让配置文件立即生效:

# systemctl restart named

第3步:检验解析结果。

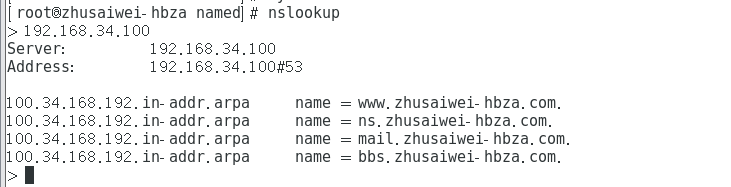

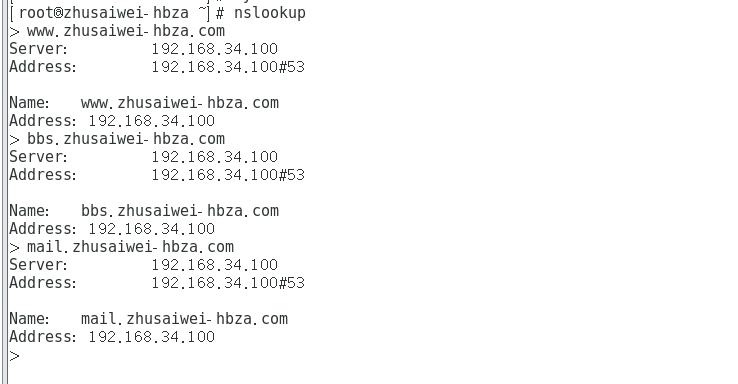

nslookup命令用于检测能否从网络DNS服务器中查询到域名与IP地址的解析记录,检测named服务的解析能否成功。

此为查询DNS服务器的信息:

反向解析实验

反向解析的作用是根据IP地址查找到对应的主机名(域名)

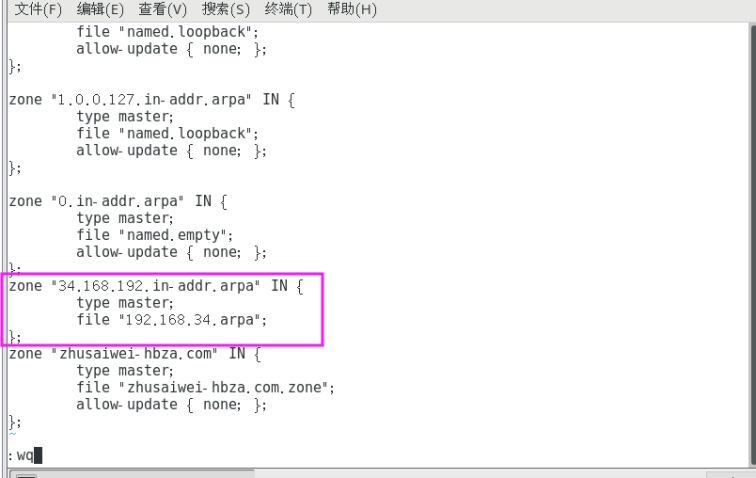

第1步:配置区域数据信息

# vim /etc/named.rfc1912.zones

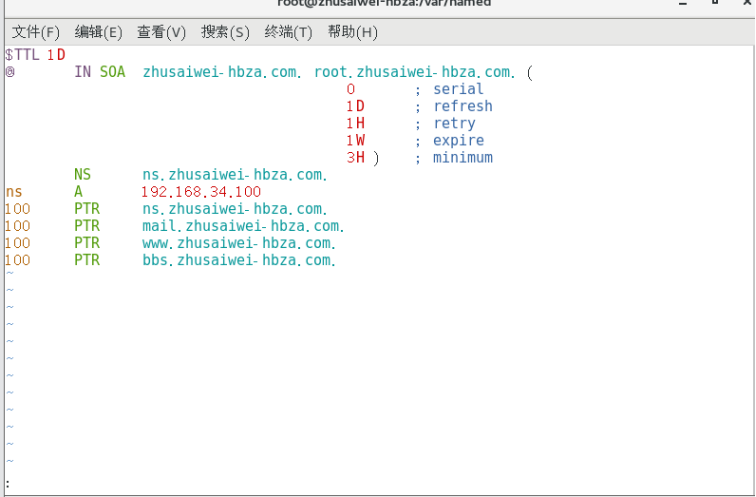

第2步:配置解析数据信息。

反向解析数据文件模版为:”/var/named/named.loopback“,我们可复制并填写信息后即可直接使用:

# cp -a /var/named/named.loopback /var/named/192.168.10.arpa

编辑192.168.34.0/24网段的数据文件:

# vim 192.168.10.arpa

|

$TTL 1D |

|

|

|

|

|

@ |

IN SOA |

linuxprobe.com. |

root.linuxprobe.com. |

( |

|

|

|

|

|

0;serial |

|

|

|

|

|

1D;refresh |

|

|

|

|

|

1H;retry |

|

|

|

|

|

1W;expire |

|

|

|

|

|

3H);minimum |

|

|

NS |

ns.linuxprobe.com. |

|

|

|

ns |

A |

192.168.10.10 |

|

|

|

10 |

PTR |

ns.linuxprobe.com. |

#PTR为指针记录,仅用于反向解析中。 |

|

|

10 |

PTR |

mail.linuxprobe.com. |

|

|

|

10 |

PTR |

www.linuxprobe.com. |

|

|

|

20 |

PTR |

bbs.linuxprobe.com. |

||

第3步:检验解析结果。

重启named服务程序,让配置文件立即生效:

# systemctl restart named

执行nslookup命令检查反向解析结果: